Privileged Identity Management 支援 Azure Resource Manager (ARM) API 命令管理 Azure 資源角色 (如 PIM ARM API 參考中所述)。 如需使用 PIM API 所需的許可權,請參閱了解 Privileged Identity Management API。

若要啟動合格的 Azure 角色指派,並取得已啟動的存取權,請使用角色指派排程要求 - 建立 REST API 來建立新的要求,並指定安全性主體、角色定義、requestType = SelfActivate 和範圍。 若要呼叫此 API,您必須在範圍上擁有合格的角色指派。

使用 GUID 工具來產生將用於角色指派識別碼的唯一識別碼。 識別碼的格式為:00000000-0000-0000-0000-000000000000。

將下列 PUT 要求中的 {roleAssignmentScheduleRequestName} 取代為角色指派的 GUID 識別碼。

如需管理 Azure 資源合格角色的詳細資料,請參閱此 PIM ARM API 教學課程。

以下是針對 Azure 角色啟用合格指派的 HTTP 要求範例。

Request

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

要求本文

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

回應

狀態碼:201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

![此螢幕擷取畫面顯示 [我的角色] 頁面,其中顯示您可以啟用的角色。](media/pim-resource-roles-activate-your-roles/resources-my-roles.png)

![此螢幕擷取畫面顯示 [我的角色] - [Azure 資源角色] 頁面。](media/pim-resource-roles-activate-your-roles/resources-my-roles-azure-resources.png)

![此螢幕擷取畫面顯示 [Azure 資源角色] - [我的合格角色] 清單。](media/pim-resource-roles-activate-your-roles/resources-my-roles-activate.png)

![此螢幕擷取畫面顯示開啟的 [啟用] 窗格,其中含有範圍、開始時間、持續時間和原因。](media/pim-resource-roles-activate-your-roles/azure-role-eligible-activate.png)

![此螢幕擷取畫面顯示 [啟用] - [資源篩選] 窗格以指定範圍。](media/pim-resource-roles-activate-your-roles/resources-my-roles-resource-filter.png)

![此螢幕擷取畫面顯示 [我的要求] - [Azure 資源] 頁面,其中顯示您的擱置要求。](media/pim-resource-roles-activate-your-roles/resources-my-requests.png)

![此螢幕擷取畫面顯示 [我的要求] 清單,其中醒目提示 [取消] 動作。](media/pim-resource-roles-activate-your-roles/resources-my-requests-cancel.png)

![此螢幕擷取畫面顯示在 [訂用帳戶] 頁面上檢視合格訂用帳戶。](media/pim-resource-roles-activate-your-roles/view-subscriptions-1.png)

![此螢幕擷取畫面顯示在 [成本管理:整合服務] 頁面上檢視合格訂用帳戶。](media/pim-resource-roles-activate-your-roles/view-subscriptions-2.png)

![此螢幕擷取畫面顯示 [度量] 頁面上目前的角色指派。](media/pim-resource-roles-activate-your-roles/view-my-access.png)

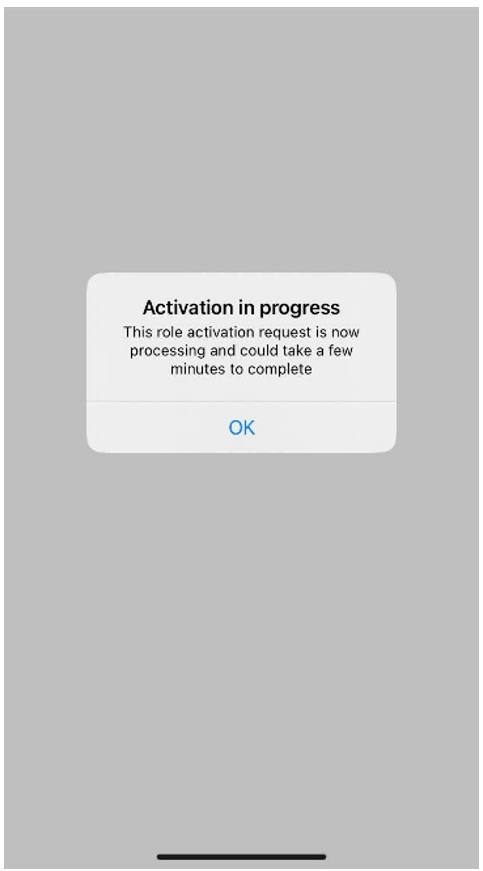

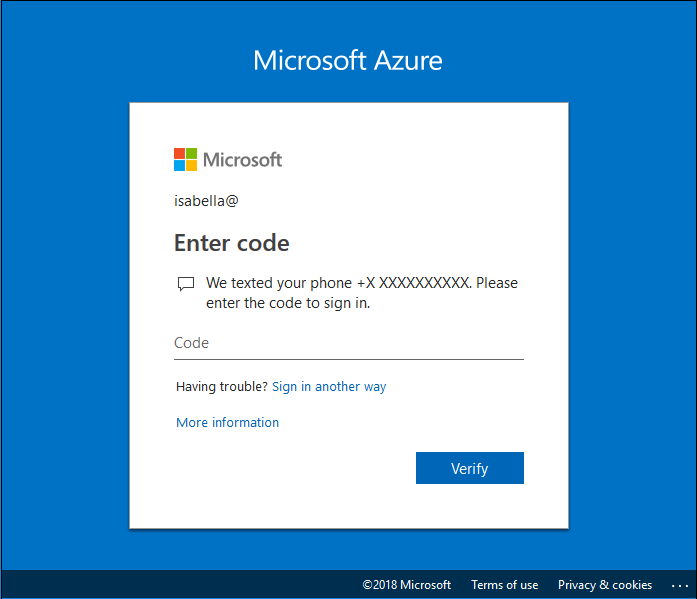

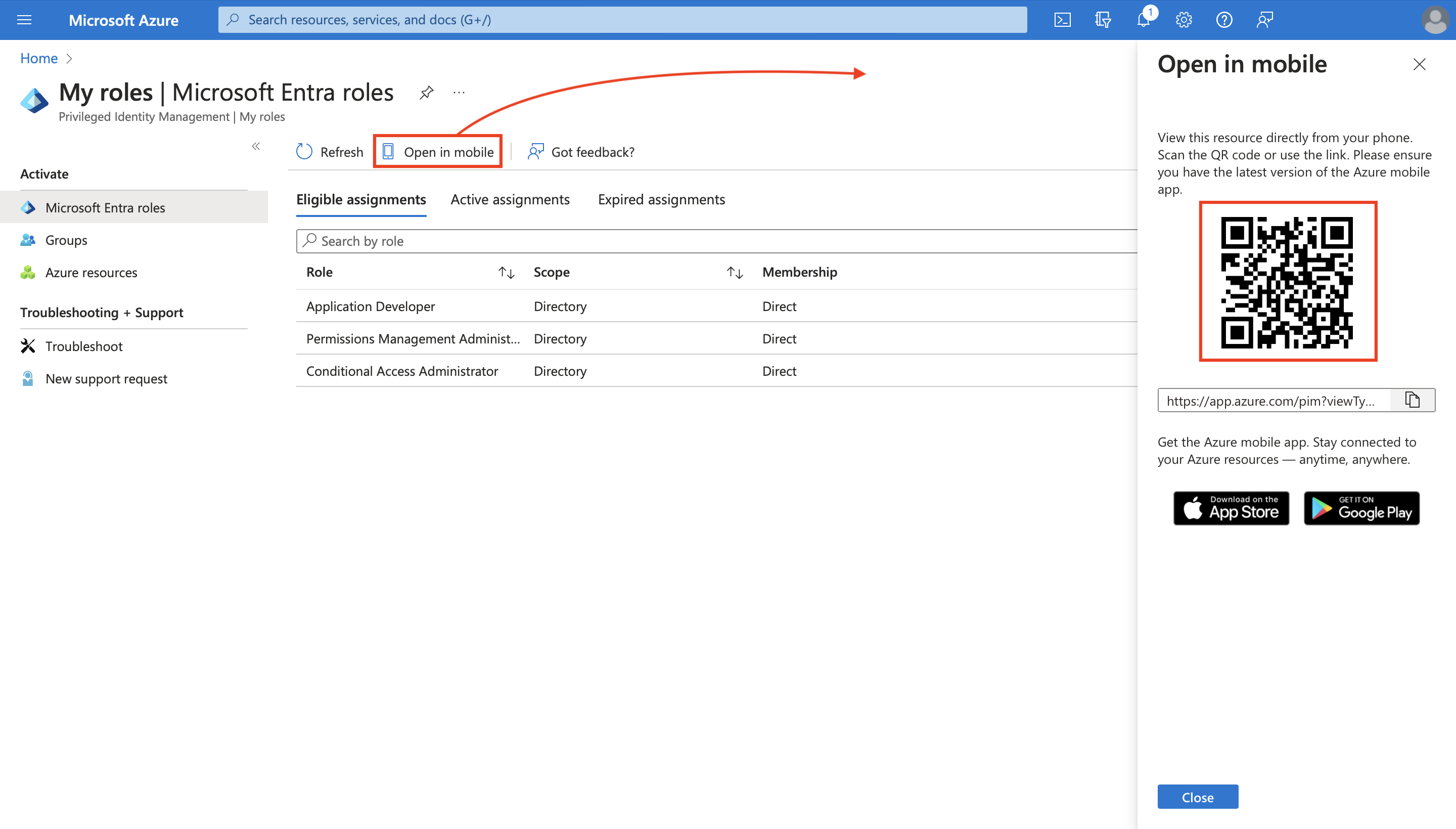

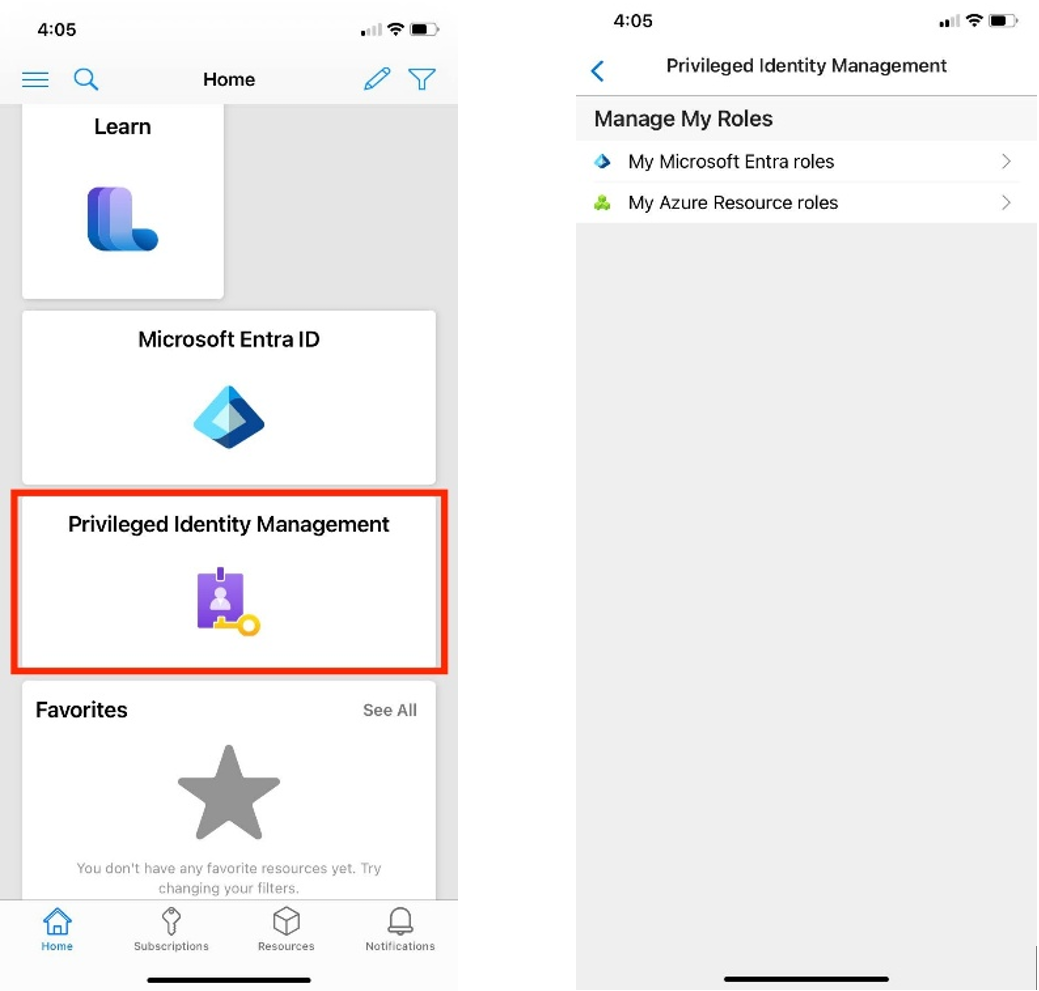

![行動應用程式的螢幕擷取畫面,其中顯示驗證程序已完成。此圖片顯示 [啟用] 按鈕。](media/pim-resource-roles-activate-your-roles/mobile-activate-role.png)