開始使用 Azure Multi-Factor Authentication Server

本頁面探討新伺服器安裝,以及透過內部部署 Active Directory 予以設定。 如果您已經安裝 MFA 伺服器,且想要升級,請參閱升級至最新的 Azure Multi-factor Authentication Server。 如果您想要尋找僅是安裝 Web 服務的資訊,請參閱部署 Azure Multi-Factor Authentication Server 行動應用程式 Web 服務。

重要

2022 年 9 月,Microsoft 宣佈淘汰 Azure MFA 伺服器。 自 2024 年 9 月 30 日起,Azure MFA 伺服器的部署將不再為多重要素驗證 (MFA) 要求提供服務,這可能會導致您的組織驗證失敗。 若要確保驗證服務不中斷並維持在受支援的狀態,組織應該使用最新 Azure Multi-Factor Authentication Server 更新中包含的最新移轉公用程式,將其使用者的驗證資料移轉至雲端式 Microsoft Entra 多重要素驗證服務。 如需詳細資訊,請參閱 Azure Multi-Factor Authentication Server 移轉。

若要開始使用雲端架構的 MFA,請參閱教學課程:使用 Azure 多重要素驗證保護使用者登入事件。

規劃您的部署

下載 Azure Multi-Factor Authentication Server 之前,請考慮您的負載和高可用性需求為何。 使用此資訊來決定部署的方式和位置。

理想的指導方針:您需要的記憶體數量就是您預期會定期驗證的使用者數目。

| 使用者 | RAM |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

您是否需要設定多部伺服器以取得高可用性或負載平衡? 有許種方法可以使用 Azure Multi-Factor Authentication Server 設定此組態。 當您安裝第一部 Azure Multi-Factor Authentication Server 時,它會成為主要伺服器。 任何其他伺服器會變成從屬伺服器,自動同步處理主要伺服器的使用者和設定。 然後,您可以設定一部主要伺服器,而讓其餘伺服器當作備份,您也可以設定所有伺服器之間的負載平衡。

當主要 Azure Multi-Factor Authentication Server 離線時,從屬伺服器仍然可以處理雙步驟的驗證要求。 不過,在主要伺服器回到上線狀態或從屬伺服器升階之前,您無法新增使用者,而現有使用者無法更新其設定。

準備您的環境

請確定您用於 Azure 多重要素驗證的伺服器符合下列需求。

| Azure Multi-Factor Authentication Server 需求 | 描述 |

|---|---|

| 硬體 | |

| 軟體 | |

| 權限 | 網域系統管理員或企業系統管理員以向 Active Directory 註冊 |

1如果 Azure Multi-Factor Authentication Server 無法在執行 Windows Server 2019 或更新版本的 Azure VM 上啟動,請嘗試使用較舊版本的 Windows Server。

Azure Multi-Factor Authentication Server 元件

組成 Azure Multi-Factor Authentication Server 的 Web 元件有三個:

- Web 服務 SDK - 能夠與其他元件通訊,而且安裝於 Microsoft Entra 多重要素驗證應用程式伺服器上

- 使用者入口網站 - 一個 IIS 網站,可讓使用者註冊 Azure 多重要素驗證及維護其帳戶。

- 行動裝置應用程式 Web 服務 - 能夠使用行動裝置應用程式 (例如 Microsoft Authenticator 應用程式) 進行雙步驟驗證。

如果伺服器是網際網路對向伺服器,則可將三個元件安裝在相同的伺服器上。 如果拆散這些元件,Web 服務 SDK 會安裝於 Microsoft Entra 多重要素驗證應用程式伺服器上,而使用者入口網站和行動裝置應用程式 Web 服務會安裝於連結網際網路的伺服器上。

Azure Multi-Factor Authentication Server 防火牆需求

每部 MFA Server 都必須要能夠透過連接埠 443 與以下位址進行輸出通訊:

如果將輸出防火牆限制在連接埠 443,請開啟以下 IP 位址範圍:

| IP 子網路 | 網路遮罩 | IP 範圍 |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

如果您不會使用事件確認功能,而且使用者不會使用行動應用程式從公司網路上的裝置進行驗證,您只需要下列範圍︰

| IP 子網路 | 網路遮罩 | IP 範圍 |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

下載 MFA Server

提示

本文中的步驟可能略有不同,具體取決於您從哪個入口網站展開作業。

請遵循以下這些步驟來下載 Azure Multi-Factor Authentication Server:

重要

2022 年 9 月,Microsoft 宣佈淘汰 Azure MFA 伺服器。 自 2024 年 9 月 30 日起,Azure MFA 伺服器的部署將不再為多重要素驗證 (MFA) 要求提供服務,這可能會導致您的組織驗證失敗。 若要確保驗證服務不中斷並維持在受支援的狀態,組織應該使用最新 Azure Multi-Factor Authentication Server 更新中包含的最新移轉公用程式,將其使用者的驗證資料移轉至雲端式 Microsoft Entra 多重要素驗證服務。 如需詳細資訊,請參閱 Azure Multi-Factor Authentication Server 移轉。

若要開始使用雲端架構的 MFA,請參閱教學課程:使用 Azure 多重要素驗證保護使用者登入事件。

在 2019 年 7 月 1 日前已啟用 MFA 伺服器的現有客戶,將能夠下載最新版本及未來的更新,並如常產生啟用認證。 下列步驟僅適用於現有的 MFA 伺服器客戶。

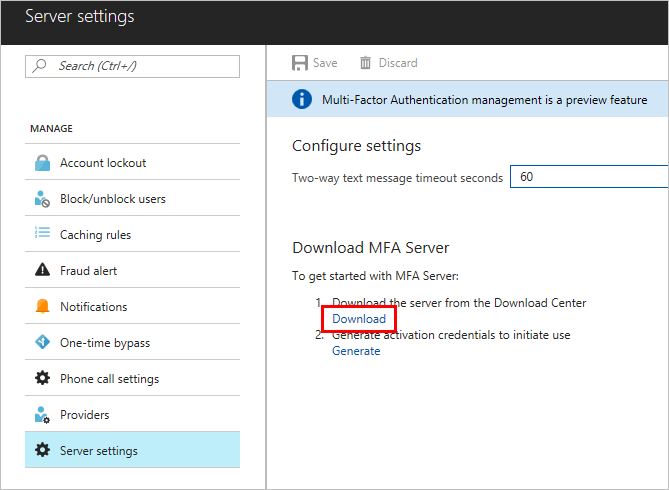

以全域管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [保護]>[多重要素驗證]>[伺服器設定]。

選取 [下載] 並遵循下載頁面上的指示,以儲存安裝程式。

讓此頁面保持開啟,我們會在執行安裝程式之後參照該頁面。

安裝和設定 MFA Server

既然您已下載伺服器,現在可以進行安裝和設定。 請確定要安裝的伺服器符合規劃區段中所列的需求。

- 按兩下可執行檔。

- 在 [選取安裝資料夾] 畫面中,請確認資料夾正確,然後按一下 [下一步]。 會安裝下列程式庫:

- 安裝完成後,請選取 [完成]。 組態精靈隨即啟動。

- 回到您下載伺服器的頁面,按一下 [產生啟用認證] 按鈕。 將此資訊複製到 Azure Multi-Factor Authentication Server 頁面中所提供的方塊中,然後按一下 [啟用]。

注意

只有全域管理員可以在 Microsoft Entra 系統管理中心中產生啟用認證。

傳送電子郵件給使用者

為了簡化推出,允許 MFA Server 與您的使用者通訊。 MFA Server 可以傳送電子郵件,通知他們已為其註冊雙步驟驗證。

要傳送什麼電子郵件應取決於您如何為使用者設定雙步驟驗證。 比方說,假設您可以從公司目錄匯入電話號碼,則電子郵件中應該包含預設電話號碼,讓使用者知道應該會有什麼。 如果您未匯入電話號碼,或使用者將使用行動裝置應用程式,請對他們傳送可引導他們完成帳戶註冊的電子郵件。 在電子郵件中包含 Azure 多重要素驗證使用者入口網站的超連結。

電子郵件的內容也會隨著已為使用者設定的驗證方法而不同 (電話、簡訊或行動應用程式)。 例如,如果使用者驗證時需要使用 PIN,電子郵件會告訴他們已設定的初始 PIN。 使用者必須在第一次驗證時變更他們的 PIN。

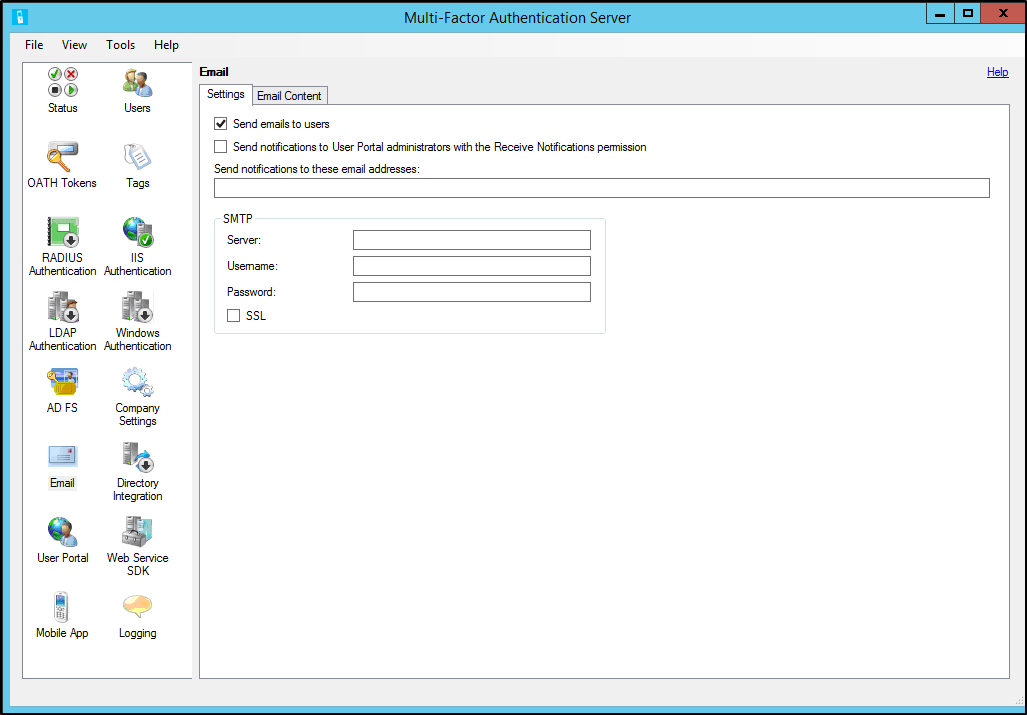

設定電子郵件和電子郵件範本

按一下左邊的電子郵件圖示,即可設定用來傳送這些電子郵件的設定。 此頁面可讓您輸入郵件伺服器的 SMTP 資訊,並透過核取 [傳送電子郵件給使用者] 核取方塊來傳送電子郵件。

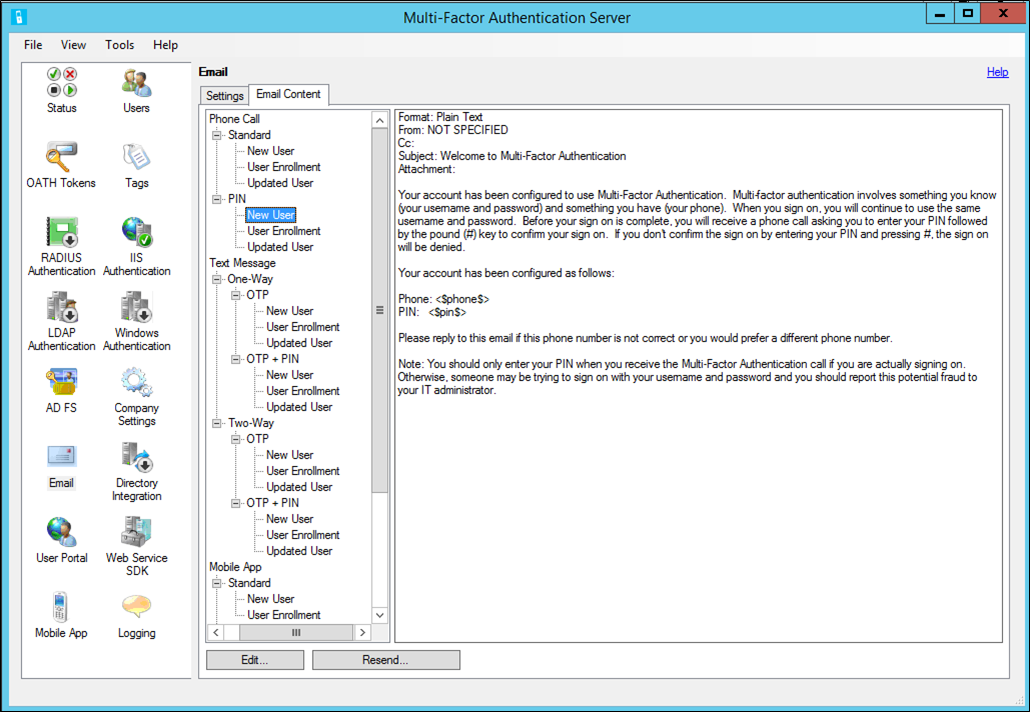

在 [電子郵件內容] 索引標籤中,您會看到可供選擇的電子郵件範本。 請根據您是如何設定使用者來執行雙步驟驗證,選擇最適合您使用的範本。

從 Active Directory 匯入使用者

現在已安裝伺服器,您需要新增使用者。 您可以選擇手動建立使用者、從 Active Directory 匯入使用者,或設定自動與 Active Directory 同步處理。

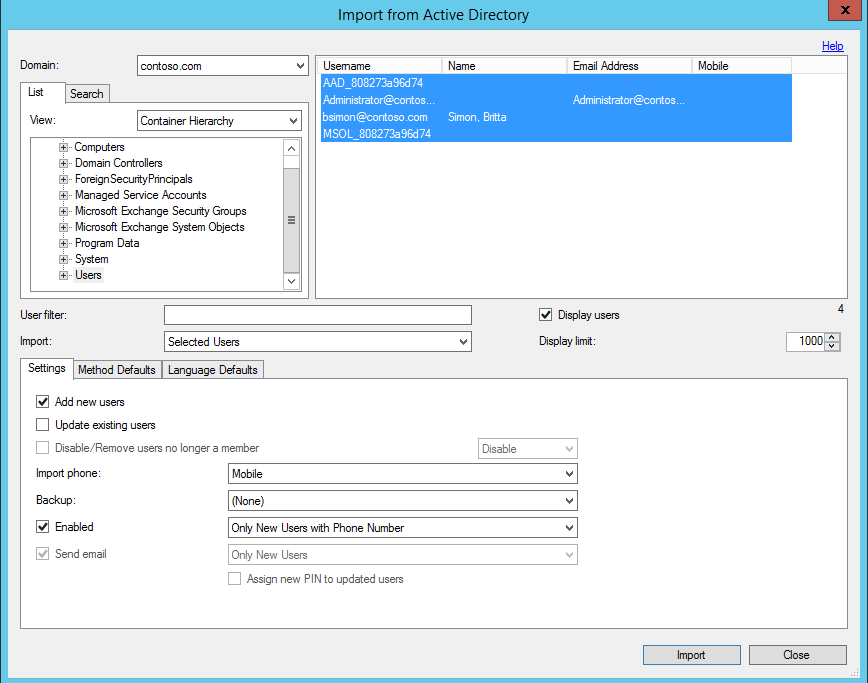

從 Active Directory 手動匯入

在 Azure Multi-Factor Authentication Server 頁面的左側,選取 [使用者]。

在底部選取 [ 從 Active Directory 匯入]。

現在您可以搜尋個別使用者,或在 AD 中搜尋含使用者的 OU。 在此情況下,我們會指定使用者的 OU。

反白顯示右側的所有使用者,然後按一下 [匯入]。 您應該會看到指出成功完成作業的快顯視窗。 關閉匯入視窗。

自動與 Active Directory 同步處理

- 在 Azure Multi-Factor Authentication Server 頁面的左側,選取 [目錄整合]。

- 瀏覽至 [同步處理] 索引標籤。

- 在底部選擇 [新增]

- 在出現的 [新增同步處理項目] 方塊中選擇 [網域]、[OU] 或安全性群組、[設定]、[預設方法],以及此同步處理工作的 [預設語言],然後按一下 [新增]。

- 核取標示為 [啟用與 Active Directory 同步處理] 的方塊並選擇介於一分鐘與 24 小時之間的 [同步處理間隔]。

Azure Multi-Factor Authentication Server 如何處理使用者資料?

當您於內部使用 Multi-Factor Authentication Server 時,使用者的資料會儲存在內部部署伺服器中。 雲端中不會儲存任何持續性的使用者資料。 當使用者執行雙步驟驗證時,MFA Server 會將資料傳送至 Microsoft Entra 多重要素驗證雲端服務以執行驗證。 當這些驗證要求傳送至雲端服務時,要求和記錄中會傳送下列欄位,供客戶的驗證/使用情況報告中使用。 某些欄位是選擇性,可以在 Multi-Factor Authentication Server 內啟用或停用。 從 MFA Server 到 MFA 雲端服務的通訊使用透過連接埠 443 輸出的 SSL/TLS。 這些欄位是:

- 唯一識別碼 - 使用者名稱或內部的 MFA 伺服器識別碼

- 名字和姓氏 (選擇性)

- 電子郵件地址 (選擇性)

- 電話號碼 - 進行語音通話或簡訊驗證時

- 安全性權杖 - 執行行動應用程式驗證時

- 驗證模式

- 驗證結果

- MFA Server 名稱

- MFA Server IP

- 用戶端 IP – 如果有的話

除了上述欄位,驗證結果 (成功/拒絕) 和任何拒絕的原因也與驗證資料一起儲存,可透過驗證/使用情況報告取得。

重要

自 2019 年 3 月起,免費/試用版 Microsoft Entra 租用戶中的 MFA 伺服器使用者將無法使用通話選項。 手機簡訊不會受到這項變更的影響。 付費 Microsoft Entra 租用戶中的使用者將可繼續使用通話功能。 這項變更只會影響免費/試用版 Microsoft Entra 租用戶。

備份和還原 Azure Multi-Factor Authentication Server

確定您有完善的備份是任何系統都必須採取的重要步驟。

若要備份 Azure Multi-Factor Authentication Server,請確定您有一份 C:\Program Files\Multi-Factor Authentication Server\Data 資料夾,其中包含 PhoneFactor.pfdata 檔案。

倘若需要還原,請完成下列步驟:

- 在新伺服器上重新安裝 Azure Multi-Factor Authentication Server。

- 啟用新的 Azure Multi-Factor Authentication Server。

- 停止 MultiFactorAuth 服務。

- 以備份的複本覆寫 PhoneFactor.pfdata。

- 啟動 MultiFactorAuth 服務。

新的伺服器現已啟動並以原始備份組態和使用者資料進行執行。

管理的 TLS/SSL 通訊協定和加密套件

在您已安裝或升級至 MFA Server 8.x 版 或更高版本後,除非您的組織需要較舊的和較弱的加密套件,否則建議您加以停用或移除。 如需如何完成這項工作的相關資訊,請參閱管理 AD FS 的 SSL/TLS 通訊協定和加密套件一文

下一步

- 針對使用者自助安裝及設定使用者入口網站。

- 搭配 Active Directory Federation Service、RADIUS 驗證或 LDAP 驗證來安裝和設定 Azure Multi-Factor Authentication Server。

- 安裝和設定使用 RADIUS 的遠端桌面閘道和 Azure Multi-Factor Authentication Server。

- 部署 Azure Multi-Factor Authentication Server 行動裝置應用程式 Web 服務。

- 使用 Azure 多重要素驗證與協力廠商 VPN 的進階案例。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應