組織可以藉由與 Microsoft Entra 驗證整合,來改善 Azure 中 Windows 裝置的安全性,或使用 Azure Arc 進行連線。 您現在可以使用 Microsoft Entra ID 做為遠端桌面通訊協定 (RDP) 的核心驗證平台,進入 Windows Server 2019 Datacenter 版本和更新版本,或 Windows 10 1809 和更新版本。 然後,您可以集中控制並強制執行 Azure 角色型存取控制 (RBAC) 和條件式存取原則,以允許或拒絕存取裝置。

本文說明如何使用 Microsoft Entra ID 型驗證來建立及設定 Windows 計算機並登入。

使用 Microsoft Entra ID 型驗證來登入 Azure 中的 Windows 裝置或使用 Azure Arc 連線,有許多安全性優點。其中包括:

- 使用 Microsoft Entra 驗證,包括無密碼登入 Windows 裝置。 減少對本機系統管理員帳戶的依賴。

- 使用您為 Microsoft Entra ID 設定的密碼複雜度和密碼存留期原則,也有助於保護 Windows 裝置的安全。

- 使用 Azure 角色型存取控制:

- 指定誰可以以一般用戶或系統管理員許可權登入。

- 當使用者加入或離開您的小組時,您可以更新 Azure 角色型訪問控制原則,以適當地授與存取權。

- 當員工離開您的組織時,其使用者帳戶會從 Microsoft Entra ID 中停用或移除,且他們將無法再存取您的資源。

- 使用條件式存取原則「抵禦網路釣魚的多因素驗證 (MFA)」和其他訊號,例如使用者登入風險。

- 使用 Azure 原則來部署和稽核原則,以要求 Windows 裝置使用 Microsoft Entra 登入,並標記裝置上使用未經核准的本機帳戶。

- 使用 Intune 來自動化和擴展 Microsoft Entra 的整合功能,以及將屬於您虛擬桌面基礎架構 (VDI) 部署的 Azure Windows 虛擬機 (VM) 進行移動裝置管理 (MDM) 自動註冊。 MDM 自動註冊需要 Microsoft Entra ID P1 授權。 Windows Server VM 不支援 MDM 註冊。

MDM 自動註冊需要 Microsoft Entra ID P1 授權。 Windows Server VM 不支援 MDM 註冊。

重要

啟用此功能後,您的 Azure 虛擬機或 Arc 已啟用的機器將會加入 Microsoft Entra。 您無法將它們加入另一個網域,例如內部部署 Active Directory 或 Microsoft Entra Domain Services。 如果您需要這樣做,請卸載擴充功能,以中斷裝置與 Microsoft Entra 的連線。 此外,如果您部署支持的黃金映射,您可以安裝擴充功能來啟用Microsoft Entra ID 驗證。

需求

支援的 Azure 區域和 Windows 發行版

這項功能目前支援下列 Windows 發行版:

- 已安裝 Windows 11 21H2 或更新版本。

- 已安裝 Windows 10 版本 1809 或更新版本。

- Windows Server 1809 或更新版本隨桌面體驗一起安裝。

- 已安裝 Windows 11 24H2 或更新版本。

- Windows Server 2025 或更新版本隨桌面體驗一起安裝。

這項功能現已在下列 Azure 雲端中提供:

- Azure Global

- Azure Government

- 由 21Vianet 營運的 Microsoft Azure

注意

CIS 硬化映像支援 Microsoft Entra ID 驗證,用於 Microsoft Windows Enterprise 和 Microsoft Windows Server 產品。 如需詳細資訊,請參閱: Microsoft Windows 企業版上的 CIS 強化映像。

網路需求

若要對已啟用 Azure 或已啟用 Arc 的 Windows Server 中的虛擬機啟用 Microsoft Entra 驗證,您必須確定您的網路設定允許透過 TCP 連接埠 443 對下列端點進行輸出存取。

Azure 全域:

-

https://enterpriseregistration.windows.net:裝置註冊。

-

http://169.254.169.254:Azure Instance Metadata Service 端點。

-

http://localhost:40342:Arc 實例元數據服務端點。

-

https://login.microsoftonline.com:驗證流程。 -

https://pas.windows.net:Azure 角色型訪問控制流程。

Azure Government:

-

https://enterpriseregistration.microsoftonline.us:裝置註冊。

-

http://169.254.169.254:Azure Instance Metadata Service 端點。

-

http://localhost:40342:Arc 實例元數據服務端點。

-

https://login.microsoftonline.us:驗證流程。 -

https://pasff.usgovcloudapi.net:Azure 角色型訪問控制流程。

由 21Vianet 營運的 Microsoft Azure:

-

https://enterpriseregistration.partner.microsoftonline.cn:裝置註冊。

-

http://169.254.169.254:Azure Instance Metadata Service 端點。

-

http://localhost:40342:Arc 實例元數據服務端點。

-

https://login.chinacloudapi.cn:驗證流程。 -

https://pas.chinacloudapi.cn:Azure 角色型訪問控制流程。

針對已啟用 Azure Arc 的 Windows 伺服器,請參閱 Arc 連線伺服器檔案以獲取更多的網路需求。

驗證需求

Microsoft Entra 來賓帳戶 無法透過 Microsoft Entra 驗證連線到 Azure VM、已啟用 Azure Bastion 的 VM 或已啟用 Arc 的 Windows Server。

在 Azure 或已啟用 Arc 的 Windows Server 中為 Windows 虛擬機啟用Microsoft Entra 登入

若要在 Azure 或已啟用 Arc 的 Windows Server 中使用 Microsoft Entra 進行登入,您必須:

- 啟用裝置Microsoft Entra 登入延伸模組。

- 設定使用者的 Azure 角色指派。

啟用 Microsoft Entra 登入延伸模組

請遵循適合您裝置的連結,以獲得詳細的部署操作指南和範例。

您必須先在 Azure 虛擬機或已啟用 Arc 的 Windows Server 上啟用系統指派的受控識別,才能安裝 Microsoft Entra 登入虛擬機擴充功能。 受控識別會儲存在單一Microsoft Entra 租使用者中,目前不支援跨目錄案例。

下列範例示範 Azure 虛擬機擴充功能的範本,以及針對已啟用 Arc 的 Windows Server 的擴充功能之範本。

{

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.Compute/virtualMachines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2015-06-15",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "1.0",

"autoUpgradeMinorVersion": true

}

}

]

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.HybridCompute/machines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2024-07-10",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "2.1.0.0",

"autoUpgradeMinorVersion": true,

"settings": {

"mdmId": ""

}

}

}

]

}

注意

已啟用 Arc 的 Windows Server 的 Microsoft Entra 登入延伸模組需要在 settings 中嵌入的 mdmId 屬性。 屬性的值可以保留為空字串。

在裝置上安裝擴充功能之後, provisioningState 顯示 Succeeded。

設定角色指派

Microsoft Entra 中的使用者帳戶必須先被新增至 Azure 中的角色指派,然後使用者才能登入 Azure 虛擬機或 Arc 連線的 Windows Server。 Azure 虛擬機和已啟用 Arc 的 Windows Server 都使用相同的角色。

若要指派使用者角色,您必須擁有 虛擬機數據存取系統管理員 角色,或任何包含 Microsoft.Authorization/roleAssignments/write 動作的角色,例如 角色型訪問控制系統管理員 角色。 不過,如果您使用與虛擬機器資料存取管理員不同的角色,建議您新增條件來減少建立角色指派的授權。

- 虛擬機器系統管理員登入:獲指派此角色的使用者能夠以系統管理員權限登入 Azure 虛擬機器。

- 虛擬機器使用者登入:獲指派此角色的使用者能夠以一般使用者權限登入 Azure 虛擬機器。

注意

不支援將使用者新增至本機系統管理員群組的成員,或藉由執行 net localgroup administrators /add "AzureAD\UserUpn" 命令,將使用者手動提升為裝置上的本機系統管理員。 您必須使用 Azure 中的角色來授權登入。

注意

獲指派擁有者或參與者角色的 Azure 使用者不會自動擁有登入裝置的許可權。 原因是為了在一組控制虛擬機器的人員與一組能夠存取虛擬機器的人員之間提供經過稽核的隔離。

下列文件提供將使用者帳戶新增至 Azure 中角色指派的逐步操作指南:

使用 Microsoft Entra 認證登入 Windows VM

您可以使用下列兩種方法之一透過 RDP 登入:

- 使用任何支援的 Microsoft Entra 認證實現無密碼 (建議)

- 使用憑證信任模型部署的 Windows Hello for Business 密碼/有限度無密碼

透過 Microsoft Entra ID 進行無密碼認證登入

若要在 Azure 中使用 Windows VM 的無密碼驗證,您需要下列作業系統上的 Windows 用戶端機器和工作階段主機 (VM):

- 已安裝適用於 Windows 11 的 2022-10 累積更新 (KB5018418)或更高版本的 Windows 11。

- Windows 10 版本 20H2 或更高版本,已安裝 2022-10 累積更新 (KB5018410) 或更新版本。

- 已安裝適用於 Microsoft 伺服器作業系統的 2022-10 累積更新 (KB5018421) 或更新版本的 Windows Server 2022。

注意

使用 Web 帳戶登入遠端電腦 選項時,不需要將本機裝置加入網域或Microsoft Entra ID。

若要連線到遠端電腦:

- 從 Windows 搜尋啟動遠端桌面連線,或執行

mstsc.exe。 - 在 [進階] 索引標籤中,選取 [使用 Web 帳戶登入遠端電腦] 選項。此選項相當於

enablerdsaadauthRDP 屬性。 如需詳細資訊,請參閱 遠端桌面服務支援的 RDP 屬性。 - 指定遠端電腦的名稱,然後選取 [連線]。

重要

IP 位址無法與 使用 Web 帳戶登入遠端電腦 選項搭配使用。 名稱必須符合 Microsoft Entra ID 中遠端裝置的主機名稱,而且可尋址,並解析為遠端裝置的 IP 位址。

- 系統提示您輸入認證時,請以

user@domain.com格式指定您的使用者名稱。 - 接著,系統會提示您在連線到新電腦時允許遠端桌面連線。 Microsoft Entra 會記住最多 15 部主機,並在 30 天內不再提示。 如果看到此對話方塊,請選取 [是] 進行連線。

重要

如果您的組織使用 Microsoft Entra 條件式存取,您的裝置必須滿足條件式存取需求,才能允許連線到遠端電腦。 對於受控存取,條件式存取原則可能會套用至遠端桌面應用程式 Microsoft 遠端桌面 (a4a365df-50f1-4397-bc59-1a1564b8bb9c)。

注意

遠端工作階段中的 Windows 鎖定畫面不支援 Microsoft Entra 驗證權杖或無密碼驗證方法,例如 FIDO 金鑰。 缺乏這些驗證方法的支援表示使用者無法在遠端工作階段中將其畫面解除鎖定。 當您嘗試透過使用者動作或系統原則鎖定遠端會話時,會話會改為中斷連線,而服務會將訊息傳送給使用者。 中斷連線同時可確保在連線經過一段閒置期後重新啟動時,Microsoft Entra ID 會重新評估所適用的條件式存取原則。

使用密碼或限制的無密碼驗證與 Microsoft Entra ID 登入

重要

若要從 Windows 10 或更新版電腦遠端連線至已加入 Microsoft Entra ID 的 VM,這些電腦必須已註冊 Microsoft Entra (最低要求組建為 20H1)、已加入 Microsoft Entra,或已加入目錄與 VM 相同的混合式 Microsoft Entra。 此外,若要使用 Microsoft Entra 認證連線至 RDP,使用者必須屬於這兩個 Azure 角色的其中一個:虛擬機器系統管理員登入或虛擬機器使用者登入。

如果您使用已註冊 Microsoft Entra 的 Windows 10 或更新版本的電腦,您必須以 AzureAD\UPN 的格式輸入認證 (例如 AzureAD\john@contoso.com)。 此時,您可以使用 Azure Bastion 透過 Azure CLI 和原生 RDP 用戶端 mstsc 使用 Microsoft Entra 驗證登入。

若要使用 Microsoft Entra ID 登入 Windows Server 2019 虛擬機器:

- 移至已啟用 Microsoft Entra 登入之虛擬機的概觀頁面。

- 選取 [連線],以開啟 [連線至虛擬機器] 窗格。

- 點選 [下載 RDP 檔案]。

- 選取 [開啟] 以開啟 [遠端桌面連線] 用戶端。

- 選取 [連線 ] 以開啟 [Windows 登入] 對話框。

- 使用您的 Microsoft Entra 認證登入。

您此時會使用指派的角色權限 (例如 [VM 使用者] 或 [VM 系統管理員]) 登入 Windows Server 2019 Azure 虛擬機器。

注意

您可以將 .RDP 檔案儲存在本機計算機上,以開始未來虛擬機的遠端桌面連線,而不是移至 Azure 入口網站中的虛擬機概觀頁面,並使用 [連線] 選項。

強制執行條件式存取原則

您可以強制執行條件式存取原則,例如「網路釣魚防護 MFA」或使用者登入風險檢查,使用者才能存取 Azure 或已啟用 Arc 的 Windows Server 中的 Windows 裝置。 若要套用條件式存取原則,您必須從雲端 App 或動作指派選項選取 Microsoft Azure Windows 虛擬機器登入應用程式。

從 Windows Server 裝置連線時,不支援限制使用裝置設定規則登入的條件式存取原則。

注意

如果您需要 MFA 做為控件,則必須提供 MFA 宣告做為起始目標 Windows 裝置 RDP 工作階段之用戶端的一部分。 Windows 中的遠端桌面應用程式支援條件式存取原則,不過如果您使用 Web 登入,則必須使用 Windows Hello 企業版 PIN 或生物特徵辨識驗證。 在 Windows 10 1809 版中,已將生物識別驗證的支援新增至 RDP 用戶端。 使用 Windows Hello 企業版驗證的遠端桌面僅適用於使用憑證信任模型的部署,不適用於密鑰信任模型。

使用 Azure 原則確保符合標準並評估合規性

使用 Azure 政策來:

- 請確定已針對新的和現有的 Windows 裝置啟用Microsoft Entra 登入。

- 在合規性儀表板上大規模評估環境的合規性。

您可以透過這項功能,使用許多等級的強制執行。 您可以標幟環境中未啟用Microsoft Entra 登入的新和現有 Windows 裝置。 您也可以使用 Azure 原則,將 Microsoft Entra 擴充功能部署至 Azure 或已啟用 Arc 的 Windows Server 中的 Windows 虛擬機。

除了這些功能之外,您還可以使用 Azure 原則來偵測並標幟 Windows 機器上存在未經核准的本機帳戶的情況。 若要深入了解,請檢閱 Azure 原則。

疑難排解部署問題

必須成功安裝 AADLoginForWindows 擴充功能,裝置才能完成Microsoft Entra 加入程式。 如果擴充功能無法正確安裝,請執行下列步驟:

聯機到裝置,並檢查 C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1 底下的CommandExecution.log檔案。

如果擴充功能在初次失敗之後重新啟動,則會將包含部署錯誤的記錄儲存為 CommandExecution_YYYYMMDDHHMMSSSSS.log。

開啟裝置上的PowerShell視窗。 確認對主機上執行的 Azure 實體數據服務端點進行下列查詢會傳回預期的輸出:

針對 Azure 虛擬機器:

要執行的命令 預期的輸出 curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"正確瞭解 Azure 虛擬機的相關信息 curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"與 Azure 訂用帳戶相關聯的有效租用戶識別碼 curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"針對指派給此虛擬機的受控識別,Microsoft Entra ID 所簽發的有效存取令牌 針對啟用了 Arc 的 Windows Server:

要執行的命令 預期的輸出 curl.exe -H Metadata:true "http://localhost:40342/metadata/instance?api-version=2017-08-01"正確瞭解已啟用 Azure Arc 的 Windows Server curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/info?api-version=2018-02-01"與 Azure 訂用帳戶相關聯的有效租用戶識別碼 curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"針對指派給此已啟用 Azure Arc 的 Windows Server 受控識別,Microsoft Entra 識別碼所簽發的有效存取令牌 您可以使用 https://jwt.ms/ 之類的工具來解碼存取權杖。 確認

oid存取令牌中的值符合裝置的受控識別。請確定可透過 PowerShell 從裝置存取所需的端點:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

將

<TenantID>替換成與 Azure 訂用帳戶相關聯的 Microsoft Entra 租戶識別碼。login.microsoftonline.com/<TenantID>、enterpriseregistration.windows.net及pas.windows.net應該會傳回「找不到404」,這是預期的行為。執行

dsregcmd /status以檢視裝置狀態。 目標是讓裝置狀態顯示為AzureAdJoined : YES。Microsoft Entra 加入活動會被擷取在 User Device Registration\Admin 記錄中,然後在 Event Viewer (local)\Applications 和 Services Logs\Microsoft\Windows\User Device Registration\Admin 下的事件檢視器中顯示。

如果 AADLoginForWindows 延伸模組失敗並顯示錯誤碼,您可以執行下列步驟。

裝置名稱已經存在

如果裝置物件與 Azure 虛擬機的主機名稱相同的 displayName 存在,則裝置無法加入 Microsoft Entra,並出現主機名稱重複錯誤。 修改主機名稱避免重複。

終端機錯誤碼 1007 和結束代碼 -2145648574

終端錯誤碼 1007 和結束代碼 - 2145648574 會轉譯為 DSREG_E_MSI_TENANTID_UNAVAILABLE。 延伸模組無法查詢Microsoft Entra 租用戶資訊。

以本機系統管理員身分連線到裝置,並確認端點會從 Azure 實例元數據服務傳回有效的租使用者標識碼。 從裝置上提升權限的 PowerShell 視窗執行下列命令:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

當系統管理員嘗試安裝 AADLoginForWindows 擴充功能,但裝置沒有系統指派的受控識別時,也會發生此問題。 在此情況下,請移至裝置的 [ 身分識別 ] 窗格。 在 [系統指派] 索引標籤上,確認 [狀態] 切換開關已設定為 [開啟]。

結束代碼 -2145648607

結束代碼 -2145648607 會轉譯為 DSREG_AUTOJOIN_DISC_FAILED。 擴充功能無法連線到 https://enterpriseregistration.windows.net 端點。

透過PowerShell確認可從裝置存取所需的端點:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

將

<TenantID>取代為 Azure 訂用帳戶的 Microsoft Entra 租用戶識別碼。 如果您需要尋找租戶 ID,您可以將滑鼠停留在帳戶名稱上方,或選取 Entra ID>Overview>Properties>Tenant ID。嘗試連線至

enterpriseregistration.windows.net可能會傳回「404 找不到」,這是預期的行為。 嘗試連線至pas.windows.net可能會提示輸入 PIN 認證,或可能會傳回「404 找不到」。 (您不需要輸入 PIN。)其中一個已足夠確認 URL 可連線。如果任何命令失敗,並出現「無法解析主機

<URL>」,請嘗試執行此命令來判斷哪個 DNS 伺服器 Windows 正在使用:nslookup <URL>請將

<URL>替換成端點所使用的完整網域名稱,例如login.microsoftonline.com。查看指定公用 DNS 伺服器是否允許命令成功:

nslookup <URL> 208.67.222.222如有必要,請變更指派給裝置所屬網路安全組的 DNS 伺服器。

結束代碼 51

結束代碼 51 會轉譯為「此作系統不支援此延伸模組」。

AADLoginForWindows 擴充功能僅適用於 Azure 虛擬機,其作業系統為 Windows Server 2019 或 Windows 10 1809 或更新版本,及已啟用 Arc 的 Windows Server,其中作業系統為 Windows Server 2025 或 Windows 11 24H2。 請確定您的 Windows 版本或組建可受到支援。 如果不支援,請解除安裝擴充功能。

排解登入問題

使用下列資訊來修正登入問題。

您可以執行 dsregcmd /status 來檢視裝置和單一登入 (SSO) 狀態。 目標是讓裝置狀態顯示為 AzureAdJoined : YES,以及讓 SSO 狀態顯示 AzureAdPrt : YES。

透過 Microsoft Entra 帳戶的 RDP 登入會擷取於應用程式與服務記錄檔\Microsoft\Windows\AAD\Operational 事件記錄下的事件檢視器中。

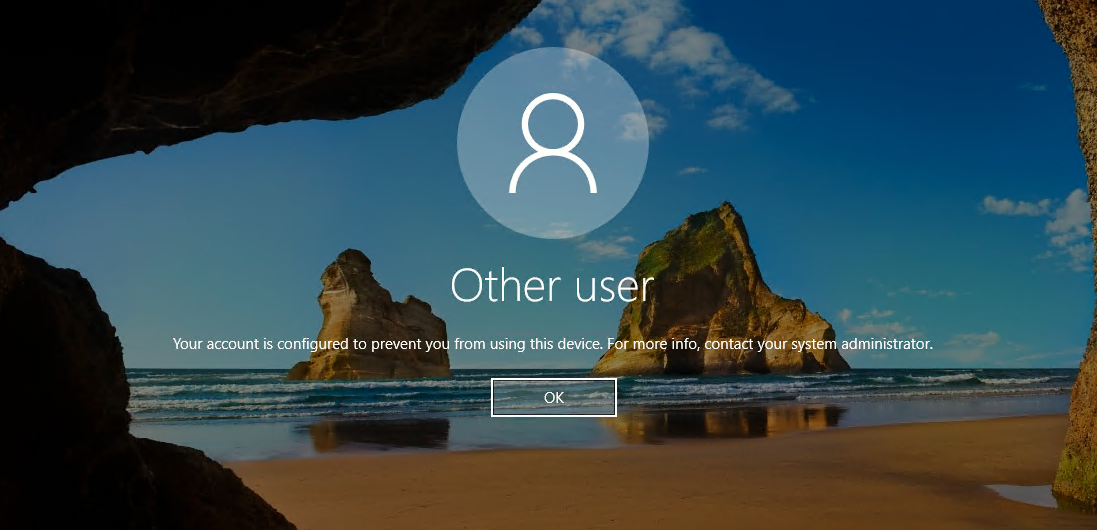

未指派 Azure 角色

當您起始與裝置的遠端桌面連線時,可能會收到下列錯誤訊息:「您的帳戶已設定為無法使用此裝置。 如需相關資訊,請連絡您的系統管理員。」

確認授與使用者虛擬機系統管理員登入或虛擬機使用者登入角色的 Azure 角色型訪問控制 原則。

如果您在 Azure 角色指派時遇到問題,請參閱 針對 Azure 角色型訪問控制進行疑難解答。

用戶端未經授權或需要更改密碼

當您起始與裝置的遠端桌面連線時,可能會收到下列錯誤訊息:「您的認證無法運作」。

嘗試下列解決方案:

您用來起始遠端桌面連線的 Windows 10 或更新版本電腦必須已加入 Microsoft Entra,或已加入相同 Microsoft Entra 目錄的混合式 Microsoft Entra。 如需裝置身分識別的詳細資訊,請參閱什麼是裝置身分識別?一文。

Windows 10 組建 20H1 已新增對 Microsoft Entra 已註冊電腦的支援,以啟動與您的裝置的 RDP 連線。 當您使用已 Microsoft Entra 註冊的計算機(而不是 Microsoft Entra 加入或 Microsoft Entra 混合加入)作為 RDP 用戶端來啟動與裝置的連線時,您必須以格式

AzureAD\UPN輸入認證(例如AzureAD\john@contoso.com)。確認完成 Microsoft Entra 加入後,AADLoginForWindows 擴充功能未被解除安裝。

此外,請確定在伺服器以及用戶端上都啟用了安全性原則「網路安全性:允許 PKU2U 驗證要求使用線上身分識別以登入此電腦」。

確認使用者沒有暫時密碼。 暫時密碼無法用來登入遠端桌面連線。

在網頁瀏覽器中使用使用者帳戶登入。 例如,在私人瀏覽視窗中登入 Azure 入口網站。 如果系統提示您變更密碼,請設定新的密碼。 然後嘗試重新連線。

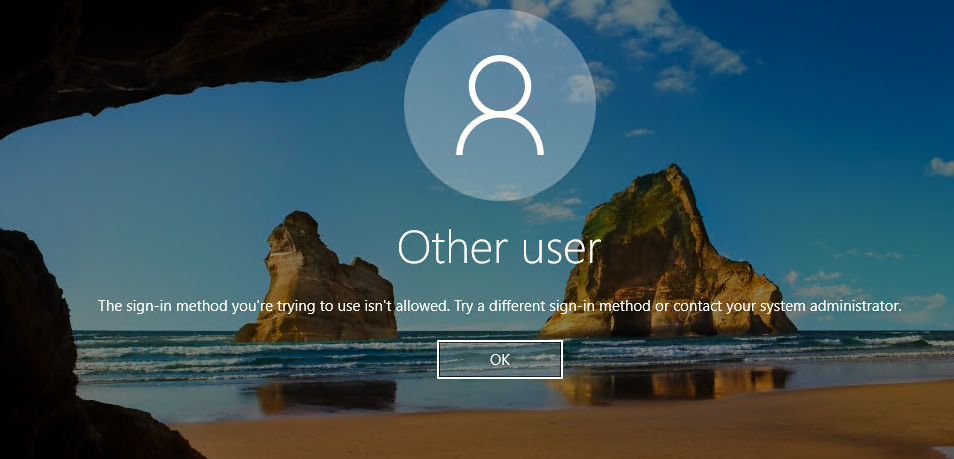

需要多因素驗證(MFA)登入方式

當您起始與裝置的遠端桌面連線時,可能會看到下列錯誤訊息:「不允許您嘗試使用的登入方法。 請嘗試不同的登入方法,或洽詢您的系統管理員。」

如果您設定需要 MFA 的條件式存取原則,您必須確定起始連線的裝置使用強身份驗證,例如 Windows Hello。

另一個與 MFA 相關的錯誤訊息是先前所述的錯誤訊息:「您的認證無法運作」。

如果您配置舊版每個使用者Enabled/Enforced Microsoft Entra 多重要素驗證設定,並收到錯誤訊息,您可以透過移除每個使用者的多重要素驗證設定來解決問題。 如需詳細資訊,請參閱啟用個別使用者的 Microsoft Entra 多重要素驗證以保護登入事件文章。

如果 Windows Hello for Business 不是可行選擇,請設定一個條件式存取原則,排除 Microsoft Azure Windows 虛擬機登入應用程式。 若要深入了解 Windows Hello 企業版,請參閱 Windows Hello 企業版概觀。

在 Windows 10 1809 版中已新增搭配 RDP 的生物識別驗證支援。 在 RDP 期間使用 Windows Hello 企業版僅適用於使用憑證信任模型或金鑰信任模型的部署。

在 Microsoft Entra 意見反應論壇上分享您關於這個功能的意見反應或報告其使用上的問題。

遺漏應用程式

如果條件式存取中缺少 Microsoft Azure Windows 虛擬機器登入應用程式,請確保該應用程式位於租用戶中:

- 以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>企業應用程式。

- 移除篩選條件以查看所有應用程式,並搜尋「VM」。 如果您看不到 Microsoft Azure Windows 虛擬機器登入,則租用戶缺少服務主體。

另一種驗證方式是透過 Graph PowerShell:

- 安裝 Graph PowerShell SDK。

- 執行

Connect-MgGraph -Scopes "ServicePrincipalEndpoint.ReadWrite.All",後面接著"Application.ReadWrite.All"。 - 使用全域管理員帳戶登入。

- 同意權限提示。

- 執行

Get-MgServicePrincipal -ConsistencyLevel eventual -Search '"DisplayName:Azure Windows VM Sign-In"'。如果此命令沒有產生任何輸出,並返回 PowerShell 命令提示符,您可以使用以下的 Graph PowerShell 指令來建立服務主體:

New-MgServicePrincipal -AppId 372140e0-b3b7-4226-8ef9-d57986796201成功的輸出顯示已建立「Microsoft Azure Windows 虛擬機登入應用程式」及其 ID。

- 使用

Disconnect-MgGraph命令註銷 Graph PowerShell。

某些租戶可能會看到名稱為 Azure Windows VM 登入的應用程式,而不是 Microsoft Azure Windows 虛擬機器登入。 應用程式具有相同的應用程式標識碼 372140e0-b3b7-4226-8ef9-d57986796201。

在 Azure Windows VM 登入資源上強制執行符合規範的裝置條件式存取原則時,無法使用這項功能,而您是從 Windows Server 裝置連線

不支援條件式存取原則中的 Windows Server 裝置合規性設定。

下一步

如需 Microsoft Entra ID 的詳細資訊,請參閱什麼是 Microsoft Entra ID?。