本文說明您需要在 AWS IAM 身分識別中心(AWS 單一登錄的後續專案)和Microsoft Entra ID 中執行的步驟,以設定自動使用者布建。 設定時,Microsoft Entra ID 會自動透過 Microsoft Entra 布建服務,將使用者和群組進行布建與取消布建至 AWS IAM 身分識別中心。 如需此服務的用途、運作方式和常見問題等重要詳細資訊,請參閱使用 Microsoft Entra ID 自動對 SaaS 應用程式進行使用者佈建和取消佈建。

支援的功能

- 在 AWS IAM 身分識別中心建立使用者

- 當使用者不再需要存取權時,請移除 AWS IAM 身分識別中心中的使用者

- 讓用戶屬性在 Microsoft Entra ID 與 AWS IAM 身分識別中心之間保持同步

- 在 AWS IAM 身分識別中心配置群組及群組成員資格

- IAM 身分識別中心 至 AWS IAM 身分識別中心

先決條件

本文中所述的案例假設您已經具備下列必要條件:

- 一個具有有效訂閱的 Microsoft Entra 用戶帳戶。 若尚未有帳戶,可以免費建立帳戶。

- 下列其中一個角色:

- 從您的 Microsoft Entra 帳戶到 AWS IAM 身分識別中心的 SAML 連線,如教學課程中所述

步驟 1:規劃您的配置部署

- 了解佈建服務的工作原理。

- 定義在佈建範圍內的人員。

- 確定要在 Microsoft Entra ID 與 AWS IAM 身分識別中心之間對應的資料。

步驟 2:設定 AWS IAM 身分識別中心以支援使用 Microsoft Entra 識別碼進行佈建

開啟 AWS IAM 身分識別中心。

選擇左側瀏覽窗格中的 [ 設定 ]

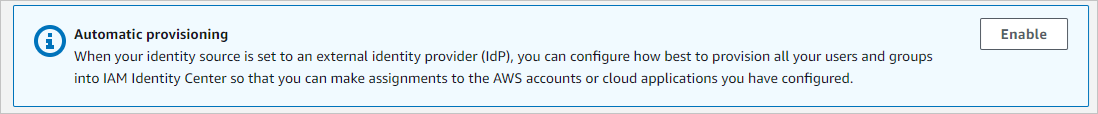

在 [設定] 中,選取 [自動布建] 區段中的 [啟用]。

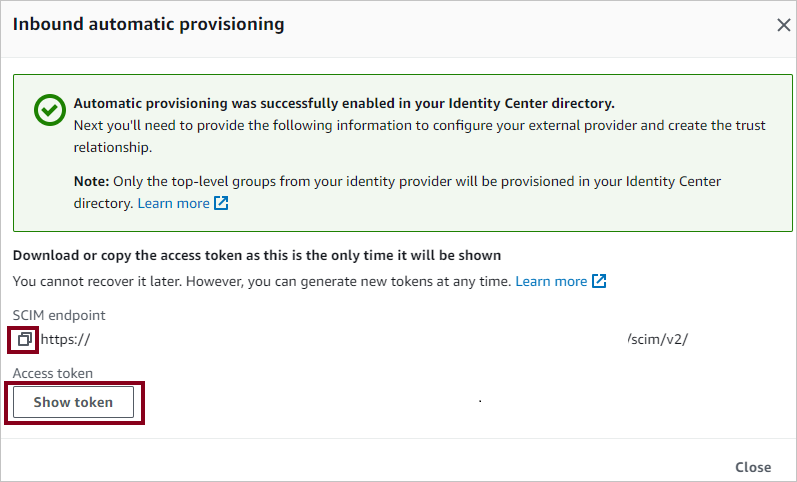

在 [輸入自動布建] 對話框中,複製並儲存 SCIM 端點 和 存取令牌(選取 [顯示令牌] 之後可見)。 這些值會在 AWS IAM 身分識別中心應用程式的 [布建] 索引標籤的 [ 租使用者 URL ] 和 [ 秘密令牌 ] 字段中輸入。

步驟 3:從 Microsoft Entra 應用連結庫新增 AWS IAM 身分識別中心

從 Microsoft Entra 應用連結庫新增 AWS IAM 身分識別中心,以開始管理對 AWS IAM 身分識別中心的佈建。 如果您先前已設定 AWS IAM Identity Center for SSO,您可以使用相同的應用程式。 在此瞭解更多有關從圖庫新增應用程式的資訊。

步驟 4:定義布建範圍中的人員

Microsoft Entra 布建服務可讓您根據指派給應用程式,或根據使用者或群組的屬性來設定布建的人員範圍。 如果您選擇根據指派來設定布建至應用程式的人員範圍,您可以使用 步驟將使用者和群組指派給應用程式。 如果您選擇僅依據使用者或群組的屬性來設定布建範圍,則可以 使用範圍篩選。

從小規模開始。 在向所有人推出之前,先使用一組小型的使用者和群組進行測試。 當佈建範圍設為已指派的使用者和群組時,您可將一或兩個使用者或群組指派給應用程式來控制這點。 當範圍設為所有使用者和群組時,您可指定以屬性為基礎的範圍篩選條件。

如果您需要額外的角色,您可以 更新應用程式指令清單 以新增角色。

步驟 5:設定 AWS IAM 身分識別中心的使用者帳號自動建立

本節將引導您逐步設定 Microsoft Entra 佈建服務,以根據 Microsoft Entra ID 中的使用者及/或群組指派,在 TestApp 中建立、更新及停用使用者及/或群組。

若要在 Microsoft Entra ID 中為 AWS IAM 身分識別中心設定自動使用者佈建:

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

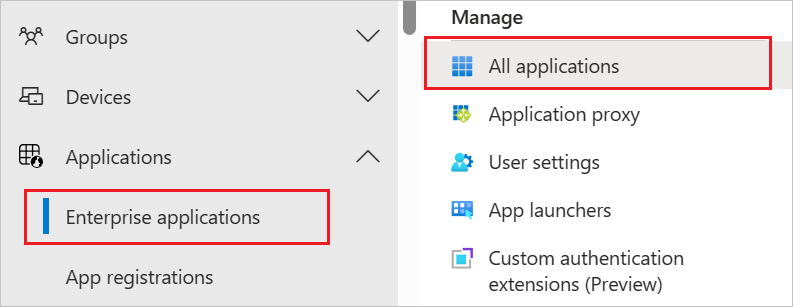

導覽至 Entra ID>企業應用程式

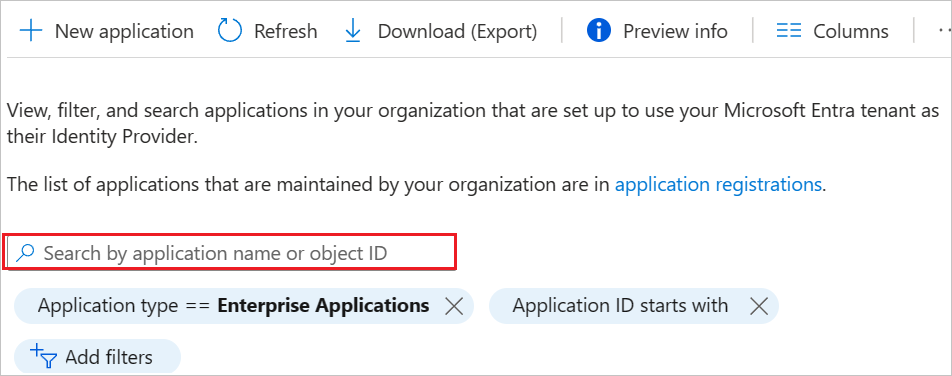

在應用程式清單中,選取 [AWS IAM 身分識別中心]。

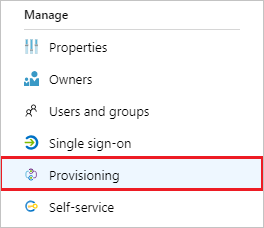

選擇 佈建 分頁。

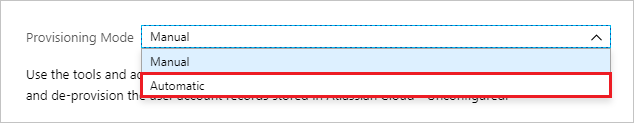

將 [佈建模式] 設定為 [自動]。

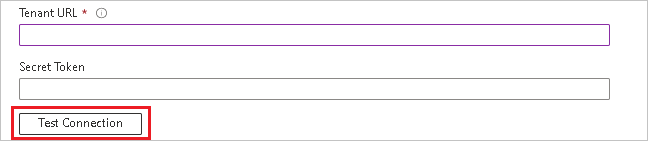

在 [ 管理員認證] 區段下,輸入您稍早在步驟 2 中擷取的 AWS IAM 身分識別中心 租使用者 URL 和 秘密令牌 。 選取 [測試連線 ],以確保Microsoft Entra ID 可以連線到 AWS IAM 身分識別中心。

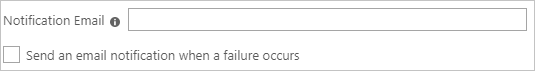

在 [通知電子郵件] 欄位中,輸入應該收到佈建錯誤通知的個人或群組電子郵件地址,然後選取 [發生失敗時傳送電子郵件通知] 核取方塊。

選取 [儲存]。

在 [對映] 區段底下,選取 [同步 Microsoft Entra 使用者至 AWS IAM 身分識別中心]。

在 屬性對應 區段中,查看從 Microsoft Entra ID 同步至 AWS IAM 身分識別中心的使用者屬性。 選取為 比對 屬性的屬性將用於在 AWS IAM 身分中心中比對使用者帳戶以執行更新操作。 如果您選擇變更 比對目標屬性,您必須確定 AWS IAM 身分識別中心 API 支援根據該屬性篩選使用者。 點擊 儲存 按鈕以儲存所有變更。

屬性 類型 支持篩選 使用者名稱 字符串 ✓ 活動中 布爾邏輯 顯示名稱 字符串 標題 字符串 emails[type eq "work"].value (電子郵件[類型等於"工作"].值) 字符串 首選語言 字符串 名稱.名字 字符串 姓名.姓氏 字符串 名稱.格式化 字符串 地址[類型 eq "工作"].格式化 字符串 地址[類型 eq "工作"].街道地址 字符串 addresses[type eq "work"].locality - 用於工作地址的屬性。 字符串 地址[類型 相等 “工作”].地區 字符串 地址[type eq "work"].郵遞區號 字符串 地址[類型等於"工作"].國家 字符串 電話號碼[類型等於 "工作"].值 字符串 externalId(外部識別碼) 字符串 區域設定 字符串 時區 字符串 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber 字符串 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:部門 字符串 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division 字符串 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:財務中心 字符串 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization 字符串 urn:ietf:params:scim:schemas:extension:enterprise:2.0:使用者:管理者 參考文獻 在 對應 區段底下,選取 同步處理 Microsoft Entra 群組至 AWS IAM 身分識別中心。

在 [屬性對應] 區段中,檢閱從 Microsoft Entra ID 同步至 AWS IAM 身分識別中心的群組 屬性 。 選擇為比對屬性的屬性用於在 AWS IAM 身分中心中匹配群組,以進行更新操作。 點擊 儲存 按鈕以儲存所有變更。

屬性 類型 支持篩選 顯示名稱 字符串 ✓ externalId(外部識別碼) 字符串 會員 參考文獻 若要設定範圍篩選,請參閱 範圍篩選一文中提供的下列指示,。

若要啟用 AWS IAM 身分識別中心的Microsoft Entra 布建服務,請將 [設定] 區段中的 [布建狀態] 變更為 [開啟]。

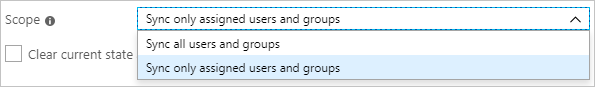

透過在 設定區段的 範圍中選擇所需的值,來定義您想要設定到 AWS IAM 身分識別中心的使用者和/或群組。

當您準備好進行配置時,請選取 儲存。

此作業會啟動在 [ 設定] 區段中 範圍 中定義之所有使用者和群組的初始同步處理週期。 初始週期會比後續週期花費更多時間執行,只要 Microsoft Entra 佈建服務正在執行,這大約每 40 分鐘便會發生一次。

步驟 6:監視您的部署

設定佈建後,請使用下列資源來監視部署:

- 使用 佈建記錄 可以判斷使用者是否已順利完成佈建

- 檢查 進度列 以查看配置週期的狀態,以及該週期接近完成的程度。

- 如果佈建設定似乎處於狀況不良的狀態,則應用程式將會進入隔離狀態。 深入瞭解 應用程式的布建隔離狀態,請參閱文章 №。

使用 PIM 進行群組的即時 (JIT) 應用程式存取

使用適用於群組的 PIM,您可以針對 Amazon Web Services 中的群組提供 Just-In-Time 存取權,並減少在 AWS 中永久存取特殊許可權群組的用戶數目。

設定企業應用程式,以進行 SSO 和佈建

- 將 AWS IAM Identity Center 新增至您的租戶,將其設定為以進行佈建(如上述文章所述),並開始佈建。

- 設定 AWS IAM Identity Center 的單一登錄 。

- 建立群組,將應用程式的存取權提供給所有使用者。

- 將群組指派給 AWS Identity Center 應用程式。

- 將測試使用者指派為在上一個步驟中建立之群組的直接成員,或透過存取套件將群組的存取權提供給測試使用者。 此群組可用於 AWS 中的持續性非系統管理員存取。

啟用群組 PIM

- 在 Microsoft Entra ID 中,建立第二個群組。 此群組提供 AWS 中系統管理員許可權的存取權。

- 將群組置於 Microsoft Entra PIM 的管理下。

- 將您的測試使用者指定為在 PIM 中符合群組資格,並將角色設為成員。

- 將第二個群組指派給 AWS IAM Identity Center 應用程式。

- 使用按需配置以在 AWS IAM 身分識別中心建立群組。

- 登入 AWS IAM 身分識別中心,並指派第二個群組執行系統管理工作所需的許可權。

現在,任何符合 PIM 中群組資格的使用者,都可以 藉由啟用其群組成員資格來取得 AWS 群組的 JIT 存取權。

主要考量

- 將使用者加入應用程式需要多長時間?

- 若使用者在未使用 Microsoft Entra ID Privileged Identity Management (PIM) 啟用群組成員資格的情況下,被新增至 Microsoft Entra ID 的群組:

- 下一個同步週期內,應用程式會配置群組會員資格。 同步處理週期每 40 分鐘執行一次。

- 使用者在 Microsoft Entra ID PIM 中啟用其群組成員資格時:

- 群組成員資格會在 2 到 10 分鐘內配置完成。 當同時出現大量請求時,請求將以每 10 秒最多 5 個請求的速度進行限制。

- 在 10 秒內啟用特定應用程式群組成員資格的前五名使用者,他們的群組成員資格會在 2-10 分鐘內被佈建到應用程式中。

- 若在 10 秒週期內有第六名及其以上的使用者啟用特定應用程式的群組成員資格,則這些使用者的群組成員資格會在下一次同步週期中佈建到該應用程式。 同步處理週期每 40 分鐘執行一次。 節流限制是針對每個企業應用程式設定的。

- 若使用者在未使用 Microsoft Entra ID Privileged Identity Management (PIM) 啟用群組成員資格的情況下,被新增至 Microsoft Entra ID 的群組:

- 如果使用者無法存取 AWS 中的必要群組,請檢閱下列疑難解答秘訣、PIM 記錄和布建記錄,以確保群組成員資格已成功更新。 根據目標應用程式的架構方式,群組成員資格可能需要更多時間才會在應用程式中生效。

- 您可以使用 Azure 監視器,建立錯誤警示。

- 停用會在一般增量週期期間完成。 它不會通過按需配置立即得到處理。

疑難排解秘訣

遺漏屬性

將使用者布建至 AWS 時,必須具備下列屬性

- 名字

- 姓氏

- 顯示名稱

- 使用者名稱

沒有這些屬性的用戶會遇到以下錯誤

多重值屬性

AWS 不支援下列多重值屬性:

- 電子郵件

- 電話號碼

嘗試以多重值屬性的形式流動上述屬性,會產生下列錯誤訊息

有兩種方式可以解決此問題

- 確保使用者只擁有一個電話號碼或電子郵件地址的值

- 拿掉重複的屬性。 例如,若兩個不同的屬性從 Microsoft Entra ID 對應到 AWS 端的「phoneNumber___」,並且這兩個屬性在 Microsoft Entra ID 中都有值時,則會產生錯誤。 只有將單一屬性對應到 「phoneNumber____」 屬性才能解決錯誤。

無效字元

目前,AWS IAM 身分識別中心不允許 Microsoft Entra ID 支援的一些其他字元,例如 tab(\t)、換行(\n)、回車符(\r),以及例如 "<|>|;|:%" 等字元。

您也可以 在這裡 查看 AWS IAM 身分識別中心疑難解答秘訣,以取得更多疑難解答秘訣