Amazon S3 Multicloud Scanning Connector for Microsoft Purview

本文內容

支援的功能

必要條件

將單一 Amazon S3 貯體新增為 Microsoft Purview 帳戶

將 AWS 帳戶新增為 Microsoft Purview 帳戶

建立一或多個 Amazon S3 貯體的掃描

探索 purview 掃描結果Microsoft

AWS 原則的最低許可權

疑難排解

保護原則

後續步驟

顯示其他 6 個

適用於 Microsoft Purview 的多重雲端掃描連接器可讓您探索雲端提供者的組織數據,包括 Azure 記憶體服務以外的 Amazon Web Services。

本文說明如何使用 Microsoft Purview 掃描目前儲存在 Amazon S3 標準貯體中的非結構化數據,並探索數據中存在哪些類型的敏感性資訊。 本操作指南也說明如何識別目前儲存數據的 Amazon S3 貯體,以方便資訊保護和數據合規性。

針對此服務,使用 Microsoft Purview 提供具有 AWS 安全存取權的Microsoft帳戶,其中將執行適用於 Microsoft Purview 的多重雲端掃描連接器。 適用於 Microsoft Purview 的多重雲端掃描連接器會使用此對 Amazon S3 貯體的存取權來讀取您的數據,然後將掃描結果報告回 Azure,包括僅包含元數據和分類。 使用 Microsoft Purview 分類和標籤報表來分析和檢閱您的數據掃描結果。

展開資料表

元數據擷取

完整掃描

增量掃描

限域掃描

分類

加標籤

存取原則

譜系

資料共用

即時檢視

是

是

是

是

是

是

是 (預覽)

有限**

否

否

** 如果在 Data Factory 中使用數據集做為來源/接收器,則支援譜系 複製活動

掃描 Amazon S3 的記憶體類別時,不支援架構擷取、分類和敏感度標籤。

Microsoft掃描 Amazon S3 時不支援 Purview 私人端點。

如需 Microsoft Purview 限制的詳細資訊,請參閱:

Amazon S3 服務的 Microsoft Purview 連接器目前僅部署在特定區域。 下表將數據儲存所在的區域對應至 Purview Microsoft掃描的區域。

客戶會根據其貯體的區域向客戶收取所有相關數據傳輸費用。

展開資料表

儲存區域

掃描區域

美國東部 (日)

美國東部 (日)

美國東部 (N. 維吉尼亞州)

美國東部 (N. 維吉尼亞州)

美國西部 (N. 加州)

美國西部 (N. 加州)

美國西部 (馬勒)

美國西部 (馬勒)

非洲 (開普省)

歐洲 (德國)

亞太地區 (香港特別行政區)

亞太地區 (東京)

亞太地區 (,並)

亞太地區 (新加坡)

亞太地區 (大區-本機)

亞太地區 (東京)

亞太地區 ()

亞太地區 (東京)

亞太地區 (新加坡)

亞太地區 (新加坡)

亞太地區 (雪梨)

亞太地區 (雪梨)

亞太地區 (東京)

亞太地區 (東京)

加拿大 (Central)

美國東部 (日)

中國 (中國)

不支援

中國 ()

不支援

歐洲 (德國)

歐洲 (德國)

歐洲 (愛爾蘭)

歐洲 (愛爾蘭)

歐洲 (倫敦)

歐洲 (倫敦)

歐洲 ()

歐洲 (巴黎)

歐洲 (巴黎)

歐洲 (巴黎)

歐洲 ()

歐洲 (德國)

中東 (德)

歐洲 (德國)

南美洲 (聖巴托)

美國東部 (日)

在將 Amazon S3 貯體新增為 Purview 數據源Microsoft並掃描 S3 數據之前,請確定您已執行下列必要條件。

建立 Microsoft Purview 的新 AWS 角色 Microsoft Purview 掃描器會部署在 AWS 中的Microsoft帳戶中。 若要允許 Microsoft Purview 掃描器讀取您的 S3 數據,您必須在 AWS 入口網站的 IAM 區域中建立專用角色,供掃描器使用。

此程式描述如何使用必要的Microsoft帳戶標識碼和 外部 ID 從 Microsoft Purview 建立 AWS 角色,然後在 Microsoft Purview 中輸入角色 ARN 值。

若要找出您的Microsoft帳戶標識碼和 外部 ID :

若要尋找認證:

選 取 [新增 ] 以建立新的認證。

在出現的 [ 新增認證 ] 窗格的 [ 驗證方法 ] 下拉式清單中,選取 [角色 ARN] 。

然後複製Microsoft帳戶標識 符,並 外部 ID 顯示在個別檔案中的值,或讓它們方便貼到 AWS 中的相關字段。 例如:

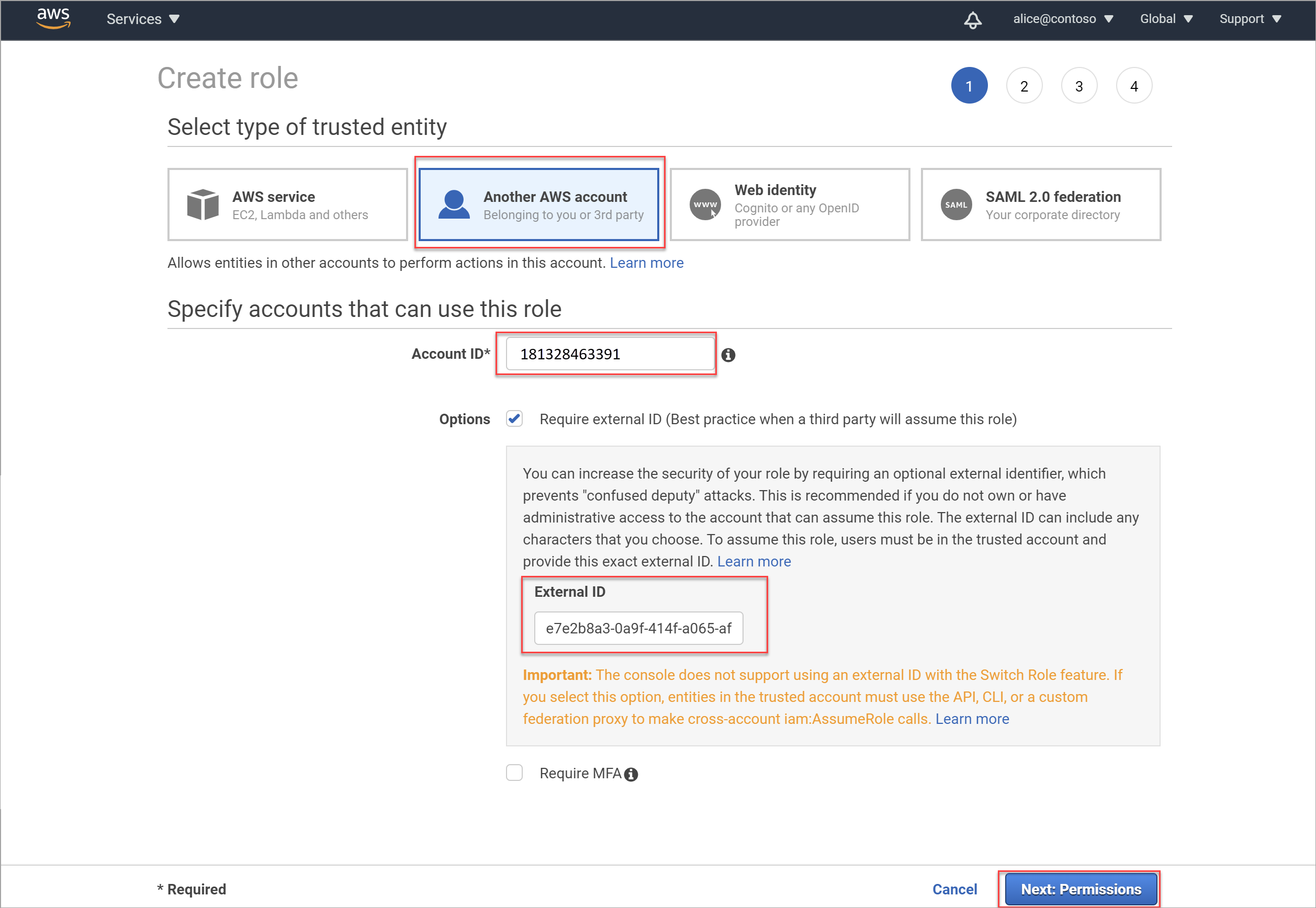

若要建立適用於 Microsoft Purview 的 AWS 角色 :

開啟您的 Amazon Web Services 控制台,然後在 [ 安全性]、[身分識別] 和 [合規性] 底下,選取 [IAM] 。

選 取 [角色 ],然後 選取 [建立角色] 。

選 取 [另一個 AWS 帳戶] ,然後輸入下列值:

展開資料表

欄位

描述

帳戶識別碼

輸入您的Microsoft帳戶標識碼。 例如:181328463391

外部 ID

在 [選項] 底下,選取 [需要外部標識符... ],然後在指定的字段中輸入您的 外部 ID。 e7e2b8a3-0a9f-414f-a065-afaf4ac6d994

例如:

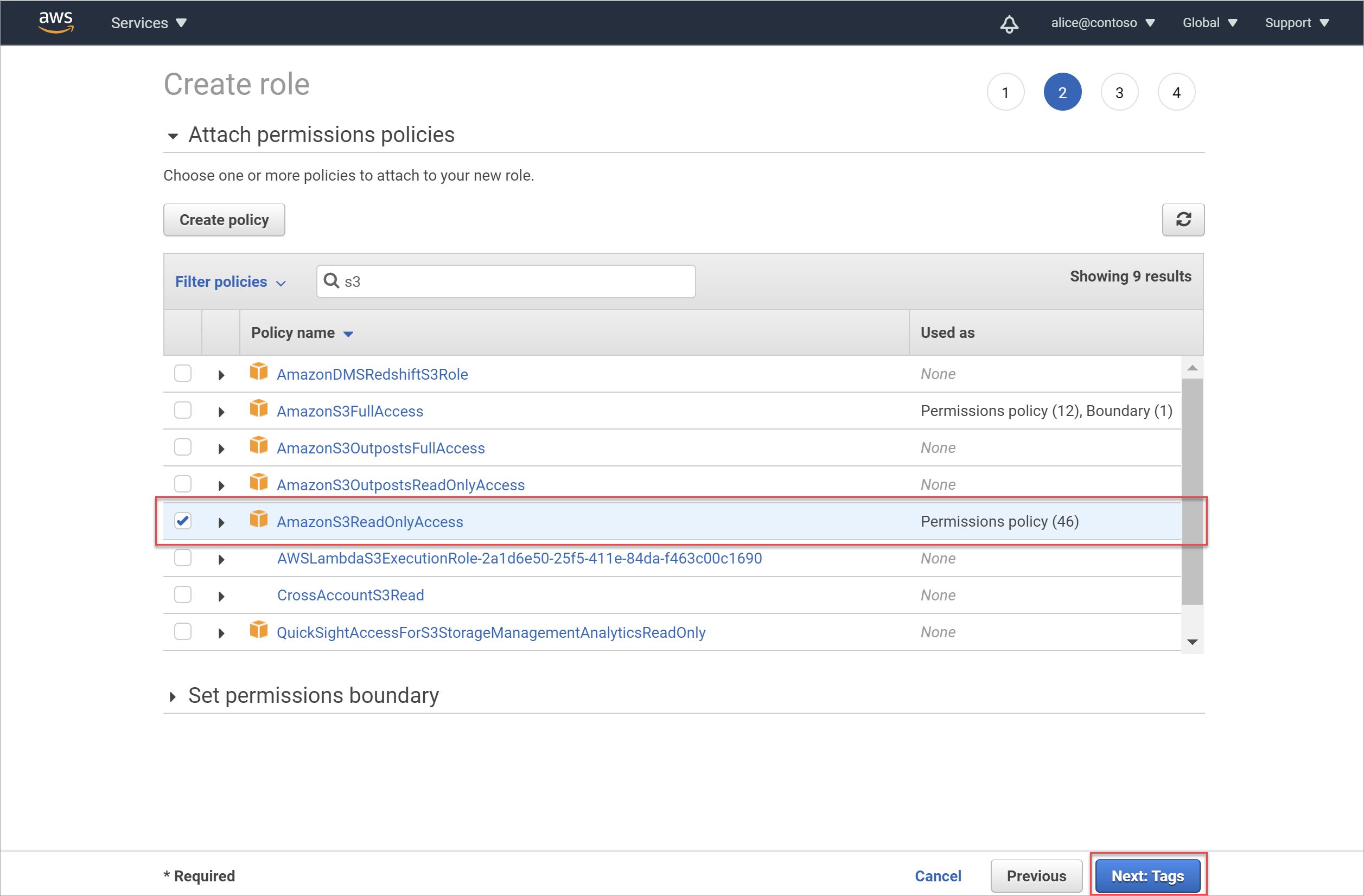

在 [ 建立角色 > 附加許可權原則 ] 區域中,篩選顯示至 S3 的許可權。 選 取 [AmazonS3ReadOnlyAccess] 。 如果您也想要套用 保護原則 ,也請新增下列許可權:

GetBucketLocation

GetBucketPublicAccessBlock

GetObject

PutBucketPolicy

PutObjectTagging

DeleteBucketPolicy

清單貯體

AmazonS3ReadOnlyAccess 原則提供掃描 S3 貯體所需的最低許可權,也可能包含其他許可權。

若只要套用掃描貯體所需的最小許可權,請根據您要掃描單一貯體或帳戶中的所有貯體,使用 AWS 原則的 [ 最低權 限] 中所列的許可權建立新原則。

將新原則套用至角色,而不是 AmazonS3ReadOnlyAccess。

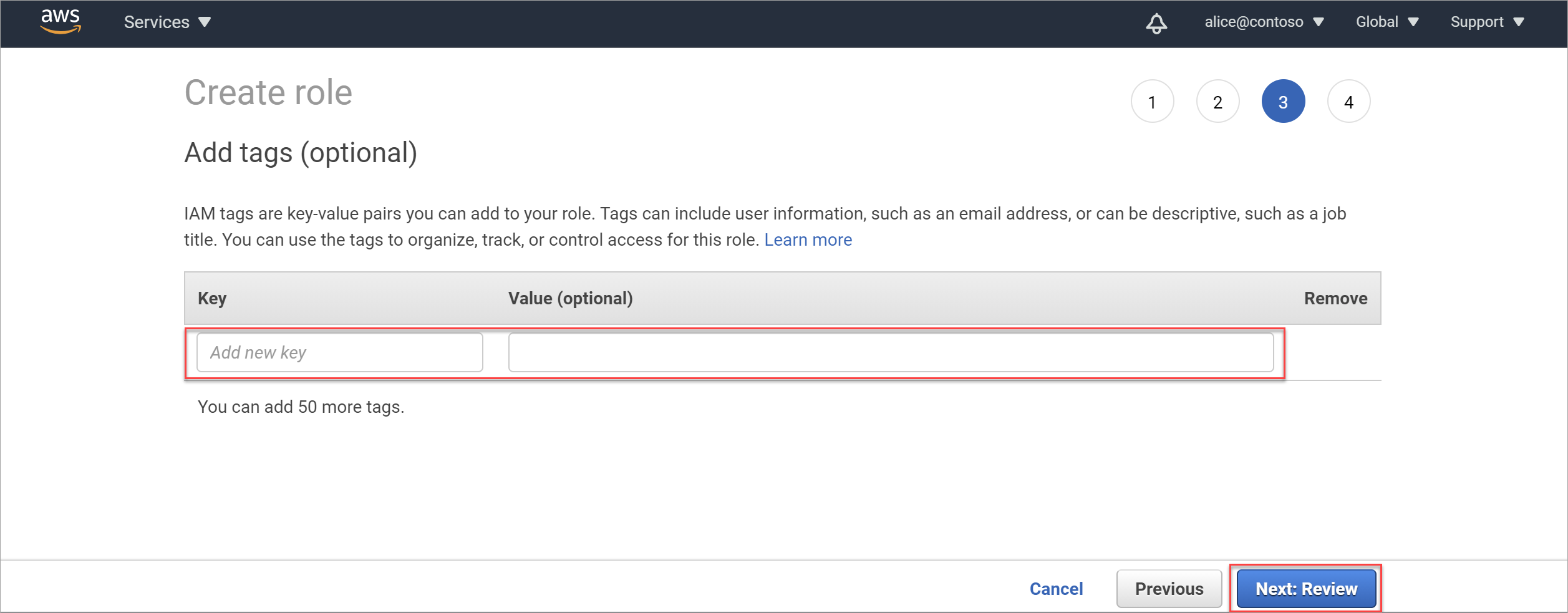

選 取 [下一步:卷標]。

在 [ 新增標籤 (選擇性) 區域中,您可以選擇性地選擇為此新角色建立有意義的標籤。 有用的標籤可讓您組織、追蹤及控制您所建立之每個角色的存取權。

如果您也想要套用保護原則 ,請新增具有索引鍵和值 true的標籤。 msftpurview_allowlisted

視需要輸入標記的新索引鍵和值。 當您完成時,或如果您想要略過此步驟,請選取 [ 下一步:檢閱 ] 以檢閱角色詳細數據並完成角色建立。

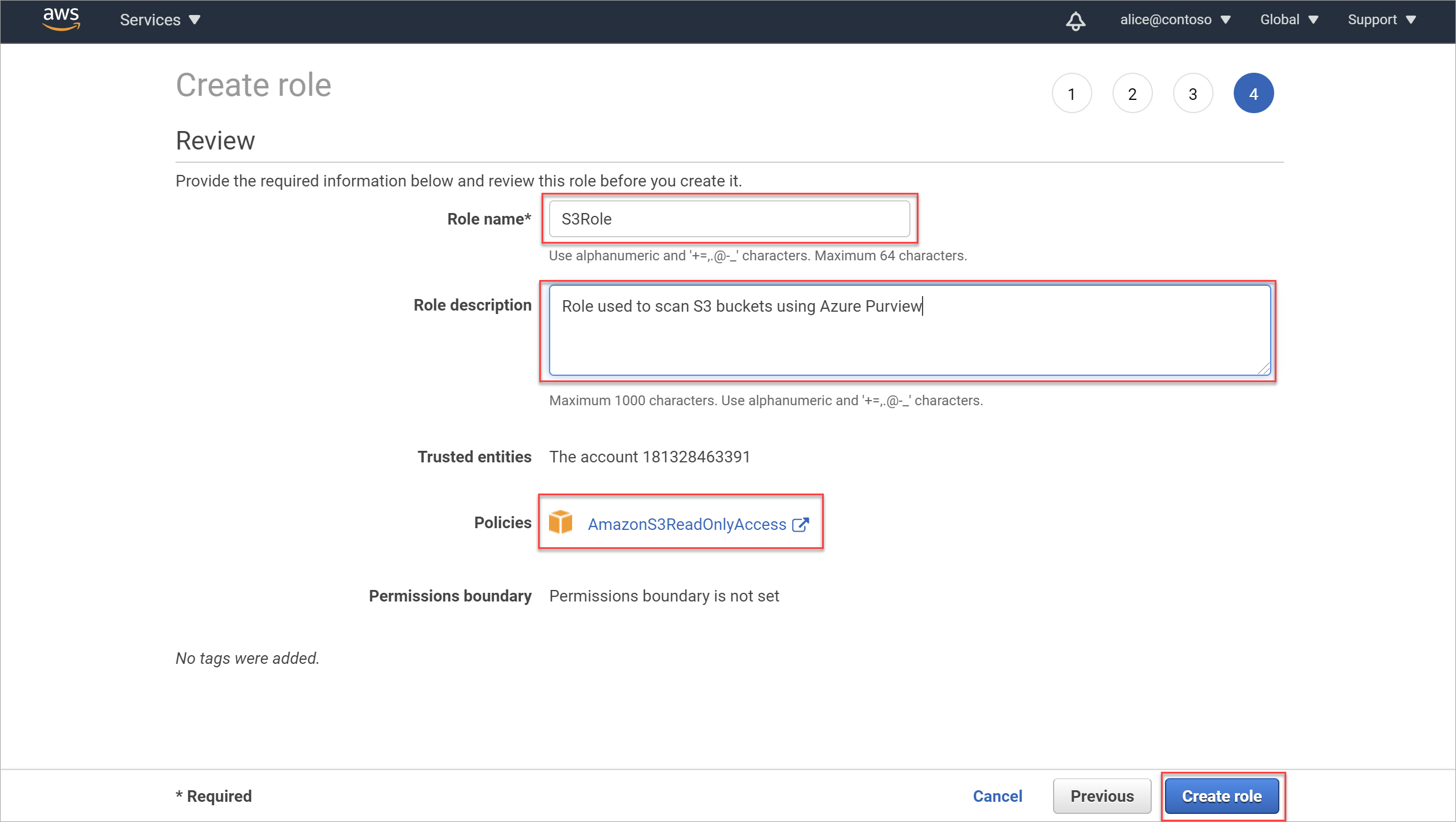

在 [ 檢閱 ] 區域中,執行下列動作:

在 [ 角色名稱] 欄位中,輸入您角色有意義的名稱

在 [ 角色描述] 方塊中,輸入選擇性描述來識別角色的用途

在 [原則 ] 區段中,確認 amazonS3ReadOnlyAccess ) (正確原則已附加至角色。

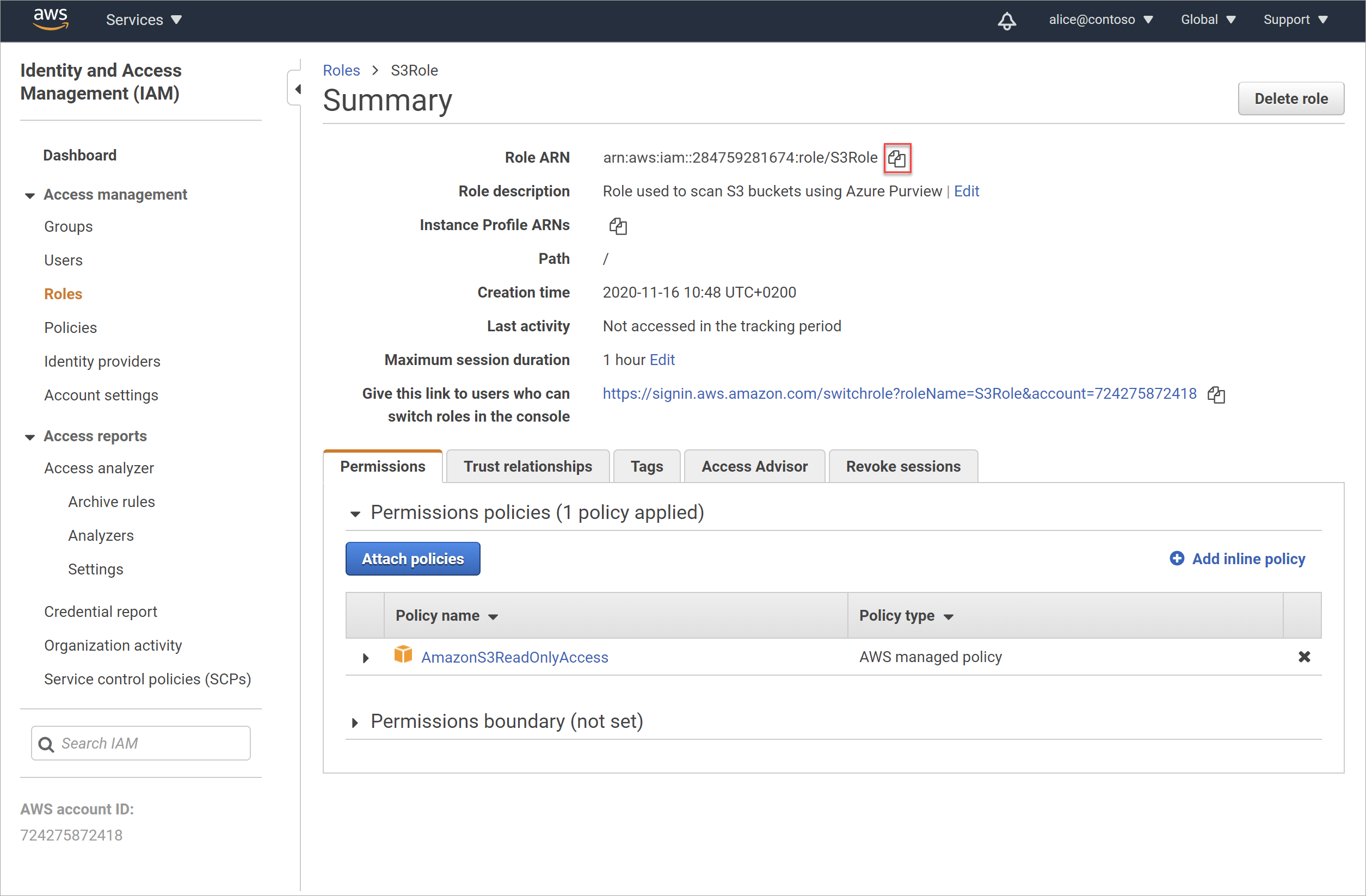

然後選 取 [建立角色 ] 以完成程式。 例如:

額外的必要設定 :

建立 AWS S3 掃描的 Microsoft Purview 認證 此程式描述如何建立新的 Microsoft Purview 認證,以便在掃描 AWS 貯體時使用。

在 [Microsoft Purview] 中,移至 [管理中心] ,然後在 [ 安全性和存取] 底下,選取 [ 認證] 。

選取 [新增 ],然後在右側顯示的 [ 新增認證 ] 窗格中,使用下列欄位來建立您的 Microsoft Purview 認證:

展開資料表

欄位

描述

名稱

輸入此認證有意義的名稱。

描述

輸入此認證的選擇性描述,例如 Used to scan the tutorial S3 buckets

驗證方法

選取 [角色 ARN ],因為您使用角色 ARN 來存取您的貯體。

角色 ARN

建立 Amazon IAM 角色 之後,請流覽至您在 AWS IAM 區域中的角色、複製 [角色 ARN ] 值,然後在這裡輸入它。 例如:arn:aws:iam::181328463391:role/S3Role。 擷取新的角色 ARN 。

在 AWS 中建立角色 ARN 時, 會使用Microsoft帳戶標識 碼和 外部 ID 值。

完成建立 認證時, 選取 [建立]。

如需 Microsoft Purview 認證的詳細資訊,請參閱 Purview 中來源驗證的認證Microsoft 。

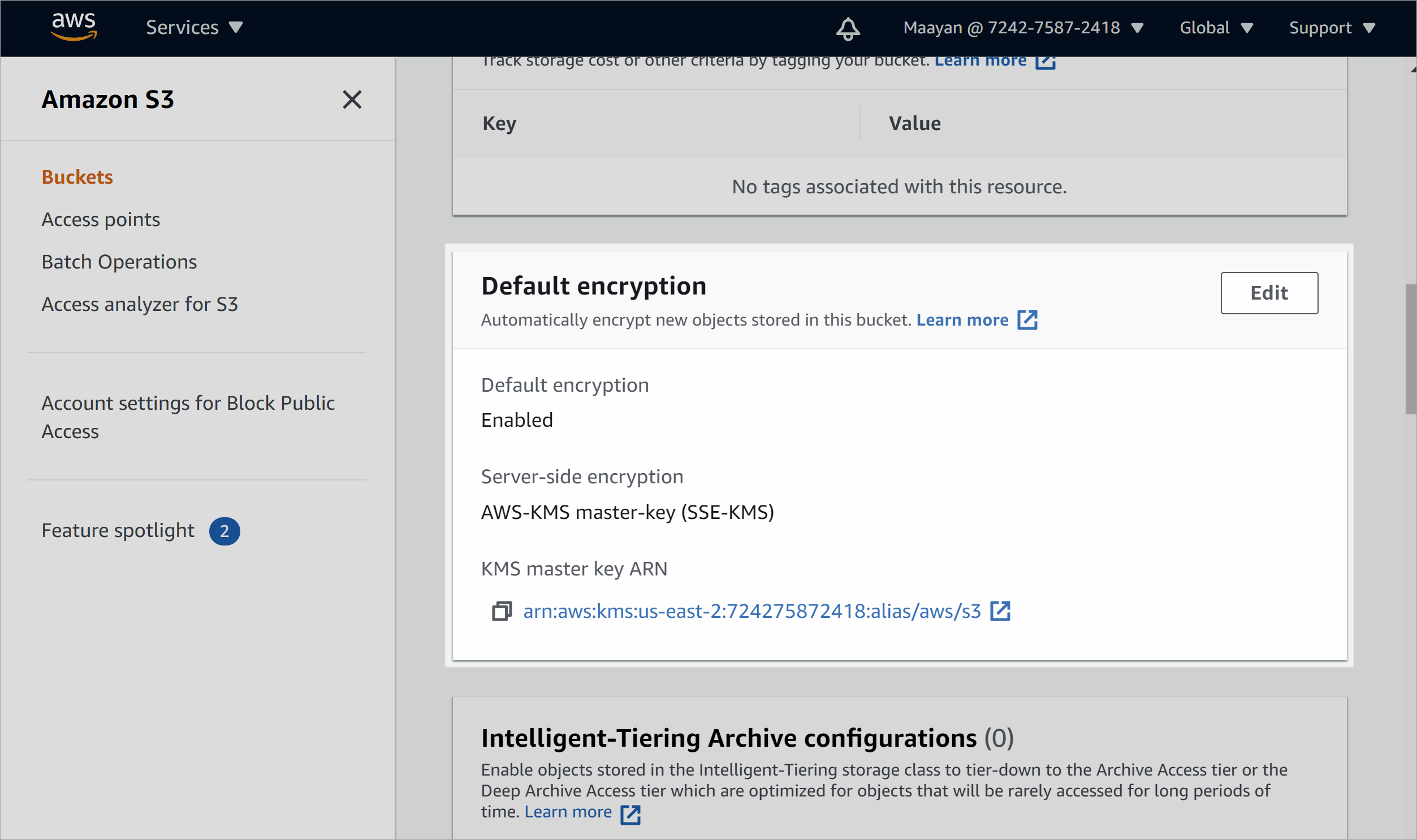

AWS 貯體支援多個加密類型。 對於使用 AWS-KMS 加密的 貯體,需要特殊設定才能啟用掃描。

若要檢查 Amazon S3 貯體中使用的加密類型:

在 AWS 中,流覽至 [記憶體 >S3 > ],然後從左側功能表選取 [ 貯體 ]。

選取您要檢查的貯體。 在貯體的詳細數據頁面上,選取 [ 屬性] 索引標籤,然後向下捲動至 [ 默認加密 ] 區域。

例如:

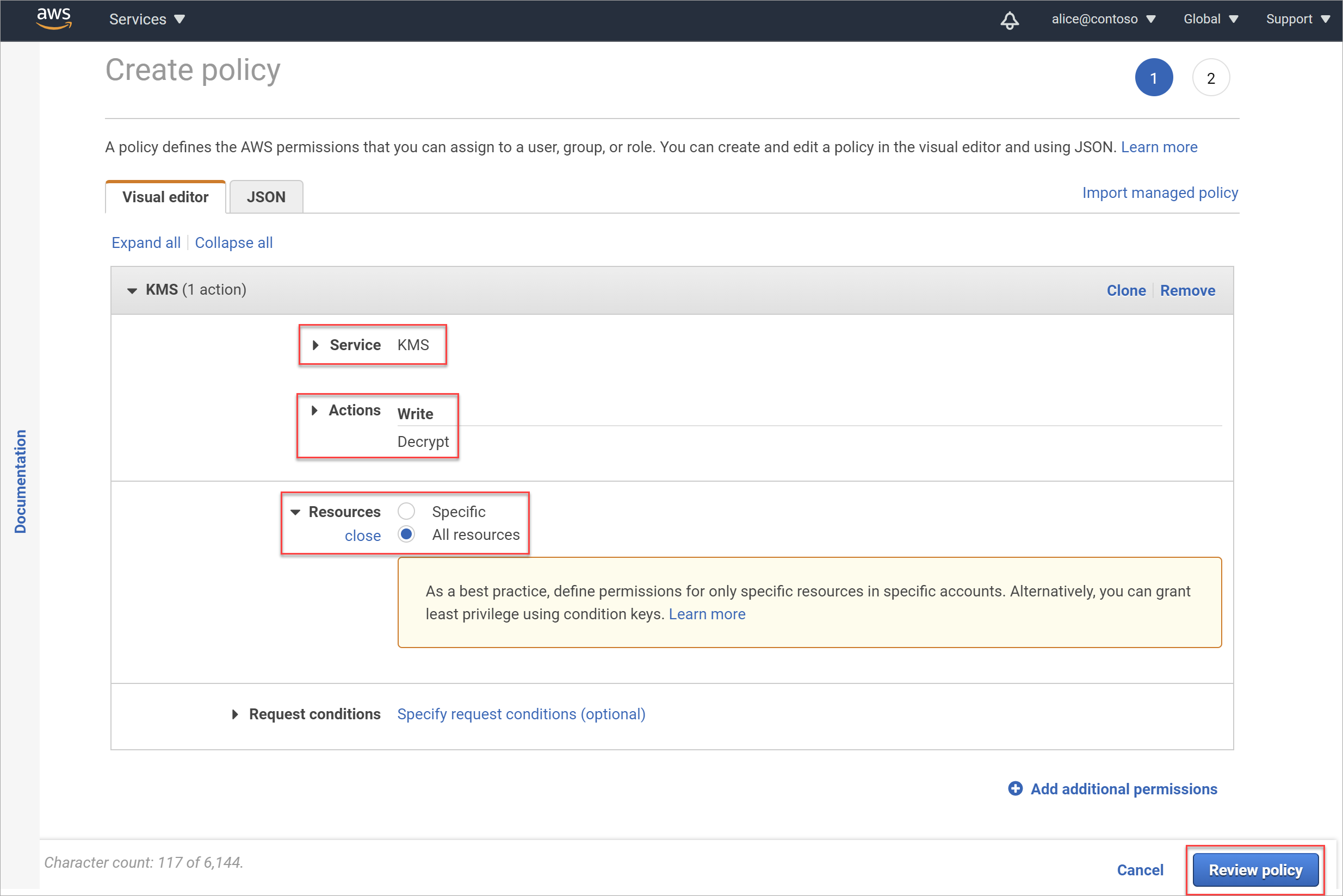

若要新增原則以允許使用自定義 AWS-KMS 加密掃描貯體:

在 AWS 中,流覽至 [服務 >IAM >原則] ,然後選取 [ 建立原則] 。

在 [ 建立原則 >可視化編輯器 ] 索引標籤上,使用下列值定義您的原則:

展開資料表

欄位

描述

服務

輸入並選取 [KMS] 。

動作

在 [存取層級] 下,選取 [ 寫入 ] 展開 [ 寫入] 區段。[解密] 選項。

資源

選取特定資源或 [所有資源] 。

當您完成時,請選取 [ 檢閱原則 ] 以繼續。

在 [ 檢閱原則] 頁面上,為您的原則輸入有意義的名稱和選擇性描述,然後選取 [ 建立原則] 。

新建立的原則會新增至您的原則清單。

將新原則附加至您新增來掃描的角色。

流覽回 [ IAM >角色 ] 頁面,然後選取您 稍早 新增的角色。

在 [ 許可權] 索引標籤上 ,選取 [ 附加原則] 。

在 [ 附加許可權] 頁面上,搜尋並選取您在上面建立的新原則。 選 取 [附加原則 ] 以將原則附加至角色。

[ 摘要 ] 頁面隨即更新,並附加您的角色新原則。

請確定 S3 貯體 原則 不會封鎖連線:

在 AWS 中,流覽至您的 S3 貯體,然後選取 [權 限] 索引 標籤 >[貯體原則] 。

檢查原則詳細數據,確定它不會封鎖來自 Microsoft Purview 掃描器服務的連線。

請確定沒有 SCP 原則 會封鎖 S3 貯體的連線。

例如,您的 SCP 原則可能會封鎖 S3 貯體裝載所在 AWS 區域 的讀取 API 呼叫。

SCP 原則必須允許的必要 API 呼叫包括:AssumeRole、、、GetObject、ListBucketGetBucketPublicAccessBlock。 GetBucketLocation

您的 SCP 原則也必須允許呼叫 us-east-1 AWS 區域,這是 API 呼叫的預設區域。 如需詳細資訊,請參閱 AWS 檔 。

請遵循 SCP 檔 、檢閱組織的 SCP 原則,並確定 Microsoft Purview 掃描器所需的 所有許可權都可供使用。

建立 Amazon S3 貯體掃描時,您必須記錄 AWS 角色 ARN,並將它複製到 Microsoft Purview。

若要擷取您的角色 ARN:

在 [AWS 身分識別與存取管理 (IAM) >角色 ] 區域中,搜尋並選取您 為 Microsoft Purview 建立 的新角色。

在角色的 [摘要] 頁面上,選取角色 ARN 值右邊的 [複製到剪貼簿 ] 按鈕。

在 Microsoft Purview 中,您可以編輯 AWS S3 的認證,並將擷取的角色貼到 [ 角色 ARN] 字段中。 如需詳細資訊,請 參閱建立一或多個 Amazon S3 貯體的掃描 。

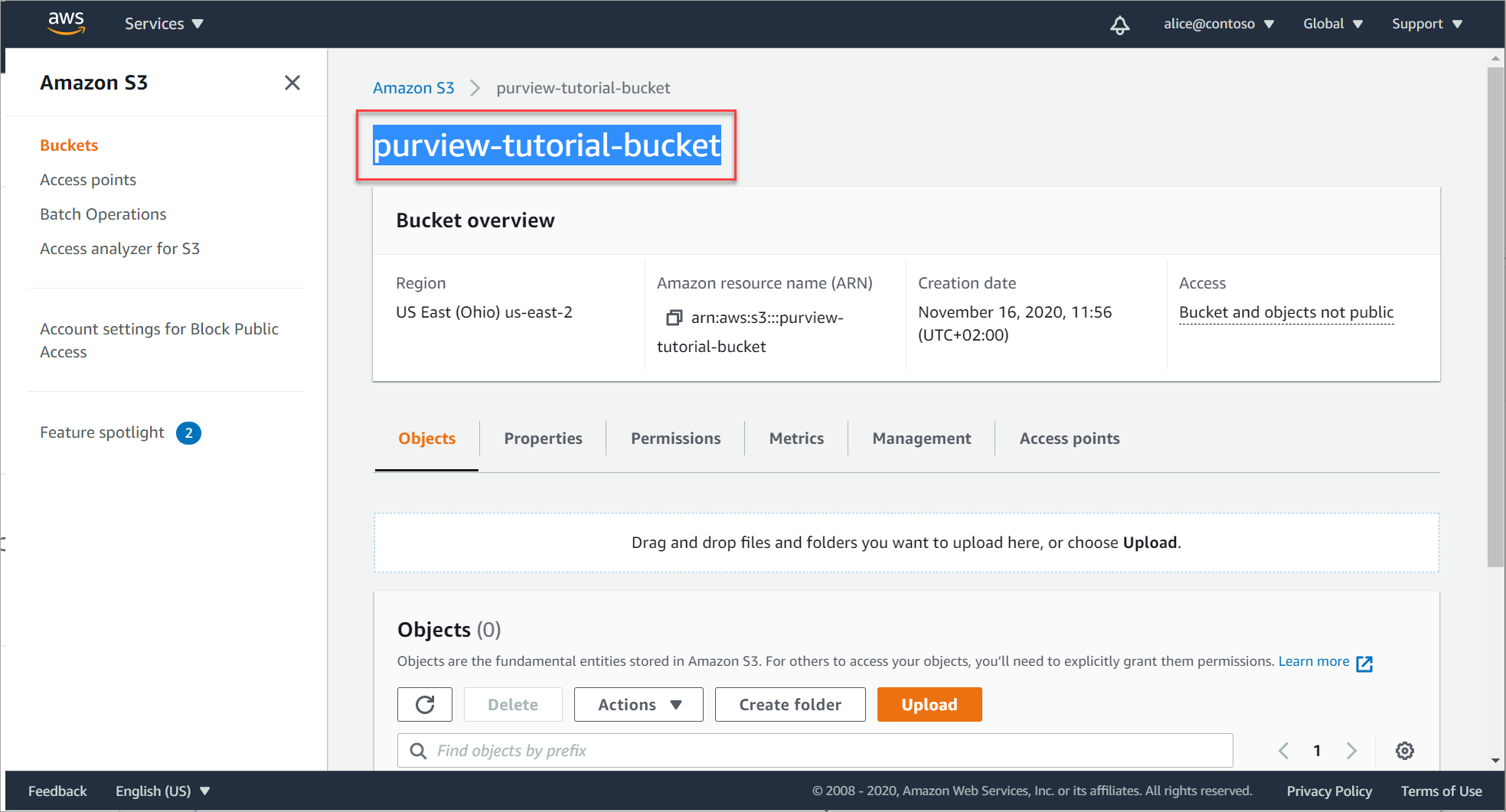

建立 Amazon S3 貯體的掃描時,您需要 Amazon S3 貯體的名稱,才能將它複製到 Microsoft Purview

若要擷取您的貯體名稱:

在 AWS 中,流覽至 [記憶體 >S3 > ],然後從左側功能表選取 [ 貯體 ]。

搜尋並選取您的貯體以檢視貯體詳細數據頁面,然後將貯體名稱複製到剪貼簿。

例如:

將您的貯體名稱貼到安全檔案中,並在其中新增 s3:// 前置詞,以建立當您將貯體設定為 Microsoft Purview 帳戶時必須輸入的值。

例如:s3://purview-tutorial-bucket

只有貯體的根層級支持作為 Microsoft Purview 數據源。 例如, 不 支援下列包含子資料夾的URL: s3://purview-tutorial-bucket/view-data

不過,如果您設定特定 S3 貯體的掃描,您可以選取一或多個特定資料夾進行掃描。 如需詳細資訊,請參閱設定 掃描範圍的 步驟。

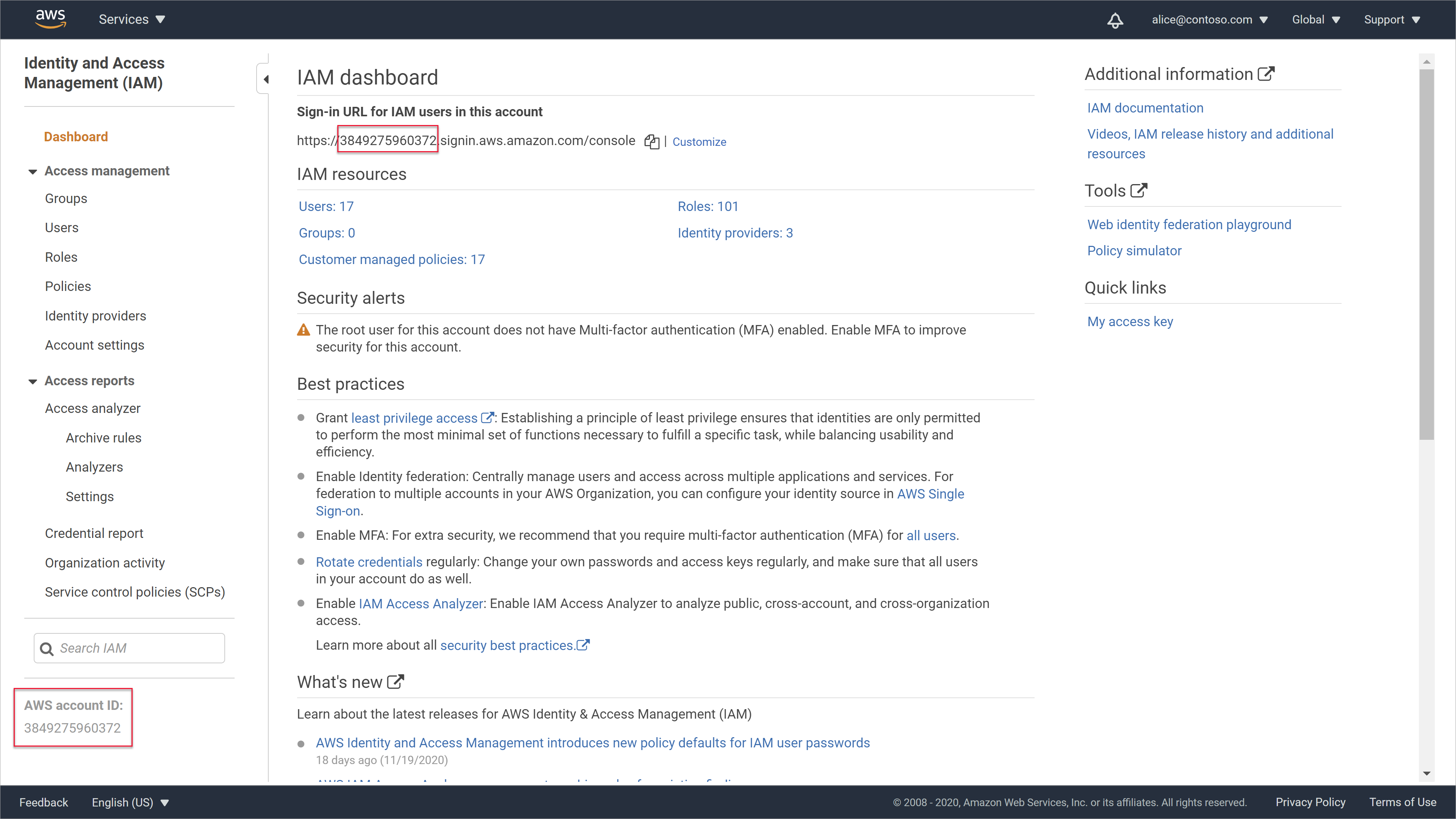

您將需要 AWS 帳戶標識碼,才能將 AWS 帳戶註冊為 Microsoft Purview 數據源及其所有貯體。

您的 AWS 帳戶識別碼是您用來登入 AWS 控制台的識別碼。 您也可以在登入 IAM 儀錶板、瀏覽選項左側,以及頂端作為登入 URL 的數值部分時找到它:

例如:

將單一 Amazon S3 貯體新增為 Microsoft Purview 帳戶 如果您只有單一 S3 貯體想要註冊以Microsoft Purview 作為數據源,或您在 AWS 帳戶中有多個貯體,但不想將所有值區註冊到 Microsoft Purview,請使用此程式。

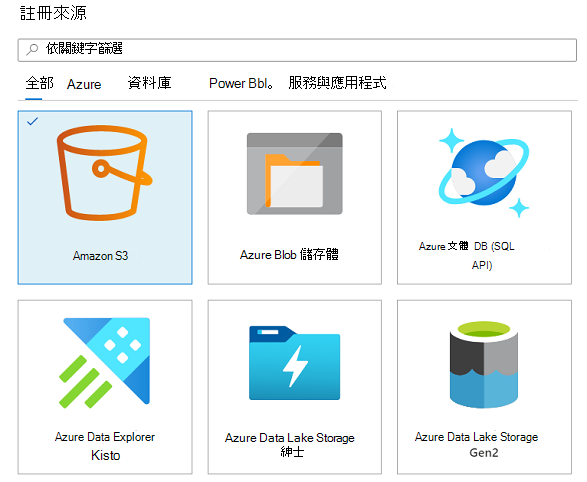

若要新增您的貯體 :

在 [Microsoft Purview] 中,移至 [數據對應 ],然後選取 [ 數據源 >註冊 >Amazon S3 >繼續] 。

如果您有多個集合 ,而且想要將 Amazon S3 新增至特定集合,請選取右上方的 [地圖 ] 檢視,然後選取 [註冊註冊 ]

在開啟 的 [ (Amazon S3) ] 窗格中,輸入下列詳細數據:

展開資料表

欄位

描述

名稱

輸入有意義的名稱,或使用提供的預設值。

貯體 URL

使用下列語法輸入您的 AWS 貯體 URL: s3://<bucketName> 注意 :請務必只使用貯體的根層級。 如需詳細資訊,請參閱 擷取您的 Amazon S3 貯體名稱 。

選取集合

如果您選擇從集合中註冊數據源,則該集合已列出。 選取 [無 ] 不指派任何集合,或選取 [新增 ] 立即建立新的集合。 管理 Purview Microsoft中的數據源 。

當您完成時,請選取 [完成 ] 以完成註冊。

繼續 建立一或多個 Amazon S3 貯體的掃描 。

將 AWS 帳戶新增為 Microsoft Purview 帳戶 如果您的 Amazon 帳戶中有多個 S3 貯體,而且您想要將所有 S3 貯體註冊為 Purview 數據源Microsoft,請使用此程式。

設定 掃描 時,如果您不想一起掃描所有值區,則可以選取您想要掃描的特定貯體。

若要新增您的 Amazon 帳戶 :

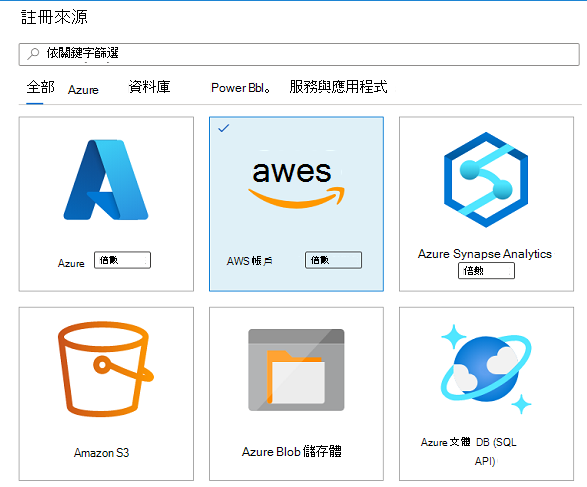

在 [Microsoft Purview] 中,移至 [數據對應 ] 頁面,然後選取 [數據源 >][註冊 >Amazon 帳戶 >繼續] 。

如果您有多個集合 ,而且想要將 Amazon S3 新增至特定集合,請選取右上方的 [地圖 ] 檢視,然後選取 [註冊註冊 ]

在開啟 的 [ (Amazon S3) ] 窗格中,輸入下列詳細數據:

展開資料表

欄位

描述

名稱

輸入有意義的名稱,或使用提供的預設值。

AWS 帳戶標識碼

輸入您的 AWS 帳戶識別碼。 如需詳細資訊,請 參閱尋找您的 AWS 帳戶標識碼

選取集合

如果您選擇從集合中註冊數據源,則該集合已列出。 選取 [無 ] 不指派任何集合,或選取 [新增 ] 立即建立新的集合。 管理 Purview Microsoft中的數據源 。

當您完成時,請選取 [完成 ] 以完成註冊。

繼續 建立一或多個 Amazon S3 貯體的掃描 。

將貯體新增為 Purview 數據源Microsoft之後,您就可以將掃描設定為依排程間隔或立即執行。

在 Microsoft Purview 入口網站中選取 [數據對 應]:

在 [ 地圖] 檢視 中,選取 [新增掃描

在 [清單] 檢視 中,將滑鼠停留在數據源的數據列上方,然後選取 [新增掃描

在右側開啟的 [ 掃描... ] 窗格上,定義下列字段,然後選取 [ 繼續] :

展開資料表

欄位

描述

名稱

輸入有意義的掃描名稱,或使用預設值。

類型

只有在您已新增 AWS 帳戶,且包含所有貯體時才會顯示。 所有 >Amazon S3 。 在 Purview 的支援矩陣展開Microsoft,請隨時留意更多選項來選取。

Credential

選取具有您角色 ARN 的 Microsoft Purview 認證。 提示 :如果您想要在此時建立新的認證,請選取 [ 新增] 。 如需詳細資訊,請 參閱建立 AWS 貯體掃描的Microsoft Purview 認證 。

Amazon S3

只有在您已新增 AWS 帳戶,且包含所有貯體時才會顯示。 選取 [全部 ] 以掃描您帳戶中的所有貯體。

Microsoft Purview 會自動檢查角色 ARN 是否有效,以及貯體中的貯體和物件是否可存取,然後在連線成功時繼續。

若要輸入不同的值,並在繼續之前自行測試連線,請選取右下方的 [ 測試連線 ],然後選取 [ 繼續] 。

範圍掃描 ] 窗格中,選取您要包含在掃描中的特定貯體或資料夾。

建立整個 AWS 帳戶的掃描時,您可以選取要掃描的特定貯體。 建立特定 AWS S3 貯體的掃描時,您可以選取要掃描的特定資料夾。

在 [ 選取掃描規則集] 窗格上,選取 AmazonS3 預設規則集,或選取 [新增掃描規則集 ] 以建立新的自定義規則集。 選取規則集之後,請選取 [ 繼續] 。

如果您選擇建立新的自訂掃描規則集,請使用精靈來定義下列設定:

展開資料表

Pane

描述

新的掃描規則集 /掃描規則描述

為您的規則集輸入有意義的名稱和選擇性描述

選取檔案類型

選取您要包含在掃描中的所有文件類型,然後選取 [ 繼續] 。[新增檔案類型 ],然後定義下列專案:取 [建立 ] 以建立自定義文件類型。

選取分類規則

流覽至 ,然後選取您想要在數據集上執行的分類規則。

當您完成建立規則 集時, 請選取 [建立]。

在 [ 設定掃描觸發 程式] 窗格上,選取下列其中一項,然後選取 [ 繼續] :

週期性 設定週期性掃描的排程

設定 立即啟動的掃描一次

在 [檢閱掃描] 窗格上,檢查掃描詳細數據以確認其正確無誤,如果您在上一個窗格中選取 [一次 ],請選取 [儲存 ] 或 [儲存並執行 ]。

一旦開始,掃描最多可能需要 24 小時才能完成。 您將能夠檢閱深入 解析報告 ,並在每次掃描開始 24 小時後搜尋目錄。

如需詳細資訊,請 參閱探索 Microsoft Purview 掃描結果 。

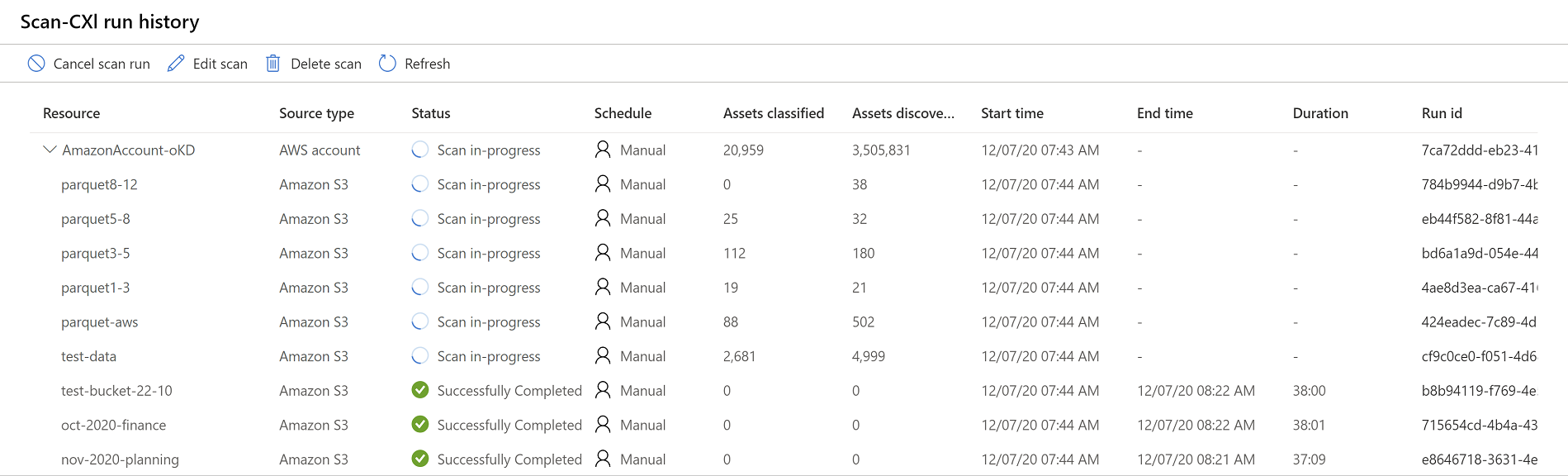

在 Amazon S3 貯體上完成Microsoft Purview 掃描之後,請向下切入 Microsoft Purview 數據對應 ] 區域以檢視掃描歷程記錄。

選取數據源以檢視其詳細數據,然後選取 [ 掃描] 索 引標籤以檢視任何目前正在執行或已完成的掃描。

如果您已新增具有多個貯體的AWS 帳戶,則每個貯體的掃描歷程記錄會顯示在帳戶底下。

例如:

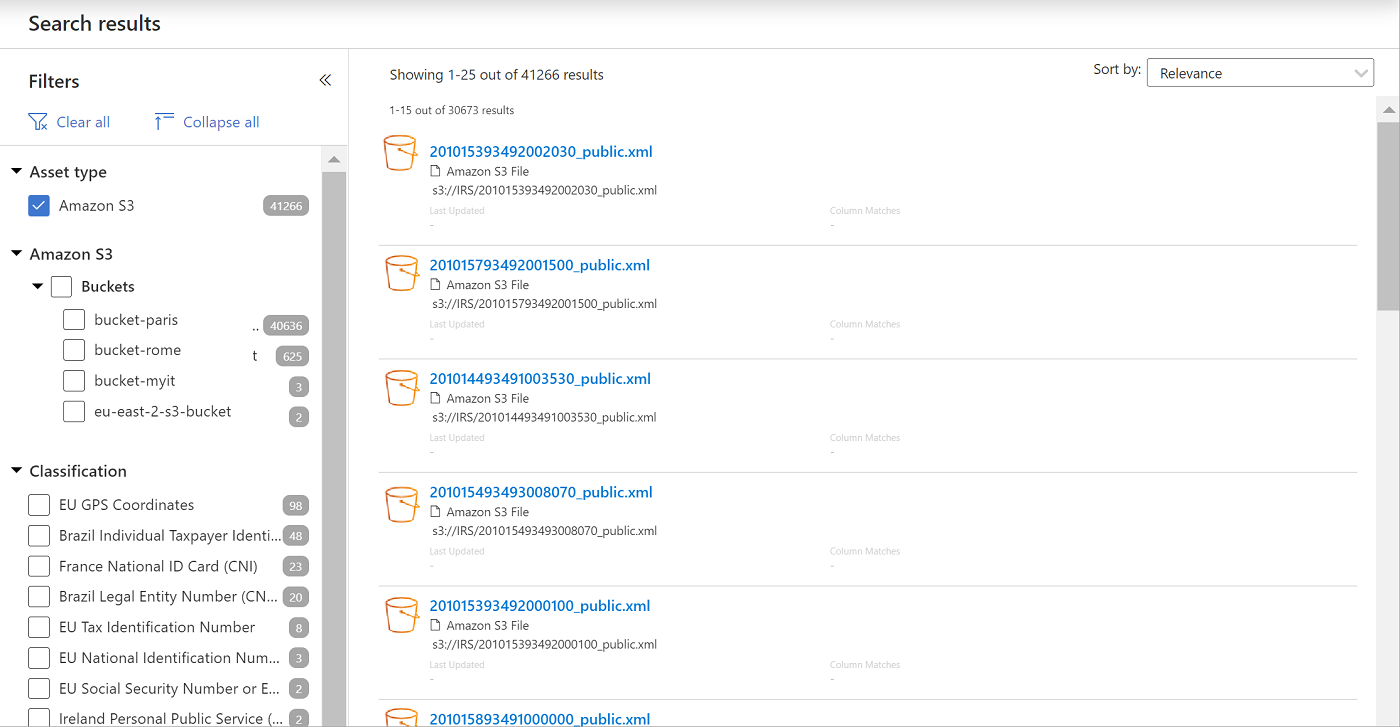

使用 Microsoft Purview 的其他區域來找出數據資產中內容的詳細數據,包括您的 Amazon S3 貯體:

搜尋 Microsoft Purview 資料目錄, 並篩選特定值區。 例如:

檢視深入解析報告 ,以檢視分類的統計數據、敏感度標籤、檔類型,以及內容的更多詳細數據。

所有Microsoft Purview Insight 報告都包含 Amazon S3 掃描結果,以及來自 Azure 數據源的其餘結果。 相關時,另一個 Amazon S3 資產類型已新增至報表篩選選項。

如需詳細資訊,請參閱 瞭解 Microsoft Purview 中的數據資產深入解析 。

建立 AWS 角色的預設程式,讓 Microsoft Purview 在掃描 S3 貯體時使用 AmazonS3ReadOnlyAccess 原則。

AmazonS3ReadOnlyAccess 原則提供掃描 S3 貯體所需的最低許可權,也可能包含其他許可權。

若只要套用掃描貯體所需的最小許可權,請根據您要掃描單一貯體或帳戶中的所有貯體,建立具有下列各節所列許可權的新原則。

將新原則套用至角色,而不是 AmazonS3ReadOnlyAccess。

掃描個別 S3 貯體時,最低 AWS 許可權包括:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

請務必使用特定的貯體名稱來定義您的資源。

例如:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

掃描 AWS 帳戶中的所有貯體時,最低 AWS 許可權包括:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBuckets

ListBucket.

請務必使用通配符定義您的資源。 例如:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

掃描 Amazon S3 資源需要 在 AWS IAM 中建立角色 ,以允許在 AWS 中Microsoft帳戶中執行的 Microsoft Purview 掃描器服務讀取數據。

角色中的設定錯誤可能會導致連線失敗。 本節說明設定掃描時可能發生的一些連線失敗範例,以及每個案例的疑難解答指導方針。

如果下列各節所述的所有專案都已正確設定,而且掃描 S3 貯體仍然失敗並出現錯誤,請連絡Microsoft支援。

請確定 AWS 角色具有 KMS 解密權 限。 如需詳細資訊,請參閱設定加密 Amazon S3 貯體的掃描 。

請確定 AWS 角色具有正確的外部識別碼:

在 [AWS IAM] 區域中,選取 [ 角色 > 信任關係] 索引標籤 。

請再次遵循 為 Microsoft Purview 建立新的 AWS 角色 中的步驟來驗證您的詳細數據。

這是一般錯誤,表示使用角色 ARN 時發生問題。 例如,您可能想要進行疑難解答,如下所示:

請確定 AWS 角色具有讀取所選 S3 貯體的必要許可權。 必要的許可權包括 AmazonS3ReadOnlyAccess 或 最低讀取權 限,以及 KMS Decrypt 加密貯體的許可權。

請確定 AWS 角色具有正確的Microsoft帳戶標識碼。 在 [AWS IAM] 區域中,選取 [角色 > 信任關聯性] 索引標籤 ,然後再次遵循 為 Microsoft Purview 建立新的 AWS 角色 中的步驟來驗證您的詳細數據。

如需詳細資訊,請參閱 找不到指定的貯體 。

請確定已正確定義 S3 貯體 URL:

在 AWS 中,流覽至您的 S3 貯體,並複製貯體名稱。

在 Microsoft Purview 中,使用下列語法編輯 Amazon S3 數據源,並更新貯體 URL 以包含您複製的貯體名稱: s3://<BucketName>

保護訪問控制原則 (保護原則) 可讓組織自動保護跨數據源的敏感數據。 Microsoft Purview 已經掃描數據資產並識別敏感數據元素,而這項新功能可讓您使用 Microsoft Purview 資訊保護 的敏感度標籤自動限制該數據的存取。

若要設定 Amazon S3 來源的保護原則,請參閱: 如何建立 Amazon S3 的保護原則。

深入瞭解 Microsoft Purview Insight 報告:

![選取 [Amazon S3 貯體] 索引標籤。](media/register-scan-amazon-s3/check-encryption-type-buckets.png)

![在您角色的 [許可權] 索引標籤上,選取 [附加原則]。](media/register-scan-amazon-s3/iam-attach-policies.png)

![檢視已更新的 [摘要] 頁面,其中包含附加至您角色的新原則。](media/register-scan-amazon-s3/attach-policy-role.png)

集合內的按鈕。

集合內的按鈕。

![][新增掃描] 圖示。](media/register-scan-amazon-s3/new-scan-button.png) 在您的數據源方塊中。

在您的數據源方塊中。