保護特殊權限存取

組織應將特殊許可權存取設為最高安全性優先順序,因為攻擊者會危害此層級存取的重大潛在業務影響,以及高風險。

特殊許可權存取包括IT系統管理員,可控制大部分企業資產,以及具有業務關鍵資產存取權的其他使用者。

攻擊者在人為操作的勒索軟體攻擊和目標數據竊取期間,經常利用特殊許可權存取安全性的弱點。 特殊權限存取帳戶和工作站對攻擊者而言極具吸引力,因為這些目標可讓他們快速取得企業中商務資產的廣泛存取權,通常會對業務造成快速且顯著的影響。

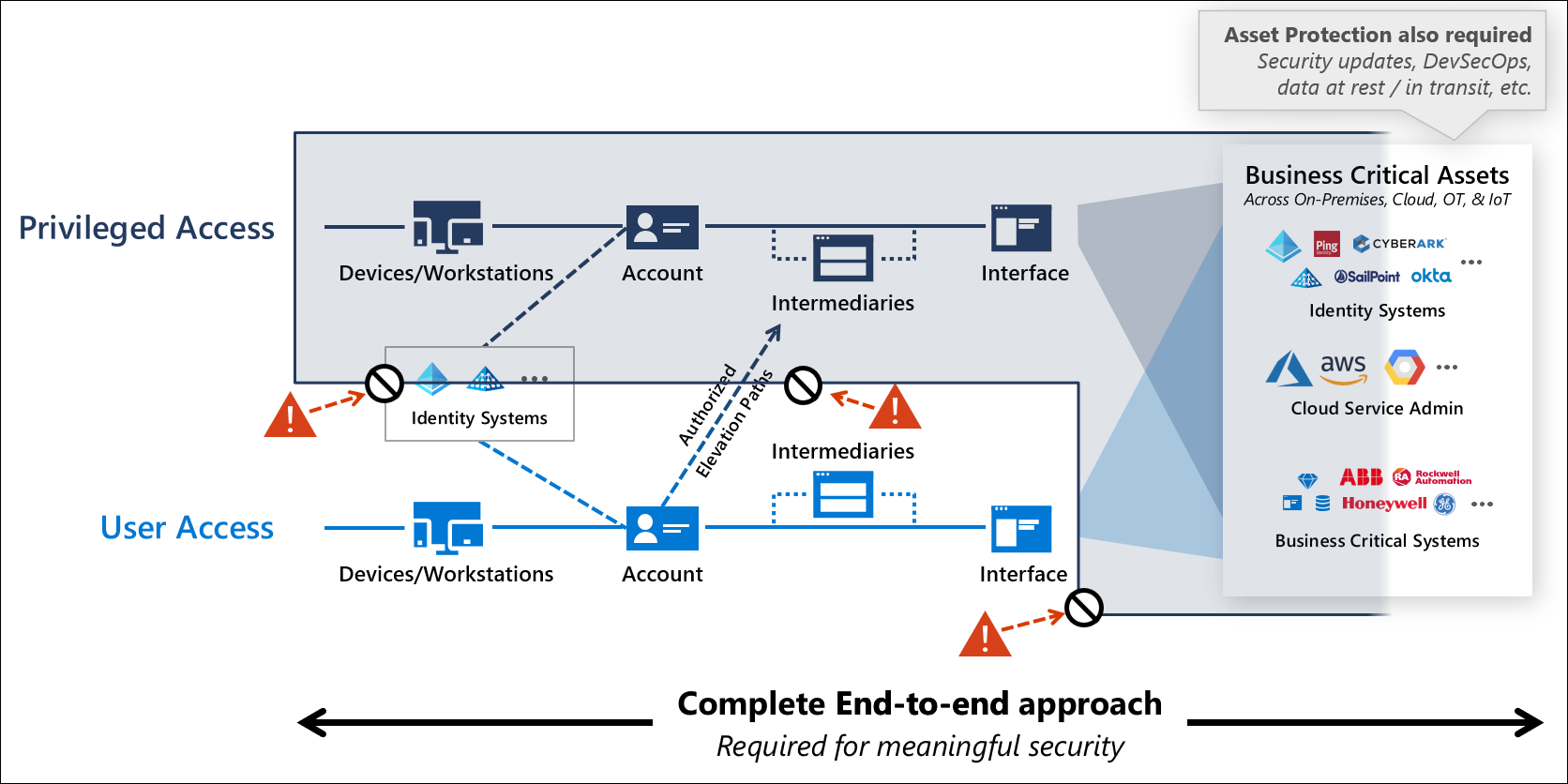

下圖摘要說明建議的特殊權限存取策略,以建立隔離的虛擬區域,讓這些敏感性帳戶可在低風險中運作。

保護特殊權限存取可有效地封鎖未經授權的路徑,並留下少數精選的已授權存取路徑,這些會受到保護及密切監視。 此圖表會在特殊權限存取策略一文中更詳細地討論。

建置此策略需要結合多種技術的整體方法,以使用零信任準則來保護及監視這些已授權的升級路徑,包括明確驗證、最低權限,以及假設缺口。 本策略需要多個互補計畫,以建立整體技術方法、清楚的流程,以及嚴格的作業執行,以在一段時間內建置及維持保證。

開始使用和測量進度

| 映像 | 描述 | 映像 | 描述 |

|---|---|---|---|

|

快速現代化計劃 (RaMP) - 規劃和實作最具影響力的快速勝利 |

|

最佳作法 影片和投影片 |

產業參考

這些業界標準和最佳做法也解決了保護特殊許可權存取。

| 英國國家網路安全中心(NCSC) | 澳大利亞網路安全中心(ACSC) | MITRE ATT&CK |

|---|

下一步

策略、設計和實作資源,可協助您快速保護環境的特殊許可權存取。

| 映像 | 文章 | 描述 |

|---|---|---|

|

策略 | 特殊許可權存取策略概觀 |

|

成功準則 | 策略成功準則 |

|

安全性層級 | 帳戶、裝置、媒介和介面的安全性層級概觀 |

|

客戶 | 帳戶的安全性層級和控件指引 |

|

仲介 | 媒介的安全性層級和控制指引 |

|

介面 | 介面的安全性層級和控件指引 |

|

裝置 | 裝置和工作站的安全性層級和控件指引 |

|

企業存取模型 | 企業存取模型概觀(舊版階層模型的後續任務) |

|

ESAE 淘汰 | 淘汰舊版系統管理樹系的相關信息 |