保護裝置作為特殊許可權存取案例的一部分

本指南是完整 特殊許可權存取策略 的一部分,並實作為特殊許可權存取部署的 一部分

特殊許可權存取的端對端零信任安全性需要裝置安全性的堅實基礎,才能建立會話的其他安全性保證。 雖然工作階段中可能會增強安全性保證,但其一律受限於原始裝置中安全性保證的強度。 控制此裝置的攻擊者可以模擬裝置上的使用者,或竊取其認證供日後模擬。 此風險會破壞帳戶、跳躍伺服器之類媒介上,以及資源本身的其他保證。 如需詳細資訊,請參閱 清潔來源原則

本文提供為敏感性使用者的整個生命週期提供安全工作站的安全性控制的概觀。

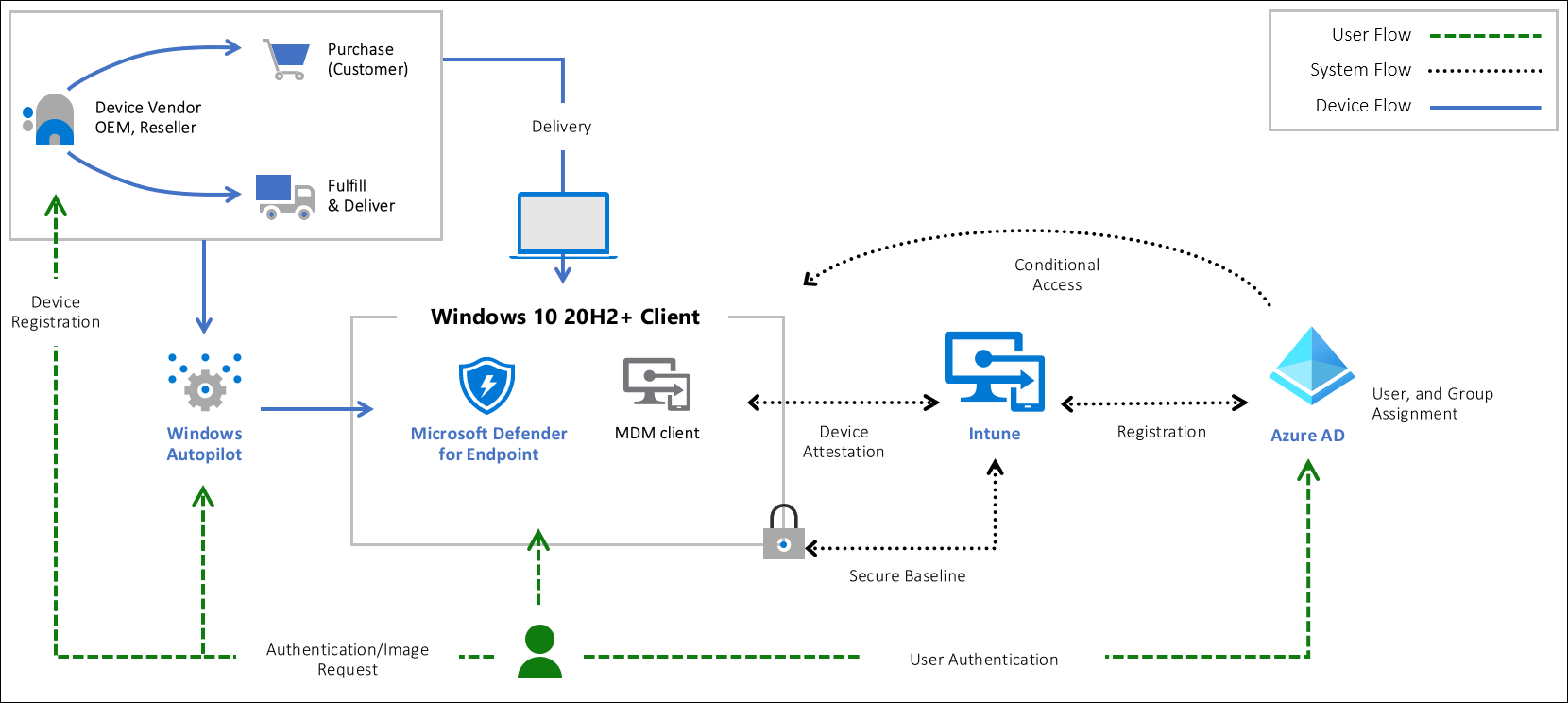

此解決方案依賴 Windows 10 操作系統、適用於端點的 Microsoft Defender、Microsoft Entra ID 和 Microsoft InTune 中的核心安全性功能。

誰能夠從安全的工作站獲益?

所有使用者和操作員都能從使用安全的工作站獲益。 入侵電腦或裝置的攻擊者可以模擬或竊取使用該電腦的所有帳戶的認證/權杖,並破壞許多或所有其他安全性保證。 對於系統管理員或敏感性帳戶,這可讓攻擊者提升權限,並增加他們在您的組織中擁有的存取權,往往會大幅提升至網域、全域或企業系統管理員權限。

如需安全性層級和應指派給哪個層級的使用者詳細數據,請參閱 特殊許可權存取安全性層級

裝置安全性控制

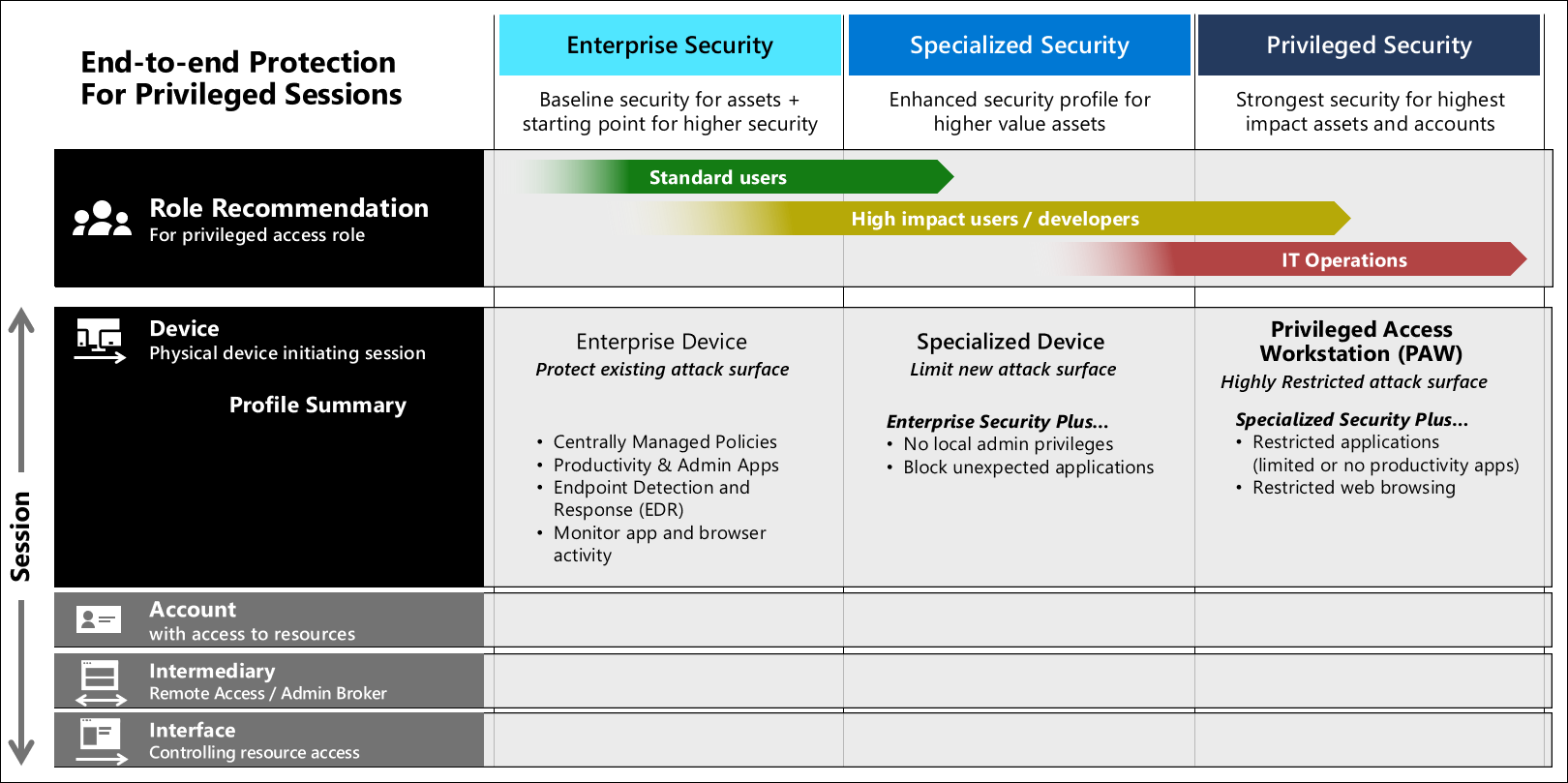

安全工作站的成功部署需要它成為端對端方法的一部分,包括套用至應用程式介面的裝置、帳戶、媒介和安全策略。 必須解決堆疊的所有元素,才能取得完整的特殊權限存取安全性策略。

下表摘要說明不同裝置層級的安全性控制:

| 設定檔 | 企業 | 特殊化 | 具特殊權限 |

|---|---|---|---|

| Microsoft 端點管理員 (MEM) 受控 | Yes | .是 | Yes |

| 拒絕 BYOD 裝置註冊 | No | .是 | Yes |

| 已套用 MEM 安全性基準 | Yes | .是 | Yes |

| 適用於端點的 Microsoft Defender | 是* | Yes | Yes |

| 透過 Autopilot 加入個人裝置 | 是* | 是* | No |

| 以核准清單為限的 URL | 允許最多 | 允許最多 | 拒絕預設值 |

| 移除系統管理員權限 | Yes | Yes | |

| 應用程式執行控制項 (AppLocker) | 稽核 -> 強制執行 | Yes | |

| 僅限 MEM 安裝的應用程式 | Yes | 是 |

注意

解決方案可以使用新的硬體、現有的硬體,以及攜帶您自己的裝置 (BYOD) 案例來部署。

在所有層級,Intune 原則將會強制執行安全性更新的良好安全性維護衛生。 隨著裝置安全性層級增加的安全性差異,著重於減少攻擊者可能嘗試利用的攻擊面(同時盡可能保留用戶生產力)。 企業和特製化層級裝置允許生產力應用程式和一般網頁流覽,但特殊許可權存取工作站則不允許。 企業使用者可能會安裝自己的應用程式,但特製化使用者可能不是其工作站的本機系統管理員。

注意

這裡的網頁流覽是指一般存取可能高風險活動的任意網站。 這類流覽與使用網頁瀏覽器來存取 Azure、Microsoft 365、其他雲端提供者和 SaaS 應用程式等服務的少數知名系統管理網站不同。

硬體根信任

安全工作站不可或缺的是供應鏈解決方案,您可以使用稱為「信任根」的信任工作站。 在選擇信任硬體根目錄時必須考慮的技術應包含現代膝上型電腦中包含的下列技術:

- 信賴平台模組 (TPM) 2.0

- BitLocker 磁碟機加密

- UEFI 安全開機

- 透過 Windows Update 散發的驅動程式和韌體

- 虛擬化和 HVCI 已啟用

- 驅動程式和應用程式 HVCI 就緒

- Windows Hello

- DMA I/O 保護

- 系統防護

- 新式待命

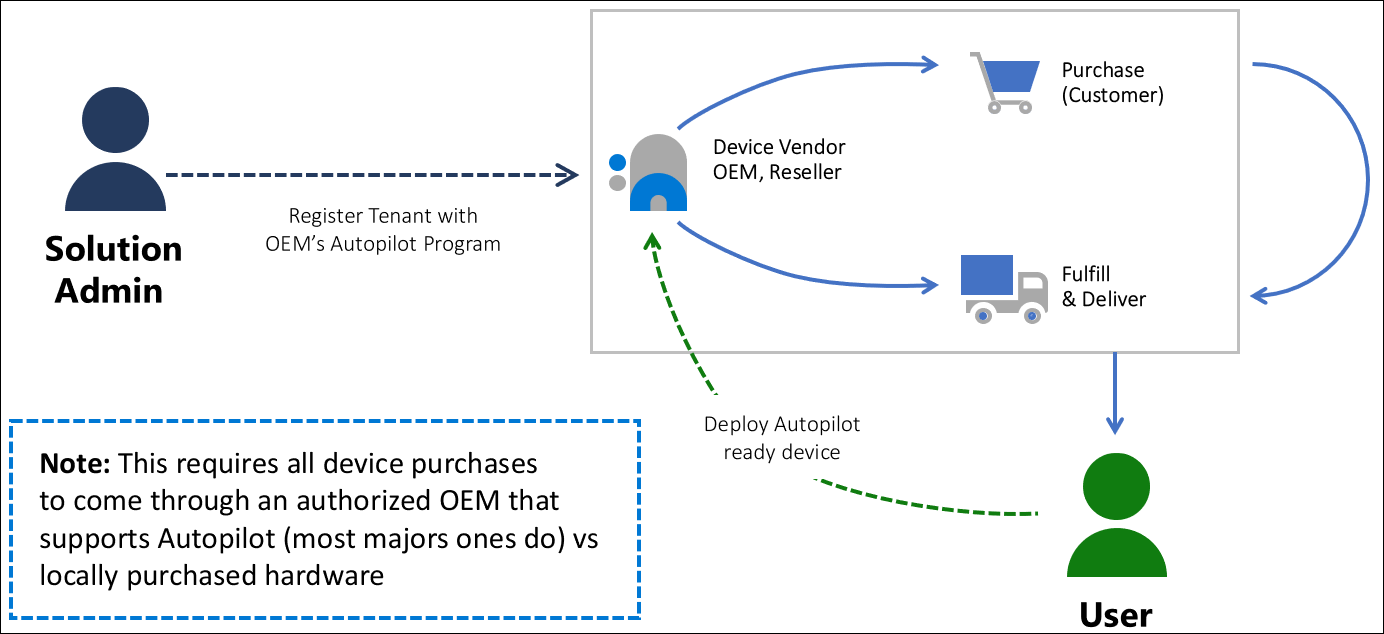

針對此解決方案,將會使用 Windows Autopilot 技術與符合新式技術需求的硬體來部署信任根目錄。 為保護工作站安全,Autopilot 會讓您利用 Microsoft OEM 最佳化的 Windows 10 裝置。 製造商會提供狀態良好的裝置。 Autopilot 可以將 Windows 10 裝置轉換成「商務就緒」狀態,而不是重新製作不安全的裝置映像。 其會套用設定與原則、安裝應用程式,甚至變更 Windows 10 的版本。

裝置角色和設定檔

本指南說明如何強化 Windows 10,並降低與裝置或使用者入侵相關聯的風險。 為了利用新式硬體技術和信任裝置的根目錄,解決方案會使用裝置健康情況證明。 這項功能存在,可確保攻擊者無法在裝置早期開機期間持續。 其使用原則和技術來協助管理安全性功能和風險。

- 企業裝置 – 第一個受控角色適用於家庭使用者、小型企業使用者、一般開發人員,以及組織想要提高最低安全性標準的企業。 此設定檔可讓使用者執行任何應用程式並瀏覽任何網站,但需要反惡意程式碼和端點偵測和回應 (EDR) 解決方案,例如 適用於端點的 Microsoft Defender。 以原則為基礎的方法來增加安全性狀態。 它提供安全的方法,可搭配客戶資料使用,同時使用電子郵件和網頁瀏覽等生產力工具。 稽核原則和 Intune 可讓您監視企業工作站,以取得使用者行為和設定檔使用狀況。

特殊許可權存取部署指引中的企業安全性配置檔會使用 JSON 檔案來設定 Windows 10 和提供的 JSON 檔案。

- 特製化裝置 – 這代表企業使用量大幅提升,方法是移除自我管理工作站的能力,並限制哪些應用程式只能執行給授權系統管理員所安裝的應用程式(在使用者配置檔位置的程式檔案和預先核准的應用程式。 如果實作不正確,移除安裝應用程式的能力可能會影響生產力,因此請確定您已提供可快速安裝以符合使用者需求的 Microsoft Store 應用程式或公司管理應用程式的存取權。 如需哪些使用者應以特殊層級裝置設定的指引,請參閱 特殊許可權存取安全性層級

- 特製化安全性使用者需要更受控制的環境,同時仍能夠在簡單易用的體驗中執行電子郵件和網頁瀏覽之類的活動。 這些使用者預期 Cookie、我的最愛和其他快捷方式等功能能夠運作,但不需要修改或偵錯其裝置作業系統、安裝驅動程式或類似功能。

特殊許可權存取部署指引中的特製化安全性配置檔會使用 JSON 檔案來設定 Windows 10 和提供的 JSON 檔案。

- 特殊許可權存取工作站 (PAW) – 這是針對極其敏感的角色所設計的最高安全性設定,如果帳戶遭到入侵,會對組織造成重大或重大影響。 PAW 設定包含安全性控制措施和原則,可限制本機系統管理存取和生產力工具,以將受攻擊面降到執行敏感性作業工作所需的絕對需求。

這讓攻擊者難以入侵PAW裝置,因為它封鎖了最常見的網路釣魚攻擊媒介:電子郵件和網頁流覽。

若要為這些使用者提供生產力,必須提供個別帳戶和工作站,才能進行生產力應用程式和網頁瀏覽。 雖然不方便,但這是保護帳戶可能對組織中大部分或所有資源造成損害的使用者的必要控制。

- 特殊權限工作站提供強化的工作站,具有明確的應用程式控制和應用程式防護。 工作站使用認證防護、裝置防護、應用程式防護和惡意探索防護來保護主機免於惡意行為。 所有本機磁碟都會使用 BitLocker 加密,而 Web 流量限制為一組允許的目的地 (全部拒絕)。

特殊許可權存取部署指引中的特殊許可權安全性配置檔會使用 JSON 檔案來設定 Windows 10 和提供的 JSON 檔案。