特殊許可權存取:介面

保護特殊許可權存取的重要元件是零信任原則的應用程式,可確保裝置、帳戶和中繼裝置在提供存取之前符合安全性需求。

此原則可確保起始輸入會話的使用者和裝置已知、受信任,並允許存取資源(透過 介面)。 原則強制執行是由Microsoft Entra 條件式存取原則引擎執行,以評估指派給特定應用程式介面的原則(例如 Azure 入口網站、Salesforce、Office 365、AWS、Workday 等)。

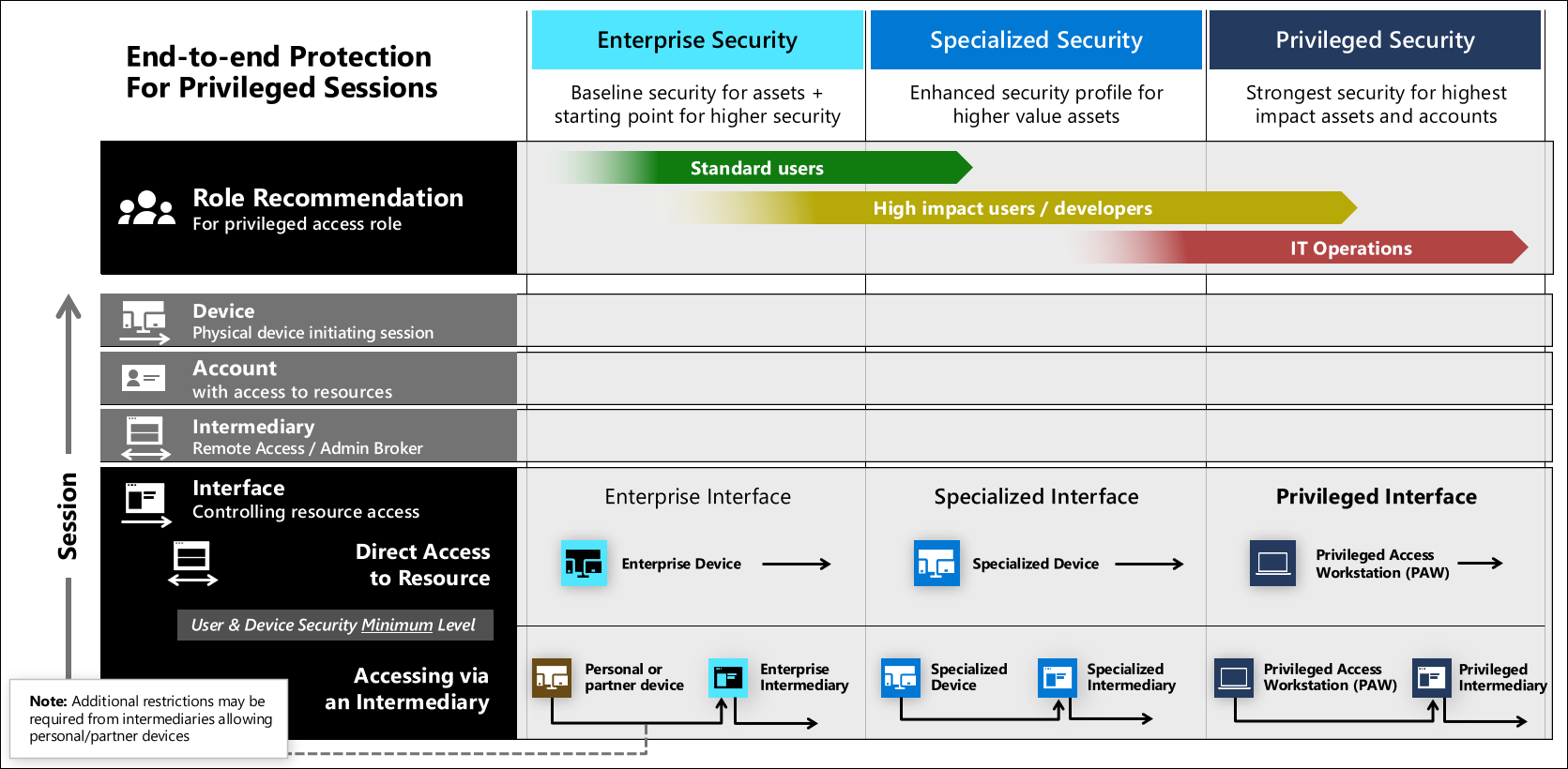

本指南會針對介面安全性定義三個安全性層級,以用於具有不同敏感度層級的資產。 這些層級是在 保護特殊許可權存取快速現代化計劃中設定的, 並對應到 帳戶和裝置的安全性層級。

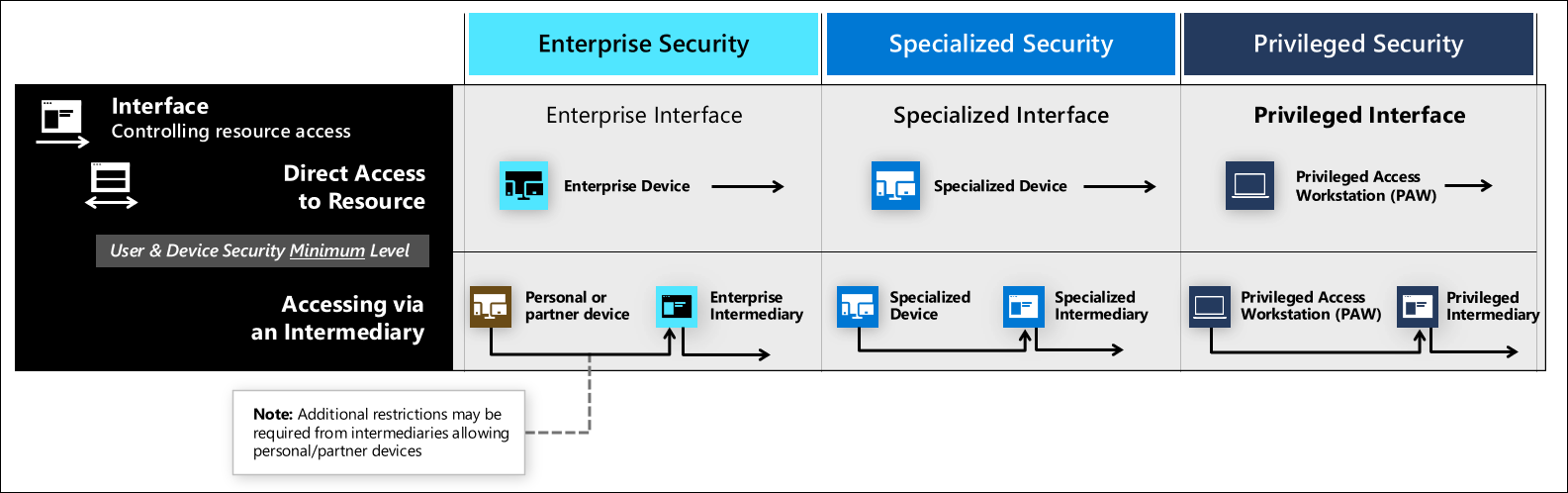

輸入會話對接口的安全性需求適用於帳戶和來源裝置,無論是實體 裝置 的直接連線,還是遠端桌面/跳躍伺服器 中繼。 媒介可以接受來自個人裝置的會話,以提供企業安全性層級(在某些情況下),但特製化或特殊許可權的中繼不應該允許較低層級的連線,因為其角色的安全性敏感性本質。

注意

這些技術為應用程式介面提供強端對端訪問控制,但資源本身也必須從應用程式程式代碼/功能上的頻外攻擊、基礎操作系統或韌體中未修補的弱點或組態錯誤、待用數據或傳輸中、供應鏈或其他方式受到保護。

請務必評估和探索資產本身的風險,以進行完整的保護。 Microsoft提供工具和指引,協助您進行相關作業,包括 適用於雲端的 Microsoft Defender、Microsoft安全分數,以及威脅模型化指引。

介面範例

介面會以不同的形式出現,通常是:

- 雲端服務/應用程式網站,例如 Azure 入口網站、AWS、Office 365

- 管理內部部署應用程式的桌面主控台 (Microsoft Management Console (MMC) 或自訂應用程式)

- 腳本/控制台介面,例如安全殼層 (SSH) 或 PowerShell

雖然其中一些直接支援透過Microsoft Entra 條件式存取原則引擎強制執行 零信任,但其中有些必須透過Microsoft Entra 應用程式 Proxy 或遠端桌面/跳躍伺服器等媒介發佈。

介面安全性

介面安全性的最終目標是確保介面的每個輸入工作階段已知、受信任且允許:

- 已知 – 使用者已使用強身份驗證進行驗證,且裝置已驗證(但使用遠端桌面或 VDI 解決方案進行企業存取的個人裝置除外)

- 信任 – 使用 零信任 原則引擎來明確驗證及強制執行帳戶和裝置的安全性健康情況

- 允許 – 存取資源時,會使用控件的組合來遵循最低許可權原則,以確保只能存取它

- 由正確的使用者

- 在正確的時間 (Just In Time access, not permanent access)

- 使用正確的核准工作流程 (視需要)

- 在可接受的風險/信任層級

介面安全性控制件

建立介面安全性保證需要安全性控制的組合,包括:

- 零信任 原則強制執行 - 使用條件式存取來確保輸入會話符合下列需求:

- 裝置信任以確保裝置至少:

- 由企業管理

- 上面有 端點偵測及回應

- 符合 組織設定需求

- 會話期間未受到感染或受到攻擊

- 根據訊號,使用者信任足夠高,包括:

- 初始登入期間的多重要素驗證使用方式(或稍後新增以增加信任)

- 此工作階段是否符合歷程記錄行為模式

- 帳戶或目前的會話是否會根據威脅情報觸發任何警示

- Microsoft專案標識碼保護風險

- 裝置信任以確保裝置至少:

- 結合企業目錄群組/許可權和應用程式特定角色、群組和許可權的角色型訪問控制 (RBAC) 模型

- Just In-Time 存取工作流程可確保許可權的特定需求(對等核准、稽核線索、特殊許可權到期等)會在允許帳戶符合資格的許可權之前強制執行。

介面安全性層級

本指南定義三種安全性層級。 如需這些層級的詳細資訊,請參閱保持簡單 - 角色和配置檔。 如需實作指引,請參閱 快速現代化計劃。

企業介面

企業介面安全性適用於所有企業使用者和生產力案例。 企業也可以作為較高敏感度工作負載的起點,您可以累加建置,以達到特殊化和特殊許可權的存取層級保證。

- 零信任 原則強制執行 - 使用條件式存取的輸入會話,以確保使用者和裝置在企業或更高層級受到保護

- 為了支援,如果個人裝置使用專用 的 Windows 虛擬桌面 (WVD) 或類似的遠端桌面/跳躍伺服器解決方案等企業媒介,可能會允許連線到您自己的裝置 (BYOD) 案例、個人裝置和合作夥伴管理的裝置。

- 角色型 存取控制 (RBAC) - 模型應確保應用程式只由特殊或特殊許可權安全性層級的角色管理

特製化介面

特殊化介面的安全性控制應包含

- 零信任 原則強制執行 - 在使用條件式存取的輸入會話上,確保使用者和裝置在特殊或特殊許可權層級受到保護

- 角色型 存取控制 (RBAC) - 模型應確保應用程式僅由特殊或特殊許可權安全性層級的角色管理

- Just In-Time 存取工作流程 (選擇性) - 藉由確保只有在需要許可權時,才由授權的使用者使用最低許可權來強制執行最低許可權。

特殊許可權介面

特殊許可權介面的安全性控制應包含

- 零信任 原則強制執行 - 在使用條件式存取的輸入會話上,確保使用者和裝置在特殊許可權層級受到保護

- 角色型 存取控制 (RBAC) - 模型應確保應用程式只由特殊許可權安全性層級的角色管理

- Just In-Time 存取工作流程(必要)可藉由確保許可權只會在需要時由授權的使用者使用,來強制執行最低許可權。