疑難排解 Intune 中的應用程式防護原則部署

本文可協助IT系統管理員在 Microsoft Intune 中將應用程式保護原則套用 (APP) 時,瞭解並針對問題進行疑難解答。 請遵循適用於您情況的章節中的指示。 流覽指南以取得其他與應用程式相關的疑難解答指引,例如 針對應用程式保護原則使用者問題進行疑難解答 ,以及 針對應用程式之間的數據傳輸進行疑難解答。

開始之前

開始進行疑難解答之前,請先收集一些基本資訊,以協助您進一步了解問題,並縮短尋找解決方案的時間。

收集下列背景資訊:

- 已套用或未套用哪個原則設定? 是否已套用任何原則?

- 用戶體驗為何? 使用者已安裝並啟動目標應用程式?

- 問題何時開始? 應用程式防護是否曾運作?

- Android 或 iOS) (哪一個平台發生問題?

- 有多少使用者受到影響? 受到影響的是所有使用者或只有部分使用者?

- 有多少裝置受到影響? 受到影響是所有裝置或只有部分裝置?

- 雖然 Intune 應用程式保護原則不需要行動裝置管理 (MDM) 服務,但使用 Intune 或第三方 MDM 解決方案時,受影響的使用者是否受到影響?

- 所有受控應用程式或僅限特定應用程式受到影響? 例如,企業營運 (LOB) 使用 Intune App SDK 建置的應用程式會受到影響,但市集應用程式不受影響嗎?

- 裝置上是否使用 Intune 以外的任何管理服務?

有了上述資訊,您就可以開始進行疑難解答。

建議的調查流程

成功的應用程式防護原則部署仰賴適當的設定組態和其他相依性。 調查 Intune APP 常見問題的建議流程如下所示,我們會在本文中更詳細地檢閱:

- 確認您已符合部署應用程式保護原則的必要條件。

- 檢查應用程式保護原則狀態,並檢查目標。

- 確認使用者已設為目標。

- 確認受控應用程式已設為目標。

- 確認使用者使用其目標公司帳戶登入受影響的應用程式。

- 收集裝置數據。

步驟 1:驗證應用程式防護原則先決條件

疑難解答的第一個步驟是檢查是否符合所有必要條件。 雖然您可以使用與任何 MDM 解決方案無關的 Intune APP,但必須符合下列必要條件:

使用者必須已獲指派 Intune 授權。

用戶必須屬於應用程式保護原則的目標安全組。 相同的應用程式防護原則的目標必須為所使用的特定應用程式。

對於 Android 裝置,需要公司入口網站應用程式,才能接收應用程式防護原則。

如果您使用 Word、Excel 或 PowerPoint 應用程式,則必須符合下列其他需求:

- 用戶必須擁有連結至使用者 Microsoft Entra 帳戶之 Microsoft 365 Apps 商務版 或企業的授權。 訂用帳戶必須包含行動裝置上的 Office 應用程式,而且可以包含具有 商務用 OneDrive的雲端記憶體帳戶。 您可以遵循這些指示,在 Microsoft 365 系統管理中心 中指派 Microsoft 365 授權。

- 使用者必須具有使用細微的另存新檔功能設定的受管理位置。 此命令位於 [儲存組織資料複本] 應用程式防護原則設定下。 例如,如果受控位置是 OneDrive,則應該在使用者的 Word、Excel 或 PowerPoint 應用程式中設定 OneDrive 應用程式。

- 如果受管理位置是 OneDrive,則應用程式必須為部署至使用者的應用程式防護原則的目標。

注意事項

Office 行動應用程式目前僅支援 SharePoint Online,不支援 SharePoint 內部部署。

如果您將 Intune 應用程式保護原則與內部部署資源一起使用 (Microsoft 商務用 Skype 和 Microsoft Exchange Server) ,則必須啟用適用於 商務用 Skype 和 Exchange 的混合式新式驗證。

步驟 2:檢查應用程式防護原則狀態

請檢閱下列詳細數據,以瞭解應用程式保護原則的狀態:

- 是否有來自受影響裝置的使用者簽入?

- 問題案例的應用程式是否透過目標原則進行管理?

- 確認原則傳遞的時間在預期的行為內。 如需詳細資訊,請參閱了解應用程式防護原則傳遞時機。

使用下列步驟來取得詳細資訊:

- 登入 Microsoft Intune 系統管理中心。

- 選取 [應用程式>監視器>應用程式防護 狀態],然後選取 [指派的使用者] 圖格。

- 在 [ 應用程式報告 ] 頁面上, 選取 [選取使用者 ] 以顯示使用者和群組的清單。

- 從清單中搜尋並選取其中一個受影響的使用者,然後選取 [ 選取使用者]。 在 [應用程式報告] 頁面頂端,您可以查看使用者是否獲得應用程式防護授權,以及是否有 Microsoft 365 的授權。 您也可以查看所有使用者裝置的應用程式狀態。

- 記下這類重要資訊,例如目標應用程式、裝置類型、原則、裝置簽入狀態,以及上次同步處理時間。

注意事項

只有在工作內容中使用應用程式時,才會套用應用程式防護原則。 例如,當使用者使用公司帳戶存取應用程式時。

如需詳細資訊,請參閱如何驗證 Microsoft Intune 中的應用程式防護原則設定。

步驟 3:確認使用者已設為目標

Intune 應用程式防護原則的目標必須是使用者。 如果您未將應用程式保護原則指派給使用者或使用者群組,則不會套用原則。

若要確認原則已套用至目標使用者,請遵循下列步驟:

- 登入 Microsoft Intune 系統管理中心。

- 選取 [應用程式>監視器>應用程式防護 狀態],然後根據裝置OS平臺) 選取 [用戶狀態] 圖格 (。 在開啟的 [ 應用程式報告 ] 窗格上, 選取 [選取要搜尋使用者 的使用者]。

- 從清單中選取使用者。 您可以看到該使用者的詳細數據。 請注意,新目標使用者最多可能需要 24 小時才能顯示於報告中。

當您將原則指派給使用者群組時,請確定使用者位於使用者群組中。 如果要執行這項操作,請依照下列步驟執行:

- 登入 Microsoft Intune 系統管理中心。

- 選 取 [群組 > 所有群組],然後搜尋並選取用於應用程式保護原則指派的群組。

- 在 [管理] 區段下,選取 [成員]。

- 如果未列出受影響的使用者,請檢閱使用 Microsoft Entra 群組和群組成員資格規則來管理應用程式和資源存取。 請確定受影響的使用者包含在群組中。

- 請確定受影響的使用者不在原則的任何排除群組中。

重要事項

- 必須將 Intune 應用程式防護原則指派至使用者群組,而非裝置群組。

- 如果受影響的裝置使用 Android Enterprise,則只有個人擁有的工作配置檔支援應用程式保護原則。

- 如果受影響的裝置使用 Apple 的自動裝置註冊 (ADE) ,請確定已啟用 使用者親和性 。 任何需要在 ADE 下進行使用者驗證的應用程式都需要使用者親和性。 如需 iOS/iPadOS ADE 註冊的詳細資訊,請參閱自動註冊 iOS/iPadOS 裝置。

步驟 4:確認受控應用程式已設為目標

當您設定 Intune 應用程式保護原則時,目標應用程式必須使用 Intune App SDK。 否則,應用程式防護原則可能無法正確運作。

請確定目標應用程式列在受保護 Microsoft Intune 應用程式中。 針對 LOB 或自訂應用程式,請確認應用程式使用最新版的 Intune App SDK。

對於 iOS,此做法很重要,因為每個版本都包含會影響原則套用方式及其運作方式的修正程式。 如需詳細資訊,請參閱 Intune App SDK iOS 版本。 Android 使用者應該已安裝最新版的公司入口網站應用程式,因為應用程式可做為原則代理人代理程式。

步驟 5:確認使用者使用其目標公司帳戶登入受影響的應用程式

有些應用程式不需使用者登入即可使用,但若要使用 Intune APP 成功管理應用程式,您的使用者必須使用其公司認證登入應用程式。 Intune 應用程式保護原則要求應用程式與應用程式 SDK 之間的使用者身分識別一致 Intune。 請確定受影響的使用者已使用其公司帳戶成功登入應用程式。

在大部分情況下,使用者會使用其使用者主體名稱 (UPN) 來登入其帳戶。 不過,在某些環境中 (例如內部部署案例) ,使用者可能會使用一些其他形式的登入認證。 在這些情況下,您可能會發現應用程式中使用的UPN不符合 Microsoft Entra ID中的UPN物件。 發生此問題時,不會如預期般套用應用程式保護原則。

Microsoft 建議的最佳做法是將 UPN 與主要 SMTP 位址相符。 此做法可讓使用者使用一致的身分識別來登入受控應用程式、Intune 應用程式保護和其他 Microsoft Entra 資源。 如需詳細資訊,請參閱 Microsoft Entra UserPrincipalName 擴展。

保證此一致性的唯一方式就是透過新式驗證。 在某些情況下,應用程式可能會在沒有新式驗證的情況下,在內部部署組態中運作。 不過,結果並不一致或無法保證。

如果您的環境需要替代的登入方法,請參閱 設定替代登入標識碼,特別是 使用替代標識符的混合式新式驗證。

步驟 6:使用 Microsoft Edge 收集裝置資料

與使用者合作,以收集他們嘗試執行的詳細數據,以及他們所採取的步驟。 要求使用者收集行為的螢幕快照或影片錄製。 這有助於釐清正在執行的明確裝置動作。 然後,透過裝置上的 Microsoft Edge 收集 Managed 應用程式記錄。

已在其 iOS 或 Android 裝置上安裝 Microsoft Edge 的使用者可以檢視所有 Microsoft 已發佈應用程式的管理狀態。 他們可以使用下列步驟來傳送記錄,以協助進行疑難排解。

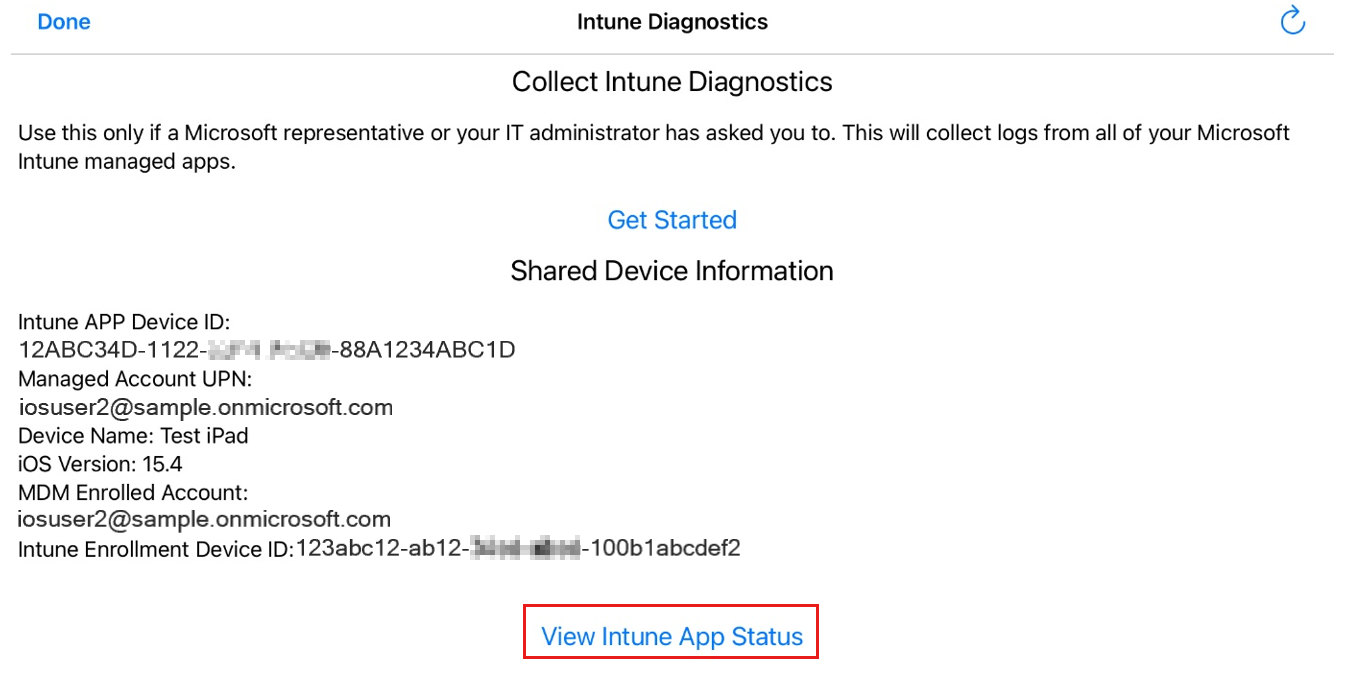

- 在裝置上開啟 iOS 版和 Android 版 Microsoft Edge。

- 在網址列輸入 about:intunehelp。

- iOS 版和 Android 版 Microsoft Edge 會在疑難排解模式中啟動。

在此畫面中,您會看到兩個關於裝置的選項和數據。

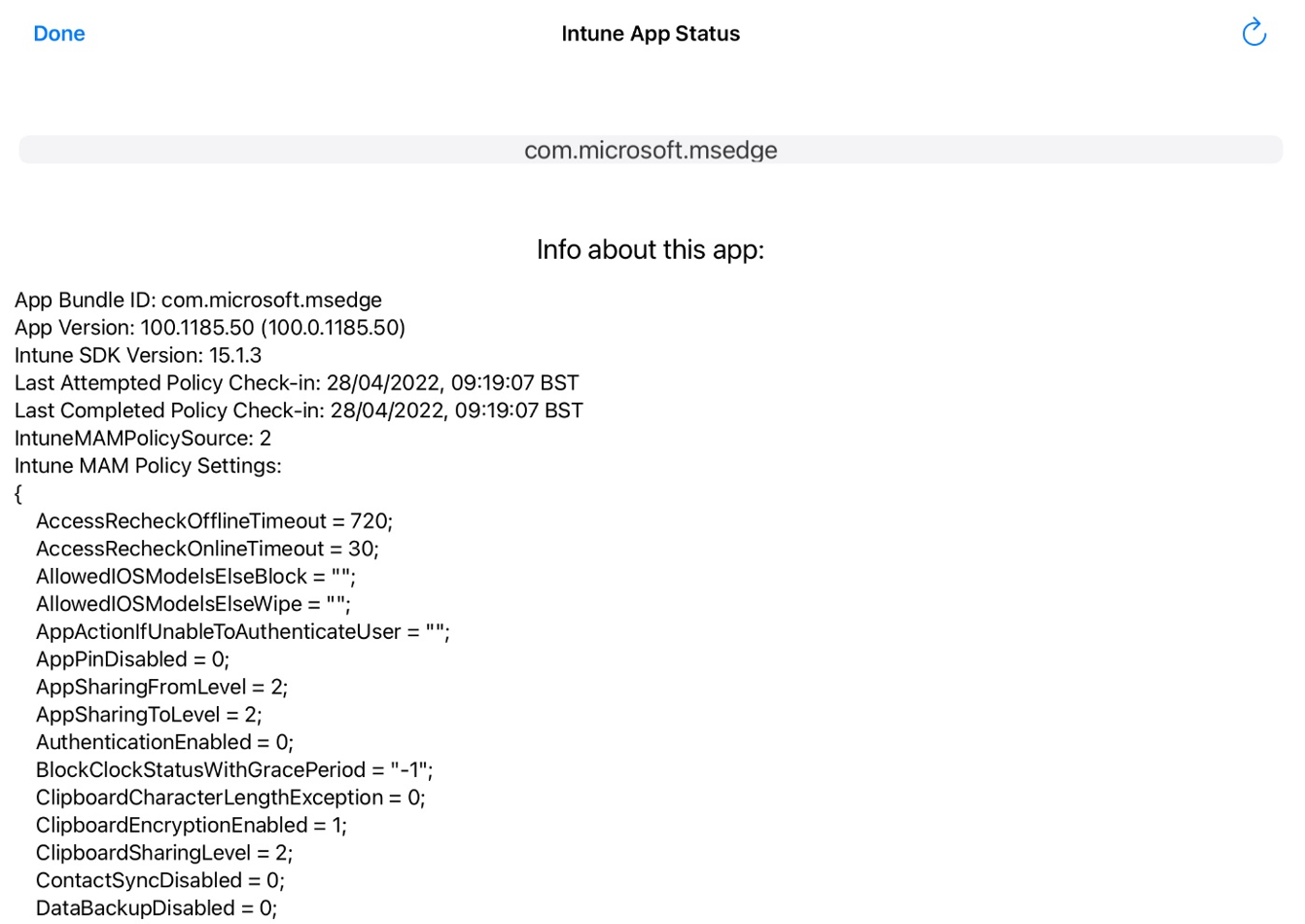

選取 [檢視 Intune 應用程式狀態] 以查看應用程式清單。 如果您選取特定應用程式,它會顯示與裝置上目前作用中應用程式相關聯的應用程式設定。

如果特定應用程式所顯示的資訊僅限於應用程式版本,並搭配原則簽入時間戳,表示裝置上目前沒有套用任何原則。

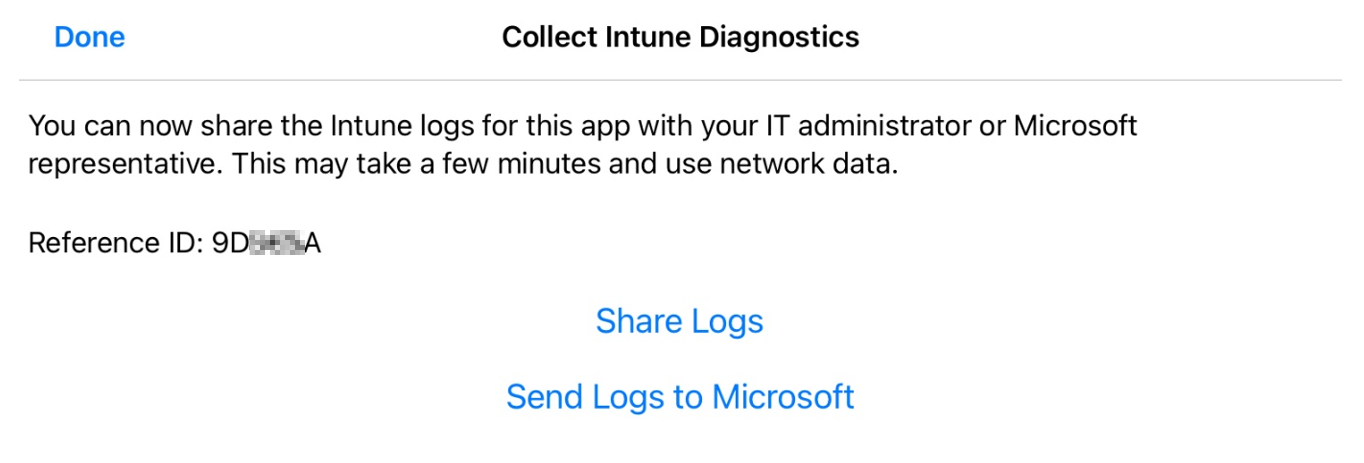

[開始使用] 選項可讓您收集已啟用 APP 之應用程式的相關記錄。 如果您向 Microsoft 開啟應用程式保護原則的支援票證,您應該盡可能從受影響的裝置提供這些記錄。 如需 Android 的特定指示,請參閱上傳和以電子郵件傳送記錄。

如需儲存在 Intune 診斷 (APP) 記錄中的設定清單,請參閱檢閱用戶端應用程式防護記錄。

其他疑難排解案例

針對APP問題進行疑難解答時,請檢閱下列常見案例。 您也可以檢閱 常見數據傳輸問題中的案例。

案例:原則變更未套用

Intune 應用程式 SDK 會定期檢查原則變更。 不過,此程序可能會因為下列任何原因而延遲:

- 應用程式未向服務簽入。

- 已從裝置移除公司入口網站應用程式。

Intune 應用程式防護原則依賴於使用者身分識別。 因此,需要使用公司或學校帳戶登入應用程式的有效登入,以及與服務的一致連線。 如果使用者尚未登入應用程式,或公司入口網站應用程式已從裝置移除,則將不會套用原則更新。

重要事項

Intune App SDK 會每隔 30 分鐘檢查一次選擇性抹除。 不過,對已登入使用者的現有原則變更,最多可能需要 8 小時才會顯示。 若要加速此程式,請讓使用者註銷應用程式,然後重新登入或重新啟動其裝置。

若要檢查應用程式保護狀態,請遵循下列步驟:

- 登入 Microsoft Intune 系統管理中心。

- 選取 [應用程式>監視器>應用程式防護 狀態],然後選取 [指派的使用者] 圖格。

- 在 [應用程式報告] 頁面上, 選取 [選取使用者 ] 以開啟使用者和群組清單。

- 從清單中搜尋並選取其中一個受影響的使用者,然後選取 [ 選取使用者]。

- 檢閱目前套用的原則,包括狀態和上次同步處理時間。

- 如果狀態 為 [未簽入],或顯示器指出尚未進行最近的同步處理,請檢查使用者是否具有一致的網路連線。 針對 Android 使用者,請確定他們已安裝最新版的 公司入口網站 應用程式。

Intune 應用程式防護原則包括多重身分識別支援。 Intune 只能將應用程式防護原則套用至已登入應用程式的公司或學校帳戶。 不過,每個裝置只支援一個公司或學校帳戶。

案例:Intune 註冊的iOS裝置需要額外的設定

當您建立應用程式保護原則時,可以將其目標設為所有應用程式類型或下列應用程式類型:

- 未受管理裝置上的應用程式

- Intune 受控裝置上的應用程式

- Android 個人擁有工作配置檔中的應用程式

注意事項

若要指定應用程式類型,請將 [目標] 設定為 [所有應用程式類型 ] 為 [否],然後從 [ 應用程式類型 ] 列表中選取。

如果您只以 iOS Intune 管理的裝置為目標,則需要將下列其他應用程式組態設定與您的應用程式保護原則一起設為目標:

- 必須為所有受 MDM (Intune 或第三方 EMM) 管理的應用程式設定 IntuneMAMUPN。 如需詳細資訊,請參閱設定 Microsoft Intune 或第三方 EMM 的使用者 UPN 設定。

- 必須為所有受第三方和 LOB MDM 管理的應用程式設定 IntuneMAMDeviceID。

- IntuneMAMDeviceID 必須設定為裝置識別碼權杖。 例如,key=IntuneMAMDeviceID,value={{deviceID}}。 如需詳細資訊,請參閱新增受管理 iOS 裝置的應用程式組態原則。

- 如果只設定 IntuneMAMDeviceID 值,Intune APP 會將裝置視為 Unmanaged。

後續步驟

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應