إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة كيفية إضافة مؤشرات من كائنات CSV أو STIX من ملف JSON إلى تحليل ذكي للمخاطر في Microsoft Sentinel. نظرا لأن مشاركة التحليل الذكي للمخاطر لا تزال تحدث عبر رسائل البريد الإلكتروني والقنوات غير الرسمية الأخرى أثناء التحقيق المستمر، فإن القدرة على استيراد هذه المعلومات بسرعة إلى Microsoft Sentinel مهمة لترحيل التهديدات الناشئة إلى فريقك. ثم تتوفر هذه التهديدات المحددة لتشغيل التحليلات الأخرى، مثل إنتاج تنبيهات أمنية وحوادث واستجابات تلقائية.

Important

بدءا من يوليو 2026، ستتم إعادة توجيه جميع العملاء الذين يستخدمون Microsoft Sentinel في مدخل Microsoft Azure إلى مدخل Defender وسيستخدمون Microsoft Sentinel في مدخل Defender فقط. بدءا من يوليو 2025، يتم أيضا إلحاق العديد من المستخدمين الجدد وإعادة توجيههم تلقائيا من مدخل Microsoft Azure إلى مدخل Defender. إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

Prerequisites

يجب أن يكون لديك أذونات القراءة والكتابة إلى مساحة عمل Microsoft Sentinel لتخزين التحليل الذكي للمخاطر.

تحديد قالب استيراد للمعلومات الخاصة بالتهديدات

أضف كائنات تحليل ذكي للمخاطر متعددة مع ملف CSV أو JSON تم تصميمه خصيصا. قم بتنزيل قوالب الملفات للتعرف على الحقول وكيفية تعيينها إلى البيانات الموجودة لديك. راجع الحقول المطلوبة لكل نوع قالب للتحقق من صحة بياناتك قبل استيرادها.

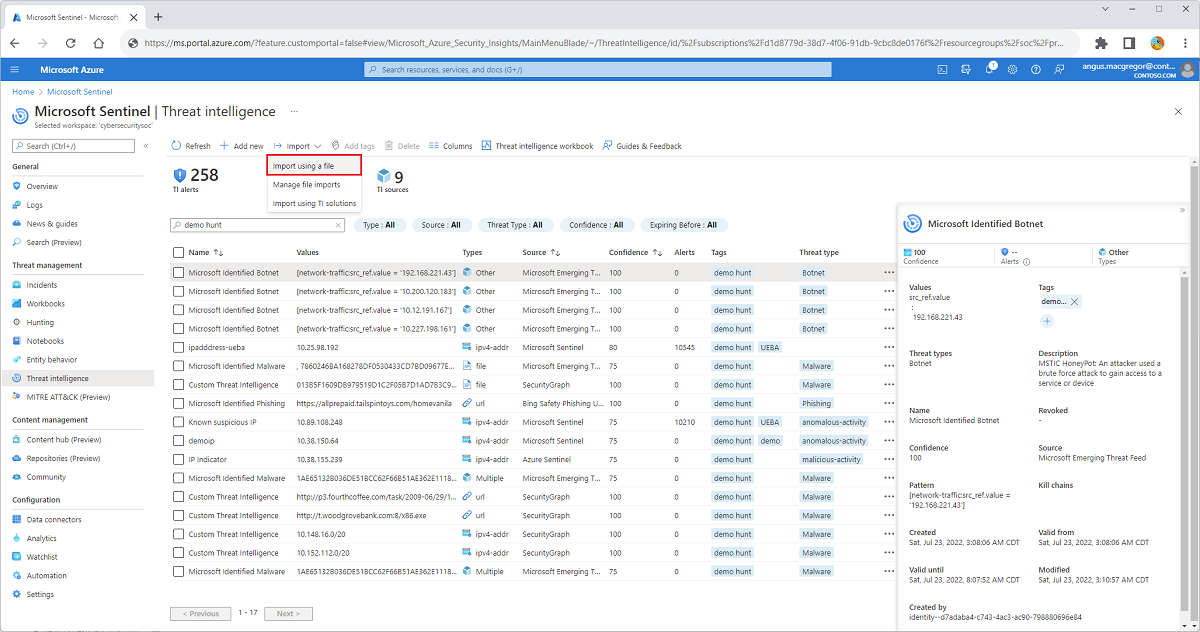

بالنسبة إلى Microsoft Sentinel في مدخل Microsoft Azure، ضمن إدارة التهديدات، حدد التحليل الذكي للمخاطر.

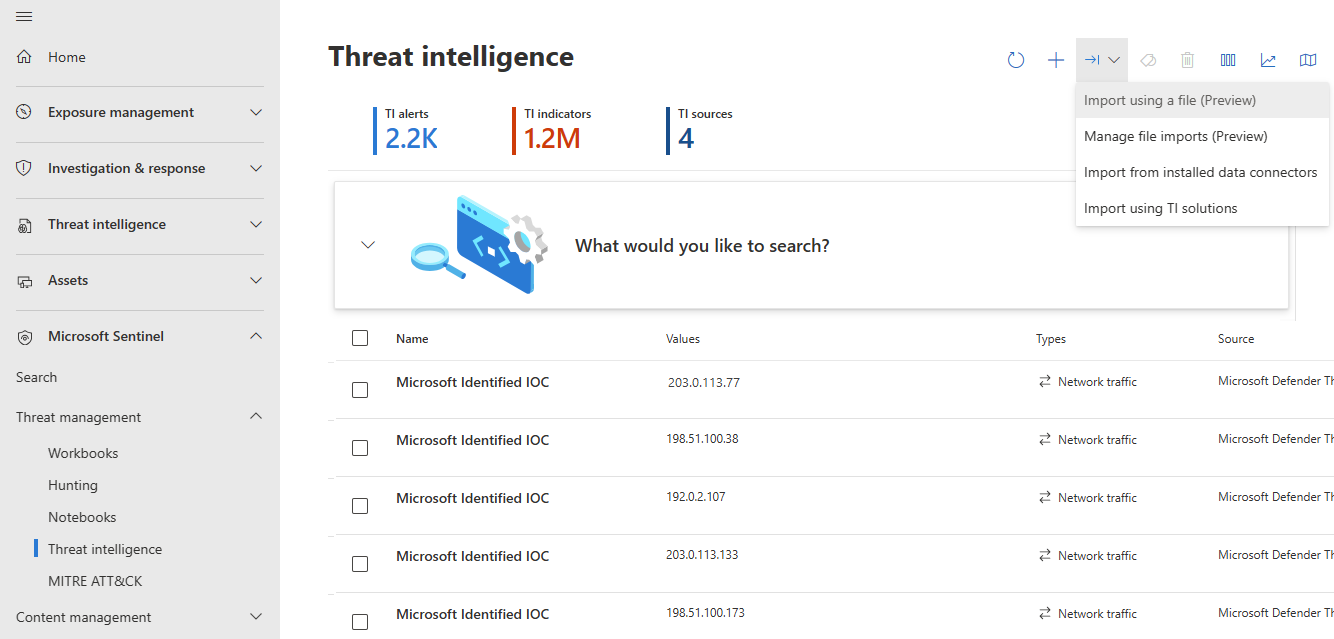

بالنسبة إلى Microsoft Sentinel في مدخل Defender، حددذكاء التهديدات>>.

حدد استيراد>استيراد باستخدام ملف.

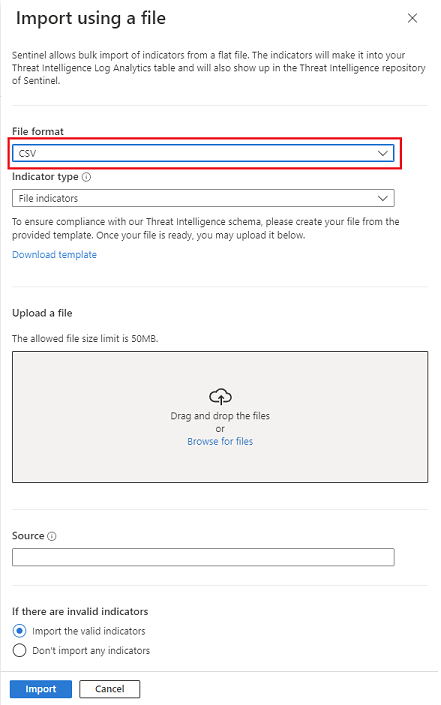

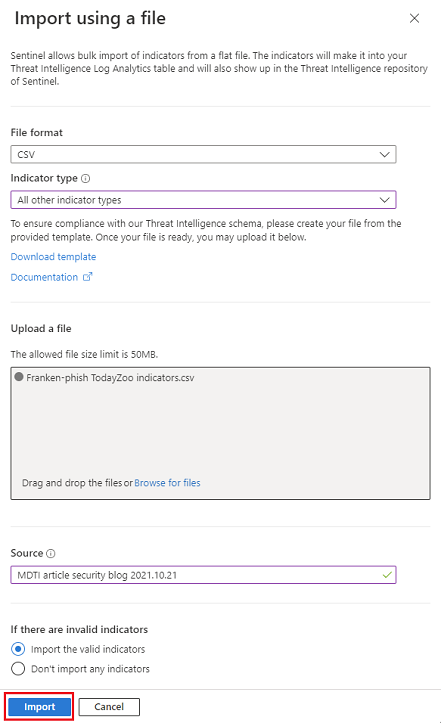

في القائمة المنسدلة تنسيق الملف ، حدد CSV أو JSON.

Note

يدعم قالب CSV المؤشرات فقط. يدعم قالب JSON المؤشرات وعناصر STIX الأخرى مثل الجهات الفاعلة في التهديد وأنماط الهجوم والهويات والعلاقات. لمزيد من المعلومات حول صياغة كائنات STIX المدعومة في JSON، راجع تحميل مرجع واجهة برمجة التطبيقات.

بعد اختيار قالب تحميل مجمع، حدد الارتباط تنزيل القالب .

ضع في اعتبارك تجميع التحليل الذكي للمخاطر حسب المصدر لأن كل تحميل ملف يتطلب واحدا.

توفر القوالب جميع الحقول التي تحتاجها لإنشاء مؤشر صالح واحد، بما في ذلك الحقول المطلوبة ومعلمات التحقق من الصحة. قم بنسخ تلك البنية لملء المزيد من المؤشرات في ملف واحد، أو إضافة كائنات STIX إلى ملف JSON. لمزيد من المعلومات حول القوالب، راجع فهم قوالب الاستيراد.

تحميل ملف التحليل الذكي للمخاطر

قم بتغيير اسم الملف من القالب الافتراضي، ولكن احتفظ بامتداد الملف باسم .csv أو .json. عند إنشاء اسم ملف فريد، يكون من الأسهل مراقبة عمليات الاستيراد من جزء إدارة عمليات استيراد الملفات .

اسحب ملف التحليل الذكي للمخاطر المجمعة إلى قسم تحميل ملف ، أو استعرض بحثا عن الملف باستخدام الارتباط.

أدخل مصدرا للمعلومات المتعلقة بالمخاطر في مربع النص المصدر . يتم ختم هذه القيمة على جميع المؤشرات المضمنة في هذا الملف. عرض هذه الخاصية

SourceSystemكالحقول. يتم عرض المصدر أيضا في جزء إدارة استيراد الملفات . لمزيد من المعلومات، راجع العمل مع مؤشرات التهديد.اختر الطريقة التي تريد أن يتعامل بها Microsoft Sentinel مع الإدخالات غير الصالحة عن طريق تحديد أحد الأزرار الموجودة أسفل جزء الاستيراد باستخدام ملف :

- قم باستيراد الإدخالات الصالحة فقط واترك جانبا أي إدخالات غير صالحة من الملف.

- لا تقم باستيراد أي إدخالات إذا كان كائن واحد في الملف غير صالح.

حدد استيراد.

إدارة عمليات استيراد الملفات

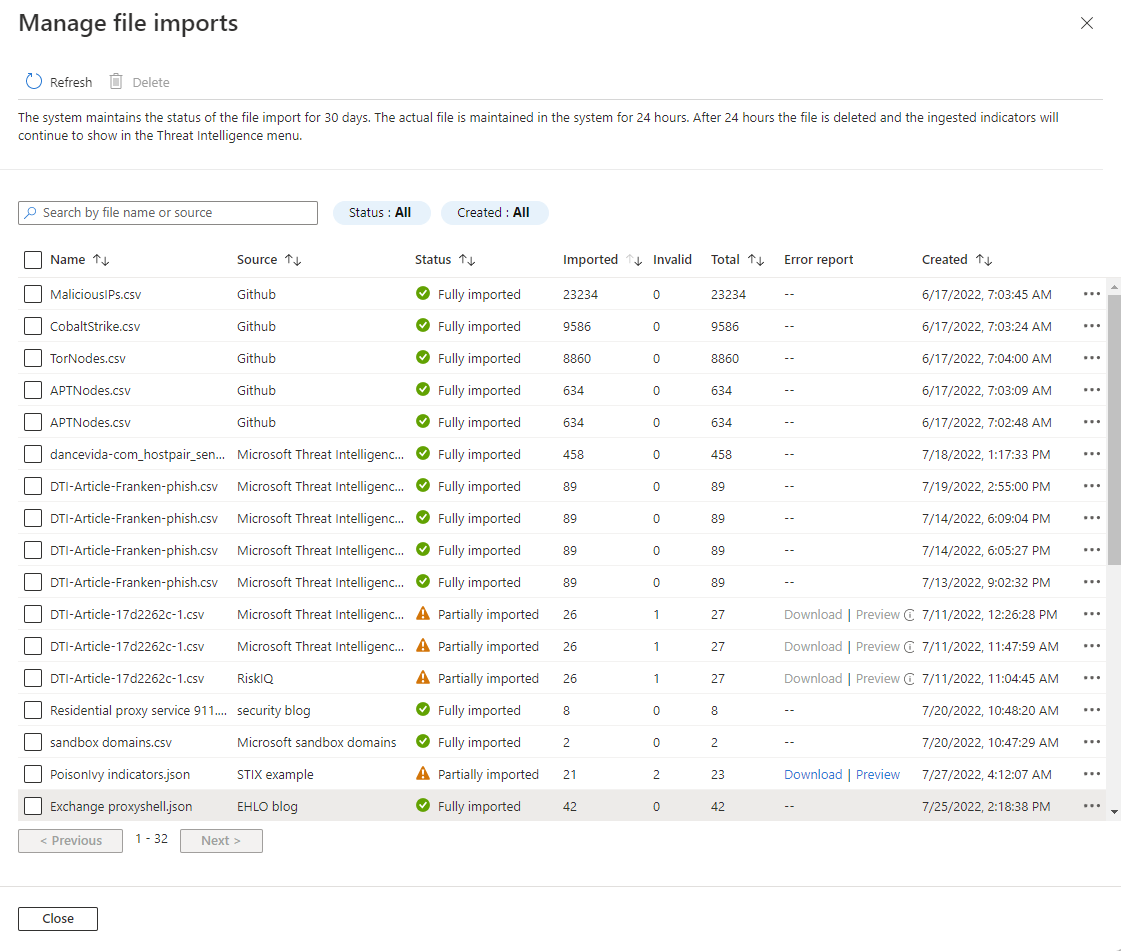

يمكنك مراقبة عمليات الاستيراد وعرض تقارير الأخطاء الخاصة بعمليات الاستيراد التي تم استيرادها جزئياً أو فشلت.

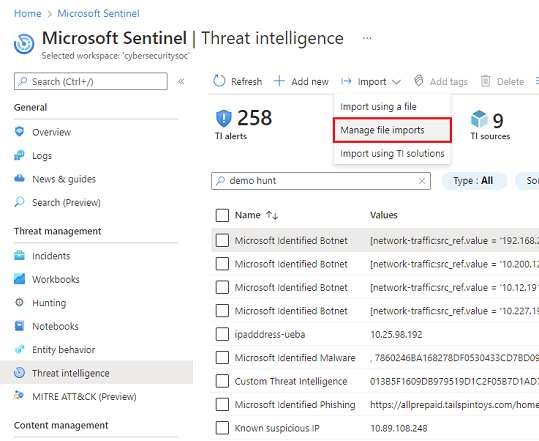

حدد استيراد>إدارة عمليات استيراد الملفات.

راجع حالة الملفات المستوردة وعدد الإدخالات غير الصالحة. يتم تحديث عدد الإدخالات الصالح بعد معالجة الملف. انتظر حتى ينتهي الاستيراد للحصول على العدد المحدث للإدخالات الصالحة.

عرض عمليات الاستيراد وفرزها عن طريق تحديد المصدر أو اسم ملف التحليل الذكي للتهديدات أو الرقم المستورد أو إجمالي عدد الإدخالات في كل ملف أو تاريخ الإنشاء .

حدد معاينة ملف الخطأ أو قم بتنزيل ملف الخطأ الذي يحتوي على الأخطاء المتعلقة بإدخالات غير صالحة.

يحتفظ Microsoft Sentinel بحالة استيراد الملف لمدة 30 يوماً. يتم الاحتفاظ بالملف الفعلي وملف الخطأ المقترن في النظام لمدة 24 ساعة. بعد 24 ساعة، يتم حذف الملف وملف الخطأ، ولكن يستمر ظهور أي مؤشرات تم استيعابها في التحليل الذكي للمخاطر.

فهم قوالب الاستيراد

راجع كل قالب للتأكد من استيراد التحليل الذكي للمخاطر بنجاح. تأكد من الرجوع إلى الإرشادات الموجودة في ملف القالب والإرشادات التكميلية التالية.

بنية قالب CSV

في القائمة المنسدلة نوع المؤشر ، حدد CSV. ثم اختر من بين مؤشرات الملف أو خيارات جميع أنواع المؤشرات الأخرى .

يحتاج قالب CSV إلى أعمدة متعددة لاستيعاب نوع مؤشر الملف لأن مؤشرات الملفات يمكن أن تحتوي على أنواع تجزئة متعددة مثل MD5 و SHA256. تتطلب جميع أنواع المؤشرات الأخرى مثل عناوين IP فقط النوع القابل للملاحظة والقيمة التي يمكن ملاحظتها.

تتضمن عناوين الأعمدة لقالب CSV كافة أنواع المؤشرات الأخرى حقولا مثل

threatTypesو مفردة أو متعددةtagsconfidenceو و.tlpLevelبروتوكول إشارة المرور (TLP) هو تعيين حساسية للمساعدة في اتخاذ قرارات بشأن مشاركة التحليل الذكي للمخاطر.validFromالحقول وobservableTypeوobservableValueفقط مطلوبة.احذف الصف الأول بالكامل من القالب لإزالة التعليقات قبل التحميل.

الحد الأقصى لحجم الملف لاستيراد ملف CSV هو 50 ميغابايت.

فيما يلي مثال على مؤشر اسم المجال الذي يستخدم قالب CSV:

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

بنية قالب JSON

هناك قالب JSON واحد فقط لجميع أنواع كائنات STIX. يستند قالب JSON إلى تنسيق STIX 2.1.

typeيدعمindicatorالعنصر وattack-patternidentitythreat-actorو.relationshipبالنسبة للمؤشرات،

patternيدعم العنصر أنواع المؤشرات و.fileipv4-addripv6-addrdomain-nameurluser-accountemail-addrwindows-registry-keyقم بإزالة تعليقات القالب قبل التحميل.

أغلق العنصر الأخير في الصفيف باستخدام

}بدون فاصلة.الحد الأقصى لحجم الملف لاستيراد ملف JSON هو 250 ميغابايت.

فيما يلي مثال ipv4-addr على مؤشر واستخدام attack-pattern تنسيق ملف JSON:

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

},

{

"type": "attack-pattern",

"spec_version": "2.1",

"id": "attack-pattern--fb6aa549-c94a-4e45-b4fd-7e32602dad85",

"created": "2015-05-15T09:12:16.432Z",

"modified": "2015-05-20T09:12:16.432Z",

"created_by_ref": "identity--f431f809-377b-45e0-aa1c-6a4751cae5ff",

"revoked": false,

"labels": [

"heartbleed",

"has-logo"

],

"confidence": 55,

"lang": "en",

"object_marking_refs": [

"marking-definition--34098fce-860f-48ae-8e50-ebd3cc5e41da"

],

"granular_markings": [

{

"marking_ref": "marking-definition--089a6ecb-cc15-43cc-9494-767639779123",

"selectors": [

"description",

"labels"

],

"lang": "en"

}

],

"extensions": {

"extension-definition--d83fce45-ef58-4c6c-a3f4-1fbc32e98c6e": {

"extension_type": "property-extension",

"rank": 5,

"toxicity": 8

}

},

"external_references": [

{

"source_name": "capec",

"description": "spear phishing",

"external_id": "CAPEC-163"

}

],

"name": "Attack Pattern 2.1",

"description": "menuPass appears to favor spear phishing to deliver payloads to the intended targets. While the attackers behind menuPass have used other RATs in their campaign, it appears that they use PIVY as their primary persistence mechanism.",

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "initial-compromise"

}

],

"aliases": [

"alias_1",

"alias_2"

]

}

]

المحتويات ذات الصلة

في هذه المقالة، تعلمت كيفية تعزيز التحليل الذكي للمخاطر يدويا عن طريق استيراد المؤشرات وعناصر STIX الأخرى التي تم جمعها في الملفات الثابتة. لمعرفة المزيد حول كيفية استخدام التحليل الذكي للمخاطر للتحليلات الأخرى في Microsoft Sentinel، راجع المقالات التالية: