استخدام Azure Private Link لتوصيل الخوادم بأمان ب Azure Arc

يسمح لك Azure Private Link بربط خدمات Azure منصة العمل كخدمة بأمان بالشبكة الظاهرية باستخدام نقاط النهاية الخاصة. بالنسبة للعديد من الخدمات، ما عليك إلا إعداد نقطة نهاية لكل مورد. وهذا يعني أنه يمكنك توصيل الخوادم المحلية أو متعددة السحابات ب Azure Arc وإرسال كل نسبة استخدام الشبكة عبر اتصال Azure ExpressRoute أو اتصال VPN من موقع إلى موقع بدلا من استخدام الشبكات العامة.

بدءا من خوادم Azure Arc الممكنة، يمكنك استخدام نموذج نطاق الارتباط الخاص للسماح لخوادم أو أجهزة متعددة بالاتصال بموارد Azure Arc الخاصة بهم باستخدام نقطة نهاية خاصة واحدة.

تتناول هذه المقالة وقت استخدام وكيفية إعداد نطاق ارتباط خاص ل Azure Arc.

المزايا

مع رابط خاص يمكنك:

- الاتصال بشكل خاص بـ Azure Arc دون فتح أي وصول إلى الشبكة العامة.

- التأكد من أن الوصول إلى البيانات من الجهاز أو الخادم المزود بـ Azure Arc مُمكن فقط من خلال الشبكات الخاصة المعتمدة. يتضمن هذا أيضا بيانات من ملحقات الجهاز الظاهري المثبتة على الجهاز أو الخادم التي توفر إدارة ما بعد التوزيع ودعم المراقبة.

- منع تسرب البيانات من شبكاتك الخاصة عن طريق تعريف خوادم محددة ممكنة ل Azure Arc وموارد خدمات Azure الأخرى، مثل Azure Monitor، التي تتصل من خلال نقطة النهاية الخاصة بك.

- توصيل شبكتك المحلية الداخلية بأمان بـ Azure Arc باستخدام ExpressRoute وPrivate Link.

- الاحتفاظ بكافة نسبة استخدام الشبكة داخل شبكة Microsoft Azure الأساسية.

لمزيد من المعلومات، راجع المزايا الرئيسة للارتباط الخاص.

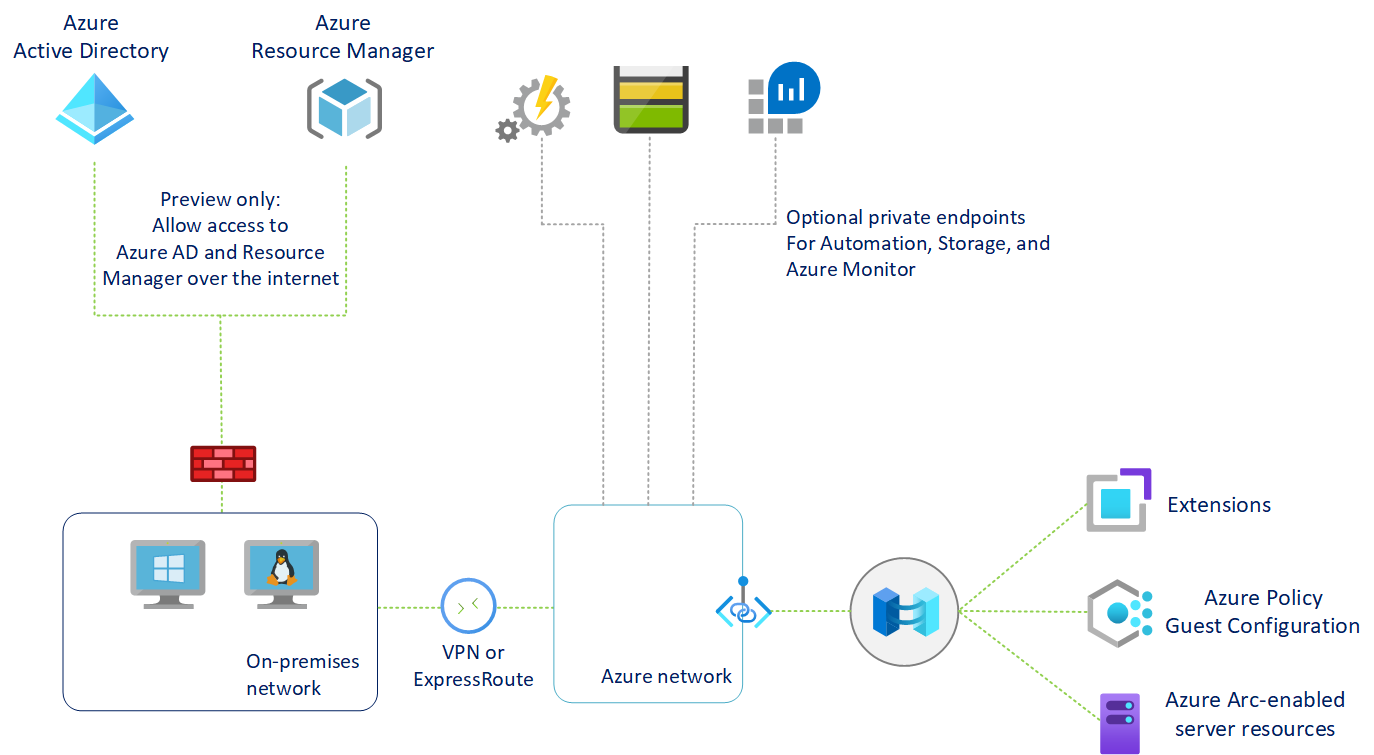

طريقة العمل

يربط Azure Arc Private Link Scope نقاط النهاية الخاصة (والشبكات الظاهرية المضمنة فيها) بمورد Azure، وفي هذه الحالة الخوادم التي تدعم Azure Arc. عند تمكين أي من ملحقات الأجهزة الظاهرية المدعومة بواسطة Azure Arc، مثل Azure Monitor، تقوم هذه الموارد بتوصيل موارد Azure الأخرى. مثل:

- مساحة عمل Log Analytics، المطلوبة ل Azure Automation Change Tracking and Inventory، وAzure Monitor VM insights، ومجموعة سجل Azure Monitor مع عامل Log Analytics.

- حساب Azure Automation، مطلوب لإدارة التحديث وتعقب التغييرات والمخزون.

- Azure Key Vault

- تخزين Azure Blob، مطلوب لملحق البرنامج النصي المخصص.

يتطلب الاتصال إلى أي مورد Azure آخر من خادم يدعم Azure Arc تكوين Private Link لكل خدمة، وهو أمر اختياري، ولكن يوصى به. يتطلب Azure Private Link تكوينا منفصلا لكل خدمة.

لمزيد من المعلومات حول تكوين Private Link لخدمات Azure المذكورة سابقا، راجع مقالات Azure Automation أو Azure Monitor أو Azure Key Vault أو تخزين Azure Blob.

هام

أصبح Azure Private Link متاحًا الآن بشكل عام. تتوفر كل من خدمة Private Endpoint وPrivate Link (الخدمة خلف موازن التحميل القياسي) بشكل عام. تم إعداد Azure PaaS مختلف إلى Azure Private Link باتباع جداول زمنية مختلفة. راجع توفر Private Link للحصول على حالة محدثة من Azure PaaS على Private Link. للحصول على قيود معروفة، راجع Private Endpointوخدمة Private Link Service.

تسمح نقطة النهاية الخاصة على VNet بالوصول إلى نقاط نهاية الخوادم التي تدعم Azure Arc من خلال عناوين IP خاصة من تجمع الشبكة، بدلا من استخدام عناوين IP العامة لنقاط النهاية هذه. يسمح لك ذلك بمواصلة استخدام مورد الخوادم الممكنة في Azure Arc دون فتح الشبكة الظاهرية الخاصة بك لنسبة استخدام الشبكة الصادرة غير المطلوبة.

ستنتقل نسبة استخدام الشبكة من نقطة النهاية الخاصة إلى مواردك عبر العمود الفقري ل Microsoft Azure، ولن يتم توجيهها إلى الشبكات العامة.

يمكنك تكوين كل مكون من مكوناتك للسماح أو رفض الاستيعاب والاستعلامات من الشبكات العامة. يوفر ذلك حماية على مستوى المورد، بحيث يمكنك التحكم في حركة المرور إلى موارد معينة.

القيود والمحددات

يحتوي كائن Private Link Scope للخوادم التي تدعم Azure Arc على عدد من الحدود التي يجب مراعاتها عند التخطيط لإعداد Private Link.

- يمكنك إقران نطاق ارتباط Azure Arc خاص واحد على الأكثر بشبكة ظاهرية.

- يمكن للجهاز أو مورد الخادم الممكن ل Azure Arc الاتصال بخوادم واحدة ممكنة بواسطة Azure Arc نطاق الارتباط الخاص فقط.

- تحتاج جميع الأجهزة المحلية إلى استخدام نفس نقطة النهاية الخاصة عن طريق حل معلومات نقطة النهاية الخاصة الصحيحة (اسم سجل FQDN وعنوان IP الخاص) باستخدام نفس معيد توجيه DNS. لمزيد من المعلومات، راجع تكوين Azure Private Endpoint DNS

- يجب أن يكون الخادم الذي يدعم Azure Arc ونطاق الارتباط الخاص ل Azure Arc في نفس منطقة Azure. يجب أن تكون نقطة النهاية الخاصة والشبكة الظاهرية أيضا في نفس منطقة Azure، ولكن يمكن أن تكون هذه المنطقة مختلفة عن تلك الخاصة ب Azure Arc Private Link Scope وخادم Arc الممكن.

- لا تعبر نسبة استخدام الشبكة إلى معرف Microsoft Entra وAzure Resource Manager نطاق الارتباط الخاص Azure Arc وستستمر في استخدام مسار الشبكة الافتراضي إلى الإنترنت. يمكنك تكوين ارتباط خاص لإدارة الموارد اختياريا لإرسال حركة مرور Azure Resource Manager إلى نقطة نهاية خاصة.

- تتطلب خدمات Azure الأخرى التي ستستخدمها، على سبيل المثال Azure Monitor، نقاط النهاية الخاصة بها في شبكتك الظاهرية.

- الوصول عن بعد إلى الخادم باستخدام Windows مسؤول Center أو SSH غير مدعوم عبر ارتباط خاص في الوقت الحالي.

التخطيط لإعداد الارتباط الخاص بك

لتوصيل الخادم الخاص بك ب Azure Arc عبر ارتباط خاص، تحتاج إلى تكوين شبكتك لإنجاز ما يلي:

إنشاء اتصال بين الشبكة المحلية وشبكة Azure الظاهرية باستخدام VPN من موقع إلى موقع أو دائرة ExpressRoute.

نشر Azure Arc Private Link Scope، الذي يتحكم في الأجهزة أو الخوادم التي يمكنها الاتصال ب Azure Arc عبر نقاط النهاية الخاصة وربطها بشبكة Azure الظاهرية باستخدام نقطة نهاية خاصة.

قم بتحديث تكوين DNS على شبكتك المحلية لحل عناوين نقطة النهاية الخاصة.

قم بتكوين جدار الحماية المحلي للسماح بالوصول إلى معرف Microsoft Entra وAzure Resource Manager.

إقران الأجهزة أو الخوادم المسجلة مع خوادم Azure Arc الممكنة مع نطاق الارتباط الخاص.

اختياريا، انشر نقاط النهاية الخاصة لخدمات Azure الأخرى التي يديرها جهازك أو الخادم، مثل:

- Azure Monitor

- التنفيذ التلقائي في Azure

- تخزين Azure Blob

- Azure Key Vault

تفترض هذه المقالة أنك قمت بالفعل بإعداد دائرة ExpressRoute أو اتصال VPN من موقع إلى موقع.

تكوين الشبكة

تتكامل الخوادم التي تدعم Azure Arc مع العديد من خدمات Azure لتقديم إدارة السحابة والحوكمة إلى الأجهزة أو الخوادم المختلطة. تقدم معظم هذه الخدمات بالفعل نقاط نهاية خاصة، ولكنك تحتاج إلى تكوين جدار الحماية وقواعد التوجيه للسماح بالوصول إلى معرف Microsoft Entra وAzure Resource Manager عبر الإنترنت حتى توفر هذه الخدمات نقاط نهاية خاصة.

هناك طريقتان يمكنك من خلالهما تحقيق ذلك:

إذا تم تكوين شبكتك لتوجيه جميع حركة المرور المرتبطة بالإنترنت من خلال دائرة Azure VPN أو ExpressRoute، يمكنك تكوين مجموعة أمان الشبكة (NSG) المقترنة بشبكتك الفرعية في Azure للسماح بالوصول إلى TCP 443 (HTTPS) الصادر إلى Microsoft Entra ID وAzure باستخدام علامات الخدمة. يجب أن تبدو قواعد NSG كما يلي:

الإعدادات قاعدة معرف Microsoft Entra قاعدة Azure المصدر الشبكة الظاهرية الشبكة الظاهرية نطاقات منافذ المصادر * * الوجهة علامة الخدمة علامة الخدمة علامة خدمة الوجهة AzureActiveDirectory AzureResourceManager نطاقات المنفذ الوجهات 443 443 البروتوكول TCP TCP الإجراء السماح السماح أولوية 150 (يجب أن يكون أقل من أي قواعد تمنع الوصول إلى الإنترنت) 151 (يجب أن يكون أقل من أي قواعد تمنع الوصول إلى الإنترنت) الاسم السماح AAD (دليل Azure النشط)OutboundAccess السماح بAzOutboundAccess قم بتكوين جدار الحماية على شبكتك المحلية للسماح بوصول TCP 443 (HTTPS) الصادر إلى معرف Microsoft Entra وAzure باستخدام ملفات علامة الخدمة القابلة للتنزيل. يحتوي ملف JSON على جميع نطاقات عناوين IP العامة المستخدمة بواسطة معرف Microsoft Entra وAzure ويتم تحديثه شهريا ليعكس أي تغييرات. علامة خدمة Azure AD هي

AzureActiveDirectoryوعلامة خدمة Azure هيAzureResourceManager. راجع مسؤول الشبكة ومورد جدار حماية الشبكة لمعرفة كيفية تكوين قواعد جدار الحماية.

راجع الرسم التخطيطي المرئي ضمن القسم كيف يعمل لتدفق نسبة استخدام الشبكة.

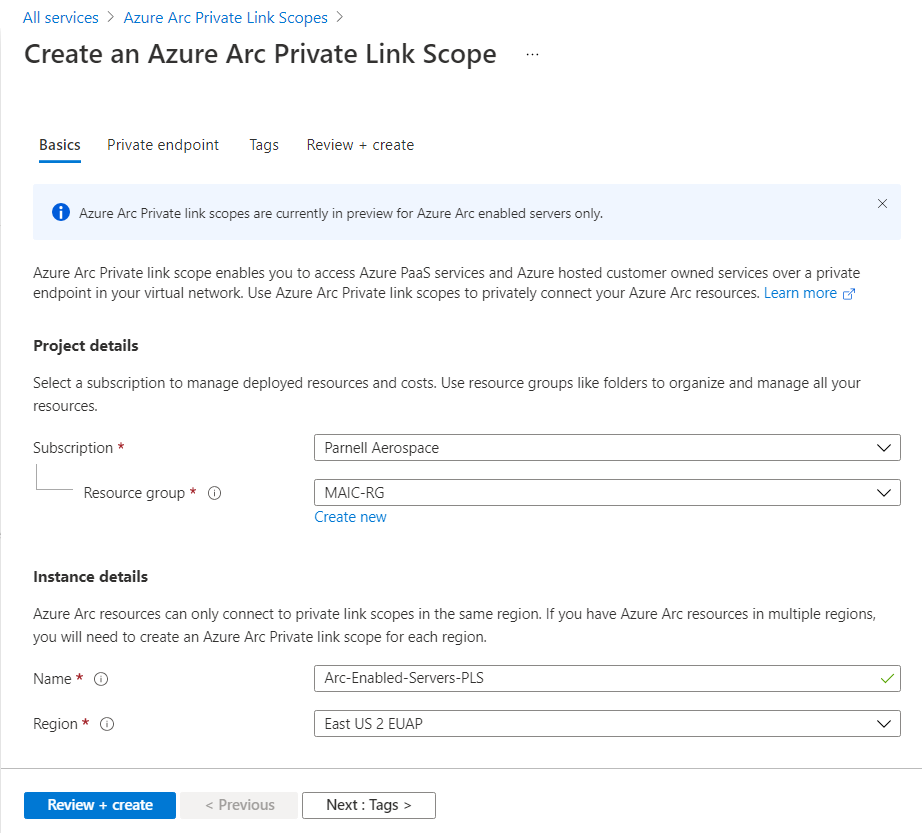

إنشاء نطاق ارتباط خاص

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Create a resource في مدخل Microsoft Azure وابحث عن Azure Arc Private Link Scope. أو يمكنك استخدام الارتباط التالي لفتح صفحة Azure Arc Private Link Scope في المدخل.

حدد إنشاء.

في علامة التبويب Basics ، حدد Subscription and Resource Group.

أدخل اسما لنطاق الارتباط الخاص ل Azure Arc. من الأفضل استخدام اسم ذي معنى وواضح.

اختياريا، يمكنك طلب كل جهاز أو خادم يدعم Azure Arc مقترنا ب Azure Arc Private Link Scope هذا لإرسال البيانات إلى الخدمة من خلال نقطة النهاية الخاصة. للقيام بذلك، حدد المربع السماح بالوصول إلى الشبكة العامة بحيث يمكن للأجهزة أو الخوادم المقترنة ب Azure Arc Private Link Scope الاتصال بالخدمة عبر كل من الشبكات الخاصة أو العامة. يمكنك تغيير هذا الإعداد بعد إنشاء النطاق إذا غيرت رأيك.

حدد علامة التبويب نقطة النهاية الخاصة، ثم حدد إنشاء.

في نافذة Create private endpoint :

أدخل اسمًا لنقطة النهاية.

اختر «نعم»للتكامل مع منطقة DNS الخاصة، والسماح لها بإنشاء منطقة DNS خاصة جديدة تلقائياً.

إشعار

إذا اخترت لا وتفضل إدارة سجلات DNS يدويا، فأكمل أولا إعداد الارتباط الخاص بك - بما في ذلك نقطة النهاية الخاصة هذه وتكوين النطاق الخاص. ثم قم بتكوين DNS وفقاً للإرشادات الموجودة الواردة في تكوين DNS لنقطة النهاية الخاصة لـ Azure. تأكد من عدم إنشاء سجلات فارغة مثل الاستعداد المرتبط بإعداد رابطك الخاص. يمكن لسجلات DNS التي تقوم بإنشائها تجاوز الإعدادات الموجودة والتأثير على اتصالك بالخوادم التي تدعم Azure Arc.

حدد موافق.

حدد "استعراض + إنشاء".

اترك أمر التحقق من الصحة يدخل حيز العمل، ومن ثم حدد «إنشاء».

قم بتكوين إعادة توجيه DNS المحلية

يجب أن تكون الأجهزة أو الخوادم المحلية قادرة على حل سجلات DNS للارتباط الخاص بعناوين IP لنقطة النهاية الخاصة. تعتمد كيفية تكوين هذا على ما إذا كنت تستخدم مناطق DNS الخاصة ب Azure للاحتفاظ بسجلات DNS، أو إذا كنت تستخدم خادم DNS محليا وعدد الخوادم التي تقوم بتكوينها.

تكوين DNS باستخدام مناطق DNS الخاصة المتكاملة في Azure

إذا قمت بإعداد مناطق DNS خاصة للخوادم التي تدعم Azure Arc وتكوين الضيف عند إنشاء نقطة النهاية الخاصة، يجب أن تكون الأجهزة أو الخوادم المحلية قادرة على إعادة توجيه استعلامات DNS إلى خوادم Azure DNS المضمنة لحل عناوين نقطة النهاية الخاصة بشكل صحيح. تحتاج إلى معيد توجيه DNS في Azure (إما جهاز ظاهري مصمم لهذا الغرض أو مثيل جدار حماية Azure مع تمكين وكيل DNS)، وبعد ذلك يمكنك تكوين خادم DNS المحلي لإعادة توجيه الاستعلامات إلى Azure لحل عناوين IP الخاصة بنقطة النهاية.

توفر وثائق نقطة النهاية الخاصة إرشادات لتكوين أحمال العمل المحلية باستخدام معاد توجيه DNS.

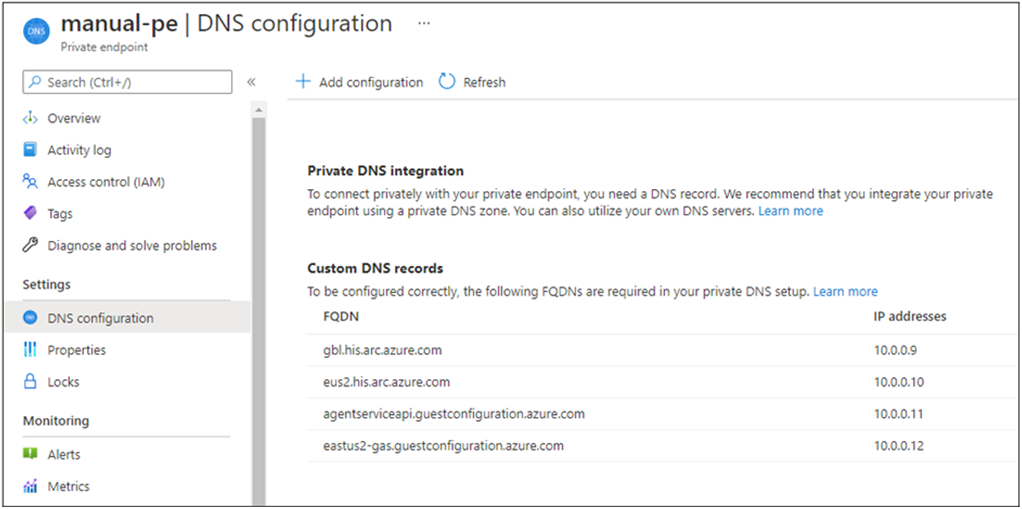

تكوين خادم DNS اليدوي

إذا قمت بإلغاء الاشتراك في استخدام مناطق DNS الخاصة Azure أثناء إنشاء نقطة النهاية الخاصة، فستحتاج إلى إنشاء سجلات DNS المطلوبة في خادم DNS المحلي.

انتقل إلى مدخل Azure.

انتقل إلى مورد نقطة النهاية الخاصة المقترن بالشبكة الظاهرية ونطاق الارتباط الخاص.

من الجزء الأيسر، حدد تكوين DNS لمشاهدة قائمة بسجلات DNS وعناوين IP المقابلة التي ستحتاج إلى إعدادها على خادم DNS. سيتم تغيير FQDNs وعناوين IP استنادا إلى المنطقة التي حددتها لنقطة النهاية الخاصة بك وعناوين IP المتوفرة في شبكتك الفرعية.

اتبع الإرشادات الواردة من مورد خادم DNS لإضافة مناطق DNS الضرورية وسجلات A لمطابقة الجدول في المدخل. تأكد من تحديد خادم DNS الذي تم تحديد نطاقه بشكل مناسب لشبكتك. يقوم كل جهاز أو خادم يستخدم خادم DNS هذا الآن بحل عناوين IP لنقطة النهاية الخاصة ويجب أن يكون مقترنا ب Azure Arc Private Link Scope، وإلا سيتم رفض الاتصال.

سيناريوهات الخادم الفردي

إذا كنت تخطط فقط لاستخدام الارتباطات الخاصة لدعم بعض الأجهزة أو الخوادم، فقد لا ترغب في تحديث تكوين DNS للشبكة بأكملها. في هذه الحالة، يمكنك إضافة أسماء مضيفي نقطة النهاية الخاصة وعناوين IP إلى ملف Hosts لأنظمة التشغيل. اعتمادا على تكوين نظام التشغيل، يمكن أن يكون ملف Hosts هو الأسلوب الأساسي أو البديل لحل اسم المضيف إلى عنوان IP.

Windows

باستخدام حساب بامتيازات المسؤول، افتح C:\Windows\System32\drivers\etc\hosts.

أضف عناوين IP الخاصة بنقطة النهاية وأسماء المضيفين كما هو موضح في الجدول من الخطوة 3 ضمن تكوين خادم DNS اليدوي. يتطلب ملف المضيفين عنوان IP أولا متبوعا بمسافة ثم اسم المضيف.

احفظ الملف مع التغييرات التي أجريتها. قد تحتاج إلى الحفظ إلى دليل آخر أولا، ثم نسخ الملف إلى المسار الأصلي.

Linux

افتح

/etc/hostsملف المضيفين في محرر نص.أضف عناوين IP الخاصة بنقطة النهاية وأسماء المضيفين كما هو موضح في الجدول من الخطوة 3 ضمن تكوين خادم DNS اليدوي. يطلب ملف المضيفين عنوان IP أولا متبوعا بمسافة ثم اسم المضيف.

احفظ الملف مع التغييرات التي أجريتها.

الاتصال إلى خوادم Azure Arc الممكنة

إشعار

الإصدار الأدنى المدعوم من عامل الجهاز المتصل ب Azure Arc مع نقطة نهاية خاصة هو الإصدار 1.4. يقوم البرنامج النصي لتوزيع الخوادم التي تدعم Azure Arc الذي تم إنشاؤه في المدخل بتنزيل أحدث إصدار.

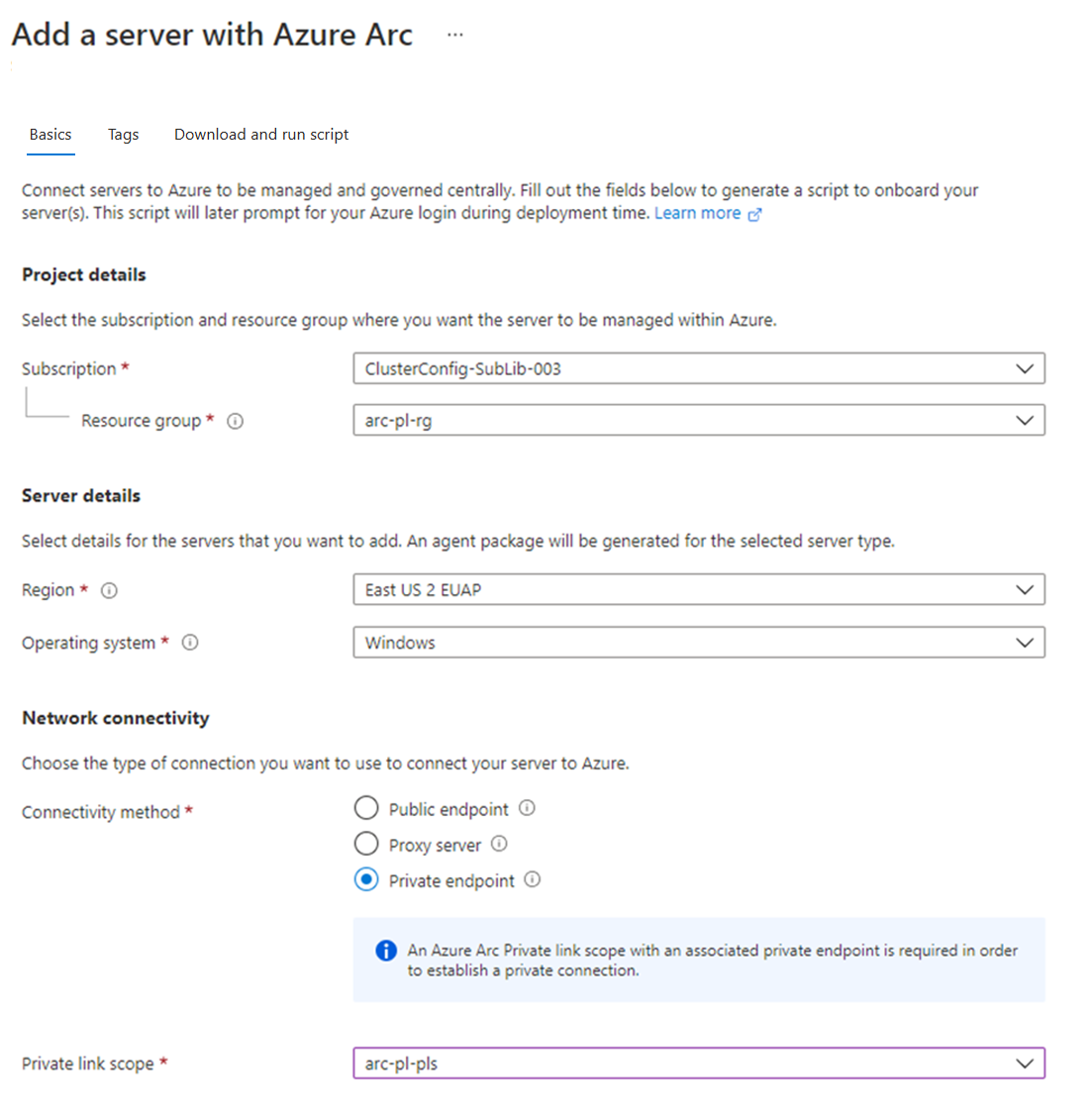

تكوين خادم جديد ممكن ل Azure Arc لاستخدام الارتباط الخاص

عند توصيل جهاز أو خادم بخوادم ممكنة ل Azure Arc للمرة الأولى، يمكنك توصيله بشكل اختياري ب Private Link Scope. الخطوات التالية هي

من المتصفح، انتقل إلى مدخل Azure.

انتقل إلى Machines - Azure Arc.

في صفحة Machines - Azure Arc ، حدد Add/Create في أعلى اليسار، ثم حدد Add a machine من القائمة المنسدلة.

في صفحة Add servers with Azure Arc ، حدد إما Add a single server أو Add multiple servers اعتمادا على سيناريو النشر الخاص بك، ثم حدد Generate script.

في صفحة إنشاء برنامج نصي ، حدد الاشتراك ومجموعة الموارد حيث تريد إدارة الجهاز داخل Azure. حدد موقع Azure حيث سيتم تخزين بيانات تعريف الجهاز. يمكن أن يكون هذا الموقع هو نفسه أو مختلفًا، حسب موقع مجموعة الموارد.

في الصفحة Basics، قدم ما يلي:

حدد مجموعة الاشتراك والموارد للجهاز.

في القائمة المنسدلة Region ، حدد منطقة Azure لتخزين بيانات تعريف الجهاز أو الخادم.

في القائمة المنسدلة نظام التشغيل، حدد نظام التشغيل الذي تم تكوين البرنامج النصي لتشغيله.

ضمن أسلوب الاتصال ivity، حدد نقطة النهاية الخاصة وحدد نطاق الارتباط الخاص Azure Arc الذي تم إنشاؤه في الجزء 1 من القائمة المنسدلة.

حدد "Next: Tags".

إذا حددت إضافة خوادم متعددة، في صفحة المصادقة ، حدد كيان الخدمة الذي تم إنشاؤه لخوادم Azure Arc الممكنة من القائمة المنسدلة. إذا لم تقم بإنشاء كيان خدمة للخوادم التي تدعم Azure Arc، فراجع أولا كيفية إنشاء كيان خدمة للتعرف على الأذونات المطلوبة وخطوات إنشاء واحدة. حدد Next: Tags للمتابعة.

في صفحة العلامات، راجع علامات الموقع الفعلي الافتراضية المقترحة وأدخل قيمة، أو حدد علامة مخصصة واحدة أو أكثر لدعم معاييرك.

حدد Next: Download and run script.

في صفحة تنزيل البرنامج النصي وتشغيله، راجع معلومات الملخص، ثم حدد تنزيل. إذا كنت لا تزال بحاجة إلى إجراء تغييرات، فحدد السابق.

بعد تنزيل البرنامج النصي، يجب تشغيله على جهازك أو الخادم باستخدام حساب مميز (مسؤول أو جذر). اعتمادا على تكوين الشبكة، قد تحتاج إلى تنزيل العامل من كمبيوتر لديه وصول إلى الإنترنت ونقله إلى الجهاز أو الخادم، ثم تعديل البرنامج النصي مع المسار إلى العامل.

يمكن تنزيل عامل Windows من https://aka.ms/AzureConnectedMachineAgent ويمكن تنزيل عامل Linux من https://packages.microsoft.com. ابحث عن أحدث إصدار من azcmagent ضمن دليل توزيع نظام التشغيل وتثبيته مع مدير الحزم المحلي.

سيقوم البرنامج النصي بإرجاع رسائل الحالة التي تتيح لك معرفة ما إذا كان الإعداد ناجحا بعد اكتماله.

تلميح

ستستمر نسبة استخدام الشبكة من عامل Azure الاتصال ed Machine إلى معرف Microsoft Entra (login.windows.net login.microsoftonline.com pas.windows.net) وAzure Resource Manager (management.azure.com) في استخدام نقاط النهاية العامة. إذا كان الخادم الخاص بك بحاجة إلى الاتصال من خلال خادم وكيل للوصول إلى نقاط النهاية هذه، فقم بتكوين العامل باستخدام عنوان URL للخادم الوكيل قبل توصيله ب Azure. قد تحتاج أيضا إلى تكوين تجاوز وكيل لخدمات Azure Arc إذا لم يكن من الممكن الوصول إلى نقطة النهاية الخاصة بك من الخادم الوكيل.

تكوين خادم موجود ممكن عليه Azure Arc

بالنسبة للخوادم التي تدعم Azure Arc التي تم إعدادها قبل نطاق الارتباط الخاص بك، يمكنك السماح لها بالبدء في استخدام نطاق الارتباط الخاص للخوادم التي تدعم Azure Arc عن طريق إكمال الخطوات التالية.

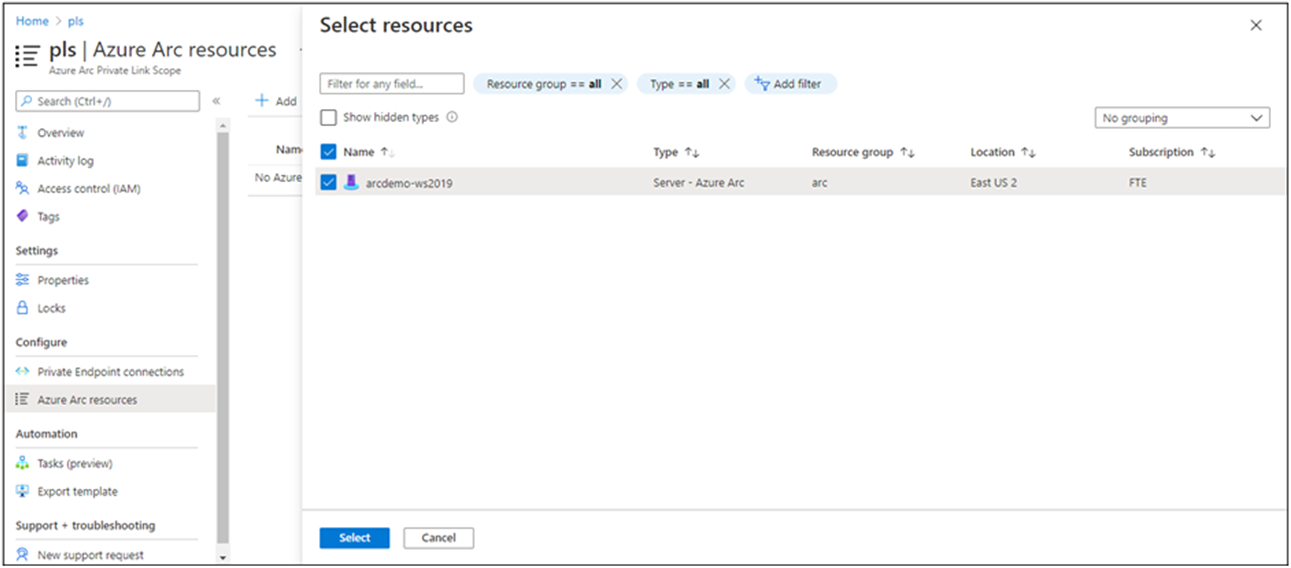

في مدخل Microsoft Azure، انتقل إلى مورد Azure Arc Private Link Scope.

من الجزء الأيسر، حدد Azure Arc resources ثم + Add.

حدد الخوادم في القائمة التي تريد إقرانها مع نطاق الارتباط الخاص، ثم حدد تحديد لحفظ التغييرات.

قد يستغرق نطاق الارتباط الخاص ما يصل إلى 15 دقيقة لقبول الاتصالات من الخادم (الخوادم) المقترنة مؤخرا.

استكشاف الأخطاء وإصلاحها

تحقق من خادم (خوادم) DNS المحلية للتحقق من أنه إما يقوم بإعادة التوجيه إلى Azure DNS أو تم تكوينه بسجلات A مناسبة في منطقة الارتباط الخاص بك. يجب أن ترجع أوامر البحث هذه عناوين IP خاصة في شبكة Azure الظاهرية. إذا حلوا عناوين IP العامة، فتحقق مرة ثانية من تكوين DNS للجهاز أو الخادم والشبكة.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comإذا كنت تواجه مشكلة في إلحاق جهاز أو خادم، فتأكد من إضافة معرف Microsoft Entra وعلامات خدمة Azure Resource Manager إلى جدار حماية الشبكة المحلية. يحتاج العامل إلى التواصل مع هذه الخدمات عبر الإنترنت حتى تتوفر نقاط النهاية الخاصة لهذه الخدمات.

الخطوات التالية

لمعرفة المزيد حول نقطة النهاية الخاصة، راجع ما هي نقطة النهاية الخاصة Azure؟.

إذا كنت تواجه مشكلات في إعداد اتصال Azure Private Endpoint، فراجع استكشاف مشكلات اتصال نقطة النهاية الخاصة ل Azure وإصلاحها.

راجع ما يلي لتكوين Private Link ل Azure Automation أو Azure Monitor أو Azure Key Vault أو تخزين Azure Blob.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ