فهم إرشادات تصميم الموقع خدمات مجال Active Directory وتخطيطه لملفات Azure NetApp

تصميم وتخطيط خدمات مجال Active Directory المناسبة (AD DS) هما مفتاح تصميمات الحلول التي تستخدم وحدات تخزين Azure NetApp Files. تم تصميم ميزات Azure NetApp Files مثل وحدات تخزين SMB ووحدات تخزين البروتوكول المزدوج ووحدات تخزين NFSv4.1 Kerberos لاستخدامها مع AD DS.

توفر هذه المقالة توصيات لمساعدتك في تطوير استراتيجية نشر AD DS لملفات Azure NetApp. قبل قراءة هذه المقالة، تحتاج إلى فهم جيد حول كيفية عمل AD DS على مستوى وظيفي.

تحديد متطلبات AD DS لملفات Azure NetApp

قبل نشر وحدات تخزين Azure NetApp Files، يجب تحديد متطلبات تكامل AD DS لملفات Azure NetApp للتأكد من أن Azure NetApp Files متصلة بشكل جيد ب AD DS. قد يتسبب تكامل AD DS غير الصحيح أو غير المكتمل مع Azure NetApp Files في انقطاع وصول العميل أو انقطاعات لوحدات التخزين SMB أو البروتوكول المزدوج أو Kerberos NFSv4.1.

سيناريوهات المصادقة المدعومة

تدعم Azure NetApp Files المصادقة المستندة إلى الهوية عبر SMB من خلال الطرق التالية.

- مصادقة AD DS: يمكن لأجهزة Windows المرتبطة ب AD DS الوصول إلى مشاركات Azure NetApp Files مع بيانات اعتماد Active Directory عبر SMB. يجب أن يكون لدى عميلك خط رؤية مجال خدمات مجال Active Directory الخاص بك. إذا كان لديك بالفعل AD DS تم إعداده محليا أو على جهاز ظاهري في Azure حيث يتم ربط أجهزتك بمجال AD DS الخاص بك، فيجب عليك استخدام AD DS لمصادقة مشاركة ملف Azure NetApp Files.

- مصادقة Microsoft Entra Domain Services: يمكن لأجهزة Windows الظاهرية المنضمة إلى خدمات مجال Microsoft Entra المستندة إلى السحابة الوصول إلى مشاركات ملفات Azure NetApp Files باستخدام بيانات اعتماد Microsoft Entra Domain Services. في هذا الحل، تقوم Microsoft Entra Domain Services بتشغيل مجال Windows Server AD تقليدي نيابة عن العميل.

- مصادقة AD Kerberos لعملاء Linux: يمكن لعملاء Linux استخدام مصادقة Kerberos عبر SMB لملفات Azure NetApp باستخدام AD DS.

متطلبات الشبكة

بالنسبة لعمليات خدمات مجال Active Directory التي يمكن التنبؤ بها مع وحدات تخزين Azure NetApp Files، يوصى بشدة بالاتصال بالشبكة الموثوق به وزمن الانتقال المنخفض (يساوي أو أقل من 10 مللي ثانية [ms] وقت التقريب [RTT]) إلى وحدات تحكم مجال AD DS. يمكن أن يتسبب ضعف اتصال الشبكة أو زمن انتقال الشبكة العالي بين Azure NetApp Files ووحدات تحكم مجال AD DS في انقطاع وصول العميل أو مهلات العميل.

إشعار

تلتزم التوصية 10ms بالإرشادات الواردة في إنشاء تصميم موقع: تحديد المواقع التي ستصبح مواقع.

تأكد من تلبية المتطلبات التالية حول طبولوجيا الشبكة والتكوينات:

- تأكد من استخدام طوبولوجيا شبكة مدعومة لملفات Azure NetApp.

- تأكد من أن وحدات تحكم مجال AD DS لديها اتصال بالشبكة من الشبكة الفرعية المفوضة Azure NetApp Files التي تستضيف وحدات تخزين Azure NetApp Files.

- يجب أن يكون لطوبولوجيا الشبكة الظاهرية المتناظرة مع وحدات تحكم مجال AD DS نظير تم تكوينه بشكل صحيح لدعم Azure NetApp Files إلى اتصال شبكة وحدة تحكم مجال AD DS.

- يجب أن يكون لدى مجموعات أمان الشبكة (NSGs) وجدران حماية وحدة تحكم مجال AD DS قواعد مكونة بشكل مناسب لدعم اتصال Azure NetApp Files ب AD DS وDNS.

- للحصول على تجربة مثالية، تأكد من أن زمن انتقال الشبكة يساوي أو أقل من 10 مللي ثانية RTT بين Azure NetApp Files ووحدات تحكم مجال AD DS. يمكن أن يؤدي أي RTT أعلى من 10 مللي ثانية إلى تدهور تجربة التطبيق أو المستخدم في التطبيقات/البيئات الحساسة لزمن الانتقال. في حالة وجود RTT مرتفع جدا لتجربة المستخدم المرغوب فيها، ضع في اعتبارك نشر وحدات تحكم مجال النسخ المتماثلة في بيئة Azure NetApp Files. راجع أيضا اعتبارات خدمات مجال Active Directory.

لمزيد من المعلومات حول متطلبات Microsoft Active Directory لزمن انتقال الشبكة عبر شبكة واسعة النطاق، راجع إنشاء تصميم موقع.

منافذ الشبكة المطلوبة هي كما يلي:

| الخدمة | منافذ | البروتوكولات |

|---|---|---|

| ICMPv4 (ping) | غير متوفر | رد Echo |

| DNS* | 53 | TCP، UDP |

| Kerberos | 88 | TCP، UDP |

| خدمة مخطط بيانات NetBIOS | 138 | بروتوكول مخطط بيانات المستخدم |

| NetBIOS | 139 | بروتوكول مخطط بيانات المستخدم |

| LDAP** | 389 | TCP، UDP |

| Security Account Manager (SAM)/Local Security Authority (LSA)/SMB | 445 | TCP، UDP |

| Kerberos (kpasswd) | 464 | TCP، UDP |

| الكتالوج العمومي ل Active Directory | 3268 | TCP |

| الكتالوج العمومي الآمن ل Active Directory | 3269 | TCP |

| خدمة ويب Active Directory | 9389 | TCP |

* Active Directory DNS فقط

** LDAP عبر SSL (المنفذ 636) غير مدعوم حاليا. بدلا من ذلك، استخدم LDAP عبر StartTLS (المنفذ 389) لتشفير حركة مرور LDAP.

للحصول على معلومات حول DNS، راجع فهم أنظمة أسماء المجالات في ملفات Azure NetApp.

متطلبات مصدر الوقت

تستخدم Azure NetApp Files time.windows.com كمصدر الوقت. تأكد من تكوين وحدات التحكم بالمجال المستخدمة بواسطة Azure NetApp Files لاستخدام time.windows.com أو مصدر وقت جذر ثابت (stratum 1) آخر دقيق. إذا كان هناك أكثر من خمس دقائق انحراف بين Azure NetApp Files والعميل أو وحدات تحكم مجال AS DS، فستفشل المصادقة؛ قد يفشل الوصول إلى وحدات تخزين Azure NetApp Files أيضا.

تحديد AD DS الذي يجب استخدامه مع Azure NetApp Files

تدعم Azure NetApp Files كلا من خدمات مجال Active Directory (AD DS) وMicrosoft Entra Domain Services لاتصالات AD. قبل إنشاء اتصال AD، تحتاج إلى تحديد ما إذا كنت تريد استخدام AD DS أو Microsoft Entra Domain Services.

لمزيد من المعلومات، راجع مقارنة خدمات مجال Active Directory المدارة ذاتيا ومعرف Microsoft Entra وخدمات مجال Microsoft Entra المدارة.

اعتبارات خدمات مجال Active Directory

يجب استخدام خدمات مجال Active Directory (AD DS) في السيناريوهات التالية:

- لديك مستخدمو AD DS مستضافون في مجال AD DS محلي يحتاجون إلى الوصول إلى موارد Azure NetApp Files.

- لديك تطبيقات مستضافة جزئيا محليا وجزئيا في Azure تحتاج إلى الوصول إلى موارد Azure NetApp Files.

- لا تحتاج إلى تكامل Microsoft Entra Domain Services مع مستأجر Microsoft Entra في اشتراكك، أو أن خدمات مجال Microsoft Entra غير متوافقة مع متطلباتك التقنية.

إشعار

لا تدعم Azure NetApp Files استخدام وحدات التحكم بالمجال للقراءة فقط (RODC) في AD DS. يتم دعم وحدات التحكم بالمجال القابلة للكتابة وهي مطلوبة للمصادقة باستخدام وحدات تخزين Azure NetApp Files. لمزيد من المعلومات، راجع مفاهيم النسخ المتماثل ل Active Directory.

إذا اخترت استخدام AD DS مع Azure NetApp Files، فاتبع الإرشادات الواردة في توسيع AD DS إلى دليل تصميم Azure وتأكد من تلبية شبكة Azure NetApp Files ومتطلبات DNS ل AD DS.

اعتبارات Microsoft Entra Domain Services

Microsoft Entra Domain Services هو مجال AD DS مدار تتم مزامنته مع مستأجر Microsoft Entra. الفوائد الرئيسية لاستخدام Microsoft Entra Domain Services هي كما يلي:

- Microsoft Entra Domain Services هو مجال مستقل. على هذا النحو، ليست هناك حاجة لإعداد اتصال الشبكة بين الموقع المحلي وAzure.

- يوفر تجربة نشر وإدارة مبسطة.

يجب استخدام Microsoft Entra Domain Services في السيناريوهات التالية:

- ليست هناك حاجة لتوسيع AD DS من أماكن العمل إلى Azure لتوفير الوصول إلى موارد Azure NetApp Files.

- لا تسمح نهج الأمان الخاصة بك بتمديد AD DS المحلي إلى Azure.

- ليس لديك معرفة قوية ب AD DS. يمكن ل Microsoft Entra Domain Services تحسين احتمالية تحقيق نتائج جيدة باستخدام Azure NetApp Files.

إذا اخترت استخدام Microsoft Entra Domain Services مع Azure NetApp Files، فشاهد وثائق Microsoft Entra Domain Services للحصول على إرشادات البنية والنشر والإدارة. تأكد من تلبية متطلبات Azure NetApp Files Network وDNS أيضا.

تصميم مخطط موقع AD DS للاستخدام مع Azure NetApp Files

يعد التصميم المناسب لطوبولوجيا موقع AD DS أمرا بالغ الأهمية لأي بنية حل تتضمن وحدات تخزين Azure NetApp Files SMB أو البروتوكول المزدوج أو NFSv4.1 Kerberos.

يمكن أن يؤدي تخطيط موقع AD DS غير الصحيح أو التكوين إلى السلوكيات التالية:

- فشل إنشاء وحدات تخزين Azure NetApp Files SMB أو بروتوكول مزدوج أو NFSv4.1 Kerberos

- فشل تعديل تكوين اتصال ANF AD

- أداء استعلام عميل LDAP ضعيف

- مشاكل المصادقة

مخطط موقع AD DS لملفات Azure NetApp هو تمثيل منطقي لشبكة Azure NetApp Files. يتضمن تصميم مخطط موقع AD DS لملفات Azure NetApp التخطيط لوضع وحدة التحكم بالمجال وتصميم المواقع والبنية الأساسية لنظام أسماء المجالات والشبكات الفرعية للشبكة لضمان الاتصال الجيد بين خدمة Azure NetApp Files وعملاء تخزين Azure NetApp Files ووحدات تحكم مجال AD DS.

بالإضافة إلى وحدات تحكم المجال المتعددة المعينة لموقع AD DS المكون في اسم موقع Azure NetApp Files AD، يمكن أن يكون لموقع Azure NetApp Files AD DS شبكة فرعية واحدة أو أكثر معينة إليه.

إشعار

من الضروري أن تكون جميع وحدات التحكم بالمجال والشبكات الفرعية المعينة إلى موقع Azure NetApp Files AD DS متصلة بشكل جيد (أقل من 10 مللي ثانية من زمن انتقال RTT) ويمكن الوصول إليها بواسطة واجهات الشبكة المستخدمة من قبل وحدات تخزين Azure NetApp Files.

إذا كنت تستخدم ميزات الشبكة القياسية، يجب عليك التأكد من أن أي توجيهات معرفة من قبل المستخدم (UDRs) أو قواعد مجموعة أمان الشبكة (NSG) لا تمنع اتصال شبكة Azure NetApp Files مع وحدات تحكم مجال AD DS المعينة إلى موقع Azure NetApp Files AD DS.

إذا كنت تستخدم الأجهزة الظاهرية للشبكة أو جدران الحماية (مثل شبكات Palo Alto أو جدران حماية Fortinet)، فيجب تكوينها لعدم حظر حركة مرور الشبكة بين Azure NetApp Files ووحدات تحكم مجال AD DS والشبكات الفرعية المعينة إلى موقع Azure NetApp Files AD DS.

كيف تستخدم Azure NetApp Files معلومات موقع AD DS

تستخدم Azure NetApp Files اسم موقع AD الذي تم تكوينه في اتصالات Active Directory لاكتشاف وحدات التحكم بالمجال الموجودة لدعم المصادقة والانضمام إلى المجال واستعلامات LDAP وعمليات تذكرة Kerberos.

اكتشاف وحدة تحكم مجال AD DS

تبدأ Azure NetApp Files اكتشاف وحدة التحكم بالمجال كل أربع ساعات. يستعلم Azure NetApp Files عن سجل مورد خدمة DNS الخاص بالموقع (SRV) لتحديد وحدات تحكم المجال الموجودة في موقع AD DS المحدد في حقل اسم موقع AD لاتصال Azure NetApp Files AD. يتحقق اكتشاف خادم وحدة تحكم مجال Azure NetApp Files من حالة الخدمات المستضافة على وحدات التحكم بالمجال (مثل Kerberos وLDAP وNet Logon وLSA) ويحدد وحدة التحكم في المجال المثلى لطلبات المصادقة.

يجب أن تحتوي سجلات DNS SRV لموقع AD DS المحدد في حقل اسم موقع AD لاتصال Azure NetApp Files AD على قائمة عناوين IP لوحدات تحكم مجال AD DS التي سيتم استخدامها بواسطة Azure NetApp Files. يمكنك التحقق من صحة سجل DNS SRV باستخدام nslookup الأداة المساعدة.

إشعار

إذا قمت بإجراء تغييرات على وحدات التحكم بالمجال في موقع AD DS الذي تستخدمه Azure NetApp Files، فانتظر أربع ساعات على الأقل بين نشر وحدات تحكم مجال AD DS جديدة وإيقاف وحدات تحكم مجال AD DS الحالية. يتيح وقت الانتظار هذا ل Azure NetApp Files اكتشاف وحدات تحكم مجال AD DS الجديدة.

تأكد من إزالة سجلات DNS القديمة المقترنة بوحدة تحكم مجال AD DS المتوقفة من DNS. يضمن القيام بذلك أن Azure NetApp Files لن تحاول الاتصال بوحدة التحكم بالمجال التي تم إيقافها.

اكتشاف خادم AD DS LDAP

تحدث عملية اكتشاف منفصلة لخوادم AD DS LDAP عند تمكين LDAP لوحدة تخزين NFS لملفات Azure NetApp. عند إنشاء عميل LDAP على Azure NetApp Files، يستعلم Azure NetApp Files عن سجل AD DS SRV للحصول على قائمة بجميع خوادم AD DS LDAP في المجال وليس خوادم AD DS LDAP المعينة لموقع AD DS المحدد في اتصال AD.

في تخطيطات AD DS الكبيرة أو المعقدة، قد تحتاج إلى تنفيذ نهج DNS أو ترتيب أولويات الشبكة الفرعية DNS لضمان إرجاع خوادم AD DS LDAP المعينة إلى موقع AD DS المحدد في اتصال AD.

بدلا من ذلك، يمكن تجاوز عملية اكتشاف خادم AD DS LDAP عن طريق تحديد ما يصل إلى خادمي AD المفضلين لعميل LDAP.

هام

إذا تعذر على Azure NetApp Files الوصول إلى خادم AD DS LDAP المكتشف أثناء إنشاء عميل Azure NetApp Files LDAP، فسيفشل إنشاء وحدة التخزين الممكنة ل LDAP.

نتائج تكوين اسم موقع AD غير صحيح أو غير مكتمل

يمكن أن يؤدي تخطيط موقع AD DS غير الصحيح أو غير المكتمل إلى فشل إنشاء وحدة التخزين، ومشاكل في استعلامات العميل، وفشل المصادقة، وفشل تعديل اتصالات Azure NetApp Files AD.

هام

حقل اسم موقع AD مطلوب لإنشاء اتصال Azure NetApp Files AD. يجب أن يكون موقع AD DS المحدد موجودا وأن يكون مكونا بشكل صحيح.

تستخدم Azure NetApp Files موقع AD DS لاكتشاف وحدات التحكم بالمجال والشبكات الفرعية المعينة لموقع AD DS المحدد في اسم موقع AD. يجب أن يكون لدى جميع وحدات التحكم بالمجال المعينة إلى موقع AD DS اتصال جيد بالشبكة من واجهات شبكة Azure الظاهرية التي تستخدمها ANF وأن تكون قابلة للوصول. يجب استبعاد الأجهزة الظاهرية لوحدة تحكم مجال AD DS المعينة إلى موقع AD DS المستخدم بواسطة Azure NetApp Files من نهج إدارة التكلفة التي تقوم بإيقاف تشغيل الأجهزة الظاهرية.

إذا لم تتمكن Azure NetApp Files من الوصول إلى أي وحدات تحكم بالمجال معينة إلى موقع AD DS، فستستعلم عملية اكتشاف وحدة التحكم بالمجال عن مجال AD DS للحصول على قائمة بجميع وحدات التحكم بالمجال. قائمة وحدات التحكم بالمجال التي تم إرجاعها من هذا الاستعلام هي قائمة غير مرتبة. ونتيجة لذلك، قد تحاول Azure NetApp Files استخدام وحدات التحكم بالمجال غير القابلة للوصول أو المتصلة بشكل جيد، والتي يمكن أن تتسبب في فشل إنشاء وحدة التخزين، ومشاكل في استعلامات العميل، وفشل المصادقة، وفشل تعديل اتصالات Azure NetApp Files AD.

يجب تحديث تكوين موقع AD DS كلما تم نشر وحدات تحكم مجال جديدة في شبكة فرعية معينة إلى موقع AD DS الذي يستخدمه Azure NetApp Files AD Connection. تأكد من أن سجلات DNS SRV للموقع تعكس أي تغييرات على وحدات التحكم بالمجال المعينة إلى موقع AD DS المستخدم بواسطة Azure NetApp Files. يمكنك التحقق من صحة سجل مورد DNS SRV باستخدام nslookup الأداة المساعدة.

إشعار

لا تدعم Azure NetApp Files استخدام وحدات التحكم بالمجال للقراءة فقط (RODC) في AD DS. لمنع Azure NetApp Files من استخدام RODC، لا تقم بتكوين حقل اسم موقع AD لاتصالات AD باستخدام RODC. يتم دعم وحدات التحكم بالمجال القابلة للكتابة وهي مطلوبة للمصادقة باستخدام وحدات تخزين Azure NetApp Files. لمزيد من المعلومات، راجع مفاهيم النسخ المتماثل ل Active Directory.

نموذج تكوين مخطط موقع AD DS لملفات Azure NetApp

مخطط موقع AD DS هو تمثيل منطقي للشبكة حيث يتم نشر Azure NetApp Files. في هذا القسم، يهدف سيناريو تكوين العينة لمخطط موقع AD DS إلى إظهار تصميم موقع AD DS أساسي لملفات Azure NetApp. إنها ليست الطريقة الوحيدة لتصميم الشبكة أو طوبولوجيا موقع AD لملفات Azure NetApp.

هام

بالنسبة للسيناريوهات التي تتضمن AD DS المعقدة أو طبولوجيا الشبكة المعقدة، يجب أن يكون لديك مهندس حلول سحابة Microsoft Azure CSA يراجع شبكة Azure NetApp Files وتصميم موقع AD.

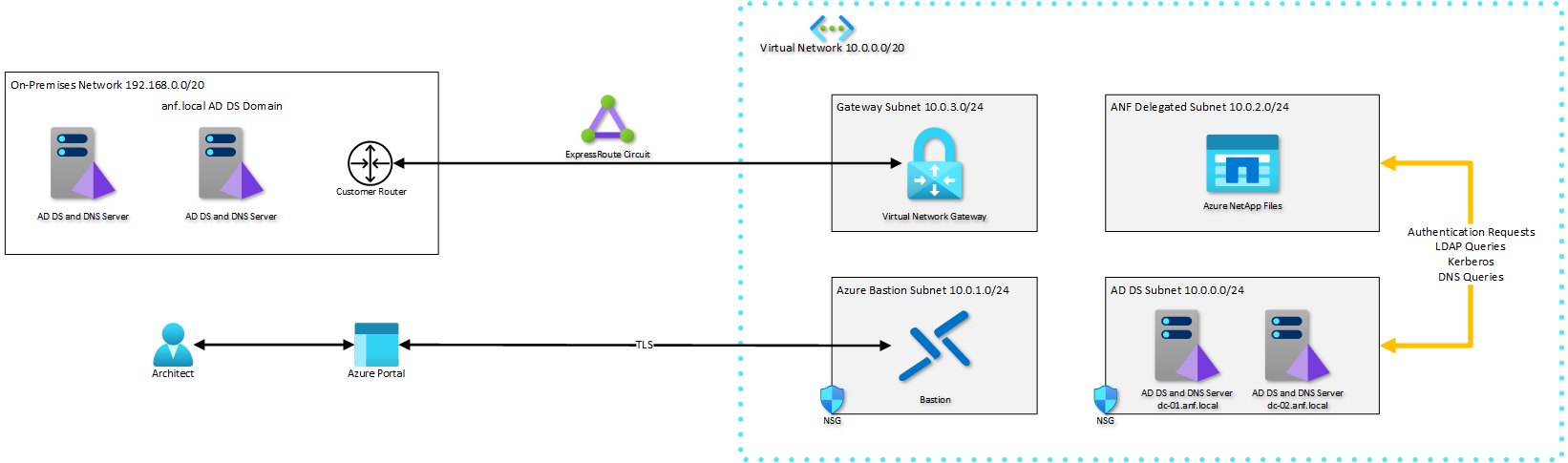

يوضح الرسم التخطيطي التالي مخطط شبكة عينة:

في مخطط الشبكة النموذجي، يتم توسيع مجال AD DS المحلي (anf.local) إلى شبكة Azure الظاهرية. يتم توصيل الشبكة المحلية بشبكة Azure الظاهرية باستخدام دائرة Azure ExpressRoute.

تحتوي شبكة Azure الظاهرية على أربع شبكات فرعية: الشبكة الفرعية للبوابة، والشبكة الفرعية Azure Bastion، والشبكة الفرعية AD DS، وشبكة فرعية مفوضة لملفات Azure NetApp. يتم نشر وحدات تحكم مجال AD DS المكررة المنضمة anf.local إلى المجال في الشبكة الفرعية AD DS. يتم تعيين الشبكة الفرعية AD DS لنطاق عنوان IP 10.0.0.0/24.

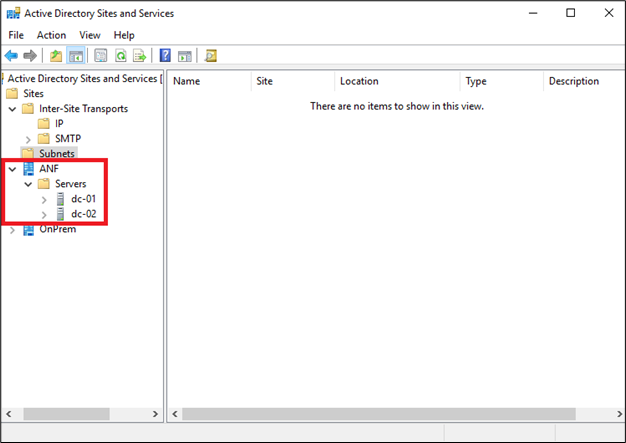

يمكن ل Azure NetApp Files استخدام موقع AD DS واحد فقط لتحديد وحدات التحكم بالمجال التي سيتم استخدامها للمصادقة واستعلامات LDAP وKerberos. في السيناريو النموذجي، يتم إنشاء كائنين للشبكة الفرعية وتعيينهما إلى موقع يسمى ANF باستخدام الأداة المساعدة "مواقع وخدمات Active Directory". يتم تعيين كائن شبكة فرعية إلى الشبكة الفرعية AD DS، 10.0.0.0/24، ويتم تعيين كائن الشبكة الفرعية الآخر إلى الشبكة الفرعية المفوضة ANF، 10.0.2.0/24.

في أداة مواقع وخدمات Active Directory، تحقق من تعيين وحدات تحكم مجال AD DS المنشورة في الشبكة الفرعية AD DS إلى ANF الموقع.

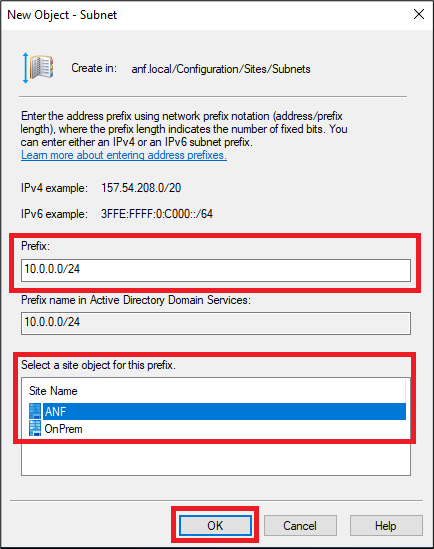

إذا لم يتم تعيينها، قم بإنشاء كائن الشبكة الفرعية الذي يعين إلى الشبكة الفرعية AD DS في شبكة Azure الظاهرية. انقر بزر الماوس الأيمن فوق حاوية الشبكات الفرعية في الأداة المساعدة مواقع وخدمات Active Directory وحدد شبكة فرعية جديدة.... في مربع الحوار New Object - Subnet، يتم إدخال نطاق عناوين IP 10.0.0.0/24 للشبكة الفرعية AD DS في حقل البادئة. حدد ANF كعنصر موقع للشبكة الفرعية. حدد موافق لإنشاء كائن الشبكة الفرعية وتعيينه إلى ANF الموقع.

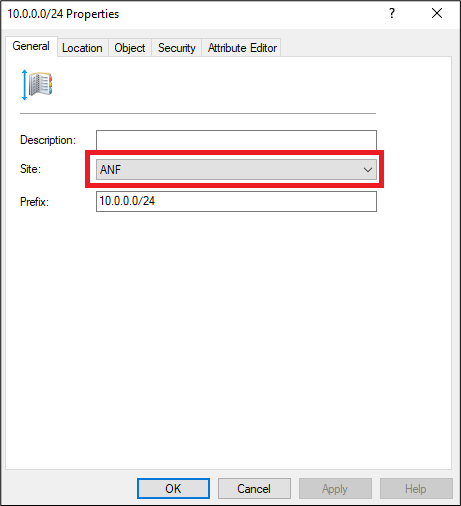

للتحقق من تعيين كائن الشبكة الفرعية الجديد إلى الموقع الصحيح، انقر بزر الماوس الأيمن فوق كائن الشبكة الفرعية 10.0.0.0/24 وحدد خصائص. يجب أن يعرض ANF حقل الموقع كائن الموقع:

لإنشاء كائن الشبكة الفرعية الذي يعين إلى الشبكة الفرعية المفوضة Azure NetApp Files في شبكة Azure الظاهرية، انقر بزر الماوس الأيمن فوق حاوية الشبكات الفرعية في الأداة المساعدة مواقع وخدمات Active Directory وحدد شبكة فرعية جديدة....

اعتبارات النسخ المتماثل عبر المناطق

يتيح لك النسخ المتماثل عبر المناطق ل Azure NetApp Files نسخ وحدات تخزين Azure NetApp Files من منطقة إلى منطقة أخرى لدعم متطلبات استمرارية الأعمال والتعافي من الكوارث (BC/DR).

تدعم وحدات تخزين Azure NetApp Files SMB والبروتوكول المزدوج وNFSv4.1 Kerberos النسخ المتماثل عبر المناطق. يتطلب النسخ المتماثل لوحدات التخزين هذه ما يلي:

- تم إنشاء حساب NetApp في كل من منطقتي المصدر والوجهة.

- اتصال Azure NetApp Files Active Directory في حساب NetApp الذي تم إنشاؤه في منطقتي المصدر والوجهة.

- يتم نشر وحدات تحكم مجال AD DS وتشغيلها في منطقة الوجهة.

- يجب نشر شبكة Azure NetApp Files المناسبة وتصميم موقع DNS وAdD DS في منطقة الوجهة لتمكين اتصال الشبكة الجيد لملفات Azure NetApp مع وحدات تحكم مجال AD DS في منطقة الوجهة.

- يجب تكوين اتصال Active Directory في منطقة الوجهة لاستخدام موارد موقع DNS وAD في منطقة الوجهة.