ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يعمل فحص الجهاز بدون عامل في Microsoft Defender for Cloud على تحسين وضع الأمان للأجهزة المتصلة ب Defender for Cloud.

لا يحتاج الفحص بدون عامل إلى أي عوامل مثبتة أو اتصال بالشبكة، ولا يؤثر على أداء الجهاز. فحص الجهاز بدون عامل:

- فحص إعدادات الكشف عن تهديدات نقاط النهاية والرد عليها (EDR): فحص الأجهزة لتقييم ما إذا كانت تقوم بتشغيل حل EDR، وما إذا كانت الإعدادات صحيحة إذا كانت الأجهزة تتكامل مع Microsoft Defender لنقطة النهاية. معرفة المزيد

- مسح مخزون البرامج: فحص مخزون البرامج باستخدام إدارة الثغرات الأمنية في Microsoft Defender المتكاملة.

- عمليات الفحص بحثا عن الثغرات الأمنية: تقييم الأجهزة بحثا عن الثغرات الأمنية باستخدام إدارة الثغرات الأمنية المتكاملة ل Defender.

- عمليات الفحص بحثا عن البيانات السرية على الأجهزة: حدد موقع أسرار النص العادي في بيئة الحوسبة الخاصة بك مع مسح البيانات السرية بدون عامل.

- عمليات الفحص بحثا عن البرامج الضارة: فحص الأجهزة بحثا عن البرامج الضارة والفيروسات باستخدام برنامج الحماية من الفيروسات من Microsoft Defender.

- فحص الأجهزة الظاهرية التي تعمل كعقد Kubernetes: يتوفر تقييم الثغرات الأمنية ومسح البرامج الضارة للأجهزة الظاهرية التي تعمل كعقد Kubernetes عند تمكين Defender for Servers الخطة 2 أو خطة Defender for Containers. متوفر في السحب التجارية فقط.

يتوفر الفحص بدون عامل في خطط Defender for Cloud التالية:

- إدارة وضع الأمان السحابي ل Defender (CSPM).

- Defender for Servers الخطة 2.

- لا يتوفر مسح البرامج الضارة إلا في Defender for Servers الخطة 2.

- يتوفر الفحص بدون عامل لأجهزة Azure الظاهرية ومثيلات حساب AWS EC2 وGCP المتصلة ب Defender for Cloud.

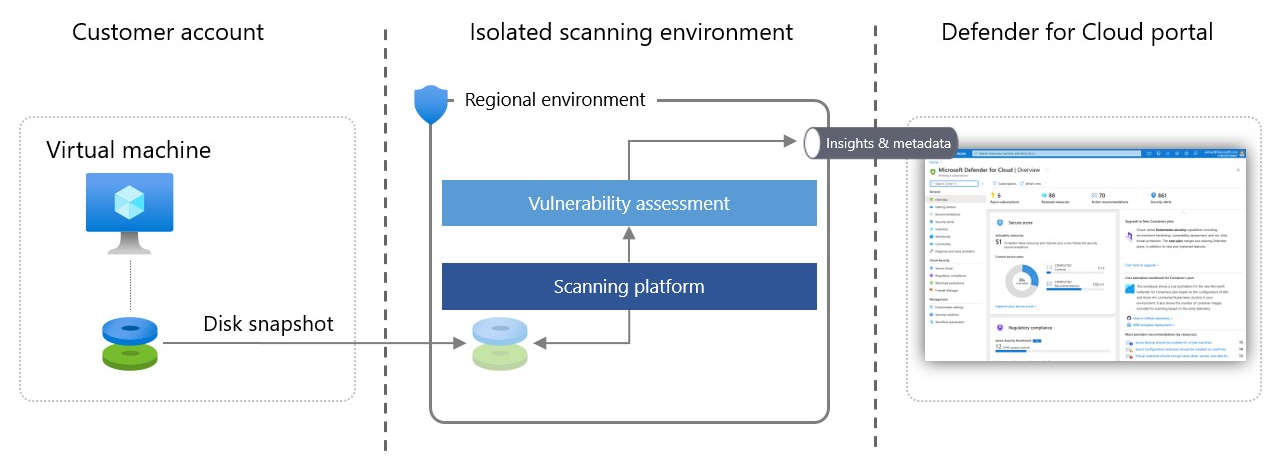

بنية الفحص بدون عامل

فيما يلي كيفية عمل الفحص بدون عامل:

يأخذ Defender for Cloud لقطات من أقراص الجهاز الظاهري وينفذ تحليلا عميقا خارج النطاق لتكوين نظام التشغيل ونظام الملفات المخزن في اللقطة.

- تظل اللقطة المنسخة في نفس منطقة الجهاز الظاهري.

- لا يؤثر الفحص على الجهاز الظاهري.

بعد أن يحصل Defender for Cloud على بيانات التعريف الضرورية من القرص المنسخ، فإنه يحذف على الفور اللقطة المنسخة من القرص ويرسل بيانات التعريف إلى محركات Microsoft ذات الصلة للكشف عن فجوات التكوين والتهديدات المحتملة. على سبيل المثال، في تقييم الثغرات الأمنية، يتم التحليل بواسطة إدارة الثغرات الأمنية ل Defender.

يعرض Defender for Cloud نتائج المسح الضوئي، والتي تدمج كل من النتائج المستندة إلى العامل والنتائج بدون عامل في صفحة تنبيهات الأمان.

يقوم Defender for Cloud بتحليل الأقراص في بيئة فحص إقليمية ومتقلبة ومعزولة وآمنة للغاية. لا يتم تخزين لقطات القرص والبيانات غير المرتبطة بالمسح الضوئي لفترة أطول مما هو ضروري لجمع بيانات التعريف، عادة بضع دقائق.

الأذونات المستخدمة من قبل الفحص بدون عامل

استخدم Defender for Cloud أدوارا وأذونات محددة لإجراء فحص بدون عامل.

- في Azure، تتم إضافة هذه الأذونات تلقائيا إلى اشتراكاتك عند تمكين الفحص بدون عامل.

- في AWS، تتم إضافة هذه الأذونات إلى مكدس CloudFormation في موصل AWS.

- في GCP، تتم إضافة هذه الأذونات إلى البرنامج النصي للإلحاق في موصل GCP.

أذونات Azure

لدى عامل تشغيل الماسح الضوئي للجهاز الظاهري الدور المضمن أذونات للقراءة فقط لأقراص الجهاز الظاهري المطلوبة لعملية اللقطة. القائمة التفصيلية للأذونات هي:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

عند تمكين تغطية الأقراص المشفرة CMK، يلزم الحصول على المزيد من الأذونات:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

أذونات AWS

يتم تعيين الدور VmScanner إلى الماسح الضوئي عند تمكين الفحص بدون عامل. يحتوي هذا الدور على الحد الأدنى من الأذونات المعينة لإنشاء لقطات وتنظيفها (محددة النطاق حسب العلامة) وللتحقق من الحالة الحالية للجهاز الظاهري. الأذونات التفصيلية هي:

| السمة | القيمة |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| الإجراءات | ec2:DeleteSnapshot |

| شروط | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| الموارد | arn:aws:ec2:::snapshot/ |

| التأثير | السماح |

| السمة | القيمة |

|---|---|

| SID | VmScannerAccess |

| الإجراءات | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| شروط | بلا |

| الموارد | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| التأثير | السماح |

| السمة | القيمة |

|---|---|

| SID | VmScannerVerificationAccess |

| الإجراءات | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| شروط | بلا |

| الموارد | * |

| التأثير | السماح |

| السمة | القيمة |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| الإجراءات | kms:CreateKey |

| شروط | بلا |

| الموارد | * |

| التأثير | السماح |

| السمة | القيمة |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| الإجراءات | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| شروط | بلا |

| الموارد | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| التأثير | السماح |

| السمة | القيمة |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| الإجراءات | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| شروط | بلا |

| الموارد | arn:aws:kms::${AWS::AccountId}: مفتاح/ |

| التأثير | السماح |

أذونات GCP

أثناء الإعداد، يتم إنشاء دور مخصص جديد بأقل أذونات مطلوبة للحصول على حالة المثيلات وإنشاء لقطات.

بالإضافة إلى ذلك، يتم منح أذونات لدور GCP KMS موجود لدعم فحص الأقراص المشفرة باستخدام CMEK. الأدوار هي:

- الأدوار/MDCAgentlessScanningRole الممنوحة لحساب خدمة Defender for Cloud بأذونات: compute.disks.createSnapshot, compute.instances.get

- الأدوار/cloudkms.cryptoKeyEncrypterDecrypter الممنوحة لعامل خدمة محرك الحوسبة في Defender for Cloud

الخطوات التالية

تمكين فحص الجهاز بدون عامل.