ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة ميزات الأمان في Azure الذكاء الاصطناعي Search التي تحمي البيانات والعمليات.

تدفق البيانات (أنماط حركة مرور الشبكة)

تتم استضافة خدمة البحث الذكاء الاصطناعي Azure على Azure ويتم الوصول إليها عادة بواسطة تطبيقات العميل عبر اتصالات الشبكة العامة. في حين أن هذا النمط هو السائد، فإنه ليس نمط حركة المرور الوحيد الذي تحتاج إلى الاهتمام به. يعد فهم جميع نقاط الدخول بالإضافة إلى حركة المرور الصادرة خلفية ضرورية لتأمين بيئات التطوير والإنتاج الخاصة بك.

يحتوي Azure الذكاء الاصطناعي Search على ثلاثة أنماط أساسية لنسبة استخدام الشبكة:

- الطلبات الواردة التي قدمها مستخدم أو عميل إلى خدمة البحث (النمط السائد)

- الطلبات الصادرة عن خدمة البحث إلى خدمات أخرى على Azure وأماكن أخرى

- طلبات الخدمة إلى الخدمة الداخلية عبر شبكة Microsoft الأساسية الآمنة

نسبة استخدام الشبكة الواردة

تتضمن الطلبات الواردة التي تستهدف نقطة نهاية خدمة البحث ما يلي:

- إنشاء فهارس وعناصر أخرى في خدمة البحث أو قراءتها أو تحديثها أو حذفها

- تحميل فهرس باستخدام مستندات البحث

- الاستعلام عن فهرس

- تشغيل المفهرس أو تنفيذ مجموعة المهارات

تصف واجهات برمجة تطبيقات REST النطاق الكامل للطلبات الواردة التي تعالجها خدمة البحث.

كحد أدنى، يجب مصادقة جميع الطلبات الواردة باستخدام أي من هذين الخيارين:

- المصادقة المستندة إلى المفتاح (افتراضي). توفر الطلبات الواردة مفتاح API صالحا.

- التحكم في الوصول استنادًا إلى الدور. يتم التخويل من خلال هويات Microsoft Entra وتعيينات الأدوار على خدمة البحث الخاصة بك.

بالإضافة إلى ذلك، يمكنك إضافة ميزات أمان الشبكة لتقييد الوصول إلى نقطة النهاية. يمكنك إنشاء قواعد واردة في جدار حماية IP، أو إنشاء نقاط نهاية خاصة تحمي خدمة البحث بالكامل من الإنترنت العام.

حركة المرور الداخلية

يتم تأمين الطلبات الداخلية وإدارتها بواسطة Microsoft. لا يمكنك تكوين هذه الاتصالات أو التحكم فيها. إذا كنت تقوم بتأمين الوصول إلى الشبكة، فلا يلزم اتخاذ أي إجراء من جانبك لأن نسبة استخدام الشبكة الداخلية غير قابلة للتكوين من قبل العميل.

تتكون نسبة استخدام الشبكة الداخلية من:

- استدعاءات الخدمة إلى الخدمة لمهام مثل المصادقة والتخويل من خلال معرف Microsoft Entra وتسجيل الموارد المرسل إلى Azure Monitor واتصالات نقطة النهاية الخاصة التي تستخدم Azure Private Link.

- الطلبات المقدمة إلى واجهات برمجة تطبيقات خدمات Azure الذكاء الاصطناعي للمهارات المضمنة

- الطلبات المقدمة إلى النماذج المختلفة التي تدعم الترتيب الدلالي.

نسبة استخدام الشبكة الصادرة

يمكن تأمين الطلبات الصادرة وإدارتها من قبلك. تنشأ الطلبات الصادرة من خدمة بحث إلى تطبيقات أخرى. عادة ما يتم إجراء هذه الطلبات من قبل المفهرسات للفهرسة المستندة إلى النص، وإثراء الذكاء الاصطناعي المستندة إلى المهارات المخصصة، والخطوط المتجهة في وقت الاستعلام. تتضمن الطلبات الصادرة عمليات القراءة والكتابة.

القائمة التالية هي تعداد كامل للطلبات الصادرة التي يمكنك تكوين اتصالات آمنة لها. تقدم خدمة البحث طلبات نيابة عنها، وبالنيابة عن مفهرس أو مهارة مخصصة.

| العملية | السيناريو |

|---|---|

| المفهرسات | الاتصال بمصادر البيانات الخارجية لاسترداد البيانات. لمزيد من المعلومات، راجع وصول المفهرس إلى المحتوى المحمي بواسطة أمان شبكة Azure. |

| المفهرسات | اتصل ب Azure Storage للاستمرار في مخازن المعرفة، والإثراء المخزن مؤقتا، وجلسات تصحيح الأخطاء. |

| المهارات المخصصة | الاتصال بوظائف Azure أو تطبيقات ويب Azure أو التطبيقات الأخرى التي تقوم بتشغيل التعليمات البرمجية الخارجية المستضافة خارج الخدمة. يتم إرسال طلب المعالجة الخارجية أثناء تنفيذ مجموعة المهارات. |

| المفهرسات والخطوط المتجهة المتكاملة | اتصل ب Azure OpenAI ونموذج تضمين منشور، أو يمر بمهارة مخصصة للاتصال بنموذج تضمين توفره. ترسل خدمة البحث نصا إلى تضمين نماذج للتوجه أثناء الفهرسة. |

| المتجهات | اتصل ب Azure OpenAI أو نماذج تضمين أخرى في وقت الاستعلام لتحويل السلاسل النصية للمستخدم إلى متجهات للبحث عن المتجهات . |

| خدمة البحث | الاتصال ب Azure Key Vault لمفاتيح التشفير التي يديرها العميل المستخدمة لتشفير البيانات الحساسة وفك تشفيرها. |

يمكن إجراء الاتصالات الصادرة باستخدام سلسلة الاتصال الوصول الكامل للمورد الذي يتضمن مفتاحا أو تسجيل دخول إلى قاعدة بيانات، أو هوية مدارة إذا كنت تستخدم معرف Microsoft Entra والوصول المستند إلى الدور.

للوصول إلى موارد Azure خلف جدار حماية، قم بإنشاء قواعد واردة على موارد Azure الأخرى التي تسمح بطلبات خدمة البحث.

للوصول إلى موارد Azure المحمية بواسطة Azure Private Link، قم بإنشاء ارتباط خاص مشترك يستخدمه المفهرس لإجراء اتصاله.

استثناء لخدمات البحث والتخزين في نفس المنطقة

إذا كان Azure Storage وAzure الذكاء الاصطناعي Search في نفس المنطقة، يتم توجيه حركة مرور الشبكة من خلال عنوان IP خاص وتحدث عبر شبكة Microsoft الأساسية. نظرا لاستخدام عناوين IP الخاصة، لا يمكنك تكوين جدران حماية IP أو نقطة نهاية خاصة لأمان الشبكة.

تكوين اتصالات المنطقة نفسها باستخدام أي من الطرق التالية:

أمان الشبكة

يحمي أمان الشبكة الموارد من الوصول غير المصرح به أو الهجوم من خلال تطبيق عناصر التحكم على حركة مرور الشبكة. يدعم Azure الذكاء الاصطناعي Search ميزات الشبكات التي يمكن أن تكون خط الدفاع الأمامي ضد الوصول غير المصرح به.

الاتصال الوارد من خلال جدران حماية IP

يتم توفير خدمة بحث بنقطة نهاية عامة تسمح بالوصول باستخدام عنوان IP عام. لتقييد حركة المرور التي تأتي من خلال نقطة النهاية العامة، قم بإنشاء قاعدة جدار حماية واردة تسمح بالطلبات من عنوان IP محدد أو نطاق من عناوين IP. يجب إجراء كافة اتصالات العميل من خلال عنوان IP مسموح به، أو يتم رفض الاتصال.

يمكنك استخدام مدخل Microsoft Azure لتكوين الوصول إلى جدار الحماية.

بدلا من ذلك، يمكنك استخدام واجهات برمجة تطبيقات REST للإدارة. بدءا من إصدار API 2020-03-13، باستخدام معلمة IpRule ، يمكنك تقييد الوصول إلى الخدمة الخاصة بك عن طريق تحديد عناوين IP، بشكل فردي أو في نطاق، والتي تريد منحها حق الوصول إلى خدمة البحث الخاصة بك.

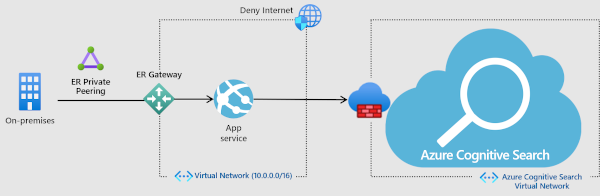

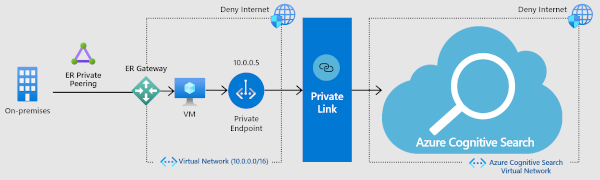

الاتصال الوارد بنقطة نهاية خاصة (عزل الشبكة، لا توجد حركة مرور عبر الإنترنت)

لمزيد من الأمان الصارم، يمكنك إنشاء نقطة نهاية خاصة ل Azure الذكاء الاصطناعي Search تسمح للعميل على شبكة ظاهرية بالوصول بأمان إلى البيانات في فهرس بحث عبر ارتباط خاص.

تستخدم نقطة النهاية الخاصة عنوان IP من مساحة عنوان الشبكة الظاهرية للاتصالات بخدمة البحث. تنتقل نسبة استخدام الشبكة بين العميل وخدمة البحث عبر الشبكة الظاهرية ورابط خاص على شبكة Microsoft الأساسية، مما يلغي التعرض من الإنترنت العام. تسمح الشبكة الظاهرية بالاتصال الآمن بين الموارد، مع شبكتك المحلية وكذلك الإنترنت.

في حين أن هذا الحل هو الأكثر أمانا، فإن استخدام المزيد من الخدمات هو تكلفة إضافية لذا تأكد من أن لديك فهما واضحا للفوائد قبل الغوص فيها. لمزيد من المعلومات حول التكاليف، راجع صفحة التسعير. لمزيد من المعلومات حول كيفية عمل هذه المكونات معا، شاهد هذا الفيديو. تبدأ تغطية خيار نقطة النهاية الخاصة في الساعة 5:48 في الفيديو. للحصول على إرشادات حول كيفية إعداد نقطة النهاية، راجع إنشاء نقطة نهاية خاصة ل Azure الذكاء الاصطناعي Search.

المصادقة

بمجرد قبول الطلب في خدمة البحث، يجب أن يظل يخضع للمصادقة والتخويل الذي يحدد ما إذا كان الطلب مسموحا به أم لا. يدعم Azure الذكاء الاصطناعي Search نهجين:

تنشئ مصادقة Microsoft Entra المتصل (وليس الطلب) كهوية مصادق عليها. يحدد تعيين دور Azure التخويل.

يتم تنفيذ المصادقة المستندة إلى المفتاح على الطلب (وليس تطبيق الاستدعاء أو المستخدم) من خلال مفتاح API، حيث يكون المفتاح عبارة عن سلسلة تتكون من أرقام وأحرف تم إنشاؤها عشوائيا تثبت أن الطلب من مصدر موثوق به. المفاتيح مطلوبة في كل طلب. يعتبر إرسال مفتاح صالح دليلا على أن الطلب ينشأ من كيان موثوق به.

يمكنك استخدام طريقتي المصادقة، أو تعطيل نهج لا تريد توفره في خدمة البحث.

إذن

يوفر Azure الذكاء الاصطناعي Search نماذج تخويل لإدارة الخدمة وإدارة المحتوى.

تخويل إدارة الخدمة

يتم تخويل إدارة الموارد من خلال التحكم في الوصول المستند إلى الدور في مستأجر Microsoft Entra.

في Azure الذكاء الاصطناعي Search، يتم استخدام Resource Manager لإنشاء الخدمة أو حذفها، وإدارة مفاتيح واجهة برمجة التطبيقات، وتوسيع نطاق الخدمة، وتكوين الأمان. على هذا النحو، ستحدد تعيينات دور Azure من يمكنه تنفيذ هذه المهام، بغض النظر عما إذا كانوا يستخدمون المدخل أو PowerShell أو واجهات برمجة تطبيقات REST للإدارة.

تنطبق ثلاثة أدوار أساسية (المالك والمساهم والقارئ) على إدارة خدمة البحث. يمكن إجراء تعيينات الأدوار باستخدام أي منهجية مدعومة (المدخل وPowerShell وما إلى ذلك) ويتم تكريمها على مستوى الخدمة.

ملاحظة

باستخدام آليات Azure على مستوى Azure، يمكنك تأمين اشتراك أو مورد لمنع الحذف العرضي أو غير المصرح به لخدمة البحث من قبل المستخدمين الذين لديهم حقوق المسؤول. لمزيد من المعلومات، راجع تأمين الموارد لمنع الحذف غير المتوقع.

تخويل الوصول إلى المحتوى

تشير إدارة المحتوى إلى الكائنات التي تم إنشاؤها واستضافتها على خدمة بحث.

للتخويل المستند إلى الدور، استخدم تعيينات دور Azure لإنشاء الوصول للقراءة والكتابة إلى العمليات.

للتخويل المستند إلى المفتاح، يحدد مفتاح واجهة برمجة التطبيقات ونقطة النهاية المؤهلة الوصول. قد تكون نقطة النهاية هي الخدمة نفسها أو مجموعة الفهارس أو فهرس معين أو مجموعة مستندات أو مستند معين. عند ربطها معا، تأذن نقطة النهاية والعملية (على سبيل المثال، طلب إنشاء) ونوع المفتاح (المسؤول أو الاستعلام) بالوصول إلى المحتوى والعمليات.

تقييد الوصول إلى الفهارس

باستخدام أدوار Azure، يمكنك تعيين أذونات على الفهارس الفردية طالما تم ذلك برمجيا.

باستخدام المفاتيح، يمكن لأي شخص لديه مفتاح مسؤول للخدمة قراءة أي فهرس في الخدمة نفسها أو تعديله أو حذفه. للحماية من الحذف العرضي أو الضار للفهارس، فإن التحكم في المصدر الداخلي لأصول التعليمات البرمجية هو الحل لعكس حذف فهرس غير مرغوب فيه أو تعديله. يحتوي Azure الذكاء الاصطناعي Search على تجاوز الفشل داخل نظام المجموعة لضمان التوفر، ولكنه لا يخزن أو ينفذ التعليمات البرمجية الخاصة بك المستخدمة لإنشاء الفهارس أو تحميلها.

بالنسبة لحلول تعدد المستأجرين التي تتطلب حدود أمان على مستوى الفهرس، من الشائع التعامل مع عزل الفهرس في الطبقة الوسطى في التعليمات البرمجية للتطبيق الخاص بك. لمزيد من المعلومات حول حالة الاستخدام متعددة المستأجرين، راجع أنماط التصميم لتطبيقات SaaS متعددة المستأجرين وAzure الذكاء الاصطناعي Search.

تقييد الوصول إلى المستندات

أذونات المستخدم على مستوى المستند، والمعروفة أيضا باسم الأمان على مستوى الصف، غير مدعومة أصلا في Azure الذكاء الاصطناعي Search. إذا قمت باستيراد البيانات من نظام خارجي يوفر الأمان على مستوى الصف، مثل Azure Cosmos DB، فلن يتم نقل هذه الأذونات مع البيانات حيث يتم فهرستها بواسطة Azure الذكاء الاصطناعي Search.

إذا كنت تحتاج إلى وصول إذن عبر المحتوى في نتائج البحث، فهناك تقنية لتطبيق عوامل التصفية التي تتضمن المستندات أو تستبعدها استنادا إلى هوية المستخدم. يضيف هذا الحل البديل حقل سلسلة في مصدر البيانات الذي يمثل هوية مجموعة أو مستخدم، والتي يمكنك جعلها قابلة للتصفية في الفهرس. لمزيد من المعلومات حول هذا النمط، راجع اقتطاع الأمان استنادا إلى عوامل تصفية الهوية.

موقع البيانات

عند إعداد خدمة بحث، يمكنك اختيار منطقة تحدد مكان تخزين بيانات العميل ومعالجتها. توجد كل منطقة ضمن منطقة جغرافية (جغرافية) غالبا ما تتضمن مناطق متعددة (على سبيل المثال، سويسرا هي منطقة جغرافية تحتوي على شمال سويسرا وغرب سويسرا). قد يقوم Azure الذكاء الاصطناعي Search بنسخ بياناتك نسخا متماثلا إلى منطقة أخرى داخل نفس الموقع الجغرافي للحصول على المتانة والتوافر العالي. لن تقوم الخدمة بتخزين بيانات العميل أو معالجتها خارج Geo المحدد إلا إذا قمت بتكوين ميزة لها تبعية على مورد Azure آخر، ويتم توفير هذا المورد في منطقة مختلفة.

حاليا، المورد الخارجي الوحيد الذي تكتب إليه خدمة البحث هو Azure Storage. حساب التخزين هو الحساب الذي توفره، ويمكن أن يكون في أي منطقة. تكتب خدمة البحث إلى Azure Storage إذا كنت تستخدم أيا من الميزات التالية:

لمزيد من المعلومات حول موقع البيانات، راجع موقع البيانات في Azure.

استثناءات التزامات موقع البيانات

تظهر أسماء الكائنات في سجلات بيانات تتبع الاستخدام التي تستخدمها Microsoft لتوفير الدعم للخدمة. يتم تخزين أسماء الكائنات ومعالجتها خارج المنطقة أو الموقع المحدد. تتضمن أسماء الكائنات أسماء الفهارس وحقول الفهرس والأسماء المستعارة والمفهرسات ومصادر البيانات ومجموعات المهارات وخرائط المرادفات والموارد والحاويات ومخزن خزنة المفاتيح. يجب على العملاء عدم وضع أي بيانات حساسة في حقول الأسماء أو إنشاء تطبيقات مصممة لتخزين البيانات الحساسة في هذه الحقول.

يتم الاحتفاظ بسجلات بيانات تتبع الاستخدام لمدة عام ونصف. خلال هذه الفترة، قد تقوم Microsoft بالوصول إلى أسماء الكائنات والرجوع إليها ضمن الشروط التالية:

تشخيص مشكلة أو تحسين ميزة أو إصلاح خطأ. في هذا السيناريو، يكون الوصول إلى البيانات داخليا فقط، مع عدم وجود وصول من جهة خارجية.

أثناء الدعم، قد يتم استخدام هذه المعلومات لتوفير حل سريع للمشكلات وتصعيد فريق المنتج إذا لزم الأمر

حماية البيانات

في طبقة التخزين، يتم تضمين تشفير البيانات لجميع المحتويات المدارة بواسطة الخدمة المحفوظة على القرص، بما في ذلك الفهارس وخرائط المرادفات وتعريفات المفهرسات ومصادر البيانات ومجموعات المهارات. ينطبق التشفير المدار بواسطة الخدمة على كل من تخزين البيانات طويل المدى وتخزين البيانات المؤقت.

اختياريا، يمكنك إضافة مفاتيح يديرها العميل (CMK) للتشفير التكميلي للمحتوى المفهرس للتشفير المزدوج للبيانات الثابتة. بالنسبة للخدمات التي تم إنشاؤها بعد 1 أغسطس 2020، يمتد تشفير CMK إلى البيانات قصيرة الأجل على الأقراص المؤقتة.

نقل البيانات

بالنسبة لاتصالات خدمة البحث عبر الإنترنت العام، يستمع Azure الذكاء الاصطناعي Search على منفذ HTTPS 443.

يدعم Azure الذكاء الاصطناعي Search TLS 1.2 و1.3 لتشفير قناة العميل إلى الخدمة:

- TLS 1.3 هو الافتراضي على أنظمة تشغيل العميل الأحدث والإصدارات من .NET.

- TLS 1.2 هو الافتراضي على الأنظمة القديمة، ولكن يمكنك تعيين TLS 1.3 بشكل صريح على طلب عميل.

الإصدارات السابقة من TLS (1.0 أو 1.1) غير مدعومة.

لمزيد من المعلومات، راجع دعم TLS في .NET Framework.

البيانات في الراحة

بالنسبة للبيانات التي تتم معالجتها داخليا بواسطة خدمة البحث، يصف الجدول التالي نماذج تشفير البيانات. بعض الميزات، مثل مخزن المعرفة، والإثراء المتزايد، والفهرسة المستندة إلى المفهرس، والقراءة من أو الكتابة إلى بنيات البيانات في خدمات Azure الأخرى. يمكن للخدمات التي تعتمد على Azure Storage استخدام ميزات التشفير لتلك التقنية.

| نموذج | المفاتيح | المتطلبات | القيود | ينطبق على |

|---|---|---|---|---|

| التشفير من جانب الخادم | مفاتيح تديرها Microsoft | بلا (مضمن) | لا شيء، متوفر على جميع المستويات، في جميع المناطق، للمحتوى الذي تم إنشاؤه بعد 24 يناير 2018. | المحتوى (الفهارس وخرائط المرادفات) والتعريفات (المفهرسات ومصادر البيانات ومجموعات المهارات) على أقراص البيانات والأقراص المؤقتة |

| التشفير من جانب الخادم | المفاتيح التي يديرها العميل | Azure Key Vault | متوفر على المستويات القابلة للفوترة، في مناطق معينة، للمحتوى الذي تم إنشاؤه بعد 1 أغسطس 2020. | المحتوى (الفهارس وخرائط المرادفات) والتعريفات (المفهرسات ومصادر البيانات ومجموعات المهارات) على أقراص البيانات |

| التشفير الكامل من جانب الخادم | المفاتيح التي يديرها العميل | Azure Key Vault | متوفر على المستويات القابلة للفوترة، في جميع المناطق، على خدمات البحث بعد 13 مايو 2021. | المحتوى (الفهارس وخرائط المرادفات) والتعريفات (المفهرسات ومصادر البيانات ومجموعات المهارات) على أقراص البيانات والأقراص المؤقتة |

عندما تقدم تشفير CMK، فإنك تقوم بتشفير المحتوى مرتين. بالنسبة للعناصر والحقول المذكورة في القسم السابق، يتم أولا تشفير المحتوى باستخدام CMK، وثانيا باستخدام المفتاح المدار من قبل Microsoft. يتم تشفير المحتوى بشكل مزدوج على أقراص البيانات للتخزين طويل المدى، وعلى الأقراص المؤقتة المستخدمة للتخزين على المدى القصير.

المفاتيح المدارة بواسطة الخدمة

التشفير المدار بواسطة الخدمة هو عملية داخلية من Microsoft تستخدم تشفير AES 256 بت. يحدث تلقائيا على جميع الفهرسة، بما في ذلك التحديثات المتزايدة للفهرسات غير المشفرة بالكامل (التي تم إنشاؤها قبل يناير 2018).

ينطبق التشفير المدار بواسطة الخدمة على جميع المحتويات على التخزين طويل الأجل وقصير الأجل.

المفاتيح المدارة من قبل العميل (CMK)

يستخدم العملاء CMK لسببين: حماية إضافية، والقدرة على إبطال المفاتيح، مما يمنع الوصول إلى المحتوى.

تتطلب المفاتيح التي يديرها العميل خدمة أخرى قابلة للفوترة، Azure Key Vault، والتي يمكن أن تكون في منطقة مختلفة، ولكن ضمن نفس مستأجر Azure، مثل Azure الذكاء الاصطناعي Search.

تم طرح دعم CMK على مرحلتين. إذا قمت بإنشاء خدمة البحث الخاصة بك خلال المرحلة الأولى، تم تقييد تشفير CMK إلى التخزين طويل المدى ومناطق محددة. يمكن للخدمات التي تم إنشاؤها في المرحلة الثانية استخدام تشفير CMK في أي منطقة. كجزء من إطلاق الموجة الثانية، يتم تشفير المحتوى على كل من التخزين طويل الأجل وقصير الأجل.

كان الإطلاق الأول في 1 أغسطس 2020 وشمل المناطق الخمس التالية. تدعم خدمة البحث التي تم إنشاؤها في المناطق التالية CMK لأقراص البيانات، ولكن ليس الأقراص المؤقتة:

- West US 2

- شرق الولايات المتحدة

- South Central US

- ولاية فرجينيا الأمريكية

- US Gov – أريزونا

وأضاف الإطلاق الثاني في 13 مايو 2021 التشفير للأقراص المؤقتة وتشفير CMK الموسع لجميع المناطق المدعومة.

إذا كنت تستخدم CMK من خدمة تم إنشاؤها أثناء الإطلاق الأول وتريد أيضا تشفير CMK عبر الأقراص المؤقتة، فأنت بحاجة إلى إنشاء خدمة بحث جديدة في المنطقة التي تختارها وإعادة نشر المحتوى الخاص بك. لتحديد تاريخ إنشاء الخدمة، راجع كيفية التحقق من تاريخ إنشاء الخدمة.

سيؤدي تمكين تشفير CMK إلى زيادة حجم الفهرس وتدهور أداء الاستعلام. استنادا إلى الملاحظات حتى الآن، يمكنك أن تتوقع أن ترى زيادة بنسبة 30-60 في المئة في أوقات الاستعلام، على الرغم من أن الأداء الفعلي سيختلف اعتمادا على تعريف الفهرس وأنواع الاستعلامات. نظرا لتأثير الأداء السلبي، نوصي بتمكين هذه الميزة فقط على الفهارس التي تتطلبها حقا. لمزيد من المعلومات، راجع تكوين مفاتيح التشفير التي يديرها العميل في Azure الذكاء الاصطناعي Search.

إدارة الأمان

إدارة مفاتيح API

يعني الاعتماد على المصادقة المستندة إلى مفتاح API أنه يجب أن يكون لديك خطة لإعادة إنشاء مفتاح المسؤول على فترات منتظمة، وفقا لأفضل ممارسات أمان Azure. هناك مفتاحان إداريان كحد أقصى لكل خدمة بحث. لمزيد من المعلومات حول تأمين مفاتيح واجهة برمجة التطبيقات وإدارتها، راجع إنشاء مفاتيح واجهة برمجة التطبيقات وإدارتها.

سجلات النشاط والموارد

لا يقوم Azure الذكاء الاصطناعي Search بتسجيل هويات المستخدمين، لذا لا يمكنك الرجوع إلى السجلات للحصول على معلومات حول مستخدم معين. ومع ذلك، تقوم الخدمة بعمليات log create-read-update-delete، والتي قد تتمكن من ربطها بالسجلات الأخرى لفهم وكالة إجراءات معينة.

باستخدام التنبيهات والبنية الأساسية للتسجيل في Azure، يمكنك التقاط ارتفاعات حجم الاستعلام أو الإجراءات الأخرى التي تنحرف عن أحمال العمل المتوقعة. لمزيد من المعلومات حول إعداد السجلات، راجع تجميع بيانات السجل وتحليلها ومراقبة طلبات الاستعلام.

الشهادات والامتثال

يشارك Azure الذكاء الاصطناعي Search في عمليات التدقيق المنتظمة، وتم اعتماده مقابل العديد من المعايير العالمية والإقليمية والخاصة بالصناعة لكل من السحابة العامة وAzure Government. للحصول على القائمة الكاملة، قم بتنزيل المستند التقني لعروض التوافق من Microsoft Azure من صفحة تقارير التدقيق الرسمية.

للامتثال، يمكنك استخدام Azure Policy لتنفيذ أفضل ممارسات الأمان العالي لمعيار أمان Microsoft السحابي. معيار أمان السحابة من Microsoft هو مجموعة من توصيات الأمان، تم تدوينها في عناصر التحكم في الأمان التي تعين الإجراءات الرئيسية التي يجب عليك اتخاذها للتخفيف من التهديدات التي تتعرض لها الخدمات والبيانات. يوجد حاليا 12 من عناصر التحكم في الأمان، بما في ذلك أمان الشبكة والتسجيل والمراقبة وحماية البيانات.

Azure Policy هي إمكانية مضمنة في Azure تساعدك على إدارة التوافق لمعايير متعددة، بما في ذلك معايير أمان السحابة من Microsoft. بالنسبة إلى المعايير المعروفة، يوفر Azure Policy تعريفات مضمنة توفر كلا من المعايير والاستجابة القابلة للتنفيذ التي تعالج عدم التوافق.

بالنسبة إلى Azure الذكاء الاصطناعي Search، يوجد حاليا تعريف واحد مضمن. إنه لتسجيل الموارد. يمكنك تعيين نهج يحدد خدمات البحث التي تفتقد إلى تسجيل الموارد، ثم قم بتشغيلها. لمزيد من المعلومات، راجع ضوابط التوافق التنظيمي لنهج Azure ل Azure الذكاء الاصطناعي Search.

شاهد هذا الفيديو

شاهد هذا الفيديو السريع الوتيرة للحصول على نظرة عامة على بنية الأمان وكل فئة ميزة.