اختر كيفية تخويل الوصول إلى بيانات الملف في مدخل Microsoft Azure

عند الوصول إلى بيانات الملفات باستخدام مدخل Microsoft Azure، يقدم المدخل طلبات إلى Azure Files خلف الكواليس. يمكن التصريح بهذه الطلبات باستخدام حساب Microsoft Entra أو مفتاح الوصول إلى حساب التخزين. يشير المدخل إلى الطريقة التي تستخدمها، ويمكنك من التبديل بين الاثنين إذا كان لديك الأذونات المناسبة.

هام

يؤدي الوصول إلى مشاركة ملف باستخدام مفاتيح حساب التخزين إلى مخاطر أمنية متأصلة، لذا قم بالمصادقة مع Microsoft Entra عندما يكون ذلك ممكنا. للحصول على معلومات حول كيفية حماية المفاتيح وإدارتها، راجع إدارة مفاتيح الوصول إلى حساب التخزين.

يمكنك أيضا تحديد كيفية تخويل عملية مشاركة ملف فردية في مدخل Microsoft Azure. بشكل افتراضي، يستخدم المدخل أي أسلوب تستخدمه بالفعل لتخويل جميع مشاركات الملفات، ولكن لديك خيار تغيير هذا الإعداد لمشاركات الملفات الفردية.

اعتمادا على الطريقة التي تريد بها تخويل الوصول إلى بيانات الملف في مدخل Microsoft Azure، ستحتاج إلى أذونات محددة. في معظم الحالات، يتم توفير هذه الأذونات عبر التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC).

للوصول إلى بيانات الملف من مدخل Microsoft Azure باستخدام حساب Microsoft Entra الخاص بك، يجب أن تكون كلتا العبارتين التاليتين صحيحة:

- يتم تعيين دور مضمن أو مخصص يوفر لك الوصول إلى بيانات الملف.

- تم تعيين دور قارئ Azure Resource Manager، كحد أدنى، إلى مستوى حساب التخزين أو أعلى. يمنح دور القارئ الأذونات الأكثر تقييدًا، ولكن دور Azure Resource Manager آخر الذي يمنح الوصول إلى موارد إدارة حساب التخزين مقبول أيضًا.

يسمح دور قارئ إدارة الموارد Azure للمستخدمين بعرض موارد حساب التخزين، ولكن لا يتم تعديلها. لا يوفر أذونات قراءة للبيانات في Azure Storage، ولكن فقط لموارد إدارة الحساب. دور القارئ ضروري بحيث يمكن للمستخدمين الانتقال إلى مشاركات الملفات في مدخل Microsoft Azure.

هناك دوران مضمنان جديدان لديهما الأذونات المطلوبة للوصول إلى بيانات الملفات باستخدام OAuth:

للحصول على معلومات حول الأدوار المضمنة التي تدعم الوصول إلى بيانات الملفات، راجع الوصول إلى مشاركات ملفات Azure باستخدام معرف Microsoft Entra مع Azure Files OAuth عبر REST.

ملاحظة

يحتوي دور المساهم المتميز لبيانات ملف التخزين على أذونات لقراءة أذونات ACLs/NTFS وكتابتها وحذفها وتعديلها على الملفات/الدلائل في مشاركات ملفات Azure. تعديل أذونات ACLs/NTFS غير مدعوم عبر مدخل Microsoft Azure.

يمكن أن تدعم الأدوار المخصصة تركيبات مختلفة من نفس الأذونات التي توفرها الأدوار المضمنة. لمزيد من المعلومات حول إنشاء أدوار مخصصة Azure، راجع أدوار Azure المخصصةوفهم تعريفات الأدوار لموارد Azure.

للوصول إلى بيانات الملف باستخدام مفتاح الوصول إلى حساب التخزين، يجب أن يكون لديك دور Azure معين لك يتضمن إجراء Azure RBAC Microsoft.Storage/storageAccounts/listkeys/action. قد يكون دور Azure هذا دورا مضمنا أو دورا مخصصا. تتضمن الأدوار المضمنة التي تدعم Microsoft.Storage/storageAccounts/listkeys/action ما يلي، المدرج بالترتيب من الأذونات الأقل إلى الأذونات الأكبر:

- دور القارئ والوصول إلى البيانات

- دور المساهم في حساب التخزين

- دور المساهم في إدارة الموارد Azure

- دور المالك في Azure Resource Manager

عند محاولة الوصول إلى بيانات الملف في مدخل Microsoft Azure، يتحقق المدخل أولا من تعيين دور لك باستخدام Microsoft.Storage/storageAccounts/listkeys/action. إذا تم تعيين دور لك في هذا الإجراء، فسيستخدم المدخل مفتاح حساب التخزين للوصول إلى بيانات الملف. إذا لم يتم تعيين دور لك باستخدام هذا الإجراء، فسيحاول المدخل الوصول إلى البيانات باستخدام حساب Microsoft Entra الخاص بك.

هام

عند تأمين حساب تخزين مع تأمين ReadOnly ل Azure Resource Manager، لا يسمح بعملية List Keys لحساب التخزين هذا. إعداد قائمة بالمفاتيح هي عملية POST، ويتم منع جميع عمليات POST عند تكوين قفل للقراءة فقط للحساب. لهذا السبب، عندما يتم تأمين الحساب مع تأمين ReadOnly ، يجب على المستخدمين استخدام بيانات اعتماد Microsoft Entra للوصول إلى بيانات الملف في المدخل. للحصول على معلومات حول الوصول إلى بيانات الملفات في مدخل Microsoft Azure باستخدام معرف Microsoft Entra، راجع استخدام حساب Microsoft Entra الخاص بك.

ملاحظة

تتضمن أدوار مسؤول الاشتراك الكلاسيكية مسؤول الخدمة والمسؤول المشارك ما يعادل دور مالك Azure Resource Manager. يتضمن دور المالك جميع الإجراءات، بما في ذلك Microsoft.Storage/storageAccounts/listkeys/action، بحيث يمكن للمستخدم الذي لديه أحد هذه الأدوار الإدارية أيضا الوصول إلى بيانات الملفات باستخدام مفتاح حساب التخزين. لمزيد من المعلومات، راجع أدوار Azure وأدوار Microsoft Entra وأدوار مسؤول الاشتراك الكلاسيكي.

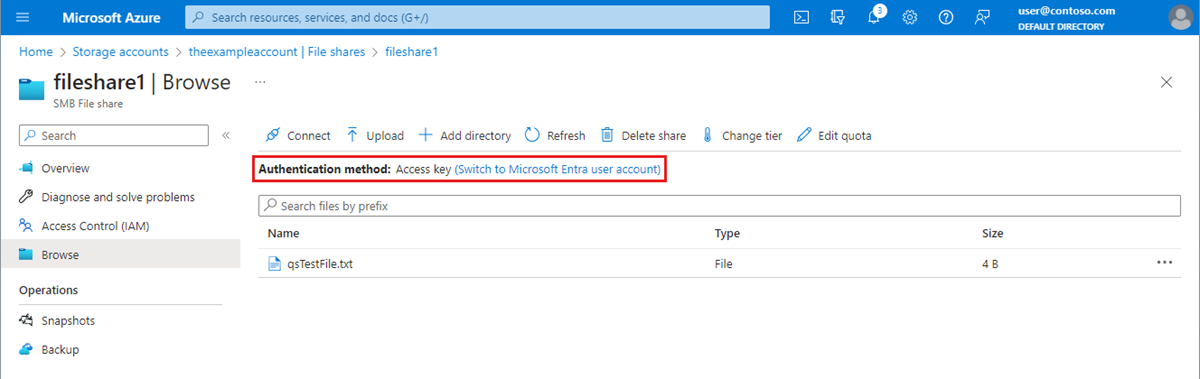

يمكنك تغيير أسلوب المصادقة لمشاركات الملفات الفردية. بشكل افتراضي، يستخدم المدخل أسلوب المصادقة الحالي. لتحديد أسلوب المصادقة الحالي، اتبع الخطوات التالية.

- انتقل إلى حساب التخزين خاصتك في مدخل Microsoft Azure.

- في قائمة الخدمة، ضمن Data storage، حدد File shares.

- حدد مشاركة ملف.

- حدد استعراض.

- يشير أسلوب المصادقة إلى ما إذا كنت تستخدم حاليا مفتاح الوصول إلى حساب التخزين أو حساب Microsoft Entra الخاص بك لمصادقة عمليات مشاركة الملفات وتخويلها. إذا كنت تقوم حاليا بالمصادقة باستخدام مفتاح الوصول إلى حساب التخزين، فسترى مفتاح الوصول المحدد كطريقة مصادقة، كما هو الحال في الصورة التالية. إذا كنت تقوم بالمصادقة باستخدام حساب Microsoft Entra الخاص بك، فسترى حساب مستخدم Microsoft Entra محددا بدلا من ذلك.

للتبديل إلى استخدام حساب Microsoft Entra الخاص بك، حدد الارتباط المميز في الصورة التي تشير إلى التبديل إلى حساب مستخدم Microsoft Entra. إذا كان لديك الأذونات المناسبة عبر أدوار Azure التي تم تعيينها لك، فستتمكن من المتابعة. ومع ذلك، إذا كنت تفتقر إلى الأذونات الضرورية، فسترى رسالة خطأ تفيد بأنه ليس لديك أذونات لسرد البيانات باستخدام حساب المستخدم الخاص بك مع معرف Microsoft Entra.

مطلوب إذنان إضافيان ل RBAC لاستخدام حساب Microsoft Entra الخاص بك:

Microsoft.Storage/storageAccounts/fileServices/readFileBackupSemantics/actionMicrosoft.Storage/storageAccounts/fileServices/writeFileBackupSemantics/action

لن تظهر أي مشاركات ملفات في القائمة إذا كان حساب Microsoft Entra الخاص بك يفتقر إلى الأذونات لعرضها.

للتبديل إلى استخدام مفتاح الوصول إلى الحساب، حدد الارتباط الذي يشير إلى التبديل إلى مفتاح الوصول. إذا كان لديك حق الوصول إلى مفتاح حساب التخزين، فستتمكن من المتابعة. ومع ذلك، إذا كنت تفتقر إلى الوصول إلى مفتاح الحساب، فسترى رسالة خطأ تفيد بأنه ليس لديك أذونات لاستخدام مفتاح الوصول لسرد البيانات.

لا تظهر مشاركات الملفات في القائمة إذا لم يكن لديك حق الوصول إلى مفتاح الوصول إلى حساب التخزين.

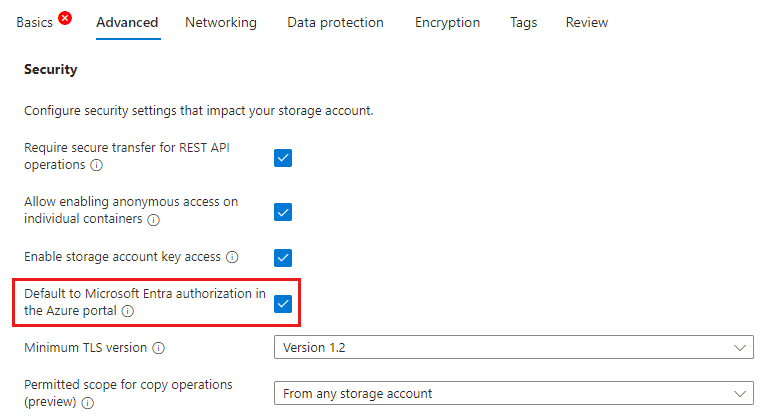

عند إنشاء حساب تخزين جديد، يمكنك تحديد أن مدخل Azure سيكون افتراضيا للتخويل باستخدام معرف Microsoft Entra عندما ينتقل المستخدم إلى بيانات الملف. يمكنك أيضًا تكوين هذا الإعداد لحساب تخزين موجود. يحدد هذا الإعداد أسلوب التخويل الافتراضي فقط. ضع في اعتبارك أنه يمكن للمستخدم تجاوز هذا الإعداد واختيار تخويل الوصول إلى البيانات باستخدام مفتاح حساب التخزين.

لتحديد أن المدخل سيستخدم تخويل Microsoft Entra بشكل افتراضي للوصول إلى البيانات عند إنشاء حساب تخزين، اتبع الخطوات التالية:

لإنشاء حساب تخزين، اتبع الإرشادات الموجودة في إنشاء حساب تخزين.

في علامة التبويب خيارات متقدمة ، في قسم الأمان ، حدد المربع بجوار الافتراضي إلى تخويل Microsoft Entra في مدخل Microsoft Azure.

حدد Review + create لتشغيل التحقق من الصحة وإنشاء حساب التخزين.

لتحديث هذا الإعداد لحساب تخزين موجود، اتبع الخطوات التالية:

- انتقل إلى نظرة عامة على حساب التخزين في مدخل Microsoft Azure.

- ضمن Settings، حدد Configuration.

- قم بتعيين Default إلى Microsoft Entra authorization في مدخل Microsoft Azure إلى Enabled.