تمكين مصادقة Microsoft Entra Domain Services على Azure Files

تدعم Azure Files المصادقة المستندة إلى الهوية لمشاركات ملفات Windows عبر Server Message Block (SMB) باستخدام بروتوكول مصادقة Kerberos من خلال الطرق التالية:

- خدمات مجال Active Directory الداخلية

- خدمات مجال Microsoft Entra

- Microsoft Entra Kerberos لهويات المستخدمين المختلطين

تركز هذه المقالة على تمكين وتكوين Microsoft Entra Domain Services (المعروف سابقا باسم Azure خدمات مجال Active Directory) للمصادقة المستندة إلى الهوية مع مشاركات ملفات Azure. في سيناريو المصادقة هذا، بيانات اعتماد Microsoft Entra وبيانات اعتماد Microsoft Entra Domain Services هي نفسها ويمكن استخدامها بالتبادل.

نوصيك بشدة بمراجعة قسم "كيفية إجراء الأمر" لتحديد مصدر AD المناسب للمصادقة. يختلف الإعداد استنادا إلى مصدر AD الذي تختاره.

إذا كنت مستخدما جديدا لملفات Azure، نوصي بقراءة دليل التخطيط قبل قراءة هذه المقالة.

إشعار

تدعم Azure Files مصادقة Kerberos مع Microsoft Entra Domain Services مع تشفير RC4-HMAC وAES-256. نوصي باستخدام AES-256.

تدعم ملفات Azure المصادقة لخدمات مجال Microsoft Entra مع مزامنة كاملة أو جزئية (محددة النطاق) مع معرف Microsoft Entra. بالنسبة للبيئات التي توجد بها مزامنة محددة النطاق، يجب أن يدرك المسؤولون أن Azure Files تحترم فقط تعيينات دور Azure RBAC الممنوحة للكيانات التي تتم مزامنتها. سيتم تجاهل تعيينات الأدوار الممنوحة للهويات غير المتزامنة من معرف Microsoft Entra إلى Microsoft Entra Domain Services بواسطة خدمة Azure Files.

ينطبق على

| نوع مشاركة الملف | SMB | NFS |

|---|---|---|

| مشاركات الملفات القياسية (GPv2)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) | ||

| مشاركات الملفات القياسية (GPv2)، حساب تخزين مكرر جغرافي (GRS) أو حساب تخزين مكرر للمنطقة الجغرافية (GZRS) | ||

| مشاركات الملفات المدفوعة (FileStorage)، حسابات التخزين المكررة محليًا (LRS) وحسابات التخزين المكررة في المنطقة (ZRS) |

المتطلبات الأساسية

قبل تمكين Microsoft Entra Domain Services عبر SMB لمشاركات ملفات Azure، تأكد من إكمال المتطلبات الأساسية التالية:

حدد مستأجر Microsoft Entra أو أنشئه.

يمكنك استخدام مستأجر جديد أو موجود. يجب أن يكون المستأجر ومشاركة الملف التي تريد الوصول إليها مقترنة بنفس الاشتراك.

لإنشاء مستأجر Microsoft Entra جديد، يمكنك إضافة مستأجر Microsoft Entra واشتراك Microsoft Entra. إذا كان لديك مستأجر Microsoft Entra موجود ولكنك تريد إنشاء مستأجر جديد للاستخدام مع مشاركات ملفات Azure، فشاهد إنشاء مستأجر Microsoft Entra.

تمكين Microsoft Entra Domain Services على مستأجر Microsoft Entra.

لدعم المصادقة باستخدام بيانات اعتماد Microsoft Entra، يجب تمكين خدمات مجال Microsoft Entra لمستأجر Microsoft Entra. إذا لم تكن مسؤول مستأجر Microsoft Entra، فاتصل بالمسؤول واتبع الإرشادات خطوة بخطوة لتمكين Microsoft Entra Domain Services باستخدام مدخل Microsoft Azure.

يستغرق الأمر عادة حوالي 15 دقيقة حتى يكتمل نشر Microsoft Entra Domain Services. تحقق من أن الحالة الصحية لخدمات مجال Microsoft Entra تعرض التشغيل، مع تمكين مزامنة تجزئة كلمة المرور، قبل المتابعة إلى الخطوة التالية.

الانضمام إلى مجال Azure VM مع Microsoft Entra Domain Services.

للوصول إلى مشاركة ملف Azure باستخدام بيانات اعتماد Microsoft Entra من جهاز ظاهري، يجب أن يكون الجهاز الظاهري الخاص بك مرتبطا بالمجال إلى Microsoft Entra Domain Services. لمزيد من المعلومات حول كيفية الانضمام إلى المجال الظاهري، راجع الانضمام إلى جهاز ظاهري Windows Server إلى مجال مدار. يتم دعم مصادقة Microsoft Entra Domain Services عبر SMB مع مشاركات ملفات Azure فقط على أجهزة Azure الظاهرية التي تعمل على إصدارات نظام التشغيل أعلى Windows 7 أو Windows Server 2008 R2.

إشعار

يمكن للأجهزة الظاهرية غير المرتبطة بالمجال الوصول إلى مشاركات ملفات Azure باستخدام مصادقة Microsoft Entra Domain Services فقط إذا كان الجهاز الظاهري لديه اتصال شبكة دون عوائق بوحدات تحكم المجال ل Microsoft Entra Domain Services. عادة ما يتطلب هذا إما VPN من موقع إلى موقع أو من نقطة إلى موقع.

حدد أو أنشئ مشاركة ملف Azure.

حدد مشاركة ملف جديدة أو موجودة مقترنة بنفس الاشتراك مثل مستأجر Microsoft Entra. للحصول على معلومات حول إنشاء مشاركة ملف جديد، راجع إنشاء مشاركة ملف في Azure Files. للحصول على الأداء الأمثل، نوصي بأن تكون مشاركة الملفات الخاصة بك في نفس المنطقة مثل الجهاز الظاهري الذي تخطط للوصول إلى المشاركة منه.

تحقق من اتصال Azure Files عن طريق تحميل مشاركات Azure Files باستخدام مفتاح حساب التخزين.

للتحقق من تكوين VM ومشاركة الملفات بشكل صحيح، حاول تحميل مشاركة الملف باستخدام مفتاح حساب التخزين الخاص بك. لمزيد من المعلومات، راجع تحميل مشاركة ملف Azure والوصول إلى المشاركة في Windows.

التوفر الإقليمي

تتوفر مصادقة ملفات Azure مع خدمات مجال Microsoft Entra في جميع مناطق Azure Public وGov والصين.

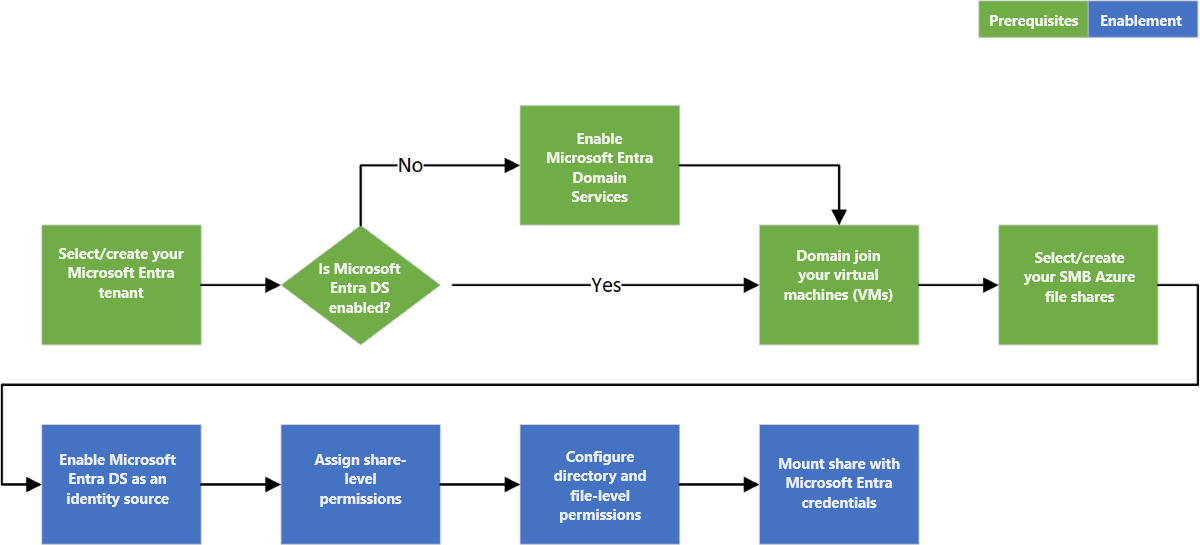

نظرة عامة على سير العمل

قبل تمكين مصادقة Microsoft Entra Domain Services عبر SMB لمشاركات ملفات Azure، تحقق من تكوين معرف Microsoft Entra وبيئات تخزين Azure بشكل صحيح. نوصي باستعراض المتطلبات الأساسية للتأكد من إكمال جميع الخطوات المطلوبة.

اتبع هذه الخطوات لمنح حق الوصول إلى موارد Azure Files باستخدام بيانات اعتماد Microsoft Entra:

- تمكين مصادقة Microsoft Entra Domain Services عبر SMB لحساب التخزين الخاص بك لتسجيل حساب التخزين مع نشر خدمات مجال Microsoft Entra المقترنة.

- تعيين أذونات على مستوى المشاركة إلى هوية Microsoft Entra (مستخدم أو مجموعة أو كيان خدمة).

- الاتصال إلى مشاركة ملف Azure باستخدام مفتاح حساب تخزين وتكوين قوائم التحكم في الوصول إلى Windows (ACLs) للدلائل والملفات.

- تحميل مشاركة ملف Azure من جهاز ظاهري مرتبط بالمجال.

يوضح الرسم التخطيطي التالي سير العمل الشامل لتمكين مصادقة Microsoft Entra Domain Services عبر SMB لملفات Azure.

تمكين مصادقة Microsoft Entra Domain Services لحسابك

لتمكين مصادقة Microsoft Entra Domain Services عبر SMB لملفات Azure، يمكنك تعيين خاصية على حسابات التخزين باستخدام مدخل Microsoft Azure أو Azure PowerShell أو Azure CLI. تعيين هذه الخاصية ضمنيا "المجال ينضم" حساب التخزين مع نشر خدمات مجال Microsoft Entra المقترنة. ثم يتم تمكين مصادقة Microsoft Entra Domain Services عبر SMB لجميع مشاركات الملفات الجديدة والحالية في حساب التخزين.

ضع في اعتبارك أنه يمكنك تمكين مصادقة Microsoft Entra Domain Services عبر SMB فقط بعد نشر Microsoft Entra Domain Services بنجاح إلى مستأجر Microsoft Entra. لمزيد من المعلومات، راجع المتطلبات الأساسية.

لتمكين مصادقة Microsoft Entra Domain Services عبر SMB باستخدام مدخل Microsoft Azure، اتبع الخطوات التالية:

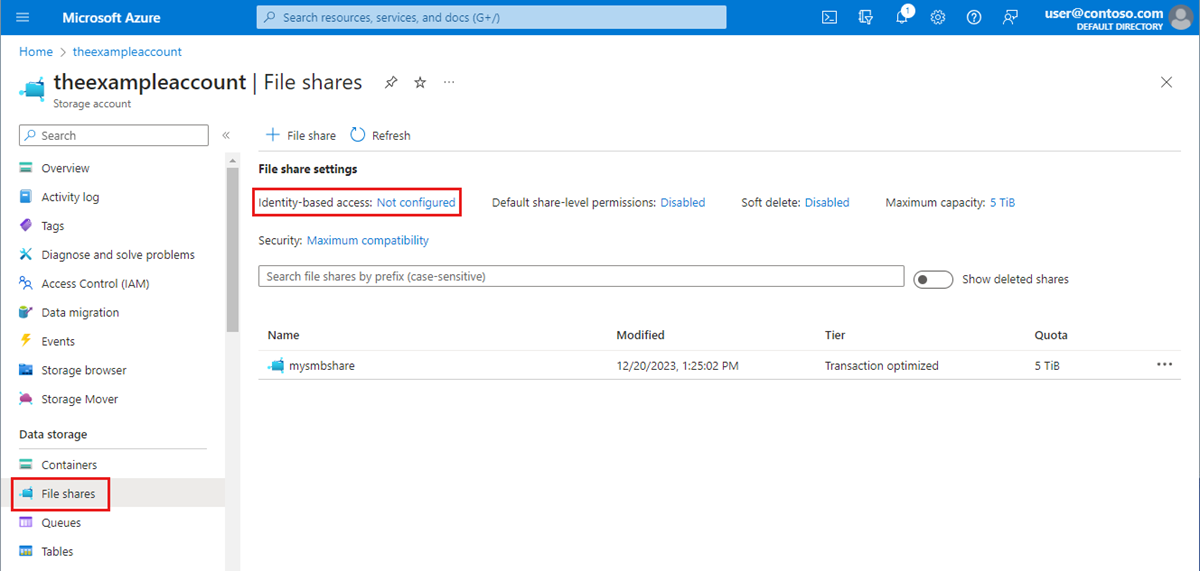

في مدخل Microsoft Azure، انتقل إلى حساب التخزين الحالي، أو أنشئ حساب تخزين.

حدد تخزين البيانات>مشاركات الملف.

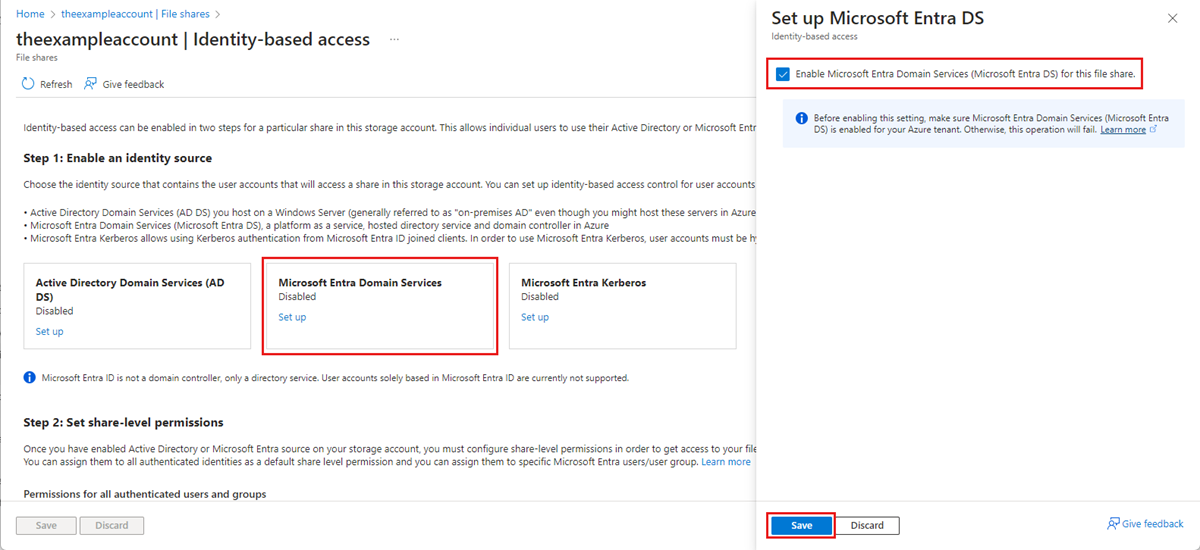

في قسم File share settings ، حدد Identity-based access: Not configured.

ضمن Microsoft Entra Domain Services ، حدد Set up، ثم قم بتمكين الميزة عن طريق وضع علامة على خانة الاختيار.

حدد حفظ.

موصى به: استخدم تشفير AES-256

بشكل افتراضي، تستخدم مصادقة Microsoft Entra Domain Services تشفير Kerberos RC4. نوصي بتكوينه لاستخدام تشفير Kerberos AES-256 بدلاً من ذلك باتباع الخطوات التالية.

يتطلب الإجراء تشغيل عملية على مجال Active Directory الذي تديره Microsoft Entra Domain Services للوصول إلى وحدة تحكم بالمجال لطلب تغيير خاصية إلى كائن المجال. cmdlets أدناه هي PowerShell cmdlets من Active Directory محلي، وليس أوامر Azure PowerShell cmdlets. لهذا السبب، يجب تشغيل أوامر PowerShell هذه من جهاز عميل مرتبط بالمجال إلى مجال Microsoft Entra Domain Services.

هام

يجب تشغيل Windows Server Active Directory PowerShell cmdlets في هذا القسم في Windows PowerShell 5.1 من جهاز عميل مرتبط بالمجال إلى مجال Microsoft Entra Domain Services. لن يعمل PowerShell 7.x و Azure Shell للسحابة في هذا السيناريو.

سجل الدخول إلى جهاز العميل المرتبط بالمجال كمستخدم Microsoft Entra Domain Services بالأذونات المطلوبة. يجب أن يكون لديك حق الوصول للكتابة إلى سمة msDS-SupportedEncryptionTypes كائن المجال. عادة ما يكون لدى أعضاء مجموعة AAD (دليل Azure النشط) DC مسؤول istrators الأذونات اللازمة. افتح جلسة عمل PowerShell عادية (غير مرتفعة) وقم بتنفيذ الأوامر التالية.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

هام

إذا كنت تستخدم تشفير RC4 مسبقا وقمت بتحديث حساب التخزين لاستخدام AES-256، يجب تشغيل klist purge على العميل ثم إعادة تحميل مشاركة الملف للحصول على تذاكر Kerberos جديدة مع AES-256.

تعيين أذونات على مستوى المشاركة

للوصول إلى موارد Azure Files باستخدام المصادقة المستندة إلى الهوية، يجب أن يكون للهوية (مستخدم أو مجموعة أو كيان الخدمة) الأذونات الضرورية على مستوى المشاركة. تشبه هذه العملية تحديد أذونات مشاركة Windows، حيث تحدد نوع الوصول الذي يمتلكه مستخدم معين إلى مشاركة ملف. يوضح التوجيه في هذا القسم كيفية تعيين أذونات القراءة أو الكتابة أو الحذف لمشاركة ملف إلى هوية. نوصي بشدة بتعيين الأذونات من خلال التصريح عن الإجراءات وإجراءات البيانات بشكل صريح بدلاً من استخدام حرف البدل (*).

يجب على معظم المستخدمين تعيين أذونات على مستوى المشاركة لمستخدمي Microsoft Entra محددين أو مجموعات معينة، ثم تكوين قوائم التحكم في الوصول ل Windows للتحكم في الوصول متعدد المستويات على مستوى الدليل والملف. ومع ذلك، بدلا من ذلك، يمكنك تعيين إذن افتراضي على مستوى المشاركة للسماح للمساهم أو المساهم المرتفع أو القارئ بالوصول إلى جميع الهويات المصادق عليها.

هناك خمسة أدوار مضمنة في Azure لملفات Azure، يسمح بعضها بمنح أذونات على مستوى المشاركة للمستخدمين والمجموعات:

- يسمح Storage File Data Privileged Contributor بقراءة قوائم التحكم في الوصول ل Windows وكتابتها وحذفها وتعديلها في مشاركات ملفات Azure عبر SMB عن طريق تجاوز قوائم التحكم في الوصول ل Windows الموجودة.

- يسمح Storage File Data Privileged Reader بالوصول للقراءة في مشاركات ملفات Azure عبر SMB عن طريق تجاوز قوائم التحكم في الوصول في Windows الموجودة.

- يسمح Storage File Data SMB Share Contributor بالوصول للقراءة والكتابة والحذف في مشاركات ملفات Azure عبر SMB.

- يسمح Storage File Data SMB Share Elevated Contributor بقراءة قوائم التحكم في الوصول ل Windows وكتابتها وحذفها وتعديلها في مشاركات ملفات Azure عبر SMB.

- يسمح Storage File Data SMB Share Reader بالوصول للقراءة في مشاركات ملفات Azure عبر SMB.

هام

يتطلب التحكم الإداري الكامل لمشاركة الملف، بما في ذلك القدرة على الحصول على ملكية ملف، استخدام مفتاح حساب التخزين. لا يتم دعم التحكم مسؤول istrative مع بيانات اعتماد Microsoft Entra.

يمكنك استخدام مدخل Microsoft Azure أو PowerShell أو Azure CLI لتعيين الأدوار المضمنة إلى هوية Microsoft Entra للمستخدم لمنح أذونات على مستوى المشاركة. يجب أن تدرك أن تعيين دور Azure على مستوى المشاركة قد يستغرق بعض الوقت حتى يصبح ساري المفعول. نوصي باستخدام إذن على مستوى المشاركة لإدارة الوصول عالية المستوى إلى مجموعة AD تمثل مجموعة من المستخدمين والهويات، ثم الاستفادة من قوائم التحكم في الوصول في Windows للتحكم في الوصول متعدد المستويات على مستوى الدليل/الملف.

تعيين دور Azure إلى هوية Microsoft Entra

هام

قم بتعيين الأذونات من خلال الإعلان صراحة عن الإجراءات وإجراءات البيانات بدلاً من استخدام حرف بدل (*). إذا احتوى تعريف دور مخصص لإجراء بيانات على حرف بدل، فسيتم منح كل الهويات المعينة لهذا الدور حق الوصول لجميع إجراءات البيانات الممكنة. هذا يعني أنه سيتم أيضاً منح جميع هذه الهويات أي إجراء بيانات جديد يُضاف إلى النظام الأساسي. قد يكون الوصول الإضافي والأذونات الممنوحة من خلال إجراءات أو إجراءات بيانات جديدة سلوكاً غير مرغوب فيه للعملاء الذين يستخدمون أحرف البدل.

لتعيين دور Azure إلى هوية Microsoft Entra باستخدام مدخل Microsoft Azure، اتبع الخطوات التالية:

- في مدخل Microsoft Azure، انتقل إلى مشاركة الملف، أو إنشاء مشاركة ملف.

- حدد التحكم بالوصول (IAM).

- حدد إضافة تعيين دور

- في جزء إضافة تعيين دور، حدد الدور المضمن المناسب (على سبيل المثال، Storage File Data SMB Share Reader أو Storage File Data SMB Share Contributor) من قائمة Role . اترك تعيين الوصول إلى في الإعداد الافتراضي: مستخدم Microsoft Entra أو مجموعة أو كيان الخدمة. حدد هوية Microsoft Entra المستهدفة حسب الاسم أو عنوان البريد الإلكتروني.

- حدد Review + assign لإكمال تعيين الدور.

تكوين قوائم التحكم في الوصول Windows

بعد تعيين أذونات على مستوى المشاركة باستخدام RBAC، يمكنك تعيين قوائم التحكم في الوصول في Windows على مستوى الجذر أو الدليل أو الملف. فكر في الأذونات على مستوى المشاركة كحارس بوابة عالي المستوى يحدد ما إذا كان يمكن للمستخدم الوصول إلى المشاركة، بينما تعمل قوائم التحكم في الوصول في Windows على مستوى أكثر دقة لتحديد العمليات التي يمكن للمستخدم القيام بها على مستوى الدليل أو الملف.

تدعم Azure Files المجموعة الكاملة من الأذونات الأساسية والمتقدمة. يمكنك عرض وتكوين قوائم التحكم بالوصول في Windows على الدلائل والملفات في مشاركة ملف Azure عن طريق تحميل المشاركة ثم استخدام Windows مستكشف الملفات أو تشغيل الأمر Windows icacls أو Set-ACL.

يتم دعم مجموعات الأذونات التالية في الدليل الجذر لمشاركة ملف:

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\المستخدمون المصادق عليهم:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

لمزيد من المعلومات، راجع تكوين الأذونات على مستوى الدليل والملف عبر SMB.

تحميل مشاركة الملف باستخدام مفتاح حساب التخزين

قبل تكوين قوائم التحكم في الوصول في Windows، يجب أولا تحميل مشاركة الملف إلى الجهاز الظاهري المرتبط بالمجال باستخدام مفتاح حساب التخزين الخاص بك. للقيام بذلك، سجل الدخول إلى الجهاز الظاهري المرتبط بالمجال كمستخدم Microsoft Entra، وافتح موجه أوامر Windows، وقم بتشغيل الأمر التالي. تذكر استبدال <YourStorageAccountName>و <FileShareName>و <YourStorageAccountKey> بقيمك الخاصة. إذا كان Z: قيد الاستخدام بالفعل، فاستبدله بحرف محرك أقراص متوفر. يمكنك العثور على مفتاح حساب التخزين الخاص بك في مدخل Microsoft Azure عن طريق التنقل إلى حساب التخزين وتحديد مفاتيح الوصول إلى الأمان + الشبكات>، أو يمكنك استخدام Get-AzStorageAccountKey PowerShell cmdlet.

من المهم استخدام net use أمر Windows لتحميل المشاركة في هذه المرحلة وليس PowerShell. إذا كنت تستخدم PowerShell لتحميل المشاركة، فلن تكون المشاركة مرئية ل Windows مستكشف الملفات أو cmd.exe، ولن تتمكن من تكوين قوائم التحكم في الوصول في Windows.

إشعار

قد ترى التحكم الكامل في التحكم في التحكم ACL مطبقا على دور بالفعل. وعادة ما يوفر ذلك بالفعل القدرة على تعيين الأذونات. ومع ذلك، نظرا لوجود عمليات التحقق من الوصول على مستويين (مستوى المشاركة ومستوى الملف/الدليل)، فهذا مقيد. يمكن فقط للمستخدمين الذين لديهم دور SMB Elevated Contributor وإنشاء ملف أو دليل جديد تعيين أذونات على تلك الملفات أو الدلائل الجديدة دون استخدام مفتاح حساب التخزين. تتطلب كافة تعيينات إذن الملف/الدليل الأخرى الاتصال بالمشاركة باستخدام مفتاح حساب التخزين أولا.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

تكوين قوائم التحكم في الوصول لنظام التشغيل Windows باستخدام مستكشف ملفات Windows

بعد تحميل مشاركة ملف Azure، يجب تكوين قوائم التحكم في الوصول في Windows. يمكنك القيام بذلك باستخدام إما Windows مستكشف الملفات أو icacls.

اتبع هذه الخطوات لاستخدام Windows مستكشف الملفات لمنح الإذن الكامل لكافة الدلائل والملفات ضمن مشاركة الملف، بما في ذلك الدليل الجذر.

- افتح مستكشف ملفات Windows وانقر بزر الماوس الأيمن على الملف/الدليل وحدد Properties.

- حدد علامة التبويب الأمان.

- حدد تحرير لتغيير الأذونات.

- يمكنك تغيير أذونات المستخدمين الحاليين أو تحديد إضافة لمنح أذونات للمستخدمين الجدد.

- في نافذة المطالبة لإضافة مستخدمين جدد، أدخل اسم المستخدم المستهدف الذي تريد منح الإذن له في المربع أدخل أسماء الكائنات المراد تحديدها، وحدد Check Names للعثور على الاسم الكامل اسم UPN للمستخدم المستهدف.

- حدد موافق.

- في علامة التبويب Security، حدد جميع الأذونات التي تريد منحها للمستخدم الجديد.

- حدد تطبيق.

تكوين قوائم التحكم في الوصول لنظام التشغيل Windows باستخدام icacls

استخدم أمر Windows التالي لمنح أذونات كاملة لجميع الدلائل والملفات الموجودة ضمن مشاركة الملف، بما في ذلك الدليل الجذر. تذكر استبدال قيم العنصر النائب في المثال بقيمك.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

لمزيد من المعلومات حول كيفية استخدام icacls لتعيين قوائم التحكم بالوصول في Windows وأنواع مختلفة من الأذونات المدعومة، راجع مرجع سطر الأوامر ل icacls.

تحميل مشاركة الملف من جهاز ظاهري مرتبط بالمجال

تتحقق العملية التالية من إعداد مشاركة الملف وأذونات الوصول بشكل صحيح وأنه يمكنك الوصول إلى مشاركة ملف Azure من جهاز ظاهري مرتبط بالمجال. يجب أن تدرك أن تعيين دور Azure على مستوى المشاركة قد يستغرق بعض الوقت حتى يصبح ساري المفعول.

سجل الدخول إلى الجهاز الظاهري المرتبط بالمجال باستخدام هوية Microsoft Entra التي منحت الأذونات لها. تأكد من تسجيل الدخول باستخدام بيانات اعتماد Microsoft Entra. إذا تم تحميل محرك الأقراص بالفعل باستخدام مفتاح حساب التخزين، فستحتاج إلى قطع اتصال محرك الأقراص أو تسجيل الدخول مرة أخرى.

قم بتشغيل البرنامج النصي PowerShell أدناه أو استخدم مدخل Azure لتحميل مشاركة ملف Azure باستمرار وتعيينه إلى محرك الأقراص Z: على Windows. إذا كان Z: قيد الاستخدام بالفعل، فاستبدله بحرف محرك أقراص متوفر. نظرا لأنه تمت مصادقتك، فلن تحتاج إلى توفير مفتاح حساب التخزين. سيتحقق البرنامج النصي لمعرفة ما إذا كان حساب التخزين هذا يمكن الوصول إليه عبر منفذ TCP 445، وهو المنفذ الذي يستخدمه SMB. تذكر استبدال <storage-account-name> و <file-share-name> بقيمك الخاصة. لمزيد من المعلومات، راجع استخدام مشاركة ملف Azure مع Windows.

ما لم تكن تستخدم أسماء مجالات مخصصة، يجب تحميل مشاركات ملفات Azure باستخدام اللاحقة file.core.windows.net، حتى إذا قمت بإعداد نقطة نهاية خاصة لمشاركتك.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

يمكنك أيضا استخدام net-use الأمر من موجه Windows لتحميل مشاركة الملف. تذكر استبدال <YourStorageAccountName> و <FileShareName> بقيمك الخاصة.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

تحميل مشاركة الملف من جهاز ظاهري غير مرتبط بالمجال أو جهاز ظاهري مرتبط بمجال AD مختلف

يمكن للأجهزة الظاهرية أو الأجهزة الظاهرية غير المرتبطة بالمجال والمنضمة إلى مجال مختلف عن حساب التخزين الوصول إلى مشاركات ملفات Azure باستخدام مصادقة Microsoft Entra Domain Services فقط إذا كان الجهاز الظاهري لديه اتصال شبكة دون عوائق بوحدات تحكم المجال ل Microsoft Entra Domain Services، الموجودة في Azure. يتطلب هذا عادة إعداد VPN من موقع إلى موقع أو من نقطة إلى موقع. يجب أن يكون لدى المستخدم الذي يصل إلى مشاركة الملف هوية (هوية Microsoft Entra تمت مزامنتها من معرف Microsoft Entra إلى Microsoft Entra Domain Services) في المجال المدار ل Microsoft Entra Domain Services، ويجب أن يوفر بيانات اعتماد صريحة (اسم المستخدم وكلمة المرور).

لتحميل مشاركة ملف من جهاز ظاهري غير مرتبط بالمجال، يجب على المستخدم إما:

- توفير بيانات اعتماد مثل DOMAINNAME\username حيث DOMAINNAME هو مجال Microsoft Entra Domain Services واسم المستخدم هو اسم مستخدم الهوية في Microsoft Entra Domain Services، أو

- استخدم username@domainFQDN الترميز، حيث domainFQDN هو اسم المجال المؤهل بالكامل.

سيسمح استخدام أحد هذه الأساليب للعميل بالاتصال بوحدة التحكم بالمجال في مجال Microsoft Entra Domain Services لطلب تذاكر Kerberos وتلقيها.

على سبيل المثال:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

أو

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

الخطوات التالية

لمنح مستخدمين إضافيين حق الوصول إلى مشاركة الملف، اتبع الإرشادات الواردة في تعيين أذونات على مستوى المشاركة وتكوين قوائم التحكم في الوصول في Windows.

لمزيد من المعلومات حول المصادقة المستندة إلى الهوية لملفات Azure، راجع هذه الموارد: