تكوين اتصال نقطة إلى موقع باستخدام مصادقة الشهادة (كلاسيكية)

توضح لك هذه المقالة كيفية إنشاء شبكة ظاهرية مع اتصال من نقطة إلى موقع باستخدام نموذج النشر الكلاسيكي (القديم). يستخدم هذا التكوين شهادات لمصادقة العميل المتصل، سواء كان مُوقعًا ذاتيًا أو صادرًا عن CA. هذه الإرشادات مخصصة لنموذج النشر الكلاسيكي. لم يعد بإمكانك إنشاء بوابة باستخدام نموذج التوزيع الكلاسيكي. راجع إصدار Resource Manager من هذه المقالة بدلا من ذلك.

هام

لم يعد بإمكانك إنشاء بوابات شبكة ظاهرية جديدة للشبكات الظاهرية لنموذج التوزيع الكلاسيكي (إدارة الخدمة). يمكن إنشاء بوابات شبكة ظاهرية جديدة للشبكات الظاهرية ل Resource Manager فقط.

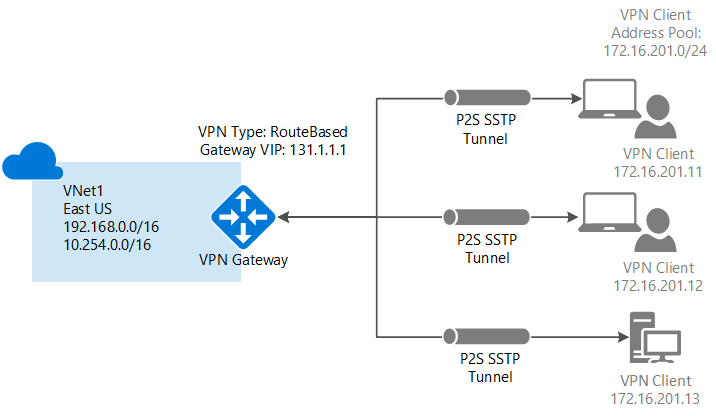

يمكنك استخدام بوابة VPN من نقطة إلى موقع (P2S) لإنشاء اتصال آمن إلى شبكة الاتصال الظاهرية من كمبيوتر عميل فردي. تعد اتصالات VPN من نقطة إلى موقع مفيدة عندما تريد الاتصال بشبكتك الظاهرية من موقع بعيد. عندما يكون لديك عدد قليل من العملاء الذين يحتاجون إلى الاتصال بشبكة ظاهرية، فإن VPN P2S هو حل مفيد لاستخدامه بدلًا من VPN لـ "موقع إلى موقع". يُؤسَس اتصال P2S VPN عن طريق بدء تشغيله من كمبيوتر العميل.

هام

يدعم نموذج التوزيع عملاء Windows VPN فقط، ويستخدم بروتوكول نفق مأخذ التوصيل الآمن (SSTP)، وهو بروتوكول VPN يستند إلى SSL. لدعم عملاء VPN غير Windows، يجب عليك إنشاء شبكة ظاهرية باستخدام نموذج توزيع "إدارة الموارد". نموذج توزيع "إدارة الموارد" يدعم IKEv2 VPN بالإضافة إلى SSTP. لمزيد من المعلومات، راجع حول اتصالات P2S.

إشعار

تمت كتابة هذه المقالة لنموذج النشر الكلاسيكي (القديم). نوصي باستخدام أحدث نموذج توزيع Azure بدلا من ذلك. نموذج توزيع Resource Manager هو أحدث نموذج نشر ويوفر المزيد من الخيارات وتوافق الميزات من نموذج التوزيع الكلاسيكي. لفهم الفرق بين نموذجي التوزيع هذين، راجع فهم نماذج التوزيع وحالة الموارد الخاصة بك.

إذا كنت تريد استخدام إصدار مختلف من هذه المقالة، فاستخدم جدول المحتويات في الجزء الأيمن.

الإعدادات والمتطلبات

المتطلبات

تتطلب اتصالات مصادقة شهادة نقطة إلى موقع العناصر التالية. هناك خطوات في هذه المقالة من شأنها أن تساعدك على إنشائها.

- بوابة VPN ديناميكية.

- المفتاح العام (ملف cer.) لشهادة الجذر، المُحمّل إلى Azure. يعتبر هذا المفتاح شهادة موثوق بها ويُستخدم للمصادقة.

- شهادة عميل تم إنشاؤها من شهادة الجذر، وثُبتت على كل كمبيوتر عميل سيقوم بالاتصال. تُستخدم هذه الشهادة لمصادقة العميل.

- يجب إنشاء حزمة تكوين عميل VPN وتثبيتها على كل كمبيوتر عميل متصل. تقوم حزمة تكوين العميل بتكوين عميل VPN الأصلي الموجود بالفعل على نظام التشغيل مع المعلومات اللازمة للاتصال بالشبكات الظاهرية.

لا تتطلب الاتصالات من نقطة إلى موقع جهاز VPN أو عنوان IP عام محلي. يُنشأ اتصال VPN عبر SSTP (بروتوكول نفق مأخذ التوصيل الآمن). على جانب الخادم، ندعم إصدارات 1.0 و 1.1 و 1.2 لـ SSTP. يقرر العميل الإصدار الذي يجب استخدامه. بالنسبة Windows 8.1 والإصدارات الأحدث، يستخدم SSTP الإصدار 1.2 بشكل افتراضي.

لمزيد من المعلومات، راجع حول اتصالات نقطة إلى موقع والأسئلة المتداولة.

إعدادات المثال

استخدم القيم التالية لإنشاء بيئة اختبار أو ارجع إلى هذه القيم لفهم الأمثلة في هذه المقالة بشكل أفضل:

- مجموعة الموارد: TestRG

- اسم الشبكة: VNet1

- مساحة العنوان: 192.168.0.0/16

في هذا المثال، نستخدم مساحة عنوان واحدة فقط. يمكن أن يكون لديك أكثر من مساحة عنوان لشبكتك الظاهرية. - اسم الشبكة الفرعية: FrontEnd

- نطاق عنوان الشبكة الفرعية: 192.168.1.0/24

- GatewaySubnet: 192.168.200.0/24

- المنطقة: (الولايات المتحدة) شرق الولايات المتحدة

- مساحة عنوان العميل: 172.16.201.0/24

يتلقى عملاء VPN الذين يتصلون بشبكة ظاهرية باستخدام اتصال نقطة إلى موقع عنوان IP من تجمع مُحدد. - نوع الاتصال: حدد نقطة إلى موقع.

قبل البدء، تحقق من وجود اشتراك Azure. إذا لم يكن لديك اشتراك Azure بالفعل، يمكنك تنشيط ميزات المشترك في MSDN خاصتك أو الاشتراك في حساب مجاني.

إنشاء شبكة ظاهرية

في حالة كان لديك بالفعل شبكة ظاهرية، فتحقق من أن الإعدادات متوافقة مع تصميم بوابة VPN الخاصة بك. انتبه بشكل خاص لأي شبكات فرعية قد تتداخل مع الشبكات الأخرى.

- من المستعرض، انتقل إلى مدخل Microsoft Azure وسجِّل الدخول باستخدام الحساب الخاص بـ Azure الخاص بك.

- حدد +إنشاء مورد. في حقل البحث في السوق، اكتب "شبكة ظاهرية". حدد اوقع الشبكة الظاهرية من القائمة التي تم إرجاعها، وحددها لفتح صفحةالشبكة الظاهرية.

- في صفحة الشبكة الظاهرية، ضمن زر "إنشاء"، سترى "توزيع باستخدام إدارة الموارد (التغيير إلى كلاسيكي)". "إدارة الموارد" هو الإعداد الافتراضي لإنشاء شبكة ظاهرية. لا تريد إنشاء شبكة ظاهرية لـ "إدارة الموارد". حدد (تغيير إلى كلاسيكي) لإنشاء شبكة ظاهرية كلاسيكية. ثم حدد علامة تبويب نظرة عامةوحدد إنشاء.

- في الصفحة إنشاء شبكة ظاهرية (كلاسيكية)، ضمن علامة التبويب الأساسيات، قم بتكوين إعدادات شبكة ظاهرية باستخدام القيم المثال.

- حدد مراجعة+ أنشاء للتحقق من إدخالاتك

- يعمل التحقق من الصحة. بعد التحقق من صحة VNet، حدد "إنشاء".

إعدادات DNS ليست جزءًا مطلوبًا من هذا التكوين ولكن DNS ضروري إذا أردت تحليل الاسم بين الأجهزة الظاهرية. لا يؤدي تحديد القيمة إلى إنشاء خادم DNS جديد. يجب أن يكون عنوان IP لخادم DNS الذي تحدده خادم DNS يمكنه حل الأسماء الخاصة بالموارد التي تتصل بها.

بعد إنشاء الشبكة الظاهرية، تستطيع إضافة عنوان IP الخاص بخادم DNS للتعامل مع تحليل الاسم. افتح الإعدادات الخاصة بشبكتك الظاهرية، وحدد خوادم DNS، وأضف عنوان IP لخادم DNS الذي تريد استخدامه لتحليل الاسم.

- حدد موقع الشبكة الظاهرية في المدخل.

- في صفحة شبكتك الظاهرية، ضمن القسم الإعدادات، حدد خوادم DNS.

- أضف خادم DNS.

- لحفظ الإعدادات الخاصة بك، حدد حفظ في أعلى الصفحة.

نشاء بوابة VPN

انتقل إلى الشبكة الظاهرية التي أنشأتها.

في صفحة "شبكة ظاهرية" ضمن "الإعدادات"، حدد بوابة. في صفحة البوابة، يمكنك عرض البوابة الخاصة بشبكتك الظاهرية. لا تحتوي هذه الشبكة الظاهرية بعد على بوابة. انقر فوق الملاحظة التي تقول انقر هنا لإضافة اتصال وبوابة.

في صفحة تكوين اتصال VPN وبوابة، حدد الإعدادات التالية:

- نوع الاتصال: نقطة إلى موقع

- مساحة عنوان العميل: أضف نطاق عناوين IP الذي يتلقى عملاء VPN منه عنوان IP عند الاتصال. استخدم نطاق عناوين IP خاص لا يتداخل مع الموقع المحلي الذي تتصل منه، أو مع الشبكة الظاهرية التي تريد الاتصال بها.

اترك خانة الاختيار الخاصة بـ عدم تكوين بوابة في الوقت الحالي غير محددة. سنُنشئ بوابة.

في أسفل الصفحة، حدد التالي: بوابة >.

في صفحة البوابة، حدد القيم التالية:

- حجم: الحجم هو وحدة حفظ المخزون للبوابة لبوابة شبكتك الظاهرية. في مدخل Microsoft Azure، تكون وحدة حفظ المخزون الافتراضية افتراضية. لمزيد من التفاصيل حول وحدات حفظ مخزون البوابة، راجع حول إعدادات بوابة VPN.

- نوع التوجيه: يجب تحديد ديناميكي لتكوين نقطة إلى موقع. لن يعمل التوجيه الثابت.

- الشبكة الفرعية للبوابة: تم ملئ هذا الحقل تلقائيًا بالفعل. لا يمكنك تغيير الاسم. إذا حاولت تغيير الاسم باستخدام PowerShell أو أي وسيلة أخرى، فلن تعمل البوابة بشكل صحيح.

- نطاق العنوان (كتلة CIDR): في حين أنه من الممكن إنشاء شبكة فرعية للبوابة صغيرة مثل /29، نوصي بإنشاء شبكة فرعية أكبر تتضمن المزيد من العناوين عن طريق تحديد /28 أو /27 على الأقل. سيسمح القيام بذلك بعناوين كافية لاستيعاب التكوينات الإضافية المحتملة التي قد ترغب فيها في المستقبل. عند العمل مع الشبكات الفرعية للعبارة تجنب ربط مجموعة أمان شبكة اتصال (NSG) بالشبكة الفرعية للعبارة. قد يؤدي ربط مجموعة أمان الشبكة بهذه الشبكة الفرعية إلى عدم عمل بوابة VPN كما هو متوقع.

حدد "مراجعة + إنشاء" للتحقق من صحة الإعدادات.

بمجرد تجاوز التحقق من الصحة، حدد Create. يمكن أن تستغرق بوابة VPN ما يصل إلى 45 دقيقة، اعتمادًا على وحدة حفظ مخزون البوابة التي تحددها.

إنشاء شهادات

تستخدم Azure الشهادات لمصادقة عملاء VPN لشبكات VPN من نقطة إلى موقع. يمكنك تحميل معلومات المفتاح العام لشهادة الجذر إلى Azure. إذن، سيُعتبر المفتاح العام موثوقًا به. يجب إنشاء شهادات العميل من شهادة الجذر الموثوق بها، ثم تثبيتها على كل كمبيوتر عميل في مخزن الشهادات User\Personal\Certificates للشهادات الحالية. تُستخدم الشهادة لمصادقة العميل عند الاتصال بشبكة ظاهرية.

إذا كنت تستخدم شهادات مُوقعة ذاتيًا، فيجب إنشاؤها باستخدام معلمات محددة. يمكنك إنشاء شهادة مُوقعة ذاتيًا باستخدام الإرشادات الخاصة بـ PowerShell و Windows 10 أو أحدث أو MakeCert. من المهم اتباع الخطوات الواردة في هذه الإرشادات عند استخدام شهادات الجذر المُوقعة ذاتيًا وإنشاء شهادات عميل من شهادة الجذر المُوقعة ذاتيًا. وإلا، فلن تكون الشهادات التي تُنشئها متوافقة مع اتصالات P2S، وستتلقى خطأ عند الاتصال.

الحصول على المفتاح العام (.cer) للشهادة الجذر

الحصول على ملف .cer لشهادة الجذر. يمكنك استخدام إما شهادة جذر تم إنشاؤها باستخدام حل مؤسسة (موصى به)، أو إنشاء شهادة مُوقعة ذاتيًا. بعد إنشاء شهادة الجذر، قم بتصدير بيانات الشهادة العامة (وليس المفتاح الخاص) كملف Base64 المشفر X.509 .cer. ستُحمل هذا الملف لاحقًا إلى Azure.

شهادة المؤسسة: إذا كنت تستخدم حل مؤسسة، فيمكنك استخدام سلسلة شهاداتك الحالية. احصل على ملف .cer لشهادة الجذر التي تريد استخدامها.

شهادة جذر مُوقعة ذاتيًا: إذا كنت لا تستخدم حل شهادة مؤسسة، فأنشئ شهادة جذر مُوقعة ذاتيًا. وإلا، لن تكون الشهادات التي تقوم بإنشائها متوافقة مع اتصالات P2S الخاصة بك ويتلقى العملاء خطأ في الاتصال عند محاولة الاتصال. يمكنك استخدام Azure PowerShell أو MakeCert أو OpenSSL. تصف الخطوات الواردة في المقالات التالية كيفية إنشاء شهادة جذر مُوقعة ذاتيًا متوافقة:

- إرشادات PowerShell لنظام التشغيل Windows 10 أو إصدار أحدث: تتطلب هذه الإرشادات PowerShell على كمبيوتر يعمل بنظام Windows 10 أو إصدار أحدث. يمكن تثبيت شهادات العميل التي تم إنشاؤها من شهادة الجذر على أي عميل P2S مدعوم.

- تعليمات MakeCert: استخدم MakeCert لإنشاء شهادات إذا لم يكن لديك حق الوصول إلى كمبيوتر يعمل بنظام التشغيل Windows 10 أو إصدار أحدث. رغم إهمال MakeCert، لا يزال بإمكانك استخدامه لإنشاء الشهادات. يمكن تثبيت شهادات العميل التي تُنشئها من شهادة الجذر على أي عميل P2S مدعوم.

- Linux - إرشادات OpenSSL

- Linux - تعليمات strongSwan

إنشاء شهادة عميل

يجب أن يكون لكل كمبيوتر عميل تتصل به بشبكة ظاهرية مع اتصال من نقطة إلى موقع شهادة عميل مثبتة. تقوم بإنشائه من شهادة الجذر وتثبيته على كل كمبيوتر عميل. إذا لم تُثبت شهادة عميل صالحة، فستفشل المصادقة عندما يحاول العميل الاتصال بالشبكة الظاهرية.

يمكنك إما إنشاء شهادة فريدة لكل عميل، أو يمكنك استخدام نفس الشهادة لعدة عملاء. تتمثل ميزة إنشاء شهادات عميل فريدة في القدرة على إبطال شهادة واحدة. بخلاف ذلك، إذا استخدم العديد من العملاء شهادة العميل نفسها للمصادقة وأبطلتها، فستحتاج إلى إنشاء شهادات جديدة وتثبيتها لكل عميل يستخدم تلك الشهادة.

يمكنك إنشاء شهادات العميل باستخدام الأساليب التالية:

شهادة المؤسسة:

إذا كنت تستخدم حل شهادة مؤسسة، فأنشئ شهادة عميل بتنسيق قيمة الاسم الشائع name@yourdomain.com. استخدم هذا التنسيق بدلًا من تنسيق اسم المجال/اسم المستخدم.

تأكد من أن شهادة العميل تستند إلى قالب شهادة المستخدم الذي يحتوي على مصادقة العميل المُدرجة كأول عنصر في قائمة المستخدمين. تحقق من الشهادة بالنقر نقرًا مزدوجًا عليها وعرض استخدام مفتاح مُحسن في علامة تبويب التفاصيل.

شهادة جذر مُوقعة ذاتيًا: اتبع الخطوات الواردة في إحدى مقالات شهادة P2S التالية حتى تكون شهادات العميل التي تُنشئها متوافقة مع اتصالات P2S خاصتك.

عند إنشاء شهادة عميل من شهادة جذر مُوقعة ذاتيًا، فستُثبت تلقائيًا على الكمبيوتر الذي استخدمته في إنشائها. إذا كنت ترغب في تثبيت شهادة عميل على كمبيوتر عميل آخر، فقم بتصديرها كملف .pfx، إلى جانب سلسلة الشهادات بأكملها. سيؤدي القيام بذلك إلى إنشاء ملف .pfx يحتوي على معلومات شهادة الجذر المطلوبة للعميل للمصادقة.

تُنشئ الخطوات الواردة في هذه المقالات شهادة عميل متوافقة، والتي يمكنك بعد ذلك تصديرها وتوزيعها.

إرشادات حول Windows 10 أو إصدار أحدث من PowerShell: تتطلب هذه الإرشادات Windows 10 أو إصداراً أحدث وPowerShell لإنشاء الشهادات. يمكن تثبيت الشهادات التي تم إنشاؤها على أي عميل P2S مدعوم.

إرشادات MakeCert: استخدم MakeCert إذا لم يكن لديك وصول إلى جهاز كمبيوتر يعمل بنظام Windows 10 أو أحدث لإنشاء الشهادات. رغم إهمال MakeCert، لا يزال بإمكانك استخدامه لإنشاء الشهادات. يمكنك تثبيت الشهادات التي تم إنشاؤها على أي عميل P2S مدعوم.

Linux: راجع تعليمات strongSwan أو OpenSSL .

تحميل ملف .cer لشهادة الجذر

بعد إنشاء البوابة، حمّل ملف .cer (الذي يحتوي على معلومات المفتاح العام) للحصول على شهادة جذر موثوق بها إلى خادم Azure. لا تُحمل المفتاح الخاص بشهادة الجذر. بعد تحميل الشهادة، يستخدمها Azure لمصادقة العملاء الذين قاموا بتثبيت شهادة عميل تم إنشاؤها من شهادة الجذر الموثوق بها. لاحقًا، يمكنك تحميل ملفات شهادات جذر إضافية موثوق بها (ما يصل إلى 20 ملفًا) إذا لزم الأمر.

- انتقل إلى الشبكة الظاهرية التي أنشأتها.

- ضمن الإعدادات، حدد اتصال نقطة إلى موقع.

- حدد إدارة الشهادة.

- حدد تحميل.

- في جزء تحميل شهادة، حدد رمز المجلد وانتقل إلى الشهادة التي تريد تحميلها.

- حدد تحميل.

- بعد نجاح تحميل الشهادة، يمكنك عرضها في صفحة "إدارة الشهادة". قد تحتاج إلى تحديد تحديث لعرض الشهادة التي قمت بتحميلها للتو.

تكوين العميل

للاتصال بشبكة ظاهرية باستخدام VPN من نقطة إلى موقع، يجب على كل عميل تثبيت حزمة لتكوين عميل VPN الأصلي لـ Windows. تقوم حزمة التكوين بتكوين عميل Windows VPN الأصلي مع الإعدادات اللازمة للاتصال بالشبكة الظاهرية.

يمكنك استخدام نفس حزمة تكوين عميل VPN على كل كمبيوتر عميل، طالما أن الإصدار يطابق بنية العميل. للحصول على قائمة بأنظمة تشغيل العميل المدعومة، راجع حول اتصالات نقطة إلى موقع والأسئلة المتداولة.

إنشاء حزمة تكوين عميل VPN وتثبيتها

انتقل إلى إعدادات الاتصالات من نقطة إلى موقع لشبكتك الظاهرية.

في أعلى الصفحة، حدد حزمة التنزيل التي تتوافق مع نظام تشغيل العميل حيث سيتم تثبيتها:

- بالنسبة لعملاء 64 بت، حدد عميل VPN (64 بت).

- بالنسبة لعملاء 32 بت، حدد عميل VPN (32 بت).

يُنشئ Azure حزمة بالإعدادات المحددة التي يتطلبها العميل. في كل مرة تُجري تغييرات على VNet شبكة ظاهرية أو بوابة، ستحتاج إلى تنزيل حزمة تكوين عميل جديدة وتثبيتها على أجهزة كمبيوتر العميل.

بعد إنشاء الحزمة، حدد تنزيل.

ثبّت حزمة تكوين العميل على كمبيوتر العميل. عند التثبيت، إذا رأيت نافذة SmartScreen المنبثقة تُظهر أن "Windows يحمي الكمبيوتر"، فحدد مزيد من المعلومات، ثم حدد تشغيل على أي حال. يمكنك أيضًا حفظ الحزمة لتثبيتها على أجهزة الكمبيوتر العميلة الأخرى.

تثبيت شهادة عميل

بالنسبة لهذا التمرين، عند إنشاء شهادة العميل، تُثبت تلقائيًا على جهاز الكمبيوتر. لإنشاء اتصال P2S من كمبيوتر عميل مختلف عن الكمبيوتر المُستخدم لإنشاء شهادات العميل، يجب تثبيت شهادة العميل التي تم إنشاؤها على هذا الكمبيوتر.

عند تثبيت شهادة العميل، فإنك تحتاج إلى كلمة المرور التي تم إنشاؤها عند تصدير شهادة العميل. يمكنك عادة تثبيت الشهادة بمجرد النقر المزدوج فوقها. لمزيد من المعلومات، راجع تثبيت شهادة عميل تم تصديرها.

الاتصال بشبكتك الظاهرية

إشعار

يجب أن يكون لديك حقوق المسؤول على كمبيوتر العميل الذي تتصل منه.

- على كمبيوتر العميل، انتقل إلى إعدادات VPN.

- حدد VPN الذي أنشأته. إذا استخدمت إعدادات المثال، فسيُسمى الاتصال باسم Group TestRG VNet1.

- حدد اتصال.

- في مربع "شبكة Windows Azure الظاهرية"، حدد اتصال. إذا ظهرت رسالة منبثقة حول الشهادة، فحدد متابعة لاستخدام الامتيازات الراقية، وحدد نعم لقبول تغييرات التكوين.

- عند نجاح الاتصال، سترى إشعارًا يُفيد الاتصال.

إذا كنت تواجه مشكلة في الاتصال، فتحقق من العناصر التالية:

إذا قمت بتصدير شهادة عميل باستخدام معالج تصدير الشهادات، فتأكد من تصديرها كملف .pfx وتحديد تضمين كافة الشهادات في مسار الشهادة إن أمكن. عند تصديرها بهذه القيمة، يتم أيضًا تصدير معلومات شهادة الجذر. بعد تثبيت الشهادة على جهاز الكمبيوتر العميل، يتم أيضًا تثبيت شهادة الجذر في ملف .pfx. للتحقق من تثبيت شهادة الجذر، افتح إدارة شهادات المستخدم وحدد مراجع/شهادات الجذر الموثوقة. تحقق من أن شهادة الجذر مُسردة، والتي يجب أن تكون موجودة حتى تعمل المصادقة.

إذا استخدمت شهادة أصدرها حل Enterprise CA ولا يمكنك المصادقة، فتحقق من أمر المصادقة في شهادة العميل. تحقق من ترتيب قائمة المصادقة بالنقر نقرًا مزدوجًا فوق شهادة العميل، وتحديد علامة تبويب التفاصيل، ثم تحديد استخدام مفتاح مُحسّن. تأكد من أن مصادقة العميل هي العنصر الأول في القائمة. إذا لم يكن الأمر كذلك، فقم بإصدار شهادة عميل بناءً على قالب المستخدم الذي يحتوي على مصادقة العميل كأول عنصر في القائمة.

لمزيد من المعلومات حول استكشاف أخطاء P2S وإصلاحها، راجع استكشاف أخطاء اتصالات P2S وإصلاحها.

التحقق من اتصال VPN

تحقق من أن اتصال VPN نشط. افتح موجه أوامر غير مقيد على كمبيوتر العميل، وشغّل ipconfig/all.

عرض النتائج. لاحظ أن عنوان IP الذي تلقيته هو أحد العناوين ضمن نطاق عناوين الاتصال من نقطة إلى موقع الذي حددته عند إنشاء شبكة ظاهرية. يجب أن تكون النتائج مشابه لهذا المثال:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

للاتصال بجهاز ظاهري

أنشئ اتصال سطح مكتب بعيد للاتصال بجهاز ظاهري مُوزّع شبكتك الظاهرية. تتمثل أفضل طريقة للتحقق من إمكانية الاتصال بجهازك الظاهري في الاتصال باستخدام عنوان IP الخاص به بدلًا من اسم الكمبيوتر. بهذه الطريقة، تختبر لمعرفة ما إذا كان يمكنك الاتصال، وليس ما إذا كان تحليل الاسم قد تم تكوينه بشكل صحيح.

- حدد عنوان IP خاص لجهازك الظاهري. للعثور على عنوان IP الخاص للجهاز الظاهري، اعرض خصائص الجهاز الظاهري في مدخل Microsoft Azure أو استخدم PowerShell.

- تحقق من اتصالك بشبكة ظاهرية باستخدام اتصال VPN من نقطة إلى موقع.

- لفتح اتصال سطح مكتب بعيد، أدخل RDP أو اتصال سطح مكتب بعيد في مربع البحث في شريط المهام، ثم حدد اتصال سطح مكتب بعيد. يمكنك أيضًا فتحه باستخدام الأمر mstsc في PowerShell.

- في الاتصال بسطح المكتب البعيد، أدخل عنوان IP خاص بالجهاز الظاهري. حدد إظهار الخيارات لضبط الإعدادات الإضافية ثم الاتصال، إذا لزم الأمر.

استكشاف أخطاء اتصال RDP بجهاز ظاهري وإصلاحها

إذا كنت تواجه مشكلة في الاتصال بجهاز ظاهري عبر اتصال VPN، فهناك بعض الأشياء التي يمكنك التحقق منها.

- تحقق من نجاح اتصال VPN الخاص بك.

- تحقق من الاتصال بعنوان IP الخاص بالجهاز الظاهري.

- أدخل ipconfig للتحقق من عنوان IPv4 المُخصص لمحول Ethernet على الكمبيوتر الذي تتصل منه. تحدث مساحة العنوان المتداخلة عندما يكون عنوان IP ضمن نطاق عناوين VNet التي تتصل بها، أو ضمن نطاق عنوان VPNClientAddressPool. عندما تتداخل مساحة العنوان الخاصة بك بهذه الطريقة، لا تصل نسبة استخدام الشبكة إلى Azure، بل تبقى على الشبكة المحلية.

- إذا كان يمكنك الاتصال بأي جهاز ظاهري باستخدام عنوان IP خاص، ولكن بدون اسم الكمبيوتر، فتحقق من تكوين DNS بشكل صحيح. لمزيد من المعلومات حول كيفية عمل تحليل الاسم للأجهزة الظاهرية، راجع تحليل الاسم للأجهزة الظاهرية.

- تحقق من إنشاء حزمة تكوين عميل VPN بعد تحديد عناوين IP لخادم DNS للشبكة الظاهرية. إذا حدّثت عناوين IP لخادم DNS، فأنشئ حزمة تكوين عميل VPN جديدة وثبتها.

للمزيد من المعلومات حول استكشاف الأخطاء وإصلاحها، راجعاكتشاف أخطاء اتصال سطح المكتب البعيد بأي جهاز ظاهري وإصلاحها.

لإضافة شهادات جذر موثوقة أو إزالتها

يمكنك إضافة شهادات جذر موثوقة وإزالتها من Azure. عند إزالة شهادة جذر، لم يعد بإمكان العملاء الذين لديهم شهادة تم إنشاؤها من هذا الجذر المصادقة والاتصال. لكي يتمكن هؤلاء العملاء من المصادقة والاتصال مرة أخرى، يجب تثبيت شهادة عميل جديدة تم إنشاؤها من شهادة جذر موثوق بها من قبل Azure.

إضافة شهادة جذر موثوق بها

يمكنك إضافة ما يصل إلى 20 ملف .cer لشهادة جذر موثوق بها إلى Azure باستخدام نفس العملية التي استخدمتها لإضافة أول شهادة جذر موثوق بها.

إزالة شهادة جذر موثوق بها

- في قسم الاتصالات من نقطة إلى موقع من الصفحة الخاصة بشبكتك الظاهرية، حدد إدارة الشهادة.

- حدد علامة الحذف بجوار الشهادة التي تريد إزالتها، ثم حدد حذف.

لإبطال شهادة العميل

إذا لزم الأمر، يمكنك إبطال شهادة عميل. تسمح لك قائمة إبطال الشهادات برفض الاتصال من نقطة إلى موقع بشكل انتقائي بناءً على شهادات العميل الفردية. تختلف هذه الطريقة عن إزالة شهادة جذر موثوق بها. إذا قمت بإزالة شهادة جذر موثوق بها .cer من Azure، فإنها تلغي الوصول إلى جميع شهادات العميل التي تم إنشاؤها/توقيعها بواسطة شهادة الجذر التي تم إبطالها. يتيح إبطال شهادة العميل، بدلًا من شهادة الجذر، استمرار استخدام الشهادات الأخرى التي تم إنشاؤها من الشهادة الجذر للمصادقة لاتصال نقطة إلى موقع.

الممارسة الشائعة هي استخدام الشهادة الجذر لإدارة الوصول على مستوى الفريق أو المؤسسة، أثناء استخدام شهادات العميل الملغاة للتحكم الدقيق في الوصول على المستخدمين الفرديين.

يمكنك إبطال شهادة العميل عن طريق إضافة بصمة الإبهام إلى قائمة الإبطال.

- استرداد بصمة إبهام شهادة العميل. لمزيد من المعلومات، راجع كيفية: استرداد بصمة الإبهام لشهادة.

- انسخ المعلومات إلى محرر نص وأزل جميع المسافات بحيث تكون سلسلة متصلة.

- انتقل إلى اتصال VPN من نقطة إلى موقع، ثم حدد إدارة الشهادة.

- حدد قائمة الإبطال لفتح صفحة قائمة الإبطال.

- في بصمة الإبهام، الصق بصمة إبهام الشهادة كسطر نصي واحد مستمر بدون مسافات.

- حدد + إضافة إلى القائمة لإضافة بصمة الإبهام إلى قائمة إبطال الشهادات (CRL).

بعد اكتمال التحديث، لم يعد من الممكن استخدام الشهادة للاتصال. يتلقى العملاء الذين يحاولون الاتصال باستخدام هذه الشهادة رسالة تفيد بأن الشهادة لم تعد صالحة.

الأسئلة المتداولة

تنطبق هذه الأسئلة المتداولة على اتصالات P2S التي تستخدم نموذج التوزيع الكلاسيكي.

ما هي أنظمة تشغيل العميل التي يمكنني استخدامها مع "نقطة إلى الموقع"؟

يتم دعم أنظمة تشغيل العميل التالية:

- Windows 7 (32 بت و64 بت)

- Windows Server 2008 R2 (64 بت فقط)

- Windows 8 (32 بت و64 بت)

- Windows 8.1 (32 بت و64 بت)

- Windows Server 2012 (64 بت فقط)

- Windows Server 2012 R2 (64 بت فقط)

- Windows 10

- Windows 11

هل يمكنني استخدام أي برنامج VPN عميل يدعم SSTP من نقطة إلى موقع؟

لا. يقتصر الدعم على إصدارات نظام التشغيل Windows المدرجة فقط.

كم عدد نقاط نهاية عميل VPN التي يمكن أن توجد في تكوين "نقطة إلى موقع"؟

يعتمد عدد نقاط نهاية عميل VPN على وحدة حفظ المخزون للبوابة والبروتوكول.

| VPN البوابة الجيل |

SKU | S2S/VNet-to-VNet الأنفاق |

P2S اتصالات SSTP |

P2S اتصالات IKEv2/OpenVPN |

التجميع معيار معدل النقل |

BGP | المنطقة زائدة عن الحاجة | عدد الأجهزة الظاهرية المدعومة في الشبكة الظاهرية |

|---|---|---|---|---|---|---|---|---|

| الجيل 1 | أساسي | الحد الأقصى. 10 | الحد الأقصى. 128 | غير معتمد | 100 ميغابت في الثانية | غير معتمد | لا | 200 |

| الجيل 1 | VpnGw1 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 250 | 650 ميغابت في الثانية | مدعوم | لا | 450 |

| الجيل 1 | VpnGw2 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | يبلغ 1 جيجابت في الثانية | مدعوم | لا | 1300 |

| الجيل 1 | VpnGw3 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 1.25 غيغابت في الثانية | مدعوم | لا | 4000 |

| الجيل 1 | VpnGw1AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 250 | 650 ميغابت في الثانية | مدعوم | نعم | 1000 |

| الجيل 1 | VpnGw2AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | يبلغ 1 جيجابت في الثانية | مدعوم | نعم | 2000 |

| الجيل 1 | VpnGw3AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 1.25 غيغابت في الثانية | مدعوم | نعم | 5000 |

| الجيل الثاني | VpnGw2 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | 1.25 غيغابت في الثانية | مدعوم | لا | 685 |

| الجيل الثاني | VpnGw3 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 2.5 غيغابت في الثانية | مدعوم | لا | 2240 |

| الجيل الثاني | VpnGw4 | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 5000 | 5 غيغابت في الثانية | مدعوم | لا | 5300 |

| الجيل الثاني | VpnGw5 | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 10000 | 10 جيجابت في الثانية | مدعوم | لا | 6700 |

| الجيل الثاني | VpnGw2AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | 1.25 غيغابت في الثانية | مدعوم | نعم | 2000 |

| الجيل الثاني | VpnGw3AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 2.5 غيغابت في الثانية | مدعوم | نعم | 3300 |

| الجيل الثاني | VpnGw4AZ | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 5000 | 5 غيغابت في الثانية | مدعوم | نعم | 4400 |

| الجيل الثاني | VpnGw5AZ | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 10000 | 10 جيجابت في الثانية | مدعوم | نعم | 9000 |

هل يمكنني استخدام المرجع المصدق الداخلي الخاص بجذر PKI للاتصال من نقطة إلى موقع؟

نعم. في السابق، كان يمكن استخدام شهادات الجذر المُوقعة ذاتيًا فقط. لا يزال بإمكانك تحميل 20 شهادة جذر.

هل يمكنني اجتياز الوكلاء وجدران الحماية باستخدام إمكانية "من نقطة إلى موقع"؟

نعم. نحن نستخدم بروتوكول نفق مأخذ التوصيل الآمن (SSTP) لشق نفق عبر جدران الحماية. يظهر هذا النفق كاتصال HTTPS.

إذا قمت بإعادة تشغيل كمبيوتر عميل تم تكوينه من أجل نقطة إلى موقع، فهل سيعيد VPN الاتصال تلقائياً؟

بشكل افتراضي، لن يُعيد كمبيوتر العميل إنشاء اتصال VPN تلقائيًا.

هل يدعم "نقطة إلى موقع" إعادة الاتصال التلقائي وDDNS لعملاء VPN؟

لا. إعادة الاتصال التلقائي وDDNS غير مدعومين حاليًا في الشبكات الظاهرية الخاصة بـ "نقطة إلى موقع".

هل يمكنني الحصول على تكوينات "موقع إلى موقع" أو "نقطة إلى موقع" لنفس الشبكة الظاهرية؟

نعم. سيعمل كلا الحلين إذا كان لديك نوع VPN يستند إلى المسار لبوابتك. بالنسبة إلى نموذج التوزيع الكلاسيكي، تحتاج إلى بوابة ديناميكية. لا ندعم "نقطة إلى موقع" لبوابات VPN للتوجيه الثابت أو البوابات التي تستخدم -VpnType PolicyBased cmdlet.

هل يمكنني تكوين عميل "نقطة إلى موقع" للاتصال بشبكات ظاهرية متعددة في نفس الوقت؟

نعم. مع ذلك، لا يمكن أن تحتوي الشبكات الظاهرية على بادئات IP متداخلة ويجب ألا تتداخل مساحات عناوين "نقطة إلى موقع" بين الشبكات الظاهرية.

ما مقدار معدل النقل الذي يمكنني توقعه من خلال الاتصالات من موقع إلى موقع أو من نقطة إلى موقع؟

من الصعب الحفاظ على معدل النقل الدقيق لأنفاق VPN. IPsec وSSTP هما بروتوكولان VPN للتشفير الثقيل. معدل النقل محدود أيضًا بسبب زمن الانتقال والنطاق الترددي بين مكانك والإنترنت.

الخطوات التالية

بعد اكتمال الاتصال، يمكنك إضافة أجهزة ظاهرية إلى شبكاتك الظاهرية. لمزيد من المعلومات، راجع الأجهزة الظاهرية.

لفهم المزيد حول الشبكات وأجهزة Linux الظاهرية، راجع نظرة عامة على شبكة جهاز Azure وLinux الظاهري.

للحصول على معلومات استكشاف أخطاء P2S وإصلاحها، استكشاف أخطاء اتصالات "من نقطة إلى موقع" وإصلاحها.