ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

عند إنشاء جهاز ظاهري (VM)، يمكنك إنشاء شبكة ظاهرية أو استخدام شبكة موجودة. حدد الكيفية التي تنوي بها الوصول إلى أجهزتك الظاهرية على الشبكة الظاهرية. من المهم التخطيط قبل إنشاء الموارد والتأكد من فهمك لحدود موارد إنشاء الشبكات.

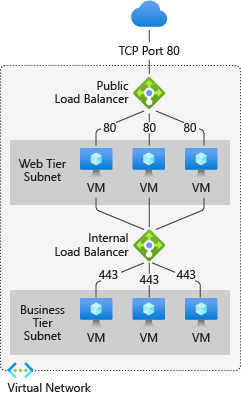

في الشكل التالي، يتم تمثيل الأجهزة الظاهرية كخوادم ويب وخوادم تطبيقات. يتم تعيين كل مجموعة من الأجهزة الظاهرية إلى شبكات فرعية منفصلة في الشبكة الظاهرية.

يمكنك إنشاء شبكة ظاهرية قبل إنشاء جهاز ظاهري أو يمكنك إنشاء الشبكة الظاهرية أثناء إنشاء جهاز ظاهري.

يمكنك إنشاء هذه الموارد لدعم الاتصال بجهاز ظاهري:

واجهات الشبكة

عناوين IP

الشبكة الظاهرية والشبكات الفرعية

بالإضافة إلى ذلك، ضع في اعتبارك هذه الموارد الاختيارية:

مجموعات أمان الشبكة

موازنة التحمل

واجهات الشبكة

واجهة الشبكة (NIC) هي الربط البيني بين جهاز ظاهري وشبكة ظاهرية. يجب أن يكون لدى الجهاز الظاهري واجهة NIC واحدة على الأقل. يمكن أن يحتوي الجهاز الظاهري على أكثر من واجهة NIC واحدة، اعتماداً على حجم جهاز VM الذي تقوم بإنشائه. للتعرف على عدد واجهات NIC التي يدعمها كل حجم جهاز ظاهري، راجع أحجام الأجهزة الظاهرية.

يمكنك إنشاء VM بواجهات NIC متعددة، وإضافة واجهات NIC أو إزالتها خلال دورة حياة VM. تسمح واجهات NIC المتعددة لجهاز VM بالاتصال بشبكات فرعية مختلفة.

يجب أن تكون كل واجهة NIC مرفقة بجهاز VM موجود في الموقع والاشتراك نفسيهما مثل جهاز VM. يجب توصيل كل واجهة NIC بشبكة VNet موجودة في موقع Azure واشتراكه نفسيهما مثل واجهة NIC. يمكنك تغيير الشبكة الفرعية التي يتصل بها جهاز VM بعد إنشائه. لا يمكنك تغيير الشبكة الظاهرية. يتم تعيين عنوان MAC لكل واجهة NIC مرفقة بجهاز VM لا يتغير حتى يتم حذف جهاز VM.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء واجهة شبكة.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | عند إنشاء جهاز ظاهري في مدخل Azure، يتم إنشاء واجهة شبكة تلقائياً بالنيابة عنك. تقوم البوابة الإلكترونية بإنشاء جهاز VM ببطاقة NIC واحدة فقط. إذا كنت ترغب في إنشاء جهاز VM بأكثر من واجهة NIC واحدة، يجب عليك إنشاؤه بطريقة مختلفة. |

| Azure PowerShell | استخدم New-AzNetworkInterface بالمعلمة -PublicIpAddressId لتوفير معرف عنوان IP العام الذي أنشأته مسبقاً. |

| Azure CLI | لتوفير معرف عنوان IP العام الذي أنشأته مسبقاً، استخدم az network nic create بالمعلمة --public-ip-address. |

| القالب | للحصول على معلومات حول توزيع واجهة إنشاء شبكات باستخدام قالب، راجع واجهة الشبكة في شبكة ظاهرية بعنوان IP العام. |

عناوين IP

يمكنك تعيين هذه الأنواع من عناوين IP إلى واجهة شبكة اتصال في Azure:

عناوين IP العامة - تُستخدم لتوصيل الوارد والصادر (دون ترجمة عناوين الشبكة (NAT)) بالإنترنت وموارد Azure الأخرى غير المتصلة بشبكة ظاهرية. تعيين عنوان IP عام لواجهة NIC أمر اختياري. تُفرض رسوم رمزية على عناوين IP العامة، وهناك حد أقصى لعدد العناوين الذي يمكن استخدامه لكل اشتراك.

عناوين IP الخاصة - تُستخدم للاتصال داخل شبكة ظاهرية وشبكتك المحلية والإنترنت (مع NAT). يجب تعيين عنوان IP خاص واحد على الأقل إلى جهاز VM. لمعرفة المزيد حول NAT في Azure، اقرأ فهم الاتصالات الصادرة في Azure.

يمكنك تعيين عناوين IP عامة إلى:

الأجهزة الظاهرية

موازنات التحميل العامة

يمكنك تعيين عنوان IP الخاص إلى:

الأجهزة الظاهرية

موازنات التحميل الداخلية

تقوم بتعيين عناوين IP إلى جهاز VM باستخدام واجهة شبكة.

هناك طريقتان يتم من خلالهما إعطاء عنوان IP لمورد، ديناميكي أو ثابت. الطريقة الافتراضية التي يوفرها Azure لعناوين IP طريقة ديناميكية. لا يتم إعطاء عنوان IP عند إنشائه. بدلاً من ذلك، يتم إعطاء عنوان IP عند إنشاء أي جهاز ظاهري أو عند بدء تشغيل جهاز ظاهري متوقف. يتم نشر عنوان IP عند إيقاف الجهاز الظاهري أو حذفه.

ولضمان بقاء عنوان IP للجهاز الظاهري كما هو، يمكنك تعيين أسلوب التخصيص بشكل صريح إلى ثابت. في تلك الحالة، يتم تعيين عنوان IP في الحال. ويتم إصداره فقط عند حذف الجهاز الظاهري أو تغيير أسلوب التخصيص إلى ديناميكي.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء عنوان IP.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | بشكل افتراضي، تكون عناوين IP العامة ديناميكية. قد يتغير عنوان IP عند إيقاف جهاز VM أو حذفه. لضمان أن جهاز VM يُستخدم دائماً عنوان IP العام نفسه، قم بإنشاء عنوان IP عام ثابت. بشكل افتراضي، يقوم المدخل بتعيين عنوان IP خاص ديناميكي لواجهة NIC عند إنشاء جهاز VM. يمكنك تغيير عنوان IP هذا إلى ثابت بعد إنشاء جهاز VM. |

| Azure PowerShell | يمكنك استخدام New-AzPublicIpAddress مع المعلمة -AllocationMethod كعنوان ديناميكي أو ثابت. |

| Azure CLI | استخدم az network public-ip create مع المعلمة --allocation-method كأمر ديناميكي أو ثابت. |

| القالب | للحصول على المزيد من معلومات حول توزيع عنوان IP العام باستخدام قالب، راجع واجهة الشبكة في شبكة ظاهرية بعنوان IP العام. |

بعد إنشاء عنوان IP عام، يمكنك إقرانه بجهاز VM عن طريق تعيينه إلى واجهة NIC.

إشعار

يوفر Azure عنوان IP افتراضيا للوصول الصادر للأجهزة الظاهرية التي لم يتم تعيين عنوان IP عام لها أو الموجودة في تجمع الواجهة الخلفية لموازن تحميل Azure الأساسي الداخلي. توفر آلية IP للوصول الصادر الافتراضي عنوان IP صادر غير قابل للتكوين.

يتم تعطيل عنوان IP الافتراضي للوصول الصادر عند حدوث أحد الأحداث التالية:

- يتم تعيين عنوان IP عام إلى الجهاز الظاهري.

- يتم وضع الجهاز الظاهري في تجمع الواجهة الخلفية لموازن التحميل القياسي، مع قواعد صادرة أو بدونها.

- يتم تعيين مورد Azure NAT Gateway إلى الشبكة الفرعية للجهاز الظاهري.

لا تتمتع الأجهزة الظاهرية التي تقوم بإنشائها باستخدام مجموعات مقياس الجهاز الظاهري في وضع التنسيق المرن بالوصول الصادر الافتراضي.

لمزيد من المعلومات حول الاتصالات الصادرة في Azure، راجع الوصول الصادر الافتراضي في Azure واستخدام ترجمة عنوان الشبكة المصدر (SNAT) للاتصالات الصادرة.

الشبكة الظاهرية والشبكات الفرعية

الشبكة الفرعية هي مجموعة من عناوين IP في الشبكة الظاهرية. يمكنك تقسيم الشبكة الظاهرية إلى شبكات فرعية متعددة للتنظيم والأمان. يتم توصيل كل واجهة NIC في جهاز VM بشبكة فرعية واحدة في شبكة ظاهرية واحدة. يمكن لواجهات NIC المتصلة بشبكات فرعية (واحدة أو مختلفة) داخل شبكة ظاهرية التواصل بعضها مع البعض دون أي تكوين إضافي.

عندما تقوم بإعداد شبكة ظاهرية، فإنك تحدد المخطط، بما في ذلك مساحات العناوين والشبكات الفرعية المتاحة. حدد نطاقات العناوين التي لا تتداخل إذا كانت الشبكة الظاهرية متصلة بشبكات ظاهرية أخرى أو شبكات محلية. عناوين IP عناوين خاصة ولا يمكن الوصول إليها من الإنترنت. يعامل Azure أي نطاق عناوين كجزء من مساحة عنوان IP للشبكة الظاهرية الخاصة. لا يمكن الوصول إلى نطاق العناوين إلا داخل الشبكة الظاهرية، وداخل الشبكات الظاهرية المترابطة، ومن موقعك المحلي.

إذا كنت تعمل داخل مؤسسة فيها شخص آخر مسؤول عن الشبكات الداخلية، فتحدث إلى ذلك الشخص قبل تحديد مساحة عنوانك. تأكد من عدم وجود تداخل في مساحة العنوان. أخبرهم بالمساحة التي تريد استخدامها حتى لا يحاولوا استخدام النطاق نفسه من عناوين IP.

لا توجد حدود أمان بشكل افتراضي بين الشبكات الفرعية. تستطيع الأجهزة الظاهرية في كل من هذه الشبكات الفرعية أن تتصل. إذا كان التوزيع يتطلب حدوداً أمنية، فاستخدم مجموعات أمان الشبكة (NSGs)، التي تتحكم في تدفق نسبة استخدام الشبكة من الشبكات الفرعية وإليها وإلى أجهزة VM ومنها.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء شبكة ظاهرية وشبكات فرعية.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | إذا سمحت لـ Azure بإنشاء شبكة ظاهرية عند إنشاء جهاز VM، فإن الاسم عبارة عن مزيج من اسم مجموعة الموارد التي تحتوي على الشبكة الظاهرية و-vnet. مساحة العنوان هي 10.0.0.0/24، واسم الشبكة الفرعية المطلوب افتراضي، ونطاق عنوان الشبكة الفرعية هو 10.0.0.0/24. |

| Azure PowerShell | استخدم New-AzVirtualNetworkSubnetConfig وNew-AzVirtualNetwork لإنشاء شبكة فرعية وشبكة ظاهرية. يمكنك أيضاً استخدام Add-AzVirtualNetworkSubnetConfig لإضافة شبكة فرعية إلى شبكة ظاهرية موجودة. |

| Azure CLI | يتم إنشاء الشبكة الفرعية والشبكة الظاهرية في الوقت نفسه. قم بتوفير معلمة --subnet-name إلى az network vnet create باستخدام اسم الشبكة الفرعية. |

| القالب | لمزيد من المعلومات حول استخدام قالب لإنشاء شبكة ظاهرية وشبكات فرعية، راجع الشبكة الظاهرية بشبكتين فرعيتين. |

بادئات عناوين متعددة على شبكة فرعية

بادئات عناوين متعددة على شبكة فرعية هي ميزة توفر القدرة على تعديل مسافات عناوين IP على شبكة فرعية. باستخدام هذا الحل، يمكن للعملاء الذين يستخدمون الأجهزة الظاهرية ومجموعات مقياس الجهاز الظاهري إضافة بادئات عناوين IP وإزالتها لتلبية متطلبات التحجيم الخاصة بهم.

القيود:

يمكن للعملاء استخدام تكوين عنوان عميل واحد (CA) فقط لكل NIC.

يمكن للعملاء استخدام فقط على الشبكات الفرعية VM وVirtual Machine Scale Sets. الشبكات الفرعية المفوضة غير مدعومة.

التسعير: يتم تقديم بادئات عناوين متعددة على شبكة فرعية مجانا.

نرحب بك لمشاركة ملاحظاتك حول هذه الميزة في هذا الاستطلاع السريع.

هام

دعم بادئة متعددة للشبكات الفرعية لشبكة Azure الظاهرية قيد المعاينة العامة حاليا. يتم توفير إصدار المعاينة هذا دون اتفاقية مستوى الخدمة، ولا يوصى به لأحمال العمل الخاصة بالإنتاج. بعض الميزات ربما لا تكون مدعمة أو بها بعض القدرات المقيدة. لمزيد من المعلومات، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

لمزيد من المعلومات حول كيفية تكوين بادئات عناوين متعددة على شبكة فرعية، راجع إنشاء بادئات متعددة لشبكة فرعية.

هام

هناك خاصيتان للشبكة الفرعية لمساحة العنوان، AddressPrefix (سلسلة)، و AddressPrefixes (قائمة). يتم شرح التمييز والاستخدام على النحو التالي.

- تم تقديم خاصية الصفيف للمكدس المزدوج. يتم استخدام الخاصية أيضا للسيناريوهات التي تتضمن أكثر من بادئات شبكة فرعية واحدة كما تمت مناقشتها سابقا.

- كجزء من تحديث تجربة عميل مدخل Microsoft Azure، تعد AddressPrefixes هي الخاصية الافتراضية لمساحة عنوان الشبكة الفرعية عند إنشاء شبكة فرعية عبر المدخل.

- سيتم تعيين أي شبكات فرعية جديدة تم إنشاؤها عبر المدخل افتراضيا على معلمة قائمة AddressPrefixes .

- إذا كان العملاء يستخدمون مكدسا مزدوجا في شبكتهم الظاهرية أو لديهم أكثر من بادئات شبكة فرعية واحدة، يتم تحديثهم لاستخدام خاصية القائمة.

- بالنسبة إلى عمليات النشر الموجودة باستخدام السلسلة، يتم الاحتفاظ بالسلوك الحالي ما لم تكن هناك تغييرات صريحة في الشبكة الظاهرية لاستخدام خاصية القائمة لبادئات عناوين الشبكة الفرعية. مثال على ذلك هو إضافة مساحة عنوان IPv6 أو بادئة أخرى إلى الشبكة الفرعية.

- نوصي العملاء بالبحث عن كلتا الخاصيتين في الشبكة الفرعية حيثما أمكن ذلك.

مجموعات أمان الشبكة

تحتوي مجموعة أمان شبكة اتصال (NSG) على قائمة بقواعد قائمة Access Control List (ACL) التي تسمح أو ترفض نسبة استخدام الشبكة إلى شبكات فرعية أو NIC أو كلتيهما. يمكن ربط NSGs إما بالشبكات الفرعية أو بـ NIC الفردية المتصلة بشبكة فرعية. عند اقتران NSG مع شبكة فرعية، تنطبق قواعد ACL على جميع الأجهزة الظاهرية في تلك الشبكة الفرعية. يمكن تقييد نسبة استخدام الشبكة إلى NIC الفردية عن طريق ربط NSG مباشرة إلى NIC.

تحتوي NSGs على مجموعتين من القواعد الواردة والصادرة. يجب أن تكون الأولوية لقاعدة فريدة داخل كل مجموعة.

كل قاعدة لها خصائص:

البروتوكول

نطاقات منافذ المصدر والوجهة

بادئات العناوين

اتجاه نسبة استخدام الشبكة

أولوية

نوع الوصول

تحتوي جميع مجموعات NSG على مجموعة من القواعد الافتراضية. لا يمكنك حذف هذه القواعد الافتراضية أو تجاوزها، لأنها لها أقل أولوية ولا يمكن لأي قواعد تقوم بإنشائها أن تحل محلها.

عند إقران NSG إلى واجهة NIC، يتم تطبيق قواعد الوصول إلى الشبكة في NSG فقط على واجهة NIC هذه. إذا تم تطبيق NSG على واجهة NIC واحد على جهاز VM متعدد واجهات NIC، فلن يؤثر ذلك على حركة المرور إلى واجهات NIC الأخرى. يمكنك إقران NSGs مختلفة بواجهة NIC (أو جهاز VM، اعتماداً على نموذج التوزيع) والشبكة الفرعية التي ترتبط بها واجهة NIC أو جهاز VM. تعطى الأولوية بناء على اتجاه نسبة استخدام الشبكة.

تأكد من تخطيط NSGs الخاصة بك عند تخطيط أجهزتك الظاهرية وشبكتك الظاهرية.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء مجموعة أمان شبكة.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | عند إنشاء جهاز VM في مدخل Microsoft Azure، يتم إنشاء NSG تلقائياً وإقرانه بواجهة NIC التي يقوم المدخل بإنشائها. اسم NSG هو مزيج من اسم جهاز VM و-nsg.

تحتوي NSG هذه على قاعدة وارد واحدة: مع أولوية 1000. تم تعيين الخدمة إلى RDP. تم تعيين البروتوكول إلى TCP. تم تعيين المنفذ إلى 3389. تم تعيين الإجراء إلى السماح. إذا كنت تريد السماح بأي حركة مرور واردة أخرى إلى جهاز VM، فقم بإنشاء قاعدة أو قواعد أخرى. |

| Azure PowerShell | استخدم New-AzNetworkSecurityRuleConfig وقم بتوفير معلومات القاعدة المطلوبة. استخدام New-AzNetworkSecurityGroup لإنشاء قواعد لNSG. استخدم Set-AzVirtualNetworkSubnetConfig لتكوين NSG للشبكة الفرعية. استخدم Set-AzVirtualNetwork لإضافة NSG إلى الشبكة الظاهرية. |

| Azure CLI | استخدم az network nsg create لإنشاء NSG في البداية. استخدم az network nsg rule create لإضافة قواعد إلى NSG. استخدم az network vnet subnet update لإضافة NSG إلى الشبكة الفرعية. |

| القالب | استخدم إنشاء مجموعة أمان شبكة كدليل لتوزيع مجموعة أمان شبكة باستخدام قالب. |

موازنة التحمل

Azure Load Balancer يوفر قابلية وصول عالية وأداء الشبكة لتطبيقات Azure لديك. يمكن تكوين موازن تحميل لموازنة نسبة استخدام شبكة الإنترنت الواردة إلى الأجهزة الظاهرية أو موازنة نسبة استخدام الشبكة بين الأجهزة الظاهرية في VNet. يمكن لموازن التحميل أيضا موازنة نسبة استخدام الشبكة بين أجهزة الكمبيوتر المحلية والأجهزة الظاهرية في شبكة عابرة للمقرات، أو إعادة توجيه نسبة استخدام الشبكة الخارجية إلى جهاز VM معين.

يقوم موازن التحميل بتعيين نسبة استخدام الشبكة الواردة والصادرة بين:

عنوان IP العام والمنفذ على موازن التحميل.

عنوان IP الخاص ومنفذ جهاز VM.

عند إنشاء موازن تحميل، يجب أيضاً مراعاة عناصر التكوين هذه:

تكوين IP للواجهة الأمامية - يمكن أن يتضمن موازن التحميل عنوان IP واحداً أو أكثر من عناوين IP الأمامية. تعمل عناوين IP هذه كمدخل لنسبة استخدام الشبكة.

قائمة العناوين الخلفية - عناوين IP المقترنة بواجهة NIC التي يتم توزيع التحميل عليها.

إعادة توجيه المنفذ - يحدد كيفية تدفق حركة المرور الواردة عبر عنوان IP الأمامي وتوزيعها على عنوان IP الخلفي باستخدام قواعد NAT الواردة.

قواعد موازن التحميل - يعيّن مزيجاً معيناً من عنوان IP الأمامي والمنفذ إلى مجموعة من عناوين IP الخلفية ومزيج المنافذ. يمكن أن يكون لموازن التحميل الواحد قواعد متعددة لموازنة التحميل. كل قاعدة عبارة عن مزيج من عنوان IP ومنفذ أمامي وعنوان IP ومنفذ خلفي مرتبطين بالأجهزة الظاهرية.

تحقيقات - يراقب صحة الأجهزة الظاهرية. عندما يفشل التحقيق في الاستجابة، يتوقف موازن التحميل عن إرسال اتصالات جديدة إلى جهاز VM غير السليمة. لا تتأثر الاتصالات الموجودة، ويتم إرسال الاتصالات الجديدة إلى الأجهزة الظاهرية السليمة.

القواعد الصادرة - تقوم القاعدة الصادرة بتكوين ترجمة عناوين الشبكة الصادرة (NAT) لجميع الأجهزة الظاهرية أو المثيلات التي تم تحديدها بواسطة تجمع الواجهة الخلفية لموازن التحميل القياسي ليتم ترجمتها إلى الواجهة الأمامية.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء موازن تحميل متجه للإنترنت.

| الطريقة | الوصف |

|---|---|

| مدخل Azure | يمكنك موازنة تحميل نسبة استخدام شبكة الإنترنت المتوازنة إلى الأجهزة الظاهرية باستخدام مدخل Microsoft Azure. |

| Azure PowerShell | لتوفير معرف عنوان IP العام الذي أنشأته مسبقاً، استخدم New-AzLoadBalancerFrontendIpConfig مع المعلمة -PublicIpAddress. استخدم New-AzLoadBalancerBackendAddressPoolConfig لإنشاء تكوين قائمة العناوين الخلفية. استخدم New-AzLoadBalancerInboundNatRuleConfig لإنشاء قواعد NAT الواردة المقترنة بتكوين IP الأمامي الذي أنشأته. استخدم New-AzLoadBalancerProbeConfig لإنشاء المجسات التي تحتاج إليها. استخدم New-AzLoadBalancerRuleConfig لإنشاء تكوين موازن التحميل. استخدم New-AzLoadBalancer لإنشاء موازن التحميل. |

| Azure CLI | استخدم az network lb create لإنشاء تكوين موازن التحميل الأولي. استخدم az network lb frontend-ip create لإضافة عنوان IP العام الذي أنشأته مسبقاً. استخدم az network lb-address-pool create لإضافة تكوين قائمة العناوين الخلفية. استخدم az network lb inbound-nat-rule create لإضافة قواعد NAT. استخدم az network lb rule create لإضافة قواعد موازن التحميل. استخدم az network lb probe create لإضافة المجسات. |

| القالب | استخدم 3 أجهزة ظاهرية في موازن تحميل كدليل لتوزيع موازن تحميل باستخدام قالب. |

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء موازن تحميل داخلي.

| الطريقة | الوصف |

|---|---|

| مدخل Azure | يمكنك موازنة تحميل نسبة استخدام الشبكة الداخلية مع موازن تحميل في مدخل Microsoft Azure. |

| Azure PowerShell | لتوفير عنوان IP خاص في الشبكة الفرعية للشبكة، استخدم New-AzLoadBalancerFrontendIpConfig مع المعلمة -PrivateIpAddress. استخدم New-AzLoadBalancerBackendAddressPoolConfig لإنشاء تكوين قائمة العناوين الخلفية. استخدم New-AzLoadBalancerInboundNatRuleConfig لإنشاء قواعد NAT الواردة المقترنة بتكوين IP الأمامي الذي أنشأته. استخدم New-AzLoadBalancerProbeConfig لإنشاء المجسات التي تحتاج إليها. استخدم New-AzLoadBalancerRuleConfig لإنشاء تكوين موازن التحميل. استخدم New-AzLoadBalancer لإنشاء موازن التحميل. |

| Azure CLI | استخدم الأمر az network lb create لإنشاء تكوين موازن التحميل الأولي. لتحديد عنوان IP الخاص، استخدم az network lb frontend-ip create باستخدام المعلمة --private-ip-address. استخدم az network lb-address-pool create لإضافة تكوين قائمة العناوين الخلفية. استخدم az network lb inbound-nat-rule create لإضافة قواعد NAT. استخدم az network lb rule create لإضافة قواعد موازن التحميل. استخدم az network lb probe create لإضافة المجسات. |

| القالب | استخدم 2 أجهزة ظاهرية في موازن تحميل كدليل لتوزيع موازن تحميل باستخدام قالب. |

الأجهزة الظاهرية

يمكن إنشاء الأجهزة الظاهرية في الشبكة الظاهرية نفسها ويمكنها الاتصال ببعضها باستخدام عناوين IP الخاصة. يمكن للأجهزة الظاهرية الاتصال إذا كانت في شبكات فرعية مختلفة. يتصلون دون الحاجة إلى تكوين بوابة أو استخدام عناوين IP عامة. لوضع الأجهزة الظاهرية في شبكة ظاهرية، تقوم بإنشاء الشبكة الظاهرية. أثناء إنشاء كل جهاز VM، يمكنك تعيينه إلى الشبكة الظاهرية والشبكة الفرعية. تحصل الأجهزة الظاهرية على إعدادات شبكتهم أثناء التوزيع أو بدء التشغيل.

يتم تعيين عنوان IP للأجهزة الظاهرية عند توزيعها. عند توزيع أجهزة ظاهرية متعددة في شبكة ظاهرية أو شبكة فرعية، يتم تعيين عناوين IP لها أثناء تمهيدها. يمكنك أيضاً تعيين عنوان IP ثابت إلى جهاز VM. إذا قمت بتعيين عنوان IP ثابت، يجب أن تفكر في استخدام شبكة فرعية معينة لتجنب إعادة استخدام عنوان IP ثابت لجهاز VM آخر عن طريق الخطأ.

إذا أنشأت جهاز VM وأردت لاحقاً ترحيله إلى شبكة ظاهرية، فهذا ليس تغييراً بسيطاً في التكوين. أعد توزيع جهاز VM في الشبكة الظاهرية. أسهل طريقة لإعادة التوزيع هي حذف جهاز VM، ولكن ليس أي أقراص مقترنة به ، ثم إعادة إنشاء جهاز VM باستخدام الأقراص الأصلية في الشبكة الظاهرية.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء جهاز VM في شبكة ظاهرية.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | يستخدم إعدادات الشبكة الافتراضية التي تم ذكرها مسبقاً لإنشاء جهاز VM باستخدام واجهة NIC واحدة. لإنشاء جهاز VM بواجهات NIC متعددة، يجب عليك استخدام طريقة مختلفة. |

| Azure PowerShell | يتضمن استخدام Add-AzVMNetworkInterface لإضافة واجهة NIC التي أنشأتها مسبقاً إلى تكوين جهاز VM. |

| Azure CLI | قم بإنشاء جهاز VM وتوصيله بشبكة ظاهرية وشبكة فرعية وواجهة NIC يتم إنشاؤها كخطوات فردية. |

| القالب | استخدم التوزيع البسيط جداً لجهاز Windows VM كدليل لتوزيع جهاز VM باستخدام قالب. |

بوابة NAT

تعمل بوابة Azure NAT على تبسيط اتصال الإنترنت الصادر فقط للشبكات الظاهرية. عند تكوينه على شبكة فرعية، يستخدم كل الاتصالات الصادرة عناوين IP العامة الثابتة المحددة. الاتصال الصادر ممكن من دون موازن التحميل أو عناوين IP العامة المرفقة مباشرةً بالأجهزة الظاهرية. NAT تدار بشكل كامل ومرنة للغاية.

يمكن تعيين الاتصال الصادر لكل شبكة فرعية باستخدام NAT. يمكن أن تحتوي الشبكات الفرعية المتعددة داخل نفس الشبكة الظاهرية على NATs مختلفة. يتم تكوين شبكة فرعية عن طريق تحديد مورد بوابة NAT المراد استخدامه. تستخدم جميع تدفقات UDP وTCP الصادرة من أي مثيل جهاز ظاهري بوابة NAT. تعتبر NAT متوافقة مع موارد عناوين IP العامة لوحدة SKU أو موارد بادئة IP العامة أو مزيج من الاثنين معاً. يمكنك استخدام بادئة IP العامة مباشرة أو توزيع عناوين IP العامة للبادئة عبر موارد بوابة NAT المتعددة. تجهز NAT جميع نسب استخدام الشبكة إلى نطاق عناوين IP للبادئة. أي تصفية بعنوان IP لعمليات التوزيع الخاصة بك أسهل.

تعالج بوابة NAT تلقائيا جميع نسبة استخدام الشبكة الصادرة دون أي تكوين للعميل. المسارات المعرفة من قبل المستخدم ليست ضرورية. تتميز NAT بالأسبقية على السيناريوهات الصادرة الأخرى وتستبدل وجهة إنترنت الافتراضية لشبكة فرعية.

لا تتمتع مجموعات مقياس الجهاز الظاهري التي تنشئ أجهزة ظاهرية باستخدام وضع التنسيق المرن بالوصول الصادر الافتراضي. Azure NAT Gateway هي طريقة الوصول الصادر الموصى بها لمجموعات مقياس الجهاز الظاهري وضع التنسيق المرن.

لمزيد من المعلومات حول Azure NAT Gateway، راجع ما هي بوابة Azure NAT؟.

يسرد هذا الجدول الطرق التي يمكنك استخدامها لإنشاء مورد بوابة NAT.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | يقوم بإنشاء شبكة ظاهرية وشبكة فرعية وبروتوكول إنترنت عام وبوابة NAT وجهاز ظاهري لاختبار مورد بوابة NAT. |

| Azure PowerShell | يتضمن استخدام New-AzNatGateway لإنشاء مورد بوابة NAT. يقوم بإنشاء شبكة ظاهرية وشبكة فرعية وبروتوكول إنترنت عام وبوابة NAT وجهاز ظاهري لاختبار مورد بوابة NAT. |

| Azure CLI | يتضمن استخدام az network nat gateway create لإنشاء مورد بوابة NAT. يقوم بإنشاء شبكة ظاهرية وشبكة فرعية وبروتوكول إنترنت عام وبوابة NAT وجهاز ظاهري لاختبار مورد بوابة NAT. |

| القالب | ينشئ شبكة ظاهرية وشبكة فرعية وبروتوكول إنترنت عام ومورد بوابة NAT. |

Azure Bastion

يتم نشر Azure Bastion لتوفير اتصال إدارة آمن للأجهزة الظاهرية في شبكة ظاهرية. تمكنك خدمة Azure Bastion من RDP وSSH بأمان وسلاسة إلى الأجهزة الظاهرية في شبكتك الظاهرية. يُمكّن Azure bastion الاتصالات دون الكشف عن بروتوكول إنترنت عام على جهاز ظاهري. يتم إجراء الاتصالات مباشرة من مدخل Microsoft Azure، دون الحاجة إلى عميل/وكيل إضافي أو جزء من البرنامج. يدعم Azure Bastion عناوين IP العامة القياسية لوحدات SKU.

يبدأ التسعير بالساعة من اللحظة التي يتم فيها نشر Bastion، بغض النظر عن استخدام البيانات الصادرة. لمزيد من المعلومات، راجع التسعير ووحدات SKU. إذا كنت تقوم بنشر Bastion كجزء من برنامج تعليمي أو اختبار، نوصي بحذف هذا المورد بعد الانتهاء من استخدامه.

لمعرفة المزيد من المعلومات بخصوص Azure Bastion، راجع ما هو Azure Bastion؟.

يسرد هذا الجدول الأساليب التي يمكنك استخدامها لإنشاء توزيع Azure Bastion.

| الطريقة | الوصف |

|---|---|

| مدخل Microsoft Azure | ينشئ شبكة ظاهرية وشبكات فرعية وبروتوكول إنترنت عام ومضيف bastion وأجهزة ظاهرية. |

| Azure PowerShell | ينشئ شبكة ظاهرية وشبكات فرعية وبروتوكول إنترنت عام ومضيف bastion. يتضمن استخدام New-AzBastion لإنشاء مضيف bastion. |

| Azure CLI | ينشئ شبكة ظاهرية وشبكات فرعية وبروتوكول إنترنت عام ومضيف bastion. يتضمن استخدام az network bastion create لإنشاء مضيف bastion. |

| القالب | للحصول على مثال لتوزيع قالب يدمج مضيف Azure Bastion مع توزيع عينة، راجع التشغيل السريع: إنشاء موازن تحميل عام للأجهزة الظاهرية لموازنة التحميل باستخدام قالب ARM. |

الخطوات التالية

للحصول على خطوات خاصة بالأجهزة الظاهرية حول كيفية إدارة شبكات Azure الظاهرية للأجهزة الظاهرية، راجع البرامج التعليمية Windows أو Linux.

هناك أيضا قوالب تشغيل سريعة حول كيفية تحميل الأجهزة الظاهرية لموازنة التحميل وإنشاء تطبيقات عالية التوفر باستخدام CLI أو PowerShell

تعرّف على كيفية تكوين الاتصالات من شبكة ظاهرية إلى شبكة ظاهرية.

تعرّف على كيفية استكشاف أخطاء المسارات وإصلاحها.

تعرّف على المزيد حول النطاق الترددي لشبكة الجهاز الظاهري.