تكوين إعدادات الخادم لمصادقة شهادة بوابة P2S VPN

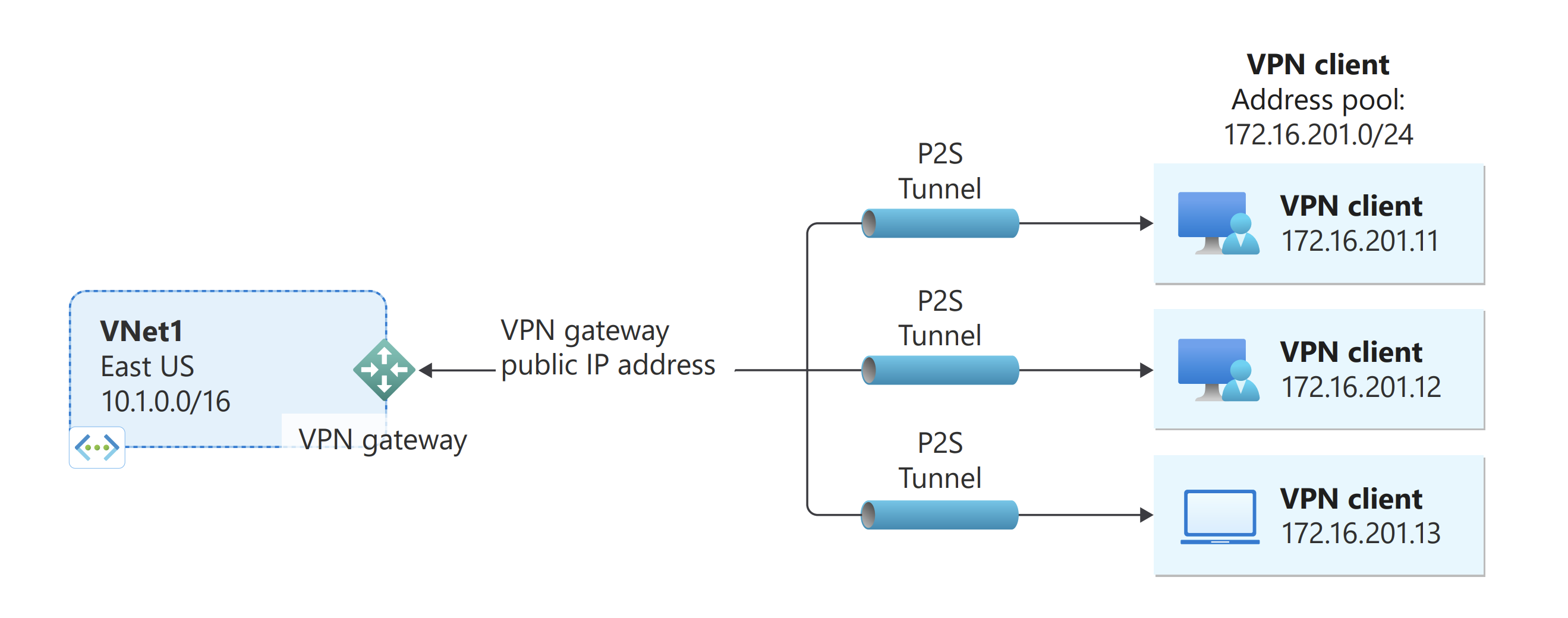

تساعدك هذه المقالة على تكوين إعدادات خادم نقطة إلى موقع (P2S) لبوابة VPN الضرورية للسماح لك بتوصيل العملاء الفرديين الذين يقومون بتشغيل Windows أو Linux أو macOS بشبكة Azure الظاهرية (VNet) بشكل آمن. تعد اتصالات VPN من نقطة إلى موقع مفيدةً عندما تريد الاتصال بشبكتك الظاهرية من موقعٍ بعيدٍ، مثل عندما تعمل عن بُعد من المنزل أو من خلال مؤتمر. يمكنك أيضا استخدام P2S بدلا من VPN من موقع إلى موقع (S2S) عندما يكون لديك عدد قليل من العملاء الذين يحتاجون إلى الاتصال بشبكة ظاهرية (VNet).

لا تتطلب الاتصالات من نقطة إلى جهاز VPN أو عنوان IP عام. هناك العديد من خيارات التكوين المختلفة المتاحة ل P2S. لمزيد من المعلومات حول VPN من نقطة إلى موقع، راجع حول VPN من نقطة إلى موقع.

تنشئ الخطوات الواردة في هذه المقالة تكوين P2S يستخدم مصادقة الشهادة ومدخل Azure. لإنشاء هذا التكوين باستخدام Azure PowerShell، راجع مقالة تكوين P2S - الشهادة - PowerShell . للحصول على مصادقة RADIUS، راجع مقالة P2S RADIUS . للحصول على مصادقة Microsoft Entra، راجع مقالة معرف P2S Microsoft Entra.

تستخدم اتصالات مصادقة شهادة P2S Azure العناصر التالية، والتي ستقوم بتكوينها في هذا التمرين:

- بوابة VPN المستندة إلى المسار (ليست مستندة إلى النهج). لمزيد من المعلومات حول نوع VPN، راجع إعدادات بوابة VPN.

- المفتاح العام (ملف cer.) لشهادة الجذر، المُحمّل إلى Azure. بمجرد تحميل الشهادة، تعتبر شهادة موثوق بها وتستخدم للمصادقة.

- شهادة العميل التي تم إنشاؤها من الشهادة الجذر. تم تثبيت شهادة العميل على كل كمبيوتر عميل سيتم توصيله بشبكة VNet. تُستخدم هذه الشهادة لمصادقة العميل.

- ملفات تكوين عميل VPN. يتم تكوين عميل VPN باستخدام ملفات تكوين عميل VPN. تحتوي هذه الملفات على المعلومات الضرورية للعميل للاتصال بشبكة VNet. يجب تكوين كل عميل يتصل باستخدام الإعدادات الموجودة في ملفات التكوين.

المتطلبات الأساسية

تحقق من أن لديك اشتراك Azure. إذا لم يكن لديك اشتراك Azure بالفعل، يمكنك تنشيط ميزات المشترك في MSDN خاصتك أو الاشتراك في حساب مجاني.

قيم الأمثلة

يمكنك استخدام القيم التالية لإنشاء بيئة اختبار، أو الرجوع إلى هذه القيم لفهم الأمثلة الواردة في هذه المقالة بشكل أفضل:

الشبكة الظاهرية

- اسم الشبكة: VNet1

- مساحة العنوان: 10.1.0.0/16

في هذا المثال، نستخدم مساحة عنوان واحدة فقط. يمكن أن يكون لديك أكثر من مساحة عنوان لشبكتك الظاهرية. - اسم الشبكة الفرعية: FrontEnd

- نطاق عنوان الشبكة الفرعية: 10.1.0.0/24

- الاشتراك: إذا كان لديك أكثر من اشتراك واحد، فتحقق من أنك تستخدم الاشتراك الصحيح.

- مجموعة الموارد: TestRG1

- الموقع: شرق الولايات المتحدة

بوابة الشبكة الظاهرية

- اسم بوابة الشبكة الظاهرية: VNet1GW

- نوع البوابة: VPN

- نوع VPN: مستند إلى المسار (مطلوب ل P2S)

- SKU: VpnGw2

- الجيل: الجيل2

- نطاق عنوان الشبكة الفرعية للبوابة: 10.1.255.0/27

- اسم عنوان IP العام: VNet1GWpip

- اسم عنوان IP العام 2: VNet1GWpip2 - لبوابات الوضع النشط-النشط.

نوع الاتصال وتجمع عناوين العميل

- نوع الاتصال: نقطة إلى موقع

- تجمع عناوين العميل: 172.16.201.0/24

يتلقى عملاء VPN الذين يتصلون بالشبكة الظاهرية باستخدام هذا الاتصال من نقطة إلى موقع عنوان IP من تجمع عناوين العميل.

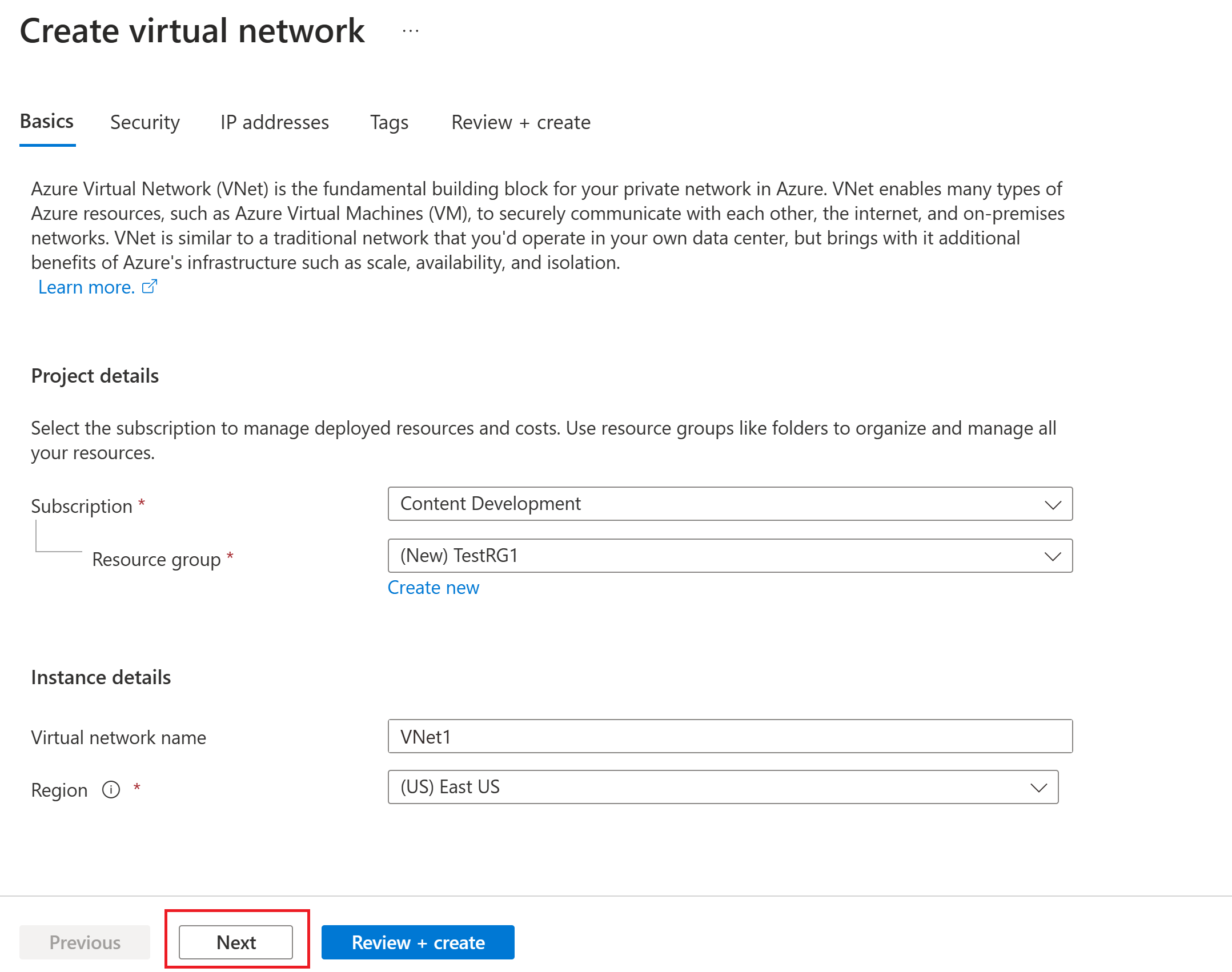

إنشاء شبكة افتراضية

في هذا القسم، يمكنك إنشاء شبكة ظاهرية. راجع قسم قيم المثال للقيم المقترحة لاستخدامها لهذا التكوين.

إشعار

عند استخدام شبكة ظاهرية كجزء من بنية داخلية، تأكد من التنسيق مع مسؤول الشبكة المحلي الخاص بك لنحت نطاق عنوان IP الذي يمكنك استخدامه خصيصا لهذه الشبكة الظاهرية. إذا تكرر وجود نطاق عنوان على جانبي اتصال VPN، فسيتم توجيه حركة المرور بطريقة غير متوقعة. بالإضافة إلى ذلك، إذا كنت تريد توصيل هذه الشبكة الظاهرية بشبكة ظاهرية أخرى، فلا يمكن أن تتداخل مساحة العنوان مع الشبكة الظاهرية الأخرى. خطط لتكوين الشبكة وفقاً لذلك.

قم بتسجيل الدخول إلى بوابة Azure.

في البحث عن الموارد والخدمة والمستندات (G+/) في أعلى صفحة المدخل، أدخل الشبكة الظاهرية. حدد Virtual network من نتائج بحث Marketplace لفتح صفحة Virtual network .

في صفحة Virtual network ، حدد Create لفتح صفحة Create virtual network .

في علامة التبويب Basics، قم بتكوين إعدادات الشبكة الظاهرية لتفاصيل Project وتفاصيل المثيل. تظهر علامة اختيار خضراء عند التحقق من صحة القيم التي تدخلها. يمكنك ضبط القيم المعروضة في المثال وفقا للإعدادات التي تحتاجها.

- Subscription: تحقق من أن الاشتراك المذكور هو الاشتراك الصحيح. يمكنك تغيير الاشتراكات باستخدام مربع القائمة المنسدلة.

- مجموعة الموارد: حدد مجموعة موارد موجودة أو حدد إنشاء جديد لإنشاء مجموعة جديدة. لمزيد من المعلومات حول مجموعات الموارد، يرجى الاطلاع على نظرة عامة حول مدير موارد Azure.

- الاسم: أدخل اسم الشبكة الظاهرية.

- المنطقة: حدد موقع الشبكة الظاهرية. يحدد الموقع مكان وجود الموارد التي تقوم بنشرها إلى هذه الشبكة الظاهرية.

حدد التالي أو الأمان للانتقال إلى علامة التبويب الأمان . لهذا التمرين، اترك القيم الافتراضية لكافة الخدمات في هذه الصفحة.

حدد عناوين IP للانتقال إلى علامة التبويب عناوين IP. في علامة التبويب عناوين IP، قم بتكوين الإعدادات.

مساحة عنوان IPv4: بشكل افتراضي، يتم إنشاء مساحة عنوان تلقائيا. يمكنك تحديد مساحة العنوان وتعديلها لتعكس قيمك الخاصة. يمكنك أيضا إضافة مساحة عنوان مختلفة وإزالة الافتراضي الذي تم إنشاؤه تلقائيا. على سبيل المثال، يمكنك تحديد عنوان البدء ك 10.1.0.0 وتحديد حجم مساحة العنوان ك /16. ثم حدد إضافة لإضافة مساحة العنوان هذه.

+إضافة شبكة فرعية: إذا كنت تستخدم مساحة العنوان الافتراضية، يتم إنشاء شبكة فرعية افتراضية تلقائياً. إذا قمت بتغيير مساحة العنوان، أضف شبكة فرعية جديدة ضمن مساحة العنوان هذه. حدد + إضافة شبكة فرعية لفتح نافذة إضافة شبكة فرعية. قم بتكوين الإعدادات التالية، ثم حدد إضافة في أسفل الصفحة لإضافة القيم.

- اسم الشبكة الفرعية: مثال على ذلك هو FrontEnd.

- نطاق عناوين الشبكة الفرعية: نطاق العنوان لهذه الشبكة الفرعية. الأمثلة هي 10.1.0.0 و /24.

راجع صفحة عناوين IP وأزل أي مساحات عناوين أو شبكات فرعية لا تحتاج إليها.

حدد Review + create للتحقق من صحة إعدادات الشبكة الظاهرية.

بعد التحقق من صحة الإعدادات، حدد Create لإنشاء الشبكة الظاهرية.

إنشاء شبكة فرعية للبوابة

تتطلب بوابة الشبكة الظاهرية شبكة فرعية معينة تسمى GatewaySubnet. تعد الشبكة الفرعية للبوابة جزءا من نطاق عناوين IP لشبكتك الظاهرية وتحتوي على عناوين IP التي تستخدمها موارد وخدمات بوابة الشبكة الظاهرية. حدد شبكة فرعية للبوابة /27 أو أكبر.

- في صفحة الشبكة الظاهرية، في الجزء الأيمن، حدد الشبكات الفرعية لفتح صفحة الشبكات الفرعية .

- في أعلى الصفحة، حدد + Gateway subnet لفتح جزء Add subnet .

- يتم إدخال الاسم تلقائيا ك GatewaySubnet. اضبط قيمة نطاق عنوان IP، إذا لزم الأمر. مثال على ذلك هو 10.1.255.0/27.

- لا تضبط القيم الأخرى على الصفحة. حدد حفظ في أسفل الصفحة لحفظ الشبكة الفرعية.

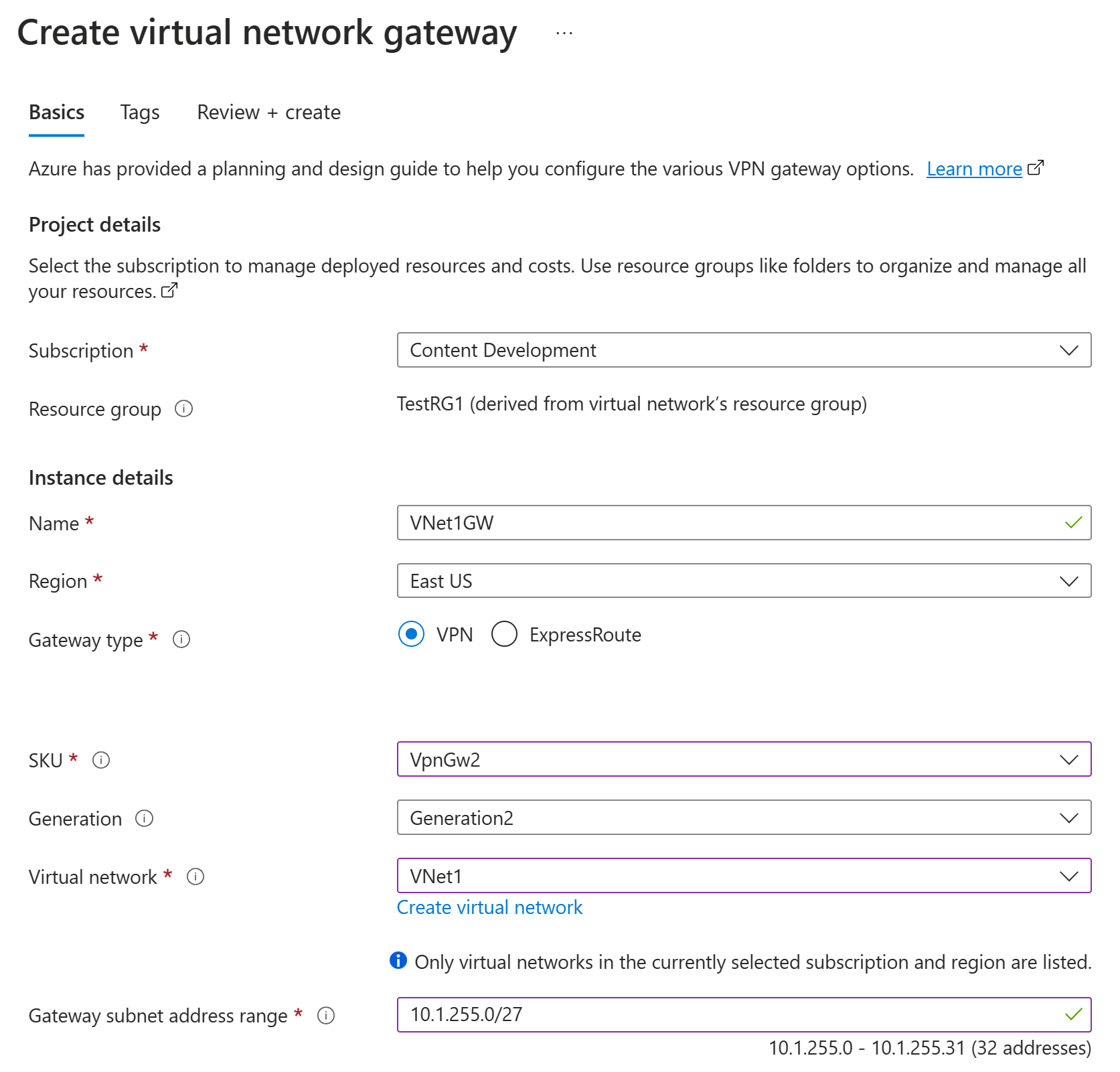

إنشاء بوابة VPN

في هذه الخطوة، يمكنك إنشاء بوابة الشبكة الظاهرية لـ VNet. قد يستغرق إنشاء بوابة 45 دقيقة أو أكثر، اعتماداً على بوابة SKU المحددة.

إشعار

لا تدعم البوابة الأساسية SKU مصادقة IKEv2 أو RADIUS. إذا كنت تخطط لجعل عملاء Mac يتصلون بشبكتك الظاهرية، فلا تستخدم Basic SKU.

في Search resources, services, and docs (G+/)، أدخل virtual network gateway. حدد موقع بوابة الشبكة الظاهرية في نتائج بحث Marketplace وحددها لفتح صفحة إنشاء بوابة شبكة ظاهرية.

في علامة التبويب أساسيات، املأ قيم معلومات المشروعومعلومات المثيل.

الاشتراك: حدد الاشتراك الذي تريد استخدامه من القائمة المنسدلة.

مجموعة الموارد: يتم ملء هذا الإعداد تلقائيا عند تحديد الشبكة الظاهرية في هذه الصفحة.

الاسم: اسم العبارة الخاصة بك. تسمية البوابة ليست هي نفسها تسمية شبكة فرعية للبوابة. إنه اسم كائن البوابة الذي تقوم بإنشائه.

المنطقة: حدد المنطقة التي تريد إنشاء هذا المصدر بها. ينبغي لمنطقة العبارة أن تكون نفس الشبكة الظاهرية.

نوع العبارة: حدد VPN. تستخدم عبارات VPN نوع عبارة الشبكة الظاهرية VPN.

SKU: من القائمة المنسدلة، حدد بوابة SKU التي تدعم الميزات التي تريد استخدامها. راجع وحدات SKU الخاصة بالبوابة. تدعم وحدات AZ SKUs مناطق التوفر.

الجيل: حدد الجيل الذي تريد استخدامه. نوصي باستخدام Generation2 SKU. لمزيدٍ من المعلومات، يُرجى مراجعة Gateway SKUs.

الشبكة الظاهرية: من القائمة المنسدلة، حدد الشبكة الظاهرية التي تريد إضافة هذه البوابة إليها. إذا لم تتمكن من رؤية الشبكة الظاهرية التي تريد إنشاء بوابة لها، فتأكد من تحديد الاشتراك والمنطقة الصحيحين في الإعدادات السابقة.

نطاق عنوان الشبكة الفرعية للبوابة أو الشبكة الفرعية: الشبكة الفرعية للبوابة مطلوبة لإنشاء بوابة VPN.

في هذا الوقت، يمكن أن يعرض هذا الحقل خيارات إعدادات مختلفة مختلفة، اعتمادا على مساحة عنوان الشبكة الظاهرية وما إذا كنت قد أنشأت بالفعل شبكة فرعية تسمى GatewaySubnet لشبكتك الظاهرية.

إذا لم يكن لديك شبكة فرعية للبوابة ولم تتمكن من رؤية خيار إنشاء واحدة على هذه الصفحة، فارجع إلى شبكتك الظاهرية وأنشئ الشبكة الفرعية للبوابة. ثم ارجع إلى هذه الصفحة وقم بتكوين بوابة VPN.

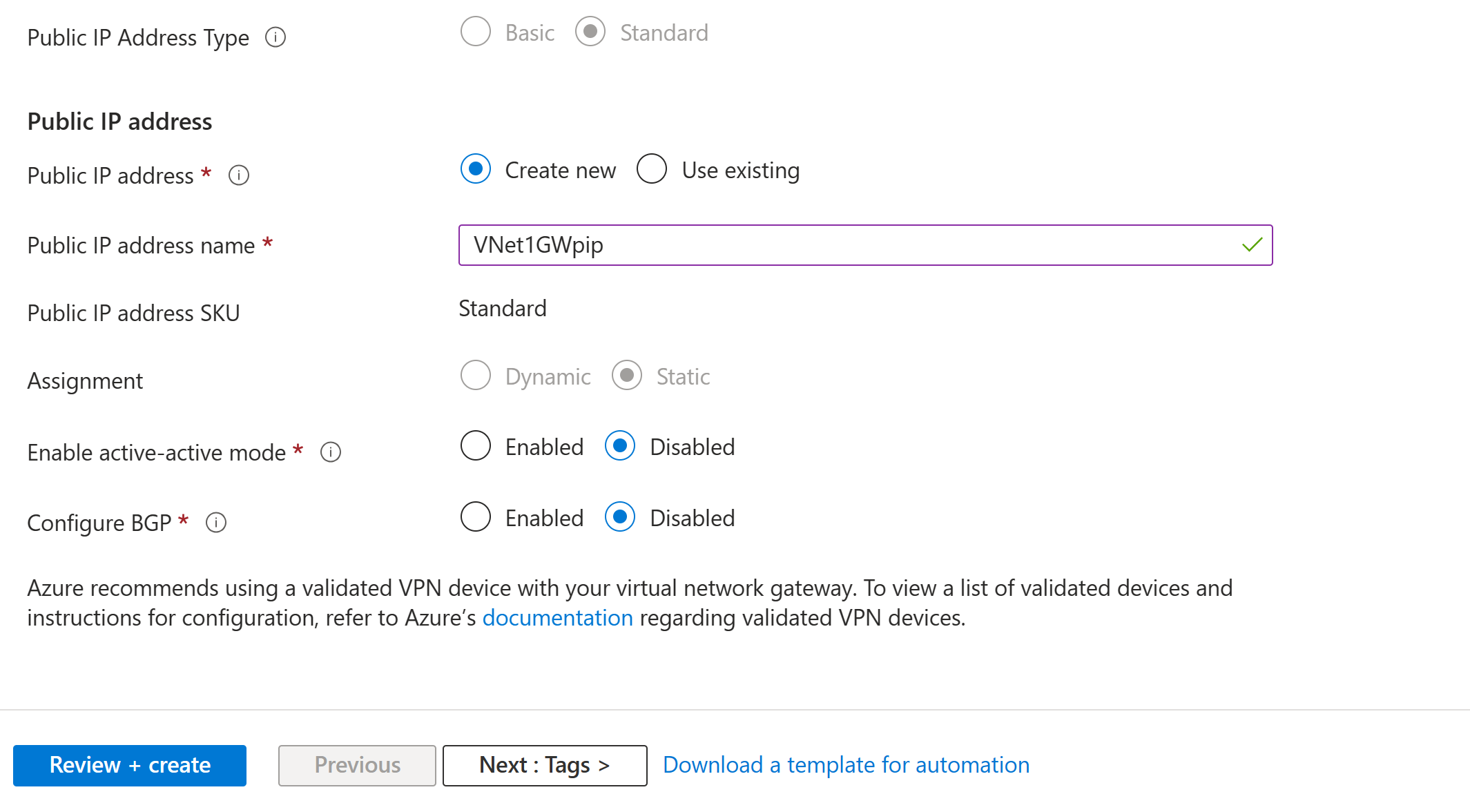

حدد قيم عنوان IP العام. تحدد هذه الإعدادات كائن عنوان IP العام الذي يتم ربطه ببوابة VPN. يتم تعيين عنوان IP العام لهذا الكائن عند إنشاء بوابة VPN. المرة الوحيدة التي يتغير فيها عنوان IP العام الأساسي هي عند حذف البوابة وإعادة إنشائها. لا يتغير عبر تغيير الحجم أو إعادة التعيين أو الصيانة الداخلية الأخرى/ترقيات بوابة VPN الخاصة بك.

- نوع عنوان IP العام: إذا تم تقديم هذا الخيار، فحدد قياسي. عنوان IP العام الأساسي SKU مدعوم فقط لبوابات SKU VPN الأساسية.

- عنوان IP العام: اترك Create new محددا.

- اسم عنوان IP العام: في مربع النص، أدخل اسما لمثيل عنوان IP العام.

- عنوان IP العام SKU: يتم تحديد الإعداد تلقائيا.

- التعيين: عادة ما يتم تحديد التعيين تلقائيا. بالنسبة إلى وحدة SKU القياسية، يكون التعيين دائما ثابتا.

- تمكين الوضع النشط-النشط: لهذا التمرين، يمكنك تحديد معطل. ومع ذلك، يمكنك اختيار تمكين هذا الإعداد إذا كنت تقوم بإنشاء تكوين بوابة الوضع النشط-النشط. لمزيد من المعلومات، راجع حول البوابات النشطة- النشطة. إذا قمت بإنشاء بوابة نشطة-نشطة، يجب أيضا إنشاء عنوان IP عام إضافي.

- تكوين BGP: حدد Disabled، إلا إذا كان التكوين الخاص بك يتطلب هذا الإعداد على وجه التحديد. إذا كنت تحتاج إلى هذا الإعداد، يكون ASN الافتراضي هو 65515، على الرغم من أنه يمكن تغيير هذه القيمة.

حدد Review + create لتشغيل التحقق من الصحة.

بعد اجتياز التحقق من الصحة، حدد Create لنشر بوابة VPN.

يمكنك مشاهدة حالة النشر في صفحة Overview للبوابة الخاصة بك. بعد إنشاء البوابة، يمكنك عرض عنوان IP الذي تم تعيينه إليه من خلال النظر إلى VNet في المدخل. تظهر البوابة بوصفها جهاز متصل.

هام

مجموعات أمان الشبكة (NSGs) على الشبكة الفرعية للبوابة غير مدعومة. قد يؤدي إقران مجموعة أمان الشبكة بهذه الشبكة الفرعية إلى توقف بوابة الشبكة الظاهرية (VPN وبوابات ExpressRoute) عن العمل كما هو متوقع. لمزيد من المعلومات حول مجموعات أمان الشبكة، راجع ما هي مجموعة أمان الشبكة؟

إنشاء الشهادات

تستخدم Azure الشهادات لمصادقة العملاء المتصلين بشبكة ظاهرية عبر اتصال VPN من نقطة إلى موقع. بمجرد الحصول على شهادة جذر، تقوم بتحميل معلومات المفتاح العام إلى Azure. ثم تعتبر شهادة الجذر "موثوقا بها" من قبل Azure للاتصال عبر P2S بالشبكة الظاهرية.

يمكنك أيضًا إنشاء شهادات العميل من شهادة الجذر الموثوق بها، ثم قم بتثبيتها على كل كمبيوتر عميل. تُستخدم شهادة العميل لمصادقة العميل عند بدء الاتصال بشبكة VNet.

يجب إنشاء شهادة الجذر واستخراجها قبل تكوين إعدادات بوابة من نقطة إلى موقع.

إنشاء شهادة الجذر

الحصول على ملف .cer لشهادة الجذر. يمكنك استخدام إما شهادة جذر تم إنشاؤها باستخدام حل مؤسسة (موصى به)، أو إنشاء شهادة مُوقعة ذاتيًا. بعد إنشاء شهادة الجذر، قم بتصدير بيانات الشهادة العامة (وليس المفتاح الخاص) كملف Base64 المشفر X.509 .cer. ستُحمل هذا الملف لاحقًا إلى Azure.

شهادة المؤسسة: إذا كنت تستخدم حل مؤسسة، فيمكنك استخدام سلسلة شهاداتك الحالية. احصل على ملف .cer لشهادة الجذر التي تريد استخدامها.

شهادة جذر مُوقعة ذاتيًا: إذا كنت لا تستخدم حل شهادة مؤسسة، فأنشئ شهادة جذر مُوقعة ذاتيًا. وإلا، لن تكون الشهادات التي تقوم بإنشائها متوافقة مع اتصالات P2S الخاصة بك ويتلقى العملاء خطأ في الاتصال عند محاولة الاتصال. يمكنك استخدام Azure PowerShell أو MakeCert أو OpenSSL. تصف الخطوات الواردة في المقالات التالية كيفية إنشاء شهادة جذر مُوقعة ذاتيًا متوافقة:

- إرشادات PowerShell لنظام التشغيل Windows 10 أو إصدار أحدث: تتطلب هذه الإرشادات PowerShell على كمبيوتر يعمل بنظام Windows 10 أو إصدار أحدث. يمكن تثبيت شهادات العميل التي تم إنشاؤها من شهادة الجذر على أي عميل P2S مدعوم.

- تعليمات MakeCert: استخدم MakeCert لإنشاء شهادات إذا لم يكن لديك حق الوصول إلى كمبيوتر يعمل بنظام التشغيل Windows 10 أو إصدار أحدث. رغم إهمال MakeCert، لا يزال بإمكانك استخدامه لإنشاء الشهادات. يمكن تثبيت شهادات العميل التي تُنشئها من شهادة الجذر على أي عميل P2S مدعوم.

- Linux - إرشادات OpenSSL

- Linux - تعليمات strongSwan

إنشاء شهادات العميل

يجب أن يكون لكل كمبيوتر عميل تتصل به بشبكة ظاهرية مع اتصال من نقطة إلى موقع شهادة عميل مثبتة. تقوم بإنشائه من شهادة الجذر وتثبيته على كل كمبيوتر عميل. إذا لم تُثبت شهادة عميل صالحة، فستفشل المصادقة عندما يحاول العميل الاتصال بالشبكة الظاهرية.

يمكنك إما إنشاء شهادة فريدة لكل عميل، أو يمكنك استخدام نفس الشهادة لعدة عملاء. تتمثل ميزة إنشاء شهادات عميل فريدة في القدرة على إبطال شهادة واحدة. بخلاف ذلك، إذا استخدم العديد من العملاء شهادة العميل نفسها للمصادقة وأبطلتها، فستحتاج إلى إنشاء شهادات جديدة وتثبيتها لكل عميل يستخدم تلك الشهادة.

يمكنك إنشاء شهادات العميل باستخدام الأساليب التالية:

شهادة المؤسسة:

إذا كنت تستخدم حل شهادة مؤسسة، فأنشئ شهادة عميل بتنسيق قيمة الاسم الشائع name@yourdomain.com. استخدم هذا التنسيق بدلًا من تنسيق اسم المجال/اسم المستخدم.

تأكد من أن شهادة العميل تستند إلى قالب شهادة المستخدم الذي يحتوي على مصادقة العميل المُدرجة كأول عنصر في قائمة المستخدمين. تحقق من الشهادة بالنقر نقرًا مزدوجًا عليها وعرض استخدام مفتاح مُحسن في علامة تبويب التفاصيل.

شهادة جذر مُوقعة ذاتيًا: اتبع الخطوات الواردة في إحدى مقالات شهادة P2S التالية حتى تكون شهادات العميل التي تُنشئها متوافقة مع اتصالات P2S خاصتك.

عند إنشاء شهادة عميل من شهادة جذر مُوقعة ذاتيًا، فستُثبت تلقائيًا على الكمبيوتر الذي استخدمته في إنشائها. إذا كنت ترغب في تثبيت شهادة عميل على كمبيوتر عميل آخر، فقم بتصديرها كملف .pfx، إلى جانب سلسلة الشهادات بأكملها. سيؤدي القيام بذلك إلى إنشاء ملف .pfx يحتوي على معلومات شهادة الجذر المطلوبة للعميل للمصادقة.

تُنشئ الخطوات الواردة في هذه المقالات شهادة عميل متوافقة، والتي يمكنك بعد ذلك تصديرها وتوزيعها.

إرشادات حول Windows 10 أو إصدار أحدث من PowerShell: تتطلب هذه الإرشادات Windows 10 أو إصداراً أحدث وPowerShell لإنشاء الشهادات. يمكن تثبيت الشهادات التي تم إنشاؤها على أي عميل P2S مدعوم.

إرشادات MakeCert: استخدم MakeCert إذا لم يكن لديك وصول إلى جهاز كمبيوتر يعمل بنظام Windows 10 أو أحدث لإنشاء الشهادات. رغم إهمال MakeCert، لا يزال بإمكانك استخدامه لإنشاء الشهادات. يمكنك تثبيت الشهادات التي تم إنشاؤها على أي عميل P2S مدعوم.

Linux: راجع تعليمات strongSwan أو OpenSSL .

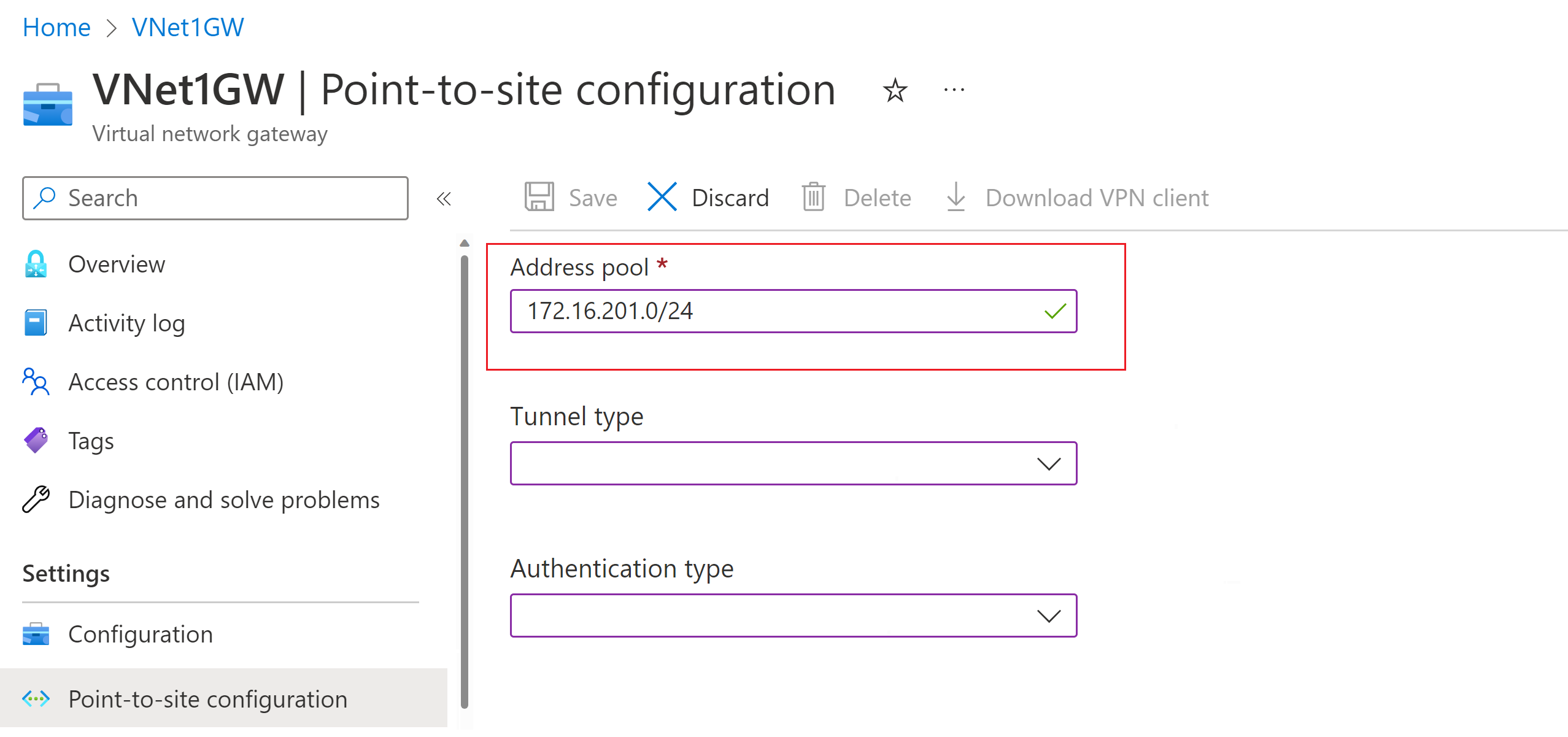

إضافة تجمع العناوين

تحتوي صفحة تكوين نقطة إلى موقع على معلومات التكوين المطلوبة ل P2S VPN. بمجرد تكوين جميع إعدادات P2S وتحديث البوابة، يتم استخدام صفحة تكوين نقطة إلى موقع لعرض إعدادات P2S VPN أو تغييرها.

- انتقل إلى البوابة التي أنشأتها في القسم السابق.

- في الجزء الأيمن، حدد تكوين نقطة إلى موقع.

- انقر فوق تكوين الآن لفتح صفحة التكوين.

قائمة عناوين العميل هو نطاق من عناوين IP الخاصة التي تحددها. يتلقى العملاء الذين يتصلون عبر VPN من نقطة إلى موقع بشكل ديناميكي عنوان IP من هذا النطاق. استخدم نطاق عناوين IP خاص لا يتراكب مع الموقع المحلي الذي تتصل منه، أو VNet الذي تريد الاتصال به. إذا قمت بتكوين بروتوكولات متعددة SSTP أحد البروتوكولات ثم يتم تقسيم قائمة العناوين المكونة بين البروتوكولات المكونة بالتساوي.

- في صفحة التكوين من نقطة إلى موقع، في مربع تجمع العناوين، أضف نطاق عناوين IP الخاص الذي تريد استخدامه. يتلقى عملاء VPN عنوان IP بشكل حيوي من النطاق الذي تحدده. الحد الأدنى قناع الشبكة الفرعية هو 29 بت النشط/السلبي و28 بت للتكوين النشط/النشط.

إذا تم تكوين بوابة VPN الخاصة بك مع SKU منطقة توفر (AZ) وكان في الوضع النشط-النشط، تتطلب تكوينات VPN من نقطة إلى موقع ثلاثة عناوين IP عامة. يمكنك استخدام قيمة المثال VNet1GWpip3.

تحديد نوع النفق والمصادقة

إشعار

إذا كنت لا ترى نوع النفق أو نوع المصادقة في صفحة تكوين من نقطة إلى موقع، فإن بوابتك تستخدم Basic SKU. لا تدعم وحدة SKU الأساسية مصادقة IKEv2 أو RADIUS. إذا كنت تريد استخدام هذه الإعدادات، تحتاج إلى حذف البوابة وإعادة إنشائها باستخدام بوابة SKU مختلفة.

في هذا القسم، تحدد نوع النفق ونوع المصادقة. يمكن أن تصبح هذه الإعدادات معقدة، اعتمادا على نوع النفق الذي تحتاج إليه وبرنامج عميل VPN الذي سيتم استخدامه لإجراء الاتصال من نظام تشغيل المستخدم. ترشدك الخطوات الواردة في هذه المقالة عبر إعدادات التكوين الأساسية والخيارات.

يمكنك تحديد الخيارات التي تحتوي على أنواع أنفاق متعددة من القائمة المنسدلة - مثل IKEv2 وOpenVPN (SSL) أو IKEv2 وSSTP (SSL)، ومع ذلك، يتم دعم مجموعات معينة فقط من أنواع الأنفاق وأنواع المصادقة. على سبيل المثال، يمكن استخدام مصادقة Microsoft Entra فقط عند تحديد OpenVPN (SSL) من القائمة المنسدلة لنوع النفق، وليس IKEv2 وOpenVPN(SSL).

بالإضافة إلى ذلك، يتوافق نوع النفق ونوع المصادقة مع برنامج عميل VPN الذي يمكن استخدامه للاتصال ب Azure. على سبيل المثال، قد يكون أحد تطبيقات برامج عميل VPN قادرا فقط على الاتصال عبر IKEv2، بينما يمكن لتطبيق آخر الاتصال فقط عبر OpenVPN. وقد لا تدعم بعض برامج العميل، على الرغم من أنها تدعم نوع نفق معين، نوع المصادقة الذي تختاره.

كما يمكنك معرفة ذلك، يعد التخطيط لنوع النفق ونوع المصادقة أمرا مهما عندما يكون لديك عملاء VPN مختلفون يتصلون من أنظمة تشغيل مختلفة. ضع في اعتبارك المعايير التالية عند اختيار نوع النفق الخاص بك بالاشتراك مع مصادقة شهادة Azure. أنواع المصادقة الأخرى لها اعتبارات مختلفة.

Windows:

- أجهزة كمبيوتر Windows المتصلة عبر عميل VPN الأصلي المثبت بالفعل في نظام التشغيل جرب IKEv2 أولا، وإذا لم يتصل ذلك، فإنها تعود إلى SSTP (إذا حددت كل من IKEv2 وSSTP من القائمة المنسدلة لنوع النفق).

- إذا حددت نوع نفق OpenVPN، يمكنك الاتصال باستخدام عميل OpenVPN أو عميل Azure VPN.

- يمكن لعميل Azure VPN دعم إعدادات التكوين الاختيارية مثل المسارات المخصصة والنفق المفروض.

macOS وiOS:

- يمكن لعميل VPN الأصلي لنظامي التشغيل iOS وmacOS استخدام نوع نفق IKEv2 فقط للاتصال ب Azure.

- عميل Azure VPN غير مدعوم لمصادقة الشهادة في هذا الوقت، حتى إذا قمت بتحديد نوع نفق OpenVPN.

- إذا كنت تريد استخدام نوع نفق OpenVPN مع مصادقة الشهادة، يمكنك استخدام عميل OpenVPN.

- بالنسبة لنظام التشغيل macOS، يمكنك استخدام عميل Azure VPN مع نوع نفق OpenVPN ومصادقة معرف Microsoft Entra (وليس مصادقة الشهادة).

Linux:

- يدعم عميل Azure VPN لنظام Linux نوع نفق OpenVPN.

- يمكن لعميل strongSwan على Android وLinux استخدام نوع نفق IKEv2 فقط للاتصال.

نوع النفق والمصادقة

بالنسبة إلى نوع النفق، حدد نوع النفق الذي تريد استخدامه. لهذا التمرين، من القائمة المنسدلة، حدد IKEv2 وOpenVPN(SSL) .

بالنسبة إلى نوع المصادقة، حدد نوع المصادقة الذي تريد استخدامه. لهذا التمرين، من القائمة المنسدلة، حدد شهادة Azure. إذا كنت مهتما وأنواع المصادقة الأخرى، فشاهد مقالات معرف Microsoft Entra و RADIUS.

عنوان IP إضافي

إذا كان لديك بوابة الوضع النشط-النشط التي تستخدم SKU منطقة توفر (AZ SKU)، فأنت بحاجة إلى عنوان IP عام ثالث. إذا لم ينطبق هذا الإعداد على البوابة الخاصة بك، فلن تحتاج إلى إضافة عنوان IP إضافي.

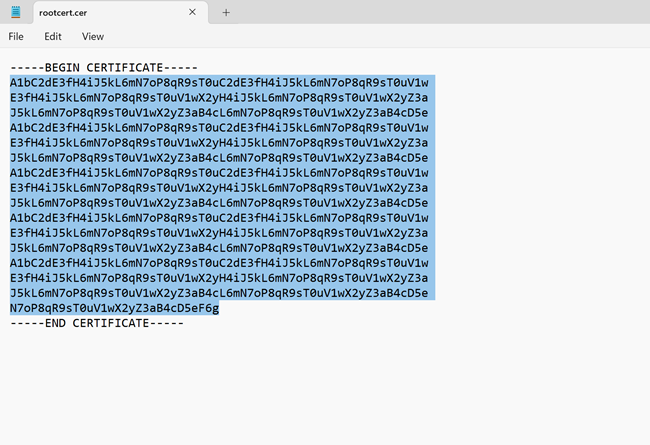

تحميل معلومات المفتاح العام لشهادة الجذر

في هذا القسم، تقوم بتحميل بيانات شهادة الجذر العامة إلى Azure. بمجرد تحميل بيانات الشهادة العامة، يمكن لـ Azure استخدامها لمصادقة العملاء الذين قاموا بتثبيت شهادة عميل تم إنشاؤها من الشهادة الجذر الموثوق بها.

تأكد من قيامك بتصدير الشهادة الجذر كملف Base-64 encoded X.509 (.CER) في الخطوات السابقة. تحتاج إلى تصدير الشهادة بهذا التنسيق حتى تتمكن من فتح الشهادة باستخدام محرر النصوص. لست بحاجة إلى تصدير المفتاح الخاص.

افتح الشهادة باستخدام محرر نصوص، مثل المفكرة. عند نسخ بيانات الشهادة، تأكد من نسخ النص كسطر مستمر واحد:

انتقل إلى بوابة الشبكة الظاهرية -> صفحة تكوين نقطة إلى موقع في قسم شهادة الجذر. يكون هذا القسم مرئيًا فقط إذا قمت بتحديد شهادة Azure لنوع المصادقة.

في قسم شهادة الجذر، يمكنك إضافة ما يصل إلى 20 شهادة جذر موثوقة.

- الصق بيانات الشهادة في حقل بيانات الشهادة العامة.

- اسم الشهادة.

المسارات الإضافية غير ضرورية لهذا التمرين. لمزيد من المعلومات حول ميزة التوجيه المخصصة، راجع الإعلان عن المسارات المخصصة.

حدد حفظ أعلى الصفحة لحفظ كافة إعدادات التكوين.

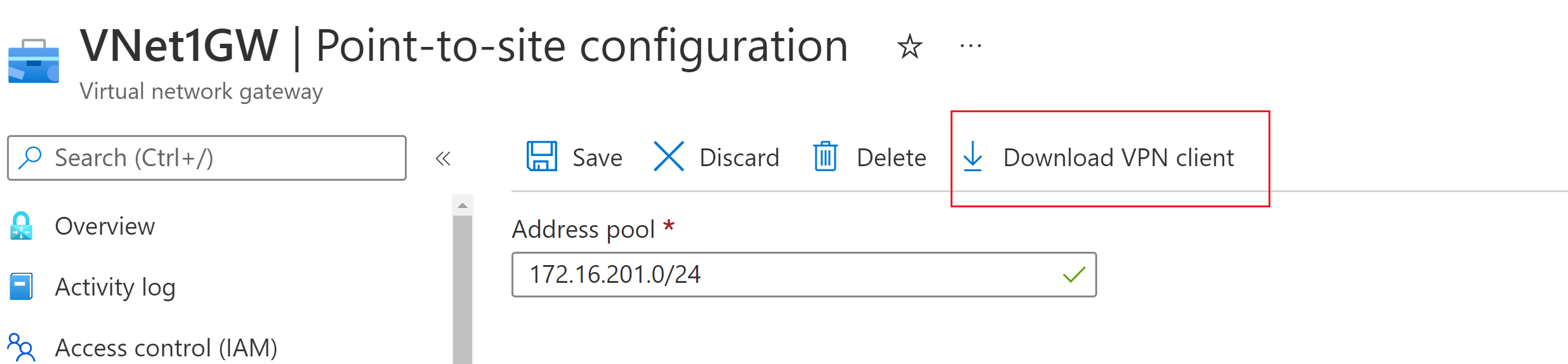

إنشاء ملفات تكوين ملف تعريف عميل VPN

يتم تضمين جميع إعدادات التكوين الضرورية لعملاء VPN في ملف مضغوط لتكوين ملف تعريف عميل VPN. ملفات تكوين ملف تعريف عميل VPN خاصة ب تكوين بوابة P2S VPN للشبكة الظاهرية. إذا كانت هناك أي تغييرات على تكوين P2S VPN بعد إنشاء الملفات، مثل التغييرات على نوع بروتوكول VPN أو نوع المصادقة، فأنت بحاجة إلى إنشاء ملفات تكوين ملف تعريف عميل VPN جديدة وتطبيق التكوين الجديد على جميع عملاء VPN الذين تريد توصيلهم. لمزيد من المعلومات حول اتصالات P2S، راجع حول VPN من نقطة إلى موقع.

يمكنك إنشاء ملفات تكوين ملف تعريف العميل باستخدام PowerShell، أو باستخدام مدخل Microsoft Azure. توضح الأمثلة التالية كلا الأسلوبين. يرجع كلا الأسلوبين نفس الملف المضغوط.

مدخل Azure

في مدخل Microsoft Azure، انتقل إلى بوابة الشبكة الظاهرية للشبكة الظاهرية التي تريد الاتصال بها.

في صفحة بوابة الشبكة الظاهرية، حدد تكوين نقطة إلى موقع لفتح صفحة تكوين نقطة إلى موقع.

في أعلى صفحة تكوين نقطة إلى موقع، حدد تنزيل عميل VPN. لا تؤدي هذه الخطوة إلى تنزيل برنامج عميل VPN، بل تقوم بإنشاء حزمة التكوين المستخدمة لتكوين عملاء VPN. يستغرق إنشاء حزمة تكوين عميل بضع دقائق. خلال هذا الوقت، قد لا ترى أي مؤشرات حتى يتم إنشاء الحزمة.

بمجرد إنشاء حزمة التكوين، يشير المستعرض إلى أن ملف مضغوط لتكوين العميل متوفر. تتم تسميته بنفس اسم البوابة لديك.

قم بفك ضغط الملف لعرض المجلدات التالية. ستستخدم بعض هذه الملفات أو كلها لتكوين عميل VPN الخاص بك. تتوافق الملفات التي تم إنشاؤها مع إعدادات المصادقة ونوع النفق التي قمت بتكوينها على خادم P2S.

PowerShell

عند إنشاء ملفات تكوين عميل VPN، تكون قيمة "-AuthenticationMethod" هي "EapTls". يمكنك إنشاء ملفات تكوين عميل VPN باستخدام الأمر التالي:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

انسخ عنوان URL إلى متصفحك لتنزيل الملف المضغوط.

تكوين عملاء VPN والاتصال ب Azure

للحصول على خطوات لتكوين عملاء VPN والاتصال ب Azure، راجع المقالات التالية:

| المصادقة | نوع النفق | نظام تشغيل العميل | عميل VPN |

|---|---|---|---|

| شهادة | |||

| IKEv2، SSTP | Windows | عميل VPN الأصلي | |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | macOS | عميل VPN الأصلي | |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | Linux | strongSwan | |

| OpenVPN | Windows | عميل Azure VPN OpenVPN client version 2.x OpenVPN client version 3.x |

|

| OpenVPN | macOS | عميل OpenVPN | |

| OpenVPN | iOS | عميل OpenVPN | |

| OpenVPN | Linux | عميل Azure VPN عميل OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | عميل Azure VPN | |

| OpenVPN | macOS | عميل Azure VPN | |

| OpenVPN | Linux | عميل Azure VPN |

التحقق من الاتصال الخاص بك

تنطبق هذه التعليمات على عملاء Windows.

للتحقق من أن اتصال VPN الخاص بك نشط، افتح موجه أوامر غير مقيد، وقم بتشغيل ipconfig/all.

عرض النتائج. لاحظ أن عنوان IP الذي تلقيته هو أحد العناوين الموجودة في تجمع عناوين عميل VPN من نقطة إلى موقع الذي حددته في التكوين الخاص بك. النتائج مشابهة لهذا المثال:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

الاتصال بجهاز ظاهري

تنطبق هذه التعليمات على عملاء Windows.

يمكنك الاتصال بجهاز ظاهري يتم نشره إلى شبكتك الظاهرية عن طريق إنشاء اتصال سطح المكتب البعيد بجهازك الظاهري. تتمثل أفضل طريقة للتحقق من إمكانية الاتصال بأي جهاز افتراضي في الاتصال باستخدام عنوان بروتوكول الإنترنت الخاص به بدلاً من اسم الكمبيوتر. بهذه الطريقة، تختبر لمعرفة ما إذا كان يمكنك الاتصال، وليس ما إذا كان تحليل الاسم قد تم تكوينه بشكل صحيح.

حدد موقع عنوان بروتوكول الإنترنت الخاص بك. يمكنك العثور على عنوان IP الخاص للجهاز الظاهري إما بالنظر إلى خصائص الجهاز الظاهري في مدخل Microsoft Azure أو باستخدام PowerShell.

مدخل Microsoft Azure: حدد موقع الجهاز الظاهري في مدخل Microsoft Azure. اعرض خصائص الجهاز الافتراضي. أدرج عنوان بروتوكول الإنترنت الخاص.

PowerShell: استخدم المثال لعرض قائمة بالأجهزة الظاهرية وعناوين IP الخاصة من مجموعات الموارد الخاصة بك. لا تحتاج إلى تعديل هذا المثال قبل استخدامه.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

تحقق من اتصالك بشبكتك الظاهرية.

افتح اتصال سطح المكتب البعيد عن طريق إدخال RDP أو اتصال سطح المكتب البعيد في مربع البحث على شريط المهام. ثم حدد اتصال سطح المكتب البعيد. يمكنك أيضا فتح اتصال سطح المكتب البعيد باستخدام

mstscالأمر في PowerShell.في الاتصال بسطح المكتب البعيد، أدخل عنوان IP خاص بالجهاز الظاهري. يمكنك تحديد إظهار الخيارات لضبط الإعدادات الأخرى ثم الاتصال.

إذا كنت تواجه مشكلة في الاتصال بجهاز ظاهري عبر اتصال VPN، فتحقق من النقاط التالية:

- تحقق من نجاح اتصال VPN الخاص بك.

- تحقق من الاتصال بعنوان IP الخاص بالجهاز الظاهري.

- إذا كان يمكنك الاتصال بالجهاز الظاهري باستخدام عنوان IP الخاص ولكن ليس اسم الكمبيوتر، فتحقق من تكوين DNS بشكل صحيح. لمزيد من المعلومات حول كيفية عمل تحليل الاسم للأجهزة الظاهرية، راجع تحليل الاسم للأجهزة الظاهرية.

لمزيد من المعلومات حول اتصالات RDP، راجع استكشاف أخطاء اتصالات سطح المكتب البعيد بجهاز ظاهري وإصلاحها.

تحقق من إنشاء حزمة تكوين عميل VPN بعد تحديد عناوين IP لخادم DNS للشبكة الظاهرية. إذا قمت بتحديث عناوين IP لخادم DNS، فقم بإنشاء حزمة تكوين عميل VPN جديدة وتثبيتها.

استخدم "ipconfig" للتحقق من عنوان IPv4 المخصص لمحول Ethernet على الكمبيوتر الذي تتصل منه. إذا كان عنوان IP ضمن نطاق عناوين VNet التي تتصل بها، أو ضمن نطاق عنوان VPNClientAddressPool الخاص بك، يُشار إلى ذلك على أنه مساحة عنوان متداخلة. عندما تتداخل مساحة العنوان الخاصة بك بهذه الطريقة، لا تصل نسبة استخدام الشبكة إلى Azure، بل تبقى على الشبكة المحلية.

إضافة شهادات الجذر الموثوق بها أو إزالتها

يمكنك إضافة شهادات جذر موثوقة وإزالتها من Azure. عند إزالة شهادة جذر، لن يتمكن العملاء الذين لديهم شهادة تم إنشاؤها من هذا الجذر من المصادقة، وبالتالي لن يتمكنوا من الاتصال. إذا كنت تريد أن يقوم العميل بالمصادقة والاتصال، فأنت بحاجة إلى تثبيت شهادة عميل جديدة تم إنشاؤها من شهادة جذر موثوق بها (تم تحميلها) إلى Azure.

يمكنك إضافة ما يصل إلى 20 ملفًا بتنسيق .cer لشهادة جذر موثوق بها إلى Azure. للحصول على التعليمات، راجع قسم تحميل شهادة جذر موثوق بها.

لإزالة شهادة جذر موثوق بها:

- انتقل إلى صفحة تكوين نقطة إلى موقع لبوابة الشبكة الظاهرية الخاصة بك.

- في قسم شهادة الجذر بالصفحة، حدد الشهادة التي تريد إزالتها.

- حدد ellipsis (علامة الحذف) الموجودة بجوار الشهادة، ثم حدد Remove.

إبطال شهادة العميل

يمكنك إلغاء شهادات العميل. تسمح لك قائمة إبطال الشهادات برفض اتصال P2S بشكل انتقائي استنادا إلى شهادات العميل الفردية. يختلف هذا عن إزالة شهادة جذر موثوق بها. إذا قمت بإزالة شهادة جذر موثوق بها .cer من Azure، فإنها تلغي الوصول إلى جميع شهادات العميل التي تم إنشاؤها/توقيعها بواسطة شهادة الجذر التي تم إبطالها. عند إبطال شهادة عميل، بدلا من شهادة الجذر، فإنه يسمح للشهادات الأخرى التي تم إنشاؤها من شهادة الجذر بالاستمرار في استخدامها للمصادقة.

الممارسة الشائعة هي استخدام الشهادة الجذر لإدارة الوصول على مستوى الفريق أو المؤسسة، أثناء استخدام شهادات العميل الملغاة للتحكم الدقيق في الوصول على المستخدمين الفرديين.

يمكنك إبطال شهادة العميل عن طريق إضافة بصمة الإبهام إلى قائمة الإبطال.

- استرداد بصمة إبهام شهادة العميل. لمزيد من المعلومات، راجع كيفية استرداد thumbprint لشهادة ما.

- انسخ المعلومات إلى محرر نصي وأزل جميع المسافات بحيث تكون سلسلة متصلة.

- انتقل إلى صفحة تكوين نقطة إلى موقع لبوابة الشبكة الظاهرية. هذه هي الصفحة نفسها التي استخدمتها لتحميل شهادة جذر موثوق بها.

- في قسم الشهادات التي تم إلغاؤها، أدخل اسمًا مألوفًا للشهادة (لا يلزم أن تكون الشهادة CN).

- انسخ سلسلة بصمة الإبهام والصقها في حقل Thumbprint.

- يتم التحقق من صحة بصمة الإبهام وإضافتها تلقائيا إلى قائمة الإبطال. ستظهر رسالة على الشاشة تفيد بأن القائمة قيد التحديث.

- بعد اكتمال التحديث، لم يعد من الممكن استخدام الشهادة للاتصال. يتلقى العملاء الذين يحاولون الاتصال باستخدام هذه الشهادة رسالة تفيد بأن الشهادة لم تعد صالحة.

الأسئلة الشائعة من نقطة إلى موقع

للاطلاع على الأسئلة المتداولة راجع الأسئلة المتداولة.

الخطوات التالية

بمجرد اكتمال الاتصال، يمكنك إضافة أجهزة ظاهرية إلى شبكات VNets الخاصة بك. لمزيد من المعلومات، راجع الأجهزة الظاهرية. لفهم المزيد حول الشبكات والأجهزة الظاهرية، راجع نظرة عامة على شبكة Azure وLinux VM.

للحصول على معلومات استكشاف الأخطاء وإصلاحها في P2S استكشاف أخطاء Azure من نقطة إلى موقع.