إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Amazon Web Services هي موفر خدمة تأجير البنية التحتية الذي يمكن مؤسستك من استضافة وإدارة أحمال العمل بأكملها في السحابة. إلى جانب فوائد استخدام البنية الأساسية في السحابة، قد تتعرض الأصول الأكثر أهمية لمؤسستك للتهديدات. تتضمن الأصول المكشوفة مثيلات التخزين ذات المعلومات الحساسة المحتملة وموارد الحوسبة التي تشغل بعض التطبيقات والمنافذ والشبكات الخاصة الظاهرية الأكثر أهمية التي تمكن الوصول إلى مؤسستك.

يساعدك توصيل AWS Defender for Cloud Apps على تأمين أصولك واكتشاف التهديدات المحتملة من خلال مراقبة الأنشطة الإدارية وأنشطة تسجيل الدخول، والإخطار بهجمات القوة الغاشمة المحتملة، والاستخدام الضار لحساب مستخدم متميز، والحذف غير العادي للأجهزة الظاهرية (VMs)، ومستودعات التخزين المكشوفة بشكل عام.

التهديدات الرئيسية

- إساءة استخدام موارد السحابة

- الحسابات المخترقة والتهديدات الداخلية

- تسرب البيانات

- التكوين الخاطئ للموارد والتحكم غير الكافي في الوصول

كيف يساعد Defender for Cloud Apps في حماية بيئتك

- الكشف عن التهديدات السحابية والحسابات المخترقة والمشتركين في برنامج Insider الضار

- الحد من تعرض البيانات المشتركة وفرض نهج التعاون

- استخدام سجل تدقيق الأنشطة للتحقيقات الجنائية

التحكم في AWS باستخدام النهج المضمنة وقوالب النهج

يمكنك استخدام قوالب النهج المضمنة التالية للكشف عن التهديدات المحتملة وإخطارك بها:

| نوع | الاسم |

|---|---|

| قالب نهج النشاط | فشل تسجيل الدخول إلى وحدة التحكم مسؤول تغييرات تكوين CloudTrail تغييرات تكوين مثيل EC2 تغييرات نهج IAM تسجيل الدخول من عنوان IP محفوف بالمخاطر تغييرات قائمة التحكم في الوصول إلى الشبكة (ACL) تغييرات بوابة الشبكة نشاط مستودع S3 تغييرات تكوين مجموعة الأمان تغييرات الشبكة الخاصة الظاهرية |

| نهج الكشف عن الحالات الشاذة المضمنة |

نشاط من عناوين IP مجهولة نشاط من بلد غير متكرر نشاط من عناوين IP المشبوهة السفر المستحيل النشاط الذي يقوم به المستخدم الذي تم إنهاؤه (يتطلب Microsoft Entra ID ك IdP) محاولات تسجيل الدخول الفاشلة المتعددة الأنشطة الإدارية غير العادية أنشطة حذف تخزين متعددة غير عادية (معاينة) أنشطة حذف متعددة للجهاز الظاهري أنشطة إنشاء أجهزة ظاهرية متعددة غير عادية (معاينة) منطقة غير عادية لمورد السحابة (معاينة) |

| قالب نهج الملف | يمكن الوصول إلى مستودع S3 بشكل عام |

لمزيد من المعلومات حول إنشاء النهج، راجع إنشاء نهج.

أتمتة عناصر التحكم في الحوكمة

بالإضافة إلى مراقبة التهديدات المحتملة، يمكنك تطبيق إجراءات إدارة AWS التالية وأتمتتها لمعالجة التهديدات المكتشفة:

| نوع | العمل |

|---|---|

| إدارة المستخدم | - إعلام المستخدم عند التنبيه (عبر Microsoft Entra ID) - مطالبة المستخدم بتسجيل الدخول مرة أخرى (عبر Microsoft Entra ID) - تعليق المستخدم (عبر Microsoft Entra ID) |

| إدارة البيانات | - جعل مستودع S3 خاصا - إزالة متعاون لمستودع S3 |

لمزيد من المعلومات حول معالجة التهديدات من التطبيقات، راجع التحكم في التطبيقات المتصلة.

حماية AWS في الوقت الحقيقي

راجع أفضل ممارساتنا لحظر وحماية تنزيل البيانات الحساسة إلى الأجهزة غير المدارة أو الخطرة.

توصيل Amazon Web Services Microsoft Defender for Cloud Apps

يوفر هذا القسم إرشادات لتوصيل حساب Amazon Web Services (AWS) الحالي Microsoft Defender for Cloud Apps باستخدام واجهات برمجة تطبيقات الموصل. للحصول على معلومات حول كيفية حماية Defender for Cloud Apps ل AWS، راجع حماية AWS.

يمكنك توصيل تدقيق أمان AWS باتصالات Defender for Cloud Apps للحصول على رؤية في استخدام تطبيق AWS والتحكم فيه.

الخطوة 1: تكوين تدقيق Amazon Web Services

تسجيل الدخول إلى وحدة تحكم Amazon Web Services

أضف مستخدما جديدا Defender for Cloud Apps، وامنح المستخدم حق الوصول البرمجي.

حدد إنشاء نهج وأدخل اسما للنهج الجديد.

حدد علامة التبويب JSON والصق البرنامج النصي التالي:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }حدد Download .csv لحفظ نسخة من بيانات اعتماد المستخدم الجديد. ستحتاجهم لاحقا.

ملاحظة

بعد توصيل AWS، ستتلقى الأحداث لمدة سبعة أيام قبل الاتصال. إذا قمت بتمكين CloudTrail للتو، فستتلقى الأحداث من الوقت الذي قمت فيه بتمكين CloudTrail.

توصيل تدقيق Amazon Web Services Defender for Cloud Apps

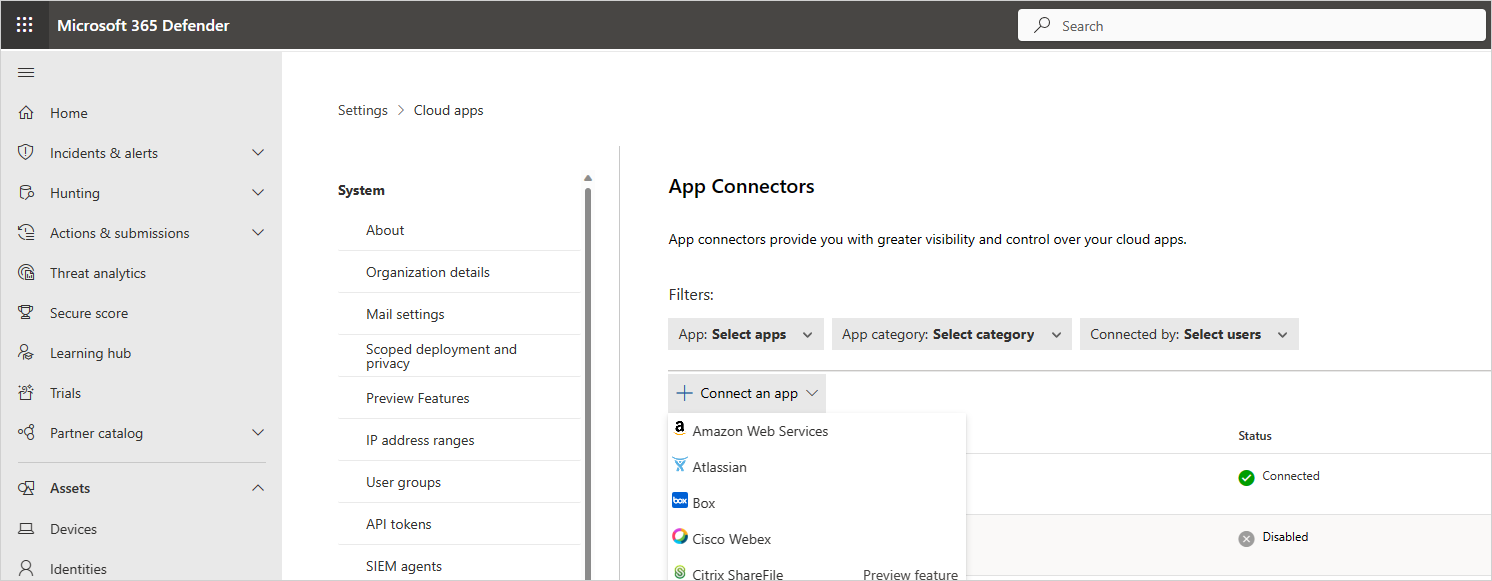

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات.

في صفحة موصلات التطبيقات ، لتوفير بيانات اعتماد موصل AWS، قم بأحد الإجراءات التالية:

لموصل جديد

حدد +Connect an app، متبوعا ب Amazon Web Services.

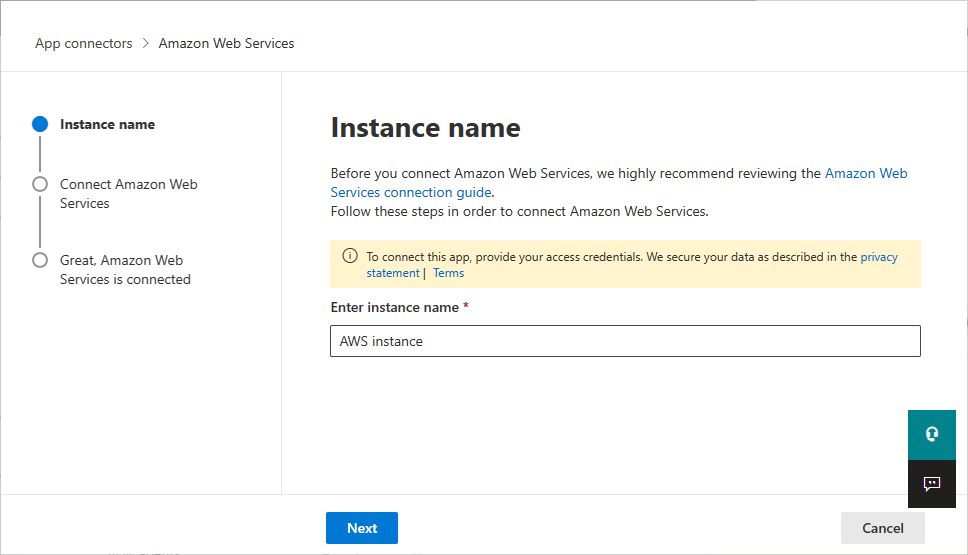

في النافذة التالية، أدخل اسما للموصل، ثم حدد التالي.

في صفحة Connect Amazon Web Services ، حدد Security auditing، ثم حدد Next.

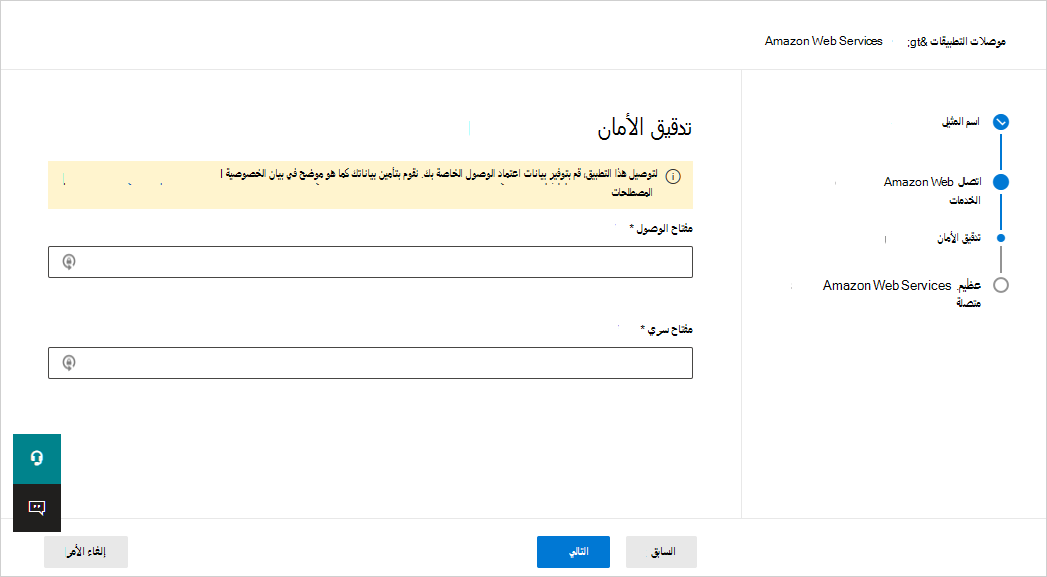

في صفحة تدقيق الأمان، الصق مفتاح Access والمفتاحالسري من ملف .csv في الحقول ذات الصلة، وحدد التالي.

لموصل موجود

في قائمة الموصلات، في الصف الذي يظهر فيه موصل AWS، حدد تحرير الإعدادات.

في صفحتي Instance name و Connect Amazon Web Services ، حدد Next. في صفحة تدقيق الأمان، الصق مفتاح Access والمفتاحالسري من ملف .csv في الحقول ذات الصلة، وحدد التالي.

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات. تأكد من أن حالة موصل التطبيق المتصل متصلة.