إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: Microsoft Defender for Cloud Apps

يتم تحديث هذه المقالة بشكل متكرر لإعلامك بالجديد في أحدث إصدار من Microsoft Defender for Cloud Apps.

لمزيد من المعلومات حول أحدث الميزات في منتجات أمان Microsoft Defender الأخرى، راجع:

- ما الجديد في Microsoft Defender XDR

- أحدث الميزات في Microsoft Defender لنقطة النهاية

- أحدث الميزات في Microsoft Defender للهوية

للحصول على أخبار حول الإصدارات السابقة، راجع الأرشيف التحديثات السابقة Microsoft Defender for Cloud Apps.

يناير 2026

تم تحديث موصل Workday إلى نموذج إذن الأقل امتيازا

يتطلب موصل Workday الآن أذونات "عرض" فقط للعمل. لقد أزلنا متطلبات الإذن "تعديل" لتتماشى بشكل أفضل مع مبدأ الامتياز الأقل. بينما ستستمر التكوينات الموجودة في العمل، يتم تشجيع المسؤولين على تحديث إعدادات حساب Workday لإزالة هذه الحقوق غير الضرورية كأفضل ممارسة أمان.

لمزيد من المعلومات، راجع: كيف يساعد Defender for Cloud Apps في حماية بيئة Workday الخاصة بك.

ديسمبر 2025

يتم الآن دمج أذونات Microsoft Defender for Cloud Apps مع التحكم في الوصول استنادا إلى الدور الموحد Microsoft Defender XDR

يتوفر الآن تكامل أذونات Microsoft Defender for Cloud Apps مع Microsoft Defender XDR التحكم في الوصول استنادا إلى الدور الموحد في جميع أنحاء العالم. لمزيد من المعلومات، راجع تعيين أذونات Microsoft Defender for Cloud Apps إلى أذونات التحكم في الوصول استنادا إلى الدور Microsoft Defender XDR الموحدة. لتنشيط حمل العمل Defender for Cloud Apps، راجع تنشيط Microsoft Defender XDR التحكم في الوصول استنادا إلى الدور الموحد.

زيادة توفر ميزة نتائج تحليلات التطبيق غير المستخدمة في إدارة التطبيقات (معاينة)

تساعد ميزة نتائج تحليلات التطبيقات غير المستخدمة Microsoft Defender for Cloud Apps إدارة التطبيق المسؤولين على تحديد وإدارة تطبيقات OAuth غير المستخدمة المتصلة ب Microsoft 365، وفرض الحوكمة المستندة إلى النهج، واستخدام استعلامات التتبع المتقدمة للحصول على أمان أفضل. تتوفر هذه الميزة الآن لمعظم عملاء السحابة التجارية. لمزيد من المعلومات، راجع تأمين التطبيقات باستخدام ميزات حماية التطبيق.

نوفمبر 2025

حماية عامل الذكاء الاصطناعي (معاينة)

توفر Microsoft Defender حماية شاملة لوكلاء الذكاء الاصطناعي، تجمع بين إدارة التعرض الاستباقية والكشف المتقدم عن التهديدات. يكتشف تلقائيا الذكاء الاصطناعي العوامل التي تم إنشاؤها في Microsoft Copilot Studio Azure الذكاء الاصطناعي Foundry، ويجمع سجلات التدقيق، ويراقب باستمرار الأنشطة المشبوهة، ويدمج عمليات الكشف والتنبيهات في تجربة حوادث وتنبيهات XDR مع كيان عامل مخصص.

وكلاء الذكاء الاصطناعي Copilot Studio

يدمج Defender البيانات من وكلاء Copilot Studio في Advanced Hunting، ما يتيح لك إنشاء استعلامات مخصصة والبحث بشكل استباقي عن التهديدات. كما يوفر الحماية في الوقت الحقيقي من خلال مراقبة وقت تشغيل العامل وحظر الإجراءات الضارة أو المشبوهة، المتكاملة تماما مع حوادث وتنبيهات XDR.

وكلاء الذكاء الاصطناعي Azure الذكاء الاصطناعي Foundry

يراقب Defender العوامل للتكوينات الخاطئة والثغرات الأمنية، ويحدد مسارات الهجوم المحتملة، ويقدم توصيات أمنية قابلة للتنفيذ من خلال إدارة التعرض لتعزيز وضع الأمان الذكاء الاصطناعي.

لمزيد من المعلومات، راجع حماية وكلاء الذكاء الاصطناعي (معاينة).

سبتمبر 2025

الحماية في الوقت الحقيقي أثناء وقت تشغيل العامل لعوامل الذكاء الاصطناعي Microsoft Copilot Studio (معاينة)

يوفر Microsoft Defender حماية في الوقت الحقيقي أثناء وقت التشغيل لوكلاء الذكاء الاصطناعي الذين تم إنشاؤهم باستخدام Microsoft Copilot Studio. تمنع هذه الإمكانية تلقائيا استجابة العامل أثناء وقت التشغيل إذا تم الكشف عن سلوك مريب مثل هجوم حقن موجه، وتخطر فرق الأمان بتنبيه مفصل في مدخل Microsoft Defender.

لمزيد من المعلومات، راجع الحماية في الوقت الحقيقي أثناء وقت تشغيل العامل لعوامل الذكاء الاصطناعي Microsoft Copilot Studio (معاينة).

يوليو 2025

إدارة التطبيقات متوفرة في 8 مناطق جديدة

تتوفر إدارة التطبيقات الآن أيضا في البرازيل والسويد والنرويج وسويسرا وجنوب أفريقيا وكوريا الجنوبية والإمارات العربية المتحدة وآسيا والمحيط الهادئ. لمزيد من المعلومات، راجع تشغيل إدارة التطبيقات Microsoft Defender for Cloud Apps.

متطلبات الشبكة المحدثة لعملاء GCC وGov

لدعم تحسينات الأمان المستمرة والحفاظ على توفر الخدمة، يتطلب Microsoft Defender for Cloud Apps الآن تكوينات جدار الحماية المحدثة للعملاء في بيئات GCC وGov.

لتجنب تعطيل الخدمة، اتخذ إجراء بحلول 25 أغسطس 2025، وقم بتحديث تكوين جدار الحماية الخاص بك على النحو التالي:

السماح بنسبة استخدام الشبكة الصادرة على المنفذ 443 إلى نطاقات IP التالية:

51.54.53.136/2951.54.114.160/2962.11.173.176/29

إذا كنت تستخدم علامات خدمة Azure، أضف AzureFrontDoor.MicrosoftSecurity إلى قائمة السماح لجدار الحماية.

أضف نقطة النهاية التالية إلى قائمة السماح لجدار الحماية على المنفذ 443:

discoveryresources-cdn-prod.cloudappsecurity.com

للحصول على القائمة الكاملة لعناوين IP ونقاط النهاية المطلوبة، راجع متطلبات الشبكة.

يونيو 2025

نوع بيانات "السلوكيات" في Microsoft Defender for Cloud Apps - التوفر العام

يعزز نوع بيانات السلوكيات دقة الكشف عن التهديدات الإجمالية عن طريق تقليل التنبيهات على الحالات الشاذة العامة وتصفح التنبيهات فقط عندما تتوافق الأنماط المرصودة مع سيناريوهات الأمان الحقيقية. يمكنك الآن استخدام السلوكيات لإجراء التحقيقات في التتبع المتقدم، وبناء اكتشافات مخصصة أفضل استنادا إلى الإشارات السلوكية، والاستفادة من التضمين التلقائي للسلوكيات المتعلقة بالسياق في الحوادث. يوفر هذا سياقا أكثر وضوحا ويساعد فرق عمليات الأمان على تقليل إرهاق التنبيه وتحديد أولوياته والاستجابة له بشكل أكثر كفاءة.

لمزيد من المعلومات، اطلع على:

نموذج جديد للكشف عن التهديدات الديناميكية

Microsoft Defender for Cloud Apps يتكيف نموذج الكشف الديناميكي الجديد عن التهديدات باستمرار مع مشهد تهديدات تطبيقات SaaS المتغير باستمرار. يضمن هذا النهج بقاء مؤسستك محمية بمنطق الكشف المحدث دون الحاجة إلى تحديثات النهج اليدوية أو إعادة التكوين. تم بالفعل نقل العديد من نهج الكشف عن الحالات الشاذة القديمة بسلاسة إلى هذا النموذج التكيفي، ما يوفر تغطية أمان أكثر ذكاء وأكثر استجابة.

لمزيد من المعلومات، راجع إنشاء نهج الكشف عن الحالات الشاذة Defender for Cloud Apps.

مايو 2025

تقرير الملخص التنفيذي للاكتشاف السحابي الذي تم تجديده

تم تحديث تقرير الملخص التنفيذي للاكتشاف السحابي بتصميم حديث وتنسيق مبسط. يقلل الإصدار الجديد من التقرير من 26 صفحة إلى 6 صفحات، مع التركيز على الرؤى الأكثر صلة وقابلية للتنفيذ مع تحسين قابلية القراءة وسهولة الاستخدام. لمزيد من المعلومات، راجع كيفية إنشاء تقرير تنفيذي ل Cloud Discovery.

تتوفر الآن صفحة مخزون التطبيقات الجديدة في Defender XDR

توفر صفحة التطبيقات الجديدة في Microsoft Defender XDR مخزونا موحدا لجميع تطبيقات SaaS وتطبيقات OAuth المتصلة عبر بيئتك. تساعد طريقة العرض هذه على تبسيط اكتشاف التطبيق ومراقبته وتقييم المخاطر.

لمزيد من المعلومات، راجع نظرة عامة على مخزون التطبيق.

التغييرات التي تطرأ على Microsoft Defender for Cloud Apps توفر عامل SIEM

كجزء من عملية التقارب المستمرة عبر أحمال العمل Microsoft Defender، سيتم إهمال Microsoft Defender for Cloud Apps وكلاء SIEM بدءا من نوفمبر 2025.

لضمان الاستمرارية والوصول إلى البيانات المتوفرة حاليا من خلال Microsoft Defender for Cloud Apps وكلاء SIEM، نوصي بالانتقال إلى واجهات برمجة التطبيقات المدعومة التالية:

- للحصول على التنبيهات والأنشطة، راجع: Microsoft Defender XDR Streaming API.

- للحصول على أحداث تسجيل الدخول Microsoft Entra ID Protection، راجع جدول IdentityLogonEvents في مخطط التتبع المتقدم.

- للحصول على واجهة برمجة تطبيقات تنبيهات أمان Microsoft Graph، راجع: قائمة alerts_v2

- لعرض بيانات تنبيهات Microsoft Defender for Cloud Apps في واجهة برمجة تطبيقات الحوادث Microsoft Defender XDR، راجع واجهات برمجة تطبيقات الحوادث Microsoft Defender XDR ونوع مورد الحوادث

للحصول على إرشادات مفصلة، راجع الترحيل من عامل SIEM Defender for Cloud Apps إلى واجهات برمجة التطبيقات المدعومة.

صفحة كتالوج تطبيقات السحابة الجديدة والمحسنة

تم تجديد صفحة كتالوج تطبيقات السحابة لتلبية معايير الأمان. يتضمن التصميم الجديد التنقل المحسن، مما يسهل عليك اكتشاف تطبيقات السحابة وإدارتها.

لمزيد من المعلومات، راجع: البحث عن تطبيق السحابة وحساب درجات المخاطر.

أبريل 2025

تحديث تكوين جدار الحماية المطلوب بحلول 29 أبريل 2025

اتخاذ إجراء فوري بحلول أبريل 29 2025، لضمان جودة الخدمة المثلى ومنع انقطاع بعض الخدمات. سيؤثر هذا التغيير على مؤسستك فقط إذا كنت تستخدم قائمة السماح لجدار الحماية التي تقيد نسبة استخدام الشبكة الصادرة استنادا إلى عناوين IP أو علامات الخدمة Azure. قم بتحديث قواعد جدار الحماية للسماح بنسبة استخدام الشبكة الصادرة على المنفذ 443 لعناوين IP التالية: 13.107.228.0/24، 13.107.229.0/24، 13.107.219.0/24، 13.107.227.0/24، 150.171.97.0/24. بدلا من ذلك، استخدم كعلامة خدمة Azure إضافية، "AzureFrontDoor.MicrosoftSecurity"، والتي سيتم تعديلها لتعكس النطاق أعلاه بحلول 28 أبريل 2025.\

- يجب إكمال هذا التحديث وإضافة عناوين IP أو علامة خدمة Azure الجديدة إلى قائمة السماح لجدار الحماية بحلول 29 أبريل 2025.

- يؤثر هذا التغيير فقط على العملاء التجاريين Microsoft Defender for Cloud Apps. لن يتأثر العملاء المتصلون بمراكز بيانات Gov US1 أو GCC.\

- تعرف على المزيد: متطلبات الشبكة.

تتوفر الآن معلومات تطبيق OAuth في مسارات الهجوم (معاينة)

يتضمن النظام الأساسي إدارة التعرض للأمان الآن تطبيقات OAuth كجزء من مسار الهجوم وتجارب خريطة سطح الهجوم. يمكنك هذا التحسين من تصور كيف يمكن للمهاجمين استغلال تطبيقات OAuth للتنقل أفقيا داخل بيئتك والوصول إلى الأصول الهامة. من خلال تحديد مسارات الهجوم هذه والتحقيق في الأذونات المقترنة، يمكنك تقليل التعرض وتحسين الوضع الأمني لخدمات Microsoft 365.

لمزيد من المعلومات، راجع التحقيق في مسارات هجوم تطبيق OAuth في Defender for Cloud Apps (معاينة)

تمت إضافة جدول OAuthAppInfo إلى Defender XDR التتبع المتقدم (معاينة)

يتوفر جدول OAuthAppInfo الآن في Defender XDR التتبع المتقدم، مما يمكن فرق الأمان من استكشاف وتحليل بيانات التعريف المتعلقة بتطبيق OAuth مع رؤية محسنة.

يوفر هذا الجدول تفاصيل حول تطبيقات OAuth المتصلة ب Microsoft 365 والمسجلة مع Microsoft Entra ID ويمكن الوصول إليها من خلال إمكانية إدارة التطبيقات Defender for Cloud Apps.

صفحة تطبيقات جديدة في Defender XDR (معاينة)

تدمج صفحة التطبيقات الجديدة جميع تطبيقات SaaS وتطبيقات OAuth المتصلة في مخزون واحد وموحد. تعمل طريقة العرض المركزية هذه على تبسيط اكتشاف التطبيق ومراقبته وإدارته، مما يوفر رؤية وتحكما أكبر عبر بيئتك.

تعرض الصفحة رؤى رئيسية مثل درجات المخاطر وأنماط الاستخدام وحالة التحقق من الناشر ومستويات الامتيازات. تساعدك هذه النتائج المعرفية على تحديد التطبيقات عالية المخاطر أو غير المحددة ومعالجتها بسرعة.

لمزيد من المعلومات، راجع نظرة عامة على مخزون التطبيق

مارس 2025

مخزون الهوية المحسن (معاينة)

تم تحديث صفحة الهويات ضمن الأصول لتوفير رؤية وإدارة أفضل للهويات عبر بيئتك. تتضمن صفحة مخزون الهويات المحدثة الآن علامات التبويب التالية:

الهويات: طريقة عرض موحدة للهويات عبر Active Directory، معرف Entra. تسلط علامة التبويب الهويات هذه الضوء على التفاصيل الرئيسية، بما في ذلك أنواع الهوية ومعلومات المستخدم.

حسابات التطبيقات السحابية: توفر رؤى حول الحسابات من التطبيقات المتصلة عبر Defender for Cloud Apps، ما يسمح بالتحقيق في أذونات الحساب وعضوية المجموعة والأسماء المستعارة والتطبيقات المستخدمة.

لمزيد من المعلومات، راجع تفاصيل مخزون الهوية، حسابات تطبيقات السحابة.

Role-Based نطاق التحكم بالوصول ل "السلوكيات" (معاينة)

يمكن للعملاء Defender for Cloud Apps الآن تكوين نطاق التحكم في الوصول Role-Based (RBAC) ل "السلوكيات". تسمح هذه الإمكانية الجديدة للمسؤولين بتحديد أذونات الوصول وإدارتها بشكل أكثر دقة. يمكن للمسؤولين التأكد من أن المستخدمين لديهم المستوى المناسب من الوصول إلى بيانات تطبيق محددة استنادا إلى أدوارهم ومسؤولياتهم. باستخدام نطاق التحكم في الوصول استنادا إلى الدور، يمكن للمؤسسات تعزيز وضعها الأمني، وتبسيط العمليات، وتقليل مخاطر الوصول غير المصرح به.

لمزيد من المعلومات، اطلع على:

فبراير 2025

رؤية محسنة لتطبيقات OAuth المتصلة ب Microsoft 365 - التوفر العام

Defender for Cloud Apps يتمكن المستخدمون الذين يستخدمون إدارة التطبيقات من الحصول على رؤية لأصل تطبيقات OAuth المتصلة ب Microsoft 365. يمكنك تصفية التطبيقات التي لها أصول خارجية ومراقبتها، لمراجعة هذه التطبيقات بشكل استباقي وتحسين الوضع الأمني للمؤسسة.

تسمح لك إمكانات *Permissions الجديدة للتصفية والتصدير بتحديد التطبيقات ذات الأذونات المحددة بسرعة للوصول إلى Microsoft 365.

يمكنك الآن الحصول على رؤى دقيقة حول البيانات التي يتم الوصول إليها بواسطة التطبيقات باستخدام واجهة برمجة تطبيقات EWS القديمة جنبا إلى جنب مع Microsoft Graph. تمكنك التغطية المحسنة لنتائج تحليلات استخدام البيانات من الحصول على رؤية أعمق للتطبيقات التي تصل إلى رسائل البريد الإلكتروني باستخدام واجهة برمجة تطبيقات EWS القديمة.

نحن نعمل أيضا على توسيع تغطية ميزة مستوى الامتياز لجميع أذونات واجهة برمجة تطبيقات الطرف الأول من Microsoft الشائعة. تمكنك التغطية المحسنة لتصنيف مستوى الامتياز من عرض التطبيقات ومراقبتها بأذونات قوية في واجهات برمجة التطبيقات القديمة وغيرها من واجهات برمجة التطبيقات غير Graph التي لديها حق الوصول إلى Microsoft 365.

لمزيد من المعلومات، راجع رؤى مفصلة حول تطبيقات OAuth.

دقة مصدر التنبيه المحسنة

تقوم Microsoft Defender for Cloud Apps بتحسين مصادر التنبيه الخاصة بها لتقديم معلومات أكثر دقة. ينعكس هذا التحديث، الذي ينطبق على التنبيهات الجديدة فقط، عبر تجارب وواجهات برمجة تطبيقات مختلفة، بما في ذلك مدخل Microsoft Defender والتتبع المتقدم وواجهة برمجة تطبيقات Graph. تقوم Microsoft Defender for Cloud Apps بتحسين مصادر التنبيه الخاصة بها لتقديم معلومات أكثر دقة. ينعكس هذا التحديث، الذي ينطبق على التنبيهات الجديدة فقط، عبر تجارب وواجهات برمجة تطبيقات مختلفة، بما في ذلك مدخل Microsoft Defender والتتبع المتقدم وواجهة برمجة تطبيقات Graph. الهدف هو تحسين دقة أصول التنبيه، وتسهيل تحديد التنبيهات وإدارتها والاستجابة لها بشكل أفضل.

لمعرفة المزيد حول مصادر التنبيه المختلفة في Defender XDR راجع قسم مصادر التنبيهفي التحقيق في التنبيهات في Microsoft Defender XDR - Microsoft Defender XDR | Microsoft Learn

تحديثات متطلبات الشبكة

Microsoft Defender for Cloud Apps تحسين أمنها وأدائها. يجب تحديث معلومات الشبكة في جدران الحماية وخدمات الجهات الخارجية الإضافية للامتثال للمعايير الجديدة. لضمان الوصول دون انقطاع إلى خدماتنا، يجب عليك تطبيق هذه التغييرات بحلول 16 مارس 2025. Microsoft Defender for Cloud Apps تحسين أمنها وأدائها. يجب تحديث معلومات الشبكة في جدران الحماية وخدمات الجهات الخارجية الإضافية للامتثال للمعايير الجديدة. لضمان الوصول دون انقطاع إلى خدماتنا، يجب عليك تطبيق هذه التغييرات بحلول 27 مارس 2025.

للاتصال بتطبيقات الجهات الخارجية وتمكين Defender for Cloud Apps، استخدم عناوين IP التالية:

| مركز البيانات | عناوين IP | اسم DNS |

|---|---|---|

| US1 | 13.64.26.88, 13.64.29.32, 13.80.125.22, 13.91.91.243, 40.74.1.235, 40.74.6.204, 51.143.58.207, 52.137.89.147, 52.183.75.62, 23.101.201.123, 20.228.186.154 | *.us.portal.cloudappsecurity.com |

| US2 | 13.80.125.22, 20.36.222.59, 20.36.222.60, 40.74.1.235, 40.74.6.204, 51.143.58.207, 52.137.89.147, 52.183.75.62, 52.184.165.82, 20.15.114.156, 172.202.90.196 | *.us2.portal.cloudappsecurity.com |

| US3 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.90.218.196, 40.90.218.198, 51.143.58.207, 52.137.89.147, 52.183.75.62, 20.3.226.231, 4.255.218.227 | *.us3.portal.cloudappsecurity.com |

| EU1 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.119.154.72, 51.143.58.207, 52.137.89.147, 52.157.238.58, 52.174.56.180, 52.183.75.62, 20.71.203.39, 137.116.224.49 | *.eu.portal.cloudappsecurity.com |

| EU2 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.81.156.154, 40.81.156.156, 51.143.58.207, 52.137.89.147, 52.183.75.62, 20.0.210.84, 20.90.9.64 | *.eu2.portal.cloudappsecurity.com |

| Gov US1 | 13.72.19.4, 52.227.143.223 | *.us1.portal.cloudappsecurity.us |

| سحابة القطاع الحكومي (GCC) | 52.227.23.181, 52.227.180.126 | *.us1.portal.cloudappsecuritygov.com |

لعملاء سحابة القطاع الحكومي الحكومي الأمريكي:

| عناوين IP | اسم DNS | |

|---|---|---|

| عناصر تحكم الجلسة | حكومة ولاية أريزونا الأمريكية: 52.244.144.65، 52.244.43.90، 52.244.43.225، 52.244.215.117، 52.235.134.195، 52.126.54.167، 52.126.55.65 حكومة ولاية فرجينيا الأمريكية: 13.72.27.223، 13.72.27.219، 13.72.27.220، 13.72.27.222، 20.141.230.137، 52.235.179.167، 52.235.184.112 |

*.mcas-gov.us *.admin-mcas-gov.us |

| عناصر التحكم في الوصول | حكومة ولاية أريزونا الأمريكية: 52.244.215.83، 52.244.212.197، 52.127.2.97، 52.126.54.254، 52.126.55.65 حكومة فرجينيا الأمريكية: 13.72.27.216، 13.72.27.215، 52.127.50.130، 52.235.179.123، 52.245.252.18، 52.245.252.131، 52.245.252.191، 52.245.253.12، 52.245.253.58، 52.245.253.229، 52.245.254.39، 52.245.254.51، 5 2.245.254.212، 52.245.254.245، 52.235.184.112، 52.235.184.112 |

*.access.mcas-gov.us *.access.cloudappsecurity.us |

| وكيل SAML | حكومة ولاية أريزونا الأمريكية: 20.140.49.129، 52.126.55.65 حكومة ولاية فرجينيا الأمريكية: 52.227.216.80، 52.235.184.112 |

*.saml.cloudappsecurity.us |

لعملاء حكومة الولايات المتحدة في دول مجلس التعاون الخليجي :

| عناوين IP | اسم DNS | |

|---|---|---|

| عناصر تحكم الجلسة | حكومة ولاية أريزونا الأمريكية: 52.235.147.86، 52.126.49.55، 52.126.48.233 حكومة ولاية فرجينيا الأمريكية: 52.245.225.0، 52.245.224.229، 52.245.224.234، 52.245.224.228، 20.141.230.215، 52.227.10.254، 52.126.48.233، 52.227.3.207 |

*.mcas-gov.ms *.admin-mcas-gov.ms |

| عناصر التحكم في الوصول | حكومة ولاية أريزونا الأمريكية: 52.127.2.97، 52.235.143.220، 52.126.48.233 حكومة ولاية فرجينيا الأمريكية: 52.245.224.235، 52.245.224.227، 52.127.50.130، 52.245.222.168، 52.245.222.172، 52.245.222.180، 52.245.222.209، 52.245.223.38، 52.245.223.72، 52.245.223.177، 52.245.223.181، 52.245 223.182، 52.245.223.190، 23.97.12.140، 52.227.3.207 |

*.access.mcas-gov.ms |

| وكيل SAML | حكومة ولاية أريزونا الأمريكية: 52.126.48.233 حكومة ولاية فرجينيا الأمريكية: 52.227.216.80، 52.126.48.233، 52.227.3.207 |

*.saml.cloudappsecuritygov.com |

للبقاء على اطلاع دائم على نطاقات IP، يوصى بالإشارة إلى علامات خدمة Azure التالية لخدمات Microsoft Defender for Cloud Apps. تم العثور على أحدث نطاقات IP في علامة الخدمة. لمزيد من المعلومات، راجع نطاقات IP Azure.

نوفمبر 2024

إشعار تطبيق عناصر تحكم الجلسة الداخلية

يتم استخدام تطبيق Enterprise 'Microsoft Defender for Cloud Apps – عناصر تحكم الجلسة' داخليا بواسطة خدمة التحكم بتطبيق الوصول المشروط.

تأكد من عدم وجود نهج CA يقيد الوصول إلى هذا التطبيق.

بالنسبة للنهج التي تقيد جميع التطبيقات أو بعضها، تأكد من إدراج هذا التطبيق كاستثناء أو تأكد من أن نهج الحظر متعمد.

لمزيد من المعلومات، راجع نموذج: إنشاء نهج الوصول المشروط Microsoft Entra ID للاستخدام مع Defender for Cloud Apps.

دعم Defender for Cloud Apps لواجهة برمجة تطبيقات Graph (معاينة)

يمكن للعملاء Defender for Cloud Apps الآن الاستعلام عن البيانات حول التطبيقات المكتشفة عبر واجهة برمجة تطبيقات Graph. استخدم واجهة برمجة تطبيقات Graph لتخصيص طرق العرض وأتمتة التدفقات على صفحة التطبيقات المكتشفة ، مثل تطبيق عوامل التصفية لعرض بيانات معينة. تدعم واجهة برمجة التطبيقات قدرات GET فقط.

لمزيد من المعلومات، اطلع على:

- العمل مع التطبيقات المكتشفة عبر واجهة برمجة تطبيقات Graph

- مرجع Microsoft Graph API Microsoft Defender for Cloud Apps

مبادرة أمان SaaS في إدارة التعرض

يوفر إدارة التعرض للأمان في Microsoft طريقة مركزة ومحركة للقياس لتتبع التعرض في مناطق أمنية محددة باستخدام مبادرات أمنية. توفر "مبادرة أمان SaaS" موقعا مركزيا لجميع أفضل الممارسات المتعلقة بأمان SaaS، مصنفة إلى 12 مقياسا قابلا للقياس. تم تصميم هذه المقاييس للمساعدة في إدارة وتحديد أولويات العدد الكبير من توصيات الأمان بشكل فعال. هذه الإمكانية هي التوفر العام (في جميع أنحاء العالم) - لاحظ إدارة التعرض للأمان في Microsoft البيانات والقدرات غير متوفرة حاليا في السحب الحكومية الأمريكية - GCC و GCC High و DoD

لمزيد من المعلومات، راجع مبادرة أمان SaaS.

الرؤية في أصل التطبيق (معاينة)

Defender for Cloud Apps سيتمكن المستخدمون الذين يستخدمون إدارة التطبيقات من الحصول على رؤية لأصل تطبيقات OAuth المتصلة ب Microsoft 365. يمكنك تصفية التطبيقات التي لها أصول خارجية ومراقبتها، لمراجعة هذه التطبيقات بشكل استباقي وتحسين الوضع الأمني للمؤسسة.

لمزيد من المعلومات، راجع رؤى مفصلة حول تطبيقات OAuth.

إمكانات تصفية الأذونات وتصديرها (معاينة)

يمكن للمستخدمين Defender for Cloud Apps الذين يستخدمون إدارة التطبيقات الاستفادة من إمكانات تصفية الأذونات الجديدة وتصديرها لتحديد التطبيقات التي لها أذونات محددة بسرعة للوصول إلى Microsoft 365.

لمزيد من المعلومات، راجع عوامل التصفية حول إدارة التطبيقات.

الرؤية في مستوى الامتياز لواجهات برمجة التطبيقات الشائعة من الطرف الأول من Microsoft (معاينة)

يمكن للمستخدمين Defender for Cloud Apps الذين يستخدمون إدارة التطبيقات الآن الحصول على رؤية في مستوى الامتياز لجميع أذونات واجهة برمجة تطبيقات الطرف الأول من Microsoft الشائعة. تمكنك التغطية المحسنة لتصنيف مستوى الامتياز من عرض التطبيقات ومراقبتها بأذونات قوية في واجهات برمجة التطبيقات القديمة وغيرها من واجهات برمجة التطبيقات غير Graph التي لديها حق الوصول إلى Microsoft 365.

لمزيد من المعلومات، راجع تفاصيل إذن تطبيق OAuth المتعلقة بإدارة التطبيق.

رؤى استخدام البيانات الدقيقة في الوصول إلى واجهة برمجة تطبيقات EWS (معاينة)

يمكن للمستخدمين Defender for Cloud Apps الذين يستخدمون إدارة التطبيقات الآن الحصول على رؤى دقيقة حول البيانات التي يتم الوصول إليها بواسطة التطبيقات باستخدام واجهة برمجة تطبيقات EWS القديمة جنبا إلى جنب مع Microsoft Graph. تمكنك التغطية المحسنة لنتائج تحليلات استخدام البيانات من الحصول على رؤية أعمق للتطبيقات التي تصل إلى رسائل البريد الإلكتروني باستخدام واجهة برمجة تطبيقات EWS القديمة.

لمزيد من المعلومات، راجع رؤى استخدام بيانات تطبيق OAuth حول إدارة التطبيق.

أكتوبر 2024

بيانات شاذة جديدة في جدول CloudAppEvents للتتبع المتقدم

Defender for Cloud Apps المستخدمين الذين يستخدمون التتبع المتقدم في مدخل Microsoft Defender، يمكنهم الآن الاستفادة من أعمدة LastSeenForUser وSerer غير المألوفة الجديدة للاستعلامات وقواعد الكشف.

تم تصميم الأعمدة الجديدة لمساعدتك على تحديد الأنشطة غير الشائعة التي قد تبدو مريبة بشكل أفضل، والسماح لك بإنشاء عمليات اكتشاف مخصصة أكثر دقة، والتحقيق في أي أنشطة مشبوهة تنشأ.

لمزيد من المعلومات، راجع مخطط بيانات التتبع المتقدم "CloudAppEvents".

عنصر تحكم تطبيق الوصول المشروط الجديد / البيانات المضمنة في جدول CloudAppEvents للتتبع المتقدم

Defender for Cloud Apps يمكن للمستخدمين الذين يستخدمون التتبع المتقدم في مدخل Microsoft Defender الآن استخدام أعمدة AuditSource و SessionData الجديدة للاستعلامات وقواعد الكشف. يسمح استخدام هذه البيانات بالاستعلامات التي تأخذ في الاعتبار مصادر تدقيق محددة، بما في ذلك التحكم في الوصول والجلسة والاستعلامات حسب جلسات مضمنة محددة.

لمزيد من المعلومات، راجع مخطط بيانات التتبع المتقدم "CloudAppEvents".

بيانات جديدة في جدول CloudAppEvents للتتبع المتقدم - OAuthAppId

Defender for Cloud Apps يمكن للمستخدمين الذين يستخدمون التتبع المتقدم في مدخل Microsoft Defender الآن استخدام عمود OAuthAppId الجديد للاستعلامات وقواعد الكشف.

يسمح استخدام OAuthAppId بالاستعلامات التي تأخذ في الاعتبار تطبيقات OAuth معينة، ما يجعل الاستعلامات وقواعد الكشف أكثر دقة.

لمزيد من المعلومات، راجع مخطط بيانات التتبع المتقدم "CloudAppEvents".

سبتمبر 2024

فرض Microsoft Edge في المستعرض عند الوصول إلى تطبيقات الأعمال

يمكن للمسؤولين الذين يفهمون قوة الحماية في المستعرض من Microsoft Edge الآن مطالبة مستخدميهم باستخدام Microsoft Edge عند الوصول إلى موارد الشركة.

السبب الأساسي هو الأمان، لأن الحاجز الذي يحول دون التحايل على عناصر تحكم الجلسة باستخدام Microsoft Edge أعلى من تقنية الوكيل العكسي.

لمزيد من المعلومات، راجع فرض حماية Microsoft Edge في المستعرض عند الوصول إلى تطبيقات الأعمال.

توصيل Mural ب Defender for Cloud Apps (معاينة)

يدعم Defender for Cloud Apps الآن الاتصالات بحسابات Mural باستخدام واجهات برمجة تطبيقات موصل التطبيق، ما يمنح الرؤية الخاصة بك ويتحكم في استخدام Mural لمؤسستك.

لمزيد من المعلومات، اطلع على:

- كيف يساعد Defender for Cloud Apps في حماية بيئة Mural

- توصيل التطبيقات للحصول على الرؤية والتحكم باستخدام Microsoft Defender for Cloud Apps

- مركز تعليمات Mural

إزالة القدرة على إرسال بريد إلكتروني للمستخدمين النهائيين حول الإجراءات المحظورة

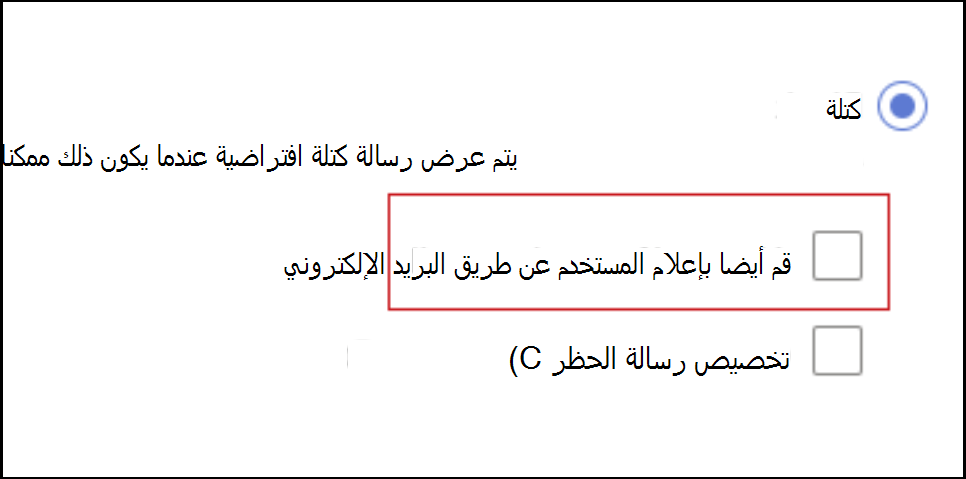

اعتبارا من 1 أكتوبر 2024، سنتوقف عن الميزة التي تعلم المستخدمين النهائيين عبر البريد الإلكتروني عند حظر إجراءاتهم بواسطة نهج الجلسة.

يضمن هذا الخيار أنه إذا تم حظر إجراء المستخدم، يحصل على رسالة مستعرض وإخطار بالبريد الإلكتروني.

لم يعد بإمكان المسؤولين تكوين هذا الإعداد عند إنشاء نهج جلسة عمل جديدة.

لن تؤدي نهج الجلسة الحالية مع هذا الإعداد إلى تشغيل إعلامات البريد الإلكتروني للمستخدمين النهائيين عند حدوث إجراء حظر.

سيستمر المستخدمون النهائيون في تلقي رسالة الحظر مباشرة من خلال المستعرض وسيتوقفون عن تلقي إعلام الحظر عبر البريد الإلكتروني.

لقطة شاشة لخيار إعلام المستخدم النهائي عن طريق البريد الإلكتروني:

أغسطس 2024

وثائق Defender for Cloud Apps المعاد تنظيمها

لقد أعدنا تنظيم وثائق Microsoft Defender for Cloud Apps لتسليط الضوء على ركائز المنتج الرئيسية وحالات الاستخدام، وللتوافق مع وثائق Microsoft Defender الشاملة.

استخدم آليات الملاحظات في أعلى وأسفل كل صفحة وثائق لإرسال تعليقاتك إلينا على وثائق Defender for Cloud Apps.

تصدير واسع النطاق لسجلات النشاط (معاينة)

تجربة مستخدم جديدة مخصصة لتزويد المستخدمين بخيار التصدير من صفحة "سجل النشاط" حتى ستة أشهر احتياطيا أو ما يصل إلى 100 ألف حدث.

يمكنك تصفية النتائج باستخدام النطاق الزمني وعوامل التصفية الأخرى المختلفة وحتى إخفاء الأنشطة الخاصة.

لمزيد من المعلومات، راجع تصدير الأنشطة قبل ستة أشهر.

يوليو 2024

تكوين عنوان URL مخصص للدعم وتضمينه في صفحات الحظر (معاينة)

تخصيص تجربة كتلة Microsoft Defender for Cloud Apps (MDA) للتطبيقات المحظورة باستخدام Cloud Discovery.

يمكنك إعداد عنوان URL مخصص لإعادة التوجيه على صفحات الحظر:

- لتثقيف المستخدمين النهائيين وإعادة توجيههم إلى نهج الاستخدام المقبول للمؤسسة

- لتوجيه المستخدمين النهائيين إلى الخطوات التي يجب اتباعها لتأمين استثناء للكتلة

لمزيد من المعلومات، راجع تكوين عنوان URL المخصص لصفحات كتلة MDA.

الحماية داخل المستعرض لمستخدمي macOS والنهج المدعومة حديثا (معاينة)

أصبح مستخدمو متصفح Microsoft Edge من macOS الذين تم تحديد نطاقهم لنهج الجلسة محميين الآن بحماية داخل المستعرض.

نهج الجلسة التالية مدعومة الآن:

- حظر تحميل الملفات الحساسة ومراقبته

- لصق الحظر والمراقبة

- حظر تحميل البرامج الضارة ومراقبتها

- حظر تنزيل البرامج الضارة ومراقبتها

راجع الحماية في المستعرض.

يتم دعم الحماية داخل المستعرض مع الإصدارين المستقرين الأخيرين من Microsoft Edge (على سبيل المثال، إذا كان أحدث Microsoft Edge هو 126، تعمل الحماية داخل المستعرض ل v126 وv125).

راجع إصدارات Microsoft Edge.

يونيو 2024

إعادة التوجيه التلقائي لمدخل Defender for Cloud Apps الكلاسيكي - التوفر العام

تم تقارب تجربة المدخل الكلاسيكي Microsoft Defender for Cloud Apps ووظائفه في مدخل Microsoft Defender. اعتبارا من يونيو 2024، تتم إعادة توجيه جميع العملاء الذين يستخدمون مدخل Defender for Cloud Apps الكلاسيكي تلقائيا إلى Microsoft Defender XDR، دون أي خيار للعودة إلى المدخل الكلاسيكي.

لمزيد من المعلومات، راجع Microsoft Defender for Cloud Apps في Microsoft Defender XDR.

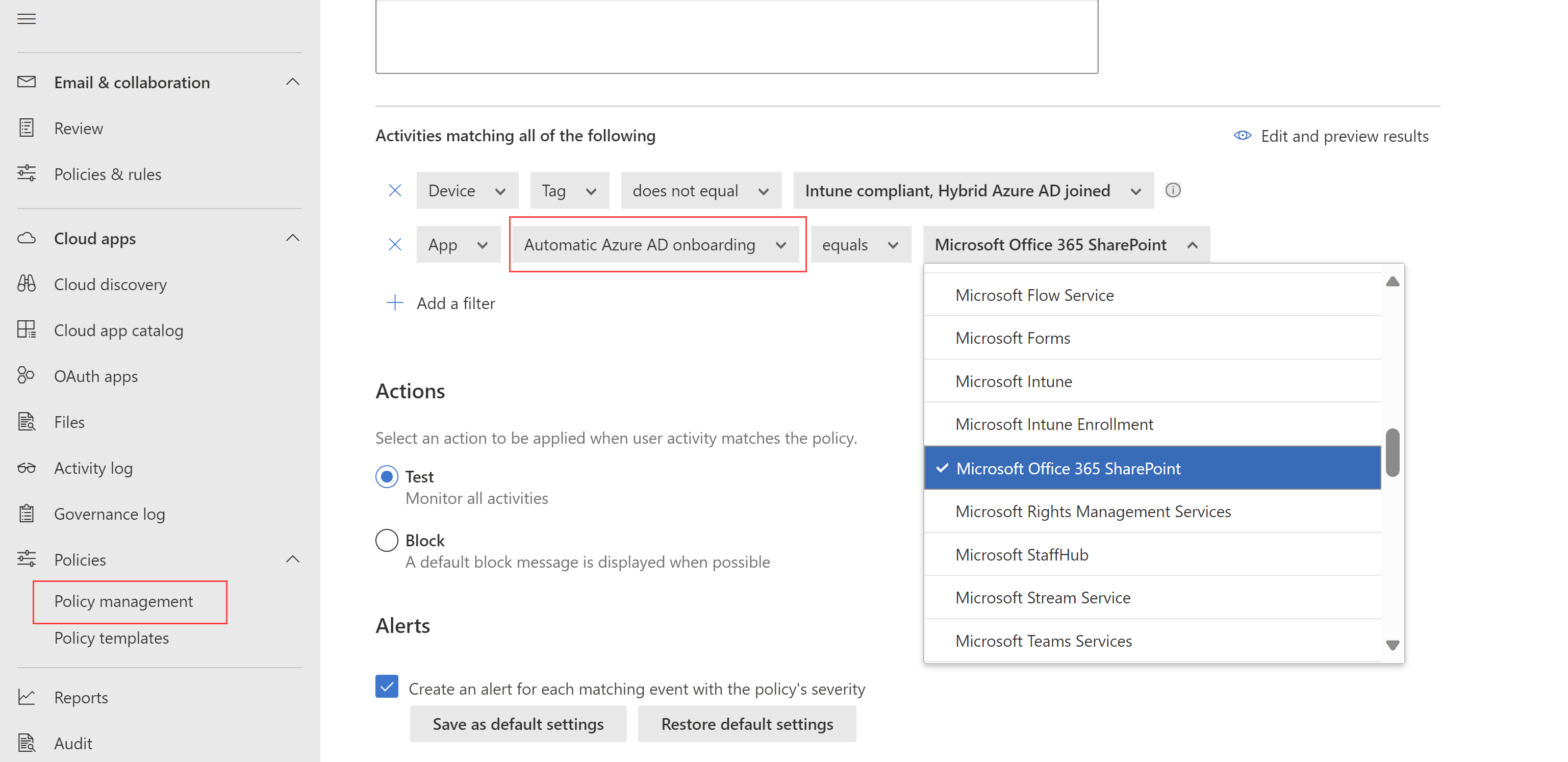

Microsoft Entra ID يتم إلحاق التطبيقات تلقائيا للتحكم في تطبيق الوصول المشروط (معاينة)

الآن، عند إنشاء نهج الوصول أو الجلسة باستخدام التحكم في تطبيق الوصول المشروط، يتم إلحاق تطبيقات Microsoft Entra ID تلقائيا وإتاحتها لك لاستخدامها في نهجك.

عند إنشاء نهج الوصول وجلسة العمل، حدد تطبيقاتك عن طريق التصفية للإلحاق التلقائي Azure AD، أو لتطبيقات Microsoft Entra ID، أو الإعداد اليدوي، لتطبيقات IdP غير التابعة ل Microsoft.

على سبيل المثال:

لا تزال الخطوات الإضافية لاستخدام التحكم في تطبيق الوصول المشروط تتضمن ما يلي:

- إنشاء نهج وصول مشروط Microsoft Entra ID للتطبيقات التي تريد التحكم فيها باستخدام Defender for Cloud Apps التحكم في تطبيق الوصول المشروط.

- خطوات يدوية لإلحاق تطبيقات غير Microsoft IdP، بما في ذلك تكوين IdP للعمل مع Defender for Cloud Apps.

لمزيد من المعلومات، اطلع على:

- حماية التطبيقات باستخدام عنصر تحكم تطبيق الوصول المشروط Microsoft Defender for Cloud Apps

- تدفق عملية التحكم في تطبيق الوصول المشروط

- إنشاء نهج الوصول

- إنشاء نهج الجلسة

اكتشاف Defender for Cloud Apps على macOS (معاينة)

يدعم Defender for Cloud Apps الآن اكتشاف التطبيقات السحابية على أجهزة macOS جنبا إلى جنب مع تكامل Microsoft Defender لنقطة النهاية. يوفر Defender for Cloud Apps وDefender لنقطة النهاية معا رؤية سلسة ل Shadow IT وحلا للتحكم.

جنبا إلى جنب مع هذا التحسين، تمت إعادة تسمية الخيار Win10 Endpoint Users في صفحة Cloud Discovery إلى نقاط النهاية المدارة بواسطة Defender.

لمزيد من المعلومات، اطلع على:

- دمج Microsoft Defender لنقطة النهاية مع Microsoft Defender for Cloud Apps

- التحقيق في التطبيقات التي اكتشفها Microsoft Defender لنقطة النهاية

AKS مدعومة لمجموعة السجلات التلقائية (معاينة)

يدعم Microsoft Defender for Cloud Apps جامع السجلات الآن Azure خدمة Kubernetes (AKS) عندما يكون نوع المتلقي هو Syslog-tls، ويمكنك تكوين مجموعة السجل التلقائية على AKS لإعداد التقارير المستمرة باستخدام Defender for Cloud Apps.

لمزيد من المعلومات، راجع تكوين تحميل السجل التلقائي باستخدام Docker على Azure Kubernetes Service (AKS).

عنصر تحكم تطبيق الوصول المشروط الجديد / البيانات المضمنة لجدول CloudAppEvents للتتبع المتقدم (معاينة)

Defender for Cloud Apps يمكن للمستخدمين الذين يستخدمون التتبع المتقدم في مدخل Microsoft Defender الآن استخدام أعمدة AuditSource و SessionData الجديدة للاستعلامات وقواعد الكشف. يسمح استخدام هذه البيانات بالاستعلامات التي تأخذ في الاعتبار مصادر تدقيق محددة، بما في ذلك التحكم في الوصول والجلسة والاستعلامات حسب جلسات مضمنة محددة.

لمزيد من المعلومات، راجع مخطط بيانات التتبع المتقدم "CloudAppEvents".

يتوفر دعم SSPM لمثيلات متعددة من نفس التطبيق بشكل عام

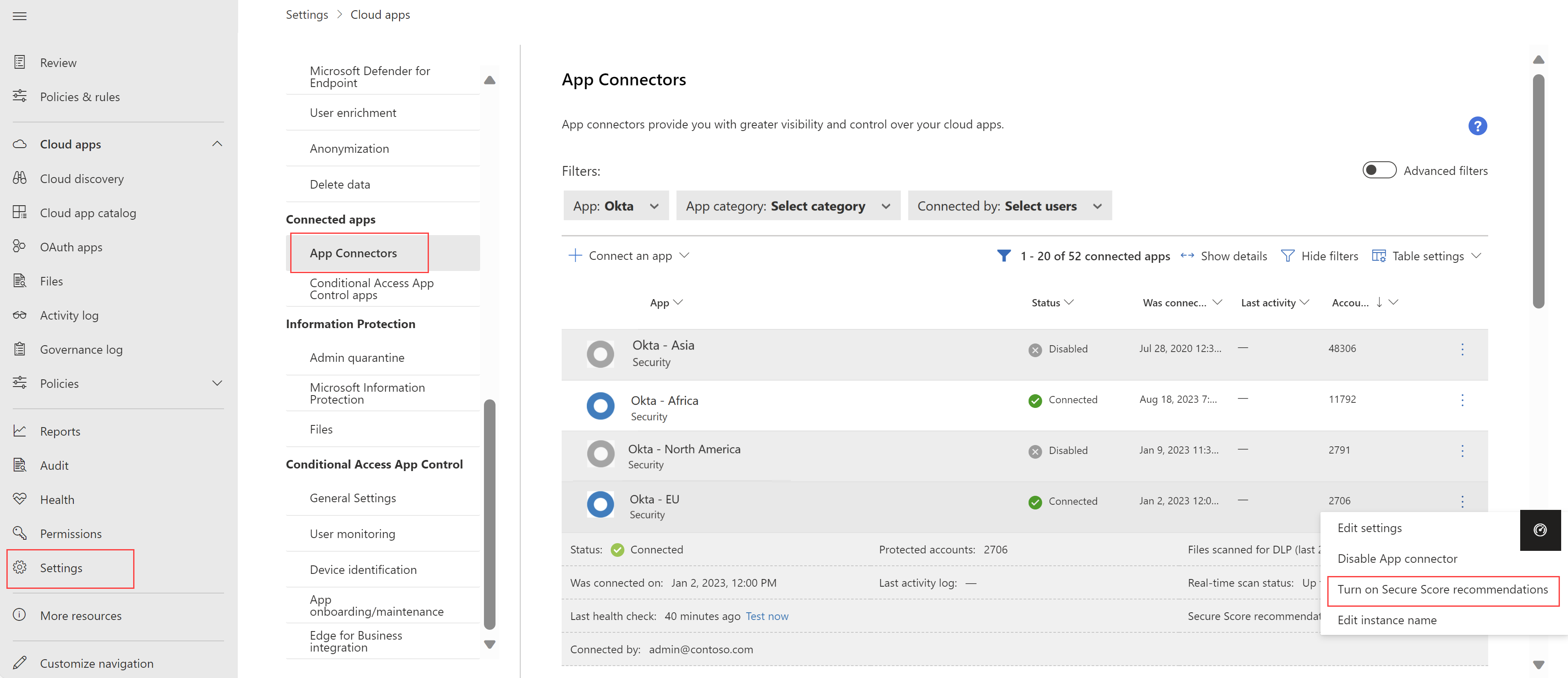

يدعم Defender for Cloud Apps الآن إدارة وضع أمان SaaS (SSPM) عبر مثيلات متعددة من نفس التطبيق. على سبيل المثال، إذا كان لديك مثيلات متعددة من Okta، يمكنك تكوين توصيات Secure Score لكل مثيل على حدة. يظهر كل مثيل كعنصر منفصل في صفحة App Connectors . على سبيل المثال:

لمزيد من المعلومات، راجع إدارة وضع أمان SaaS (SSPM).

مايو 2024

Defender for Cloud Apps في مدخل Microsoft Defender - التوفر العام والإشعار المسبق لإعادة التوجيه

تتوفر تجربة Defender for Cloud Apps في مدخل Microsoft Defender بشكل عام، ويتم تشغيل إعادة التوجيه التلقائي من المدخل الكلاسيكي بشكل افتراضي لجميع العملاء.

اعتبارا من 16 يونيو 2024، لن يكون تبديل إعادة التوجيه متوفرا. من ذلك الحين فصاعدا، ستتم إعادة توجيه جميع المستخدمين الذين يصلون إلى مدخل Microsoft Defender for Cloud Apps الكلاسيكي تلقائيا إلى مدخل Microsoft Defender، دون خيار لإلغاء الاشتراك.

للتحضير لهذا التغيير، نوصي بأن يقوم أي عملاء ما زالوا يستخدمون المدخل الكلاسيكي بنقل العمليات إلى مدخل Microsoft Defender. لمزيد من المعلومات، راجع Microsoft Defender for Cloud Apps في Microsoft Defender XDR.

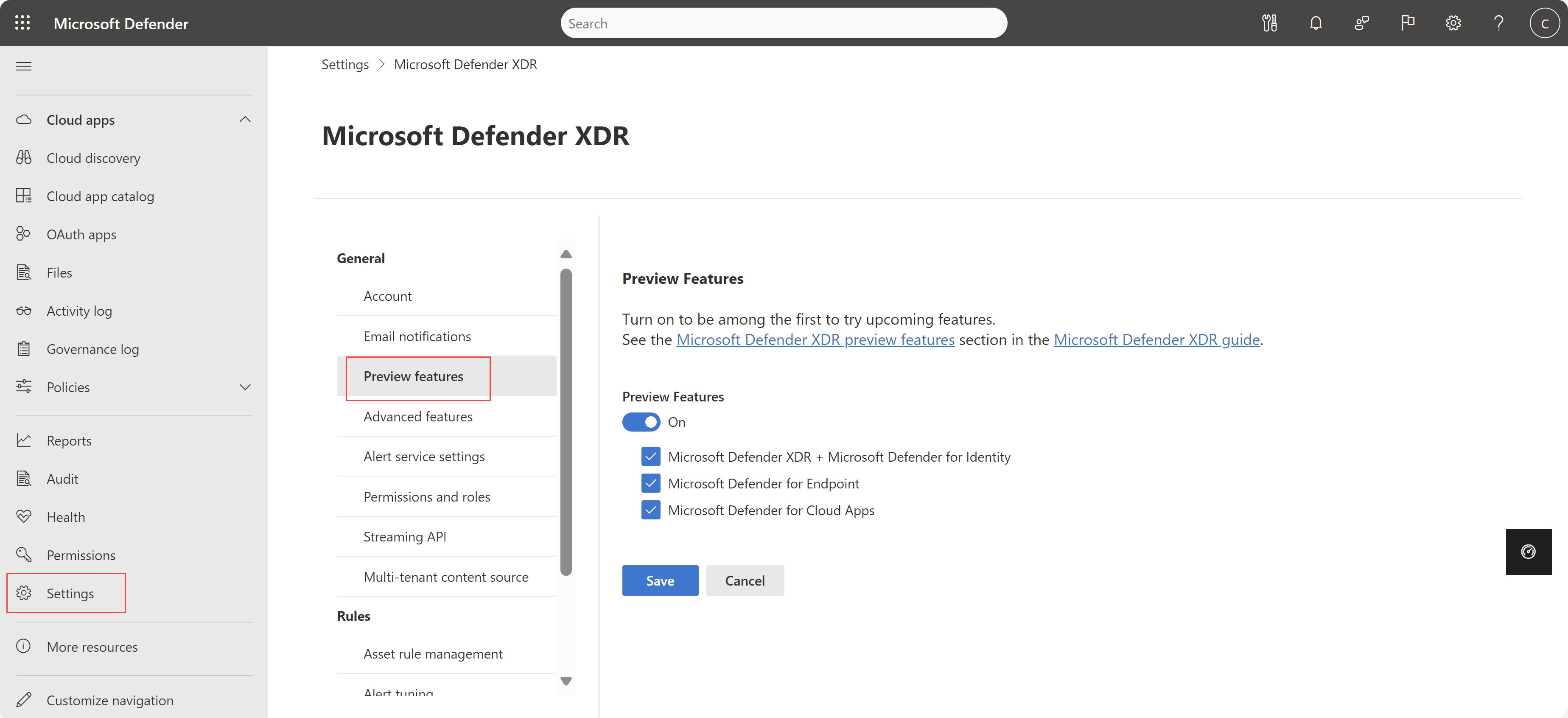

تشغيل خيارات المعاينة في إعدادات Microsoft Defender XDR الرئيسية (معاينة)

الآن، يمكن لعملاء المعاينة إدارة إعدادات ميزات المعاينة جنبا إلى جنب مع ميزات المعاينة Microsoft Defender XDR الأخرى.

حدد الإعدادات > Microsoft Defender XDR > المعاينة العامة > لتبديل ميزات المعاينة أو إيقاف تشغيلها حسب الحاجة. على سبيل المثال:

يستمر العملاء الذين لم يستخدموا ميزات المعاينة بعد في رؤية الإعدادات القديمة ضمن إعدادات ميزات معاينة النظام > لتطبيقات >> السحابة.

لمزيد من المعلومات، راجع ميزات المعاينة Microsoft Defender XDR.

إدارة التطبيقات المتاحة للسحب الحكومية

تتوفر الآن ميزات إدارة التطبيقات في Defender for Cloud Apps في السحب الحكومية. لمزيد من المعلومات، اطلع على:

- إدارة التطبيقات في Microsoft Defender for Cloud Apps

- Microsoft Defender for Cloud Apps لعروض حكومة الولايات المتحدة

أبريل 2024

تمكين تشفير البيانات من مدخل Microsoft Defender

يمكنك الآن إكمال عملية تشفير البيانات Defender for Cloud Apps الثابتة باستخدام المفتاح الخاص بك عن طريق تمكين تشفير البيانات من منطقة الإعدادات في مدخل Microsoft Defender.

هذه الميزة محدودة الآن على مدخل Microsoft Defender for Cloud Apps الكلاسيكي، وهي متاحة فقط من مدخل Microsoft Defender.

لمزيد من المعلومات، راجع تشفير البيانات Defender for Cloud Apps الثابتة باستخدام المفتاح الخاص بك (BYOK).

مارس 2024

تم إصدار إصدار جامع سجل جديد

أصدرنا إصدارا جديدا من جامع السجلات مع أحدث إصلاحات الثغرات الأمنية. الإصدار الجديد هو columbus-0.272.0-signed.jar، واسم الصورة هو mcaspublic.azurecr.io/public/mcas/logcollector، مع العلامة latest/0.272.0.

تتضمن التغييرات ترقية التبعيات، مثل:

- amazon-corretto

- اوبونتو

- libssl

- oauthlib

- حفظ السجل

- قوالب الإعداد

لمزيد من المعلومات، راجع إدارة مجمع السجلات المتقدمة.

Podman مدعوم لجمع السجل التلقائي (معاينة)

يدعم Microsoft Defender for Cloud Apps جامع السجلات الآن Podman، ويمكنك تكوين مجموعة السجل التلقائية على Podman لإعداد التقارير المستمرة باستخدام Defender for Cloud Apps.

يتم دعم جمع السجل التلقائي باستخدام حاوية Docker على أنظمة تشغيل متعددة. بالنسبة لتوزيعات Linux التي تستخدم الإصدار 7.1 من RHEL والإصدارات الأحدث، يجب عليك استخدام Podman كنظام وقت تشغيل الحاوية.

لمزيد من المعلومات، راجع تكوين تحميل السجل التلقائي باستخدام Podman.

بيانات شاذة جديدة لجدول CloudAppEvents للتتبع المتقدم (معاينة)

Defender for Cloud Apps يمكن للمستخدمين الذين يستخدمون التتبع المتقدم في مدخل Microsoft Defender الآن استخدام أعمدة LastSeenForUser وSerer غير المألوفة الجديدة للاستعلامات وقواعد الكشف. يساعد استخدام هذه البيانات على استبعاد الإيجابيات الخاطئة والعثور على الحالات الشاذة.

لمزيد من المعلومات، راجع مخطط بيانات التتبع المتقدم "CloudAppEvents".

الكشف عن التهديدات الجديدة Microsoft Copilot ل Microsoft 365

يوفر Defender for Cloud Apps الآن اكتشافات جديدة لأنشطة المستخدم الخطرة في Microsoft Copilot ل Microsoft 365 مع موصل Microsoft 365.

- يتم عرض التنبيهات ذات الصلة مع تنبيهات Microsoft Defender XDR الأخرى، في مدخل Microsoft Defender.

- يتوفر Copilot لأنشطة Microsoft 365 في سجل نشاط Defender for Cloud Apps.

- في صفحة التتبع المتقدم لمدخل Microsoft Defender، تتوفر أنشطة Copilot ل Microsoft 365 في جدول CloudAppEvents، ضمن Microsoft Copilot لتطبيق Microsoft 365.

لمزيد من المعلومات، اطلع على:

- بدء استخدام Microsoft Copilot لـ Microsoft 365

- كيف يساعد Defender for Cloud Apps في حماية بيئة Microsoft 365

- التحقيق في التنبيهات في Microsoft Defender XDR

- سجل نشاط Defender for Cloud Apps

- البحث بشكل استباقي عن التهديدات باستخدام التتبع المتقدم

- جدول CloudAppEvents في مخطط التتبع المتقدم

البيانات في حماية الحركة لمستخدمي Microsoft Edge for Business (معاينة)

Defender for Cloud Apps المستخدمين الذين يستخدمون Microsoft Edge for Business ويخضعون لنهج الجلسة محميون الآن مباشرة من داخل المستعرض. تقلل الحماية داخل المستعرض من الحاجة إلى وكلاء، ما يحسن الأمان والإنتاجية.

يواجه المستخدمون المحميون تجربة سلسة مع تطبيقات السحابة الخاصة بهم، دون مشكلات في زمن الانتقال أو توافق التطبيقات، ومع مستوى أعلى من حماية الأمان.

يتم تشغيل الحماية في المستعرض بشكل افتراضي، ويتم طرحها تدريجيا عبر المستأجرين، بدءا من أوائل مارس 2024.

لمزيد من المعلومات، راجع الحماية داخل المستعرض باستخدام Microsoft Edge for Business (معاينة)، وحماية التطبيقات باستخدام Microsoft Defender for Cloud Apps التحكم في تطبيق الوصول المشروط، ونهج الجلسة.

تتوفر الآن Defender for Cloud Apps في مدخل Microsoft Defender لجميع الأدوار Defender for Cloud Apps

تتوفر الآن تجربة Defender for Cloud Apps في مدخل Microsoft Defender لجميع الأدوار Defender for Cloud Apps، بما في ذلك الأدوار التالية التي كانت محدودة سابقا:

- مسؤول التطبيق/المثيل

- مسؤول مجموعة المستخدمين

- مسؤول عام في Cloud Discovery

- مسؤول تقرير Cloud Discovery

لمزيد من المعلومات، راجع أدوار المسؤول المضمنة في Defender for Cloud Apps.

هام

توصي Microsoft باستخدام الأدوار ذات الأذونات القليلة. يساعد ذلك في تحسين الأمان لمؤسستك. المسؤول العمومي هو دور متميز للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

فبراير 2024

دعم SSPM للتطبيقات الأكثر اتصالا في التوفر العام

يوفر لك Defender for Cloud Apps توصيات الأمان لتطبيقات SaaS لمساعدتك على منع المخاطر المحتملة. يتم عرض هذه التوصيات عبر Microsoft Secure Score بمجرد أن يكون لديك موصل لتطبيق.

قامت Defender for Cloud Apps الآن بتحسين دعم SSPM الخاص بها في التوفر العام من خلال تضمين التطبيقات التالية:

يتم الآن دعم SSPM أيضا لمساحة عمل Google في التوفر العام.

ملاحظة

إذا كان لديك بالفعل موصل لأحد هذه التطبيقات، فقد يتم تحديث درجاتك في درجة الأمان تلقائيا وفقا لذلك.

لمزيد من المعلومات، اطلع على:

تنبيهات إدارة التطبيقات الجديدة للوصول إلى بيانات الاعتماد والحركة الجانبية

لقد أضفنا التنبيهات الجديدة التالية لعملاء إدارة التطبيقات:

- بدء التطبيق لعدة نشاط قراءة KeyVault فاشل دون نجاح

- تطبيق OAuth الخامل يستخدم في الغالب MS Graph أو Exchange Web Services التي شوهدت مؤخرا للوصول إلى أحمال العمل Azure Resource Manager

لمزيد من المعلومات، راجع إدارة التطبيقات في Microsoft Defender for Cloud Apps.

يناير / كانون الثاني 2024

دعم SSPM لمثيلات متعددة من نفس التطبيق (معاينة)

يدعم Defender for Cloud Apps الآن إدارة وضع أمان SaaS (SSPM) عبر مثيلات متعددة من نفس التطبيق. على سبيل المثال، إذا كان لديك مثيلات متعددة من AWS، يمكنك تكوين توصيات Secure Score لكل مثيل على حدة. يظهر كل مثيل كعنصر منفصل في صفحة App Connectors . على سبيل المثال:

لمزيد من المعلومات، راجع إدارة وضع أمان SaaS (SSPM).

تمت إزالة القيد لعدد الملفات التي يمكن التحكم فيها للتحميل في نهج الجلسة (معاينة)

تدعم نهج الجلسة الآن التحكم في تحميل المجلدات التي تحتوي على أكثر من 100 ملف، دون حد لعدد الملفات التي يمكن تضمينها في التحميل.

لمزيد من المعلومات، راجع حماية التطبيقات باستخدام Microsoft Defender for Cloud Apps التحكم في تطبيق الوصول المشروط.

إعادة التوجيه التلقائي لمدخل Defender for Cloud Apps الكلاسيكي (معاينة)

تم تقارب تجربة المدخل الكلاسيكي Microsoft Defender for Cloud Apps ووظائفه في مدخل Microsoft Defender. اعتبارا من 9 يناير 2024، تتم إعادة توجيه العملاء الذين يستخدمون مدخل Defender for Cloud Apps الكلاسيكي مع ميزات المعاينة تلقائيا إلى Microsoft Defender XDR، دون أي خيار للعودة إلى المدخل الكلاسيكي.

لمزيد من المعلومات، اطلع على:

الخطوات التالية

- للحصول على وصف للإصدارات السابقة للإصدارات المدرجة هنا، راجع الإصدارات السابقة من Microsoft أمان التطبيقات على السحابة.

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.