ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على:

هام

تتعلق بعض المعلومات الواردة في هذه المقالة بالناتج الذي تم إصداره مسبقًا والذي قد يتم تعديله بشكل كبير قبل إصداره تجاريًا. لا تقدم Microsoft أي ضمانات، يتم التعبير عنها أو تضمينها، فيما يتعلق بالمعلومات المقدمة هنا.

الاستجابة بسرعة للهجمات المكتشفة عن طريق عزل الأجهزة أو جمع حزمة تحقيق. بعد اتخاذ إجراء على الأجهزة، يمكنك التحقق من تفاصيل النشاط على مركز الصيانة.

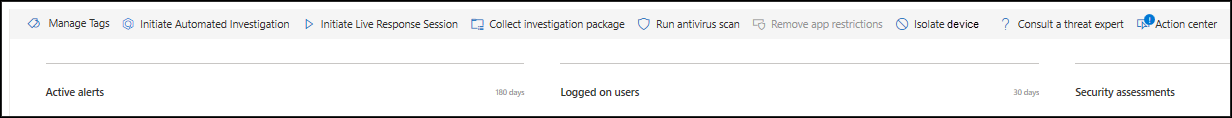

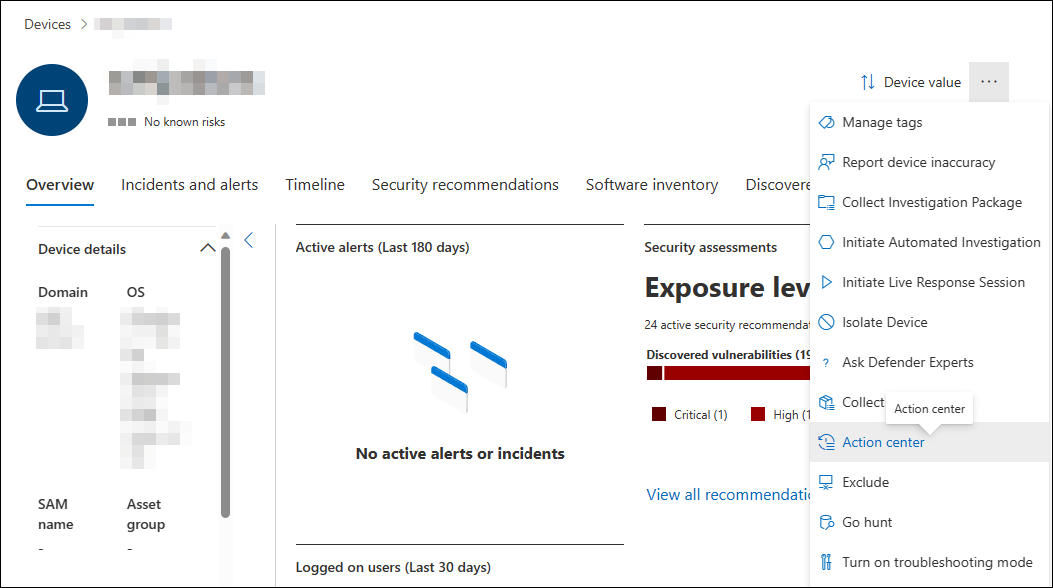

تعمل إجراءات الاستجابة على طول الجزء العلوي من صفحة جهاز معين وتتضمن:

- إدارة العلامات

- بدء التحقيق التلقائي

- بدء جلسة استجابة مباشرة

- تجميع حزمة التحقيق

- تشغيل مسح الحماية من الفيروسات

- تقييد تنفيذ التطبيق

- عزل الجهاز

- تحتوي على جهاز

- استشارة خبير في التهديدات

- مركز الصيانة

ملاحظة

تتضمن خطة Defender لنقطة النهاية 1 إجراءات الاستجابة اليدوية التالية فقط:

- تشغيل مسح الحماية من الفيروسات

- عزل الجهاز

- إيقاف ملف وعزله

- إضافة مؤشر لحظر ملف أو السماح به.

لا يتضمن Microsoft Defender for Business الإجراء "إيقاف ملف وعزله" في الوقت الحالي.

يجب أن يتضمن اشتراكك خطة Defender لنقطة النهاية 2 للحصول على جميع إجراءات الاستجابة الموضحة في هذه المقالة.

يمكنك العثور على صفحات الجهاز من أي من طرق العرض التالية:

- قائمة انتظار التنبيهات: حدد اسم الجهاز بجانب أيقونة الجهاز من قائمة انتظار التنبيهات.

- قائمة الأجهزة: حدد عنوان اسم الجهاز من قائمة الأجهزة.

- مربع البحث: حدد الجهاز من القائمة المنسدلة وأدخل اسم الجهاز.

هام

للحصول على معلومات حول التوفر والدعم لكل إجراء استجابة، راجع الحد الأدنى المدعوم لمتطلبات نظام التشغيل لكل ميزة.

إدارة العلامات

إضافة علامات أو إدارتها لإنشاء تبعية مجموعة منطقية. تدعم علامات الجهاز التعيين المناسب للشبكة، ما يتيح لك إرفاق علامات مختلفة لالتقاط السياق وتمكين إنشاء قائمة ديناميكية كجزء من حادث.

لمزيد من المعلومات حول وضع علامات على الجهاز، راجع إنشاء علامات الجهاز وإدارتها.

بدء التحقيق التلقائي

يمكنك بدء تحقيق تلقائي جديد للأغراض العامة على الجهاز إذا لزم الأمر. أثناء تشغيل التحقيق، تتم إضافة أي تنبيه آخر تم إنشاؤه من الجهاز إلى تحقيق تلقائي مستمر حتى يكتمل هذا التحقيق. بالإضافة إلى ذلك، إذا شوهد نفس التهديد على أجهزة أخرى، تتم إضافة هذه الأجهزة إلى التحقيق.

لمزيد من المعلومات حول التحقيقات التلقائية، راجع نظرة عامة على التحقيقات التلقائية.

بدء جلسة استجابة مباشرة

الاستجابة المباشرة هي إمكانية تمنحك وصولا فوريا إلى جهاز باستخدام اتصال shell عن بعد. يمنحك هذا القدرة على القيام بعمل تحقيق متعمق واتخاذ إجراءات استجابة فورية لاحتواء التهديدات المحددة على الفور في الوقت الفعلي.

تم تصميم الاستجابة المباشرة لتعزيز التحقيقات من خلال تمكينك من جمع البيانات الجنائية وتشغيل البرامج النصية وإرسال الكيانات المشبوهة للتحليل ومعالجة التهديدات والبحث بشكل استباقي عن التهديدات الناشئة.

لمزيد من المعلومات حول الاستجابة المباشرة، راجع التحقيق في الكيانات على الأجهزة التي تستخدم الاستجابة المباشرة.

جمع حزمة التحقيق من الأجهزة

كجزء من عملية التحقيق أو الاستجابة، يمكنك جمع حزمة تحقيق من جهاز. من خلال جمع حزمة التحقيق، يمكنك تحديد الحالة الحالية للجهاز وفهم الأدوات والتقنيات التي يستخدمها المهاجم بشكل أكبر.

لتنزيل الحزمة (المجلد المضغوط) والتحقيق في الأحداث التي حدثت على جهاز، اتبع الخطوات التالية:

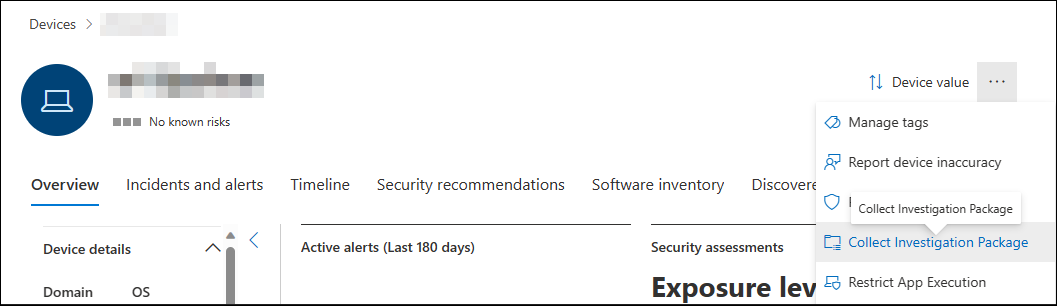

حدد تجميع حزمة التحقيق من صف إجراءات الاستجابة في أعلى صفحة الجهاز.

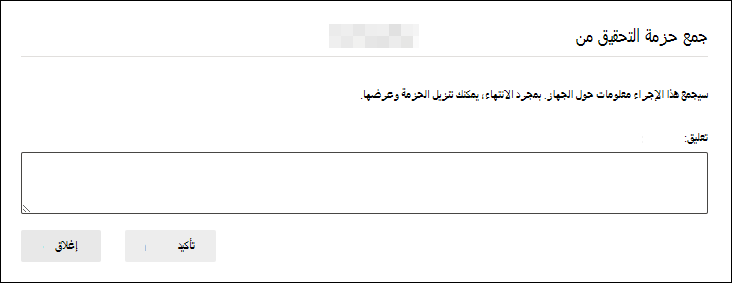

حدد في مربع النص سبب رغبتك في تنفيذ هذا الإجراء. حدد Confirm.

يتم تنزيل الملف المضغوط.

أو استخدم هذا الإجراء البديل:

حدد تجميع حزمة التحقيق من قسم إجراءات الاستجابة في صفحة الجهاز.

أضف تعليقات ثم حدد تأكيد.

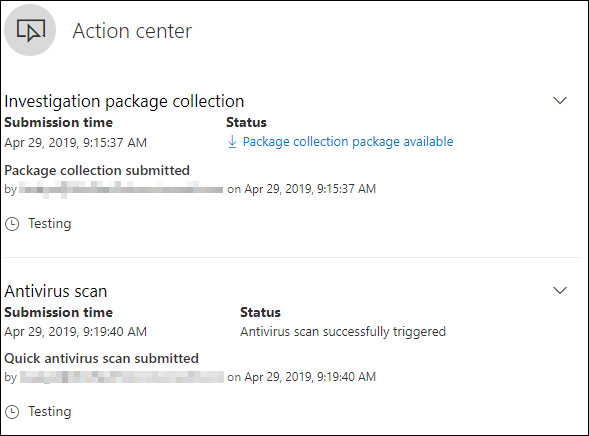

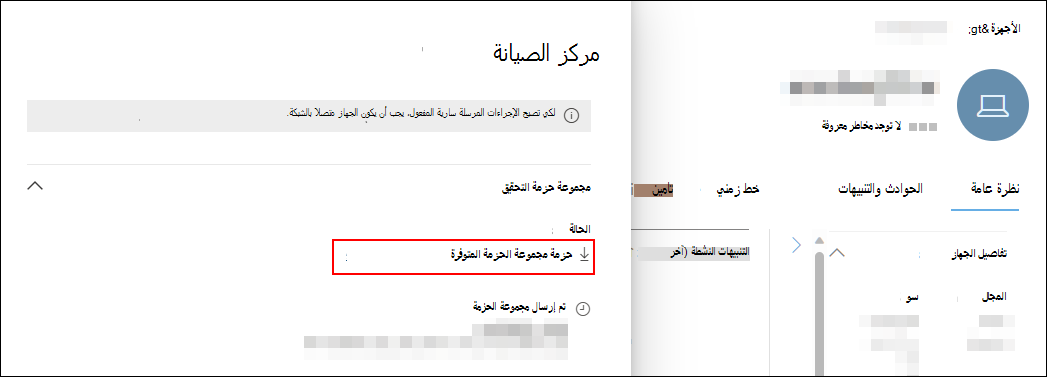

حدد مركز الصيانة من قسم إجراءات الاستجابة في صفحة الجهاز.

حدد حزمة مجموعة الحزم المتوفرة لتنزيل حزمة المجموعة.

ملاحظة

قد تفشل مجموعة حزمة التحقيق إذا كان الجهاز لديه مستوى بطارية منخفض أو على اتصال محدود.

محتويات حزمة التحقيق لأجهزة Windows

بالنسبة لأجهزة Windows، تحتوي الحزمة على المجلدات الموضحة في الجدول التالي:

| مجلد | الوصف |

|---|---|

| عمليات التشغيل التلقائي | يحتوي على مجموعة من الملفات التي يمثل كل منها محتوى سجل نقطة إدخال بدء تلقائي معروفة (ASEP) للمساعدة في تحديد استمرار المهاجم على الجهاز. إذا لم يتم العثور على مفتاح التسجيل، يحتوي الملف على الرسالة التالية: "ERROR: تعذر على النظام العثور على مفتاح التسجيل أو القيمة المحددة." |

| البرامج المثبتة | يحتوي ملف .CSV هذا على قائمة البرامج المثبتة التي يمكن أن تساعد في تحديد ما تم تثبيته حاليا على الجهاز. لمزيد من المعلومات، راجع Win32_Product الفئة. |

| اتصالات الشبكة | يحتوي هذا المجلد على مجموعة من نقاط البيانات المتعلقة بمعلومات الاتصال التي يمكن أن تساعد في تحديد الاتصال بعناوين URL المشبوهة أو البنية الأساسية للأوامر والتحكم للمهاجم (C&C) أو أي حركة جانبية أو اتصالات بعيدة. - ActiveNetConnections.txt: يعرض إحصائيات البروتوكول واتصالات شبكة TCP/IP الحالية. يمكنك من البحث عن اتصال مشبوه تم إجراؤه بواسطة عملية.- Arp.txt: يعرض جداول ذاكرة التخزين المؤقت لبروتوكول تحليل العنوان الحالي (ARP) لجميع الواجهات. يمكن أن تكشف ذاكرة التخزين المؤقت ARP عن مضيفين آخرين على شبكة تم اختراقها أو أنظمة مشبوهة على الشبكة قد يتم استخدامها لتشغيل هجوم داخلي.- DnsCache.txt: يعرض محتويات ذاكرة التخزين المؤقت لمحلل عميل DNS، والتي تتضمن كلا الإدخالين المحملين مسبقا من ملف المضيفين المحليين وأي سجلات موارد تم الحصول عليها مؤخرا للاستعلامات عن الأسماء التي تم حلها بواسطة الكمبيوتر. يمكن أن يساعد هذا في تحديد الاتصالات المشبوهة.- IpConfig.txt: يعرض تكوين TCP/IP الكامل لجميع المحولات. يمكن أن تمثل المحولات واجهات فعلية، مثل محولات الشبكة المثبتة، أو الواجهات المنطقية، مثل اتصالات الطلب الهاتفي.- FirewallExecutionLog.txt و pfirewall.logpfirewall.log يجب أن يكون الملف موجودا في %windir%\system32\logfiles\firewall\pfirewall.log، لذلك يتم تضمينه في حزمة التحقيق. لمزيد من المعلومات حول إنشاء ملف سجل جدار الحماية، راجع تكوين جدار حماية Windows باستخدام سجل الأمان المتقدم. |

| ملفات الجلب المسبق | تم تصميم ملفات الجلب المسبق ل Windows لتسريع عملية بدء تشغيل التطبيق. يمكن استخدامه لتعقب جميع الملفات المستخدمة مؤخرا في النظام والعثور على تتبعات للتطبيقات التي قد يتم حذفها ولكن لا يزال من الممكن العثور عليها في قائمة ملفات الجلب المسبق. - Prefetch folder: يحتوي على نسخة من ملفات الجلب المسبق من %SystemRoot%\Prefetch. نوصي بتنزيل عارض ملفات الجلب المسبق لعرض ملفات الجلب المسبق.- PrefetchFilesList.txt: يحتوي على قائمة بجميع الملفات المنسوخة التي يمكن استخدامها لتتبع ما إذا كان هناك أي فشل في النسخ إلى مجلد الجلب المسبق. |

| العمليات | يحتوي على ملف .CSV يسرد العمليات قيد التشغيل ويوفر القدرة على تحديد العمليات الحالية التي تعمل على الجهاز. يمكن أن يكون هذا مفيدا عند تحديد عملية مشبوهة وحالتها. |

| المهام المجدولة | يحتوي على ملف .CSV يسرد المهام المجدولة، والتي يمكن استخدامها لتحديد الإجراءات التي يتم إجراؤها تلقائيا على جهاز مختار للبحث عن التعليمات البرمجية المشبوهة التي تم تعيينها للتشغيل تلقائيا. |

| سجل أحداث الأمان | يحتوي على سجل أحداث الأمان، الذي يحتوي على سجلات نشاط تسجيل الدخول أو تسجيل الخروج، أو الأحداث الأخرى المتعلقة بالأمان المحددة بواسطة نهج تدقيق النظام. افتح ملف سجل الأحداث باستخدام عارض الأحداث. |

| الخدمات | يحتوي على ملف .CSV يسرد الخدمات وحالاتها. |

| جلسات عمل Windows Server Message Block (SMB) | القوائم الوصول المشترك إلى الملفات والطابعات والمنافذ التسلسلية والاتصالات المتنوعة بين العقد على الشبكة. يمكن أن يساعد هذا في تحديد النقل غير المصرح للبيانات أو الحركة الجانبية. يحتوي على ملفات ل SMBInboundSessions و SMBOutboundSession. إذا لم تكن هناك جلسات عمل (واردة أو صادرة)، فستحصل على ملف نصي يخبرك بأنه لم يتم العثور على جلسات SMB. |

| معلومات النظام |

SystemInformation.txt يحتوي على ملف يسرد معلومات النظام مثل إصدار نظام التشغيل وبطاقات الشبكة. |

| الدلائل المؤقتة | يحتوي على مجموعة من الملفات النصية التي تسرد الملفات الموجودة لكل %Temp% مستخدم في النظام. يمكن أن يساعد هذا في تعقب الملفات المشبوهة التي قد يكون المهاجم قد أسقطها على النظام. إذا كان الملف يحتوي على الرسالة التالية: "يتعذر على النظام العثور على المسار المحدد"، فهذا يعني أنه لا يوجد دليل مؤقت لهذا المستخدم، وقد يكون ذلك بسبب عدم تسجيل المستخدم الدخول إلى النظام. |

| المستخدمون والمجموعات | يوفر قائمة بالملفات التي يمثل كل منها مجموعة وأعضائها. |

| سجلات WdSupport | يوفر و MpCmdRunLog.txtMPSupportFiles.cab. يتم إنشاء هذا المجلد فقط على Windows 10، الإصدار 1709 أو أحدث مع تثبيت مجموعة تحديثات فبراير 2020 أو الإصدارات الأحدث:- إصدار Win10 1709 (RS3) 16299.1717: KB4537816 - Win10 1803 (RS4) النسخة 17134.1345: KB4537795 - Win10 1809 (RS5) الإصدار 17763.1075: KB4537818 - إصدارات Win10 1903/1909 (19h1/19h2) 18362.693 و18363.693: KB4535996 |

| CollectionSummaryReport.xls | هذا الملف هو ملخص لمجموعة حزمة التحقيق، ويحتوي على قائمة نقاط البيانات، والأمر المستخدم لاستخراج البيانات، وحالة التنفيذ، ورمز الخطأ إذا كان هناك فشل. يمكنك استخدام هذا التقرير لتعقب ما إذا كانت الحزمة تتضمن جميع البيانات المتوقعة وتحديد ما إذا كانت هناك أي أخطاء. |

محتويات حزمة التحقيق لأجهزة Mac وLinux

يسرد الجدول التالي محتويات حزم المجموعة لأجهزة Mac وLinux:

| كائن | macOS | Linux |

|---|---|---|

| التطبيقات | قائمة بجميع التطبيقات المثبتة | غير قابل للتطبيق |

| وحدة تخزين القرص | - مقدار المساحة الفارغة - قائمة بجميع وحدات تخزين القرص المثبتة - قائمة بجميع الأقسام |

- مقدار المساحة الفارغة - قائمة بجميع وحدات تخزين القرص المثبتة - قائمة بجميع الأقسام |

| ملف | قائمة بجميع الملفات المفتوحة مع العمليات المقابلة باستخدام هذه الملفات | قائمة بجميع الملفات المفتوحة مع العمليات المقابلة باستخدام هذه الملفات |

| تاريخ | محفوظات Shell | غير قابل للتطبيق |

| وحدات Kernel | كافة الوحدات النمطية المحملة | غير قابل للتطبيق |

| اتصالات الشبكة | - الاتصالات النشطة - اتصالات الاستماع النشطة - جدول ARP - قواعد جدار الحماية - تكوين الواجهة - إعدادات الوكيل - إعدادات VPN |

- الاتصالات النشطة - اتصالات الاستماع النشطة - جدول ARP - قواعد جدار الحماية - قائمة IP - إعدادات الوكيل |

| العمليات | قائمة بجميع العمليات قيد التشغيل | قائمة بجميع العمليات قيد التشغيل |

| الخدمات والمهام المجدولة | -الشهادات - ملفات تعريف التكوين - معلومات الأجهزة |

- تفاصيل وحدة المعالجة المركزية - معلومات الأجهزة - معلومات نظام التشغيل |

| معلومات أمان النظام | - معلومات تكامل واجهة البرامج الثابتة القابلة للتوسيع (EFI) - حالة جدار الحماية - معلومات أداة إزالة البرامج الضارة (MRT) - حالة حماية تكامل النظام (SIP) |

غير قابل للتطبيق |

| المستخدمون والمجموعات | - سجل تسجيل الدخول - Sudoers |

- سجل تسجيل الدخول - Sudoers |

تشغيل فحص برنامج الحماية من الفيروسات Microsoft Defender على الأجهزة

كجزء من عملية التحقيق أو الاستجابة، يمكنك بدء فحص مكافحة الفيروسات عن بعد للمساعدة في تحديد البرامج الضارة التي قد تكون موجودة على جهاز مخترق ومعالجتها.

هام

- يتم دعم هذا الإجراء ل macOS وLinux لإصدار العميل 101.98.84 والإصدارات الأحدث. يمكنك أيضا استخدام الاستجابة المباشرة لتشغيل الإجراء. لمزيد من المعلومات حول الاستجابة المباشرة، راجع التحقيق في الكيانات على الأجهزة التي تستخدم الاستجابة المباشرة

- يمكن تشغيل فحص برنامج الحماية من الفيروسات Microsoft Defender جنبا إلى جنب مع حلول مكافحة الفيروسات الأخرى، سواء كان برنامج الحماية من الفيروسات Microsoft Defender هو حل مكافحة الفيروسات النشط أم لا. يمكن أن يكون برنامج الحماية من الفيروسات Microsoft Defender في الوضع السلبي. لمزيد من المعلومات، راجع توافق Microsoft Defender مكافحة الفيروسات.

واحد قمت بتحديد تشغيل فحص مكافحة الفيروسات، حدد نوع الفحص الذي تريد تشغيله (سريع أو كامل) وأضف تعليقا قبل تأكيد الفحص.

يعرض مركز الصيانة معلومات الفحص ويتضمن المخطط الزمني للجهاز حدثا جديدا، مما يعكس أنه تم إرسال إجراء فحص على الجهاز. تعكس تنبيهات برنامج الحماية من الفيروسات Microsoft Defender أي اكتشافات ظهرت أثناء الفحص.

ملاحظة

عند تشغيل فحص باستخدام إجراء استجابة Defender لنقطة النهاية، Microsoft Defender تنطبق قيمة برنامج الحماية من الفيروسات ScanAvgCPULoadFactor وتحد من تأثير وحدة المعالجة المركزية للمسح الضوئي.

إذا ScanAvgCPULoadFactor لم يتم تكوينها، فإن القيمة الافتراضية هي حد أقصى لتحميل وحدة المعالجة المركزية بنسبة 50٪ أثناء الفحص.

لمزيد من المعلومات، راجع تكوين-advanced-scan-types-microsoft-defender-antivirus.

تقييد تنفيذ التطبيق

بالإضافة إلى احتواء هجوم عن طريق إيقاف العمليات الضارة، يمكنك أيضا تأمين جهاز ومنع المحاولات اللاحقة للبرامج الضارة المحتملة من التشغيل.

هام

- يتوفر هذا الإجراء للأجهزة على Windows 10 والإصدار 1709 أو أحدث Windows 11 Windows Server 2019 أو أحدث.

- تتوفر هذه الميزة إذا كانت مؤسستك تستخدم برنامج الحماية من الفيروسات Microsoft Defender.

- يحتاج هذا الإجراء إلى تلبية تنسيقات نهج تكامل التعليمات البرمجية ل Windows Defender Application Control ومتطلبات التوقيع. لمزيد من المعلومات، راجع تنسيقات نهج تكامل التعليمات البرمجية والتوقيع).

لتقييد تشغيل تطبيق، يتم تطبيق نهج تكامل التعليمات البرمجية الذي يسمح بتشغيل الملفات فقط إذا تم توقيعها بواسطة شهادة صادرة من Microsoft. يمكن أن تساعد طريقة التقييد هذه في منع المهاجم من التحكم في الأجهزة المخترقة وتنفيذ المزيد من الأنشطة الضارة.

ملاحظة

ستتمكن من عكس تقييد التطبيقات من التشغيل في أي وقت. سيتغير الزر الموجود على صفحة الجهاز ليقول إزالة قيود التطبيق، ثم تتخذ نفس الخطوات مثل تقييد تنفيذ التطبيق.

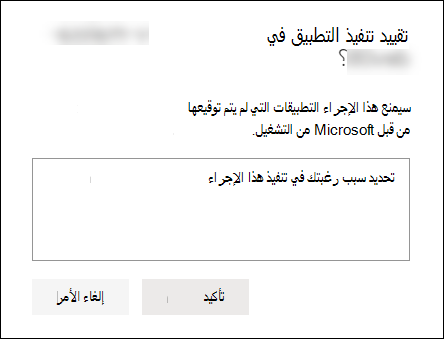

بمجرد تحديد تقييد تنفيذ التطبيق على صفحة الجهاز، اكتب تعليقا وحدد تأكيد. يعرض مركز الصيانة معلومات الفحص ويتضمن المخطط الزمني للجهاز حدثا جديدا.

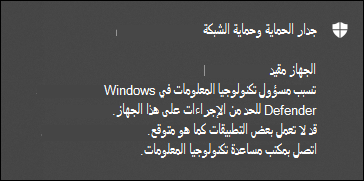

إعلام على مستخدم الجهاز

عند تقييد أحد التطبيقات، يتم عرض الإعلام التالي لإعلام المستخدم بأنه يتم تقييد أحد التطبيقات من التشغيل:

ملاحظة

لا يتوفر الإعلام في Windows Server 2016 Windows Server 2012 R2.

عزل الأجهزة من الشبكة

اعتمادا على شدة الهجوم وحساسية الجهاز، قد ترغب في عزل الجهاز عن الشبكة. يمكن أن يساعد هذا الإجراء في منع المهاجم من التحكم في الجهاز المخترق وتنفيذ المزيد من الأنشطة مثل النقل غير المصرح للبيانات والحركة الجانبية.

النقاط المهمة التي يجب أن تضعها في الاعتبار:

- يتم دعم عزل الأجهزة من الشبكة لنظام التشغيل macOS لإصدار العميل 101.98.84 وما فوق. يمكنك أيضا استخدام الاستجابة المباشرة لتشغيل الإجراء. لمزيد من المعلومات حول الاستجابة المباشرة، راجع التحقيق في الكيانات على الأجهزة التي تستخدم الاستجابة المباشرة

- يتوفر العزل الكامل للأجهزة التي تعمل Windows 11، Windows 10، الإصدار 1703 أو أحدث، Windows Server 2025، Windows Server 2022، Windows Server 2019، Windows Server 2016 Windows Server 2012 R2.

- يمكنك استخدام إمكانية عزل الجهاز على جميع Microsoft Defender لنقطة النهاية المدعومة على Linux المدرجة في متطلبات النظام. تأكد من تمكين المتطلبات الأساسية التالية:

iptablesip6tables- نواة Linux مع

CONFIG_NETFILTERوCONFID_IP_NF_IPTABLESوCONFIG_IP_NF_MATCH_OWNER

- يتوفر العزل الانتقائي للأجهزة التي تعمل على Windows 11، Windows 10 الإصدار 1703 أو أحدث، Windows Server 2025، Windows Server 2022، Windows Server 2019، Windows Server 2016، Windows Server 2012 R2، وmacOS. لمزيد من المعلومات حول العزل الانتقائي، راجع استثناءات العزل.

- عند عزل جهاز، يسمح بعمليات ووجهات معينة فقط. لذلك، لن تتمكن الأجهزة الموجودة خلف نفق VPN كامل من الوصول إلى خدمة السحابة Microsoft Defender لنقطة النهاية بعد عزل الجهاز. نوصي باستخدام VPN منقسم النفق Microsoft Defender لنقطة النهاية وحركة مرور الحماية المستندة إلى الحماية المستندة إلى الحماية Microsoft Defender الحماية.

- تدعم الميزة اتصال VPN.

- يجب أن يكون لديك على الأقل

Active remediation actionsالدور المعين. لمزيد من المعلومات، راجع إنشاء الأدوار وإدارتها. - يجب أن يكون لديك حق الوصول إلى الجهاز استنادا إلى إعدادات مجموعة الأجهزة. لمزيد من المعلومات، راجع إنشاء مجموعات الأجهزة وإدارتها.

- لا يتم دعم الاستثناءات، مثل البريد الإلكتروني وتطبيق المراسلة والتطبيقات الأخرى لكل من عزل macOS وLinux.

- تتم إزالة جهاز معزول من العزل عندما يقوم المسؤول بتعديل قاعدة جديدة

iptableأو إضافتها إلى الجهاز المعزول. - يؤدي عزل خادم يعمل على Microsoft Hyper-V إلى حظر نسبة استخدام الشبكة إلى جميع الأجهزة الظاهرية التابعة للخادم.

تقوم ميزة عزل الجهاز بقطع اتصال الجهاز المخترق بالشبكة مع الاحتفاظ بالاتصال بخدمة Defender لنقطة النهاية، والتي تستمر في مراقبة الجهاز. في Windows 10، الإصدار 1709 أو أحدث، يمكنك استخدام العزل الانتقائي لمزيد من التحكم في مستوى عزل الشبكة. يمكنك أيضا اختيار تمكين اتصال Outlook وMicrosoft Teams.

ملاحظة

ستتمكن من إعادة توصيل الجهاز بالشبكة في أي وقت. سيتغير الزر الموجود على صفحة الجهاز ليقول Release from isolation، ثم تتخذ نفس الخطوات مثل عزل الجهاز.

بمجرد تحديد عزل الجهاز على صفحة الجهاز، اكتب تعليقا وحدد تأكيد. يعرض مركز الصيانة معلومات الفحص ويتضمن المخطط الزمني للجهاز حدثا جديدا.

ملاحظة

سيبقى الجهاز متصلا بخدمة Defender لنقطة النهاية حتى إذا كان معزولا عن الشبكة. إذا اخترت تمكين اتصال Outlook Skype for Business، فستتمكن من الاتصال بالمستخدم أثناء عزل الجهاز. تعمل العزلة الانتقائية فقط على الإصدارات الكلاسيكية من Outlook وMicrosoft Teams.

الإفراج القسري عن الجهاز من العزلة

تعد ميزة عزل الجهاز أداة لا تقدر بثمن لحماية الأجهزة من التهديدات الخارجية. ومع ذلك، هناك مثيلات عندما تصبح الأجهزة المعزولة غير مستجيبة.

هناك برنامج نصي قابل للتنزيل لهذه المثيلات يمكنك تشغيله لتحرير الأجهزة قسرا من العزل. يتوفر البرنامج النصي من خلال ارتباط في واجهة المستخدم.

ملاحظة

- يمكن للمسؤولين وإدارة إعدادات الأمان في أذونات مركز الأمان تحرير الأجهزة قسرا من العزل.

- البرنامج النصي صالح للجهاز المحدد فقط.

- ستنتهي صلاحية البرنامج النصي في غضون ثلاثة أيام.

لتحرير الجهاز قسرا من العزل:

في صفحة الجهاز، حدد تنزيل البرنامج النصي لفرض تحرير جهاز من العزل من قائمة الإجراءات.

في الجزء الموجود على اليمين، حدد تنزيل البرنامج النصي.

الحد الأدنى من المتطلبات للإفراج القسري عن الجهاز

لتحرير جهاز قسرا من العزل، يجب أن يعمل الجهاز بنظام Windows. الإصدارات التالية مدعومة:

- Windows 10 21H2 و22H2 مع KB KB5023773.

- Windows 11 الإصدار 21H2، جميع الإصدارات مع KB5023774.

- Windows 11 الإصدار 22H2، جميع الإصدارات مع KB5023778.

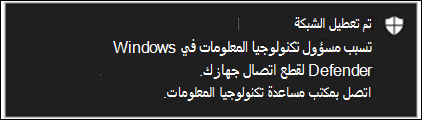

إعلام على مستخدم الجهاز

عند عزل جهاز، يتم عرض الإعلام التالي لإعلام المستخدم بأنه يتم عزل الجهاز عن الشبكة:

ملاحظة

الإعلام غير متوفر على الأنظمة الأساسية غير التابعة ل Windows.

عزل الأجهزة من الشبكة

عند تحديد جهاز غير مدار تم اختراقه أو احتمال اختراقه، قد ترغب في احتواء هذا الجهاز من الشبكة لمنع الهجوم المحتمل من الانتقال أفقيا عبر الشبكة. عندما تحتوي على جهاز، Microsoft Defender لنقطة النهاية يحظر الجهاز المضمن الاتصال الوارد والصادر مع هذا الجهاز. يمكن أن يساعد هذا الإجراء في منع الأجهزة المجاورة من الاختراق بينما يحدد محلل عمليات الأمان التهديد على الجهاز المخترق ويحدده ويحله.

ملاحظة

يتم دعم حظر الاتصال الوارد والصادر باستخدام جهاز "مضمن" على أجهزة Microsoft Defender لنقطة النهاية Windows 10 Windows Server 2019+ المضمنة.

بمجرد احتواء الأجهزة، نوصي بالتحقيق في التهديد ومعالجته على الأجهزة المضمنة في أقرب وقت ممكن. بعد المعالجة، يجب إزالة الأجهزة من الاحتواء.

كيفية احتواء جهاز

انتقل إلى صفحة مخزون الجهاز وحدد الجهاز الذي تريد احتوائه.

حدد Contain device من قائمة الإجراءات في القائمة المنبثقة للجهاز.

في النافذة المنبثقة التي تحتوي على جهاز، اكتب تعليقا، وحدد تأكيد.

هام

قد يتسبب احتواء عدد كبير من الأجهزة في حدوث مشكلات في الأداء على Defender للأجهزة المضمنة في نقطة النهاية. لمنع أي مشكلات، توصي Microsoft باحتواء ما يصل إلى 100 جهاز في أي وقت.

تحتوي على جهاز من صفحة الجهاز

يمكن أيضا احتواء جهاز من صفحة الجهاز عن طريق تحديد احتواء الجهاز من شريط الإجراءات:

ملاحظة

قد يستغرق الأمر ما يصل إلى 5 دقائق للحصول على تفاصيل حول جهاز مضمن حديثا للوصول إلى Microsoft Defender لنقطة النهاية الأجهزة المضمنة.

هام

- إذا قام جهاز مضمن بتغيير عنوان IP الخاص به، فإن جميع الأجهزة المضمنة Microsoft Defender لنقطة النهاية تتعرف على ذلك وتبدأ في حظر الاتصالات بعنوان IP الجديد. لم يعد عنوان IP الأصلي محظورا (قد يستغرق الأمر ما يصل إلى 5 دقائق لرؤية هذه التغييرات).

- في الحالات التي يتم فيها استخدام IP الخاص بالجهاز المضمن بواسطة جهاز آخر على الشبكة، يتم عرض تحذير أثناء احتواء الجهاز مع ارتباط إلى التتبع المتقدم (مع استعلام تم ملؤه مسبقا). يوفر هذا رؤية للأجهزة الأخرى التي تستخدم نفس عنوان IP لمساعدتك على اتخاذ قرار واع إذا كنت ترغب في متابعة احتواء الجهاز.

- في الحالات التي يكون فيها الجهاز المضمن عبارة عن جهاز شبكة، يظهر تحذير مع رسالة تفيد بأن الاحتواء يمكن أن يسبب مشكلات في اتصال الشبكة (على سبيل المثال، يحتوي على جهاز توجيه يعمل كبوابة افتراضية). في هذه المرحلة، يمكنك اختيار ما إذا كنت تريد احتواء الجهاز أم لا.

بعد أن تحتوي على جهاز، إذا لم يكن السلوك كما هو متوقع، فتحقق من تمكين خدمة محرك التصفية الأساسي (BFE) على Defender للأجهزة المضمنة في نقطة النهاية.

إيقاف احتواء جهاز

يمكنك التوقف عن احتواء جهاز في أي وقت.

حدد الجهاز من مخزون الجهاز أو افتح صفحة الجهاز.

حدد Release from containment من قائمة الإجراءات. يستعيد هذا الإجراء اتصال الجهاز بالشبكة.

تحتوي على عناوين IP للأجهزة غير المكتشفة

هام

تتعلق بعض المعلومات الواردة في هذه المقالة بالمنتج الذي تم إصداره مسبقاً والذي قد يتم تعديله بشكل كبير قبل إصداره تجارياً. لا تقدم Microsoft أي ضمانات، سواءً كانت صريحة أم ضمنية، فيما يتعلق بالمعلومات الواردة هنا.

يمكن أن يحتوي Defender لنقطة النهاية أيضا على عناوين IP مقترنة بالأجهزة غير المكتشفة أو غير المضمنة في Defender لنقطة النهاية. تمنع القدرة على احتواء عنوان IP المهاجمين من نشر الهجمات إلى أجهزة أخرى غير مخترقة. يؤدي احتواء عنوان IP إلى حظر الأجهزة المضمنة في Defender لنقطة النهاية الاتصال الوارد والصادر مع الأجهزة باستخدام عنوان IP المضمن

ملاحظة

يتم دعم حظر الاتصال الوارد والصادر باستخدام جهاز "مضمن" على أجهزة Defender لنقطة النهاية Windows 10 وWindows 2012 R2 وWindows 2016 Windows Server 2019+ .

يتم تلقائيا احتواء عنوان IP مقترن بالأجهزة أو الأجهزة غير المكتشفة غير المضمنة في Defender لنقطة النهاية من خلال تعطيل الهجوم التلقائي. يحظر نهج Contain IP تلقائيا عنوان IP ضار عندما يكتشف Defender لنقطة النهاية عنوان IP المراد إقرانه بجهاز غير مكتشف أو جهاز غير مضمن.

تظهر رسالة تشير إلى تطبيق الإجراء على الحدث أو الجهاز أو صفحة IP القابلة للتطبيق. فيما يلي مثال.

بعد احتواء عنوان IP، يمكنك عرض الإجراء في طريقة عرض المحفوظات لمركز الصيانة. يمكنك معرفة وقت حدوث الإجراء وتحديد عناوين IP التي تم تضمينها.

إذا كان عنوان IP المضمن جزءا من حادث، يوجد مؤشر على الرسم البياني للحادث وعلى علامة تبويب الأدلة والاستجابة للحادث. فيما يلي مثال.

يمكنك إيقاف احتواء عنوان IP في أي وقت. لإيقاف الاحتواء، حدد إجراء احتواء IP في مركز الصيانة. في القائمة المنبثقة، حدد تراجع. يستعيد هذا الإجراء اتصال عنوان IP بالشبكة.

تحتوي على الأصول الهامة

عندما يتم اختراق أصل مهم واستخدامه لنشر التهديدات داخل المؤسسة، يمكن أن يكون إيقاف الانتشار أمرا صعبا لأن هذه الأصول يجب أن تستمر في العمل لتجنب فقدان الإنتاجية. يعالج Defender لنقطة النهاية هذا عن طريق احتواء الأصل الهام بدقة، ومنع انتشار الهجوم مع ضمان بقاء الأصل قيد التشغيل لاستمرارية الأعمال.

من خلال تعطيل الهجوم التلقائي، يجرم Defender لنقطة النهاية جهازا ضارا، ويحدد دور الجهاز لتطبيق نهج مطابقة لاحتواء أصل مهم تلقائيا. يتم الاحتواء الدقيق عن طريق حظر منافذ معينة فقط واتجاهات الاتصال.

يمكنك تحديد الأصول الهامة بواسطة علامة الأصول الهامة على الجهاز أو صفحة IP. يدعم احتواء الجهاز حاليا أنواع الأصول الهامة مثل وحدات التحكم بالمجال وخوادم DNS وخوادم DHCP.

تحتوي على مستخدم من الشبكة

عندما يتم اختراق هوية في شبكتك، يجب منع هذه الهوية من الوصول إلى الشبكة ونقاط النهاية المختلفة. يمكن أن يحتوي Defender لنقطة النهاية على هوية، ويمنعها من الوصول، ويساعد على منع الهجمات - على وجه التحديد، برامج الفدية الضارة. عند احتواء هوية، سيمنع أي جهاز مدعوم Microsoft Defender لنقطة النهاية إلحاق نسبة استخدام الشبكة الواردة في بروتوكولات محددة تتعلق بالهجمات (رفض عمليات تسجيل الدخول إلى الشبكة، وRPC، وSMB، وRDP)، وإنهاء جلسات العمل البعيدة المستمرة وتسجيل دخول اتصالات RDP الحالية (إنهاء الجلسة نفسها بما في ذلك جميع العمليات ذات الصلة)، مع تمكين نسبة استخدام الشبكة المشروعة. يمكن أن يساعد هذا الإجراء بشكل كبير في تقليل تأثير الهجوم. عند احتواء هوية، يكون لدى محللي عمليات الأمان وقت إضافي لتحديد وتحديد ومعالجة التهديد للهوية المخترقة. بمجرد الاحتواء بواسطة تعطيل الهجوم التلقائي، تتم إزالة المستخدم تلقائيا من الاحتواء في الأيام الخمسة التالية.

ملاحظة

يتم دعم حظر الاتصال الوارد مع مستخدم "مضمن" على Microsoft Defender لنقطة النهاية Windows 10 و11 جهازا (إصدار الاستشعار 8740 والإصدارات الأحدث)، وأجهزة Windows Server 2019+ وخوادم Windows 2012R2 و2016 مع العامل الحديث.

هام

بمجرد فرض إجراء احتواء المستخدم على وحدة تحكم المجال، فإنه يبدأ تحديث عنصر نهج المجموعة على نهج وحدة التحكم بالمجال الافتراضية. يبدأ تغيير عنصر نهج المجموعة مزامنة عبر وحدات التحكم بالمجال في بيئتك. هذا هو السلوك المتوقع، وإذا قمت بمراقبة بيئتك لتغييرات AD GPO، فقد يتم إعلامك بهذه التغييرات. يؤدي التراجع عن إجراء Contain user إلى إرجاع تغييرات عنصر نهج المجموعة إلى حالتها السابقة، والتي ستبدأ بعد ذلك مزامنة AD GPO أخرى في بيئتك. تعرف على المزيد حول دمج نهج الأمان على وحدات التحكم بالمجال.

كيفية احتواء مستخدم

حاليا، يتوفر احتواء المستخدمين تلقائيا فقط باستخدام تعطيل الهجوم التلقائي. عندما تكتشف Microsoft أن المستخدم يتعرض للخطر، يتم تعيين نهج "احتواء المستخدم" تلقائيا.

عرض إجراءات المستخدم المضمنة

بعد احتواء مستخدم، يمكنك عرض الإجراء في طريقة عرض المحفوظات هذه لمركز الصيانة. هنا، يمكنك معرفة وقت حدوث الإجراء، والمستخدمين في مؤسستك الذين تم تضمينهم:

علاوة على ذلك، بعد اعتبار الهوية "مضمنة"، سيتم حظر هذا المستخدم بواسطة Defender لنقطة النهاية ولا يمكنه إجراء أي حركة جانبية ضارة أو تشفير عن بعد على أو إلى أي جهاز مدعوم من Defender لنقطة النهاية. ستظهر هذه الكتل كتنبيهات لمساعدتك على رؤية الأجهزة بسرعة التي حاول المستخدم المخترق الوصول إليها وتقنيات الهجوم المحتملة:

التراجع عن احتواء إجراءات المستخدم

يمكنك تحرير الكتل والاحتواء على مستخدم في أي وقت:

حدد الإجراء Contain User في مركز الصيانة. في الجزء الجانبي، حدد تراجع.

حدد المستخدم إما من مخزون المستخدم أو جزء جانب صفحة الحدث أو جزء جانب التنبيه وحدد تراجع.

يستعيد هذا الإجراء اتصال المستخدم بالشبكة.

قدرات التحقيق مع احتواء المستخدم

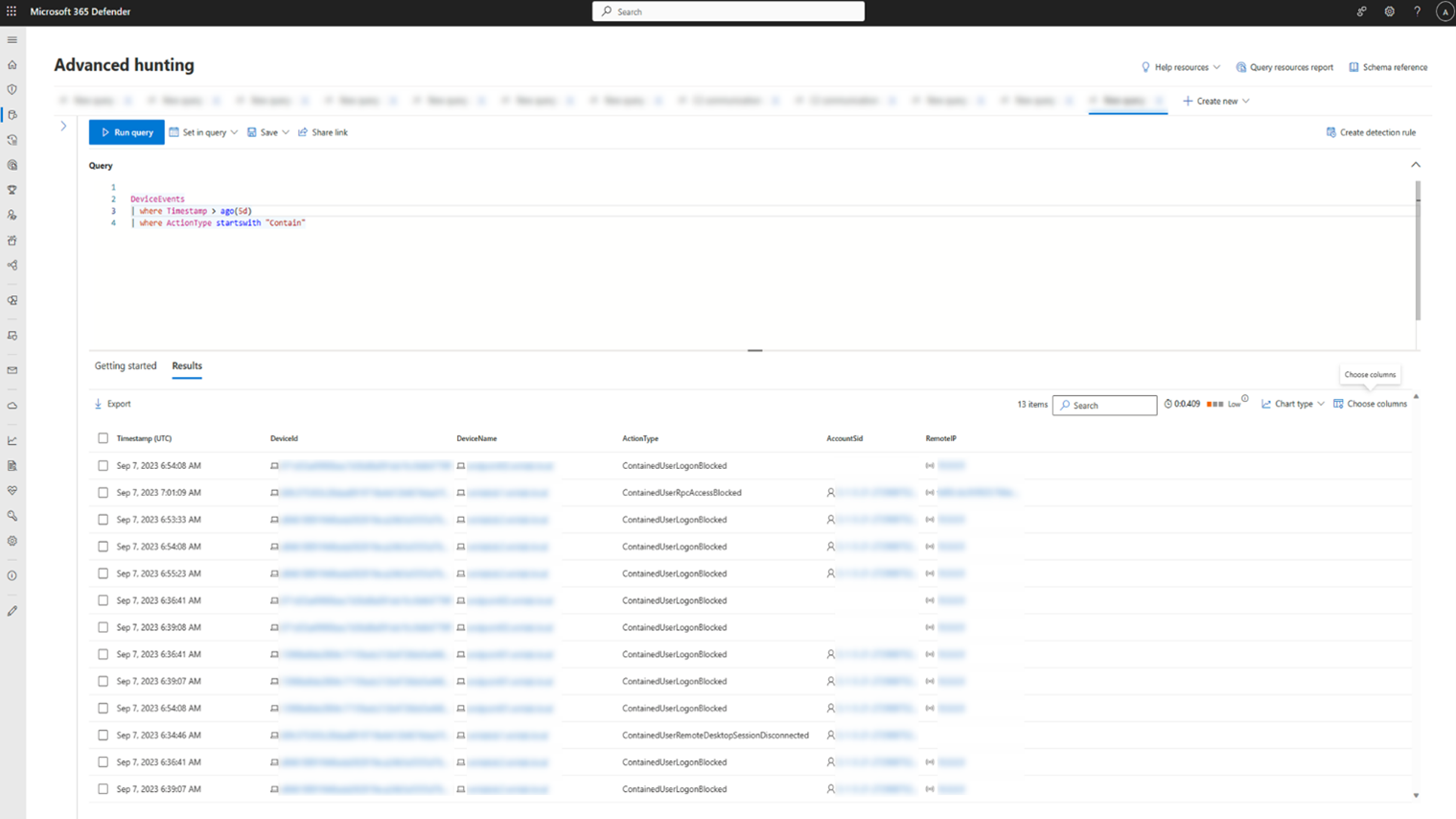

بعد احتواء مستخدم، يمكنك التحقيق في التهديد المحتمل من خلال عرض الإجراءات المحظورة من قبل المستخدم المخترق. في طريقة عرض المخطط الزمني للجهاز، يمكنك مشاهدة معلومات حول أحداث معينة، بما في ذلك دقة البروتوكول والواجهة، وتقنية MITRE ذات الصلة المرتبطة بها.

بالإضافة إلى ذلك، يمكنك توسيع التحقيق باستخدام التتبع المتقدم. ابحث عن أي نوع إجراء يبدأ باحتواء في DeviceEvents الجدول. بعد ذلك، يمكنك عرض جميع أحداث الحظر المفردة المختلفة فيما يتعلق باحتواء المستخدم في المستأجر الخاص بك، والتعمق في سياق كل كتلة، واستخراج الكيانات والتقنيات المختلفة المرتبطة بهذه الأحداث.

استشارة خبير في التهديدات

يمكنك استشارة خبير تهديدات Microsoft للحصول على مزيد من الرؤى فيما يتعلق بجهاز يحتمل تعرضه للخطر أو الأجهزة المخترقة بالفعل. يمكن إشراك خبراء المخاطر في Microsoft مباشرة من داخل Microsoft Defender XDR للاستجابة الدقيقة في الوقت المناسب. يقدم الخبراء رؤى ليس فقط فيما يتعلق بجهاز يحتمل اختراقه، ولكن أيضا لفهم التهديدات المعقدة أو إعلامات الهجوم المستهدفة التي تحصل عليها بشكل أفضل، أو إذا كنت بحاجة إلى مزيد من المعلومات حول التنبيهات، أو سياق التحليل الذكي للمخاطر الذي تراه على لوحة معلومات المدخل.

راجع تكوين إخطارات هجوم نقطة النهاية وإدارتها للحصول على التفاصيل.

التحقق من تفاصيل النشاط في مركز الإجراءات

يوفر مركز الصيانة (https://security.microsoft.com/action-center) معلومات حول الإجراءات التي تم اتخاذها على جهاز أو ملف. ستتمكن من عرض التفاصيل التالية:

- مجموعة حزمة التحقيق

- فحص برنامج الحماية من الفيروسات

- تقييد التطبيق

- عزل الجهاز

يتم أيضا عرض جميع التفاصيل الأخرى ذات الصلة، على سبيل المثال، تاريخ/وقت الإرسال، وإرسال المستخدم، وإذا نجح الإجراء أو فشل.

راجع أيضًا

- اتخاذ إجراءات الاستجابة على ملف

- إجراءات الاستجابة اليدوية في Microsoft Defender لنقطة النهاية الخطة 1

- الإبلاغ عن عدم الدقة

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.