تكوين نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender XDR Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في Try Microsoft Defender لـ Office 365.

في المؤسسات التي تحتوي على Microsoft Defender لـ Office 365، توفر نهج مكافحة التصيد الاحتيالي الأنواع التالية من الحماية:

- نفس الحماية من الانتحال المتوفرة في Exchange Online Protection (EOP). لمزيد من المعلومات، راجع إعدادات الانتحال.

- الحماية من انتحال الهوية من أنواع أخرى من هجمات التصيد الاحتيالي. لمزيد من المعلومات، راجع الإعدادات الحصرية في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365.

ينطبق نهج مكافحة التصيد الاحتيالي الافتراضي تلقائيا على جميع المستلمين. لمزيد من التفاصيل، يمكنك أيضا إنشاء نهج مخصصة لمكافحة التصيد الاحتيالي تنطبق على مستخدمين أو مجموعات أو مجالات معينة في مؤسستك.

يمكنك تكوين نهج مكافحة التصيد الاحتيالي في مدخل Microsoft Defender أو في Exchange Online PowerShell.

للحصول على إجراءات نهج مكافحة التصيد الاحتيالي في المؤسسات دون Defender لـ Office 365، راجع تكوين نهج مكافحة التصيد الاحتيالي في EOP.

ما الذي تحتاج إلى معرفته قبل أن تبدأ؟

يمكنك فتح مدخل Microsoft Defender في https://security.microsoft.com. للانتقال مباشرة إلى صفحة مكافحة التصيد الاحتيالي ، استخدم https://security.microsoft.com/antiphishing.

للاتصال Exchange Online PowerShell، راجع الاتصال Exchange Online PowerShell.

يجب تعيين أذونات لك قبل أن تتمكن من تنفيذ الإجراءات الواردة في هذه المقالة. لديك الخيارات التالية:

Microsoft Defender XDR التحكم في الوصول الموحد المستند إلى الدور (RBAC) (إذا كانت أذونات & البريد الإلكتروني Defender لـ Office 365>نشطة

. يؤثر على مدخل Defender فقط، وليس PowerShell): التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (إدارة) أو التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (قراءة).

. يؤثر على مدخل Defender فقط، وليس PowerShell): التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (إدارة) أو التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (قراءة).-

- إضافة النهج وتعديلها وحذفها: العضوية في مجموعات أدوار إدارة المؤسسة أو مسؤول الأمان .

- الوصول للقراءة فقط إلى النهج: العضوية في مجموعات أدوار القارئ العمومي أو قارئ الأمان أو إدارة المؤسسة للعرض فقط .

Microsoft Entra الأذونات: تمنح العضوية في أدوار المسؤول* العام أو مسؤول الأمان أو القارئ العام أو قارئ الأمان المستخدمين الأذونات والأذونات المطلوبة للميزات الأخرى في Microsoft 365.

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

للحصول على الإعدادات الموصى بها لنهج مكافحة التصيد الاحتيالي في Defender لـ Office 365، راجع نهج مكافحة التصيد الاحتيالي في إعدادات Defender لـ Office 365.

تلميح

يتم تجاهل الإعدادات في نهج مكافحة التصيد الاحتيالي الافتراضية أو المخصصة إذا تم تضمين المستلم أيضا في نهج الأمان القياسية أو الصارمة المحددة مسبقا. لمزيد من المعلومات، راجع ترتيب حماية البريد الإلكتروني وأسبقيته.

السماح بما يصل إلى 30 دقيقة لتطبيق نهج جديد أو محدث.

استخدام مدخل Microsoft Defender لإنشاء نهج مكافحة التصيد الاحتيالي

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى Email & Collaboration>Policies & Rules>Threat policies>Anti-phishing في قسم Policies. للانتقال مباشرة إلى صفحة مكافحة التصيد الاحتيالي ، استخدم https://security.microsoft.com/antiphishing.

في صفحة مكافحة التصيد الاحتيالي ، حدد

إنشاء لفتح معالج نهج مكافحة التصيد الاحتيالي الجديد.

إنشاء لفتح معالج نهج مكافحة التصيد الاحتيالي الجديد.في صفحة Policy name ، قم بتكوين هذه الإعدادات:

- الاسم: أدخل اسما فريدا ووصفيا للنهج.

- الوصف: أدخل وصفا اختياريا للنهج.

عند الانتهاء من صفحة اسم النهج، حدد التالي.

في صفحة المستخدمين والمجموعات والمجالات ، حدد المستلمين الداخليين الذين ينطبق النهج علىهم (شروط المستلم):

- المستخدمون: علب البريد المحددة أو مستخدمو البريد أو جهات اتصال البريد.

-

مجموعات:

- أعضاء مجموعات التوزيع المحددة أو مجموعات الأمان الممكنة للبريد (مجموعات التوزيع الديناميكية غير مدعومة).

- مجموعات Microsoft 365 المحدد.

- المجالات: جميع المستلمين في المؤسسة الذين معهم عنوان بريد إلكتروني أساسي في المجال المقبول المحدد.

انقر في المربع المناسب، وابدأ بكتابة قيمة، وحدد القيمة التي تريدها من النتائج. كرر هذه العملية عدة مرات حسب الضرورة. لإزالة قيمة موجودة، حدد

بجوار القيمة.

بجوار القيمة.بالنسبة للمستخدمين أو المجموعات، يمكنك استخدام معظم المعرفات (الاسم واسم العرض والاسم المستعار وعنوان البريد الإلكتروني واسم الحساب وما إلى ذلك)، ولكن يتم عرض اسم العرض المقابل في النتائج. بالنسبة للمستخدمين أو المجموعات، أدخل علامة نجمية (*) في حد ذاتها لمشاهدة جميع القيم المتوفرة.

يمكنك استخدام شرط مرة واحدة فقط، ولكن يمكن أن يحتوي الشرط على قيم متعددة:

تستخدم قيم متعددة لنفس الشرط منطق OR (على سبيل المثال، <recipient1> أو <recipient2>). إذا تطابق المستلم مع أي من القيم المحددة، يتم تطبيق النهج عليها.

تستخدم أنواع مختلفة من الشروط منطق AND. يجب أن يتطابق المستلم مع جميع الشروط المحددة لتطبيق النهج عليها. على سبيل المثال، يمكنك تكوين شرط بالقيم التالية:

- المستعملون:

romain@contoso.com - مجموعات: المديرون التنفيذيون

يتم تطبيق النهج على

romain@contoso.comفقط إذا كان أيضا عضوا في مجموعة المديرين التنفيذيين. وبخلاف ذلك، لا يتم تطبيق السياسة عليه.- المستعملون:

استبعاد هؤلاء المستخدمين والمجموعات والمجالات: لإضافة استثناءات للمستلمين الداخليين التي ينطبق عليها النهج (استثناءات المستلمين)، حدد هذا الخيار وقم بتكوين الاستثناءات.

يمكنك استخدام استثناء مرة واحدة فقط، ولكن يمكن أن يحتوي الاستثناء على قيم متعددة:

- تستخدم قيم متعددة لنفس الاستثناء منطق OR (على سبيل المثال، <recipient1> أو <recipient2>). إذا تطابق المستلم مع أي من القيم المحددة، فلن يتم تطبيق النهج عليها.

- تستخدم أنواع مختلفة من الاستثناءات منطق OR (على سبيل المثال، <المستلم1> أو <عضو المجموعة 1> أو <عضو المجال1>). إذا تطابق المستلم مع أي من قيم الاستثناء المحددة، فلن يتم تطبيق النهج عليها.

عند الانتهاء من صفحة المستخدمين والمجموعات والمجالات ، حدد التالي.

في صفحة الحماية & حد التصيد الاحتيالي ، قم بتكوين الإعدادات التالية:

حد البريد الإلكتروني للتصيد الاحتيالي: استخدم شريط التمرير لتحديد إحدى القيم التالية:

- 1 - قياسي (هذه هي القيمة الافتراضية.)

- 2 - عدواني

- 3 - أكثر عدوانية

- 4 - الأكثر عدوانية

لمزيد من المعلومات حول هذا الإعداد، راجع حدود التصيد الاحتيالي المتقدمة في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365.

انتحال الهوية: هذه الإعدادات هي شروط للنهج الذي يحدد مرسلين محددين للبحث عنه (بشكل فردي أو حسب المجال) في عنوان من للرسائل الواردة. لمزيد من المعلومات، راجع إعدادات انتحال الهوية في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365.

تمكين المستخدمين من الحماية: لا يتم تحديد هذا الإعداد بشكل افتراضي. لتشغيل حماية انتحال هوية المستخدم، حدد خانة الاختيار، ثم حدد الارتباط Manage (nn) sender (nn) sender(s ). يمكنك تحديد الإجراء لاكتشافات انتحال هوية المستخدم في الصفحة التالية.

يمكنك تحديد المرسلين الداخليين والخارجيين للحماية من خلال الجمع بين اسم العرض وعنوان البريد الإلكتروني.

حدد

إضافة مستخدم. في القائمة المنبثقة Add user التي تفتح، قم بالخطوات التالية:

إضافة مستخدم. في القائمة المنبثقة Add user التي تفتح، قم بالخطوات التالية:المستخدمون الداخليون: انقر في المربع إضافة بريد إلكتروني صالح أو ابدأ بكتابة عنوان البريد الإلكتروني للمستخدم. حدد عنوان البريد الإلكتروني في القائمة المنسدلة جهات الاتصال المقترحة التي تظهر. تتم إضافة اسم عرض المستخدم إلى المربع إضافة اسم (والذي يمكنك تغييره). عند الانتهاء من تحديد المستخدم، حدد إضافة.

المستخدمون الخارجيون: اكتب عنوان البريد الإلكتروني الكامل للمستخدم الخارجي في المربع إضافة بريد إلكتروني صالح ، ثم حدد عنوان البريد الإلكتروني في القائمة المنسدلة جهات الاتصال المقترحة التي تظهر. تتم إضافة عنوان البريد الإلكتروني أيضا في المربع إضافة اسم (والذي يمكنك تغييره إلى اسم عرض).

يتم سرد المستخدمين الذين أضفتمهم في القائمة المنبثقة إضافة مستخدم حسب الاسموعنوان البريد الإلكتروني. لإزالة مستخدم، حدد

بجوار الإدخال.

بجوار الإدخال.عند الانتهاء من القائمة المنبثقة إضافة مستخدم ، حدد إضافة.

بالعودة إلى القائمة المنبثقة إدارة المرسلين لحماية انتحال الهوية ، يتم سرد المستخدمين الذين حددتهم بواسطة اسم العرضوعنوان البريد الإلكتروني للمرسل.

لتغيير قائمة الإدخالات من التباعد العادي إلى التباعد المضغوط، حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد  ضغط القائمة.

ضغط القائمة. استخدم مربع البحث للعثور على الإدخالات في القائمة المنبثقة.

استخدم مربع البحث للعثور على الإدخالات في القائمة المنبثقة.لإضافة إدخالات، حدد

إضافة مستخدم وكرر الخطوات السابقة.

إضافة مستخدم وكرر الخطوات السابقة.لإزالة الإدخالات، قم بأي من الخطوات التالية:

- حدد إدخالا واحدا أو أكثر عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار قيمة اسم العرض.

- حدد كافة الإدخالات في وقت واحد عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار رأس عمود اسم العرض .

عند الانتهاء من القائمة المنبثقة إدارة المرسلين لحماية انتحال الهوية ، حدد تم للعودة إلى حد التصيد الاحتيالي & صفحة الحماية .

ملاحظة

يمكنك تحديد 350 مستخدما كحد أقصى لحماية انتحال هوية المستخدم في كل نهج لمكافحة التصيد الاحتيالي.

لا تعمل حماية انتحال هوية المستخدم إذا كان المرسل والمستلم قد تواصلا مسبقا عبر البريد الإلكتروني. إذا لم يتم الاتصال بالمرسل والمستلم عبر البريد الإلكتروني، يمكن تعريف الرسالة على أنها محاولة انتحال.

قد تحصل على الخطأ "عنوان البريد الإلكتروني موجود بالفعل" إذا حاولت إضافة مستخدم إلى حماية انتحال هوية المستخدم عندما يكون عنوان البريد الإلكتروني هذا محددا بالفعل لحماية انتحال هوية المستخدم في نهج آخر لمكافحة التصيد الاحتيالي. يحدث هذا الخطأ فقط في مدخل Defender. لن تحصل على الخطأ إذا كنت تستخدم المعلمة TargetedUsersToProtect المقابلة في أوامر cmdlets New-AntiPhishPolicy أو Set-AntiPhishPolicy في Exchange Online PowerShell.

تمكين المجالات للحماية: لا يتم تحديد هذا الإعداد بشكل افتراضي. لتشغيل حماية انتحال المجال، حدد خانة الاختيار، ثم قم بتكوين واحد أو كليهما من الإعدادات التالية التي تظهر. يمكنك تحديد الإجراء لاكتشافات انتحال هوية المجال في الصفحة التالية.

قم بتضمين المجالات التي أملكها: لتشغيل هذا الإعداد، حدد خانة الاختيار. لعرض المجالات التي تملكها، حدد عرض المجالات الخاصة بي.

تضمين المجالات المخصصة: لتشغيل هذا الإعداد، حدد خانة الاختيار، ثم حدد الارتباط إدارة (مجالات) المجال المخصص (nn ). في القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية التي تفتح، قم بالخطوات التالية:

حدد

Add domains.

Add domains.في القائمة المنبثقة Add custom domains التي تظهر، انقر في المربع Domain ، وأدخل قيمة مجال، ثم حدد القيمة المعروضة أسفل المربع. كرر هذه الخطوة عدة مرات حسب الضرورة.

يتم سرد المجالات التي أضفتها في القائمة المنبثقة إضافة مجالات مخصصة . لإزالة المجال، حدد

بجوار القيمة.

بجوار القيمة.عند الانتهاء من القائمة المنبثقة إضافة مجالات مخصصة ، حدد إضافة مجالات

بالعودة إلى القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية ، يتم سرد المجالات التي أدخلتها.

لتغيير قائمة الإدخالات من التباعد العادي إلى التباعد المضغوط، حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد  ضغط القائمة.

ضغط القائمة. استخدم مربع البحث للعثور على الإدخالات في القائمة المنبثقة.

استخدم مربع البحث للعثور على الإدخالات في القائمة المنبثقة.لإضافة إدخالات، حدد

إضافة مجالات وكرر الخطوات السابقة.

إضافة مجالات وكرر الخطوات السابقة.لإزالة الإدخالات، قم بأي من الخطوات التالية:

- حدد إدخالا واحدا أو أكثر عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار قيمة المجال.

- حدد كافة الإدخالات في وقت واحد عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار رأس عمود المجالات .

عند الانتهاء من القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية ، حدد تم للعودة إلى صفحة الحماية & حد التصيد الاحتيالي .

إضافة مرسلين ومجالات موثوق بها: حدد استثناءات حماية انتحال الهوية للنهج عن طريق تحديد إدارة (مرسلين) ومجال (مجالات) موثوق به (nn). في القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية التي تفتح، يمكنك إدخال المرسلين في علامة التبويب المرسل والمجالات في علامة التبويب المجال .

ملاحظة

الحد الأقصى لعدد إدخالات المجال والمرسل الموثوق به هو 1024.

علامة تبويب المرسل: حدد

إضافة مرسلين.

إضافة مرسلين.في القائمة المنبثقة إضافة مرسلين موثوق بهم التي تفتح، أدخل عنوان بريد إلكتروني في المربع إضافة بريد إلكتروني صالح ، ثم حدد إضافة. كرر هذه الخطوة عدة مرات حسب الضرورة. لإزالة إدخال موجود، حدد

للإدخال.

للإدخال.عند الانتهاء من القائمة المنبثقة إضافة مرسلين موثوق بهم ، حدد إضافة.

مرة أخرى على علامة التبويب المرسل ، يتم سرد المرسلين الذين أدخلتهم.

لتغيير قائمة الإدخالات من التباعد العادي إلى التباعد المضغوط، حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد  ضغط القائمة.

ضغط القائمة. استخدم مربع البحث للعثور على الإدخالات في القائمة المنبثقة.

استخدم مربع البحث للعثور على الإدخالات في القائمة المنبثقة.لإضافة إدخالات، حدد

إضافة مرسلين وكرر الخطوات السابقة.

إضافة مرسلين وكرر الخطوات السابقة.لإزالة الإدخالات، قم بأي من الخطوات التالية:

- حدد إدخالا واحدا أو أكثر عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار قيمة المرسل.

- حدد كافة الإدخالات في وقت واحد عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار رأس عمود المرسل .

عند الانتهاء من علامة التبويب المرسل في القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية ، حدد علامة التبويب المجال لإضافة مجالات، أو حدد تم للعودة إلى حد التصيد الاحتيالي & صفحة الحماية .

تلميح

إذا تم تحديد رسائل نظام Microsoft 365 من المرسلين التاليين على أنها محاولات انتحال، يمكنك إضافة المرسلين إلى قائمة المرسلين الموثوق بهم:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.comnoreply@planner.office365.com

علامة تبويب المجال: حدد

إضافة مجالات. في القائمة المنبثقة إضافة مجالات موثوق بها التي تفتح، أدخل المجال في مربع المجال ، ثم حدد المجال في القائمة المنسدلة التي تظهر. كرر هذه الخطوة عدة مرات حسب الضرورة. لإزالة إدخال موجود، حدد

إضافة مجالات. في القائمة المنبثقة إضافة مجالات موثوق بها التي تفتح، أدخل المجال في مربع المجال ، ثم حدد المجال في القائمة المنسدلة التي تظهر. كرر هذه الخطوة عدة مرات حسب الضرورة. لإزالة إدخال موجود، حدد  للإدخال.

للإدخال.عند الانتهاء من القائمة المنبثقة Add trusted domains ، حدد Add domains.

مرة أخرى على علامة التبويب المجال ، يتم الآن سرد المجالات التي أضفتها.

لتغيير قائمة الإدخالات من التباعد العادي إلى التباعد المضغوط، حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد  ضغط القائمة.

ضغط القائمة. استخدم مربع البحث للبحث عن إدخالات في علامة التبويب.

استخدم مربع البحث للبحث عن إدخالات في علامة التبويب.لإضافة إدخالات، حدد

إضافة مجالات وكرر الخطوات السابقة.

إضافة مجالات وكرر الخطوات السابقة.لإزالة الإدخالات، قم بأي من الخطوات التالية:

- حدد إدخالا واحدا أو أكثر عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار قيمة المجال.

- حدد كافة الإدخالات في وقت واحد عن طريق تحديد خانة الاختيار الدائرية التي تظهر في المنطقة الفارغة بجوار رأس عمود المجال .

عند الانتهاء من علامة التبويب المجال في القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية ، حدد علامة التبويب المرسل لإضافة المرسلين، أو حدد تم للعودة إلى حد التصيد الاحتيالي & صفحة الحماية .

ملاحظة

لا تتضمن إدخالات المجال الموثوق بها المجالات الفرعية للمجال المحدد. تحتاج إلى إضافة إدخال لكل مجال فرعي.

عند الانتهاء من القائمة المنبثقة إدارة المجالات المخصصة لحماية انتحال الهوية ، حدد تمللعودة إلى صفحة الحماية & حد التصيد الاحتيالي .

تمكين التحليل الذكي لعلمة البريد: يتم تحديد هذا الإعداد بشكل افتراضي، ونوصيك بتركه محددا. لإيقاف تشغيل التحليل الذكي لعلمة البريد، قم بإلغاء تحديد خانة الاختيار.

تمكين التحليل الذكي لحماية انتحال الهوية: يتوفر هذا الإعداد فقط إذا تم تحديد تمكين التحليل الذكي لعلاقة البريد . يسمح هذا الإعداد لذكاء علبة البريد باتخاذ إجراء بشأن الرسائل التي تم تعريفها على أنها محاولات انتحال. يمكنك تحديد الإجراء الذي يجب اتخاذه لاكتشاف معلومات علبة البريد في الصفحة التالية.

ملاحظة

لا تعمل حماية معلومات علبة البريد إذا كان المرسل والمستلم قد تواصلا مسبقا عبر البريد الإلكتروني. إذا لم يتم الاتصال بالمرسل والمستلم عبر البريد الإلكتروني، يمكن تعريف الرسالة على أنها محاولة انتحال بواسطة معلومات علبة البريد.

لتشغيل حماية معلومات علبة البريد، حدد خانة الاختيار. يمكنك تحديد الإجراء لاكتشاف معلومات علبة البريد في الصفحة التالية.

قسم تزييف الهوية: استخدم خانة الاختيار تمكين التحليل الذكي للانتحال لتشغيل التحليل الذكي للانتحال أو إيقاف تشغيله. يتم تحديد هذا الإعداد بشكل افتراضي، ونوصيك بتركه محددا. يمكنك تحديد الإجراء الذي يجب اتخاذه على الرسائل من المرسلين المحظورين الذين تم تزييف هوياتهم في الصفحة التالية.

لإيقاف تشغيل التحليل الذكي للتزييف، قم بإلغاء تحديد خانة الاختيار.

ملاحظة

لا تحتاج إلى إيقاف تشغيل التحليل الذكي للتزييف إذا لم يشير سجل MX إلى Microsoft 365؛ يمكنك تمكين التصفية المحسنة للموصلات بدلا من ذلك. للحصول على الإرشادات، راجع التصفية المحسنة للموصلات في Exchange Online.

عند الانتهاء من صفحة الحماية & حد التصيد الاحتيالي ، حدد التالي.

في صفحة Actions ، قم بتكوين الإعدادات التالية:

قسم إجراءات الرسالة: تكوين الإجراءات التالية:

إذا تم الكشف عن رسالة على أنها انتحال هوية المستخدم: يتوفر هذا الإعداد فقط إذا حددت تمكين المستخدمين من الحماية في الصفحة السابقة. حدد أحد الإجراءات التالية في القائمة المنسدلة:

عدم تطبيق أي إجراء (افتراضي)

إعادة توجيه الرسالة إلى عناوين بريد إلكتروني أخرى

نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين

عزل الرسالة: إذا حددت هذا الإجراء، يظهر مربع تطبيق نهج العزل حيث تحدد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية انتحال هوية المستخدم. تحدد نهج العزل ما يمكن للمستخدمين القيام به للرسائل المعزولة، وما إذا كان المستخدمون يتلقون إعلامات العزل. لمزيد من المعلومات حول نهج العزل، راجع تشريح نهج العزل.

إذا لم تحدد نهج عزل، يتم استخدام نهج العزل الافتراضي لاكتشافات انتحال هوية المستخدم (DefaultFullAccessPolicy). عند عرض إعدادات نهج مكافحة التصيد الاحتيالي أو تحريرها لاحقا، يتم عرض اسم نهج العزل.

تسليم الرسالة وإضافة عناوين أخرى إلى سطر نسخة مخفية

حذف الرسالة قبل تسليمها

إذا تم الكشف عن الرسالة كمجال منتحل: يتوفر هذا الإعداد فقط إذا حددت تمكين المجالات للحماية في الصفحة السابقة. حدد أحد الإجراءات التالية في القائمة المنسدلة:

عدم تطبيق أي إجراء (افتراضي)

إعادة توجيه الرسالة إلى عناوين بريد إلكتروني أخرى

نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين

عزل الرسالة: إذا حددت هذا الإجراء، يظهر مربع تطبيق نهج العزل حيث تحدد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية انتحال المجال.

إذا لم تحدد نهج عزل، يتم استخدام نهج العزل الافتراضي لاكتشافات انتحال المجال (DefaultFullAccessPolicy). عند عرض إعدادات نهج مكافحة التصيد الاحتيالي أو تحريرها لاحقا، يتم عرض اسم نهج العزل.

تسليم الرسالة وإضافة عناوين أخرى إلى سطر نسخة مخفية

حذف الرسالة قبل تسليمها

إذا اكتشف التحليل الذكي لعلمة البريد مستخدما منتحل الهوية: يتوفر هذا الإعداد فقط إذا حددت تمكين التحليل الذكي لحماية انتحال الهوية في الصفحة السابقة. حدد أحد الإجراءات التالية في القائمة المنسدلة:

عدم تطبيق أي إجراء (افتراضي)

إعادة توجيه الرسالة إلى عناوين بريد إلكتروني أخرى

نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين

عزل الرسالة: إذا قمت بتحديد هذا الإجراء، يظهر مربع تطبيق نهج العزل حيث تحدد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية معلومات علبة البريد.

إذا لم تحدد نهج عزل، استخدام نهج العزل الافتراضي لاكتشافات معلومات علبة البريد (DefaultFullAccessPolicy). عند عرض إعدادات نهج مكافحة التصيد الاحتيالي أو تحريرها لاحقا، يتم عرض اسم نهج العزل.

تسليم الرسالة وإضافة عناوين أخرى إلى سطر نسخة مخفية

حذف الرسالة قبل تسليمها

نهج سجل Honor DMARC عند اكتشاف الرسالة على أنها تزييف: يتم تحديد هذا الإعداد بشكل افتراضي، ويسمح لك بالتحكم في ما يحدث للرسائل حيث يفشل المرسل في عمليات التحقق الصريحة من DMARC ويتم تعيين نهج DMARC إلى

p=quarantineأوp=reject:إذا تم الكشف عن الرسالة على أنها انتحال وتم تعيين نهج DMARC على أنه p=quarantine: حدد أحد الإجراءات التالية:

- عزل الرسالة: هذه هي القيمة الافتراضية.

- نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين

إذا تم الكشف عن الرسالة على أنها انتحال وتم تعيين نهج DMARC على أنه p=reject: حدد أحد الإجراءات التالية:

- عزل الرسالة

- رفض الرسالة: هذه هي القيمة الافتراضية.

لمزيد من المعلومات، راجع نهج Spoof protection وDMARC للمرسل.

إذا تم الكشف عن الرسالة على أنها انتحال بواسطة التحليل الذكي للانتحال: يتوفر هذا الإعداد فقط إذا حددت تمكين التحليل الذكي للانتحال في الصفحة السابقة. حدد أحد الإجراءات التالية في القائمة المنسدلة للرسائل من المرسلين المحظورين المخادعين:

نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين (افتراضي)

عزل الرسالة: إذا حددت هذا الإجراء، يظهر مربع تطبيق نهج العزل حيث تحدد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية التحليل الذكي للتزييف.

إذا لم تحدد نهج عزل، يتم استخدام نهج العزل الافتراضي لاكتشافات التحليل الذكي للانتحال (DefaultFullAccessPolicy). عند عرض إعدادات نهج مكافحة التصيد الاحتيالي أو تحريرها لاحقا، يتم عرض اسم نهج العزل.

قسم تلميحات الأمان & المؤشرات: تكوين الإعدادات التالية:

- إظهار تلميح أمان جهة الاتصال الأول: لمزيد من المعلومات، راجع تلميح أمان جهة الاتصال الأولى.

- إظهار تلميح أمان انتحال هوية المستخدم: يتوفر هذا الإعداد فقط إذا حددت تمكين المستخدمين من الحماية في الصفحة السابقة.

- إظهار تلميح أمان انتحال المجال: يتوفر هذا الإعداد فقط إذا حددت تمكين المجالات للحماية في الصفحة السابقة.

- إظهار تلميح أمان الأحرف غير العادية لانتحال هوية المستخدم يتوفر هذا الإعداد فقط إذا حددت تمكين المستخدمين من الحماية أو تمكين المجالات للحماية في الصفحة السابقة.

- إظهار (؟) للمرسلين غير المصادق عليهم للتزييف: يتوفر هذا الإعداد فقط إذا حددت تمكين التحليل الذكي للتزييف في الصفحة السابقة. إضافة علامة استفهام (؟) إلى صورة المرسل في المربع من في Outlook إذا كانت الرسالة لا تمرر عمليات التحقق من SPF أو DKIM ولا تمرر الرسالة DMARC أو المصادقة المركبة. يتم تحديد هذا الإعداد بشكل افتراضي.

- إظهار علامة "via": يتوفر هذا الإعداد فقط إذا حددت Enable spo intelligence في الصفحة السابقة. يضيف العلامة المسماة عبر (chris@contoso.com عبر fabrikam.com) إلى عنوان From إذا كانت مختلفة عن المجال في توقيع DKIM أو عنوان MAIL FROM . يتم تحديد هذا الإعداد بشكل افتراضي.

لتشغيل إعداد، حدد خانة الاختيار. لإيقاف تشغيله، قم بإلغاء تحديد خانة الاختيار.

عند الانتهاء من صفحة الإجراءات ، حدد التالي.

في صفحة مراجعة ، راجع الإعدادات الخاصة بك. يمكنك تحديد تحرير في كل قسم لتعديل الإعدادات داخل القسم. أو يمكنك تحديد Back أو الصفحة المحددة في المعالج.

عند الانتهاء من صفحة المراجعة ، حدد إرسال.

في صفحة New anti-phishing policy التي تم إنشاؤها ، يمكنك تحديد الارتباطات لعرض النهج وعرض نهج مكافحة التصيد الاحتيالي ومعرفة المزيد حول نهج مكافحة التصيد الاحتيالي.

عند الانتهاء من صفحة نهج مكافحة التصيد الاحتيالي الجديدة التي تم إنشاؤها ، حدد تم.

مرة أخرى في صفحة مكافحة التصيد الاحتيالي ، يتم سرد النهج الجديد.

استخدم مدخل Microsoft Defender لعرض تفاصيل نهج مكافحة التصيد الاحتيالي

في مدخل Microsoft Defender، انتقل إلى البريد الإلكتروني & نهج التعاون>& نهجالتهديد> لقواعد >مكافحة التصيد الاحتيالي في قسم النهج. أو، للانتقال مباشرة إلى صفحة مكافحة التصيد الاحتيالي ، استخدم https://security.microsoft.com/antiphishing.

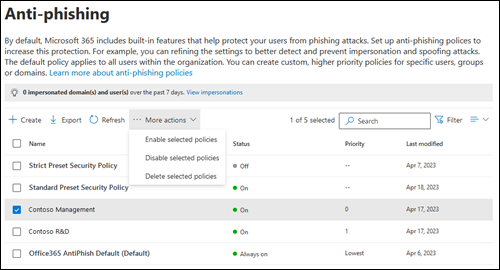

في صفحة مكافحة التصيد الاحتيالي ، يتم عرض الخصائص التالية في قائمة نهج مكافحة التصيد الاحتيالي:

- الاسم

-

الحالة: القيم هي:

- قيد التشغيل دائما لنهج مكافحة التصيد الاحتيالي الافتراضي.

- تشغيل نهج مكافحة البريد العشوائي الأخرى أو إيقاف تشغيلها .

-

الأولوية: لمزيد من المعلومات، راجع قسم تعيين أولوية نهج مكافحة البريد العشوائي المخصصة .

لتغيير قائمة النهج من التباعد العادي إلى التباعد المضغوط، حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد

تغيير تباعد القائمة إلى ضغط أو عادي، ثم حدد  ضغط القائمة.

ضغط القائمة.

حدد ![]() تصفية لتصفية النهج حسب النطاق الزمني (تاريخ الإنشاء) أو الحالة.

تصفية لتصفية النهج حسب النطاق الزمني (تاريخ الإنشاء) أو الحالة.

![]() استخدم مربع البحث والقيمة المقابلة للعثور على نهج محددة لمكافحة التصيد الاحتيالي.

استخدم مربع البحث والقيمة المقابلة للعثور على نهج محددة لمكافحة التصيد الاحتيالي.

استخدم ![]() Export لتصدير قائمة النهج إلى ملف CSV.

Export لتصدير قائمة النهج إلى ملف CSV.

حدد نهج بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار الموجودة بجانب الاسم لفتح القائمة المنبثقة للتفاصيل للنهج.

تلميح

للاطلاع على تفاصيل حول نهج مكافحة التصيد الاحتيالي الأخرى دون ترك القائمة المنبثقة للتفاصيل، استخدم  العنصر السابقوالعنصر التالي في أعلى القائمة المنبثقة.

العنصر السابقوالعنصر التالي في أعلى القائمة المنبثقة.

استخدام مدخل Microsoft Defender لاتخاذ إجراء بشأن نهج مكافحة التصيد الاحتيالي

في مدخل Microsoft Defender، انتقل إلى البريد الإلكتروني & نهج التعاون>& نهجالتهديد> لقواعد >مكافحة التصيد الاحتيالي في قسم النهج. أو، للانتقال مباشرة إلى صفحة مكافحة التصيد الاحتيالي ، استخدم https://security.microsoft.com/antiphishing.

في صفحة مكافحة التصيد الاحتيالي ، حدد نهج مكافحة التصيد الاحتيالي باستخدام أي من الطرق التالية:

حدد النهج من القائمة عن طريق تحديد خانة الاختيار بجوار الاسم. تتوفر الإجراءات التالية في

القائمة المنسدلة المزيد من الإجراءات التي تظهر:

القائمة المنسدلة المزيد من الإجراءات التي تظهر:- تمكين النهج المحددة.

- تعطيل النهج المحددة.

- حذف النهج المحددة.

حدد النهج من القائمة بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار الموجودة بجانب الاسم. تتوفر بعض الإجراءات التالية أو كلها في القائمة المنبثقة التفاصيل التي تفتح:

- تعديل إعدادات النهج عن طريق تحديد تحرير في كل قسم (نهج مخصصة أو النهج الافتراضي)

-

تشغيل أو

تشغيل أو  إيقاف تشغيل (نهج مخصصة فقط)

إيقاف تشغيل (نهج مخصصة فقط) -

زيادة الأولوية أو

زيادة الأولوية أو  تقليل الأولوية (النهج المخصصة فقط)

تقليل الأولوية (النهج المخصصة فقط) -

حذف النهج (نهج مخصصة فقط)

حذف النهج (نهج مخصصة فقط)

يتم وصف الإجراءات في الأقسام الفرعية التالية.

استخدام مدخل Microsoft Defender لتعديل نهج مكافحة التصيد الاحتيالي

بعد تحديد نهج مكافحة التصيد الاحتيالي الافتراضي أو نهج مخصص بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم، يتم عرض إعدادات النهج في القائمة المنبثقة للتفاصيل التي تفتح. حدد تحرير في كل قسم لتعديل الإعدادات داخل المقطع. لمزيد من المعلومات حول الإعدادات، راجع قسم إنشاء نهج مكافحة التصيد الاحتيالي في وقت سابق من هذه المقالة.

بالنسبة للنهج الافتراضي، لا يمكنك تعديل اسم النهج، ولا توجد عوامل تصفية للمستلم للتكوين (ينطبق النهج على جميع المستلمين). ولكن، يمكنك تعديل جميع الإعدادات الأخرى في النهج.

بالنسبة لنهج مكافحة التصيد الاحتيالي المسماة Standard Preset Security Policy و Strict Preset Security Policy المقترنة بنهج الأمان المحددة مسبقا، لا يمكنك تعديل إعدادات النهج في القائمة المنبثقة للتفاصيل. بدلا من ذلك، يمكنك تحديد ![]() عرض نهج الأمان المعينة مسبقا في القائمة المنبثقة للتفاصيل للانتقال إلى صفحة نهج الأمان المعينة مسبقا في https://security.microsoft.com/presetSecurityPolicies لتعديل نهج الأمان المعينة مسبقا.

عرض نهج الأمان المعينة مسبقا في القائمة المنبثقة للتفاصيل للانتقال إلى صفحة نهج الأمان المعينة مسبقا في https://security.microsoft.com/presetSecurityPolicies لتعديل نهج الأمان المعينة مسبقا.

استخدم مدخل Microsoft Defender لتمكين نهج مكافحة التصيد الاحتيالي المخصصة أو تعطيلها

لا يمكنك تعطيل نهج مكافحة التصيد الاحتيالي الافتراضي (يتم تمكينه دائما).

لا يمكنك تمكين نهج مكافحة التصيد الاحتيالي المقترنة بنهج الأمان القياسية والصارمة المحددة مسبقا أو تعطيلها. يمكنك تمكين نهج الأمان القياسية أو الصارمة المعينة مسبقا أو تعطيلها في صفحة نهج الأمان المعينة مسبقا في https://security.microsoft.com/presetSecurityPolicies.

بعد تحديد نهج مخصص ممكن لمكافحة التصيد الاحتيالي (قيمة الحالة قيد التشغيل)، استخدم أي من الطرق التالية لتعطيلها:

-

في صفحة مكافحة التصيد الاحتيالي: حدد

المزيد من الإجراءات>تعطيل النهج المحددة.

المزيد من الإجراءات>تعطيل النهج المحددة. -

في القائمة المنبثقة التفاصيل للنهج: حدد

إيقاف التشغيل في أعلى القائمة المنبثقة.

إيقاف التشغيل في أعلى القائمة المنبثقة.

بعد تحديد نهج مخصص معطل لمكافحة التصيد الاحتيالي (قيمة الحالةمتوقفة عن التشغيل)، استخدم أي من الطرق التالية لتمكينه:

-

في صفحة مكافحة التصيد الاحتيالي: حدد

المزيد من الإجراءات>تمكين النهج المحددة.

المزيد من الإجراءات>تمكين النهج المحددة. -

في القائمة المنبثقة التفاصيل للنهج: حدد

تشغيل في أعلى القائمة المنبثقة.

تشغيل في أعلى القائمة المنبثقة.

في صفحة مكافحة التصيد الاحتيالي ، تكون قيمة الحالة للنهج قيد التشغيل أو إيقاف التشغيل.

استخدم مدخل Microsoft Defender لتعيين أولوية نهج مكافحة التصيد الاحتيالي المخصصة

تتم معالجة نهج مكافحة التصيد الاحتيالي بالترتيب الذي يتم عرضه على صفحة مكافحة التصيد الاحتيالي :

- يتم دائما تطبيق نهج مكافحة التصيد الاحتيالي المسمى Strict Preset Security Policy المقترن بنهج الأمان الصارم المسبق أولا (إذا تم تمكين نهج الأمان الصارم المسبق).

- يتم تطبيق نهج مكافحة التصيد الاحتيالي المسمى Standard Preset Security Policy المقترن بنهج الأمان القياسي المسبق دائما بعد ذلك (إذا تم تمكين نهج الأمان القياسي المحدد مسبقا).

- يتم تطبيق نهج مكافحة التصيد الاحتيالي المخصصة بعد ذلك بترتيب الأولوية (إذا تم تمكينها):

- تشير القيمة ذات الأولوية الأقل إلى أولوية أعلى (0 هي الأعلى).

- بشكل افتراضي، يتم إنشاء نهج جديد بأولوية أقل من أدنى نهج مخصص موجود (الأول هو 0، التالي هو 1، إلخ).

- لا يمكن أن يكون لنهجين نفس قيمة الأولوية.

- دائما ما يكون لنهج مكافحة التصيد الاحتيالي الافتراضي قيمة الأولوية الأدنى، ولا يمكنك تغييرها.

تتوقف الحماية من التصيد الاحتيالي للمستلم بعد تطبيق النهج الأول (النهج ذي الأولوية القصوى لهذا المستلم). لمزيد من المعلومات، راجع ترتيب حماية البريد الإلكتروني وأسبقيته.

بعد تحديد نهج مكافحة التصيد الاحتيالي المخصص بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم، يمكنك زيادة أولوية النهج أو تقليلها في القائمة المنبثقة للتفاصيل التي تفتح:

- يحتوي

النهج المخصص الذي يحتوي على قيمة الأولوية0 في صفحة مكافحة التصيد الاحتيالي على إجراء تقليل الأولوية في أعلى القائمة المنبثقة للتفاصيل.

النهج المخصص الذي يحتوي على قيمة الأولوية0 في صفحة مكافحة التصيد الاحتيالي على إجراء تقليل الأولوية في أعلى القائمة المنبثقة للتفاصيل. - النهج المخصص ذو الأولوية الأقل (أعلى قيمة أولوية؛ على سبيل المثال، 3) لديه

إجراء زيادة الأولوية في أعلى القائمة المنبثقة للتفاصيل.

إجراء زيادة الأولوية في أعلى القائمة المنبثقة للتفاصيل. - إذا كان لديك ثلاثة نهج أو أكثر، فإن النهج بين الأولوية 0 وأدنى أولوية لها كل

من أولوية الزيادة وإجراءات

من أولوية الزيادة وإجراءات  تقليل الأولوية في أعلى القائمة المنبثقة التفاصيل.

تقليل الأولوية في أعلى القائمة المنبثقة التفاصيل.

عند الانتهاء من القائمة المنبثقة تفاصيل النهج، حدد إغلاق.

مرة أخرى في صفحة مكافحة التصيد الاحتيالي ، يتطابق ترتيب النهج في القائمة مع قيمة الأولوية المحدثة.

استخدام مدخل Microsoft Defender لإزالة نهج مكافحة التصيد الاحتيالي المخصصة

لا يمكنك إزالة نهج مكافحة التصيد الاحتيالي الافتراضي أو نهج مكافحة التصيد الاحتيالي المسماة Standard Preset Security Policy و Strict Preset Security Policy المقترنة بنهج الأمان المحددة مسبقا.

بعد تحديد نهج مكافحة التصيد الاحتيالي المخصص، استخدم أيا من الطرق التالية لإزالته:

-

في صفحة مكافحة التصيد الاحتيالي: حدد

المزيد من الإجراءات>حذف النهج المحددة.

المزيد من الإجراءات>حذف النهج المحددة. -

في القائمة المنبثقة التفاصيل للنهج: حدد

حذف النهج في أعلى القائمة المنبثقة.

حذف النهج في أعلى القائمة المنبثقة.

حدد نعم في مربع حوار التحذير الذي يفتح.

في صفحة مكافحة التصيد الاحتيالي ، لم يعد النهج المحذوف مدرجا.

استخدام Exchange Online PowerShell لتكوين نهج مكافحة التصيد الاحتيالي

في PowerShell، العناصر الأساسية لنهج مكافحة التصيد الاحتيالي هي:

- نهج مكافحة التصيد الاحتيالي: يحدد الحماية من التصيد الاحتيالي لتمكينها أو تعطيلها والإجراءات التي يجب تطبيقها على هذه الحماية وخيارات أخرى.

- قاعدة مكافحة التصيد الاحتيالي: تحدد عوامل تصفية الأولوية والمستلم (من ينطبق عليه النهج) لنهج مكافحة التصيد الاحتيالي المقترن.

لا يكون الفرق بين هذين العنصرين واضحا عند إدارة نهج مكافحة التصيد الاحتيالي في مدخل Microsoft Defender:

- عند إنشاء نهج في مدخل Defender، فإنك تقوم بالفعل بإنشاء قاعدة لمكافحة التصيد الاحتيالي ونهج مكافحة التصيد الاحتيالي المرتبط في نفس الوقت باستخدام نفس الاسم لكليهما.

- عند تعديل نهج في مدخل Defender، تقوم الإعدادات المتعلقة بالاسم والأولوية والممكنة أو المعطلة، وعوامل تصفية المستلم بتعديل قاعدة مكافحة التصيد الاحتيالي. تقوم جميع الإعدادات الأخرى بتعديل نهج مكافحة التصيد الاحتيالي المقترن.

- عند إزالة نهج في مدخل Defender، تتم إزالة قاعدة مكافحة التصيد الاحتيالي ونهج مكافحة التصيد الاحتيالي المقترن في نفس الوقت.

في Exchange Online PowerShell، يظهر الفرق بين نهج مكافحة التصيد الاحتيالي وقواعد مكافحة التصيد الاحتيالي. يمكنك إدارة نهج مكافحة التصيد الاحتيالي باستخدام أوامر cmdlets *-AntiPhishPolicy ، وإدارة قواعد مكافحة التصيد الاحتيالي باستخدام أوامر cmdlets *-AntiPhishRule .

- في PowerShell، يمكنك إنشاء نهج مكافحة التصيد الاحتيالي أولا، ثم إنشاء قاعدة مكافحة التصيد الاحتيالي، والتي تحدد النهج المقترن الذي تنطبق عليه القاعدة.

- في PowerShell، يمكنك تعديل الإعدادات في نهج مكافحة التصيد الاحتيالي وقاعدة مكافحة التصيد الاحتيالي بشكل منفصل.

- عند إزالة نهج مكافحة التصيد الاحتيالي من PowerShell، لا تتم إزالة قاعدة مكافحة التصيد الاحتيالي المقابلة تلقائيا، والعكس صحيح.

استخدام PowerShell لإنشاء نهج مكافحة التصيد الاحتيالي

يعد إنشاء نهج مكافحة التصيد الاحتيالي في PowerShell عملية من خطوتين:

- إنشاء نهج مكافحة التصيد الاحتيالي.

- قم بإنشاء قاعدة مكافحة التصيد الاحتيالي التي تحدد نهج مكافحة التصيد الاحتيالي الذي تنطبق عليه القاعدة.

ملاحظات:

- يمكنك إنشاء قاعدة جديدة لمكافحة التصيد الاحتيالي وتعيين نهج لمكافحة التصيد الاحتيالي موجود وغير مقترن بها. لا يمكن إقران قاعدة مكافحة التصيد الاحتيالي بأكثر من نهج واحد لمكافحة التصيد الاحتيالي.

- يمكنك تكوين الإعدادات التالية على نهج مكافحة التصيد الاحتيالي الجديدة في PowerShell غير المتوفرة في مدخل Microsoft Defender حتى بعد إنشاء النهج:

- قم بإنشاء النهج الجديد على أنه معطل (ممكن

$falseفي الأمر New-AntiPhishRule cmdlet). - تعيين أولوية النهج أثناء الإنشاء (رقم>الأولوية<) على الأمر New-AntiPhishRule cmdlet).

- قم بإنشاء النهج الجديد على أنه معطل (ممكن

- لا يظهر نهج جديد لمكافحة التصيد الاحتيالي تقوم بإنشائه في PowerShell في مدخل Microsoft Defender حتى تقوم بتعيين النهج لقاعدة مكافحة التصيد الاحتيالي.

الخطوة 1: استخدام PowerShell لإنشاء نهج مكافحة التصيد الاحتيالي

لإنشاء نهج مكافحة التصيد الاحتيالي، استخدم بناء الجملة هذا:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] <Additional Settings>

ينشئ هذا المثال نهج مكافحة التصيد الاحتيالي المسمى Research Quarantine بالإعدادات التالية:

- يتم تمكين النهج (لا نستخدم المعلمة Enabled ، والقيمة الافتراضية هي

$true). - الوصف هو: نهج قسم الأبحاث.

- تمكين حماية مجالات المؤسسة لجميع المجالات المقبولة وحماية المجالات المستهدفة fabrikam.com.

- يحدد العزل كإجراء لاكتشافات انتحال المجال، ويستخدم نهج العزل الافتراضي للرسائل المعزولة (نحن لا نستخدم المعلمة TargetedDomainQuarantineTag ).

- يحدد ماي فوجيتو (mfujito@fabrikam.com) كمستخدم للحماية من انتحال الهوية.

- يحدد العزل كإجراء لاكتشافات انتحال هوية المستخدم، ويستخدم نهج العزل الافتراضي للرسائل المعزولة (نحن لا نستخدم المعلمة TargetedUserQuarantineTag ).

- تمكين التحليل الذكي لعلب البريد (EnableMailboxIntelligence)، ويسمح لحماية معلومات علبة البريد باتخاذ إجراء بشأن الرسائل (EnableMailboxIntelligenceProtection)، ويحدد العزل كإجراء للرسائل المكتشفة، ويستخدم نهج العزل الافتراضي للرسائل المعزولة (نحن لا نستخدم المعلمة MailboxIntelligenceQuarantineTag ).

- تغيير الإجراء الافتراضي للكشف عن الانتحال إلى العزل، ويستخدم نهج العزل الافتراضي للرسائل المعزولة (نحن لا نستخدم المعلمة SpoofQuarantineTag ).

- يتم تشغيل نهج Honor and

p=quarantinep=rejectin sender DMARC بشكل افتراضي (نحن لا نستخدم المعلمة HonorDmarcPolicy ، والقيمة الافتراضية هي$true).- الرسائل التي تفشل في DMARC حيث يتم

p=quarantineعزل نهج DMARC للمرسل (نحن لا نستخدم المعلمة DmarcQuarantineAction ، والقيمة الافتراضية هي العزل). - الرسائل التي تفشل في DMARC حيث يتم

p=rejectرفض نهج DMARC الخاص بالمرسل (نحن لا نستخدم المعلمة DmarcRejectAction ، والقيمة الافتراضية هي Reject).

- الرسائل التي تفشل في DMARC حيث يتم

- تمكين جميع تلميحات الأمان.

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainsToProtect fabrikam.com -TargetedDomainProtectionAction Quarantine -EnableTargetedUserProtection $true -TargetedUsersToProtect "Mai Fujito;mfujito@fabrikam.com" -TargetedUserProtectionAction Quarantine -EnableMailboxIntelligence $true -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction -AuthenticationFailAction Quarantine -EnableSimilarUsersSafetyTips $true -EnableSimilarDomainsSafetyTips $true -EnableUnusualCharactersSafetyTips $true

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-AntiPhishPolicy.

تلميح

للحصول على إرشادات مفصلة لتحديد نهج العزل لاستخدامها في نهج مكافحة التصيد الاحتيالي، راجع استخدام PowerShell لتحديد نهج العزل في نهج مكافحة التصيد الاحتيالي.

الخطوة 2: استخدام PowerShell لإنشاء قاعدة مكافحة التصيد الاحتيالي

لإنشاء قاعدة مكافحة التصيد الاحتيالي، استخدم بناء الجملة هذا:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

ينشئ هذا المثال قاعدة مكافحة التصيد الاحتيالي تسمى قسم الأبحاث مع الشروط التالية:

- ترتبط القاعدة بنهج مكافحة التصيد الاحتيالي المسمى Research Quarantine.

- تنطبق القاعدة على أعضاء المجموعة المسماة قسم الأبحاث.

- نظرا لأننا لا نستخدم المعلمة Priority ، يتم استخدام الأولوية الافتراضية.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-AntiPhishRule.

استخدام PowerShell لعرض نهج مكافحة التصيد الاحتيالي

لعرض نهج مكافحة التصيد الاحتيالي الموجودة، استخدم بناء الجملة التالي:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

يقوم هذا المثال بإرجاع قائمة ملخصة بجميع نهج مكافحة التصيد الاحتيالي جنبا إلى جنب مع الخصائص المحددة.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

يقوم هذا المثال بإرجاع كافة قيم الخصائص لنهج مكافحة التصيد الاحتيالي المسمى Executives.

Get-AntiPhishPolicy -Identity "Executives"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Get-AntiPhishPolicy.

استخدام PowerShell لعرض قواعد مكافحة التصيد الاحتيالي

لعرض قواعد مكافحة التصيد الاحتيالي الموجودة، استخدم بناء الجملة التالي:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

يقوم هذا المثال بإرجاع قائمة ملخصة بجميع قواعد مكافحة التصيد الاحتيالي جنبا إلى جنب مع الخصائص المحددة.

Get-AntiPhishRule | Format-Table Name,Priority,State

لتصفية القائمة حسب القواعد الممكنة أو المعطلة، قم بتشغيل الأوامر التالية:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

يرجع هذا المثال جميع قيم الخصائص لقاعدة مكافحة التصيد الاحتيالي المسماة Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Get-AntiPhishRule.

استخدام PowerShell لتعديل نهج مكافحة التصيد الاحتيالي

بخلاف العناصر التالية، تتوفر نفس الإعدادات عند تعديل نهج مكافحة التصيد الاحتيالي في PowerShell كما هو موضح في الخطوة 1: استخدام PowerShell لإنشاء قسم نهج مكافحة التصيد الاحتيالي في وقت سابق من هذه المقالة.

يتوفر مفتاح MakeDefault الذي يحول النهج المحدد إلى النهج الافتراضي (المطبق على الجميع، الأولوية الدنيا دائما، ولا يمكنك حذفه) فقط عند تعديل نهج مكافحة التصيد الاحتيالي في PowerShell.

لا يمكنك إعادة تسمية نهج مكافحة التصيد الاحتيالي (لا يحتوي الأمر Cmdlet Set-AntiPhishPolicy على معلمة Name ). عند إعادة تسمية نهج مكافحة التصيد الاحتيالي في مدخل Microsoft Defender، فإنك تعيد تسمية قاعدة مكافحة التصيد الاحتيالي فقط.

لتعديل نهج مكافحة التصيد الاحتيالي، استخدم بناء الجملة هذا:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-AntiPhishPolicy.

تلميح

للحصول على إرشادات مفصلة لتحديد نهج العزل لاستخدامها في نهج مكافحة التصيد الاحتيالي، راجع استخدام PowerShell لتحديد نهج العزل في نهج مكافحة التصيد الاحتيالي.

استخدام PowerShell لتعديل قواعد مكافحة التصيد الاحتيالي

الإعداد الوحيد الذي لا يتوفر عند تعديل قاعدة مكافحة التصيد الاحتيالي في PowerShell هو المعلمة Enabled التي تسمح لك بإنشاء قاعدة معطلة. لتمكين قواعد مكافحة التصيد الاحتيالي الموجودة أو تعطيلها، راجع القسم التالي.

بخلاف ذلك، لا تتوفر إعدادات إضافية عند تعديل قاعدة مكافحة التصيد الاحتيالي في PowerShell. تتوفر نفس الإعدادات عند إنشاء قاعدة كما هو موضح في الخطوة 2: استخدم PowerShell لإنشاء قسم قاعدة مكافحة التصيد الاحتيالي في وقت سابق من هذه المقالة.

لتعديل قاعدة مكافحة التصيد الاحتيالي، استخدم بناء الجملة هذا:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-AntiPhishRule.

استخدام PowerShell لتمكين قواعد مكافحة التصيد الاحتيالي أو تعطيلها

تمكين أو تعطيل قاعدة مكافحة التصيد الاحتيالي في PowerShell يمكن أو يعطل نهج مكافحة التصيد الاحتيالي بأكمله (قاعدة مكافحة التصيد الاحتيالي ونهج مكافحة التصيد الاحتيالي المعين). لا يمكنك تمكين نهج مكافحة التصيد الاحتيالي الافتراضي أو تعطيله (يتم تطبيقه دائما على جميع المستلمين).

لتمكين قاعدة مكافحة التصيد الاحتيالي أو تعطيلها في PowerShell، استخدم بناء الجملة هذا:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

يعطل هذا المثال قاعدة مكافحة التصيد الاحتيالي المسماة قسم التسويق.

Disable-AntiPhishRule -Identity "Marketing Department"

يتيح هذا المثال نفس القاعدة.

Enable-AntiPhishRule -Identity "Marketing Department"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Enable-AntiPhishRule و Disable-AntiPhishRule.

استخدام PowerShell لتعيين أولوية قواعد مكافحة التصيد الاحتيالي

القيمة ذات الأولوية القصوى التي يمكنك تعيينها على قاعدة هي 0. تعتمد أقل قيمة يمكنك تعيينها على عدد القواعد. على سبيل المثال، إذا كان لديك خمس قواعد، يمكنك استخدام قيم الأولوية من 0 إلى 4. يمكن أن يكون لتغيير أولوية قاعدة موجودة تأثير متتالي على القواعد الأخرى. على سبيل المثال، إذا كان لديك خمس قواعد مخصصة (الأولويات من 0 إلى 4)، وقمت بتغيير أولوية القاعدة إلى 2، يتم تغيير القاعدة الموجودة ذات الأولوية 2 إلى الأولوية 3، ويتم تغيير القاعدة ذات الأولوية 3 إلى الأولوية 4.

لتعيين أولوية قاعدة مكافحة التصيد الاحتيالي في PowerShell، استخدم بناء الجملة التالي:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

يعين هذا المثال أولوية القاعدة المسماة قسم التسويق إلى 2. يتم تقليل جميع القواعد الموجودة التي لها أولوية أقل من أو تساوي 2 بمقدار 1 (يتم زيادة أرقام الأولوية الخاصة بها بمقدار 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

ملاحظات:

- لتعيين أولوية قاعدة جديدة عند إنشائها، استخدم المعلمة Priority على New-AntiPhishRule cmdlet بدلا من ذلك.

- لا يحتوي نهج مكافحة التصيد الاحتيالي الافتراضي على قاعدة مقابلة لمكافحة التصيد الاحتيالي، وله دائما قيمة الأولوية الأقل غير القابلة للتعديل.

استخدام PowerShell لإزالة نهج مكافحة التصيد الاحتيالي

عند استخدام PowerShell لإزالة نهج مكافحة التصيد الاحتيالي، لا تتم إزالة قاعدة مكافحة التصيد الاحتيالي المقابلة.

لإزالة نهج مكافحة التصيد الاحتيالي في PowerShell، استخدم بناء الجملة هذا:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

يزيل هذا المثال نهج مكافحة التصيد الاحتيالي المسمى قسم التسويق.

Remove-AntiPhishPolicy -Identity "Marketing Department"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Remove-AntiPhishPolicy.

استخدام PowerShell لإزالة قواعد مكافحة التصيد الاحتيالي

عند استخدام PowerShell لإزالة قاعدة مكافحة التصيد الاحتيالي، لا تتم إزالة نهج مكافحة التصيد الاحتيالي المقابل.

لإزالة قاعدة مكافحة التصيد الاحتيالي في PowerShell، استخدم بناء الجملة هذا:

Remove-AntiPhishRule -Identity "<PolicyName>"

يزيل هذا المثال قاعدة مكافحة التصيد الاحتيالي المسماة قسم التسويق.

Remove-AntiPhishRule -Identity "Marketing Department"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Remove-AntiPhishRule.

كيف تعرف أن هذه الإجراءات قد عملت؟

للتحقق من تكوين نهج مكافحة التصيد الاحتيالي بنجاح في Defender لـ Office 365، قم بأي من الخطوات التالية:

في صفحة مكافحة التصيد الاحتيالي في مدخل Microsoft Defender في https://security.microsoft.com/antiphishing، تحقق من قائمة النهج وقيم الحالة وقيم الأولوية الخاصة بها. لعرض مزيد من التفاصيل، حدد النهج من القائمة بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم وعرض التفاصيل في القائمة المنبثقة التي تظهر.

في Exchange Online PowerShell، استبدل <Name> باسم النهج أو القاعدة، وقم بتشغيل الأمر التالي وتحقق من الإعدادات:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"