ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender لـ Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في Try Microsoft Defender لـ Office 365.

تتوفر نهج تكوين إعدادات الحماية من التصيد الاحتيالي في مؤسسات Microsoft 365 مع علب بريد Exchange Online ومنظمات Exchange Online Protection المستقلة (EOP) بدون علب بريد Exchange Online و Microsoft Defender لـ Office 365 المؤسسات.

تتضمن أمثلة المؤسسات Microsoft Defender لـ Office 365 ما يلي:

- Microsoft 365 Enterprise E5، Microsoft 365 Education A5، وما إلى ذلك.

- Microsoft 365 Enterprise

- Microsoft 365 Business

- Microsoft Defender لـ Office 365 كوظيفة إضافية

تلميح

بصفتك مصاحبا لهذه المقالة، راجع دليل إعداد Security Analyzer لمراجعة أفضل الممارسات وتعلم تعزيز الدفاعات وتحسين التوافق والتنقل في مشهد الأمان عبر الإنترنت بثقة. للحصول على تجربة مخصصة استنادا إلى بيئتك، يمكنك الوصول إلى دليل الإعداد التلقائي ل Security Analyzer في مركز مسؤولي Microsoft 365.

تتوفر نهج مكافحة التصيد الاحتيالي في EOP Defender لـ Office 365 على صفحة مكافحة التصيد الاحتيالي في https://security.microsoft.com/antiphishing مدخل Microsoft Defender. ومع ذلك، يكمن الفرق الرئيسي في طبقات الحماية الإضافية التي توفرها تراخيص Defender لـ Office 365. بينما يوفر EOP ميزات الحماية الأساسية من التصيد الاحتيالي، Defender لـ Office 365 يعزز هذه الإمكانات من خلال تضمين الحماية المتقدمة التالية:

-

حماية انتحال الهوية:

- الحماية من انتحال هوية المستخدم والمجال والمرسل.

- القدرة على تحديد المرسلين الموثوق بهم والمجالات لتقليل الإيجابيات الخاطئة.

-

حدود البريد الإلكتروني للتصيد الاحتيالي:

- حدود التصيد الاحتيالي القابلة للتخصيص لضبط الكشف.

-

الكشف المستند إلى الذكاء الاصطناعي والتعلم الآلي:

- تحسين الكشف عن هجمات التصيد الاحتيالي المتطورة من خلال خوارزميات متقدمة.

-

تقارير ونتائج تحليلات إضافية:

- ميزات إعداد التقارير المتقدمة والرؤية في محاولات التصيد الاحتيالي بخلاف التسجيل الأساسي.

يتم وصف الاختلافات عالية المستوى بين نهج مكافحة التصيد الاحتيالي في نهج EOP ونهج مكافحة التصيد الاحتيالي في Defender لـ Office 365 في الجدول التالي:

| الميزة | نُهج مكافحة التصيد الاحتيالي في EOP |

نُهج مكافحة التصيد الاحتيالي في Defender لـ Office 365 |

|---|---|---|

| النهج الافتراضي الذي تم إنشاؤه تلقائيا | ✔ | ✔ |

| إنشاء نهج مخصصة | ✔ | ✔ |

| إعدادات النهج الشائعة* | ✔ | ✔ |

| إعدادات الانتحال | ✔ | ✔ |

| تلميح أمان جهة الاتصال الأولى | ✔ | ✔ |

| إعدادات انتحال الهوية | ✔ | |

| حدود البريد الإلكتروني للتصيد الاحتيالي | ✔ |

* في النهج الافتراضي، يكون اسم النهج ووصفه للقراءة فقط (الوصف فارغ)، ولا يمكنك تحديد من ينطبق عليه النهج (ينطبق النهج الافتراضي على جميع المستلمين).

لتكوين نهج مكافحة التصيد الاحتيالي، راجع المقالات التالية:

- تكوين نهج مكافحة التصيد الاحتيالي في EOP

- تكوين نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365

تصف بقية هذه المقالة الإعدادات المتوفرة في نهج مكافحة التصيد الاحتيالي في EOP Defender لـ Office 365.

تلميح

بصفتك مصاحبا لهذه المقالة، نوصي باستخدام دليل الإعداد التلقائي Microsoft Defender لنقطة النهاية عند تسجيل الدخول إلى مركز مسؤولي Microsoft 365. يخصص هذا الدليل تجربتك استنادا إلى بيئتك. لمراجعة أفضل الممارسات دون تسجيل الدخول وتنشيط ميزات الإعداد التلقائي، انتقل إلى دليل إعداد Microsoft 365.

إعدادات النهج الشائعة

تتوفر إعدادات النهج التالية في نهج مكافحة التصيد الاحتيالي في EOP Defender لـ Office 365:

الاسم: لا يمكنك إعادة تسمية نهج مكافحة التصيد الاحتيالي الافتراضي. بعد إنشاء نهج مخصص لمكافحة التصيد الاحتيالي، لا يمكنك إعادة تسمية النهج في مدخل Microsoft Defender.

وصف لا يمكنك إضافة وصف إلى نهج مكافحة التصيد الاحتيالي الافتراضي، ولكن يمكنك إضافة وصف النهج المخصصة التي تقوم بإنشائها وتغييره.

المستخدمون والمجموعات والمجالاتواستبعاد هؤلاء المستخدمين والمجموعات والمجالات: يقوم المستلمون بتصفية لتحديد المستلمين الداخليين الذين ينطبق عليه النهج. شرط واحد على الأقل مطلوب في النهج المخصصة. لا تتوفر الشروط والاستثناءات في النهج الافتراضي (ينطبق النهج الافتراضي على جميع المستلمين). يمكنك استخدام عوامل تصفية المستلم التالية للشروط والاستثناءات:

- المستخدمون: علبة بريد واحدة أو أكثر أو مستخدمو البريد أو جهات اتصال البريد في المؤسسة.

-

المجموعات:

- أعضاء مجموعات التوزيع المحددة أو مجموعات الأمان الممكنة للبريد (مجموعات التوزيع الديناميكية غير مدعومة).

- مجموعات Microsoft 365 المحدد.

- المجالات: مجال واحد أو أكثر من المجالات المقبولة المكونة في Microsoft 365. عنوان البريد الإلكتروني الأساسي للمستلم موجود في المجال المحدد.

يمكنك استخدام شرط أو استثناء مرة واحدة فقط، ولكن يمكن أن يحتوي الشرط أو الاستثناء على قيم متعددة:

تستخدم قيم متعددة لنفس الشرط أو الاستثناء منطق OR (على سبيل المثال، <المستلم1> أو <المستلم2>):

- الشروط: إذا تطابق المستلم مع أي من القيم المحددة، يتم تطبيق النهج عليها.

- الاستثناءات: إذا تطابق المستلم مع أي من القيم المحددة، فلن يتم تطبيق النهج عليها.

تستخدم أنواع مختلفة من الاستثناءات منطق OR (على سبيل المثال، <المستلم1> أو <عضو المجموعة 1> أو <عضو المجال1>). إذا تطابق المستلم مع أي من قيم الاستثناء المحددة، فلن يتم تطبيق النهج عليها.

تستخدم أنواع مختلفة من الشروط منطق AND. يجب أن يتطابق المستلم مع جميع الشروط المحددة لتطبيق النهج عليها. على سبيل المثال، يمكنك تكوين شرط بالقيم التالية:

- المستعملون:

romain@contoso.com - المجموعات: المديرون التنفيذيون

يتم تطبيق النهج على

romain@contoso.comفقط إذا كان أيضا عضوا في مجموعة المديرين التنفيذيين. وبخلاف ذلك، لا يتم تطبيق السياسة عليه.- المستعملون:

تلميح

مطلوب تحديد واحد على الأقل في إعدادات المستخدمين والمجموعات والمجالات في نهج مكافحة التصيد الاحتيالي المخصصة لتحديد مستلمي الرسائل التي ينطبق عليها النهج. تحتوي نهج مكافحة التصيد الاحتيالي في Defender لـ Office 365 أيضا على إعدادات انتحال الهوية حيث يمكنك تحديد عناوين البريد الإلكتروني للمرسل أو مجالات المرسل التي تتلقى حماية انتحال الهوية كما هو موضح لاحقا في هذه المقالة.

إعدادات الانتحال

الانتحال هو عندما لا يتطابق عنوان من في رسالة بريد إلكتروني (عنوان المرسل الموضح في عملاء البريد الإلكتروني) مع مجال مصدر البريد الإلكتروني. لمزيد من المعلومات حول الانتحال، راجع الحماية من الانتحال في Microsoft 365.

تلميح

للمقارنة بين الانتحال والانتحال، راجع قسم الانتحال مقابل انتحال الهوية لاحقا في هذه المقالة.

تتوفر إعدادات الانتحال التالية في نهج مكافحة التصيد الاحتيالي في EOP Defender لـ Office 365:

تمكين التحليل الذكي للانتحال: تشغيل التحليل الذكي للانتحال أو إيقاف تشغيله. نوصي بتركه قيد التشغيل.

عند تمكين التحليل الذكي للانتحال، تظهر نتيجة تحليلات التحليل الذكي للانتحال المرسلين المخادعين الذين تم اكتشافهم تلقائيا والسماح لهم أو حظرهم بواسطة التحليل الذكي للانتحال. يمكنك تجاوز حكم التحليل الذكي للانتحال يدويا للسماح أو حظر المرسلين المخادعين المكتشفين من نتيجة التحليلات. ولكن عند القيام بذلك، يختفي المرسل المخادع من رؤى التحليل الذكي للانتحال، ولا يظهر إلا في علامة تبويب المرسلين المخادعين في صفحة السماح/الحظر للمستأجر القوائم في https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. أو يمكنك إنشاء إدخالات السماح أو الحظر يدويا للمرسلين الذين تم تزييف هوياتهم في قائمة السماح/الحظر للمستأجر، حتى إذا لم يتم اكتشافها بواسطة نتيجة تحليل التحليل الذكي للتزييف. لمزيد من المعلومات، راجع المقالات التالية:

ملاحظة

- يتم تمكين الحماية من تزييف الهوية في نهج الأمان Standard والصارمة المحددة مسبقا، ويتم تمكينها افتراضيا في نهج مكافحة التصيد الاحتيالي الافتراضي وفي نهج مكافحة التصيد الاحتيالي المخصصة الجديدة التي تقوم بإنشائها.

- لا تحتاج إلى تعطيل الحماية من الانتحال إذا لم يشير سجل MX إلى Microsoft 365؛ يمكنك تمكين التصفية المحسنة للموصلات بدلا من ذلك. للحصول على الإرشادات، راجع التصفية المحسنة للموصلات في Exchange Online.

- تعطيل الحماية من الانتحال يعطل فقط حماية الانتحال الضمنية من عمليات التحقق من المصادقة المركبة . للحصول على معلومات حول كيفية تأثر عمليات التحقق الصريحةمن DMARC بحماية مكافحة الانتحال وتكوين نهج DMARC للمجال المصدر (

p=quarantineأوp=rejectفي سجل DMARC TXT)، راجع قسم نهج DMARC لحماية تزييف الهوية والمرسل .

مؤشرات المرسل غير المصادق عليها: تتوفر في قسم تلميحات الأمان & المؤشرات فقط عند تشغيل التحليل الذكي للانتحال. راجع التفاصيل في القسم التالي.

الإجراءات: بالنسبة للرسائل الواردة من المرسلين المحظورين الذين تم تزييف هوياتهم (يتم حظرها تلقائيا بواسطة التحليل الذكي للتزييف (فشل المصادقة المركبة بالإضافة إلى الهدف الضار) أو المحظورة يدويا في قائمة السماح/الحظر للمستأجر)، يمكنك أيضا تحديد الإجراء الذي يجب اتخاذه على الرسائل:

نقل الرسائل إلى مجلدات البريد الإلكتروني غير الهام للمستلمين: هذه هي القيمة الافتراضية. يتم تسليم الرسالة إلى علبة البريد ونقلها إلى مجلد البريد الإلكتروني غير الهام. لمزيد من المعلومات، راجع تكوين إعدادات البريد الإلكتروني غير الهام على علب بريد Exchange Online في Microsoft 365.

عزل الرسالة: يرسل الرسالة إلى العزل بدلا من المستلمين المقصودين. للحصول على معلومات حول العزل، راجع المقالات التالية:

- العزل في Microsoft 365

- إدارة الرسائل والملفات المعزولة كمسؤول في Microsoft 365

- البحث عن الرسائل المعزولة وإصدارها كمستخدم في Microsoft 365

إذا قمت بتحديد عزل الرسالة، يمكنك أيضا تحديد نهج العزل الذي ينطبق على الرسائل التي تم عزلها بواسطة حماية التحليل الذكي للتزييف. تحدد نهج العزل ما يمكن للمستخدمين القيام به للرسائل المعزولة، وما إذا كان المستخدمون يتلقون إعلامات العزل. لمزيد من المعلومات، راجع تشريح نهج العزل.

نهج حماية تزييف الهوية ومرسل DMARC

في نهج مكافحة التصيد الاحتيالي، يمكنك التحكم في ما إذا كانت p=quarantinep=reject أو القيم في نهج DMARC للمرسل محترمة. إذا فشلت الرسالة في التحقق من DMARC، يمكنك تحديد إجراءات منفصلة لنهج p=quarantine DMARC الخاص بالمرسل أو p=reject فيه. تتضمن الإعدادات التالية:

نهج سجل Honor DMARC عند اكتشاف الرسالة على أنها تزييف: يتم تشغيل هذا الإعداد احترام نهج DMARC الخاص بالمرسل لحالات فشل مصادقة البريد الإلكتروني الصريحة. عند تحديد هذا الإعداد، تتوفر الإعدادات التالية:

-

إذا تم الكشف عن الرسالة على أنها انتحال وتم تعيين نهج DMARC على أنه p=quarantine: الإجراءات المتوفرة هي:

- عزل الرسالة

- نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين

-

إذا تم الكشف عن الرسالة على أنها انتحال وتم تعيين نهج DMARC على أنه p=reject: الإجراءات المتوفرة هي:

- عزل الرسالة

- رفض الرسالة

إذا حددت عزل الرسالة كإجراء، يتم استخدام نهج العزل المحدد لحماية التحليل الذكي للانتحال.

-

إذا تم الكشف عن الرسالة على أنها انتحال وتم تعيين نهج DMARC على أنه p=quarantine: الإجراءات المتوفرة هي:

يتم وصف العلاقة بين التحليل الذكي للانتحال وما إذا كان يتم احترام نهج DMARC للمرسل في الجدول التالي:

تلميح

من المهم أن نفهم أن فشل المصادقة المركبة لا يؤدي مباشرة إلى حظر رسالة. يستخدم نظامنا استراتيجية تقييم شاملة تأخذ في الاعتبار الطبيعة المشبوهة الشاملة للرسالة جنبا إلى جنب مع نتائج المصادقة المركبة. يخفف هذا الأسلوب من خطر حظر البريد الإلكتروني المشروع بشكل غير صحيح من المجالات التي قد لا تلتزم بدقة ببروتوكولات مصادقة البريد الإلكتروني. يساعد هذا النهج المتوازن على التمييز بين البريد الإلكتروني الضار حقا ومرسلي الرسائل الشرعيين الذين يفشلون في التوافق مع ممارسات مصادقة البريد الإلكتروني القياسية.

| نهج Honor DMARC On | إيقاف تشغيل نهج Honor DMARC | |

|---|---|---|

| Spoof intelligence On | إجراءات منفصلة لحالات فشل مصادقة البريد الإلكتروني الضمنية والصريحة:

|

يتم استخدام إذا تم الكشف عن الرسالة على أنها تزييف من خلال إجراء التحليل الذكي للتزييف في نهج مكافحة التصيد الاحتيالي لكل من حالات فشل مصادقة البريد الإلكتروني الضمنية والصريحة. تتجاهل p=quarantinep=rejectحالات فشل مصادقة البريد الإلكتروني الصريحة أو أو p=noneأو القيم الأخرى في نهج DMARC. |

| إيقاف تشغيل التحليل الذكي للانتحال | لا يتم استخدام عمليات التحقق الضمنية من مصادقة البريد الإلكتروني. حالات فشل مصادقة البريد الإلكتروني الصريحة:

|

لا يتم استخدام عمليات التحقق الضمنية من مصادقة البريد الإلكتروني. حالات فشل مصادقة البريد الإلكتروني الصريحة:

|

ملاحظة

إذا كان سجل MX لمجال Microsoft 365 يشير إلى خدمة أو جهاز تابع لجهة خارجية يقع أمام Microsoft 365، يتم تطبيق إعداد نهج Honor DMARC فقط إذا تم تمكين التصفية المحسنة للموصل الذي يتلقى الرسائل الواردة.

يمكن للعملاء تجاوز إعداد نهج Honor DMARC لرسائل بريد إلكتروني و/أو مرسلين محددين باستخدام الطرق التالية:

- يمكن للمسؤولين أو المستخدمين إضافة المرسلين إلى قائمة المرسلين الآمنين في علبة بريد المستخدم.

- يمكن للمسؤولين استخدام رؤى التحليل الذكي للتزييف أو قائمة السماح/الحظر للمستأجر للسماح بالرسائل من المرسل المخادع.

- ينشئ المسؤولون قاعدة تدفق بريد Exchange (تعرف أيضا باسم قاعدة النقل) لجميع المستخدمين التي تسمح بالرسائل لهؤلاء المرسلين المعينين.

- ينشئ المسؤولون قاعدة تدفق بريد Exchange لجميع المستخدمين للبريد الإلكتروني المرفوض الذي يفشل في نهج DMARC الخاص بالمؤسسة.

مؤشرات المرسل غير المصادق عليها

تعد مؤشرات المرسل غير المصادق عليها جزءا من إعدادات تزييف الهوية المتوفرة في قسم تلميحات الأمان & المؤشرات في نهج مكافحة التصيد الاحتيالي في كل من EOP Defender لـ Office 365. تتوفر الإعدادات التالية فقط عند تشغيل التحليل الذكي للانتحال:

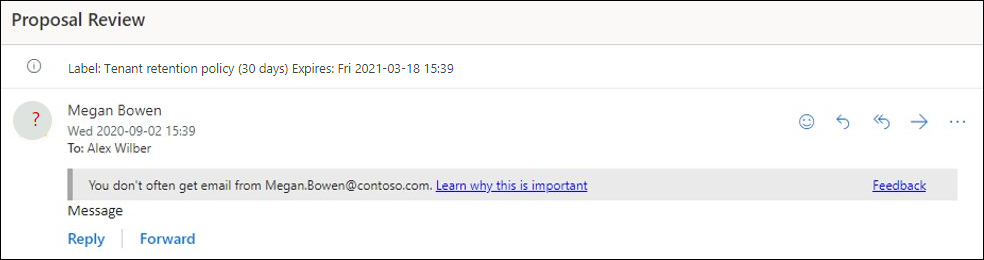

إظهار (؟) للمرسلين غير المصادق عليهم للتزييف: يضيف علامة استفهام إلى صورة المرسل في المربع من إذا لم تمر الرسالة على عمليات التحقق من SPF أو DKIM ولا تمرر الرسالة DMARC أو المصادقة المركبة. عند إيقاف تشغيل هذا الإعداد، لا تتم إضافة علامة الاستفهام إلى صورة المرسل.

إظهار علامة "via": تضيف العلامة "via" (

chris@contoso.com <u>via</u> fabrikam.com) في المربع من إذا كان المجال في عنوان From (مرسل الرسالة المعروض في عملاء البريد الإلكتروني) مختلفا عن المجال الموجود في توقيع DKIM أو عنوان MAIL FROM . لمزيد من المعلومات حول هذه العناوين، راجع نظرة عامة على معايير رسائل البريد الإلكتروني.

لمنع إضافة علامة الاستفهام أو علامة "عبر" إلى الرسائل الواردة من مرسلين محددين، لديك الخيارات التالية:

- السماح للمرسل المخادع في تحليل التحليل الذكي للانتحال أو يدويا في قائمة السماح/الحظر للمستأجر. يؤدي السماح للمرسل المخادع إلى منع ظهور العلامة "via" في الرسائل الواردة من المرسل، حتى إذا تم تشغيل إعداد العلامة Show "via" في النهج.

-

تكوين مصادقة البريد الإلكتروني لمجال المرسل.

- بالنسبة لعلامة الاستفهام في صورة المرسل، فإن SPF أو DKIM هي الأكثر أهمية.

- بالنسبة للعلامة "via"، تأكد من أن المجال في توقيع DKIM أو عنوان MAIL FROM يطابق (أو هو مجال فرعي) المجال في عنوان From.

لمزيد من المعلومات، راجع تحديد الرسائل المشبوهة في Outlook.com Outlook على ويب

تلميح أمان جهة الاتصال الأولى

يتوفر إعداد إظهار تلميح أمان جهة الاتصال الأول في EOP والمؤسسات Defender لـ Office 365 ولا يعتمد على إعدادات التحليل الذكي للانتحال أو حماية انتحال الهوية. يظهر تلميح الأمان للمستلمين في السيناريوهات التالية:

- في المرة الأولى التي يحصلون فيها على رسالة من مرسل

- لا يحصلون في كثير من الأحيان على رسائل من المرسل.

تضيف هذه الإمكانية طبقة إضافية من الحماية ضد هجمات الانتحال المحتملة، لذلك نوصي بتشغيلها.

يتم التحكم في تلميح أمان جهة الاتصال الأول بالقيمة 9.25 للحقل SFTY في رأس X-Forefront-Antispam-Report للرسالة. تحل هذه الوظيفة محل الحاجة إلى إنشاء قواعد تدفق البريد (المعروفة أيضا باسم قواعد النقل) التي تضيف عنوانا يسمى X-MS-Exchange-EnableFirstContactSafetyTip بقيمة Enable الرسائل، على الرغم من أن هذه الإمكانية لا تزال متوفرة.

اعتمادا على عدد المستلمين في الرسالة، يمكن أن يكون تلميح أمان جهة الاتصال الأول إحدى القيم التالية:

مستلم واحد:

لا تتلقى غالبا بريدا إلكترونيا من <عنوان> البريد الإلكتروني.

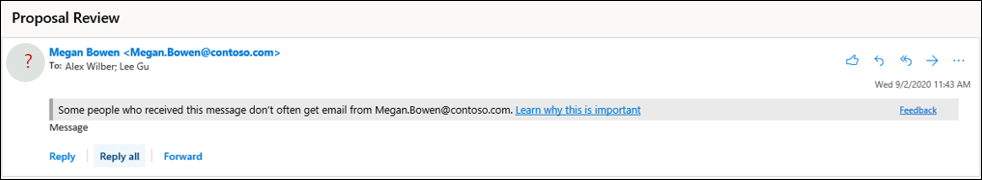

مستلمون متعددون:

لا يتلقى بعض الأشخاص الذين تلقوا هذه الرسالة غالبا بريدا إلكترونيا من <عنوان> البريد الإلكتروني.

ملاحظة

إذا كانت الرسالة تحتوي على عدة مستلمين، ما إذا كان يتم عرض التلميح ومن يستند إلى نموذج الأغلبية. إذا لم يتلق غالبية المستلمين أبدا أو لم يتلقوا رسائل من المرسل في كثير من الأحيان، فسيتلقى المستلمون المتأثرون تلميح بعض الأشخاص الذين تلقوا هذه الرسالة... إذا كنت قلقا من أن هذا السلوك يعرض عادات الاتصال لمستلم إلى آخر، فلا يجب تمكين تلميح أمان جهة الاتصال الأول والاستمرار في استخدام قواعد تدفق البريد ورأس X-MS-Exchange-EnableFirstContactSafetyTip بدلا من ذلك.

لا يتم ختم تلميح أمان جهة الاتصال الأول في الرسائل الموقعة S/MIME.

الإعدادات الحصرية في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365

يصف هذا القسم إعدادات النهج المتوفرة فقط في نهج مكافحة التصيد الاحتيالي في Defender لـ Office 365.

ملاحظة

يوفر نهج مكافحة التصيد الاحتيالي الافتراضي في Defender لـ Office 365 الحماية من الانتحال وذكاء علبة البريد لجميع المستلمين. ومع ذلك، لم يتم تكوين ميزات حماية انتحال الهوية الأخرى المتوفرة وحدود البريد الإلكتروني للتصيد الاحتيالي في النهج الافتراضي. لتمكين جميع ميزات الحماية، قم بتعديل نهج مكافحة التصيد الاحتيالي الافتراضي أو إنشاء نهج أخرى لمكافحة التصيد الاحتيالي.

إعدادات انتحال الهوية في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365

انتحال الهوية هو المكان الذي يبدو فيه المرسل أو مجال البريد الإلكتروني الخاص بالمرسل في رسالة مشابها لمرسل أو مجال حقيقي:

- مثال على انتحال

contoso.comالمجال هوćóntoso.com. - انتحال هو مزيج من اسم العرض الخاص بالمستخدم وعنوان البريد الإلكتروني. على سبيل المثال، قد يتم انتحال صفة فاليريا باريوس (vbarrios@contoso.com) كفاليريا باريوس، ولكن بعنوان بريد إلكتروني مختلف.

ملاحظة

تبحث حماية انتحال الهوية عن المجالات المتشابهة. على سبيل المثال، إذا كان مجالك contoso.com، فإننا نتحقق من وجود مجالات مختلفة من المستوى الأعلى (.com و.biz وما إلى ذلك)، ولكن أيضا المجالات المتشابهة إلى حد ما. على سبيل المثال، contosososo.com أو contoabcdef.com قد ينظر إليه على أنه محاولات انتحال ل contoso.com.

قد يعتبر المجال الذي تم انتحاله شرعيا (المجال مسجل، ويتم تكوين سجلات DNS لمصادقة البريد الإلكتروني، وما إلى ذلك)، باستثناء أن الهدف من المجال هو خداع المستلمين.

تتوفر إعدادات انتحال الهوية الموضحة في الأقسام التالية فقط في نهج مكافحة التصيد الاحتيالي في Defender لـ Office 365.

تلميح

تتوفر تفاصيل حول محاولات انتحال الهوية المكتشفة في نتيجة تحليلات انتحال الهوية. لمزيد من المعلومات، راجع رؤية انتحال الهوية في Defender لـ Office 365.

للمقارنة بين انتحال الهوية والانتحال، راجع قسم الانتحال مقابل انتحال الهوية لاحقا في هذه المقالة.

حماية انتحال هوية المستخدم

تمنع حماية انتحال هوية المستخدم انتحال هوية عناوين بريد إلكتروني داخلية أو خارجية معينة كمرسلي رسائل. على سبيل المثال، تتلقى رسالة بريد إلكتروني من نائب رئيس شركتك تطلب منك إرسال بعض معلومات الشركة الداخلية إليها. هل ستفعل ذلك؟ كثير من الناس إرسال الرد دون التفكير.

يمكنك استخدام المستخدمين المحميين لإضافة عناوين البريد الإلكتروني للمرسل الداخلي والخارجي للحماية من انتحال الهوية. تختلف قائمة المرسلين المحمية من انتحال هوية المستخدم عن قائمة المستلمين التي ينطبق عليها النهج (جميع المستلمين للنهج الافتراضي؛ مستلمون محددون كما تم تكوينهم في إعداد المستخدمين والمجموعات والمجالات في قسم إعدادات النهج الشائعة ).

ملاحظة

يمكنك تحديد 350 مستخدما كحد أقصى لحماية انتحال هوية المستخدم في كل نهج لمكافحة التصيد الاحتيالي.

عند تشغيل كل من تمكين التحليل الذكي لعلاقة البريدوتمكين التحليل الذكي لحماية انتحال الهوية ، لا تعمل حماية انتحال هوية المستخدم إذا كان المرسل والمستلم قد تواصلا مسبقا عبر البريد الإلكتروني. إذا لم يتم الاتصال بالمرسل والمستلم عبر البريد الإلكتروني، يمكن تعريف الرسالة على أنها محاولة انتحال.

قد تحصل على الخطأ "عنوان البريد الإلكتروني موجود بالفعل" إذا حاولت إضافة مستخدم إلى حماية انتحال هوية المستخدم عندما يكون عنوان البريد الإلكتروني هذا محددا بالفعل لحماية انتحال هوية المستخدم في نهج آخر لمكافحة التصيد الاحتيالي. يحدث هذا الخطأ فقط في مدخل Defender. لا تحصل على الخطأ إذا كنت تستخدم المعلمة TargetedUsersToProtect المقابلة في أوامر cmdlets New-AntiPhishPolicy أو Set-AntiPhishPolicy في Exchange Online PowerShell.

بشكل افتراضي، لا يتم تكوين عناوين البريد الإلكتروني للمرسل لحماية انتحال الهوية، إما في النهج الافتراضي أو في النهج المخصصة.

عند إضافة عناوين بريد إلكتروني داخلية أو خارجية إلى قائمة المستخدمين للحماية ، تخضع الرسائل الواردة من هؤلاء المرسلين لعمليات التحقق من حماية انتحال الهوية. يتم التحقق من انتحال هوية الرسالة إذا تم إرسال الرسالة إلى مستلم ينطبق عليه النهج (جميع المستلمين للنهج الافتراضي؛ المستخدمون والمجموعات ومستلمو المجالات في النهج المخصصة). إذا تم الكشف عن انتحال الهوية في عنوان البريد الإلكتروني للمرسل، يتم تطبيق الإجراء للمستخدمين الذين تم انتحال هويةهم على الرسالة.

بالنسبة لمحاولات انتحال هوية المستخدم المكتشفة، تتوفر الإجراءات التالية:

لا تطبق أي إجراء: هذا هو الإجراء الافتراضي.

إعادة توجيه الرسالة إلى عناوين بريد إلكتروني أخرى: يرسل الرسالة إلى المستلمين المحددين بدلا من المستلمين المقصودين.

نقل الرسائل إلى مجلدات البريد الإلكتروني غير الهام للمستلمين: يتم تسليم الرسالة إلى علبة البريد ونقلها إلى مجلد البريد الإلكتروني غير الهام. لمزيد من المعلومات، راجع تكوين إعدادات البريد الإلكتروني غير الهام على علب بريد Exchange Online في Microsoft 365.

عزل الرسالة: يرسل الرسالة إلى العزل بدلا من المستلمين المقصودين. للحصول على معلومات حول العزل، راجع المقالات التالية:

- العزل في Microsoft 365

- إدارة الرسائل والملفات المعزولة كمسؤول في Microsoft 365

- البحث عن الرسائل المعزولة وإصدارها كمستخدم في Microsoft 365

إذا حددت عزل الرسالة، يمكنك أيضا تحديد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية انتحال هوية المستخدم. تحدد نهج العزل ما يمكن للمستخدمين القيام به للرسائل المعزولة. لمزيد من المعلومات، راجع تشريح نهج العزل.

تسليم الرسالة وإضافة عناوين أخرى إلى السطر نسخة مخفية: تسليم الرسالة إلى المستلمين المقصودين وتسليم الرسالة بصمت إلى المستلمين المحددين.

حذف الرسالة قبل تسليمها: احذف الرسالة بأكملها بصمت، بما في ذلك جميع المرفقات.

حماية انتحال المجال

تمنع حماية انتحال المجال مجالات معينة في عنوان البريد الإلكتروني للمرسل من انتحال شخصية. على سبيل المثال، جميع المجالات التي تملكها (المجالات المقبولة) أو مجالات مخصصة محددة (المجالات التي تملكها أو مجالات الشركاء). تختلف مجالات المرسل المحمية من انتحال الهوية عن قائمة المستلمين التي ينطبق عليها النهج (جميع المستلمين للنهج الافتراضي؛ مستلمون محددون كما تم تكوينهم في إعداد المستخدمين والمجموعات والمجالات في قسم إعدادات النهج الشائعة).

ملاحظة

يمكنك تحديد 50 مجالا مخصصا كحد أقصى لحماية انتحال المجال في كل نهج لمكافحة التصيد الاحتيالي.

عند تشغيل كل من تمكين معلومات علبة البريدوتمكين التحليل الذكي لحماية انتحال الهوية ، لا تعمل حماية انتحال المجال إذا كان المرسل والمستلم قد تواصلا مسبقا عبر البريد الإلكتروني. إذا لم يتم الاتصال بالمرسل والمستلم عبر البريد الإلكتروني، يمكن تعريف الرسالة على أنها محاولة انتحال.

تخضع الرسائل الواردة من المرسلين في المجالات المحددة لعمليات التحقق من حماية انتحال الهوية. يتم التحقق من انتحال هوية الرسالة إذا تم إرسال الرسالة إلى مستلم ينطبق عليه النهج (جميع المستلمين للنهج الافتراضي؛ المستخدمون والمجموعات ومستلمو المجالات في النهج المخصصة). إذا تم الكشف عن انتحال الهوية في مجال عنوان البريد الإلكتروني للمرسل، يتم تطبيق إجراء انتحال صفة المجال على الرسالة.

بشكل افتراضي، لا يتم تكوين أي مجالات مرسل لحماية انتحال الهوية، إما في النهج الافتراضي أو في النهج المخصصة.

بالنسبة لمحاولات انتحال المجال المكتشفة، تتوفر الإجراءات التالية:

لا تطبق أي إجراء: هذه هي القيمة الافتراضية.

إعادة توجيه الرسالة إلى عناوين بريد إلكتروني أخرى: يرسل الرسالة إلى المستلمين المحددين بدلا من المستلمين المقصودين.

نقل الرسائل إلى مجلدات البريد الإلكتروني غير الهام للمستلمين: يتم تسليم الرسالة إلى علبة البريد ونقلها إلى مجلد البريد الإلكتروني غير الهام. لمزيد من المعلومات، راجع تكوين إعدادات البريد الإلكتروني غير الهام على علب بريد Exchange Online في Microsoft 365.

عزل الرسالة: يرسل الرسالة إلى العزل بدلا من المستلمين المقصودين. للحصول على معلومات حول العزل، راجع المقالات التالية:

- العزل في Microsoft 365

- إدارة الرسائل والملفات المعزولة كمسؤول في Microsoft 365

- البحث عن الرسائل المعزولة وإصدارها كمستخدم في Microsoft 365

إذا قمت بتحديد عزل الرسالة، يمكنك أيضا تحديد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية انتحال المجال. تحدد نهج العزل ما يمكن للمستخدمين القيام به للرسائل المعزولة. لمزيد من المعلومات، راجع تشريح نهج العزل.

تسليم الرسالة وإضافة عناوين أخرى إلى السطر نسخة مخفية: تسليم الرسالة إلى المستلمين المقصودين وتسليم الرسالة بصمت إلى المستلمين المحددين.

حذف الرسالة قبل تسليمها: يحذف الرسالة بأكملها بصمت، بما في ذلك جميع المرفقات.

حماية انتحال المعلومات الذكية لعلب البريد

يستخدم ذكاء علبة البريد الذكاء الاصطناعي (الذكاء الاصطناعي) لتحديد أنماط البريد الإلكتروني للمستخدم مع جهات الاتصال المتكررة.

على سبيل المثال، غابرييلا لاureانو (glaureano@contoso.com) هي الرئيس التنفيذي لشركتك، لذلك يمكنك إضافتها كمرسل محمي في تمكين المستخدمين من حماية إعدادات النهج. ولكن، يتواصل بعض المستلمين في النهج بانتظام مع بائع يسمى أيضا غابرييلا لاureانو (glaureano@fabrikam.com). نظرا لأن هؤلاء المستلمين لديهم محفوظات اتصال مع glaureano@fabrikam.com، فإن ذكاء علبة البريد لا يحدد الرسائل من glaureano@fabrikam.com كمحاولة glaureano@contoso.com انتحال لهؤلاء المستلمين.

ملاحظة

لا تعمل حماية معلومات علبة البريد إذا كان المرسل والمستلم قد تواصلا مسبقا عبر البريد الإلكتروني. إذا لم يتم الاتصال بالمرسل والمستلم عبر البريد الإلكتروني، يمكن تعريف الرسالة على أنها محاولة انتحال بواسطة معلومات علبة البريد.

يحتوي التحليل الذكي لعلمة البريد على إعدادين محددين:

- تمكين التحليل الذكي لعلمة البريد: قم بتشغيل التحليل الذكي لعلك البريد أو إيقاف تشغيله. يساعد هذا الإعداد الذكاء الاصطناعي التمييز بين الرسائل من المرسلين الشرعيين والمنتحالين. بشكل افتراضي، يتم تشغيل هذا الإعداد.

- تمكين التحليل الذكي لحماية انتحال الهوية: بشكل افتراضي، يتم إيقاف تشغيل هذا الإعداد. استخدم محفوظات جهات الاتصال التي تم تعلمها من معلومات علبة البريد (جهات الاتصال المتكررة وعدم وجود جهة اتصال) للمساعدة في حماية المستخدمين من هجمات انتحال الهوية. لكي يتخذ التحليل الذكي لعلمة البريد إجراء بشأن الرسائل المكتشفة، يجب تشغيل هذا الإعداد وإعداد تمكين التحليل الذكي لعلمة البريد .

بالنسبة لمحاولات انتحال الهوية التي تم اكتشافها بواسطة ذكاء علبة البريد، تتوفر الإجراءات التالية:

- لا تطبق أي إجراء: هذه هي القيمة الافتراضية. هذا الإجراء له نفس النتيجة عند تشغيل تمكين التحليل الذكي لعلاقة البريد ولكن تم إيقاف تشغيل تمكين حماية انتحال المعلومات .

- إعادة توجيه الرسالة إلى عناوين بريد إلكتروني أخرى

- نقل الرسالة إلى مجلدات البريد الإلكتروني غير الهام للمستلمين

- عزل الرسالة: إذا حددت هذا الإجراء، يمكنك أيضا تحديد نهج العزل الذي ينطبق على الرسائل التي يتم عزلها بواسطة حماية التحليل الذكي لعلمة البريد. تحدد نهج العزل ما يمكن للمستخدمين القيام به للرسائل المعزولة، وما إذا كان المستخدمون يتلقون إعلامات العزل. لمزيد من المعلومات، راجع تشريح نهج العزل.

- تسليم الرسالة وإضافة عناوين أخرى إلى سطر نسخة مخفية

- حذف الرسالة قبل تسليمها

نصائح أمان انتحال الهوية

تظهر تلميحات أمان انتحال الهوية للمستخدمين عند تحديد الرسائل على أنها محاولات انتحال. تتوفر نصائح الأمان التالية:

إظهار تلميح أمان انتحال هوية المستخدم: يحتوي عنوان From على مستخدم محدد في حماية انتحال هوية المستخدم. متوفر فقط إذا كان تمكين المستخدمين من الحماية قيد التشغيل وتكوينه.

يتم التحكم في تلميح الأمان هذا بالقيمة 9.20 للحقل

SFTYفي رأس X-Forefront-Antispam-Report للرسالة. النص يقول:<يبدو المرسل> مشابها لشخص أرسل إليك بريدا إلكترونيا مسبقا، ولكن قد لا يكون هذا الشخص.

إظهار تلميح أمان انتحال المجال: يحتوي عنوان From على مجال محدد في حماية انتحال المجال. متوفر فقط إذا تم تشغيل تمكين المجالات للحماية وتكوينها.

يتم التحكم في تلميح الأمان هذا بالقيمة 9.19 للحقل

SFTYفي رأس X-Forefront-Antispam-Report للرسالة. النص يقول:قد ينتحل هذا المرسل صفة مجال مقترن بمؤسستك.

إظهار تلميح أمان الأحرف غير العادية لانتحال هوية المستخدم: يحتوي العنوان من على مجموعات أحرف غير عادية (على سبيل المثال، الرموز الرياضية والنص أو مزيج من الأحرف الكبيرة والصغيرة) في مرسل محدد في حماية انتحال هوية المستخدم. متوفر فقط إذا كان تمكين المستخدمين من الحماية قيد التشغيل وتكوينه. النص يقول:

يتضمن عنوان

<email address>البريد الإلكتروني أحرفا أو أرقاما غير متوقعة. نوصي بعدم التفاعل مع هذه الرسالة.

ملاحظة

لا يتم ختم تلميحات الأمان في الرسائل التالية:

- رسائل موقعة من S/MIME.

- الرسائل التي تسمح بها الإعدادات التنظيمية.

المرسلون والمجالات الموثوق بهم

يعد المرسلون والمجال الموثوق بهم استثناءات لإعدادات حماية انتحال الهوية. لا يتم تصنيف الرسائل الواردة من نطاقات المرسلين والمرسلين المحددة على أنها هجمات تستند إلى انتحال من قبل النهج. بمعنى آخر، لا يتم تطبيق الإجراء الخاص بالمرسلين المحميين أو المجالات المحمية أو حماية معلومات علبة البريد على هذه المرسلين الموثوق بهم أو مجالات المرسلين. الحد الأقصى لهذه القوائم هو 1024 إدخالا.

ملاحظة

لا تتضمن إدخالات المجال الموثوق بها المجالات الفرعية للمجال المحدد. تحتاج إلى إضافة إدخال لكل مجال فرعي.

إذا تم تحديد رسائل نظام Microsoft 365 من المرسلين التاليين على أنها محاولات انتحال، يمكنك إضافة المرسلين إلى قائمة المرسلين الموثوق بهم:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

حدود البريد الإلكتروني للتصيد الاحتيالي في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365

تتوفر حدود البريد الإلكتروني للتصيد الاحتيالي التالية فقط في نهج مكافحة التصيد الاحتيالي في Defender لـ Office 365. تتحكم هذه الحدود في حساسية تطبيق نماذج التعلم الآلي على الرسائل لإصدار أحكام التصيد الاحتيالي:

- 1 - Standard: هذه هي القيمة الافتراضية. تعتمد شدة الإجراء الذي يتم اتخاذه على الرسالة على درجة الثقة في أن الرسالة تصيد احتيالي (ثقة منخفضة أو متوسطة أو عالية أو عالية جدا). على سبيل المثال، الرسائل التي يتم تحديدها على أنها تصيد احتيالي بدرجة عالية جدا من الثقة لها أشد الإجراءات المطبقة، بينما يتم تطبيق إجراءات أقل خطورة على الرسائل التي يتم تحديدها على أنها تصيد احتيالي بدرجة ثقة منخفضة.

- 2 - العدوانية: يتم التعامل مع الرسائل التي يتم تحديدها على أنها تصيد احتيالي بدرجة عالية من الثقة كما لو تم تحديدها بدرجة عالية جدا من الثقة.

- 3 - أكثر عدوانية: يتم التعامل مع الرسائل التي يتم تعريفها على أنها تصيد احتيالي بدرجة ثقة متوسطة أو عالية كما لو تم تحديدها بدرجة عالية جدا من الثقة.

- 4 - الأكثر عدوانية: يتم التعامل مع الرسائل التي يتم تعريفها على أنها تصيد احتيالي بدرجة ثقة منخفضة أو متوسطة أو عالية كما لو تم تحديدها بدرجة عالية جدا من الثقة.

تزداد فرصة الإيجابيات الخاطئة (الرسائل الجيدة التي تم وضع علامة عليها على أنها سيئة) أثناء زيادة هذا الإعداد. للحصول على معلومات حول الإعدادات الموصى بها، راجع حدود البريد الإلكتروني للتصيد الاحتيالي في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365.

انتحال الهوية مقابل انتحال الهوية

يحدث الانتحال عندما يقوم المهاجم بتزيف عنوان البريد الإلكتروني للمرسل أو مجاله لجعله يبدو وكأنه مصدر موثوق به. يعالج المهاجم عنوان البريد الإلكتروني للمرسل في رأس الرسالة (المعروف أيضا باسم عنوان أو عنوان 5322.From من أو مرسل P2) لخداع المستلم.

- يتضمن EOP الكشف الأساسي عن الانتحال عبر التحقق من صحة SPF وDKIM وDMARC.

- تتضمن Defender لـ Office 365 ذكاء انتحال محسنا للكشف بشكل أفضل عن هجمات الانتحال المعقدة والتخفيف من حدتها.

يحدث انتحال الهوية عندما يحاكي المهاجم مستخدما أو مجالا أو علامة تجارية موثوقا بها لخداع المستلم للاعتقاد بأن البريد الإلكتروني أصلي. غالبا ما يستخدم المهاجم تباينات دقيقة لاسم المستخدم أو المجال الفعلي (على سبيل المثال، mithun@ćóntoso.com بدلا من mithun@contoso.com).

- لا يتضمن EOP حماية انتحال الهوية.

- تتضمن Defender لـ Office 365 حماية انتحال الهوية للمستخدمين والمجالات والعلامات التجارية، ما يسمح للمسؤولين بتحديد الكيانات والحدود الموثوق بها للكشف.

يمكن للانتحال تمرير عمليات التحقق من مصادقة البريد الإلكتروني (SPF وDKIM وDMARC) إذا أنشأ المهاجم مجال lookalike وسجلات DNS صالحة منشورة. على الرغم من تمرير المصادقة، لا يزال المهاجم ينتحل صفة مجال أو مستخدم موثوق به لخداع المستلمين. يسلط هذا السلوك الضوء على أهمية حماية انتحال الهوية المتقدمة التي يوفرها Defender لـ Office 365.

لفهم ترتيب معالجة أنواع حماية البريد الإلكتروني وترتيب أولوية النهج، راجع ترتيب حماية البريد الإلكتروني وأسبقيته.