سياسات العزل

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender XDR Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في Try Microsoft Defender لـ Office 365.

في Exchange Online Protection (EOP) Microsoft Defender لـ Office 365، تسمح نهج العزل للمسؤولين بتحديد تجربة المستخدم للرسائل المعزولة:

- ما الذي يسمح للمستخدمين بالقيام به بالرسائل المعزولة الخاصة بهم (الرسائل التي يكونون مستلمين فيها) استنادا إلى سبب عزل الرسالة.

- ما إذا كان المستخدمون يتلقون إعلامات دورية (كل أربع ساعات أو يوميا أو أسبوعيا) حول رسائلهم المعزولة عبر إعلامات العزل.

تقليديا، تم السماح للمستخدمين أو رفض مستويات التفاعل مع رسائل العزل بناء على سبب عزل الرسالة. على سبيل المثال، يمكن للمستخدمين عرض الرسائل التي تم عزلها كرسائل عشوائية أو مجمعة وإصدارها، ولكن لا يمكنهم عرض أو إصدار الرسائل التي تم عزلها على أنها تصيد احتيالي أو برامج ضارة عالية الثقة.

تفرض نهج العزل الافتراضية قدرات المستخدم التاريخية هذه، ويتم تعيينها تلقائيا في ميزات الحماية المدعومة التي عزل الرسائل.

للحصول على تفاصيل حول عناصر نهج العزل ونهج العزل الافتراضية والأذونات الفردية، راجع قسم الملحق في نهاية هذه المقالة.

إذا كنت لا تعجبك قدرات المستخدم الافتراضية للرسائل المعزولة لميزة معينة (بما في ذلك عدم وجود إعلامات العزل)، يمكنك إنشاء نهج عزل مخصصة واستخدامها كما هو موضح في هذه المقالة.

يمكنك إنشاء نهج العزل وتعيينها في مدخل Microsoft Defender أو في PowerShell (Exchange Online PowerShell للمؤسسات Microsoft 365 مع علب بريد Exchange Online؛ EOP PowerShell المستقلة في مؤسسات EOP دون Exchange Online علب البريد).

ما الذي تحتاج إلى معرفته قبل أن تبدأ؟

في Microsoft 365 المشغل بواسطة 21Vianet، لا يتوفر العزل حاليا في مدخل Microsoft Defender. لا يتوفر العزل إلا في مركز إدارة Exchange الكلاسيكي (EAC الكلاسيكي).

يمكنك فتح مدخل Microsoft Defender في https://security.microsoft.com. للانتقال مباشرة إلى صفحة نهج العزل ، استخدم https://security.microsoft.com/quarantinePolicies.

للاتصال Exchange Online PowerShell، راجع الاتصال Exchange Online PowerShell. للاتصال ب EOP PowerShell المستقل، راجع الاتصال Exchange Online Protection PowerShell.

إذا قمت بتغيير نهج العزل المعين لميزة حماية مدعومة، يؤثر التغيير على الرسالة المعزولة بعد إجراء التغيير. لا تتأثر الرسائل التي تم عزلها قبل إجراء التغيير بإعدادات تعيين نهج العزل الجديد.

المدة التي يتم فيها الاحتفاظ بالرسائل التي تم عزلها بواسطة الحماية من البريد العشوائي ومكافحة التصيد الاحتيالي قبل انتهاء صلاحيتها يتم التحكم فيها بواسطة الاحتفاظ بالبريد العشوائي في العزل لهذا الأيام العديدة (QuarantineRetentionPeriod) في نهج مكافحة البريد العشوائي. لمزيد من المعلومات، راجع الجدول في الاحتفاظ بالعزل.

يجب تعيين أذونات لك قبل أن تتمكن من تنفيذ الإجراءات الواردة في هذه المقالة. لديك الخيارات التالية:

Microsoft Defender XDR التحكم في الوصول الموحد المستند إلى الدور (RBAC) (إذا كانت أذونات & البريد الإلكتروني Defender لـ Office 365>نشطة

. يؤثر على مدخل Defender فقط، وليس PowerShell): التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (إدارة) أو عمليات الأمان/بيانات الأمان/عزل التعاون & البريد الإلكتروني (إدارة).

. يؤثر على مدخل Defender فقط، وليس PowerShell): التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (إدارة) أو عمليات الأمان/بيانات الأمان/عزل التعاون & البريد الإلكتروني (إدارة).البريد الإلكتروني & أذونات التعاون في مدخل Microsoft Defender: العضوية في مجموعات أدوار مسؤول العزل أو مسؤول الأمان أو إدارة المؤسسة.

أذونات Microsoft Entra: تمنح العضوية في أدوار المسؤول* العام أو مسؤول الأمان المستخدمين الأذونات والأذونات المطلوبة للميزات الأخرى في Microsoft 365.

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

يتم تدقيق جميع الإجراءات التي يتخذها المسؤولون أو المستخدمون على الرسائل المعزولة. لمزيد من المعلومات حول أحداث العزل المدققة، راجع مخطط العزل في Office 365 Management API.

الخطوة 1: إنشاء نهج العزل في مدخل Microsoft Defender

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون> & نهجالتهديد>للقواعد>نهج العزل في قسم القواعد. أو، للانتقال مباشرة إلى صفحة نهج العزل ، استخدم https://security.microsoft.com/quarantinePolicies.

في صفحة نهج العزل ، حدد

إضافة نهج مخصص لبدء معالج نهج العزل الجديد.

إضافة نهج مخصص لبدء معالج نهج العزل الجديد.في صفحة Policy name ، أدخل اسما موجزا ولكنه فريد في مربع Policy name . اسم النهج قابل للتحديد في القوائم المنسدلة في الخطوات القادمة.

عند الانتهاء من صفحة اسم النهج، حدد التالي.

في صفحة الوصول إلى رسالة المستلم ، حدد إحدى القيم التالية:

وصول محدود: يتم وصف الأذونات الفردية المضمنة في مجموعة الأذونات هذه في قسم الملحق . بشكل أساسي، يمكن للمستخدمين القيام بأي شيء لرسائلهم المعزولة باستثناء تحريرها من العزل دون موافقة المسؤول.

تعيين وصول محدد (متقدم): استخدم هذه القيمة لتحديد أذونات مخصصة. تكوين الإعدادات التالية التي تظهر:

-

حدد تفضيلات إجراء الإصدار: حدد إحدى القيم التالية من القائمة المنسدلة:

- فارغ: لا يمكن للمستخدمين إصدار رسائلهم أو طلب إصدارها من العزل. هذه هي القيمة الافتراضية.

- السماح للمستلمين بطلب إصدار رسالة من العزل

- السماح للمستلمين بإصدار رسالة من العزل

-

حدد إجراءات إضافية يمكن أن يتخذها المستلمون على الرسائل المعزولة: حدد بعض القيم التالية أو كلها أو لا شيء منها:

- حذف

- معاينه

- حظر المرسل

- السماح للمرسل

-

حدد تفضيلات إجراء الإصدار: حدد إحدى القيم التالية من القائمة المنسدلة:

يتم وصف هذه الأذونات وتأثيرها على الرسائل المعزولة وفي إعلامات العزل في قسم تفاصيل أذونات نهج العزل لاحقا في هذه المقالة.

عند الانتهاء من صفحة الوصول إلى رسالة المستلم ، حدد التالي.

في صفحة إعلام العزل ، حدد تمكين لتشغيل إعلامات العزل، ثم حدد إحدى القيم التالية:

- تضمين الرسائل المعزولة من عناوين المرسل المحظورة

- لا تقم بتضمين الرسائل المعزولة من عناوين المرسل المحظورة

تلميح

إذا قمت بتشغيل إعلامات العزل لعدم وجود أذونات وصول (في صفحة الوصول إلى رسالة المستلم ، قمت بتحديد تعيين وصول معين (متقدم)>تحديد تفضيل> إجراء الإصدار فارغ)، يمكن للمستخدمين عرض رسائلهم في العزل، ولكن الإجراء الوحيد المتاح للرسائل هو

عرض رؤوس الرسائل.

عرض رؤوس الرسائل.عند الانتهاء من صفحة إعلام العزل ، حدد التالي.

في صفحة مراجعة النهج ، يمكنك مراجعة التحديدات الخاصة بك. حدد تحرير في كل قسم لتعديل الإعدادات داخل المقطع. أو يمكنك تحديد Back أو الصفحة المحددة في المعالج.

عند الانتهاء من صفحة مراجعة النهج ، حدد إرسال، ثم حدد تم في صفحة التأكيد.

في صفحة التأكيد التي تظهر، يمكنك استخدام الارتباطات لمراجعة الرسائل المعزولة أو الانتقال إلى صفحة نهج مكافحة البريد العشوائي في مدخل Defender.

عند الانتهاء من الصفحة، حدد تم.

مرة أخرى في صفحة نهج العزل ، يتم الآن سرد النهج الذي قمت بإنشائه. أنت مستعد لتعيين نهج العزل إلى ميزة أمان مدعومة كما هو موضح في قسم الخطوة 2 .

إنشاء نهج العزل في PowerShell

تلميح

لا يتم استخدام إذن PermissionToAllowSender في نهج العزل في PowerShell.

إذا كنت تفضل استخدام PowerShell لإنشاء نهج العزل، فاتصل Exchange Online PowerShell أو Exchange Online Protection PowerShell واستخدم بناء الجملة التالي:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

المعلمة ESNEnabled مع القيمة

$trueتقوم بتشغيل إعلامات العزل. يتم إيقاف تشغيل إعلامات العزل بشكل افتراضي (القيمة الافتراضية هي$false).تستخدم المعلمة EndUserQuarantinePermissionsValue قيمة عشرية تم تحويلها من قيمة ثنائية. تتوافق القيمة الثنائية مع أذونات عزل المستخدم النهائي المتوفرة بترتيب معين. لكل إذن، تساوي القيمة 1 True والقيمة 0 تساوي False.

يتم وصف الترتيب والقيم المطلوبة لكل إذن فردي في الجدول التالي:

إذن قيمة عشرية قيمة ثنائية PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ القيمة 0 لهذا الإذن لا تخفي

إجراء عرض رأس الرسالة في العزل. إذا كانت الرسالة مرئية للمستخدم في العزل، يتوفر الإجراء دائما للرسالة.

إجراء عرض رأس الرسالة في العزل. إذا كانت الرسالة مرئية للمستخدم في العزل، يتوفر الإجراء دائما للرسالة.² لا يتم استخدام هذا الإذن (القيمة 0 أو 1 لا تفعل شيئا).

³ لا تقم بتعيين قيمتي الأذونات هاتين إلى 1. قم بتعيين قيمة واحدة إلى 1 والقيمة الأخرى إلى 0، أو قم بتعيين كلتا القيمتين إلى 0.

بالنسبة لأذونات الوصول المحدودة، القيم المطلوبة هي:

إذن وصول محدود PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 قيمة ثنائية 00101011 قيمة عشرية لاستخدامها 43 إذا قمت بتعيين المعلمة ESNEnabled إلى القيمة

$trueعندما تكون قيمة المعلمة EndUserQuarantinePermissionsValue هي 0 (لا يوجد وصول حيث يتم إيقاف تشغيل جميع الأذونات)، يمكن للمستلمين رؤية رسائلهم في العزل، ولكن الإجراء الوحيد المتاح للرسائل هو عرض رؤوس الرسائل.

عرض رؤوس الرسائل.

ينشئ هذا المثال نهج عزل جديد يسمى LimitedAccess مع تشغيل إعلامات العزل التي تعين أذونات الوصول المحدود كما هو موضح في الجدول السابق.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

بالنسبة للأذونات المخصصة، استخدم الجدول السابق للحصول على القيمة الثنائية التي تتوافق مع الأذونات التي تريدها. قم بتحويل القيمة الثنائية إلى قيمة عشرية واستخدم القيمة العشرية للمعلمة EndUserQuarantinePermissionsValue .

تلميح

استخدم القيمة العشرية المكافئة ل EndUserQuarantinePermissionsValue. لا تستخدم القيمة الثنائية الأولية.

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-QuarantinePolicy.

الخطوة 2: تعيين نهج عزل للميزات المدعومة

في ميزات الحماية المدعومة التي تقوم بعزل رسائل البريد الإلكتروني، يحدد نهج العزل المعين ما يمكن للمستخدمين القيام به لرسائل العزل وما إذا كانت إشعارات العزل قيد التشغيل. يتم وصف ميزات الحماية التي تدعم رسائل العزل وما إذا كانت تدعم نهج العزل في الجدول التالي:

| الميزة | نهج العزل المدعومة؟ |

|---|---|

| الأحكام الواردة في سياسات مكافحة البريد العشوائي | |

| البريد العشوائي (SpamAction) | نعم (SpamQuarantineTag) |

| البريد العشوائي عالي الثقة (HighConfidenceSpamAction) | نعم (HighConfidenceSpamQuarantineTag) |

| التصيد الاحتيالي (PhishSpamAction) | نعم (PhishQuarantineTag) |

| التصيد الاحتيالي عالي الثقة (HighConfidencePhishAction) | نعم (HighConfidencePhishQuarantineTag) |

| مجمع (BulkSpamAction) | نعم (BulkQuarantineTag) |

| الأحكام في نهج مكافحة التصيد الاحتيالي | |

| تزييف الهوية (AuthenticationFailAction) | نعم (SpoofQuarantineTag) |

| انتحال هوية المستخدم (TargetedUserProtectionAction) | نعم (TargetedUserQuarantineTag) |

| انتحال المجال (TargetedDomainProtectionAction) | نعم (TargetedDomainQuarantineTag) |

| انتحال معلومات علبة البريد (MailboxIntelligenceProtectionAction) | نعم (MailboxIntelligenceQuarantineTag) |

| نهج مكافحة البرامج الضارة | نعم (علامة الحجر الصحي) |

| حماية المرفقات الآمنة | |

| رسائل البريد الإلكتروني التي تحتوي على مرفقات يتم عزلها كبرمجيات ضارة بواسطة نهج المرفقات الآمنة (تمكينوإجراء) | نعم (علامة الحجر الصحي) |

| الملفات التي يتم عزلها كبرمجيات ضارة بواسطة المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams | لا |

| قواعد تدفق بريد Exchange (المعروفة أيضا باسم قواعد النقل) مع الإجراء: "تسليم الرسالة إلى العزل المستضاف" (العزل) | لا |

يتم وصف نهج العزل الافتراضية التي تستخدمها كل ميزة حماية في الجداول ذات الصلة في الإعدادات الموصى بها ل EOP وأمان Microsoft Defender لـ Office 365.

يتم وصف نهج العزل الافتراضية ومجموعات الأذونات المعينة مسبقا والأذونات في قسم الملحق في نهاية هذه المقالة.

تشرح بقية هذه الخطوة كيفية تعيين نهج العزل لأحكام التصفية المدعومة.

تعيين نهج العزل في النهج المدعومة في مدخل Microsoft Defender

ملاحظة

لا يمكن للمستخدمين إصدار رسائلهم الخاصة التي تم عزلها كبرمجيات ضارة بواسطة نهج مكافحة البرامج الضارة أو المرفقات الآمنة، أو التصيد الاحتيالي عالي الثقة من خلال نهج مكافحة البريد العشوائي، بغض النظر عن كيفية تكوين نهج العزل. إذا كان النهج يسمح للمستخدمين بإصدار رسائلهم المعزولة الخاصة بهم، يسمح للمستخدمين بدلا من ذلك بطلب إصدار البرامج الضارة المعزولة أو رسائل التصيد الاحتيالي عالية الثقة.

نهج مكافحة البريد العشوائي

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد>لمكافحة البريد العشوائي في قسم النهج. أو، للانتقال مباشرة إلى صفحة نهج مكافحة البريد العشوائي ، استخدم https://security.microsoft.com/antispam.

في صفحة نهج مكافحة البريد العشوائي ، استخدم أيا من الطرق التالية:

- حدد نهج مكافحة البريد العشوائي الوارد الموجود بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار الموجودة بجانب الاسم. في القائمة المنبثقة تفاصيل النهج التي تفتح، انتقل إلى قسم الإجراءات ثم حدد تحرير الإجراءات.

- حدد

Create policy، وحدد Inbound من القائمة المنسدلة لبدء معالج نهج مكافحة البريد العشوائي الجديد، ثم الوصول إلى صفحة Actions .

Create policy، وحدد Inbound من القائمة المنسدلة لبدء معالج نهج مكافحة البريد العشوائي الجديد، ثم الوصول إلى صفحة Actions .

في صفحة الإجراءات أو القائمة المنبثقة، يحتوي كل حكم تم تحديد إجراء رسالة العزل عليه أيضا مربع تحديد نهج العزل لتحديد نهج العزل.

أثناء إنشاء نهج مكافحة البريد العشوائي، إذا قمت بتغيير إجراء حكم تصفية البريد العشوائي إلى رسالة العزل، يكون مربع تحديد نهج العزل فارغا بشكل افتراضي. تعني القيمة الفارغة استخدام نهج العزل الافتراضي لهذا الحكم. عند عرض إعدادات نهج مكافحة البريد العشوائي أو تحريرها لاحقا، يتم عرض اسم نهج العزل. يتم سرد نهج العزل الافتراضية في جدول الميزات المدعومة.

يتم وصف الإرشادات الكاملة لإنشاء نهج مكافحة البريد العشوائي وتعديلها في تكوين نهج مكافحة البريد العشوائي في EOP.

نهج مكافحة البريد العشوائي في PowerShell

إذا كنت تفضل استخدام PowerShell لتعيين نهج العزل في نهج مكافحة البريد العشوائي، فاتصل Exchange Online PowerShell أو Exchange Online Protection PowerShell واستخدم بناء الجملة التالي:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

لا يهم نهج العزل إلا عند عزل الرسائل. القيمة الافتراضية للمعلمة HighConfidencePhishAction هي العزل، لذلك لا تحتاج إلى استخدام معلمة *Action هذه عند إنشاء نهج تصفية بريد عشوائي جديدة في PowerShell. بشكل افتراضي، لا يتم تعيين جميع معلمات *Action الأخرى في نهج تصفية البريد العشوائي الجديدة إلى قيمة العزل.

للاطلاع على قيم المعلمات المهمة في نهج مكافحة البريد العشوائي الموجودة، قم بتشغيل الأمر التالي:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagإذا قمت بإنشاء نهج مكافحة البريد العشوائي دون تحديد نهج العزل لحكم تصفية البريد العشوائي، يتم استخدام نهج العزل الافتراضي لهذا الحكم. للحصول على معلومات حول قيم الإجراء الافتراضية وقيم الإجراء الموصى بها ل Standard و Strict، راجع إعدادات نهج EOP المضادة للبريد العشوائي.

حدد نهج عزل مختلف لتشغيل إعلامات العزل أو تغيير قدرات المستخدم النهائي الافتراضية على الرسائل المعزولة لحكم تصفية البريد العشوائي المحدد هذا.

لا يمكن للمستخدمين إصدار رسائلهم الخاصة التي تم عزلها على أنها تصيد احتيالي عالي الثقة، بغض النظر عن كيفية تكوين نهج العزل. إذا كان النهج يسمح للمستخدمين بإصدار رسائلهم المعزولة الخاصة بهم، يسمح للمستخدمين بدلا من ذلك بطلب إصدار رسائل التصيد الاحتيالي عالية الثقة المعزولة الخاصة بهم.

في PowerShell، يتطلب نهج جديد لمكافحة البريد العشوائي في PowerShell نهج تصفية البريد العشوائي باستخدام الأمر Cmdlet (الإعدادات) New-HostedContentFilterPolicy وقاعدة تصفية البريد العشوائي الحصرية باستخدام الأمر Cmdlet New-HostedContentFilterRule (عوامل تصفية المستلم). للحصول على إرشادات، راجع استخدام PowerShell لإنشاء نهج مكافحة البريد العشوائي.

ينشئ هذا المثال نهج تصفية بريد عشوائي جديد يسمى قسم الأبحاث بالإعدادات التالية:

- يتم تعيين الإجراء لجميع أحكام تصفية البريد العشوائي إلى العزل.

- يحل نهج العزل الافتراضي المسمى AdminOnlyAccessPolicy الذي يعين No access permissions محل نهج العزل الافتراضي المستخدم (يتم عزل رسائل التصيد الاحتيالي عالية الثقة بشكل افتراضي ويتم استخدام نهج عزل AdminOnlyAccessPolicy بشكل افتراضي).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-HostedContentFilterPolicy.

يعدل هذا المثال نهج تصفية البريد العشوائي الموجود المسمى الموارد البشرية. يتم تعيين الإجراء الخاص بقرار عزل البريد العشوائي إلى العزل، ويتم تعيين نهج العزل المخصص المسمى ContosoNoAccess.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-HostedContentFilterPolicy.

نُهج مكافحة التصيد الاحتيالي

يتوفر التحليل الذكي للانتحال في EOP Defender لـ Office 365. تتوفر حماية انتحال هوية المستخدم وحماية انتحال المجال وحماية التحليل الذكي لعلمة البريد فقط في Defender لـ Office 365. لمزيد من المعلومات، راجع نهج مكافحة التصيد الاحتيالي في Microsoft 365.

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد>لمكافحة التصيد الاحتيالي في قسم النهج. أو، للانتقال مباشرة إلى صفحة مكافحة التصيد الاحتيالي ، استخدم https://security.microsoft.com/antiphishing.

في صفحة مكافحة التصيد الاحتيالي ، استخدم أيا من الطرق التالية:

- حدد نهج مكافحة التصيد الاحتيالي الحالي بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار الموجودة بجانب الاسم. في القائمة المنبثقة تفاصيل النهج التي تفتح، حدد الارتباط تحرير في القسم ذي الصلة كما هو موضح في الخطوات التالية.

- حدد

Create لبدء معالج نهج مكافحة التصيد الاحتيالي الجديد. يتم وصف الصفحات ذات الصلة في الخطوات التالية.

Create لبدء معالج نهج مكافحة التصيد الاحتيالي الجديد. يتم وصف الصفحات ذات الصلة في الخطوات التالية.

في صفحة الحماية & حد التصيد الاحتيالي أو القائمة المنبثقة، تحقق من تشغيل الإعدادات التالية وتكوينها كما هو مطلوب:

- تمكين المستخدمين من الحماية: حدد المستخدمين.

- المجالات الممكنة للحماية: حدد تضمين المجالات التي أملكها و/أو تضمين مجالات مخصصة وحدد المجالات.

- تمكين التحليل الذكي لعلمة البريد

- تمكين التحليل الذكي لحماية انتحال الهوية

- تمكين التحليل الذكي للانتحال

في صفحة الإجراءات أو القائمة المنبثقة، يحتوي كل حكم يحتوي على إجراء العزل على الرسالة أيضا على مربع تطبيق نهج العزل لتحديد نهج العزل.

أثناء إنشاء نهج مكافحة التصيد الاحتيالي، إذا لم تحدد نهج عزل، استخدام نهج العزل الافتراضي. عند عرض إعدادات نهج مكافحة التصيد الاحتيالي أو تحريرها لاحقا، يتم عرض اسم نهج العزل. يتم سرد نهج العزل الافتراضية في جدول الميزات المدعومة.

تتوفر الإرشادات الكاملة لإنشاء نهج مكافحة التصيد الاحتيالي وتعديلها في المقالات التالية:

- تكوين نهج مكافحة التصيد الاحتيالي في EOP

- تكوين نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365

نهج مكافحة التصيد الاحتيالي في PowerShell

إذا كنت تفضل استخدام PowerShell لتعيين نهج العزل في نهج مكافحة التصيد الاحتيالي، فاتصل Exchange Online PowerShell أو Exchange Online Protection PowerShell واستخدم بناء الجملة التالي:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

لا يهم نهج العزل إلا عند عزل الرسائل. في نهج مكافحة التصيد الاحتيالي، يتم عزل الرسائل عندما تكون قيمة المعلمة Enable* للميزة $true وقيمة المعلمة *\Action المقابلة هي العزل. القيمة الافتراضية لمعلمات EnableMailboxIntelligence و EnableSpoofIntelligence $true، لذلك لا تحتاج إلى استخدامها عند إنشاء نهج جديدة لمكافحة التصيد الاحتيالي في PowerShell. بشكل افتراضي، لا تحتوي معلمات *\Action على قيمة العزل.

لمشاهدة قيم المعلمات المهمة في نهج مكافحة التصيد الاحتيالي الموجودة، قم بتشغيل الأمر التالي:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagللحصول على معلومات حول قيم الإجراء الافتراضية والموصى بها للتكوينات القياسية والصارمة، راجع إعدادات نهج EOP لمكافحة التصيد الاحتيالي وإعداداتانتحال الهوية في نهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365.

إذا قمت بإنشاء نهج جديد لمكافحة التصيد الاحتيالي دون تحديد نهج العزل لإجراء مكافحة التصيد الاحتيالي، استخدام نهج العزل الافتراضي لهذا الإجراء. يتم عرض نهج العزل الافتراضية لكل إجراء من إجراءات مكافحة التصيد الاحتيالي في إعدادات نهج EOP لمكافحة التصيد الاحتيالي وإعداداتنهج مكافحة التصيد الاحتيالي في Microsoft Defender لـ Office 365.

حدد نهج عزل مختلف فقط إذا كنت تريد تغيير قدرات المستخدم النهائي الافتراضية على الرسائل المعزولة لإجراء مكافحة التصيد الاحتيالي المحدد هذا.

يتطلب نهج جديد لمكافحة التصيد الاحتيالي في PowerShell نهج مكافحة التصيد الاحتيالي باستخدام New-AntiPhishPolicy cmdlet (الإعدادات)، وقاعدة حصرية لمكافحة التصيد الاحتيالي باستخدام الأمر New-AntiPhishRule cmdlet (عوامل تصفية المستلم). للحصول على الإرشادات، راجع المقالات التالية:

ينشئ هذا المثال نهج جديد لمكافحة التصيد الاحتيالي يسمى قسم الأبحاث بالإعدادات التالية:

- يتم تعيين الإجراء لجميع أحكام تصفية البريد العشوائي إلى العزل.

- يحل نهج العزل الافتراضي المسمى AdminOnlyAccessPolicy الذي يعين No access permissions محل نهج العزل الافتراضي المستخدم.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-AntiPhishPolicy.

يعدل هذا المثال نهج مكافحة التصيد الاحتيالي الحالي المسمى الموارد البشرية. يتم تعيين إجراء الرسائل التي تم اكتشافها بواسطة انتحال هوية المستخدم وانتحال هوية المجال إلى العزل، ويتم تعيين نهج العزل المخصص المسمى ContosoNoAccess.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-AntiPhishPolicy.

نهج مكافحة البرامج الضارة

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد>لمكافحة البرامج الضارة في قسم النهج. أو، للانتقال مباشرة إلى صفحة مكافحة البرامج الضارة ، استخدم https://security.microsoft.com/antimalwarev2.

في صفحة مكافحة البرامج الضارة ، استخدم أيا من الطرق التالية:

- حدد نهج مكافحة البرامج الضارة الموجود بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم. في القائمة المنبثقة تفاصيل النهج التي تفتح، انتقل إلى قسم إعدادات الحماية ، ثم حدد تحرير إعدادات الحماية.

- حدد

إنشاء لبدء معالج نهج مكافحة البرامج الضارة الجديد والوصول إلى صفحة إعدادات الحماية .

إنشاء لبدء معالج نهج مكافحة البرامج الضارة الجديد والوصول إلى صفحة إعدادات الحماية .

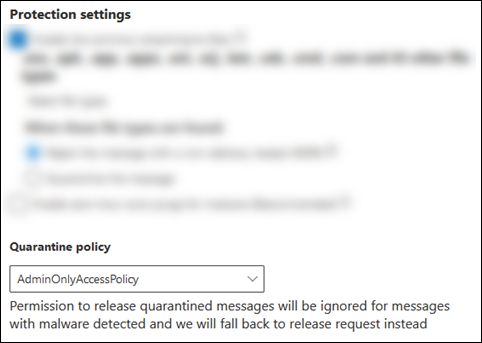

في صفحة إعدادات الحماية أو القائمة المنبثقة، اعرض نهج العزل أو حدده في مربع نهج العزل .

يتم تعطيل إعلامات العزل في النهج المسمى AdminOnlyAccessPolicy. لإعلام المستلمين الذين لديهم رسائل معزولة كبرمجيات ضارة، قم بإنشاء أو استخدام نهج عزل موجود حيث يتم تشغيل إعلامات العزل. للحصول على الإرشادات، راجع إنشاء نهج العزل في مدخل Microsoft Defender.

لا يمكن للمستخدمين إصدار رسائلهم الخاصة التي تم عزلها كبرمجيات ضارة بواسطة نهج مكافحة البرامج الضارة، بغض النظر عن كيفية تكوين نهج العزل. إذا كان النهج يسمح للمستخدمين بإصدار الرسائل المعزولة الخاصة بهم، يسمح للمستخدمين بدلا من ذلك بطلب إصدار رسائل البرامج الضارة المعزولة الخاصة بهم.

تتوفر إرشادات كاملة لإنشاء نهج مكافحة البرامج الضارة وتعديلها في تكوين نهج مكافحة البرامج الضارة.

نهج مكافحة البرامج الضارة في PowerShell

إذا كنت تفضل استخدام PowerShell لتعيين نهج العزل في نهج مكافحة البرامج الضارة، فاتصل Exchange Online PowerShell أو Exchange Online Protection PowerShell واستخدم بناء الجملة التالي:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

عند إنشاء نهج جديدة لمكافحة البرامج الضارة دون استخدام المعلمة QuarantineTag ، يتم استخدام نهج العزل الافتراضي المسمى AdminOnlyAccessPolicy.

لا يمكن للمستخدمين إصدار رسائلهم الخاصة التي تم عزلها كبرمجيات ضارة، بغض النظر عن كيفية تكوين نهج العزل. إذا كان النهج يسمح للمستخدمين بإصدار الرسائل المعزولة الخاصة بهم، يسمح للمستخدمين بدلا من ذلك بطلب إصدار رسائل البرامج الضارة المعزولة الخاصة بهم.

لمشاهدة قيم المعلمات المهمة في نهج مكافحة التصيد الاحتيالي الموجودة، قم بتشغيل الأمر التالي:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagيتطلب نهج جديد لمكافحة البرامج الضارة في PowerShell نهج تصفية البرامج الضارة باستخدام New-MalwareFilterPolicy cmdlet (الإعدادات)، وقاعدة تصفية البرامج الضارة الحصرية باستخدام New-MalwareFilterRule cmdlet (عوامل تصفية المستلم). للحصول على إرشادات، راجع استخدام Exchange Online PowerShell أو EOP PowerShell المستقل لتكوين نهج مكافحة البرامج الضارة.

ينشئ هذا المثال نهج تصفية البرامج الضارة المسمى قسم الأبحاث الذي يستخدم نهج العزل المخصص المسمى ContosoNoAccess الذي يعين لا أذونات وصول للرسائل المعزولة.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-MalwareFilterPolicy.

يعدل هذا المثال نهج تصفية البرامج الضارة الموجودة المسماة الموارد البشرية لاستخدام نهج العزل المخصص المسمى ContosoNoAccess الذي يعين لا أذونات وصول للرسائل المعزولة.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-MalwareFilterPolicy.

نهج المرفقات الآمنة في Defender لـ Office 365

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد>المرفقات الآمنة في قسم النهج. أو، للانتقال مباشرة إلى صفحة المرفقات الآمنة ، استخدم https://security.microsoft.com/safeattachmentv2.

في صفحة المرفقات الآمنة ، استخدم أيا من الطرق التالية:

- حدد نهج مرفقات آمنة موجود بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار الموجودة بجانب الاسم. في القائمة المنبثقة تفاصيل النهج التي تفتح، حدد الارتباط تحرير الإعدادات في قسم الإعدادات .

- حدد

إنشاء لبدء معالج نهج المرفقات الآمنة الجديد والوصول إلى صفحة الإعدادات .

إنشاء لبدء معالج نهج المرفقات الآمنة الجديد والوصول إلى صفحة الإعدادات .

في صفحة الإعدادات أو القائمة المنبثقة، اعرض نهج العزل أو حدده في مربع نهج العزل .

لا يمكن للمستخدمين إصدار رسائلهم الخاصة التي تم عزلها كبرمجيات ضارة بواسطة نهج المرفقات الآمنة، بغض النظر عن كيفية تكوين نهج العزل. إذا كان النهج يسمح للمستخدمين بإصدار الرسائل المعزولة الخاصة بهم، يسمح للمستخدمين بدلا من ذلك بطلب إصدار رسائل البرامج الضارة المعزولة الخاصة بهم.

يتم وصف الإرشادات الكاملة لإنشاء نهج المرفقات الآمنة وتعديلها في إعداد نهج المرفقات الآمنة في Microsoft Defender لـ Office 365.

نهج المرفقات الآمنة في PowerShell

إذا كنت تفضل استخدام PowerShell لتعيين نهج العزل في نهج المرفقات الآمنة، فاتصل Exchange Online PowerShell أو Exchange Online Protection PowerShell واستخدم بناء الجملة التالي:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

يمكن أن تؤدي قيم معلمة الإجراء Block أو DynamicDelivery إلى رسائل معزولة (القيمة Allow لا تقوم بعزل الرسائل). قيمة معلمة Action ذات معنى فقط عندما تكون قيمة المعلمة Enable هي

$true.عند إنشاء نهج مرفقات آمنة جديدة دون استخدام المعلمة QuarantineTag ، يتم استخدام نهج العزل الافتراضي المسمى AdminOnlyAccessPolicy لاكتشاف البرامج الضارة بواسطة المرفقات الآمنة.

لا يمكن للمستخدمين إصدار رسائلهم الخاصة التي تم عزلها كبرمجيات ضارة، بغض النظر عن كيفية تكوين نهج العزل. إذا كان النهج يسمح للمستخدمين بإصدار الرسائل المعزولة الخاصة بهم، يسمح للمستخدمين بدلا من ذلك بطلب إصدار رسائل البرامج الضارة المعزولة الخاصة بهم.

لمشاهدة قيم المعلمات المهمة، قم بتشغيل الأمر التالي:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagيتطلب نهج المرفقات الآمنة الجديد في PowerShell نهج مرفق آمن باستخدام New-SafeAttachmentPolicy cmdlet (الإعدادات)، وقاعدة مرفق آمنة حصرية باستخدام الأمر New-SafeAttachmentRule cmdlet (عوامل تصفية المستلم). للحصول على الإرشادات، راجع استخدام Exchange Online PowerShell لتكوين نهج المرفقات الآمنة.

ينشئ هذا المثال نهج مرفق آمن يسمى قسم الأبحاث الذي يحظر الرسائل المكتشفة ويستخدم نهج العزل المخصص المسمى ContosoNoAccess الذي يعين لا أذونات وصول إلى الرسائل المعزولة.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع New-MalwareFilterPolicy.

يعدل هذا المثال نهج المرفق الآمن الحالي المسمى الموارد البشرية لاستخدام نهج العزل المخصص المسمى ContosoNoAccess الذي يعين لا أذونات وصول .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-MalwareFilterPolicy.

تكوين إعدادات إعلام العزل العمومية في مدخل Microsoft Defender

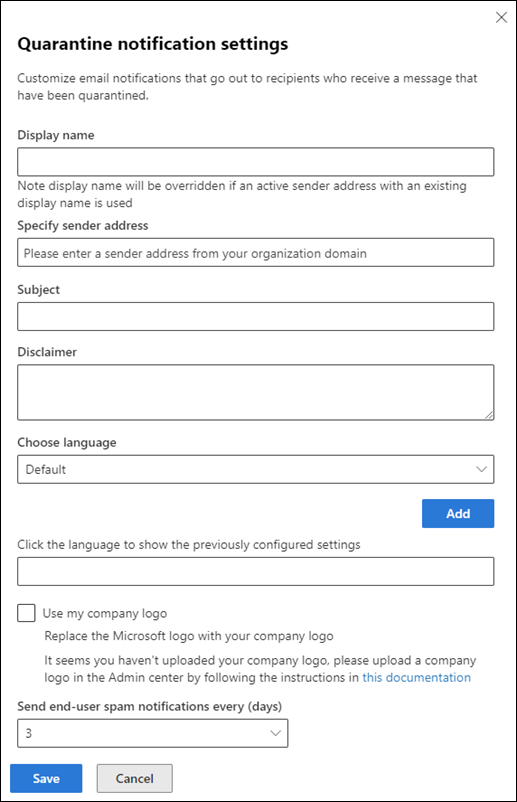

تسمح لك الإعدادات العمومية لنهج العزل بتخصيص إعلامات العزل التي يتم إرسالها إلى مستلمي الرسائل المعزولة إذا تم تشغيل إعلامات العزل في نهج العزل. لمزيد من المعلومات حول إعلامات العزل، راجع إعلامات العزل.

تخصيص إعلامات العزل للغات مختلفة

نص رسالة إعلامات العزل مترجم بالفعل استنادا إلى إعداد اللغة لعلابة البريد المستندة إلى السحابة للمستلم.

يمكنك استخدام الإجراءات الموجودة في هذا القسم لتخصيص قيم اسم عرض المرسل والموضوع وإخلاء المسؤولية المستخدمة في إعلامات العزل استنادا إلى إعداد اللغة لعلابة البريد المستندة إلى السحابة للمستلم:

اسم عرض المرسل كما هو موضح في لقطة الشاشة التالية:

حقل الموضوع لرسائل إعلام العزل.

نص إخلاء المسؤولية الذي تمت إضافته إلى أسفل إعلامات العزل (بحد أقصى 200 حرف). يتم دائما تضمين النص المترجم، وهو إخلاء مسؤولية عن مؤسستك: أولا، متبوعا بالنص الذي تحدده كما يظهر في لقطة الشاشة التالية:

تلميح

لا تتم ترجمة إعلامات العزل لعلب البريد المحلية.

يتم عرض إعلام عزل مخصص للغة معينة للمستخدمين فقط عندما تتطابق لغة علبة البريد الخاصة بهم مع اللغة في إعلام العزل المخصص.

تنطبق القيمة English_USA فقط على عملاء الإنجليزية الأمريكية. تنطبق القيمة English_Great بريطانيا على جميع العملاء الإنجليزية الآخرين (بريطانيا العظمى وكندا وأستراليا وما إلى ذلك).

تتوفر اللغات النرويجية والنرويجية (نينورسك). النرويجية (بوكمال) غير متوفرة.

لإنشاء إعلامات عزل مخصصة لما يصل إلى ثلاث لغات، قم بالخطوات التالية:

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج العزل لنهج> التهديد في قسم القواعد. أو، للانتقال مباشرة إلى صفحة نهج العزل ، استخدم https://security.microsoft.com/quarantinePolicies.

في صفحة نهج العزل ، حدد

الإعدادات العمومية.

الإعدادات العمومية.في القائمة المنبثقة إعدادات إعلام العزل التي تفتح، قم بالخطوات التالية:

حدد اللغة من مربع اختيار اللغة . القيمة الافتراضية English_USA.

على الرغم من أن هذا المربع ليس الإعداد الأول، إلا أنك تحتاج إلى تكوينه أولا. إذا أدخلت قيما في مربعات اسم عرض المرسل أو الموضوع أو إخلاء المسؤولية قبل تحديد اللغة، فستختفي هذه القيم.

بعد تحديد اللغة، أدخل قيما لاسم عرض المرسلوالموضوعوإخلاء المسؤولية. يجب أن تكون القيم فريدة لكل لغة. إذا حاولت إعادة استخدام قيمة بلغة مختلفة، فستحصل على خطأ عند تحديد حفظ.

حدد الزر إضافة بالقرب من مربع اختيار اللغة .

بعد تحديد إضافة، تظهر الإعدادات المكونة للغة في المربع انقر فوق اللغة لإظهار مربع الإعدادات التي تم تكوينها مسبقا . لإعادة تحميل الإعدادات، انقر فوق اسم اللغة. لإزالة اللغة، حدد

.

.كرر الخطوات السابقة لإنشاء ثلاثة إعلامات عزل مخصصة كحد أقصى استنادا إلى لغة المستلم.

عند الانتهاء من القائمة المنبثقة إشعارات العزل ، حدد حفظ.

للحصول على معلومات حول تحديد عنوان المرسل

تخصيص جميع إعلامات العزل

حتى إذا لم تقم بتخصيص إعلامات العزل للغات مختلفة، تتوفر الإعدادات في القائمة المنبثقة لإشعارات العزل لتخصيص جميع إعلامات العزل. أو يمكنك تكوين الإعدادات قبل تخصيص إعلامات العزل أو أثناءها أو بعدها للغات مختلفة (تنطبق هذه الإعدادات على جميع اللغات):

تحديد عنوان المرسل: حدد مستخدما موجودا لعنوان البريد الإلكتروني للمرسل لإشعارات العزل. المرسل الافتراضي هو

quarantine@messaging.microsoft.com.استخدام شعار الشركة: حدد هذا الخيار لاستبدال شعار Microsoft الافتراضي المستخدم في أعلى إعلامات العزل. قبل القيام بهذه الخطوة، تحتاج إلى اتباع الإرشادات الواردة في تخصيص نسق Microsoft 365 لمؤسستك لتحميل شعارك المخصص.

يظهر شعار مخصص في إعلام العزل في لقطة الشاشة التالية:

إرسال إعلام البريد العشوائي للمستخدم النهائي كل (أيام): حدد تكرار إعلامات العزل. يمكنك تحديد في غضون 4 ساعات أو يوميا أو أسبوعيا.

تلميح

إذا قمت بتحديد كل أربع ساعات، وتم عزل رسالة بعد إنشاء الإعلام الأخير ، فسيتلقى المستلم إعلام العزل بعد أكثر من أربع ساعات بقليل.

عند الانتهاء من القائمة المنبثقة إعلامات العزل، حدد حفظ.

استخدام PowerShell لتكوين إعدادات إعلام العزل العمومي

إذا كنت تفضل استخدام PowerShell لتكوين إعدادات إعلام العزل العمومي، فاتصل Exchange Online PowerShell أو Exchange Online Protection PowerShell واستخدم بناء الجملة التالي:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- يمكنك تحديد 3 لغات متوفرة كحد أقصى. القيمة الافتراضية هي en-US. القيمة الإنجليزية هي كل شيء آخر (en-GB و en-CA و en-AU وما إلى ذلك).

- لكل لغة، تحتاج إلى تحديد قيم MultiLanguageCustomDisclaimerوESNCustomSubject و MultiLanguageSenderName .

- إذا كانت أي من القيم النصية تحتوي على علامات اقتباس، فستحتاج إلى إلغاء علامة الاقتباس بعلامة اقتباس إضافية. على سبيل المثال، قم بالتغيير

d'assistanceإلىd''assistance.

يقوم هذا المثال بتكوين الإعدادات التالية:

- إعلامات العزل المخصصة للغة الإنجليزية والإسبانية الأمريكية.

- تم تعيين عنوان البريد الإلكتروني لمرسل إعلام العزل إلى

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-QuarantinePolicy.

عرض نهج العزل في مدخل Microsoft Defender

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج العزل لنهج> التهديد في قسم القواعد. أو، للانتقال مباشرة إلى صفحة نهج العزل ، استخدم https://security.microsoft.com/quarantinePolicies.

تعرض صفحة نهج العزل قائمة النهج حسب اسم النهج وتاريخ/وقت التحديث الأخير .

لعرض إعدادات نهج العزل الافتراضية أو المخصصة، حدد النهج بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم. تتوفر التفاصيل في القائمة المنبثقة التي تفتح.

لعرض الإعدادات العمومية، حدد الإعدادات العمومية

عرض نهج العزل في PowerShell

إذا كنت تفضل استخدام PowerShell لعرض نهج العزل، فقم بأي من الخطوات التالية:

لعرض قائمة ملخص لكافة النهج الافتراضية أو المخصصة، قم بتشغيل الأمر التالي:

Get-QuarantinePolicy | Format-Table Nameلعرض إعدادات نهج العزل الافتراضية أو المخصصة، استبدل <QuarantinePolicyName> باسم نهج العزل، وقم بتشغيل الأمر التالي:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"لعرض الإعدادات العمومية لإشعارات العزل، قم بتشغيل الأمر التالي:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Get-HostedContentFilterPolicy.

تعديل نهج العزل في مدخل Microsoft Defender

لا يمكنك تعديل نهج العزل الافتراضية المسماة AdminOnlyAccessPolicy أو DefaultFullAccessPolicy أو DefaultFullAccessWithNotificationPolicy.

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج العزل لنهج> التهديد في قسم القواعد. أو، للانتقال مباشرة إلى صفحة نهج العزل ، استخدم https://security.microsoft.com/quarantinePolicies.

في صفحة نهج العزل ، حدد النهج بالنقر فوق خانة الاختيار بجوار الاسم.

حدد إجراء تحرير النهج الذي يظهر.

حدد إجراء تحرير النهج الذي يظهر.

يفتح معالج النهج مع إعدادات وقيم نهج العزل المحدد. الخطوات هي نفسها تقريبا كما هو موضح في قسم إنشاء نهج العزل في مدخل Microsoft Defender. الفرق الرئيسي هو: لا يمكنك إعادة تسمية نهج موجود.

تعديل نهج العزل في PowerShell

إذا كنت تفضل استخدام PowerShell لتعديل نهج عزل مخصص، فاستبدل <QuarantinePolicyName> باسم نهج العزل، واستخدم بناء الجملة التالي:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

الإعدادات المتوفرة هي نفسها الموضحة لإنشاء نهج العزل في وقت سابق من هذه المقالة.

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Set-QuarantinePolicy.

إزالة نهج العزل في مدخل Microsoft Defender

ملاحظة

لا تقم بإزالة نهج العزل حتى تتحقق من عدم استخدامه. على سبيل المثال، قم بتشغيل الأمر التالي في PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagإذا كان نهج العزل قيد الاستخدام، فاستبدل نهج العزل المعين قبل إزالته لتجنب التعطيل المحتمل في إعلامات العزل.

لا يمكنك إزالة نهج العزل الافتراضية المسماة AdminOnlyAccessPolicy أو DefaultFullAccessPolicy أو DefaultFullAccessWithNotificationPolicy.

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج العزل لنهج> التهديد في قسم القواعد. أو، للانتقال مباشرة إلى صفحة نهج العزل ، استخدم https://security.microsoft.com/quarantinePolicies.

في صفحة نهج العزل ، حدد النهج بالنقر فوق خانة الاختيار بجوار الاسم.

حدد إجراء حذف النهج الذي يظهر.

حدد إجراء حذف النهج الذي يظهر.حدد إزالة النهج في مربع حوار التأكيد.

إزالة نهج العزل في PowerShell

إذا كنت تفضل استخدام PowerShell لإزالة نهج عزل مخصص، فاستبدل <QuarantinePolicyName> باسم نهج العزل، وقم بتشغيل الأمر التالي:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع Remove-QuarantinePolicy.

تنبيهات النظام لطلبات إصدار العزل

بشكل افتراضي، ينشئ نهج التنبيه الافتراضي المسمى المستخدم المطلوب إصدار رسالة معزولة تلقائيا تنبيها إعلاميا ويرسل إشعارا إلى إدارة المؤسسة (المسؤول العام) كلما طلب مستخدم إصدار رسالة معزولة:

يمكن للمسؤولين تخصيص مستلمي إعلامات البريد الإلكتروني أو إنشاء نهج تنبيه مخصص لمزيد من الخيارات.

لمزيد من المعلومات حول نهج التنبيه، راجع نهج التنبيه في مدخل Microsoft Defender.

ملحق

تشريح نهج العزل

يحتوي نهج العزل على أذونات يتم دمجها في مجموعات أذونات محددة مسبقا. مجموعات الأذونات المعينة مسبقا هي:

- لا يوجد وصول

- وصول محدود

- الوصول الكامل

كما هو موضح سابقا، تفرض نهج العزل الافتراضية قدرات المستخدم التاريخية على الرسائل المعزولة، ويتم تعيينها تلقائيا للإجراءات في ميزات الحماية المدعومة التي تقوم بعزل الرسائل.

نهج العزل الافتراضية هي:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (في بعض المؤسسات)

تتحكم نهج العزل أيضا في ما إذا كان المستخدمون يتلقون إعلامات العزل حول الرسائل التي تم عزلها بدلا من تسليمها إليهم. تقوم إعلامات العزل بأمرين:

- أبلغ المستخدم أن الرسالة في العزل.

- السماح للمستخدمين بعرض الرسالة المعزولة واتخاذ إجراء بشأنها من إعلام العزل. تتحكم الأذونات في ما يمكن للمستخدم القيام به في إعلام العزل كما هو موضح في قسم تفاصيل أذونات نهج العزل .

يتم وصف العلاقة بين الأذونات ومجموعات الأذونات ونهج العزل الافتراضية في الجداول التالية:

| إذن | لا يوجد وصول | وصول محدود | الوصول الكامل |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| السماح للمرسل (PermissionToAllowSender) | ✔ | ✔ | |

| حظر المرسل (PermissionToBlockSender) | |||

| حذف (PermissionToDelete) | ✔ | ✔ | |

| معاينة (PermissionToPreview)² | ✔ | ✔ | |

| السماح للمستلمين بتحرير رسالة من العزل (PermissionToRelease)³ | ✔ | ||

| السماح للمستلمين بطلب إصدار رسالة من العزل (PermissionToRequestRelease) | ✔ |

| نهج العزل الافتراضي | مجموعة الأذونات المستخدمة | هل تم تمكين إعلامات العزل؟ |

|---|---|---|

| AdminOnlyAccessPolicy | لا يوجد وصول | لا |

| DefaultFullAccessPolicy | الوصول الكامل | لا |

| DefaultFullAccessWithNotificationPolicy⁴ | الوصول الكامل | نعم |

| NotificationEnabledPolicy⁵ | الوصول الكامل | نعم |

¹ هذا الإذن غير متوفر في مدخل Defender. لا يؤثر إيقاف تشغيل الإذن في PowerShell على توفر ![]() إجراء عرض رأس الرسالة على الرسائل المعزولة. إذا كانت الرسالة مرئية لمستخدم في العزل، يتوفر دائما عرض رأس الرسالة للرسالة.

إجراء عرض رأس الرسالة على الرسائل المعزولة. إذا كانت الرسالة مرئية لمستخدم في العزل، يتوفر دائما عرض رأس الرسالة للرسالة.

² إذن المعاينة غير مرتبط بإجراء مراجعة الرسالة المتوفر في إعلامات العزل.

³ لا يتم احترام السماح للمستلمين بإصدار رسالة من العزل للرسائل التي تم عزلها كبرمجيات ضارة بواسطة نهج مكافحة البرامج الضارة أو نهج المرفقات الآمنة، أو التصيد الاحتيالي عالي الثقة من خلال نهج مكافحة البريد العشوائي.

⁴ يتم استخدام هذا النهج في نهج الأمان المحددة مسبقا لتمكين إعلامات العزل بدلا من النهج المسمى DefaultFullAccessPolicy حيث يتم إيقاف تشغيل الإعلامات.

⁵ قد لا يكون لدى مؤسستك النهج المسمى NotificationEnabledPolicy كما هو موضح في القسم التالي.

أذونات الوصول الكامل وإعلامات العزل

يكرر نهج العزل الافتراضي المسمى DefaultFullAccessPolicy الأذونات التاريخية للرسائل المعزولة الأقل ضررا، ولكن لا يتم تشغيل إعلامات العزل في نهج العزل. حيث يتم استخدام DefaultFullAccessPolicy بشكل افتراضي في جداول الميزات في الإعدادات الموصى بها ل EOP والأمان Microsoft Defender لـ Office 365.

لمنح المؤسسات أذونات DefaultFullAccessPolicy مع تشغيل إعلامات العزل، قمنا بتضمين نهج افتراضي بشكل انتقائي يسمى NotificationEnabledPolicy استنادا إلى المعايير التالية:

كانت المؤسسة موجودة قبل إدخال نهج العزل (يوليو-أغسطس 2021).

و

تم تشغيل إعداد تمكين إعلامات البريد العشوائي للمستخدم النهائي في نهج واحد أو أكثر من نهج مكافحة البريد العشوائي. قبل إدخال نهج العزل، حدد هذا الإعداد ما إذا كان المستخدمون تلقوا إعلامات حول رسائلهم المعزولة.

لا تمتلك المؤسسات الأحدث أو المؤسسات القديمة التي لم تقم بتشغيل إعلامات البريد العشوائي للمستخدم النهائي النهج المسمى NotificationEnabledPolicy.

لمنح المستخدمين أذونات الوصول الكاملوإعلامات العزل، لدى المؤسسات التي ليس لديها نهج NotificationEnabledPolicy الخيارات التالية:

- استخدم النهج الافتراضي المسمى DefaultFullAccessWithNotificationPolicy.

- إنشاء نهج عزل مخصصة واستخدامها مع تشغيل أذونات الوصول الكامل وإعلامات العزل.

تفاصيل إذن نهج العزل

تصف الأقسام التالية تأثيرات مجموعات الأذونات المعينة مسبقا والأذونات الفردية للمستخدمين في الرسائل المعزولة وفي إعلامات العزل.

ملاحظة

كما هو موضح سابقا، يتم تشغيل إعلامات العزل فقط في النهج الافتراضية المسماة DefaultFullAccessWithNotificationPolicy أو (إذا كانت مؤسستك قديمة بما يكفي) NotificationEnabledPolicy.

مجموعات الأذونات المعينة مسبقا

يتم وصف الأذونات الفردية المضمنة في مجموعات الأذونات المعينة مسبقا في قسم التشريح لنهج العزل .

لا يوجد وصول

يعتمد تأثير عدم وجود أذونات وصول (وصول المسؤول فقط) على قدرات المستخدم على حالة إعلامات العزل في نهج العزل:

تم إيقاف تشغيل إعلامات العزل:

- في صفحة العزل: الرسائل المعزولة غير مرئية للمستخدمين.

- في إعلامات العزل: لا يتلقى المستخدمون إعلامات العزل للرسائل.

تم تشغيل إعلامات العزل:

-

في صفحة العزل: الرسائل المعزولة مرئية للمستخدمين، ولكن الإجراء الوحيد المتاح هو

عرض رؤوس الرسائل.

عرض رؤوس الرسائل. - في إعلامات العزل: يتلقى المستخدمون إعلامات العزل، ولكن الإجراء الوحيد المتاح هو مراجعة الرسالة.

-

في صفحة العزل: الرسائل المعزولة مرئية للمستخدمين، ولكن الإجراء الوحيد المتاح هو

وصول محدود

إذا عين نهج العزل أذونات وصول محدودة ، يحصل المستخدمون على الإمكانات التالية:

في صفحة العزل وفي تفاصيل الرسالة في العزل: تتوفر الإجراءات التالية:

-

إصدار الطلب (الفرق من أذونات الوصول الكامل )

إصدار الطلب (الفرق من أذونات الوصول الكامل ) -

حذف

حذف -

معاينة الرسالة

معاينة الرسالة -

عرض رؤوس الرسائل

عرض رؤوس الرسائل -

السماح للمرسل

السماح للمرسل

-

في إعلامات العزل: تتوفر الإجراءات التالية:

- مراجعة الرسالة

- إصدار الطلب (الفرق من أذونات الوصول الكامل )

الوصول الكامل

إذا كان نهج العزل يعين أذونات الوصول الكامل (جميع الأذونات المتاحة)، يحصل المستخدمون على الإمكانات التالية:

في صفحة العزل وفي تفاصيل الرسالة في العزل: تتوفر الإجراءات التالية:

-

الإصدار (الفرق من أذونات الوصول المحدودة )

الإصدار (الفرق من أذونات الوصول المحدودة ) -

حذف

حذف -

معاينة الرسالة

معاينة الرسالة -

عرض رؤوس الرسائل

عرض رؤوس الرسائل -

السماح للمرسل

السماح للمرسل

-

في إعلامات العزل: تتوفر الإجراءات التالية:

- مراجعة الرسالة

- الإصدار (الفرق من أذونات الوصول المحدودة )

الأذونات الفردية

السماح بإذن المرسل

يسمح إذن السماح للمرسل (PermissionToAllowSender) للمستخدمين بإضافة مرسل الرسائل إلى قائمة المرسلين الآمنين في علبة البريد الخاصة بهم.

إذا تم تمكين إذن السماح بالمرسل :

![]()

-

يتوفر السماح للمرسل في صفحة العزل وفي تفاصيل الرسالة في العزل.

يتوفر السماح للمرسل في صفحة العزل وفي تفاصيل الرسالة في العزل.

إذا تم تعطيل إذن السماح بالمرسل ، فلن يتمكن المستخدمون من السماح للمرسلين من العزل (الإجراء غير متوفر).

لمزيد من المعلومات حول قائمة المرسلين الموثوقين، راجع إضافة مستلمي رسائل البريد الإلكتروني إلى قائمة المرسلين الموثوقينواستخدام Exchange Online PowerShell لتكوين مجموعة القائمة الآمنة على علبة بريد.

حظر إذن المرسل

يسمح إذن حظر المرسل (PermissionToBlockSender) للمستخدمين بإضافة مرسل الرسائل إلى قائمة المرسلين المحظورين في علبة البريد الخاصة بهم.

إذا تم تمكين إذن حظر المرسل :

يتوفر مرسل الحظر على صفحة العزل وفي تفاصيل الرسالة في العزل.

يتوفر مرسل الحظر على صفحة العزل وفي تفاصيل الرسالة في العزل.يتوفر المرسل المحظور في إعلامات العزل.

لكي يعمل هذا الإذن بشكل صحيح في إعلامات العزل، يجب تمكين المستخدمين ل PowerShell البعيد. للحصول على الإرشادات، راجع تمكين الوصول إلى Exchange Online PowerShell أو تعطيله.

إذا تم تعطيل إذن حظر المرسل ، فلا يمكن للمستخدمين حظر المرسلين من العزل أو في إعلامات العزل (الإجراء غير متوفر).

لمزيد من المعلومات حول قائمة المرسلين المحظورين، راجع حظر الرسائل من شخص ماواستخدام Exchange Online PowerShell لتكوين مجموعة القائمة الآمنة على علبة بريد.

تلميح

لا يزال بإمكان المؤسسة تلقي البريد من المرسل المحظور. يتم تسليم الرسائل من المرسل إلى مجلدات البريد الإلكتروني غير الهام للمستخدم أو عزلها اعتمادا على أسبقية النهج كما هو موضح في السماح المستخدم والكتل. لحذف الرسائل من المرسل عند الوصول، استخدم قواعد تدفق البريد (المعروفة أيضا باسم قواعد النقل) لحظر الرسالة.

إذن الحذف

يسمح إذن الحذف (PermissionToDelete) للمستخدمين بحذف رسائلهم الخاصة من العزل (الرسائل التي يكونون مستلمين فيها).

إذا تم تمكين إذن الحذف :

-

يتوفر الحذف في صفحة العزل وفي تفاصيل الرسالة في العزل.

يتوفر الحذف في صفحة العزل وفي تفاصيل الرسالة في العزل. - لا يوجد تأثير في إعلامات العزل. حذف رسالة معزولة من إعلام العزل غير ممكن.

إذا تم تعطيل إذن الحذف ، فلا يمكن للمستخدمين حذف رسائلهم الخاصة من العزل (الإجراء غير متوفر).

تلميح

يمكن للمسؤولين معرفة من قام بحذف رسالة معزولة عن طريق البحث في سجل تدقيق المسؤول. للحصول على الإرشادات، راجع البحث عن من قام بحذف رسالة معزولة. يمكن للمسؤولين استخدام تتبع الرسائل لمعرفة ما حدث لرسالة تم إصدارها إذا تعذر على المستلم الأصلي العثور عليها.

إذن المعاينة

يسمح إذن المعاينة (PermissionToPreview) للمستخدمين بمعاينة رسائلهم في العزل.

إذا تم تمكين إذن المعاينة :

-

تتوفر رسالة المعاينة في صفحة العزل وفي تفاصيل الرسالة في العزل.

تتوفر رسالة المعاينة في صفحة العزل وفي تفاصيل الرسالة في العزل. - لا يوجد تأثير في إعلامات العزل. لا يمكن معاينة رسالة معزولة من إعلام العزل. يأخذ إجراء مراجعة الرسالة في إعلامات العزل المستخدمين إلى القائمة المنبثقة لتفاصيل الرسالة في العزل حيث يمكنهم معاينة الرسالة.

إذا تم تعطيل إذن المعاينة ، فلن يتمكن المستخدمون من معاينة رسائلهم الخاصة في العزل (الإجراء غير متوفر).

السماح للمستلمين بإصدار رسالة من إذن العزل

ملاحظة

كما هو موضح سابقا، لا يتم احترام هذا الإذن للرسائل التي تم عزلها كبرمجيات ضارة بواسطة نهج مكافحة البرامج الضارة أو المرفقات الآمنة، أو التصيد الاحتيالي عالي الثقة من خلال نهج مكافحة البريد العشوائي. إذا كان نهج العزل يمنح المستخدمين هذا الإذن، يسمح للمستخدمين بدلا من ذلك بطلب إصدار البرامج الضارة المعزولة أو رسائل التصيد الاحتيالي عالية الثقة.

يسمح السماح للمستلمين بإصدار رسالة من إذن العزل (PermissionToRelease) للمستخدمين بتحرير رسائلهم المعزولة دون موافقة المسؤول.

إذا تم تمكين السماح للمستلمين بإصدار رسالة من إذن العزل :

-

يتوفر الإصدار على صفحة العزل وفي تفاصيل الرسالة في العزل.

يتوفر الإصدار على صفحة العزل وفي تفاصيل الرسالة في العزل. - يتوفر الإصدار في إعلامات العزل.

إذا تم تعطيل إذن السماح للمستلمين بإصدار رسالة من العزل ، فلا يمكن للمستخدمين تحرير رسائلهم الخاصة من العزل أو في إعلامات العزل (الإجراء غير متوفر).

السماح للمستلمين بطلب إصدار رسالة من إذن العزل

يسمح السماح للمستلمين بطلب إصدار رسالة من إذن العزل (PermissionToRequestRelease) للمستخدمين بطلب إصدار رسائلهم المعزولة. يتم إصدار الرسائل فقط بعد موافقة المسؤول على الطلب.

إذا تم تمكين السماح للمستلمين بطلب رسالة ليتم تحريرها من إذن العزل :

-

يتوفر إصدار الطلب في صفحة العزل وفي تفاصيل الرسالة في العزل.

يتوفر إصدار الطلب في صفحة العزل وفي تفاصيل الرسالة في العزل. - يتوفر إصدار الطلب في إعلامات العزل.

إذا تم تعطيل إذن السماح للمستلمين بطلب إصدار رسالة من العزل ، فلا يمكن للمستخدمين طلب إصدار رسائلهم الخاصة من العزل أو في إعلامات العزل (الإجراء غير متوفر).