تحليل الحادث الأول في Microsoft Defender XDR

ينطبق على:

- Microsoft Defender XDR

يعد فهم السياق الذي يحيط بالحوادث أمرا ضروريا في تحليل الهجمات. يضمن الجمع بين خبرتك وخبراتك وميزات Microsoft Defender XDR وقدراته حل الحوادث بشكل أسرع وسلامة مؤسستك من الهجمات الإلكترونية.

تتطلب تهديدات اليوم على أمان البيانات - اختراق البريد الإلكتروني للأعمال (BEC) والبرامج الضارة مثل الأبواب الخلفية وبرامج الفدية الضارة والانتهاكات التنظيمية وهجمات الدولة القومية - اتخاذ إجراءات سريعة وذكية وحاسمة من المستجيبين للحوادث. تسمح أدوات مثل Microsoft Defender XDR لفرق الاستجابة باكتشاف الحوادث وفرزها والتحقيق فيها من خلال تجربتها أحادية الجزء من الزجاج والعثور على المعلومات اللازمة لاتخاذ هذه القرارات في الوقت المناسب.

مهام التحقيق

تتضمن التحقيقات عادة المستجيبين الذين يعرضون العديد من التطبيقات أثناء التحقق في نفس الوقت من مصادر التحليل الذكي للمخاطر المختلفة. في بعض الأحيان يتم توسيع نطاق التحقيقات لتعقب التهديدات الأخرى. يعد توثيق الحقائق والحلول في التحقيق في الهجوم مهمة مهمة إضافية توفر التاريخ والسياق لاستخدام المحققين الآخرين أو للتحقيقات اللاحقة. يتم تبسيط مهام التحقيق هذه عند استخدام Microsoft Defender XDR من خلال ما يلي:

العرض المحوري - يجمع المدخل معلومات الهجوم المهمة في سياقها عبر أحمال عمل Defender الممكنة في مؤسستك. يدمج المدخل جميع المعلومات عبر مكونات هجوم واحد (ملف أو عنوان URL أو علبة بريد أو حساب مستخدم أو جهاز)، ويعرض العلاقات والجدول الزمني للأنشطة. مع توفر جميع المعلومات في صفحة، يسمح المدخل لمستجيبي الحوادث بالتمحور عبر الكيانات والأحداث ذات الصلة للعثور على المعلومات التي يحتاجونها لاتخاذ القرارات.

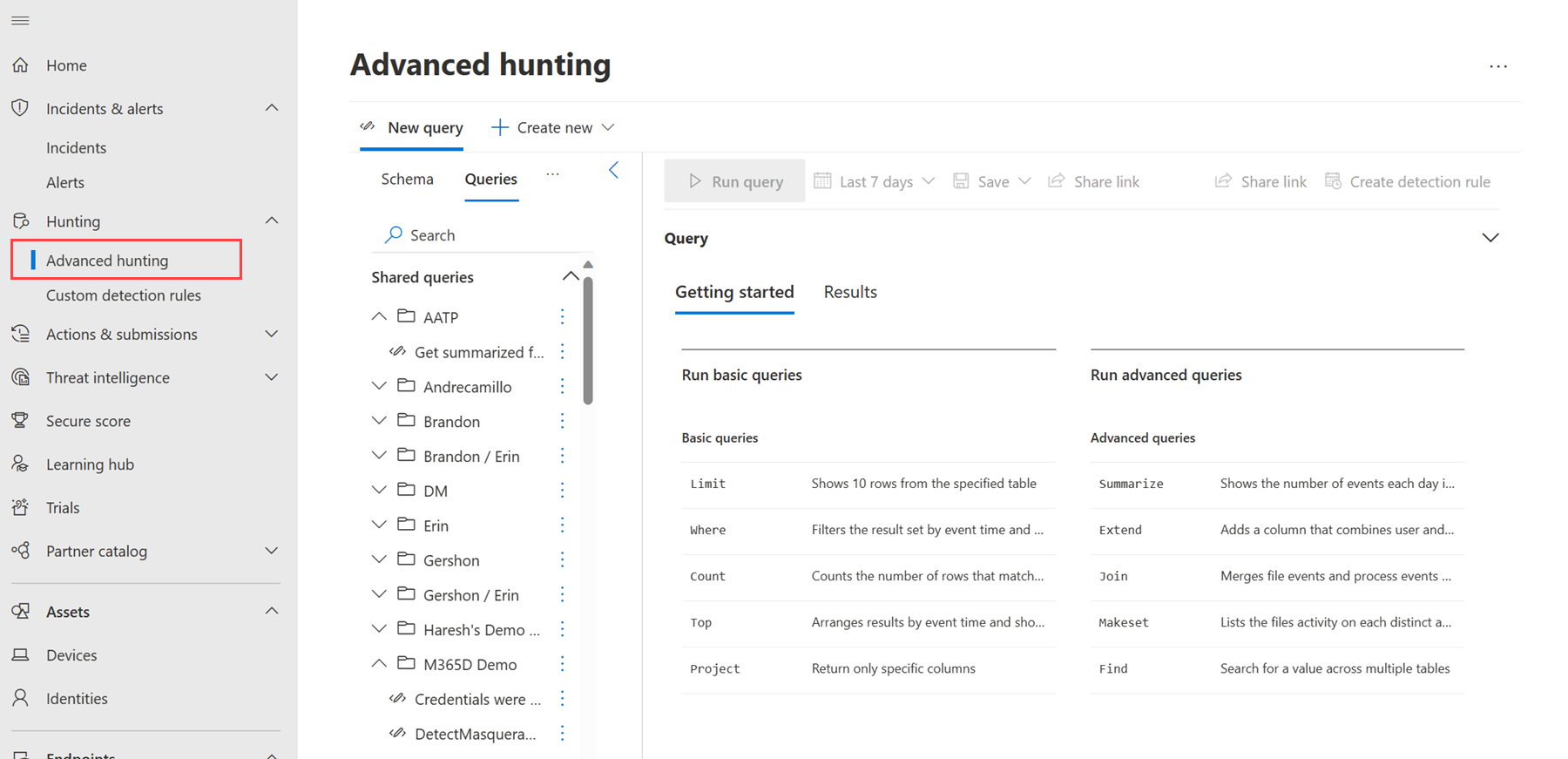

التتبع - يمكن لصائدي التهديدات العثور على التهديدات المعروفة والممكنة داخل المؤسسة من خلال قدرة التتبع المتقدمة للمدخل باستخدام استعلامات Kusto. إذا كنت جديدا على Kusto، فاستخدم الوضع الإرشادي للبحث عن التهديدات.

نتيجة التحليلات - عند الاقتضاء، يمكن لمستجيبي الحوادث عرض الإجراءات على الأحداث والتنبيهات التي تم اكتشافها مسبقا للمساعدة في إجراء التحقيقات الحالية. كما تتم إضافة رؤى إضافية تلقائيا إلى الأحداث والتنبيهات من خلال جهود التحليل الذكي للمخاطر الخاصة ب Microsoft ومن مصادر مثل MITRE ATT&إطار عمل CK® و VirusTotal.

التعاون - يمكن لفرق عمليات الأمان عرض قرارات وإجراءات كل أعضاء الفريق بشأن الحوادث والتنبيهات السابقة والحالية من خلال ميزات المدخل مثل التعليقات ووضع العلامات ووضع العلامات والتعيين. يتوفر أيضا المزيد من التعاون مع خدمة الكشف والاستجابة المدارة من Microsoft من خلال Defender Experts for XDRخبراء Defender للتتبع عندما تتطلب المؤسسة استجابة معززة.

نظرة عامة على الهجوم

توفر قصة الهجوم للمستجيبين للحوادث نظرة عامة كاملة ذات سياق لما حدث في الهجوم. يمكن للمستجيبين عرض جميع التنبيهات والأحداث ذات الصلة، بما في ذلك إجراءات المعالجة التلقائية التي اتخذتها Microsoft Defender XDR للتخفيف من الهجوم.

من قصة الهجوم، يمكنك التعمق في تفاصيل الهجوم من خلال استكشاف علامات التبويب المتوفرة في صفحة الحدث. يمكنك معالجة الهجمات الشائعة بسرعة مثل التصيد الاحتيالي، ورذاذ كلمة المرور، واختراق التطبيقات الضارة من خلال أدلة مبادئ الاستجابة للحوادث التي يمكن الوصول إليها داخل المدخل. تحتوي أدلة المبادئ هذه على إرشادات الكشف والاستجابة والتخفيف التي تدعم تحقيقات الحوادث.

يرشدك هذا الفيديو حول كيفية التحقيق في هجوم في Microsoft Defender XDR وكيفية استخدام ميزات المدخل في تحقيقك خلال قصة الهجوم وصفحة الحادث.

التحقيق في التهديدات

غالبا ما تتطلب التهديدات المعقدة مثل الهجمات المتطفلة وبرامج الفدية الضارة تحقيقا يدويا. يبحث المستجيب للحوادث الذي يعالج هذه الهجمات المعقدة عن المعلومات الهامة التالية:

- وجود برامج ضارة أو استخدام مشبوه للأدوات والتطبيقات

- أدلة حول أي قنوات اتصال أو نقاط دخول يستخدمها أي كيان ضار أو مشبوه

- أدلة تشير إلى اختراق محتمل للهوية

- تحديد تأثير ذلك على بيانات المؤسسة ووضعها الأمني

تحتوي الأقسام التالية على برامج تعليمية ومقاطع فيديو لميزات Microsoft Defender XDR التي تساعد فرق الاستجابة للحوادث في التحقيق في الهجمات المعقدة المختلفة.

تحقيقات برامج الفدية الضارة

لا تزال برامج الفدية الضارة تشكل تهديدا كبيرا للمؤسسات. لدى Microsoft الموارد التالية لمساعدتك في التحقيق في هجمات برامج الفدية الضارة والاستجابة لها:

- الأدلة: من الكشف إلى الحماية: دليل Microsoft لمكافحة هجمات برامج الفدية الضارة

- البرنامج التعليمي: دليل مبادئ التحقيق في برامج الفدية الضارة

- فيديو: التحقيق في هجمات برامج الفدية الضارة في Microsoft Defender XDR (الجزء 1)

- فيديو: التحقيق في هجمات برامج الفدية الضارة في Microsoft Defender XDR (الجزء 2)

تحليل الهجمات المستندة إلى البريد الإلكتروني

يعد تحديد الهويات المعدلة أو التي تم إنشاؤها أو سرقتها وتتبعها أمرا ضروريا للتحقيق في هجمات التصيد الاحتيالي وهجمات BEC. استخدم الموارد التالية عند التحقيق في هذه الهجمات:

- البرنامج التعليمي: التحقيق في البريد الإلكتروني الضار

- البرنامج التعليمي: التحقيق في المستخدمين

- البرنامج التعليمي: التحقيق في حساب مستخدم

- المدونة: إجمالي اختراق الهوية: يمكن أيضا التحقيق في دروس الاستجابة للحوادث من Microsoft حول تأمين اختراق هوية Active Directory باستخدام إشارات Defender for Identity.

- البرنامج التعليمي: مثال على هجوم البريد الإلكتروني للتصيد الاحتيالي

- البرنامج التعليمي: مثال على هجوم يستند إلى الهوية

تناقش مقاطع الفيديو التالية كيفية التحقيق في هجمات التصيد الاحتيالي وهجمات BEC في Microsoft Defender XDR:

- فيديو: التحقيق في التصيد الاحتيالي BEC وITM في Microsoft Defender XDR

- فيديو: الدفاع ضد الرمح والتصيد الاحتيالي باستخدام Defender لـ Office 365

تحقق من اختراق الهوية واعرف ما يمكنك القيام به لاحتواء هجوم من خلال هذا الفيديو:

تحليل البرامج الضارة

تعد معلومات الملف الضار وقدراته مفتاحا للتحقيق في البرامج الضارة. يمكن Microsoft Defender XDR، في معظم الحالات، تفجير الملف لإظهار البيانات الهامة بما في ذلك التجزئة وبيانات التعريف وانتشارها داخل المؤسسة وقدرات الملف استنادا إلى تقنيات MITRE ATT&CK®. يؤدي ذلك إلى إزالة الحاجة إلى إجراء اختبار الصندوق الأسود أو التحليل الثابت للملفات. يمكنك عرض معلومات الملف من الرسم البياني للحادث، أو عن طريق عرض شجرة عملية تنبيه أو مخطط زمني للبيانات الاصطناعية أو مخطط زمني للجهاز.

توفر الموارد التالية تفاصيل حول كيفية استخدام قدرات المدخل في التحقيق في الملفات:

- البرنامج التعليمي: التحقيق في الملفات

- فيديو: التحقيق في البرامج الضارة في Microsoft Defender XDR

تحليل التطبيقات الخطرة ومنع التهديدات المستندة إلى السحابة

يمكن للمستخدمين الضارين استغلال التطبيقات المستندة إلى السحابة. يمكن للتطبيقات تسريب المعلومات الحساسة عن غير قصد من خلال إساءة الاستخدام أو إساءة الاستخدام. يمكن لمستجيبي الحوادث الذين يحققون في التطبيقات ويحمونها في بيئات السحابة استخدام الموارد التالية حيث يتم نشر Defender for Cloud Apps في مؤسساتهم:

- البرنامج التعليمي: التحقيق في التطبيقات الضارة والمخترقة

- البرنامج التعليمي: التحقيق في تطبيقات OAuth الخطرة

- البرنامج التعليمي: حماية تطبيقات السحابة

- البرنامج التعليمي: حماية التطبيقات في الوقت الحقيقي

اكتشف كيف يمكنك حماية تطبيقات السحابة في الوقت الحقيقي باستخدام هذا الفيديو لحمل عمل Defender for Cloud Apps:

- فيديو: حماية التطبيقات السحابية والملفات ذات الصلة من خلال Defender for Cloud Apps

تحليل الخرق

غالبا ما تتطلب هجمات الدولة القومية والهجمات ضد البنية الأساسية الحرجة والخروقات التنظيمية من المهاجم إنشاء نقاط اتصال بمجرد وجوده في شبكة. يبحث المستجيبون عن الحوادث عن أدلة من خلال تحديد نسبة استخدام الشبكة المشبوهة أو التبادلات بين المصدر والوجهة. لدى Microsoft البرامج التعليمية التالية للتحقيق في مكونات الاتصال:

- التحقيق في المجالات وعناوين URL

- التحقق من عنوان IP

- التحقق من أحداث الاتصال التي تحدث خلف نيات إعادة توجيه

- التحقيق في أنشطة المستخدم والجهاز المشبوهة من خلال Defender for Identity

- تحديد مسارات الحركة الجانبية والتحقيق فيها في Defender for Identity

- التحقيق في الأجهزة في قائمة أجهزة Defender لنقطة النهاية

غالبا ما يستخدم المهاجمون نقاط الضعف للوصول إلى مؤسسة. تستفيد بعض هجمات برامج الفدية الضارة في البداية من الثغرات الأمنية غير المصححة مثل ثغرة Log4Shell. تساعد الموارد التالية المستجيبين للحوادث على تحديد الثغرات الأمنية والأجهزة الضعيفة في مؤسستهم من خلال خدمة Defender for Vulnerability Management:

- البرنامج التعليمي: تحديد الثغرات الأمنية في مؤسستك

- البرنامج التعليمي: البحث عن الأجهزة المكشوفة

- البرنامج التعليمي: تقييم مخاطر مؤسستك من خلال درجة التعرض

- فيديو: إدارة التهديدات والثغرات الأمنية عبر إدارة الثغرات الأمنية ل Defender

تحدث الخروقات أيضا من خلال أجهزة مختلفة مثل الهواتف والأجهزة اللوحية التي تتصل بشبكة مؤسستك. يمكن للمستجيبين للحوادث إجراء مزيد من التحقيق في هذه الأجهزة داخل المدخل. يتحدث الفيديو التالي عن أهم التهديدات من الأجهزة المحمولة وكيف يمكنك التحقيق فيها:

- الدفاع عن التهديدات المتنقلة في Microsoft Defender XDR

موارد للتحليل الذكي للمخاطر والتتبع

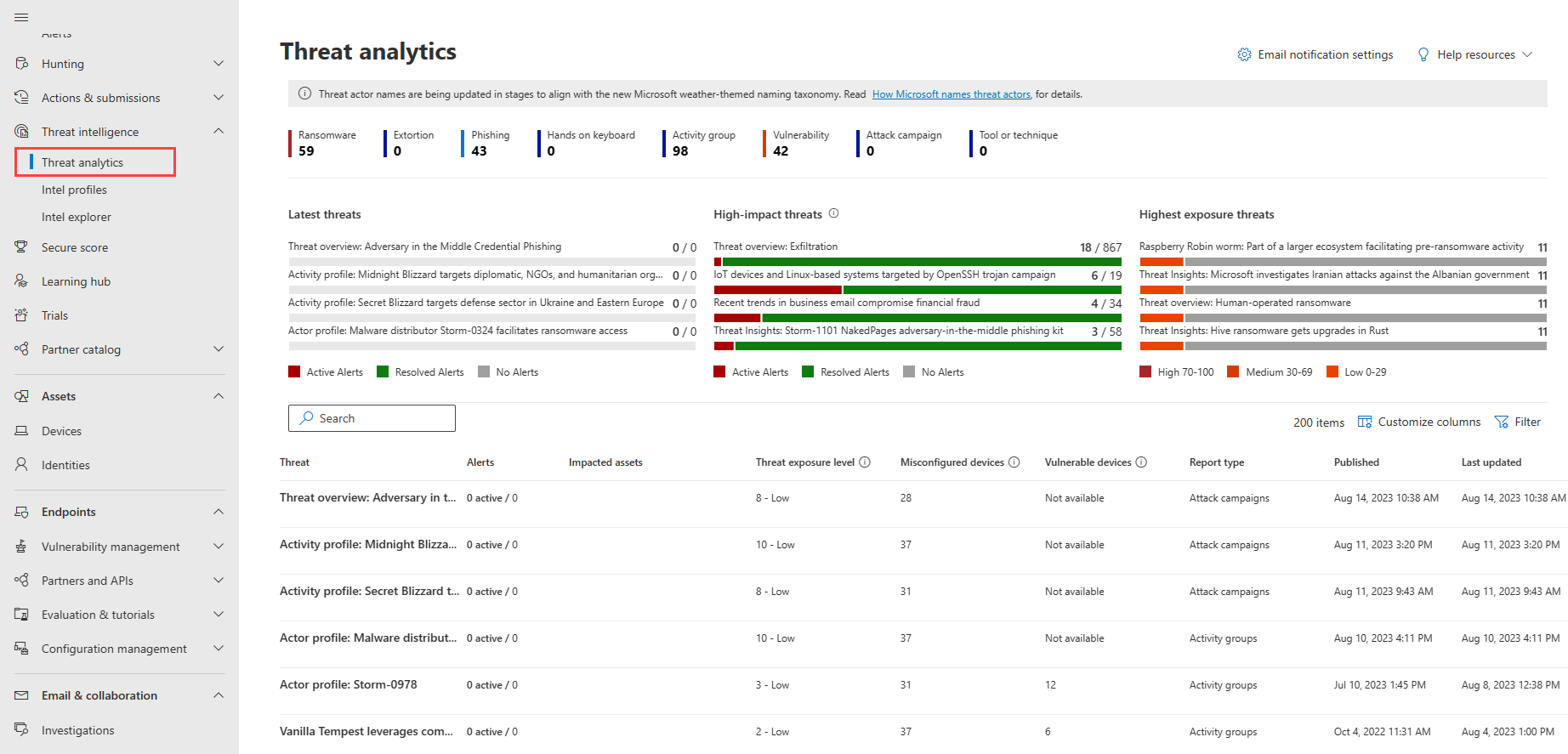

قدرات Microsoft Defender XDR المدمجة في التحليل الذكي للمخاطر وفرق الاستجابة للحوادث في التتبع في أداء الحماية الاستباقية ضد التهديدات والهجمات الناشئة. لديك حق الوصول المباشر إلى أحدث المعلومات حول التهديدات والهجمات الناشئة من خلال تحليلات التهديدات الخاصة بالمدخل.

استخدم التحليل الذكي في تحليلات التهديدات للتعمق في التهديدات الجديدة باستخدام الفيديو التالي:

البحث الاستباقي عن التهديدات داخل المؤسسة باستخدام قدرة التتبع المتقدمة المضمنة في المدخل.

توفر الموارد التالية المزيد من المعلومات حول كيفية استخدام التتبع المتقدم:

توسيع التحليل الذكي للمخاطر باستخدام أحدث الأبحاث والتغييرات الأمنية من فرق أبحاث الأمان من Microsoft:

تعاون مع خبراء Microsoft للاستجابة للحوادث وتعقب التهديدات لتحسين قدرات فرق عمليات الأمان. تعرف على المزيد حول خبرائنا وكيفية إشراكهم في الموارد التالية:

الخطوة التالية

- معالجة الحدث الأول

- استكشف ميزات المدخل من خلال العروض التوضيحية للفيديو في Microsoft Defender XDR Virtual Ninja Training

راجع أيضًا

- فهم الحوادث

- التحقيق في الأحداث

- التحقق من التنبيهات

- تعرف على ميزات المدخل ووظائفه من خلال تدريب Microsoft Defender XDR Ninja

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ