ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

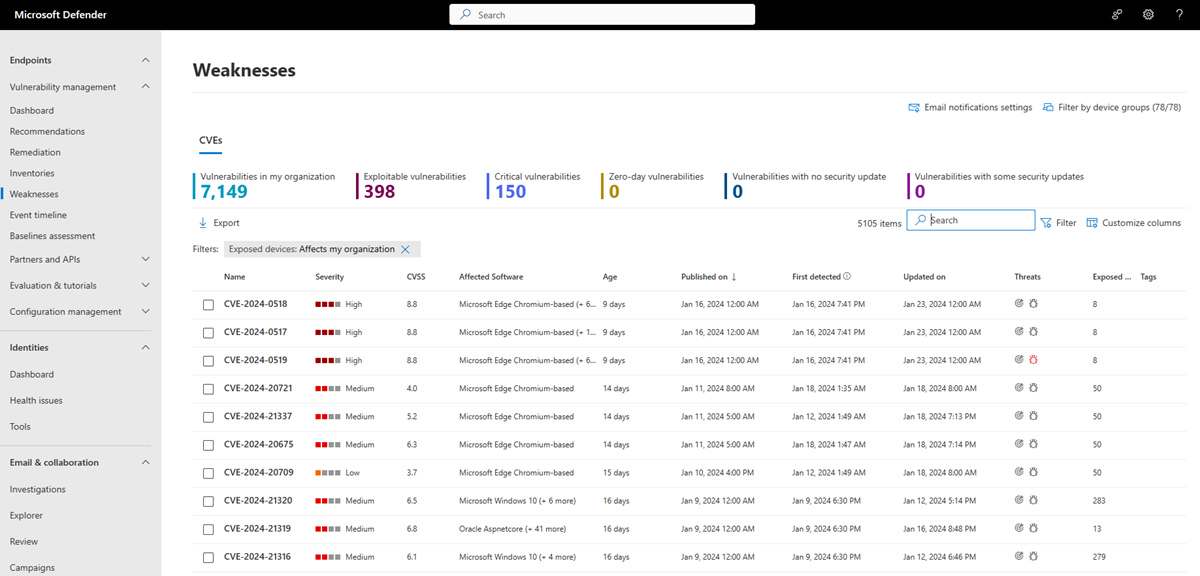

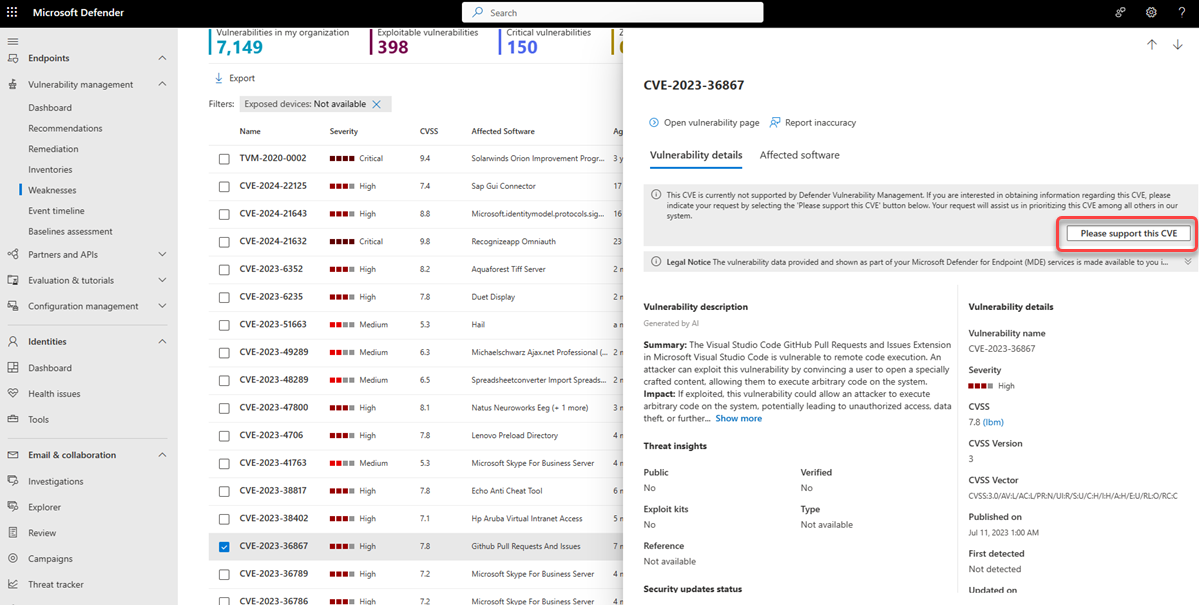

تسرد صفحة نقاط الضعف في إدارة الثغرات الأمنية في Microsoft Defender نقاط الضعف والتعرض الشائعة المعروفة (CVEs) بواسطة معرف CVE.

معرفات CVE هي معرفات فريدة تم تعيينها لثغرات الأمان عبر الإنترنت التي تم الكشف عنها بشكل عام والتي تؤثر على البرامج والأجهزة والبرامج الثابتة. فهي توفر للمؤسسات طريقة قياسية لتحديد الثغرات الأمنية وتتبعها، وتساعدها على فهم هذه الثغرات الأمنية وتحديد أولوياتها ومعالجتها في مؤسستها. يتم تعقب CVEs في سجل عام يتم الوصول إليه من https://www.cve.org/.

يستخدم إدارة الثغرات الأمنية في Defender مستشعرات نقطة النهاية للفحص والكشف عن هذه الثغرات الأمنية وغيرها في المؤسسة.

ينطبق على:

- إدارة الثغرات الأمنية في Microsoft Defender

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

- Microsoft Defender للخوادم الخطة 1 & 2

هام

يمكن أن تساعد إدارة الثغرات الأمنية في Defender في تحديد الثغرات الأمنية Log4j في التطبيقات والمكونات. تعرّف على المزيد.

صفحة نظرة عامة على نقاط الضعف

للوصول إلى صفحة نقاط الضعف، حدد نقاط الضعف من قائمة التنقل في إدارة الثغرات الأمنية في مدخل Microsoft Defender

تفتح صفحة نقاط الضعف مع قائمة ب CVEs التي تتعرض لها أجهزتك. يمكنك عرض درجة الخطورة وتصنيف Common Vulnerability Scoring System (CVSS) ونتائج تحليلات الخرق والتهديد المقابلة والمزيد.

إذا لم يتم تعيين معرف CVE رسمي لثغرة أمنية، يتم تعيين اسم الثغرة الأمنية بواسطة إدارة الثغرات الأمنية في Defender باستخدام تنسيق TVM-2020-002.

ملاحظة

الحد الأقصى لعدد السجلات التي يمكنك تصديرها من صفحة نقاط الضعف إلى ملف CSV هو 8000 ويجب ألا يتجاوز التصدير 64 كيلوبايت. إذا تلقيت رسالة تفيد بأن النتائج كبيرة جدا بحيث يتعذر تصديرها، فبادر بتحسين الاستعلام لتضمين سجلات أقل.

حاليا، لا يميز إدارة الثغرات الأمنية في Defender بين بنيات النظام 32 بت و64 بت عند ربط الثغرات الأمنية (CVEs) بالأجهزة. يمكن أن يؤدي هذا القيد إلى إيجابيات خاطئة، خاصة في الحالات التي ينطبق فيها CVE على نوع بنية واحد فقط. على سبيل المثال، على جهاز Windows Server 2016، تم وضع علامة PHP بشكل غير صحيح مع CVE-2024-11236، مما يؤثر على أنظمة 32 بت فقط. نظرا لأن البنية غير مضمنة حاليا في عملية الارتباط، فقد تم إقران CVE بشكل غير صحيح بخادم 64 بت. هذه مشكلة معروفة، والحل موجود في المخطط.

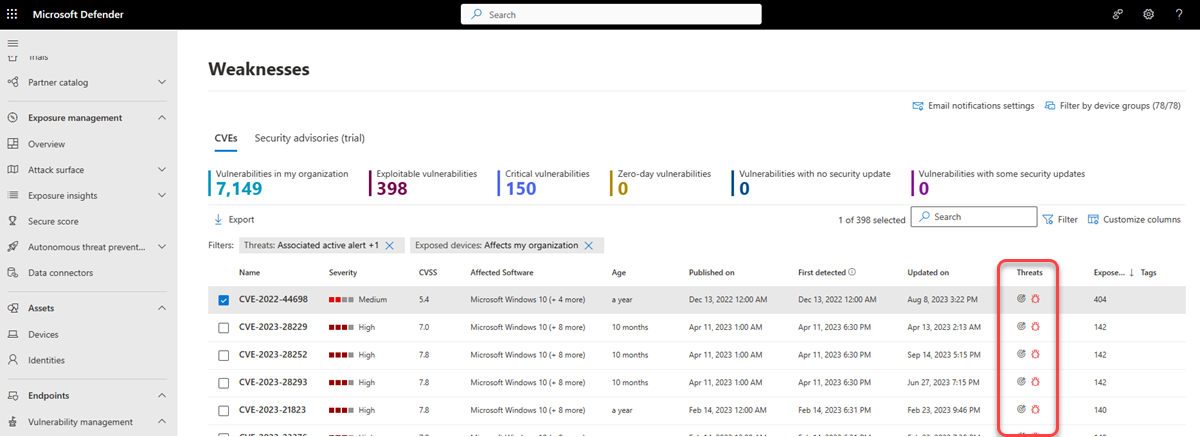

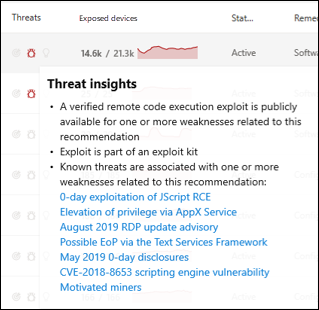

نتائج تحليلات الاختراق والتهديد

من المهم تحديد أولويات التوصيات المرتبطة بالتهديدات المستمرة. يمكنك استخدام المعلومات المتوفرة في عمود Threats لمساعدتك على تحديد أولويات الثغرات الأمنية. لمشاهدة الثغرات الأمنية مع التهديدات المستمرة، قم بتصفية عمود التهديدات حسب:

- تنبيه نشط مقترن

- الاستغلال متاح

- تم التحقق من الاستغلال

- الاستغلال هو جزء من مجموعة أدوات الاستغلال

أيقونة رؤى التهديد ![]() يتم تمييزه في عمود التهديدات إذا كانت هناك عمليات استغلال مقترنة في ثغرة أمنية.

يتم تمييزه في عمود التهديدات إذا كانت هناك عمليات استغلال مقترنة في ثغرة أمنية.

يظهر التمرير فوق الأيقونة ما إذا كان التهديد جزءا من مجموعة أدوات استغلال أو متصلا بحملات مستمرة أو مجموعات نشاط متقدمة محددة. عند توفره، هناك ارتباط إلى تقرير تحليلات المخاطر مع أخبار الاستغلال صفري اليوم أو الإفصاحات أو النصائح الأمنية ذات الصلة.

يتم تمييز أيقونة نتائج تحليلات الخرق إذا كانت هناك ثغرة أمنية موجودة في مؤسستك.

![]()

يعرض عمود الأجهزة المكشوفة عدد الأجهزة التي تتعرض حاليا لثغرة أمنية. إذا كان العمود يظهر 0، وهذا يعني أنك لست في خطر.

الحصول على نتائج تحليلات الثغرات الأمنية

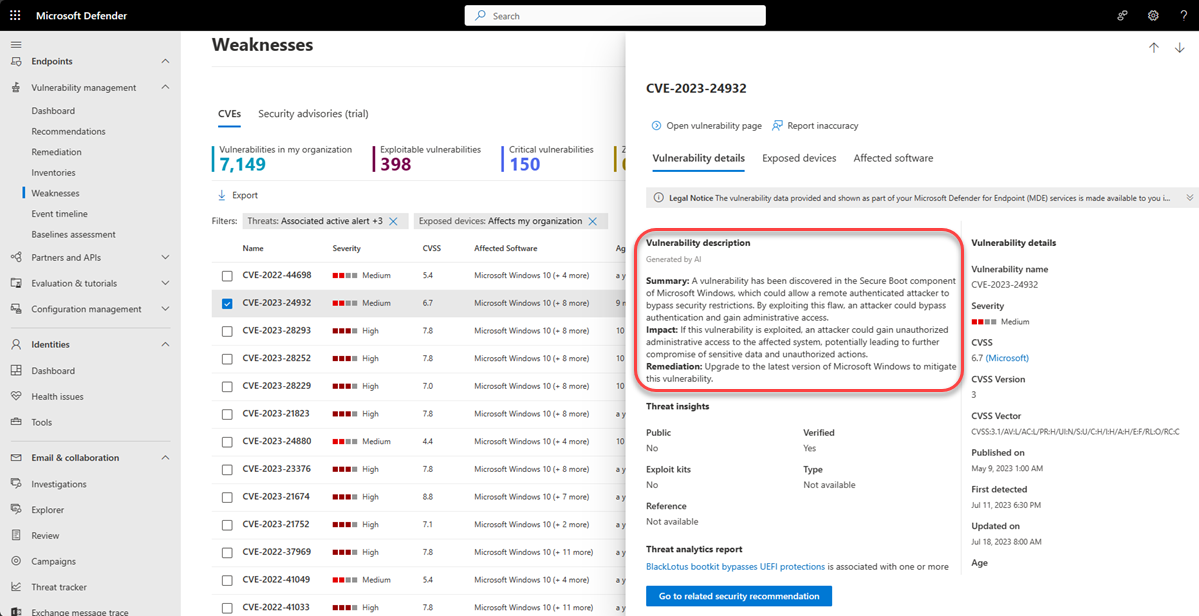

إذا حددت CVE من صفحة نقاط الضعف، فستفتح لوحة منبثقة بمزيد من المعلومات مثل وصف الثغرة الأمنية والتفاصيل ونتائج تحليلات التهديدات. يوفر وصف الثغرة الأمنية التي تم إنشاؤها الذكاء الاصطناعي معلومات مفصلة عن الثغرة الأمنية وتأثيرها وخطوات المعالجة الموصى بها وأي معلومات إضافية، إذا كانت متوفرة.

لكل CVE، يمكنك مشاهدة قائمة بالأجهزة المكشوفة والبرامج المتأثرة.

استغلال نظام تسجيل التوقعات (EPSS)

ينشئ نظام تسجيل التنبؤات (EPSS) درجة تستند إلى البيانات لاحتمال استغلال ثغرة أمنية معروفة في البرامج في البرية. يستخدم EPSS معلومات التهديد الحالية من بيانات CVE وبيانات الاستغلال في العالم الحقيقي. لكل CVE، ينتج نموذج EPSS درجة احتمال بين 0 و1 (0٪ و100٪). كلما ارتفعت النتيجة، زاد احتمال استغلال ثغرة أمنية. تعرف على المزيد حول EPSS.

تم تصميم EPSS للمساعدة في إثراء معرفتك بنقاط الضعف واحتمال استغلالها، وتمكينك من تحديد الأولويات وفقا لذلك.

لمشاهدة درجة EPSS، حدد CVE من صفحة نقاط الضعف في مدخل Microsoft Defender:

عندما يكون EPSS أكبر من 0.9، يتم تحديث تلميح أداة عمود Threats بالقيمة لنقل الحاجة الملحة للتخفيف من المخاطر:

ملاحظة

إذا كانت درجة EPSS أصغر من0.001، اعتبارها 0.

يمكنك استخدام واجهة برمجة تطبيقات الثغرات الأمنية لمشاهدة درجة EPSS.

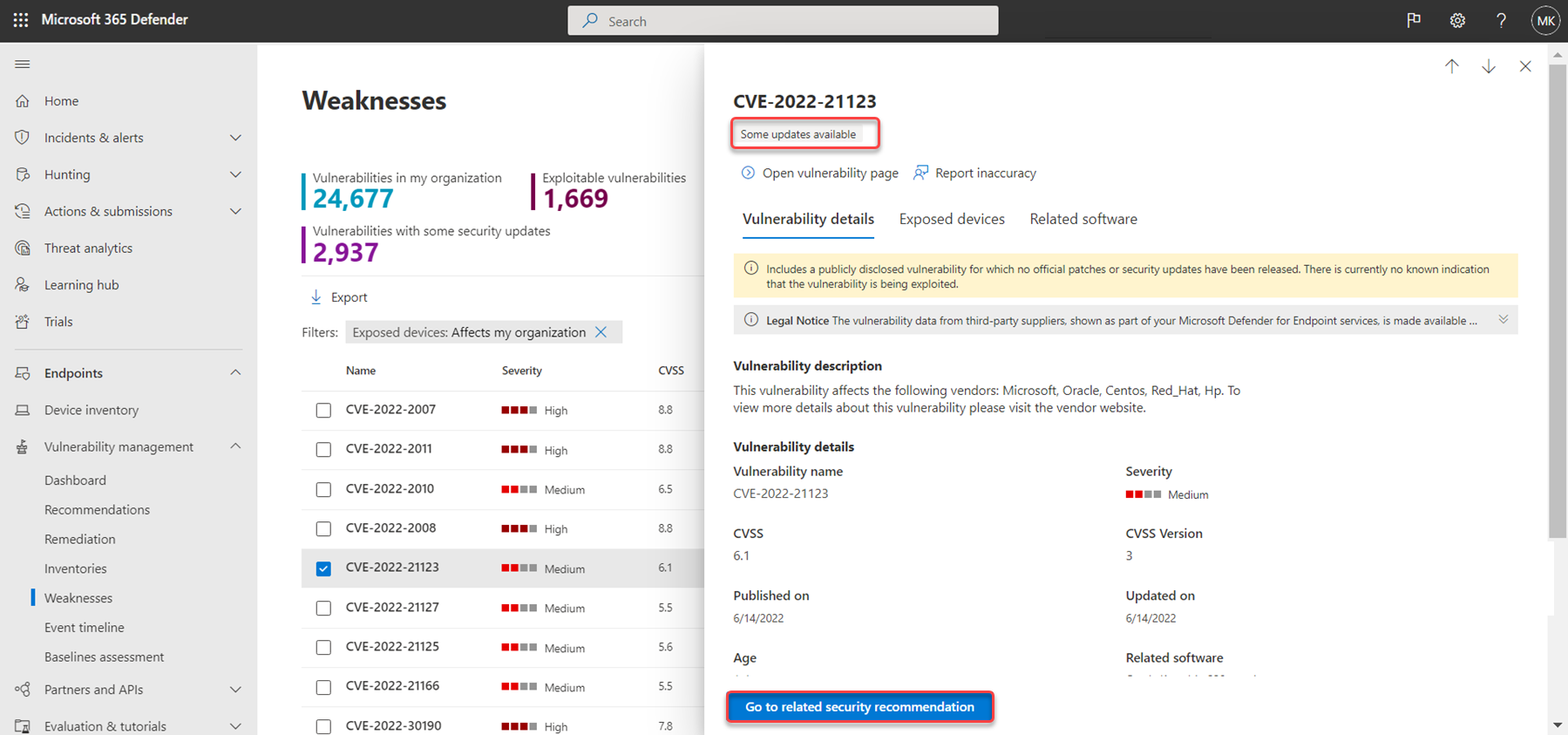

توصيات الأمان ذات الصلة

استخدم توصيات الأمان لمعالجة الثغرات الأمنية في الأجهزة المكشوفة وتقليل المخاطر على أصولك ومؤسستك. عند توفر توصية أمان، يمكنك تحديد الانتقال إلى توصية الأمان ذات الصلة للحصول على تفاصيل حول كيفية معالجة الثغرة الأمنية.

غالبا ما تكون توصيات CVE هي معالجة الثغرة الأمنية من خلال تحديث أمان للبرامج ذات الصلة. ومع ذلك، لا تتوفر بعض CVEs تحديث أمان. قد ينطبق هذا على جميع البرامج ذات الصلة ل CVE أو مجموعة فرعية فقط، على سبيل المثال، قد يقرر ناشر البرامج عدم إصلاح المشكلة على إصدار ضعيف معين.

عندما يتوفر تحديث أمان لبعض البرامج ذات الصلة فقط، يحتوي CVE على العلامة ، "بعض التحديثات المتاحة" تحت اسم CVE. إذا كان هناك تحديث واحد على الأقل متوفر، يمكنك الانتقال إلى توصية الأمان ذات الصلة.

إذا لم يكن هناك تحديث أمان متوفر، فإن CVE يحتوي على العلامة ، "لا يوجد تحديث أمان" تحت اسم CVE. في هذه الحالة، لا يوجد خيار للانتقال إلى توصية الأمان ذات الصلة. يتم استبعاد البرامج التي لا تحتوي على تحديث أمان متوفر من صفحة توصيات الأمان.

ملاحظة

تتضمن توصيات الأمان فقط الأجهزة وحزم البرامج التي تحتوي على تحديثات أمان متوفرة.

طلب دعم CVE

لا يزال يظهر CVE للبرامج غير المدعومة حاليا من قبل إدارة الثغرات الأمنية في صفحة نقاط الضعف. نظرا لأن البرنامج غير مدعوم، تتوفر بيانات محدودة فقط. لا تتوفر معلومات الجهاز المكشوفة ل CVEs مع برامج غير مدعومة.

لعرض قائمة بالبرامج غير المدعومة، قم بتصفية صفحة نقاط الضعف حسب الخيار "غير متوفر" في قسم "الأجهزة المكشوفة".

يمكنك طلب إضافة الدعم إلى إدارة الثغرات الأمنية في Defender ل CVE معين. لطلب الدعم:

في مدخل Microsoft Defender، انتقل إلى إدارة نقاط> النهايةللثغرات الأمنية، ثم حدد نقاط الضعف. حدد CVE في القائمة.

في علامة التبويب تفاصيل الثغرات الأمنية ، حدد الرجاء دعم CVE هذا. يتم إرسال طلبك إلى Microsoft ويساعدنا في تحديد أولويات CVE هذه من بين أمور أخرى في نظامنا.

ملاحظة

لا تتوفر وظيفة دعم طلب CVE لعملاء GCC و GCC High و DoD.

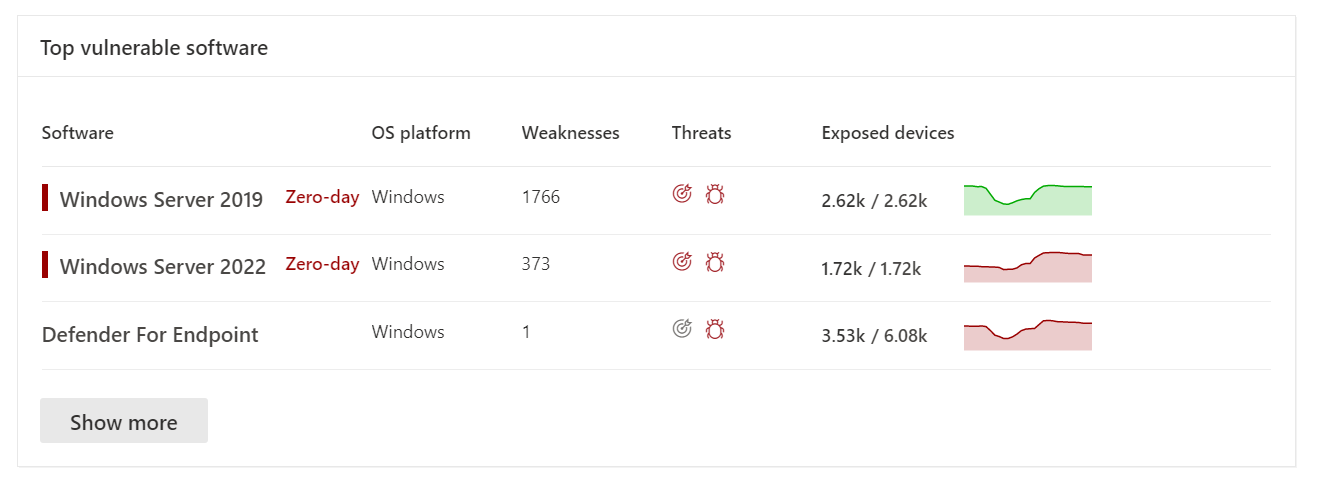

أفضل البرامج المعرضة للخطر في لوحة المعلومات

في مدخل Microsoft Defender، انتقل إلى Endpoints>Vulnerability management>Dashboard، وقم بالتمرير لأسفل وصولا إلى بطاقة البرنامج الأكثر عرضة للخطر. سترى عدد الثغرات الأمنية الموجودة في تطبيقات البرامج، جنبا إلى جنب مع معلومات التهديد وعرض عالي المستوى للتعرض للجهاز بمرور الوقت.

حدد البرنامج الذي تريد التحقيق فيه.

حدد علامة التبويب الثغرات الأمنية المكتشفة .

حدد الثغرة الأمنية التي تريد التحقيق فيها لفتح لوحة منبثقة مع تفاصيل CVE.

اكتشاف الثغرات الأمنية في صفحة الجهاز

عرض معلومات نقاط الضعف ذات الصلة في صفحة الجهاز.

في مدخل Microsoft Defender، ضمن Assets، حدد Devices.

في صفحة مخزون الجهاز ، حدد اسم الجهاز الذي تريد التحقيق فيه.

حدد فتح صفحة الجهاز وحدد الثغرات الأمنية المكتشفة.

حدد الثغرة الأمنية التي تريد التحقيق فيها لفتح لوحة منبثقة مع تفاصيل CVE.

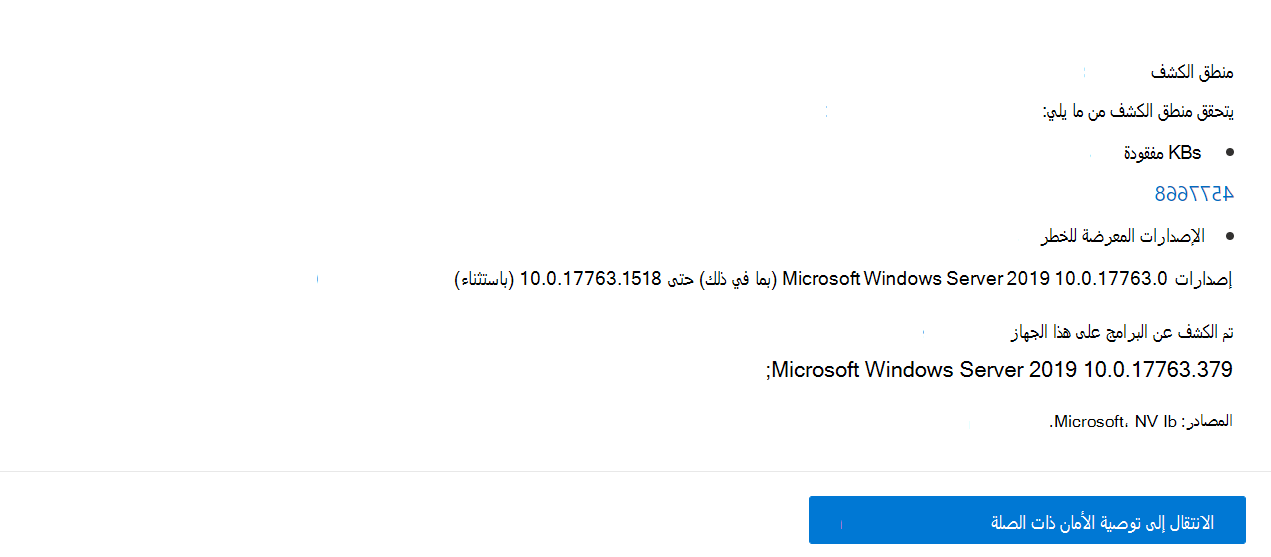

منطق الكشف عن CVE

على غرار دليل البرنامج، يمكنك عرض منطق الكشف المطبق على جهاز للتأكد من أنه عرضة للخطر. لمشاهدة منطق الكشف:

في مدخل Microsoft Defender، ضمن Assets، حدد Devices لفتح صفحة Device Inventory. ثم حدد جهازا.

حدد فتح صفحة الجهاز وحدد الثغرات الأمنية المكتشفة من صفحة الجهاز.

حدد الثغرة الأمنية التي تريد التحقيق فيها. يتم فتح قائمة منبثقة ويعرض قسم منطق الكشف منطق الكشف والمصدر.

يتم أيضا عرض فئة "ميزة نظام التشغيل" في السيناريوهات ذات الصلة. هذا عندما يؤثر CVE على الأجهزة التي تقوم بتشغيل نظام تشغيل ضعيف إذا تم تمكين مكون نظام تشغيل معين. على سبيل المثال، إذا كان الجهاز الذي يعمل Windows Server 2019 أو Windows Server 2022 لديه ثغرة أمنية في مكون DNS الخاص به، يتم إرفاق CVE فقط بالأجهزة التي تم تمكين إمكانية DNS لها.

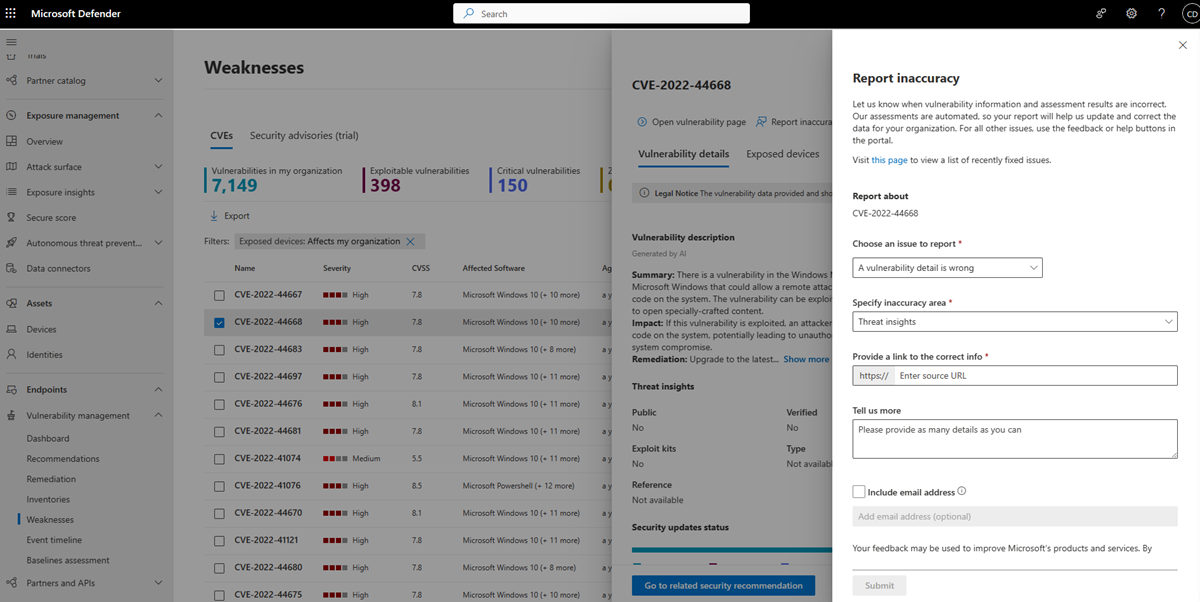

الإبلاغ عن عدم الدقة

الإبلاغ عن إيجابية خاطئة عندما ترى أي معلومات غامضة أو غير دقيقة أو غير مكتملة. يمكنك أيضا الإبلاغ عن توصيات الأمان التي تمت معالجتها بالفعل.

في مدخل Microsoft Defender، انتقل إلى إدارة نقاط> النهايةللثغرات الأمنية، ثم حدد نقاط الضعف.

حدد عنصرا، ثم حدد الإبلاغ عن عدم الدقة.

من جزء القائمة المنبثقة، اختر مشكلة للإبلاغ عنها.

املأ التفاصيل المطلوبة حول عدم الدقة. يختلف هذا وفقا للمشكلة التي تقوم بالإبلاغ عنها.

حدد إرسال. يتم إرسال ملاحظاتك على الفور إلى خبراء إدارة الثغرات الأمنية في Defender.

المقالات ذات الصلة

تلميح

هل تعلم أنه يمكنك تجربة جميع الميزات في إدارة الثغرات الأمنية في Microsoft Defender مجانا؟ تعرف على كيفية التسجيل للحصول على نسخة تجريبية مجانية.