Konfigurace a povolení zásad rizik

Jak jsme se dozvěděli v předchozím článku, zásady přístupu na základě rizik existují dva typy zásad rizik v podmíněném přístupu Microsoft Entra, které můžete nastavit. Pomocí těchto zásad můžete automatizovat reakci na rizika, která uživatelům umožní samoobslužnou nápravu při zjištění rizika:

- Zásady rizik přihlašování

- Zásady rizik uživatelů

Volba přijatelných úrovní rizika

Organizace musí rozhodnout o úrovni rizika, kterou chtějí vyžadovat řízení přístupu při vyrovnávání uživatelského prostředí a stavu zabezpečení.

Volba použití řízení přístupu na vysoké úrovni rizika snižuje počet aktivací zásady a minimalizuje tření pro uživatele. Z zásady ale vylučuje rizika s nízkými a středními riziky, která by útočníkovi nemusela bránit v zneužití ohrožené identity. Výběr nízké úrovně rizika, která vyžaduje řízení přístupu, zavádí více přerušení uživatelů.

Nakonfigurovaná důvěryhodná síťová umístění služba Identity Protection používá v některých detekcích rizik ke snížení falešně pozitivních výsledků.

Konfigurace zásad, které následují, zahrnují řízení relace frekvence přihlašování, které vyžaduje opětovné ověření rizikových uživatelů a přihlášení.

Náprava rizik

Organizace se můžou rozhodnout blokovat přístup, když se zjistí riziko. Blokování někdy znemožní legitimním uživatelům dělat to, co potřebují. Lepším řešením je umožnit samoobslužnou nápravu pomocí vícefaktorového ověřování Microsoft Entra a zabezpečené změny hesla.

Upozorňující

Uživatelé se musí zaregistrovat pro vícefaktorové ověřování Microsoft Entra, aby se mohli setkat se situací vyžadující nápravu. U hybridních uživatelů, kteří jsou synchronizovaní z místního prostředí do cloudu, musí být u nich povolený zpětný zápis hesla. Uživatelé, kteří nejsou zaregistrovaní, jsou blokovaní a vyžadují zásah správce.

Změna hesla (vím heslo a chci ho změnit na něco nového) mimo rizikový tok nápravy zásad uživatele nesplňuje požadavek na zabezpečenou změnu hesla.

Doporučení Microsoftu

Microsoft doporučuje, aby vaše organizace chránila následující konfigurace zásad rizik:

- Zásady rizik uživatelů

- Vyžadovat bezpečnou změnu hesla, pokud je úroveň rizika uživatele vysoká. Před vytvořením nového hesla se vyžaduje vícefaktorové ověřování Microsoft Entra, aby uživatel mohl vytvořit nové heslo se zpětným zápisem hesla pro nápravu rizika.

- Zásady rizik přihlašování

- Vyžadovat vícefaktorové ověřování Microsoft Entra, pokud je úroveň rizika přihlášení střední nebo vysoká, což uživatelům umožňuje prokázat, že je to oni pomocí jedné ze svých registrovaných metod ověřování a opraví riziko přihlášení.

Vyžadování řízení přístupu v případech, kdy je úroveň rizika nízká, představuje větší tření a přerušení uživatele než střední nebo vysoká. Volba blokování přístupu místo povolení možností samoobslužné nápravy, jako je změna zabezpečeného hesla a vícefaktorové ověřování, ovlivní vaše uživatele a správce ještě více. Při konfiguraci zásad zvažte tyto volby.

Vyloučení

Zásady umožňují vyloučit uživatele, jako jsou vaše účty pro nouzový přístup nebo účty správce se zalomeným sklem. Organizace můžou potřebovat vyloučit jiné účty z konkrétních zásad na základě způsobu, jakým se účty používají. Vyloučení by se měla pravidelně kontrolovat, abyste zjistili, jestli jsou stále použitelná.

Povolení zásad

Organizace se můžou rozhodnout nasadit zásady založené na rizicích v podmíněném přístupu pomocí následujících kroků nebo pomocí šablon podmíněného přístupu.

Než organizace povolí zásady nápravy, měli by prozkoumat a napravit všechna aktivní rizika.

Zásady rizik uživatelů v podmíněném přístupu

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

- Přejděte k podmíněnému přístupu k ochraně>.

- Vyberte Možnost Nová zásada.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Zahrnout vyberte Možnost Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup nebo prolomení účtů ve vaší organizaci.

- Vyberte Hotovo.

- V části Cloudové aplikace nebo akce>Zahrnout vyberte Všechny cloudové aplikace.

- V případě rizika uživatele podmínek>nastavte možnost Konfigurovat na hodnotu Ano.

- V části Konfigurovat úrovně rizik uživatelů potřebné k vynucení zásad vyberte Vysoká. (Tyto pokyny vycházejí z doporučení Microsoftu a můžou se lišit pro každou organizaci).

- Vyberte Hotovo.

- V části Řízení>přístupu Udělení.

- Vyberte Udělit přístup, Vyžadovat vícefaktorové ověřování a Vyžadovat změnu hesla.

- Zvolte Zvolit.

- V části Relace.

- Vyberte frekvenci přihlášení.

- Ujistěte se, že je vybrána vždy .

- Zvolte Zvolit.

- Potvrďte nastavení a nastavte Povolit zásadu pouze pro sestavy.

- Pokud chcete zásadu povolit, vyberte Vytvořit .

Jakmile správci potvrdí nastavení pomocí režimu jen pro sestavy, můžou přepnout zásadu Povolit pouze ze sestavy do polohy Zapnuto.

Zásady rizik přihlašování v podmíněném přístupu

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

- Přejděte k podmíněnému přístupu k ochraně>.

- Vyberte Možnost Nová zásada.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Zahrnout vyberte Možnost Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte účty pro nouzový přístup nebo prolomení účtů ve vaší organizaci.

- Vyberte Hotovo.

- V části Cloudové aplikace nebo akce>Zahrnout vyberte Všechny cloudové aplikace.

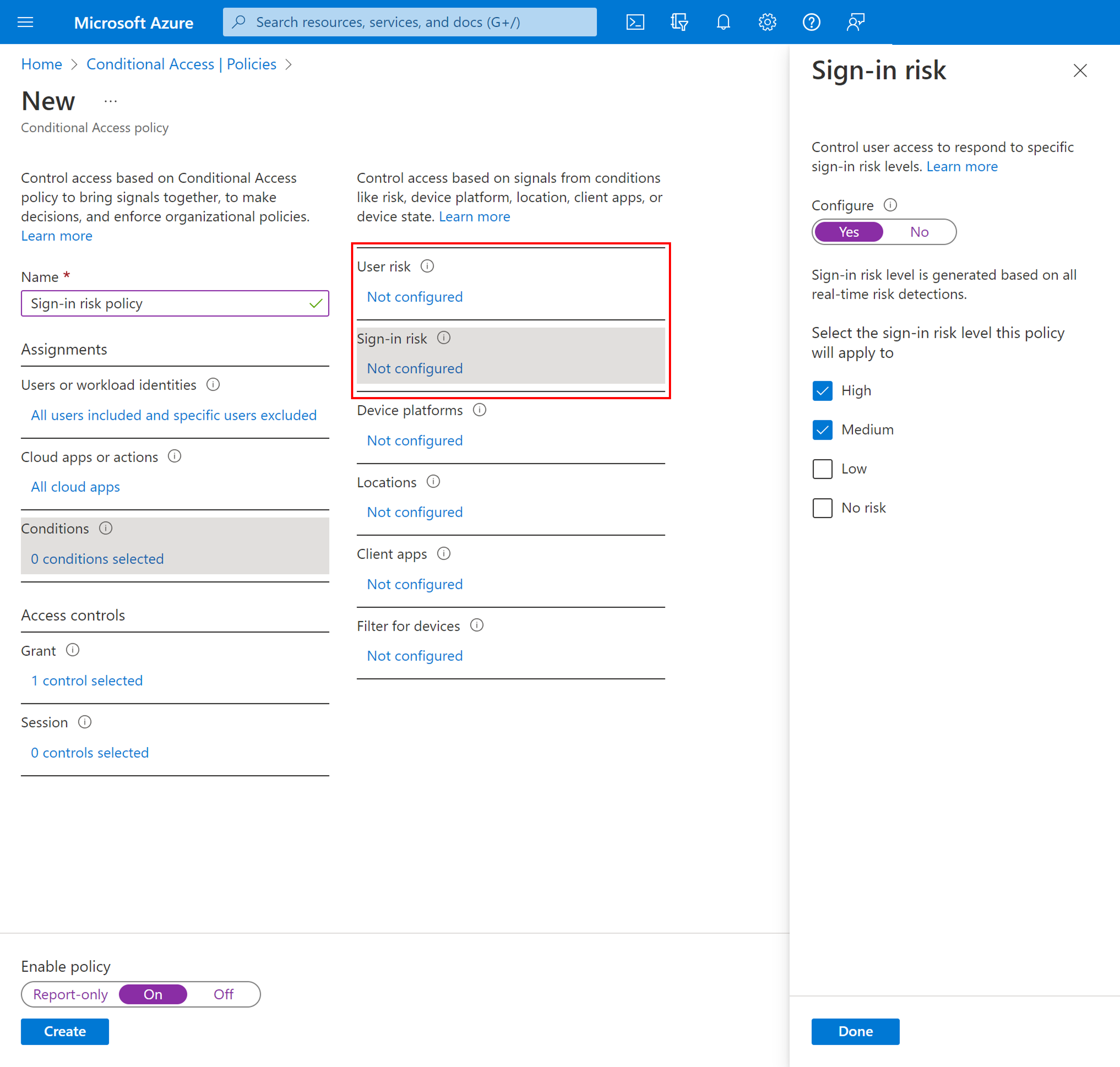

- V rámci rizika přihlášení pod podmínkami>nastavte možnost Konfigurovat na ano. V části Vyberte úroveň rizika přihlášení, na které se tato zásada vztahuje. (Tyto pokyny vycházejí z doporučení Microsoftu a můžou se lišit pro každou organizaci).

- Vyberte Vysoká a Střední.

- Vyberte Hotovo.

- V části Řízení>přístupu Udělení.

- Vyberte Udělit přístup, Vyžadovat vícefaktorové ověřování.

- Zvolte Zvolit.

- V části Relace.

- Vyberte frekvenci přihlášení.

- Ujistěte se, že je vybrána vždy .

- Zvolte Zvolit.

- Potvrďte nastavení a nastavte Povolit zásadu pouze pro sestavy.

- Pokud chcete zásadu povolit, vyberte Vytvořit .

Jakmile správci potvrdí nastavení pomocí režimu jen pro sestavy, můžou přepnout zásadu Povolit pouze ze sestavy do polohy Zapnuto.

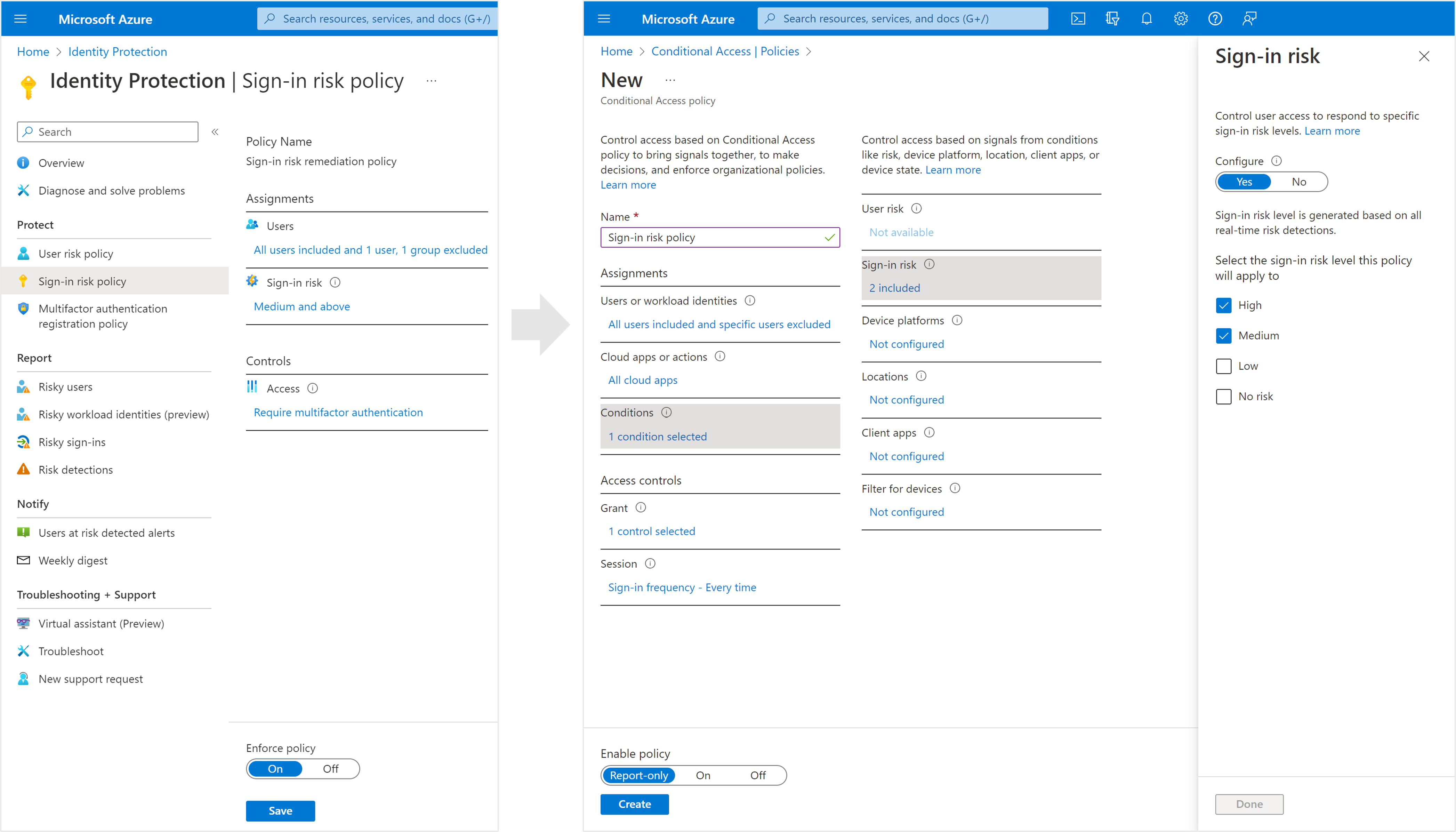

Migrace zásad rizik do podmíněného přístupu

Upozorňující

Starší zásady rizik nakonfigurované ve službě Microsoft Entra ID Protection budou vyřazeny 1. října 2026.

Pokud máte v MICROSOFT Entra ID povolené zásady rizik, měli byste je naplánovat na podmíněný přístup:

Migrace na podmíněný přístup

- Vytvoření ekvivalentníchzásad založených na rizikech uživatelů a zásad založených na přihlášení v režimu jen pro podmíněný přístup v režimu jen pro sestavy Zásady můžete vytvořit pomocí předchozích kroků nebo pomocí šablon podmíněného přístupu na základě doporučení Microsoftu a požadavků vaší organizace.

- Ujistěte se, že nové zásady rizik podmíněného přístupu fungují podle očekávání. Otestujte je v režimu jen pro sestavy.

- Povolte nové zásady rizik podmíněného přístupu. Před vypnutím zásad rizik ochrany ID se můžete rozhodnout, že obě zásady běží vedle sebe, abyste potvrdili, že nové zásady fungují podle očekávání.

- Přejděte zpět na podmíněný přístup k ochraně>.

- Tuto novou zásadu vyberte, pokud ji chcete upravit.

- Pokud chcete zásadu povolit, nastavte možnost Povolit zásaduna Zapnuto .

- Zakažte staré zásady rizik v ochraně ID.

- Přejděte na ochranu>Identity Protection>– Vyberte riziko uživatele nebo zásady rizik přihlašování.

- Nastavení zásad vynucení na Zakázáno

- V případě potřeby v podmíněném přístupu vytvořte další zásady rizik.