Správa přístupu k pracovnímu prostoru v microsoft Playwright Testing Preview

V tomto článku se dozvíte, jak spravovat přístup k pracovnímu prostoru ve verzi Microsoft Playwright Testing Preview. Služba používá řízení přístupu na základě role v Azure (Azure RBAC) k autorizaci přístupových práv k vašemu pracovnímu prostoru. Přiřazení rolí představují způsob řízení přístupu k prostředkům pomocí Azure RBAC.

Důležité

Microsoft Playwright Testing je aktuálně ve verzi Preview. Právní podmínky, které se vztahují na funkce Azure, které jsou ve verzi beta, ve verzi Preview nebo které ještě nejsou vydány v obecné dostupnosti, najdete v dodatečných podmínkách použití pro verze Microsoft Azure Preview.

Předpoklady

Pokud chcete přiřadit role v Azure, váš účet potřebuje uživatelský přístup Správa istrator, vlastník nebo jednu z klasických rolí správce.

Ověření oprávnění na webu Azure Portal:

- Na webu Azure Portal přejděte do pracovního prostoru Microsoft Playwright Testing.

- V levém podokně vyberte Řízení přístupu (IAM) a pak vyberte Zobrazit můj přístup.

Výchozí role

Pracovní prostory Microsoft Playwright Testing používají tři předdefinované role Azure. Pokud chcete uživatelům udělit přístup k pracovnímu prostoru, přiřadíte jim jednu z následujících předdefinovaných rolí Azure:

| Role | Úroveň přístupu |

|---|---|

| Čtenář | – Přístup k pracovnímu prostoru jen pro čtení na portálu Playwright. – Umožňuje zobrazit výsledky testů pro pracovní prostor. – Nejde vytvořit nebo odstranit přístupové tokeny pracovního prostoru. Ve službě nejde spustit testy Playwright. |

| Přispěvatel | – Úplný přístup ke správě pracovního prostoru na webu Azure Portal, ale nemůžete přiřazovat role v Azure RBAC. – Úplný přístup k pracovnímu prostoru na portálu Playwright. - Vytvořte a odstraňte jejich přístupové tokeny. - Spusťte testy playwright ve službě. |

| Vlastník | – Úplný přístup ke správě pracovního prostoru na webu Azure Portal, včetně přiřazování rolí v Azure RBAC. – Úplný přístup k pracovnímu prostoru na portálu Playwright. - Vytvořte a odstraňte jejich přístupové tokeny. - Spusťte testy playwright ve službě. |

Důležité

Než přiřadíte roli Azure RBAC, určete rozsah potřebného přístupu. Osvědčené postupy určují, že je vždy nejlepší udělit pouze nejužší možný rozsah. Role Azure RBAC definované v širším rozsahu jsou zděděné prostředky pod nimi. Další informace o rozsahu přiřazení rolí Azure RBAC najdete v tématu Vysvětlení oboru pro Azure RBAC.

Udělení přístupu uživateli

Pomocí webu Azure Portal můžete uživateli udělit přístup k pracovnímu prostoru Microsoft Playwright Testing:

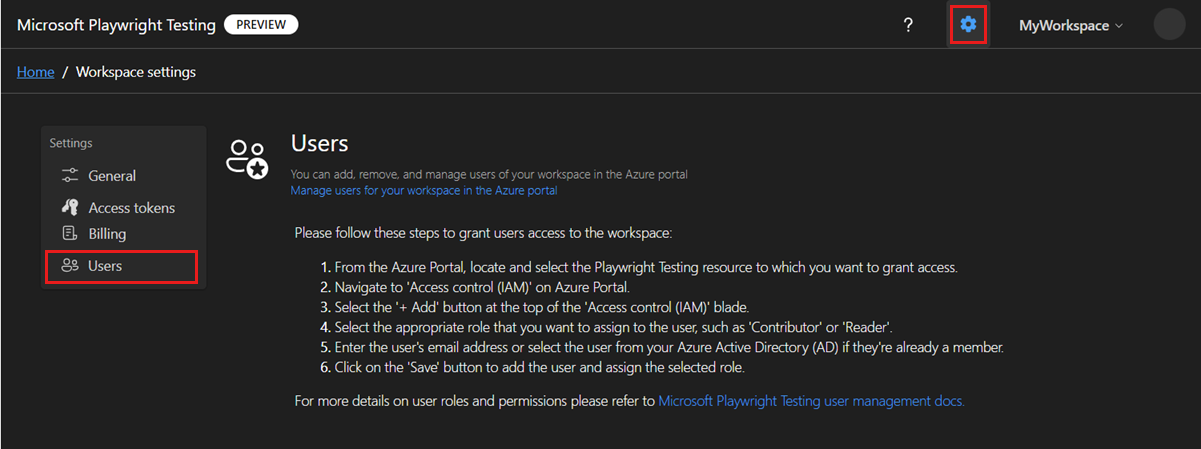

Vyberte ikonu nastavení pracovního prostoru a pak přejděte na stránku Uživatelé .

Výběrem možnosti Spravovat uživatele pro váš pracovní prostor na webu Azure Portal přejděte do pracovního prostoru na webu Azure Portal.

Případně můžete přejít přímo na web Azure Portal a vybrat pracovní prostor:

- Přihlaste se k portálu Azure.

- Do vyhledávacího pole zadejte Playwright Testing a pak v kategorii Služby vyberte Playwright Testing (Testování playwright).

- V seznamu vyberte pracovní prostor Microsoft Playwright Testing.

- V levém podokně vyberte Řízení přístupu (IAM).

Na stránce Řízení přístupu (IAM) vyberte Přidat > přiřazení role.

Pokud nemáte oprávnění k přiřazování rolí, je možnost Přidat přiřazení role zakázaná.

Na kartě Role vyberte role privilegovaného správce.

Vyberte jednu z výchozích rolí Microsoft Playwright Testing a pak vyberte Další.

Na kartě Členové se ujistěte, že je vybraný uživatel, skupina nebo instanční objekt.

Vyberte vybrat členy, vyhledejte a vyberte uživatele, skupiny nebo instanční objekty.

Výběrem možnosti Zkontrolovat a přiřadit roli přiřaďte.

Další informace o přiřazování rolí najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal.

Odvolání přístupu pro uživatele

Přístup uživatele k pracovnímu prostoru Microsoft Playwright Testing můžete odvolat pomocí webu Azure Portal:

Na webu Azure Portal přejděte do pracovního prostoru Microsoft Playwright Testing.

V levém podokně vyberte Řízení přístupu (IAM) a pak vyberte Přiřazení rolí.

V seznamu přiřazení rolí přidejte značku zaškrtnutí vedle uživatele a role, kterou chcete odebrat, a pak vyberte Odebrat.

Výběrem možnosti Ano v potvrzovacím okně odeberete přiřazení role.

Další informace o odebrání přiřazení rolí najdete v tématu Odebrání přiřazení rolí Azure.

(Volitelné) Použití skupin zabezpečení Microsoft Entra ke správě přístupu k pracovnímu prostoru

Místo udělení nebo odvolání přístupu jednotlivým uživatelům můžete spravovat přístup pro skupiny uživatelů pomocí skupin zabezpečení Microsoft Entra. Tento přístup má následujících výhody:

- Vyhněte se nutnosti udělit týmu nebo vedoucím projektu roli Vlastník v pracovním prostoru. Můžete jim udělit přístup jenom ke skupině zabezpečení, aby mohli spravovat přístup k pracovnímu prostoru.

- Oprávnění uživatelů v pracovním prostoru a dalších prostředcích můžete uspořádat, spravovat a odvolávat jako skupinu, aniž byste museli spravovat oprávnění podle uživatele.

- Používání skupin Microsoft Entra vám pomůže vyhnout se dosažení limitu předplatného pro přiřazení rolí.

Použití skupin zabezpečení Microsoft Entra:

Vytvořte skupinu zabezpečení.

Přidejte vlastníka skupiny. Tento uživatel má oprávnění přidávat nebo odebírat členy skupiny. Vlastník skupiny nemusí být členem skupiny nebo mít v pracovním prostoru přímou roli RBAC.

Přiřaďte skupině roli RBAC v pracovním prostoru, například Čtenář nebo Přispěvatel.

Přidejte členy skupiny. Přidaní členové teď mají přístup k pracovnímu prostoru.

Vytvoření vlastní role pro omezené tenanty

Pokud používáte omezení tenanta Microsoft Entra a uživatele s dočasným přístupem, můžete v Azure RBAC vytvořit vlastní roli pro správu oprávnění a udělení přístupu ke spouštění testů.

Pokud chcete spravovat oprávnění pomocí vlastní role, proveďte následující kroky:

Pomocí těchto kroků vytvořte vlastní roli Azure.

Vyberte Přidat oprávnění a do vyhledávacího pole zadejte Playwright a pak vyberte Microsoft.AzurePlaywrightService.

microsoft.playwrightservice/accounts/writeVyberte oprávnění a pak vyberte Přidat.Podle těchto kroků přidejte přiřazení role pro vlastní roli do uživatelského účtu.

Uživatel teď může dál spouštět testy v pracovním prostoru.

Řešení problému

Tady je několik věcí, o které byste měli vědět, když používáte řízení přístupu na základě role v Azure (Azure RBAC):

Když v Azure vytvoříte prostředek, například pracovní prostor, nejste automaticky vlastníkem prostředku. Vaše role se dědí z role s nejvyšším oborem, vůči které máte oprávnění v tomto předplatném. Pokud jste například přispěvatelem předplatného, máte oprávnění k vytvoření pracovního prostoru Microsoft Playwright Testing. Roli Přispěvatel byste ale přiřadili k danému pracovnímu prostoru, a ne roli Vlastník.

Pokud existují dvě přiřazení rolí stejnému uživateli Microsoft Entra s konfliktními oddíly Akcí/NotActions, vaše operace uvedené v NotActions z jedné role se nemusí projevit, pokud jsou také uvedené jako Akce v jiné roli. Další informace o tom, jak Azure parsuje přiřazení rolí, najdete v tématu Jak Azure RBAC určuje, jestli má uživatel přístup k prostředku.

Někdy může trvat až 1 hodinu, než se nová přiřazení rolí projeví nad oprávněními uloženými v mezipaměti.

Související obsah

Začínáme se spouštěním testů Playwright ve velkém měřítku

Informace o správě pracovních prostorů Playwright Testing

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro