Archivovat, co je nového v Defenderu pro cloud?

Tato stránka obsahuje informace o funkcích, opravách a vyřazení starších než šest měsíců. Nejnovější aktualizace najdete v článku Co je nového v programu Defender for Cloud?.

Září 2023

Řídicí panel zabezpečení dat dostupný ve verzi Public Preview

27. září 2023

Řídicí panel zabezpečení dat je nyní k dispozici ve verzi Public Preview jako součást plánu CSPM v programu Defender. Řídicí panel zabezpečení dat je interaktivní řídicí panel orientovaný na data, který svítí významným rizikům citlivých dat, upřednostňuje výstrahy a potenciální cesty útoku pro data napříč hybridními cloudovými úlohami. Přečtěte si další informace o řídicím panelu zabezpečení dat.

Verze Preview: Nový proces automatického zřizování pro SQL Server v plánu počítačů

21. září 2023

Microsoft Monitoring Agent (MMA) je v srpnu 2024 zastaralý. Defender for Cloud aktualizoval strategii nahrazením MMA vydáním procesu automatického zřizování agenta monitorování Azure cíleného na SQL Server.

Zákazníci, kteří používají proces automatického zřizování MMA s možností agenta Azure Monitoru (Preview) ve verzi Preview, se během období Preview požadují, aby migrovali na nový automaticky zřízený agent Azure Monitoring Agent pro SQL server na počítačích (Preview). Proces migrace je bezproblémový a poskytuje nepřetržitou ochranu pro všechny počítače.

Další informace najdete v tématu Migrace na proces automatického zřizování agenta monitorování Azure cíleného na SQL Server.

Upozornění GitHub Advanced Security pro Azure DevOps v defenderu pro cloud

20. září 2023

Teď můžete zobrazit upozornění GitHub Advanced Security pro Azure DevOps (GHAzDO) související s CodeQL, tajnými kódy a závislostmi v defenderu pro cloud. Výsledky se zobrazují na stránce DevOps a v doporučeních. Pokud chcete zobrazit tyto výsledky, připojte úložiště s podporou GHAzDO do programu Defender for Cloud.

Přečtěte si další informace o pokročilém zabezpečení GitHubu pro Azure DevOps.

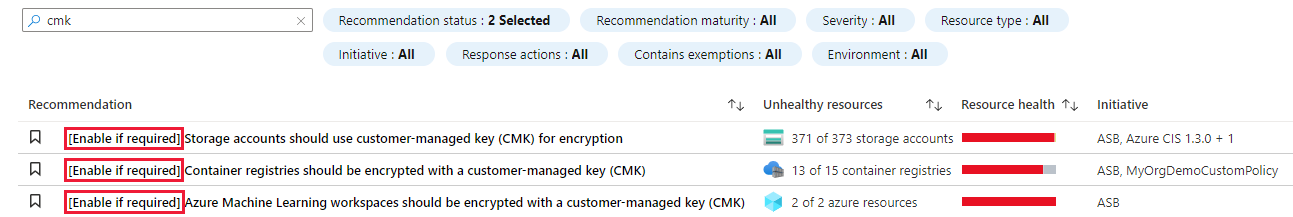

Funkce vyloučení jsou teď k dispozici pro doporučení defenderu pro rozhraní API.

11. září 2023

Teď můžete vyloučit doporučení pro následující doporučení zabezpečení defenderu pro rozhraní API.

| Doporučení | Popis a související zásady | Závažnost |

|---|---|---|

| (Preview) Koncové body rozhraní API, které se nepoužívají, by se měly zakázat a odebrat ze služby Azure API Management. | Osvědčeným postupem zabezpečení jsou koncové body rozhraní API, které nepřijaly provoz po dobu 30 dnů, považovány za nepoužité a měly by se odebrat ze služby Azure API Management. Zachování nepoužívaných koncových bodů rozhraní API může představovat bezpečnostní riziko. Můžou se jednat o rozhraní API, která by měla být ze služby Azure API Management zastaralá, ale omylem byla aktivní. Tato rozhraní API obvykle nedostávají nejaktuálnější pokrytí zabezpečení. | Nízká |

| (Preview) Koncové body rozhraní API ve službě Azure API Management by se měly ověřovat. | Koncové body rozhraní API publikované ve službě Azure API Management by měly vynucovat ověřování, aby se minimalizovalo riziko zabezpečení. Mechanismy ověřování se někdy implementují nesprávně nebo chybí. To umožňuje útočníkům zneužít chyby implementace a přistupovat k datům. U rozhraní API publikovaných ve službě Azure API Management toto doporučení vyhodnocuje provádění ověřování prostřednictvím klíčů předplatného, JWT a klientského certifikátu nakonfigurovaného ve službě Azure API Management. Pokud se během volání rozhraní API nespustí žádný z těchto mechanismů ověřování, rozhraní API toto doporučení obdrží. | Vysoká |

Přečtěte si další informace o vyloučení doporučení v Defenderu pro cloud.

Vytváření ukázkových upozornění pro detekci rozhraní API v defenderu

11. září 2023

Teď můžete vygenerovat ukázková upozornění pro detekce zabezpečení, které byly vydány jako součást defenderu pro rozhraní API ve verzi Public Preview. Přečtěte si další informace o generování ukázkových upozornění v Defenderu pro cloud.

Verze Preview: Posouzení ohrožení zabezpečení kontejnerů využívající Microsoft Defender Správa zranitelností teď podporuje kontrolu při přijetí změn.

6. září 2023

Posouzení ohrožení zabezpečení kontejnerů založené na Microsoft Defender Správa zranitelností teď podporuje další trigger pro skenování imagí načítaných z ACR. Tato nově přidaná aktivační událost poskytuje další pokrytí aktivních imagí kromě existujících triggerů, které kontrolují image vložené do služby ACR za posledních 90 dnů a image, které jsou aktuálně spuštěné v AKS.

Nový trigger se začne zavádět dnes a očekává se, že bude dostupný pro všechny zákazníky do konce září.

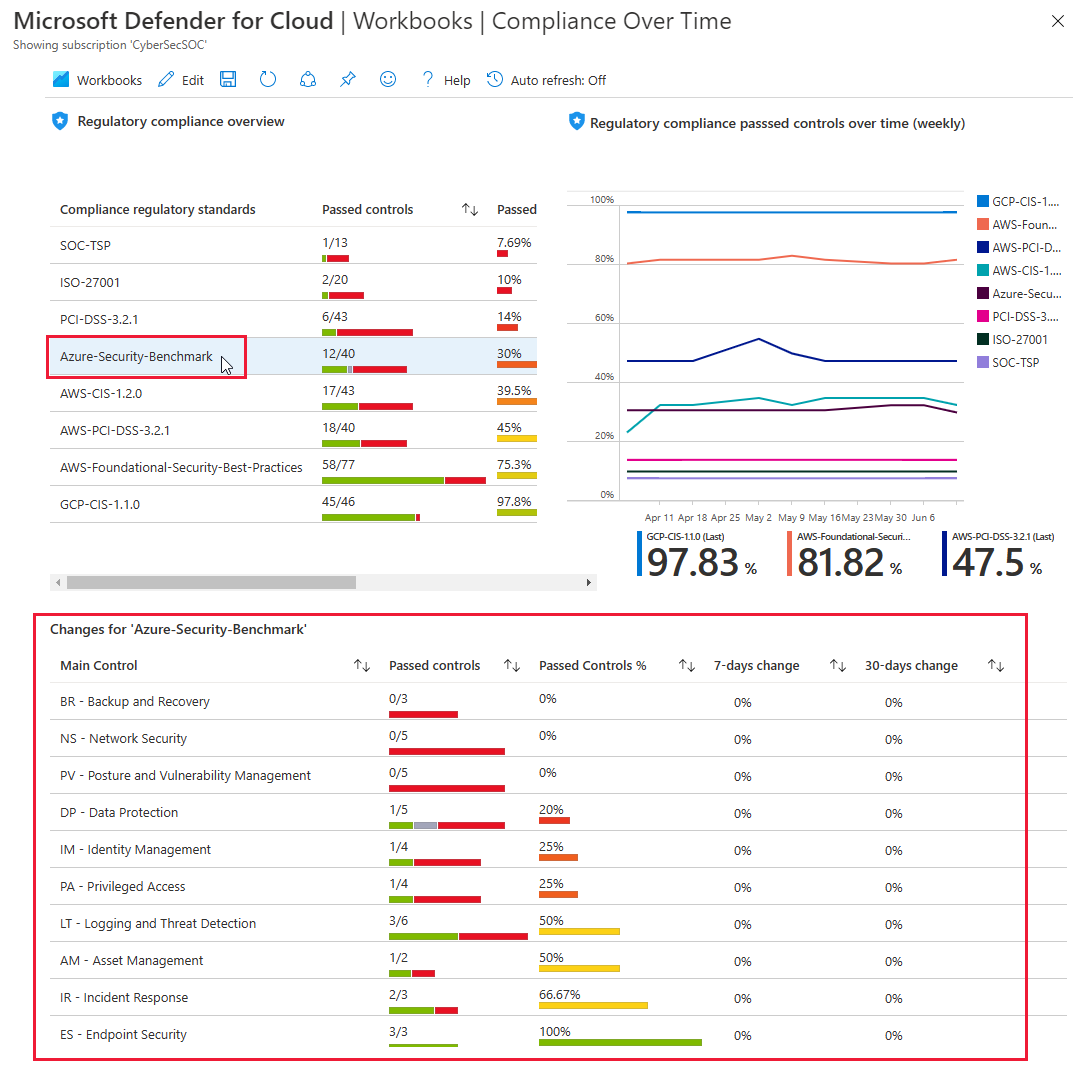

Aktualizovaný formát pojmenování standardů Center for Internet Security (CIS) v dodržování právních předpisů

6. září 2023

Formát pojmenování základních srovnávacích testů CIS (Center for Internet Security) na řídicím panelu dodržování předpisů se změní na [Cloud] CIS [version number]CIS [Cloud] Foundations v[version number]. Informace najdete v následující tabulce:

| Aktuální název | Nový název |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

Zjistěte, jak zlepšit dodržování právních předpisů.

Zjišťování citlivých dat pro databáze PaaS (Preview)

5. září 2023

Funkce zabezpečení s podporou dat pro bezproblémové zjišťování citlivých dat pro databáze PaaS (Azure SQL Databases a Amazon RDS instance libovolného typu) jsou teď ve verzi Public Preview. Tato verze Public Preview umožňuje vytvořit mapu důležitých dat bez ohledu na to, kde se nacházejí, a typ dat nalezených v těchto databázích.

Zjišťování citlivých dat pro databáze Azure a AWS, přidává se ke sdílené taxonomii a konfiguraci, která je už veřejně dostupná pro prostředky cloudového úložiště objektů (kontejnery Azure Blob Storage, kontejnery AWS S3 a kontejnery úložiště GCP) a poskytuje jednotné prostředí konfigurace a povolení.

Databáze se naskenují každý týden. Pokud povolíte sensitive data discovery, zjišťování se spustí do 24 hodin. Výsledky můžete zobrazit v Průzkumníku zabezpečení cloudu nebo si projděte nové cesty útoku pro spravované databáze s citlivými daty.

Stav zabezpečení s podporou dat pro databáze je k dispozici prostřednictvím plánu CSPM v programu Defender a je automaticky povolen u předplatných, kde sensitive data discovery je povolená možnost.

Další informace o stavu zabezpečení s podporou dat najdete v následujících článcích:

- Podpora a předpoklady pro stav zabezpečení s podporou dat

- Povolení stavu zabezpečení s podporou dat

- Prozkoumání rizik pro citlivá data

Obecná dostupnost (GA): Kontrola malwaru v defenderu pro úložiště

1. září 2023

Kontrola malwaru je teď obecně dostupná (GA) jako doplněk do defenderu pro úložiště. Kontrola malwaru v defenderu for Storage pomáhá chránit vaše účty úložiště před škodlivým obsahem provedením úplné kontroly malwaru na nahraném obsahu téměř v reálném čase pomocí funkcí Antivirová ochrana v programu Microsoft Defender. Je navržená tak, aby splňovala požadavky na zabezpečení a dodržování předpisů pro zpracování nedůvěryhodného obsahu. Funkce kontroly malwaru je řešení SaaS bez agentů, které umožňuje nastavení ve velkém měřítku a podporuje automatizaci odezvy ve velkém měřítku.

Přečtěte si další informace o kontrole malwaru v defenderu for Storage.

Kontrola malwaru je cenová podle využití dat a rozpočtu. Fakturace začíná 3. září 2023. Další informace najdete na stránce s cenami.

Pokud používáte předchozí plán, musíte proaktivně migrovat na nový plán , aby bylo možné kontrolu malwaru povolit.

Přečtěte si blogový příspěvek s oznámením o programu Microsoft Defender for Cloud.

Srpen 2023

Aktualizace v srpnu:

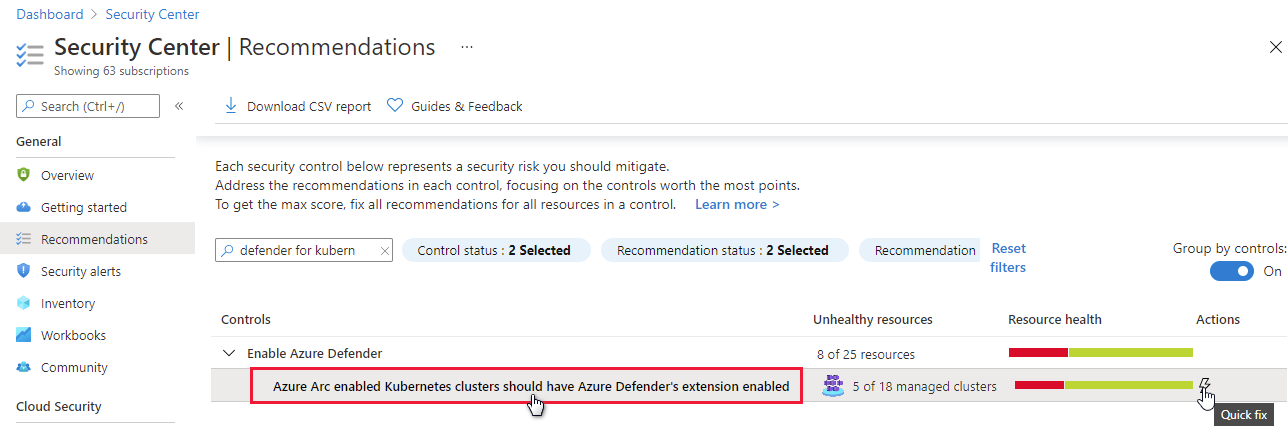

Defender for Containers: Zjišťování bez agentů pro Kubernetes

30. srpna 2023

S radostí vám představíme Defender for Containers: zjišťování bez agentů pro Kubernetes. Tato verze představuje významný krok vpřed v zabezpečení kontejnerů, což vám umožní využívat pokročilé přehledy a komplexní možnosti inventáře pro prostředí Kubernetes. Nová nabídka kontejnerů je založená na grafu kontextového zabezpečení Defenderu pro cloud. Tady je seznam toho, co můžete očekávat od této nejnovější aktualizace:

- Zjišťování Kubernetes bez agentů

- Komplexní možnosti inventáře

- Přehledy zabezpečení specifické pro Kubernetes

- Vylepšený proaktivní vyhledávání rizik pomocí Průzkumníka zabezpečení cloudu

Zjišťování bez agentů pro Kubernetes je teď dostupné všem zákazníkům defenderu for Containers. Tyto pokročilé funkce můžete začít používat ještě dnes. Doporučujeme vám aktualizovat předplatná tak, aby byla povolena úplná sada rozšíření, a využívat nejnovější doplňky a funkce. Pokud chcete rozšíření povolit, přejděte do podokna Prostředí a nastavení předplatného Defenderu for Containers.

Poznámka:

Pokud povolíte nejnovější doplňky, nedojde k novým nákladům na aktivní zákazníky defenderu for Containers.

Další informace najdete v tématu Přehled zabezpečení kontejnerů v programu Microsoft Defender for Containers.

Verze doporučení: Microsoft Defender for Storage by měl být povolený s kontrolou malwaru a detekcí citlivých dat před hrozbami.

úterý 22. srpna 2023

Vydali jsme nové doporučení v programu Defender for Storage. Toto doporučení zajišťuje, že je na úrovni předplatného povolený Defender for Storage s možnostmi kontroly malwaru a detekce citlivých dat.

| Doporučení | Popis |

|---|---|

| V programu Microsoft Defender for Storage by se měla povolit kontrola malwaru a detekce citlivých dat. | Microsoft Defender for Storage detekuje potenciální hrozby pro vaše účty úložiště. Pomáhá zabránit třem hlavním dopadům na vaše data a úlohy: nahrání škodlivých souborů, exfiltrace citlivých dat a poškození dat. Nový plán Defenderu pro úložiště zahrnuje kontrolu malwaru a detekci citlivých dat. Tento plán také poskytuje předvídatelnou cenovou strukturu (na účet úložiště) pro kontrolu nad pokrytím a náklady. Při jednoduchém nastavení bez agentů ve velkém měřítku se při povolení na úrovni předplatného budou automaticky chránit všechny existující a nově vytvořené účty úložiště v rámci daného předplatného. Můžete také vyloučit konkrétní účty úložiště z chráněných předplatných. |

Toto nové doporučení nahrazuje aktuální doporučení Microsoft Defender for Storage should be enabled (klíč posouzení 1be22853-8ed1-4005-9907-ddad64cb1417). Toto doporučení ale bude i nadále dostupné v cloudech Azure Government.

Přečtěte si další informace o programu Microsoft Defender for Storage.

Rozšířené vlastnosti v defenderu pro výstrahy zabezpečení cloudu se maskují z protokolů aktivit.

17. srpna 2023

Nedávno jsme změnili způsob integrace výstrah zabezpečení a protokolů aktivit. Abychom mohli lépe chránit citlivé informace o zákazníci, tyto informace už nezahrneme do protokolů aktivit. Místo toho ho maskujeme hvězdičkami. Tyto informace jsou ale stále dostupné prostřednictvím rozhraní API upozornění, průběžného exportu a portálu Defender for Cloud.

Zákazníci, kteří spoléhají na protokoly aktivit k exportu výstrah do svých řešení SIEM, by měli zvážit použití jiného řešení, protože se nejedná o doporučenou metodu exportu výstrah zabezpečení Defenderu pro cloud.

Pokyny k exportu výstrah zabezpečení Defenderu for Cloud do aplikací SIEM, SOAR a jiných aplikací třetích stran najdete v tématu Stream výstrahy do řešení SPRÁVY SLUŽEB SIEM, SOAR nebo IT Service Management.

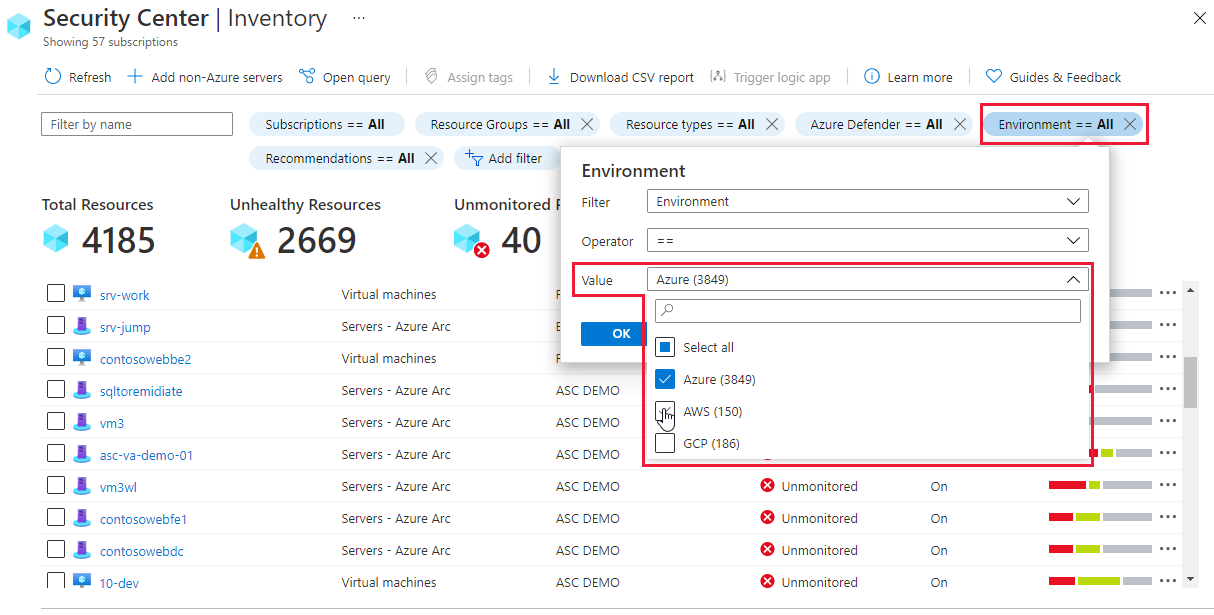

Verze Preview podpory GCP v programu Defender CSPM

15. srpna 2023

Oznamujeme verzi Preview kontextového grafu cloudového zabezpečení CSPM v programu Defender a analýzu cest útoku s podporou prostředků GCP. Výkon CSPM v programu Defender můžete využít k komplexní viditelnosti a inteligentnímu zabezpečení cloudu napříč prostředky GCP.

Mezi klíčové funkce podpory GCP patří:

- Analýza cesty útoku – Vysvětlení potenciálních tras, které by útočníci mohli provést.

- Průzkumník zabezpečení cloudu – Proaktivně identifikujte rizika zabezpečení spuštěním dotazů založených na grafech v grafu zabezpečení.

- Kontrola bez agentů – Prohledejte servery a identifikujte tajné kódy a ohrožení zabezpečení bez instalace agenta.

- Stav zabezpečení pracující s daty – Zjišťování a náprava rizik pro citlivá data v kontejnerech Google Cloud Storage

Přečtěte si další informace o možnostech plánu CSPM v programu Defender.

Nové výstrahy zabezpečení v programu Defender for Servers Plan 2: Detekce potenciálních útoků, které zneužívají rozšíření virtuálních počítačů Azure

7. srpna 2023

Tato nová série výstrah se zaměřuje na detekci podezřelých aktivit rozšíření virtuálních počítačů Azure a poskytuje přehled o pokusech útočníků o ohrožení a provádění škodlivých aktivit na virtuálních počítačích.

Microsoft Defender for Servers teď dokáže detekovat podezřelou aktivitu rozšíření virtuálních počítačů, což vám umožní získat lepší pokrytí zabezpečení úloh.

Rozšíření virtuálních počítačů Azure jsou malé aplikace, které spouštějí po nasazení na virtuálních počítačích a poskytují funkce, jako je konfigurace, automatizace, monitorování, zabezpečení a další. Rozšíření jsou sice výkonným nástrojem, ale můžou je použít aktéři hrozeb pro různé škodlivé záměry, například:

- Pro shromažďování a monitorování dat.

- Pro spouštění kódu a nasazení konfigurace s vysokými oprávněními.

- Pro resetování přihlašovacích údajů a vytváření správců.

- Pro šifrování disků.

Tady je tabulka nových upozornění.

| Výstraha (typ výstrahy) | Popis | Taktika MITRE | Závažnost |

|---|---|---|---|

| Podezřelá chyba při instalaci rozšíření GPU ve vašem předplatném (Preview) (VM_GPUExtensionSuspiciousFailure) |

Podezřelý záměr instalace rozšíření GPU na nepodporované virtuální počítače Toto rozšíření by mělo být nainstalované na virtuálních počítačích vybavených grafickým procesorem a v tomto případě tyto virtuální počítače nejsou vybaveny. Tato selhání se dají vidět, když nežádoucí uživatelé se zlými úmysly spouštějí několik instalací takového rozšíření pro účely kryptografického dolování. | Dopad | Střední |

| Na virtuálním počítači (Preview) byla zjištěna podezřelá instalace rozšíření GPU. (VM_GPUDriverExtensionUnusualExecution) Tato výstraha byla vydána v červenci 2023. |

Podezřelá instalace rozšíření GPU byla na virtuálním počítači zjištěna analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí rozšíření ovladače GPU nainstalovat ovladače GPU na virtuální počítač prostřednictvím Azure Resource Manageru k provádění kryptografických útoků. Tato aktivita se považuje za podezřelou, protože chování objektu se odchází od obvyklých vzorů. | Dopad | Nízká |

| Spuštění příkazu s podezřelým skriptem se zjistilo na virtuálním počítači (Preview) (VM_RunCommandSuspiciousScript) |

Na virtuálním počítači se zjistil příkaz Spustit s podezřelým skriptem pomocí analýzy operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí příkazu Spustit spustit škodlivý kód s vysokými oprávněními na vašem virtuálním počítači prostřednictvím Azure Resource Manageru. Skript se považuje za podezřelé, protože některé části byly identifikovány jako potenciálně škodlivé. | Provádění | Vysoká |

| Na vašem virtuálním počítači (Preview) se zjistilo podezřelé neoprávněné použití příkazu spustit. (VM_RunCommandSuspiciousFailure) |

Podezřelé neoprávněné použití příkazu Spustit selhalo a na virtuálním počítači se zjistilo analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci se můžou pokusit pomocí příkazu Spustit spustit škodlivý kód s vysokými oprávněními na virtuálních počítačích prostřednictvím Azure Resource Manageru. Tato aktivita se považuje za podezřelou, protože se dříve nesrozudila. | Provádění | Střední |

| Na vašem virtuálním počítači (Preview) se zjistilo podezřelé využití příkazů spuštění. (VM_RunCommandSuspiciousUsage) |

Podezřelé použití příkazu Spustit bylo zjištěno na virtuálním počítači analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí příkazu Spustit spustit škodlivý kód s vysokými oprávněními na virtuálních počítačích prostřednictvím Azure Resource Manageru. Tato aktivita se považuje za podezřelou, protože se dříve nesrozudila. | Provádění | Nízká |

| Na virtuálních počítačích se zjistilo podezřelé použití několika rozšíření monitorování nebo shromažďování dat (Preview). (VM_SuspiciousMultiExtensionUsage) |

Podezřelé využití několika rozšíření monitorování nebo shromažďování dat bylo zjištěno na virtuálních počítačích analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou tato rozšíření zneužít pro shromažďování dat, monitorování síťového provozu a další možnosti ve vašem předplatném. Toto použití se považuje za podezřelé, protože ho ještě nebylo běžně vidět. | Průzkum | Střední |

| Na virtuálních počítačích (Preview) byla zjištěna podezřelá instalace rozšíření šifrování disků. (VM_DiskEncryptionSuspiciousUsage) |

Podezřelá instalace rozšíření šifrování disků byla na virtuálních počítačích zjištěna analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou zneužít rozšíření šifrování disků k nasazení úplného šifrování disků na virtuálních počítačích prostřednictvím Azure Resource Manageru při pokusu o provedení aktivity ransomwaru. Tato aktivita se považuje za podezřelou, protože nebyla často viditelná dříve a kvůli vysokému počtu instalací rozšíření. | Dopad | Střední |

| Na virtuálních počítačích se zjistilo podezřelé použití rozšíření přístupu k virtuálním počítačům (Preview). (VM_VMAccessSuspiciousUsage) |

Na virtuálních počítačích se zjistilo podezřelé použití rozšíření přístupu k virtuálním počítačům. Útočníci můžou zneužít rozšíření přístupu k virtuálnímu počítači, aby získali přístup k virtuálním počítačům s vysokými oprávněními, a to resetováním přístupu nebo správou uživatelů s právy pro správu. Tato aktivita se považuje za podezřelou, protože chování objektu se odchází od obvyklých vzorů a vzhledem k vysokému počtu instalací rozšíření. | Uchování | Střední |

| Rozšíření DSC (Desired State Configuration) s podezřelým skriptem bylo zjištěno na vašem virtuálním počítači (Preview). (VM_DSCExtensionSuspiciousScript) |

Rozšíření DSC (Desired State Configuration) s podezřelým skriptem bylo na virtuálním počítači zjištěno analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí rozšíření DSC (Desired State Configuration) nasazovat škodlivé konfigurace, jako jsou mechanismy trvalosti, škodlivé skripty a další, s vysokými oprávněními, na vašich virtuálních počítačích. Skript se považuje za podezřelé, protože některé části byly identifikovány jako potenciálně škodlivé. | Provádění | Vysoká |

| Na virtuálních počítačích (Preview) se zjistilo podezřelé použití rozšíření DSC (Desired State Configuration). (VM_DSCExtensionSuspiciousUsage) |

Podezřelé použití rozšíření DSC (Desired State Configuration) bylo na virtuálních počítačích zjištěno analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí rozšíření DSC (Desired State Configuration) nasazovat škodlivé konfigurace, jako jsou mechanismy trvalosti, škodlivé skripty a další, s vysokými oprávněními, na vašich virtuálních počítačích. Tato aktivita se považuje za podezřelou, protože chování objektu se odchází od obvyklých vzorů a vzhledem k vysokému počtu instalací rozšíření. | Dopad | Nízká |

| Rozšíření vlastních skriptů s podezřelým skriptem se zjistilo na virtuálním počítači (Preview) (VM_CustomScriptExtensionSuspiciousCmd) (Tato výstraha již existuje a byla vylepšena s vylepšenými metodami logiky a detekce.) |

Rozšíření vlastních skriptů s podezřelým skriptem bylo na virtuálním počítači zjištěno analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí rozšíření vlastních skriptů spouštět škodlivý kód s vysokými oprávněními na virtuálním počítači prostřednictvím Azure Resource Manageru. Skript se považuje za podezřelé, protože některé části byly identifikovány jako potenciálně škodlivé. | Provádění | Vysoká |

Podívejte se na výstrahy založené na rozšířeních v Defenderu pro servery.

Úplný seznam výstrah najdete v referenční tabulce pro všechny výstrahy zabezpečení v programu Microsoft Defender for Cloud.

Aktualizace obchodního modelu a cen pro plány Defenderu pro cloud

1. srpna 2023

Microsoft Defender for Cloud má tři plány, které nabízejí ochranu vrstvy služeb:

Defender for Key Vault

Defender for Resource Manager

Defender pro DNS

Tyto plány přešly na nový obchodní model s různými cenami a balením, aby vyřešily zpětnou vazbu zákazníků ohledně předvídatelnosti útraty a zjednodušily strukturu celkových nákladů.

Souhrn změn obchodního modelu a cen:

Stávající zákazníci programu Defender for Key-Vault, Defender for Resource Manager a Defender for DNS udržují aktuální obchodní model a ceny, pokud se aktivně nerozhodnou přejít na nový obchodní model a cenu.

- Defender for Resource Manager: Tento plán má pevnou cenu za předplatné za měsíc. Zákazníci můžou přejít na nový obchodní model tak, že vyberou defender for Resource Manager nový model předplatného.

Stávající zákazníci programu Defender for Key-Vault, Defender for Resource Manager a Defender for DNS udržují aktuální obchodní model a ceny, pokud se aktivně nerozhodnou přejít na nový obchodní model a cenu.

- Defender for Resource Manager: Tento plán má pevnou cenu za předplatné za měsíc. Zákazníci můžou přejít na nový obchodní model tak, že vyberou defender for Resource Manager nový model předplatného.

- Defender for Key Vault: Tento plán má pevnou cenu za trezor za měsíc bez poplatků za nadlimitní využití. Zákazníci můžou přejít na nový obchodní model tak, že vyberou Defender for Key Vault nový pro model trezoru.

- Defender for DNS: Defender for Servers Plan 2 zákazníci získají přístup k hodnotě Defender for DNS v rámci programu Defender for Servers Plan 2 bez dalších poplatků. Zákazníkům, kteří mají Defender for Server Plan 2 i Defender for DNS, se už neúčtují poplatky za Defender pro DNS. Defender pro DNS už není k dispozici jako samostatný plán.

Další informace o cenách těchto plánů najdete na stránce s cenami Defenderu pro cloud.

Červenec 2023

Aktualizace v červenci:

Posouzení ohrožení zabezpečení kontejnerů ve verzi Preview s využitím Microsoft Defender Správa zranitelností

31. července 2023

Oznamujeme vydání posouzení ohrožení zabezpečení (VA) pro image kontejnerů Linuxu v registrech kontejnerů Azure s využitím Microsoft Defender Správa zranitelností v defenderu for Containers a Defenderu pro registry kontejnerů. Nová nabídka VA kontejnerů bude poskytována společně s naší stávající nabídkou kontejnerů VA, která využívá technologii Qualys v defenderu pro kontejnery i registry kontejnerů Defenderu pro kontejnery a zahrnuje každodenní prohledat image kontejnerů, informace o zneužitelnosti, podporu operačního systému a programovacích jazyků (SCA) a další.

Tato nová nabídka se začne zavádět dnes a očekává se, že bude dostupná pro všechny zákazníky do 7. srpna.

Přečtěte si další informace o posouzení ohrožení zabezpečení kontejnerů pomocí Microsoft Defender Správa zranitelností.

Stav kontejneru bez agentů v programu Defender CSPM je teď obecně dostupný.

30. července 2023

Funkce stavu kontejneru bez agentů jsou nyní obecně dostupné (GA) v rámci plánu Defender CSPM (Cloud Security Management).

Přečtěte si další informace o stavu kontejneru bez agentů v programu Defender CSPM.

Správa automatických aktualizací pro Defender for Endpoint pro Linux

20. července 2023

Defender for Cloud se ve výchozím nastavení pokusí aktualizovat váš defender for Endpoint pro agenty Linuxu nasazené s rozšířením MDE.Linux . V této verzi můžete toto nastavení spravovat a odhlásit se od výchozí konfigurace a spravovat cykly aktualizací ručně.

Zjistěte, jak spravovat konfiguraci automatických aktualizací pro Linux.

Kontrola tajných kódů bez agentů pro virtuální počítače v defenderu pro servery P2 & Defender CSPM

18. července 2023

Kontrola tajných kódů je nyní k dispozici jako součást kontroly bez agentů v programu Defender pro servery P2 a CSPM v programu Defender. Tato funkce pomáhá zjišťovat nespravované a nezabezpečené tajné kódy uložené na virtuálních počítačích v prostředcích Azure nebo AWS, které je možné použít k pozdějšímu přesunu v síti. Pokud se zjistí tajné kódy, může Defender for Cloud pomoct určit prioritu a provést nápravné kroky, které minimalizují riziko laterálního pohybu, a to vše bez ovlivnění výkonu vašeho počítače.

Další informace o ochraně tajných kódů pomocí skenování tajných kódů najdete v tématu Správa tajných kódů s kontrolou tajných kódů bez agentů.

Nová výstraha zabezpečení v programu Defender for Servers – plán 2: Detekce potenciálních útoků s využitím rozšíření ovladačů GPU virtuálního počítače Azure

12. července 2023

Tato výstraha se zaměřuje na identifikaci podezřelých aktivit využívajících rozšíření ovladačů GPU virtuálního počítače Azure a poskytuje přehled o pokusech útočníků o ohrožení vašich virtuálních počítačů. Výstraha cílí na podezřelá nasazení rozšíření ovladačů GPU; tato rozšíření jsou často zneužívané aktéry hrozeb, aby využili plnou sílu karty GPU a prováděli cryptojacking.

| Zobrazovaný název upozornění (Typ výstrahy) |

Popis | Závažnost | Taktika MITRE |

|---|---|---|---|

| Podezřelá instalace rozšíření GPU ve virtuálním počítači (Preview) (VM_GPUDriverExtensionUnusualExecution) |

Podezřelá instalace rozšíření GPU byla na virtuálním počítači zjištěna analýzou operací Azure Resource Manageru ve vašem předplatném. Útočníci můžou pomocí rozšíření ovladače GPU nainstalovat ovladače GPU na virtuální počítač prostřednictvím Azure Resource Manageru k provádění kryptografických útoků. | Nízká | Dopad |

Úplný seznam výstrah najdete v referenční tabulce pro všechny výstrahy zabezpečení v programu Microsoft Defender for Cloud.

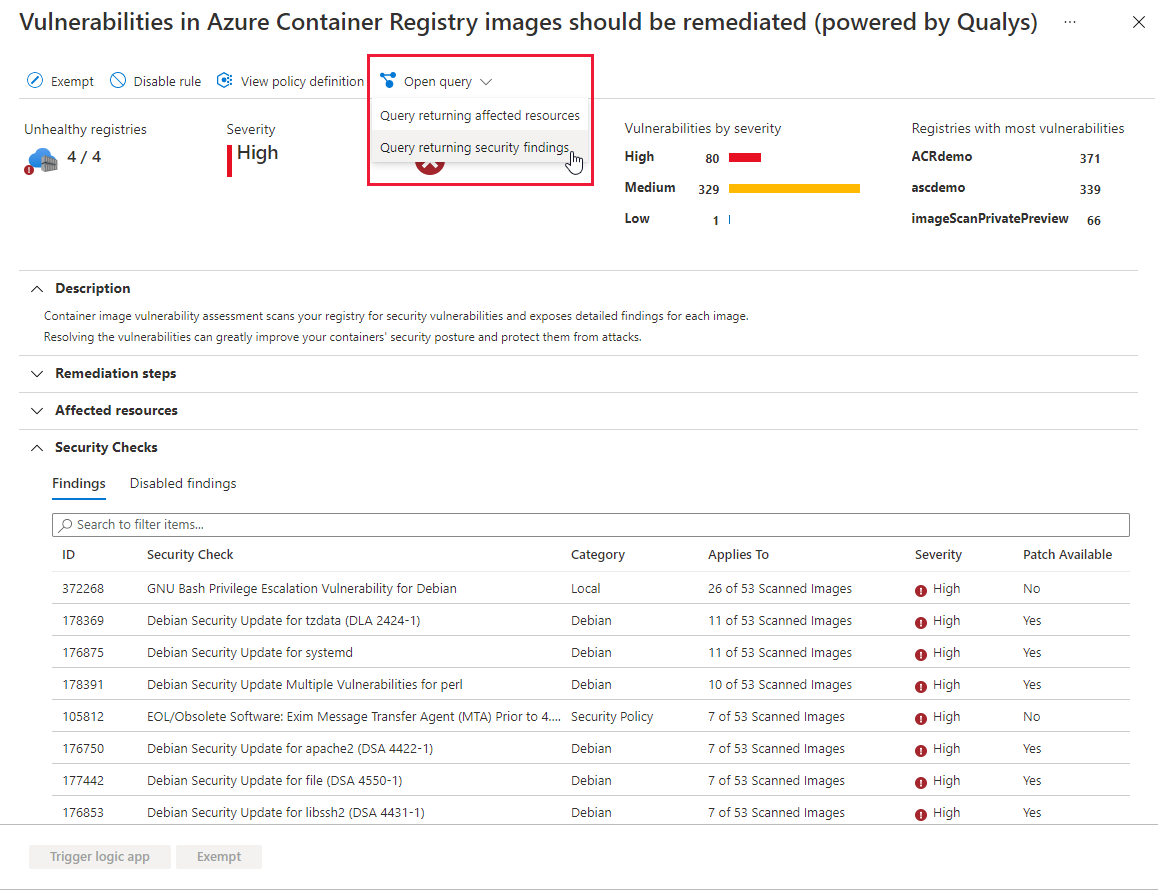

Podpora zakázání konkrétních zjištění ohrožení zabezpečení

9. července 2023

Vydání podpory pro zakázání zjištění ohrožení zabezpečení pro image registru kontejneru nebo spouštění imagí v rámci stavu kontejneru bez agentů Pokud potřebujete, aby organizace ignorovala hledání ohrožení zabezpečení v imagi registru kontejneru, místo aby ji opravili, můžete ji volitelně zakázat. Zakázaná zjištění nemají vliv na vaše skóre zabezpečení ani negenerují nežádoucí šum.

Zjistěte, jak zakázat zjištění posouzení ohrožení zabezpečení u imagí registru kontejnerů.

Stav zabezpečení s podporou dat je nyní obecně dostupný.

1\. července 2023

Stav zabezpečení pracující s daty v Programu Microsoft Defender pro cloud je teď obecně dostupný. Pomáhá zákazníkům snížit riziko dat a reagovat na porušení zabezpečení dat. S využitím stavu zabezpečení s podporou dat můžete:

- Automatické zjišťování citlivých datových prostředků v Azure a AWS

- Vyhodnoťte citlivost dat, vystavení dat a způsob toku dat v celé organizaci.

- Proaktivně a nepřetržitě odkryjte rizika, která můžou vést k porušení zabezpečení dat.

- Detekce podezřelých aktivit, které můžou indikovat probíhající hrozby pro citlivé datové prostředky

Další informace najdete v tématu Stav zabezpečení pracující s daty v programu Microsoft Defender for Cloud.

Červen 2023

Aktualizace v červnu zahrnují:

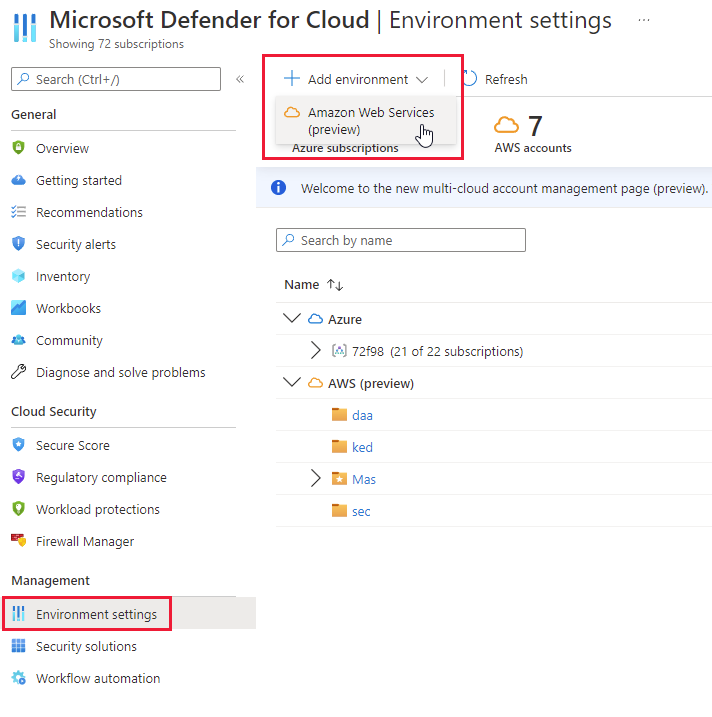

Zjednodušené onboardingu účtů s více cloudy s rozšířenými nastaveními

26. června 2023

Defender for Cloud vylepšil možnosti onboardingu tak, aby obsahoval nové zjednodušené uživatelské rozhraní a pokyny, kromě nových funkcí, které vám umožní připojit prostředí AWS a GCP a zároveň poskytovat přístup k pokročilým funkcím onboardingu.

Pro organizace, které pro automatizaci přijaly Terraform Hashicorp, teď Defender for Cloud zahrnuje možnost používat Terraform jako metodu nasazení společně s AWS CloudFormation nebo GCP Cloud Shellem. Při vytváření integrace teď můžete přizpůsobit požadované názvy rolí. Můžete také vybrat mezi těmito možnostmi:

Výchozí přístup – Umožňuje defenderu for Cloud kontrolovat vaše prostředky a automaticky zahrnovat budoucí funkce.

Nejméně privilegovaný přístup – Uděluje defenderu pro cloud přístup pouze k aktuálním oprávněním potřebným pro vybrané plány.

Pokud vyberete nejméně privilegovaná oprávnění, budete dostávat oznámení jenom o všech nových rolích a oprávněních, která jsou nutná k získání úplné funkčnosti stavu konektoru.

Defender for Cloud umožňuje rozlišovat mezi cloudovými účty podle jejich nativních názvů od dodavatelů cloudu. Například aliasy účtů AWS a názvy projektů GCP.

Podpora privátního koncového bodu pro kontrolu malwaru v defenderu for Storage

25. června 2023

Podpora privátních koncových bodů je teď dostupná jako součást verze Public Preview kontroly malwaru v programu Defender for Storage. Tato funkce umožňuje povolit kontrolu malwaru u účtů úložiště, které používají privátní koncové body. Není potřeba žádná jiná konfigurace.

Kontrola malwaru (Preview) v defenderu for Storage pomáhá chránit vaše účty úložiště před škodlivým obsahem provedením úplné kontroly malwaru na nahraném obsahu téměř v reálném čase pomocí funkcí Antivirová ochrana v programu Microsoft Defender. Je navržená tak, aby splňovala požadavky na zabezpečení a dodržování předpisů pro zpracování nedůvěryhodného obsahu. Jedná se o řešení SaaS bez agentů, které umožňuje jednoduché nastavení ve velkém měřítku s nulovou údržbou a podporuje automatizaci odezvy ve velkém měřítku.

Privátní koncové body poskytují zabezpečené připojení ke službám Azure Storage, efektivně eliminují vystavení veřejného internetu a považují se za osvědčený postup zabezpečení.

U účtů úložiště s privátními koncovými body, které už mají povolenou kontrolu malwaru, budete muset zakázat a povolit plán kontroly malwaru, aby to fungovalo .

Přečtěte si další informace o používání privátních koncových bodů v defenderu for Storage a o tom, jak dál zabezpečit služby úložiště.

Doporučení vydané pro verzi Preview: Spuštění imagí kontejnerů by mělo mít vyřešené zjištění ohrožení zabezpečení (s využitím Microsoft Defender Správa zranitelností)

21. června 2023

Ve verzi Preview je vydáno nové doporučení ke kontejneru v programu Defender CSPM s využitím Microsoft Defender Správa zranitelností:

| Doporučení | Popis | Klíč posouzení |

|---|---|---|

| Spuštěné image kontejnerů by měly mít vyřešené závěry ohrožení zabezpečení (s využitím Microsoft Defender Správa zranitelností)(Preview) | Posouzení ohrožení zabezpečení image kontejneru kontroluje běžně známá ohrožení zabezpečení (CVE) ve vašem registru a poskytuje podrobnou zprávu o ohrožení zabezpečení pro každou image. Toto doporučení poskytuje přehled o ohrožených imagích, které jsou aktuálně spuštěné v clusterech Kubernetes. Náprava ohrožení zabezpečení v imagích kontejnerů, které jsou aktuálně spuštěné, je klíčem ke zlepšení stavu zabezpečení, což výrazně snižuje prostor pro útoky pro kontejnerizované úlohy. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Toto nové doporučení nahrazuje aktuální doporučení stejného názvu, které využívá Qualys, pouze v programu Defender CSPM (nahrazení klíče posouzení 41503391-efa5-47ee-9282-4eff6131462c).

Byly provedeny aktualizace kontrol standardů NIST 800-53 v dodržování právních předpisů

15. června 2023

Standardy NIST 800-53 (R4 i R5) se nedávno aktualizovaly o změny kontroly v programu Microsoft Defender pro dodržování právních předpisů v cloudu. Ovládací prvky spravované Microsoftem byly odebrány ze standardu a informace o implementaci odpovědnosti Microsoftu (v rámci modelu sdílené odpovědnosti cloudu) jsou nyní k dispozici pouze v podokně podrobností ovládacích prvků v části Akce Microsoftu.

Tyto ovládací prvky se dříve vypočítaly jako předané ovládací prvky, takže mezi dubnem 2023 a květnem 2023 se může zobrazit výrazný pokles skóre dodržování předpisů pro standardy NIST.

Další informace o kontrolních prvcích dodržování předpisů najdete v kurzu : Kontroly dodržování právních předpisů – Microsoft Defender for Cloud.

Plánování migrace do cloudu s obchodním případem služby Azure Migrate teď zahrnuje Defender for Cloud.

11. června 2023

Teď můžete zjistit potenciální úspory nákladů v zabezpečení tím, že použijete Defender pro cloud v kontextu obchodního případu Azure Migrate.

Expresní konfigurace pro posouzení ohrožení zabezpečení v defenderu pro SQL je teď obecně dostupná.

7. června 2023

Expresní konfigurace pro posouzení ohrožení zabezpečení v defenderu pro SQL je teď obecně dostupná. Expresní konfigurace poskytuje zjednodušené možnosti onboardingu pro posouzení ohrožení zabezpečení SQL pomocí konfigurace jedním kliknutím (nebo volání rozhraní API). Nejsou potřeba žádná další nastavení ani závislosti na spravovaných účtech úložiště.

Další informace o expresní konfiguraci najdete na tomto blogu .

Můžete se seznámit s rozdíly mezi expresní a klasickou konfigurací.

Další obory přidané do stávajících Připojení orů Azure DevOps

6. června 2023

Defender for DevOps přidal do aplikace Azure DevOps (ADO) následující další obory:

Pokročilá správa zabezpečení:

vso.advsec_manage. To je potřeba k povolení, zakázání a správě služby GitHub Advanced Security pro ADO.Mapování kontejnerů:

vso.extension_manage,vso.gallery_manager; To je potřeba, abyste mohli sdílet rozšíření dekorátoru s organizací ADO.

Tato změna ovlivní jenom nové zákazníky Defenderu pro DevOps, kteří se snaží připojit prostředky ADO do Microsoft Defenderu pro cloud.

Onboarding přímo (bez Azure Arc) do Defenderu pro servery je teď obecně dostupný.

5. června 2023

Dříve se služba Azure Arc vyžadovala k onboardingu serverů mimo Azure do defenderu pro servery. S nejnovější verzí ale můžete místní servery připojit k programu Defender for Servers jenom pomocí agenta Microsoft Defenderu for Endpoint.

Tato nová metoda zjednodušuje proces onboardingu pro zákazníky zaměřené na základní ochranu koncových bodů a umožňuje využít výhod fakturace založené na spotřebě Defenderu pro servery pro cloudové i necloudové prostředky. Možnost přímého onboardingu prostřednictvím defenderu for Endpoint je teď dostupná s fakturací pro onboardované počítače od 1. července.

Další informace najdete v tématu Připojení počítačů mimo Azure do programu Microsoft Defender for Cloud with Defender for Endpoint.

Nahrazení zjišťování založeného na agentech zjišťováním bez agentů pro funkce kontejnerů v programu Defender CSPM

4. června 2023

Díky funkcím stavu kontejneru bez agentů, které jsou v programu Defender CSPM dostupné, jsou teď možnosti zjišťování založené na agentech vyřazené. Pokud v programu Defender CSPM aktuálně používáte funkce kontejneru, ujistěte se, že jsou povolená příslušná rozšíření, aby nadále přijímala hodnotu související s kontejnery nových funkcí bez agentů, jako jsou cesty útoku související s kontejnery, přehledy a inventář. (Zobrazení účinků povolení rozšíření může trvat až 24 hodin).

Přečtěte si další informace o stavu kontejneru bez agentů.

Květen 2023

mezi Aktualizace může patřit:

- Nová výstraha v defenderu pro Key Vault

- Podpora kontroly šifrovaných disků v AWS bez agentů

- Změny v konvencích vytváření názvů pravidel JIT (Just-In-Time) v defenderu pro cloud

- Onboarding vybraných oblastí AWS

- Změny doporučení identit

- Vyřazení starších standardů na řídicím panelu dodržování předpisů

- Aktualizace dvou doporučení Defenderu pro DevOps pro zahrnutí zjištění kontroly Azure DevOps

- Nové výchozí nastavení pro řešení posouzení ohrožení zabezpečení Defenderu pro servery

- Možnost stáhnout sestavu CSV výsledků dotazu v Průzkumníku zabezpečení cloudu (Preview)

- Posouzení ohrožení zabezpečení kontejnerů s využitím Microsoft Defender Správa zranitelností

- Přejmenování doporučení kontejnerů využívajících Qualys

- Aktualizace aplikace Defender for DevOps na GitHubu

- V úložištích Azure DevOps, které teď zahrnují infrastrukturu jako chybné konfigurace kódu, přejděte na poznámky k žádosti o přijetí změn v programu Defender for DevOps.

Nová výstraha v defenderu pro Key Vault

| Výstraha (typ výstrahy) | Popis | Taktika MITRE | Závažnost |

|---|---|---|---|

| Neobvyklý přístup k trezoru klíčů z podezřelé IP adresy (jiné společnosti než Microsoft nebo externí) (KV_UnusualAccessSuspiciousIP) |

Uživatel nebo instanční objekt se v posledních 24 hodinách pokusili o neobvyklý přístup k trezorům klíčů z IP adresy jiné společnosti než Microsoft. Tento neobvyklý vzor přístupu může být legitimní aktivitou. Může to být označení možného pokusu o získání přístupu k trezoru klíčů a tajných kódů obsažených v něm. Doporučujeme provést další šetření. | Přístup k přihlašovacím údajům | Střední |

Všechny dostupné výstrahy najdete v tématu Výstrahy pro Azure Key Vault.

Kontrola bez agentů teď podporuje šifrované disky v AWS.

Vyhledávání virtuálních počítačů bez agentů teď podporuje zpracování instancí se šifrovanými disky v AWS pomocí CMK i PMK.

Tato rozšířená podpora zvyšuje pokrytí a viditelnost vašich cloudových aktiv, aniž by to mělo vliv na spuštěné úlohy. Podpora šifrovaných disků udržuje stejnou metodu nulového dopadu na spuštěné instance.

- Pro nové zákazníky, kteří umožňují kontrolu bez agentů v AWS – pokrytí šifrovaných disků je ve výchozím nastavení integrované a podporované.

- Pro stávající zákazníky, kteří už mají konektor AWS s povolenou kontrolou bez agentů, musíte znovu použít zásobník CloudFormation pro vaše připojené účty AWS, abyste mohli aktualizovat a přidat nová oprávnění potřebná ke zpracování šifrovaných disků. Aktualizovaná šablona CloudFormation obsahuje nová přiřazení, která programu Defender for Cloud umožňují zpracovávat šifrované disky.

Další informace o oprávněních používaných ke kontrole instancí AWS.

Opětovné použití zásobníku CloudFormation:

- Přejděte do nastavení prostředí Defender for Cloud a otevřete konektor AWS.

- Přejděte na kartu Konfigurovat přístup .

- Kliknutím stáhnete šablonu CloudFormation.

- Přejděte do prostředí AWS a použijte aktualizovanou šablonu.

Přečtěte si další informace o kontrole bez agentů a povolení kontroly bez agentů v AWS.

Revidované zásady vytváření názvů pravidel JIT (Just-In-Time) v defenderu pro cloud

Upravili jsme pravidla JIT (Just-In-Time) tak, aby odpovídala značce Microsoft Defenderu pro cloud. Změnili jsme zásady vytváření názvů pro pravidla služby Azure Firewall a skupiny zabezpečení sítě (NSG).

Změny jsou uvedeny takto:

| Popis | Starý název | Nový název |

|---|---|---|

| Názvy pravidel JIT (povolit a odepřít) ve skupině zabezpečení sítě (skupina zabezpečení sítě) | SecurityCenter–JITRule | MicrosoftDefenderForCloud-JITRule |

| Popisy pravidel JIT ve skupině zabezpečení sítě | Pravidlo síťového přístupu PODLE POTŘEBY ASC | Pravidlo síťového přístupu MDC JIT |

| Názvy kolekcí pravidel brány firewall JIT | ASC-JIT | MDC-JIT |

| Názvy pravidel brány firewall JIT | ASC-JIT | MDC-JIT |

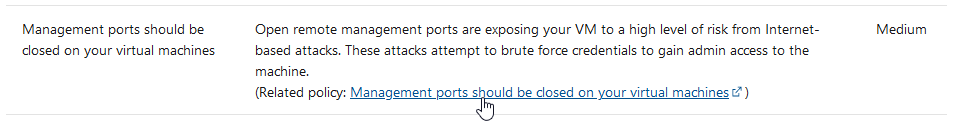

Zjistěte, jak zabezpečit porty pro správu pomocí přístupu za běhu.

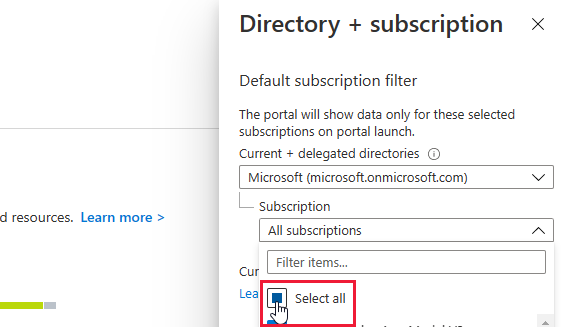

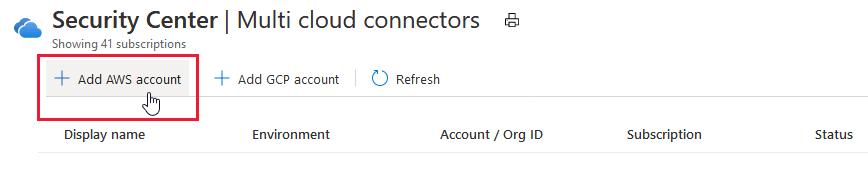

Onboarding vybraných oblastí AWS

Abyste mohli spravovat náklady a požadavky na dodržování předpisů AWS CloudTrail, můžete teď při přidávání nebo úpravách cloudového konektoru vybrat oblasti AWS, které se mají zkontrolovat. Při onboardingu účtů AWS do programu Defender for Cloud teď můžete zkontrolovat vybrané konkrétní oblasti AWS nebo všechny dostupné oblasti (výchozí). Další informace najdete v Připojení účtu AWS do Programu Microsoft Defender for Cloud.

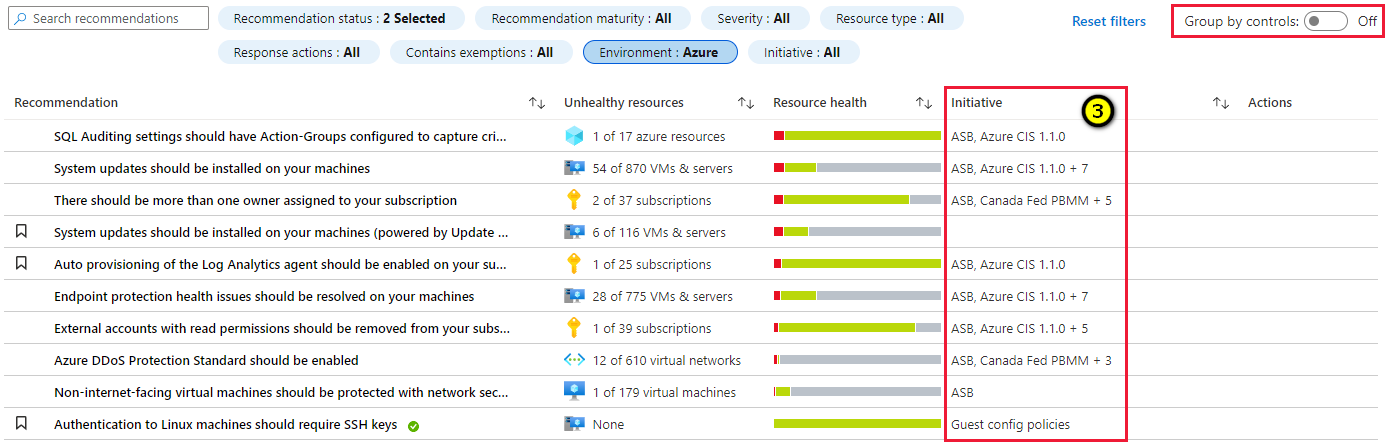

Několik změn doporučení k identitě

Následující doporučení jsou nyní vydána jako obecná dostupnost (GA) a nahrazují doporučení verze 1, která jsou teď zastaralá.

Obecná dostupnost (GA) – verze doporučení pro identity v2

Verze v2 doporučení pro identity přináší následující vylepšení:

- Rozsah kontroly byl rozšířen tak, aby zahrnoval všechny prostředky Azure, nejen předplatná. Správci zabezpečení tak můžou zobrazit přiřazení rolí na účet.

- Z vyhodnocení teď můžou být vyloučené konkrétní účty. Účty, jako je rozbité sklo nebo účty služeb, můžou správci zabezpečení vyloučit.

- Četnost kontrol byla zvýšena z 24 hodin na 12 hodin, čímž se zajistí, že doporučení identit budou aktuální a přesnější.

V ga jsou k dispozici následující doporučení zabezpečení a nahraďte doporučení verze 1:

| Doporučení | Klíč posouzení |

|---|---|

| Účty s oprávněními vlastníka k prostředkům Azure by měly být povolené vícefaktorové ověřování | 6240402e-f77c-46fa-9060-a7ce53997754 |

| Účty s oprávněním k zápisu prostředků Azure by měly být povolené vícefaktorové ověřování. | c0cb17b2-0607-48a7-b0e0-903ed22de39b |

| Účty s oprávněními ke čtení u prostředků Azure by měly být povolené vícefaktorové ověřování | dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c |

| Účty hostů s oprávněními vlastníka k prostředkům Azure by se měly odebrat. | 20606e75-05c4-48c0-9d97-add6daa2109a |

| Účty hostů s oprávněním k zápisu prostředků Azure by se měly odebrat. | 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb |

| Účty hostů s oprávněními ke čtení u prostředků Azure by se měly odebrat. | fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 |

| Blokované účty s oprávněními vlastníka k prostředkům Azure by se měly odebrat. | 050ac097-3dda-4d24-ab6d-82568e7a50cf |

| Blokované účty s oprávněními ke čtení a zápisu u prostředků Azure by se měly odebrat. | 1ff0b4c9-ed56-4de6-be9c-d7ab39645926 |

Vyřazení doporučení identit v1

Následující doporučení zabezpečení jsou teď zastaralá:

| Doporučení | Klíč posouzení |

|---|---|

| U účtů s oprávněními vlastníka k předplatným by mělo být povolené vícefaktorové ověřování. | 94290b00-4d0c-d7b4-7cea-064a9554e681 |

| U účtů s oprávněními k zápisu u předplatných by mělo být povolené vícefaktorové ověřování. | 57e98606-6b1e-6193-0e3d-fe621387c16b |

| U účtů s oprávněními ke čtení u předplatných by mělo být povolené vícefaktorové ověřování. | 151e82c5-5341-a74b-1eb0-bc38d2c84bb5 |

| Externí účty s oprávněními vlastníka by se měly z předplatných odebrat. | c3b6ae71-f1f0-31b4-e6c1-d5951285d03d |

| Externí účty s oprávněním k zápisu by se měly z předplatných odebrat. | 04e7147b-0deb-9796-2e5c-0336343ceb3d |

| Externí účty s oprávněním ke čtení by se měly z předplatných odebrat. | a8c6a4ad-d51e-88fe-2979-d3ee3c864f8b |

| Zastaralé účty s oprávněními vlastníka by se měly z předplatných odebrat. | e52064aa-6853-e252-a11e-dffc675689c2 |

| Zastaralé účty by se měly z předplatných odebrat. | 00c6d40b-e990-6acf-d4f3-471e747a27c4 |

Doporučujeme aktualizovat vlastní skripty, pracovní postupy a pravidla zásad správného řízení tak, aby odpovídaly doporučením verze 2.

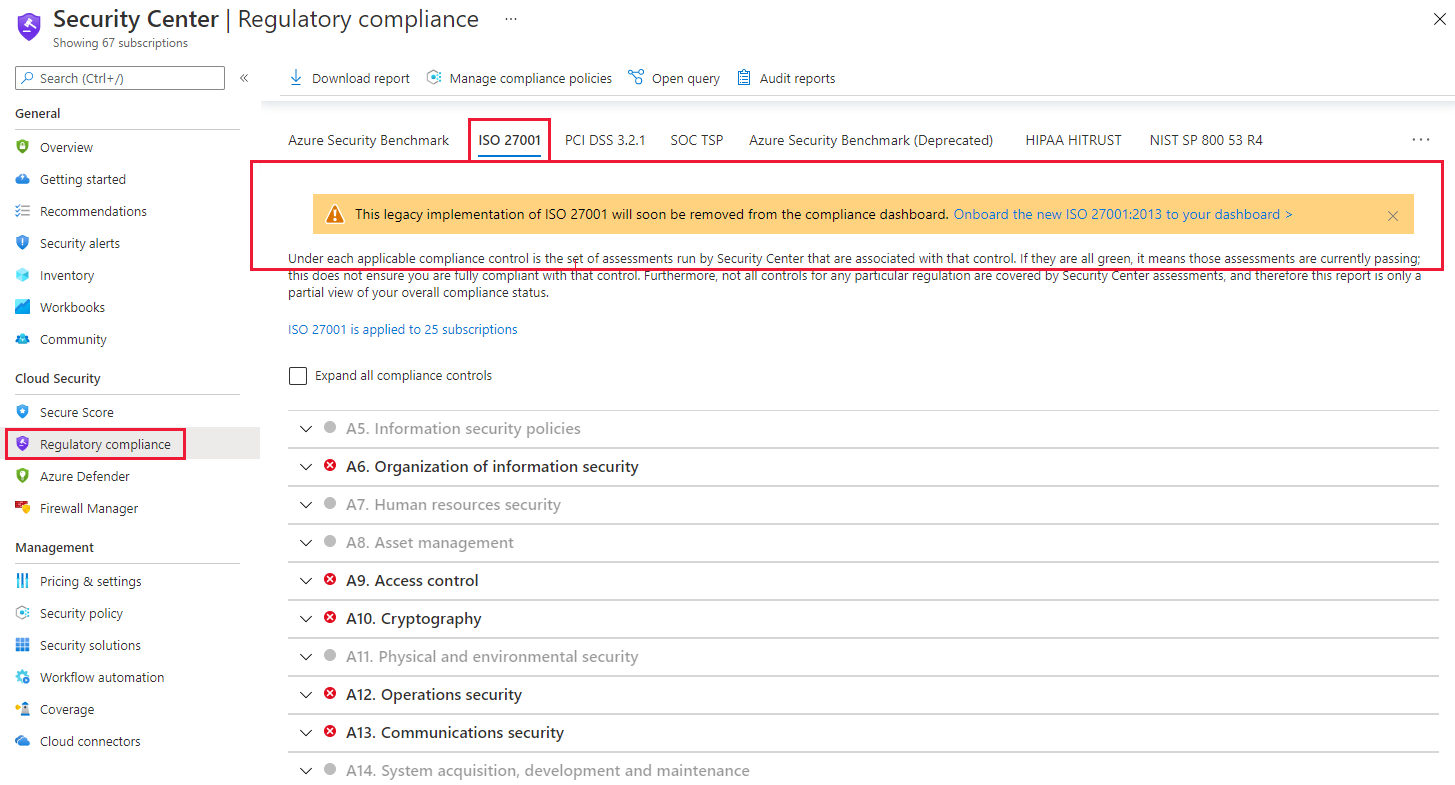

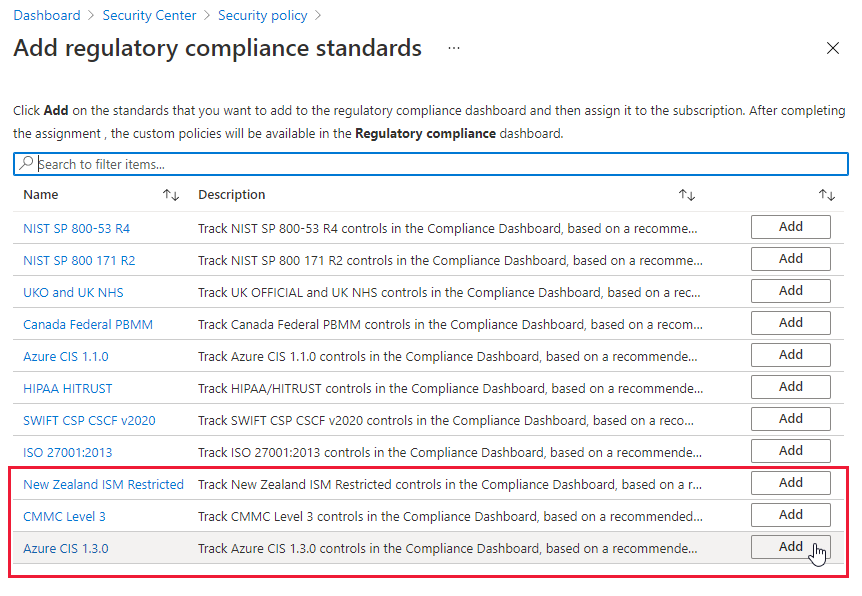

Vyřazení starších standardů na řídicím panelu dodržování předpisů

Starší verze PCI DSS verze 3.2.1 a starší verze TSP SOC jsou plně zastaralé v řídicím panelu pro dodržování předpisů v programu Defender for Cloud a nahrazeny iniciativami SOC 2 typu 2 a standardy dodržování předpisů založenými na iniciativě PCI DSS v4 . Plně jsme zastaralí podporu standardu nebo iniciativy PCI DSS v Microsoft Azure provozovaném společností 21Vianet.

Zjistěte, jak přizpůsobit sadu standardů na řídicím panelu dodržování právních předpisů.

Doporučení v programu Defender for DevOps teď zahrnují zjištění kontroly Azure DevOps.

Defender for DevOps Code a IaC rozšířily pokrytí doporučení v Programu Microsoft Defender for Cloud, aby zahrnovaly zjištění zabezpečení Azure DevOps pro následující dvě doporučení:

Code repositories should have code scanning findings resolvedCode repositories should have infrastructure as code scanning findings resolved

Dříve zahrnovalo pokrytí kontroly zabezpečení Azure DevOps pouze doporučení tajných kódů.

Přečtěte si další informace o Defenderu pro DevOps.

Nové výchozí nastavení pro řešení posouzení ohrožení zabezpečení defenderu pro servery

Řešení posouzení ohrožení zabezpečení (VA) jsou nezbytná k ochraně počítačů před kybernetickými útoky a porušeními zabezpečení dat.

Microsoft Defender Správa zranitelností je teď povolené jako výchozí integrované řešení pro všechna předplatná chráněná defenderem pro servery, která ještě nemají vybrané řešení VA.

Pokud má předplatné na některém z jeho virtuálních počítačů povolené řešení VA, neprovedou se žádné změny a Microsoft Defender Správa zranitelností se ve výchozím nastavení nepovolí na zbývajících virtuálních počítačích v daném předplatném. U zbývajících virtuálních počítačů ve vašich předplatných můžete povolit řešení VA.

Zjistěte, jak najít ohrožení zabezpečení a shromažďovat inventář softwaru pomocí kontroly bez agentů (Preview).

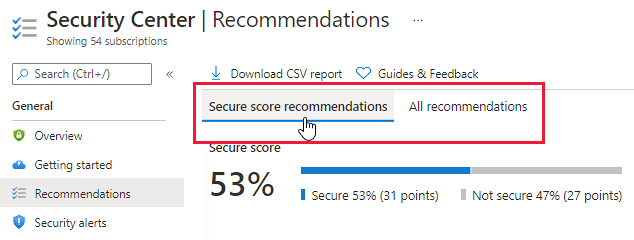

Stažení sestavy CSV výsledků dotazu v Průzkumníku zabezpečení cloudu (Preview)

Defender for Cloud přidal možnost stáhnout sestavu CSV výsledků dotazu v Průzkumníku zabezpečení cloudu.

Po spuštění hledání dotazu můžete vybrat tlačítko Stáhnout sestavu CSV (Preview) ze stránky Průzkumníka zabezpečení cloudu v defenderu pro cloud.

Naučte se vytvářet dotazy pomocí Průzkumníka zabezpečení cloudu.

Posouzení ohrožení zabezpečení kontejnerů s využitím Microsoft Defender Správa zranitelností

Oznamujeme vydání posouzení ohrožení zabezpečení pro image Linuxu v registrech kontejnerů Azure s využitím Microsoft Defender Správa zranitelností v programu Defender CSPM. Tato verze zahrnuje každodenní skenování obrázků. Zjištění použitá v Průzkumníku zabezpečení a cestách útoku se místo kontroly Qualys spoléhají na posouzení ohrožení zabezpečení v programu Microsoft Defender.

Stávající doporučení Container registry images should have vulnerability findings resolved se nahrazuje novým doporučením:

| Doporučení | Popis | Klíč posouzení |

|---|---|---|

| Bitové kopie služby Container Registry by měly mít vyřešené zjištění ohrožení zabezpečení (využívá Microsoft Defender Správa zranitelností). | Posouzení ohrožení zabezpečení image kontejneru kontroluje běžně známá ohrožení zabezpečení (CVE) ve vašem registru a poskytuje podrobnou zprávu o ohrožení zabezpečení pro každou image. Toto doporučení poskytuje přehled o ohrožených imagích, které jsou aktuálně spuštěné v clusterech Kubernetes. Náprava ohrožení zabezpečení v imagích kontejnerů, které jsou aktuálně spuštěné, je klíčem ke zlepšení stavu zabezpečení, což výrazně snižuje prostor pro útoky pro kontejnerizované úlohy. | dbd0cb49-b563-45e7-9724-889e799fa648 je nahrazen c0b7cfc6-3172-465a-b378-53c7ff2cc0d5. |

Přečtěte si další informace o stavu kontejnerů bez agentů v programu Defender CSPM.

Přečtěte si další informace o Microsoft Defender Správa zranitelností.

Přejmenování doporučení kontejnerů využívajících Qualys

Aktuální doporučení kontejnerů v programu Defender for Containers se přejmenovávat následujícím způsobem:

| Doporučení | Popis | Klíč posouzení |

|---|---|---|

| Bitové kopie registru kontejnerů by měly mít vyřešené zjištění ohrožení zabezpečení (využívá technologii Qualys). | Posouzení ohrožení zabezpečení image kontejneru kontroluje ohrožení zabezpečení vašeho registru a zveřejňuje podrobná zjištění pro každou image. Řešení ohrožení zabezpečení může výrazně zlepšit stav zabezpečení kontejnerů a chránit je před útoky. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Spuštěné image kontejnerů by měly mít vyřešené zjištění ohrožení zabezpečení (využívá technologii Qualys). | Posouzení ohrožení zabezpečení imagí kontejneru kontroluje image kontejnerů spuštěné v clusterech Kubernetes kvůli ohrožením zabezpečení a zveřejňuje podrobná zjištění pro každou image. Řešení ohrožení zabezpečení může výrazně zlepšit stav zabezpečení kontejnerů a chránit je před útoky. | 41503391-efa5-47ee-9282-4eff6131462c |

Aktualizace aplikace Defender for DevOps na GitHubu

Microsoft Defender for DevOps neustále provádí změny a aktualizace, které vyžadují zákazníky Defenderu pro DevOps, kteří nasadili prostředí GitHubu v programu Defender for Cloud, aby mohli poskytovat oprávnění jako součást aplikace nasazené v organizaci GitHubu. Tato oprávnění jsou nezbytná k zajištění, aby všechny funkce zabezpečení Defenderu pro DevOps fungovaly normálně a bez problémů.

Doporučujeme aktualizovat oprávnění co nejdříve, aby se zajistil nepřetržitý přístup ke všem dostupným funkcím Defenderu pro DevOps.

Oprávnění se dají udělit dvěma různými způsoby:

Ve vaší organizaci vyberte Aplikace GitHubu. Vyhledejte svoji organizaci a vyberte Zkontrolovat žádost.

Z podpory GitHubu dostanete automatizovaný e-mail. V e-mailu vyberte Zkontrolovat žádost o oprávnění pro přijetí nebo odmítnutí této změny.

Po provedení některé z těchto možností přejdete na obrazovku kontroly, na které byste měli žádost zkontrolovat. Výběrem možnosti Přijmout nová oprávnění žádost schválíte.

Pokud potřebujete pomoc s aktualizací oprávnění, můžete vytvořit podpora Azure žádost.

Další informace o Defenderu pro DevOps najdete také. Pokud má předplatné na některém z jeho virtuálních počítačů povolené řešení VA, neprovedou se žádné změny a Microsoft Defender Správa zranitelností se ve výchozím nastavení nepovolí na zbývajících virtuálních počítačích v daném předplatném. U zbývajících virtuálních počítačů ve vašich předplatných můžete povolit řešení VA.

Zjistěte, jak najít ohrožení zabezpečení a shromažďovat inventář softwaru pomocí kontroly bez agentů (Preview).

Poznámky k žádostem o přijetí změn v programu Defender for DevOps v úložištích Azure DevOps teď zahrnují infrastrukturu jako chybné konfigurace kódu.

Defender for DevOps rozšířil pokrytí anotace žádostí o přijetí změn v Azure DevOps tak, aby zahrnoval chybné konfigurace infrastruktury jako kódu (IaC), které se detekují v šablonách Azure Resource Manageru a Bicep.

Vývojáři teď vidí poznámky pro chybné konfigurace IaC přímo ve svých žádostech o přijetí změn. Vývojáři můžou také napravit důležité problémy se zabezpečením, než se infrastruktura zřídí do cloudových úloh. Pro zjednodušení nápravy jsou vývojáři k dispozici s úrovní závažnosti, popisem chybné konfigurace a pokyny k nápravě v rámci každé poznámky.

Dříve zahrnovalo pokrytí poznámek k žádostem o přijetí změn v programu Defender for DevOps v Azure DevOps jenom tajné kódy.

Přečtěte si další informace o programu Defender for DevOps a poznámkách žádostí o přijetí změn.

Duben 2023

Aktualizace v dubnu patří:

- Stav kontejneru bez agentů v programu Defender CSPM (Preview)

- Doporučení pro nové sjednocené šifrování disků ve verzi Preview

- Bezpečné konfigurace změn v počítačích s doporučeními

- Vyřazení zásad monitorování jazyka služby App Service

- Nová výstraha v defenderu pro Resource Manager

- Tři upozornění v plánu Defender for Resource Manager jsou zastaralá.

- Upozornění automatického exportu do pracovního prostoru služby Log Analytics jsou zastaralá

- Vyřazení a vylepšení vybraných výstrah pro servery s Windows a Linuxem

- Nová doporučení týkající se ověřování Azure Active Directory pro Azure Data Services

- Ve verzi GA byly vydány dvě doporučení týkající se chybějících aktualizací operačního systému (OS).

- Defender for API (Preview)

Stav kontejneru bez agentů v programu Defender CSPM (Preview)

Nové funkce stavu kontejneru bez agentů (Preview) jsou k dispozici jako součást plánu CPM (Cloud Security Management) v programu Defender CSPM (Cloud Security Management).

Stav kontejneru bez agentů umožňuje týmům zabezpečení identifikovat rizika zabezpečení v kontejnerech a sférách Kubernetes. Přístup bez agentů umožňuje týmům zabezpečení získat přehled o registrech Kubernetes a kontejnerů napříč SDLC a modulem runtime, čímž se z úloh odstraní tření a nároky.

Stav kontejneru bez agentů nabízí posouzení ohrožení zabezpečení kontejnerů, která v kombinaci s analýzou cesty útoku umožňují týmům zabezpečení určit prioritu a přiblížit konkrétní ohrožení zabezpečení kontejnerů. Průzkumníka zabezpečení cloudu můžete použít také k odhalení rizik a vyhledávání přehledů o stavu kontejnerů, jako je zjišťování aplikací s ohroženými obrázky nebo vystavené na internetu.

Přečtěte si další informace o stavu kontejneru bez agentů (Preview).

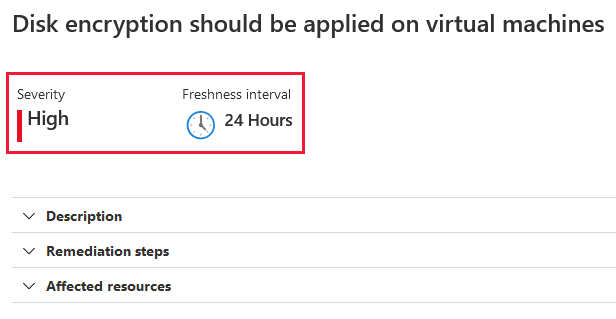

Doporučení služby Unified Disk Encryption (Preview)

Ve verzi Preview jsou k dispozici nová doporučení pro jednotné šifrování disků.

Wndows virtual machines should enable Azure Disk Encryption or EncryptionAtHostLinux virtual machines should enable Azure Disk Encryption or EncryptionAtHost.

Tato doporučení nahrazují Virtual machines should encrypt temp disks, caches, and data flows between Compute and Storage resources, která detekovala službu Azure Disk Encryption a zásady Virtual machines and virtual machine scale sets should have encryption at host enabled, které detekovaly EncryptionAtHost. ADE a EncryptionAtHost poskytují srovnatelné pokrytí neaktivních uložených dat a doporučujeme povolit jeden z nich na každém virtuálním počítači. Nová doporučení zjistí, jestli jsou povolené ADE nebo EncryptionAtHost, a varují se pouze v případě, že nejsou povoleny. Upozorňujeme také, jestli je u některých povolených ADE, ale ne všechny disky virtuálního počítače (tato podmínka se nevztahuje na EncryptionAtHost).

Nová doporučení vyžadují konfiguraci počítače Azure Automanage.

Tato doporučení jsou založená na následujících zásadách:

- (Preview) Virtuální počítače s Windows by měly povolit službu Azure Disk Encryption nebo EncryptionAtHost.

- (Preview) Virtuální počítače s Linuxem by měly povolit službu Azure Disk Encryption nebo EncryptionAtHost.

Přečtěte si další informace o ADE a EncryptionAtHost a o tom, jak jednu z nich povolit.

Bezpečné konfigurace změn v počítačích s doporučeními

Doporučení Machines should be configured securely bylo aktualizováno. Aktualizace zlepšuje výkon a stabilitu doporučení a vyrovná své zkušenosti s obecným chováním doporučení Defenderu pro cloud.

V rámci této aktualizace se ID doporučení změnilo z 181ac480-f7c4-544b-9865-11b8ffe87f47 hodnoty na c476dc48-8110-4139-91af-c8d940896b98.

Na straně zákazníka není nutná žádná akce a na bezpečnostní skóre neexistuje žádný očekávaný vliv.

Vyřazení zásad monitorování jazyka služby App Service

Následující zásady monitorování jazyka služby App Service jsou zastaralé kvůli jejich schopnosti generovat falešně negativní hodnoty a protože neposkytují lepší zabezpečení. Vždy byste měli zajistit, abyste používali jazykovou verzi bez známých ohrožení zabezpečení.

| Název zásady | ID zásady |

|---|---|

| Aplikace služby App Service, které používají Javu, by měly používat nejnovější verzi Javy. | 496223c3-ad65-4ecd-878a-bae78737e9ed |

| Aplikace služby App Service, které používají Python, by měly používat nejnovější verzi Pythonu. | 7008174a-fd10-4ef0-817e-fc820a951d73 |

| Aplikace funkcí, které používají Javu, by měly používat nejnovější verzi Jazyka Java. | 9d0b6ea4-93e2-4578-bf2f-6bb17d22b4bc |

| Aplikace funkcí, které používají Python, by měly používat nejnovější verzi Pythonu. | 7238174a-fd10-4ef0-817e-fc820a951d73 |

| Aplikace App Service, které používají PHP, by měly používat nejnovější verzi PHP. | 7261b898-8a84-4db8-9e04-18527132abb3 |

Zákazníci můžou pomocí alternativních předdefinovaných zásad monitorovat jakoukoli zadanou jazykovou verzi služby App Services.

Tyto zásady už nejsou k dispozici v předdefinovaných doporučeních defenderu for Cloud. Můžete je přidat jako vlastní doporučení , aby je Defender for Cloud monitoroval.

Nová výstraha v defenderu pro Resource Manager

Defender for Resource Manager má následující nové upozornění:

| Výstraha (typ výstrahy) | Popis | Taktika MITRE | Závažnost |

|---|---|---|---|

| PREVIEW – Zjištění podezřelého vytvoření výpočetních prostředků (ARM_SuspiciousComputeCreation) |

Microsoft Defender for Resource Manager identifikoval podezřelé vytváření výpočetních prostředků ve vašem předplatném s využitím služby Virtual Machines/Azure Scale Set. Zjištěné operace jsou navržené tak, aby správcům umožňovaly efektivně spravovat svá prostředí nasazením nových prostředků v případě potřeby. I když tato aktivita může být legitimní, aktér hrozeb může takové operace využít k provádění kryptografických dolování. Aktivita se považuje za podezřelou, protože škálování výpočetních prostředků je vyšší než dříve v předplatném. To může znamenat, že objekt zabezpečení je ohrožený a používá se se zlými úmysly. |

Dopad | Střední |

Zobrazí se seznam všech výstrah dostupných pro Resource Manager.

Tři upozornění v plánu Defender for Resource Manager jsou zastaralá.

Následující tři upozornění pro plán Defender for Resource Manager jsou zastaralá:

Activity from a risky IP address (ARM.MCAS_ActivityFromAnonymousIPAddresses)Activity from infrequent country (ARM.MCAS_ActivityFromInfrequentCountry)Impossible travel activity (ARM.MCAS_ImpossibleTravelActivity)

Ve scénáři, ve kterém se detekuje aktivita z podezřelé IP adresy, jeden z následujících upozornění Azure Resource Manager operation from suspicious IP address plánu Defenderu pro Resource Manager nebo Azure Resource Manager operation from suspicious proxy IP address bude k dispozici.

Upozornění automatického exportu do pracovního prostoru služby Log Analytics jsou zastaralá

Výstrahy zabezpečení cloudu se automaticky exportují do výchozího pracovního prostoru služby Log Analytics na úrovni prostředků. To způsobuje nedeterministické chování, a proto jsme tuto funkci zastaralí.

Místo toho můžete výstrahy zabezpečení exportovat do vyhrazeného pracovního prostoru služby Log Analytics s průběžným exportem.

Pokud jste už nakonfigurovali průběžný export upozornění do pracovního prostoru služby Log Analytics, nevyžaduje se žádná další akce.

Vyřazení a vylepšení vybraných výstrah pro servery s Windows a Linuxem

Proces zlepšování kvality výstrah zabezpečení pro Defender pro servery zahrnuje vyřazení některých výstrah pro servery s Windows i Linuxem. Zastaralá upozornění jsou teď zdrojová a pokrytá upozorněními na hrozby v programu Defender for Endpoint.

Pokud už máte povolenou integraci Defenderu pro koncový bod, nevyžaduje se žádná další akce. V dubnu 2023 může dojít ke snížení objemu upozornění.

Pokud nemáte v Defenderu for Servers povolenou integraci Defenderu pro koncové body, budete muset povolit integraci Defenderu pro koncové body, abyste zachovali a zlepšili pokrytí výstrah.

Všichni zákazníci Defenderu pro servery mají úplný přístup k integraci Defenderu for Endpoint jako součást plánu Defender for Servers.

Další informace o možnostech onboardingu v programu Microsoft Defender for Endpoint.

Můžete také zobrazit úplný seznam upozornění , která jsou nastavená tak, aby byla zastaralá.

Přečtěte si blog o Programu Microsoft Defender for Cloud.

Nová doporučení týkající se ověřování Azure Active Directory pro Azure Data Services

Přidali jsme čtyři nová doporučení pro ověřování Azure Active Directory pro datové služby Azure.

| Název doporučení | Popis doporučení | Zásady |

|---|---|---|

| Režim ověřování azure SQL Managed Instance by měl být jenom Azure Active Directory. | Zakázání místních metod ověřování a povolení pouze ověřování Azure Active Directory zlepšuje zabezpečení tím, že zajišťuje, aby ke spravovaným instancím Azure SQL měly přístup výhradně identity Azure Active Directory. | Spravovaná instance Azure SQL by měla mít povolené pouze ověřování Azure Active Directory. |

| Režim ověřování pracovního prostoru Azure Synapse by měl být jenom Azure Active Directory. | Pouze metody ověřování Azure Active Directory vylepšují zabezpečení tím, že zajišťují, aby pracovní prostory Synapse k ověřování výhradně vyžadovaly identity Azure AD. Další informace. | Pracovní prostory Synapse by měly pro ověřování používat pouze identity Azure Active Directory. |

| Azure Database for MySQL by měl mít zřízený správce Azure Active Directory. | Zřízení správce Azure AD pro službu Azure Database for MySQL pro povolení ověřování Azure AD Ověřování Azure AD umožňuje zjednodušenou správu oprávnění a centralizovanou správu identit uživatelů databáze a dalších služby Microsoft | Správce Azure Active Directory by měl být zřízený pro servery MySQL. |

| Azure Database for PostgreSQL by měl mít zřízený správce Azure Active Directory. | Zřízení správce Azure AD pro službu Azure Database for PostgreSQL pro povolení ověřování Azure AD Ověřování Azure AD umožňuje zjednodušenou správu oprávnění a centralizovanou správu identit uživatelů databáze a dalších služby Microsoft | Správce Azure Active Directory by měl být zřízený pro servery PostgreSQL. |

Ve verzi GA byly vydány dvě doporučení týkající se chybějících aktualizací operačního systému (OS).

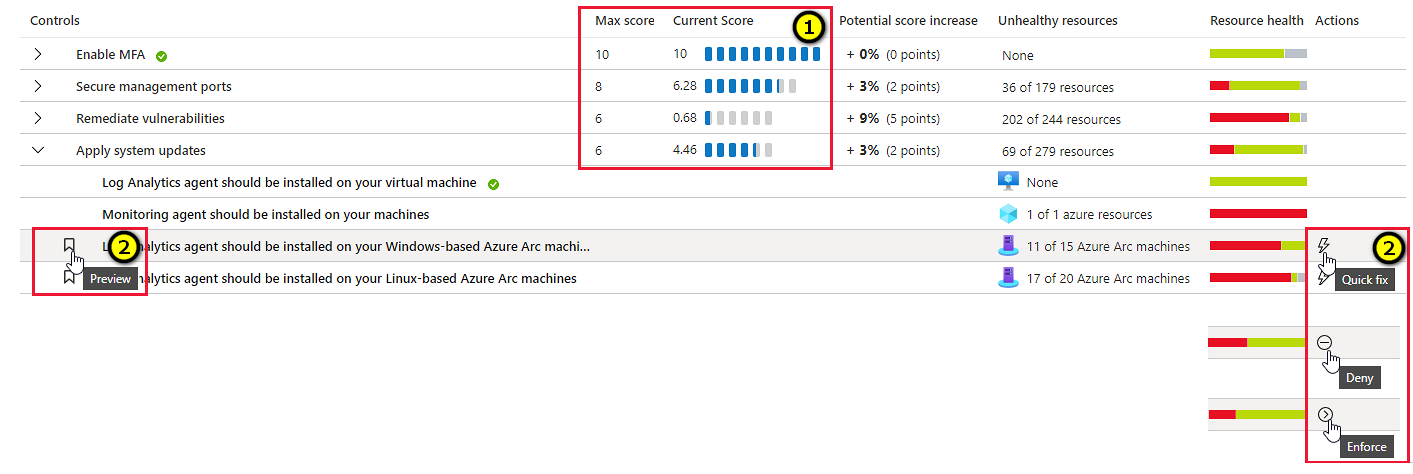

System updates should be installed on your machines (powered by Azure Update Manager) Doporučení a Machines should be configured to periodically check for missing system updates byla vydána pro obecnou dostupnost.

Pokud chcete nové doporučení použít, musíte:

- Připojení počítače mimo Azure do Arc.

- Povolte vlastnost pravidelného hodnocení. Můžete použít tlačítko Opravit.

v novém doporučení

Machines should be configured to periodically check for missing system updatesopravte doporučení.

Po dokončení těchtokrokůch System updates should be installed on your machines

Dvě verze doporučení:

System updates should be installed on your machinesSystem updates should be installed on your machines (powered by Azure Update Manager)

Obě verze budou k dispozici, dokud nebude agent Log Analytics zastaralý 31. srpna 2024, kdy bude starší verzeSystem updates should be installed on your machines () doporučení také zastaralá. Obě doporučení vrací stejné výsledky a jsou k dispozici ve stejném ovládacím prvku Apply system updates.

Nové doporučení System updates should be installed on your machines (powered by Azure Update Manager) má k dispozici tok nápravy prostřednictvím tlačítka Opravit, které lze použít k nápravě všech výsledků prostřednictvím Update Manageru (Preview). Tento proces nápravy je stále ve verzi Preview.

Nové doporučení System updates should be installed on your machines (powered by Azure Update Manager) nemá vliv na vaše skóre zabezpečení, protože má stejné výsledky jako staré doporučení System updates should be installed on your machines.

Doporučení k předpokladu (povolení vlastnosti pravidelného hodnocení) má negativní vliv na vaše skóre zabezpečení. Negativní efekt můžete napravit pomocí dostupného tlačítka Opravit.

Defender for API (Preview)

Microsoft Defender for Cloud oznamuje, že nová rozhraní API v programu Defender for Cloud jsou dostupná ve verzi Preview.

Defender for API nabízí úplnou ochranu životního cyklu, detekci a pokrytí odpovědí pro rozhraní API.

Defender for API vám pomůže získat přehled o důležitých obchodních rozhraních API. Můžete prozkoumat a vylepšit stav zabezpečení rozhraní API, určit prioritu oprav ohrožení zabezpečení a rychle detekovat aktivní hrozby v reálném čase.

Přečtěte si další informace o defenderu pro rozhraní API.

Březen 2023

Aktualizace v březnu zahrnují:

- K dispozici je nový plán Defenderu pro úložiště, včetně kontroly malwaru téměř v reálném čase a detekce citlivých dat před hrozbami.

- Stav zabezpečení pracující s daty (Preview)

- Vylepšené prostředí pro správu výchozích zásad zabezpečení Azure

- CsPM v programu Defender (Správa stavu cloudového zabezpečení) je nyní obecně dostupná (GA)

- Možnost vytvoření vlastních doporučení a standardů zabezpečení v Microsoft Defenderu pro cloud

- Srovnávací test zabezpečení cloudu Microsoftu (MCSB) verze 1.0 je nyní obecně dostupný (GA)

- Některé standardy dodržování právních předpisů jsou teď dostupné v cloudech pro státní správu.

- Nové doporučení preview pro Azure SQL Servery

- Nová výstraha v defenderu pro Key Vault

K dispozici je nový plán Defenderu pro úložiště, včetně kontroly malwaru téměř v reálném čase a detekce citlivých dat před hrozbami.

Cloudové úložiště hraje klíčovou roli v organizaci a ukládá velké objemy cenných a citlivých dat. Dnes oznamujeme nový plán Defenderu pro úložiště. Pokud používáte předchozí plán (teď se přejmenujete na Defender for Storage (classic)), musíte proaktivně migrovat na nový plán , abyste mohli používat nové funkce a výhody.

Nový plán obsahuje pokročilé možnosti zabezpečení, které pomáhají chránit před škodlivými nahráváním souborů, exfiltrací citlivých dat a poškozením dat. Poskytuje také předvídatelnější a flexibilnější cenovou strukturu pro lepší kontrolu nad pokrytím a náklady.

Nový plán má nyní nové funkce ve verzi Public Preview:

Detekce ohrožení citlivých dat a událostí exfiltrace

Kontrola malwaru téměř v reálném čase při nahrávání malwaru napříč všemi typy souborů

Detekce entit bez identit pomocí tokenů SAS

Tyto funkce vylepšují stávající funkce monitorování aktivit na základě analýzy protokolů řídicích a rovin dat a modelování chování za účelem identifikace počátečních známek porušení zabezpečení.

Všechny tyto funkce jsou k dispozici v novém předvídatelném a flexibilním cenovém plánu, který poskytuje podrobnou kontrolu nad ochranou dat na úrovni předplatného i prostředků.

Další informace najdete v přehledu programu Microsoft Defender for Storage.

Stav zabezpečení pracující s daty (Preview)

Microsoft Defender for Cloud pomáhá týmům zabezpečení zvýšit produktivitu při snižování rizik a reagování na porušení zabezpečení v cloudu. Umožňuje jim snížit šum s kontextem dat a určit prioritu nejdůležitějších bezpečnostních rizik, což brání nákladnému úniku dat.

- Automaticky zjišťovat datové prostředky napříč cloudovými aktivy a vyhodnocovat jejich přístupnost, citlivost dat a nakonfigurované toky dat. -Nepřetržitě odkryjte rizika pro porušení zabezpečení citlivých prostředků dat, vystavení nebo cesty útoku, které by mohly vést k datovému prostředku pomocí techniky laterálního pohybu.

- Detekujte podezřelé aktivity, které můžou znamenat probíhající hrozbu pro citlivé datové prostředky.

Přečtěte si další informace o stavu zabezpečení s podporou dat.

Vylepšené prostředí pro správu výchozích zásad zabezpečení Azure

Představujeme vylepšené prostředí pro správu zásad zabezpečení Azure pro integrovaná doporučení, která zjednodušují způsob, jakým defender pro cloudové zákazníky dolaďuje požadavky na zabezpečení. Nové prostředí zahrnuje následující nové funkce:

- Jednoduché rozhraní umožňuje lepší výkon a možnosti při správě výchozích zásad zabezpečení v programu Defender for Cloud.

- Jediné zobrazení všech předdefinovaných doporučení zabezpečení nabízených srovnávacím testem zabezpečení cloudu Microsoftu (dříve srovnávací test zabezpečení Azure). Doporučení jsou uspořádaná do logických skupin, což usnadňuje pochopení typů zahrnutých prostředků a vztah mezi parametry a doporučeními.

- Byly přidány nové funkce, jako jsou filtry a vyhledávání.

Zjistěte, jak spravovat zásady zabezpečení.

Přečtěte si blog o Programu Microsoft Defender for Cloud.

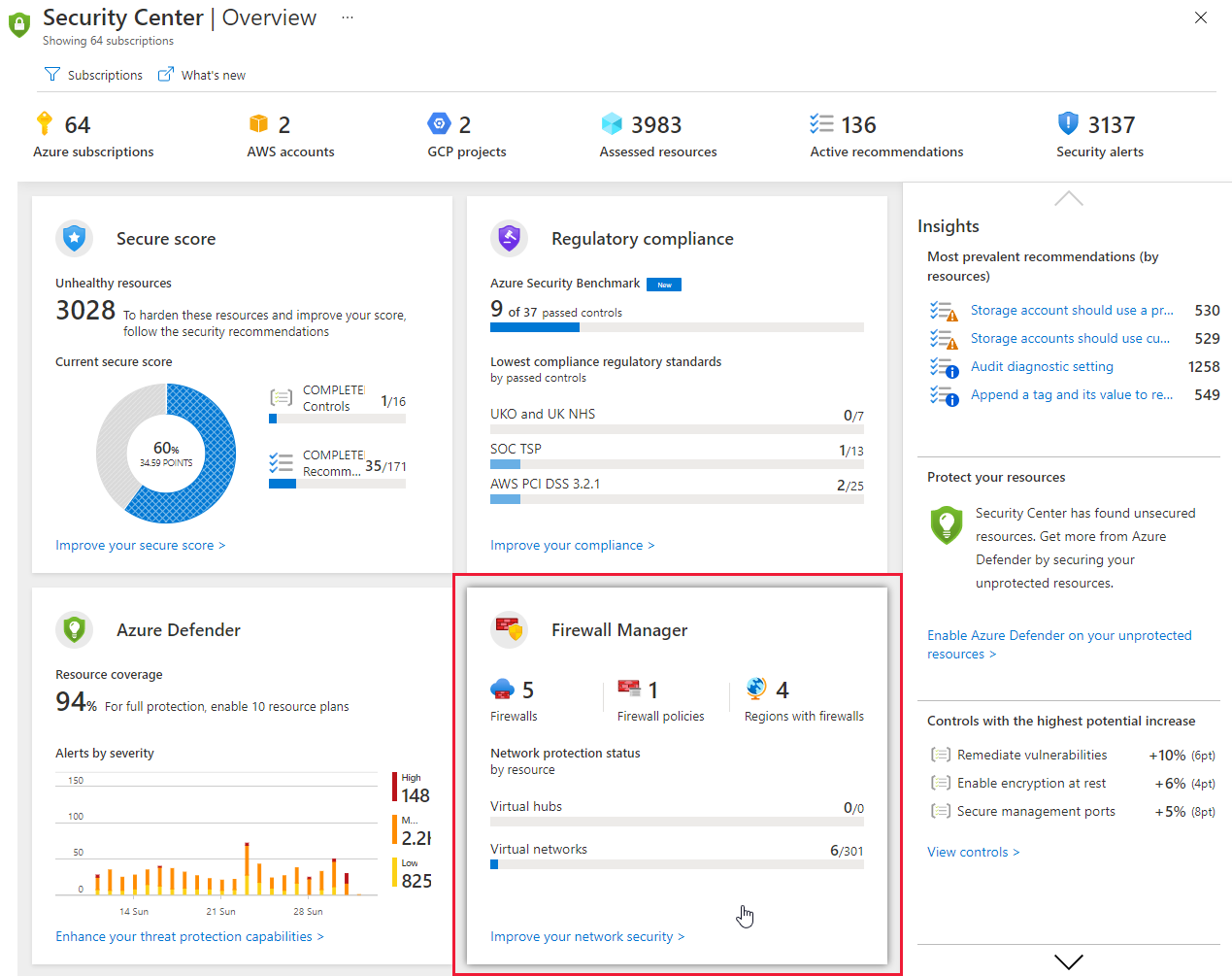

CsPM v programu Defender (Správa stavu cloudového zabezpečení) je nyní obecně dostupná (GA)

Oznamujeme, že CSPM v programu Defender je teď obecně dostupný (GA). CsPM v programu Defender nabízí všechny služby dostupné v rámci základních funkcí CSPM a přináší následující výhody:

- Analýza cest útoku a rozhraní ARG API – Analýza cest útoku používá algoritmus založený na grafech, který prohledá graf cloudového zabezpečení, aby zpřístupnil cesty útoku a navrhl doporučení týkající se nejlepší nápravy problémů, které přerušují cestu útoku a brání úspěšnému porušení zabezpečení. Cesty útoku můžete také využívat programově dotazováním rozhraní API Azure Resource Graphu (ARG). Naučte se používat analýzu cest útoku.

- Průzkumník zabezpečení cloudu – Pomocí Průzkumníka zabezpečení cloudu můžete spouštět dotazy založené na grafech v grafu cloudového zabezpečení k proaktivní identifikaci bezpečnostních rizik ve vícecloudových prostředích. Přečtěte si další informace o Průzkumníku zabezpečení cloudu.

Přečtěte si další informace o nástroji CSPM v programu Defender.

Možnost vytvoření vlastních doporučení a standardů zabezpečení v Microsoft Defenderu pro cloud

Microsoft Defender pro cloud nabízí možnost vytvářet vlastní doporučení a standardy pro AWS a GCP pomocí dotazů KQL. Pomocí editoru dotazů můžete vytvářet a testovat dotazy nad daty. Tato funkce je součástí plánu CSPM (Cloud Security Management). Naučte se vytvářet vlastní doporučení a standardy.

Srovnávací test zabezpečení cloudu Microsoftu (MCSB) verze 1.0 je nyní obecně dostupný (GA)

Microsoft Defender for Cloud oznamuje, že srovnávací test zabezpečení cloudu Microsoftu (MCSB) verze 1.0 je nyní obecně dostupný (GA).

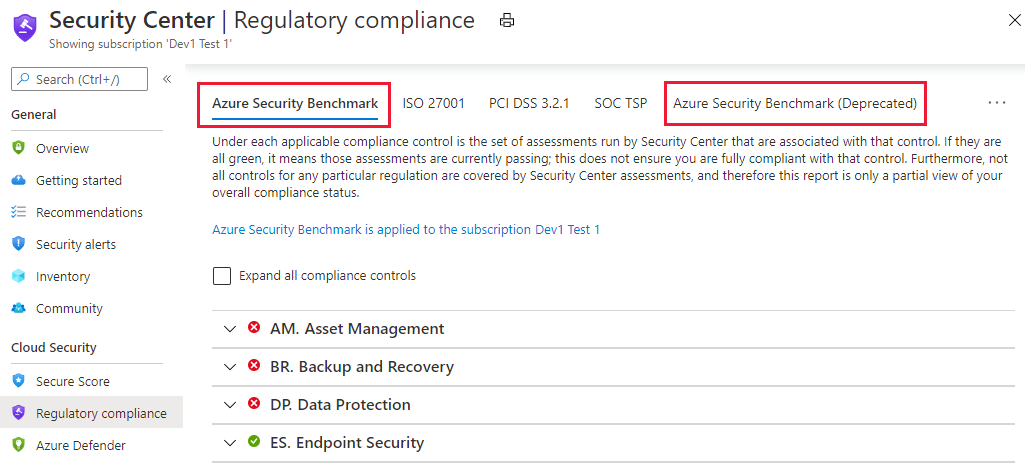

MCSB verze 1.0 nahrazuje výchozí zásady zabezpečení Azure Security Benchmark (ASB) verze 3 jako Defender pro cloud. McSB verze 1.0 se zobrazí jako výchozí standard dodržování předpisů na řídicím panelu dodržování předpisů a je ve výchozím nastavení povolený pro všechny zákazníky defenderu pro cloud.

Dozvíte se také, jak vám srovnávací test zabezpečení cloudu Microsoftu (MCSB) pomůže úspěšně na cestě zabezpečení cloudu.

Přečtěte si další informace o MCSB.

Některé standardy dodržování právních předpisů jsou teď dostupné v cloudech pro státní správu.

Tyto standardy aktualizujeme pro zákazníky ve službě Azure Government a Microsoft Azure provozované společností 21Vianet.

Azure Government:

Microsoft Azure provozovaný společností 21Vianet:

Zjistěte, jak přizpůsobit sadu standardů na řídicím panelu dodržování právních předpisů.

Nové doporučení preview pro Azure SQL Servery

Přidali jsme nové doporučení pro Azure SQL Servery. Azure SQL Server authentication mode should be Azure Active Directory Only (Preview)

Doporučení vychází ze stávajících zásad. Azure SQL Database should have Azure Active Directory Only Authentication enabled

Toto doporučení zakazuje místní metody ověřování a umožňuje pouze ověřování Azure Active Directory, což zlepšuje zabezpečení tím, že zajišťuje, aby k databázím Azure SQL bylo možné přistupovat výhradně identitami Azure Active Directory.

Naučte se vytvářet servery s povoleným ověřováním jen pro Azure AD v Azure SQL.

Nová výstraha v defenderu pro Key Vault

Defender for Key Vault má následující nové upozornění:

| Výstraha (typ výstrahy) | Popis | Taktika MITRE | Závažnost |

|---|---|---|---|

| Odepření přístupu z podezřelé IP adresy k trezoru klíčů (KV_SuspiciousIPAccessDenied) |

Neúspěšný přístup k trezoru klíčů se pokusil ip adresa identifikovaná službou Microsoft Threat Intelligence jako podezřelá IP adresa. I když byl tento pokus neúspěšný, znamená to, že vaše infrastruktura mohla být ohrožena. Doporučujeme provést další šetření. | Přístup k přihlašovacím údajům | Nízká |

Zobrazí se seznam všech výstrah dostupných pro Key Vault.

2023. únor

Aktualizace v únoru zahrnují:

- Enhanced Cloud Security Explorer

- Kontrola ohrožení zabezpečení defenderu for Containers při spouštění imagí Linuxu je teď obecně dostupná.

- Oznámení podpory standardu dodržování předpisů AWS CIS 1.5.0

- Microsoft Defender for DevOps (Preview) je nyní k dispozici v jiných oblastech.

- Předdefinované zásady [Preview]: Privátní koncový bod by měl být nakonfigurovaný pro službu Key Vault je zastaralý.

Enhanced Cloud Security Explorer

Vylepšená verze Průzkumníka zabezpečení cloudu zahrnuje aktualizované uživatelské prostředí, které výrazně odstraňuje tření dotazů, přidala možnost spouštět vícecloudové a vícefaktorové dotazy a vloženou dokumentaci pro každou možnost dotazu.

Průzkumník cloudových zabezpečení teď umožňuje spouštět dotazy abstrahované v cloudu napříč prostředky. Můžete použít předem připravené šablony dotazů nebo použít vlastní vyhledávání k vytvoření dotazu filtry. Zjistěte , jak spravovat Průzkumníka zabezpečení cloudu.

Kontrola ohrožení zabezpečení defenderu for Containers při spouštění imagí Linuxu je teď obecně dostupná.

Defender for Containers detekuje ohrožení zabezpečení ve spuštěných kontejnerech. Podporují se kontejnery pro Windows i Linux.

V srpnu 2022 byla tato funkce vydána ve verzi Preview pro Windows a Linux. Teď ji vydáváme pro obecnou dostupnost (GA) pro Linux.

Když se zjistí ohrožení zabezpečení, Defender for Cloud vygeneruje následující doporučení zabezpečení se seznamem zjištění kontroly: Spuštění imagí kontejnerů by mělo mít vyřešená zjištění ohrožení zabezpečení.

Přečtěte si další informace o zobrazení ohrožení zabezpečení pro spouštění imagí.

Oznámení podpory standardu dodržování předpisů AWS CIS 1.5.0

Defender for Cloud teď podporuje standard dodržování předpisů CIS Amazon Web Services Foundations v1.5.0. Standard je možné přidat na řídicí panel dodržování právních předpisů a staví na stávajících nabídkách MDC pro doporučení a standardy pro vícecloudové prostředí.

Tento nový standard zahrnuje stávající i nová doporučení, která rozšiřují pokrytí Defenderu pro cloud na nové služby a prostředky AWS.

Naučte se spravovat posouzení a standardy AWS.

Microsoft Defender for DevOps (Preview) je nyní k dispozici v jiných oblastech.

Microsoft Defender for DevOps rozšířil svou verzi Preview a je nyní k dispozici v oblastech Západní Evropa a Východní Austrálie, když nasadíte prostředky Azure DevOps a GitHubu.

Přečtěte si další informace o programu Microsoft Defender for DevOps.

Předdefinované zásady [Preview]: Privátní koncový bod by měl být nakonfigurovaný pro službu Key Vault je zastaralý.

Předdefinované zásady [Preview]: Private endpoint should be configured for Key Vault jsou zastaralé a nahrazené [Preview]: Azure Key Vaults should use private link zásadami.

Přečtěte si další informace o integraci služby Azure Key Vault se službou Azure Policy.

Leden 2023

Aktualizace v lednu zahrnují:

- Komponenta Endpoint Protection (Microsoft Defender for Endpoint) je teď přístupná na stránce Nastavení a monitorování.

- Nová verze doporučení pro vyhledání chybějících aktualizací systému (Preview)

- Vyčištění odstraněných počítačů Azure Arc v připojených účtech AWS a GCP

- Povolení průběžného exportu do služby Event Hubs za bránou firewall

- Název ovládacího prvku Bezpečnostní skóre Ochrana aplikací pomocí pokročilých síťových řešení Azure se změnil.

- Nastavení posouzení ohrožení zabezpečení zásad pro SQL Server by měla obsahovat e-mailovou adresu pro příjem sestav kontroly, která je zastaralá.

- Doporučení k povolení diagnostických protokolů pro škálovací sady virtuálních počítačů je zastaralé

Komponenta Endpoint Protection (Microsoft Defender for Endpoint) je teď přístupná na stránce Nastavení a monitorování.

Pokud chcete získat přístup ke službě Endpoint Protection, přejděte do plánů> Defenderu nastavení>prostředí Nastavení a monitorování. Tady můžete nastavit ochranu koncového bodu na Zapnuto. Můžete také zobrazit další spravované komponenty.

Přečtěte si další informace o povolení Microsoft Defenderu for Endpoint na vašich serverech pomocí defenderu for Servers.

Nová verze doporučení pro vyhledání chybějících aktualizací systému (Preview)

Už nepotřebujete agenta na virtuálních počítačích Azure a počítačích Azure Arc, abyste měli jistotu, že mají všechny nejnovější aktualizace zabezpečení nebo důležitého systému.

Doporučení nových aktualizací System updates should be installed on your machines (powered by Azure Update Manager) systému v ovládacím Apply system updates prvku vychází z Update Manageru (Preview). Doporučení spoléhá na nativního agenta vloženého do každého virtuálního počítače Azure a počítačů Azure Arc místo nainstalovaného agenta. Rychlá oprava v novém doporučení vás povede k jednorázové instalaci chybějících aktualizací na portálu Update Manager.

Pokud chcete nové doporučení použít, musíte:

- Připojení počítačů mimo Azure do Arc

- Zapněte vlastnost pravidelného hodnocení. Doporučení můžete opravit pomocí rychlé opravy v novém doporučení

Machines should be configured to periodically check for missing system updates.

Stávající doporučení "Aktualizace systému by se měly nainstalovat na vaše počítače", které závisí na agentu Log Analytics, je stále dostupné pod stejným řízením.

Vyčištění odstraněných počítačů Azure Arc v připojených účtech AWS a GCP

Počítač připojený k účtu AWS a GCP, který je pokryt programem Defender pro servery nebo Defender pro SQL na počítačích, je reprezentován v defenderu pro cloud jako počítač Azure Arc. Doteď se tento počítač neodstranil z inventáře, když byl počítač odstraněn z účtu AWS nebo GCP. To vede k zbytečným prostředkům Azure Arc, které zůstaly v defenderu pro cloud, které představují odstraněné počítače.

Defender for Cloud teď automaticky odstraní počítače Azure Arc, když se tyto počítače odstraní v připojeném účtu AWS nebo GCP.

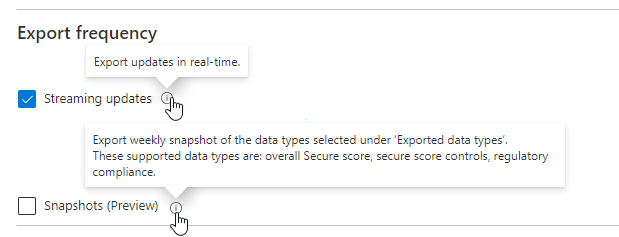

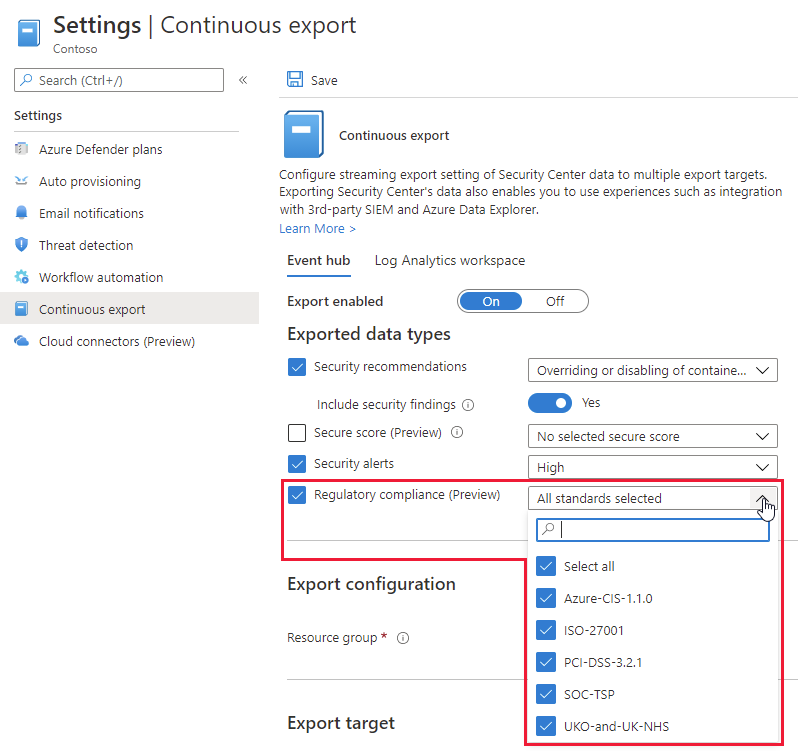

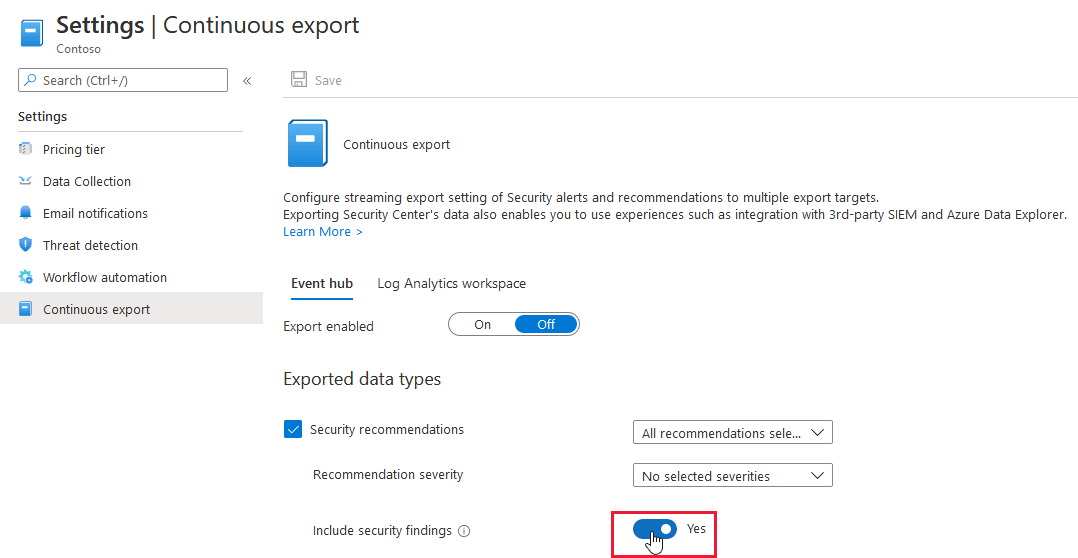

Povolení průběžného exportu do služby Event Hubs za bránou firewall

Teď můžete povolit průběžný export výstrah a doporučení jako důvěryhodnou službu do služby Event Hubs, které jsou chráněné bránou firewall Azure.

Průběžný export můžete povolit při generování výstrah nebo doporučení. Můžete také definovat plán pro odesílání pravidelných snímků všech nových dat.

Zjistěte, jak povolit průběžný export do služby Event Hubs za bránou firewall Azure.

Název ovládacího prvku Bezpečnostní skóre Ochrana aplikací pomocí pokročilých síťových řešení Azure se změní.

Řízení Protect your applications with Azure advanced networking solutions skóre zabezpečení se změní na Protect applications against DDoS attacks.

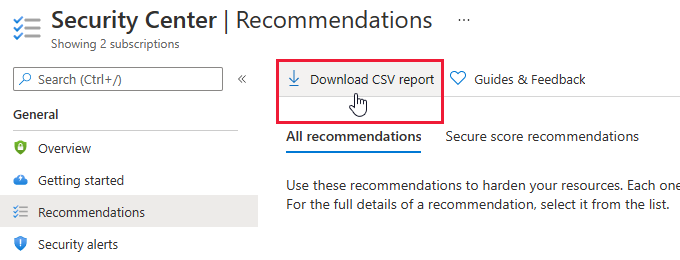

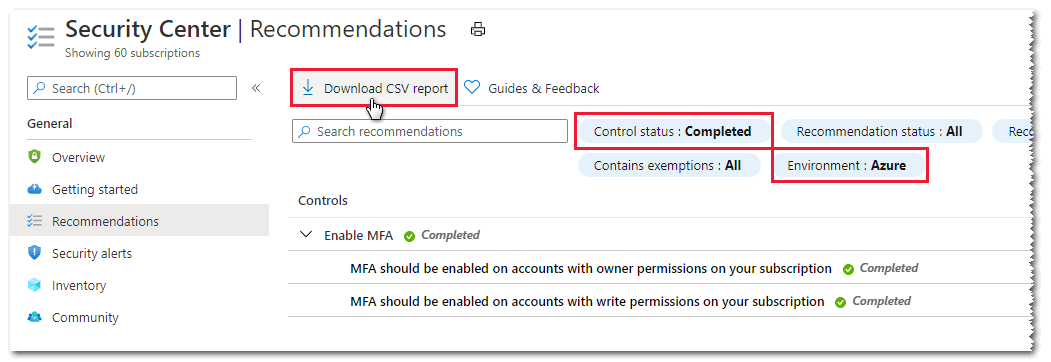

Aktualizovaný název se projeví v Azure Resource Graphu (ARG), rozhraní API pro bezpečnostní skóre a Download CSV reportrozhraní API .

Nastavení posouzení ohrožení zabezpečení zásad pro SQL Server by měla obsahovat e-mailovou adresu pro příjem sestav kontroly, která je zastaralá.