Zásady relací

Zásady relací v programu Microsoft Defender for Cloud Apps poskytují podrobný přehled o cloudových aplikacích s monitorováním na úrovni relace v reálném čase. Pomocí zásad relace můžete provádět různé akce v závislosti na zásadách, které jste nastavili pro uživatelskou relaci.

Místo toho, abyste přístup povolili nebo neblokovali úplně, použijte zásady řízení relací a povolte přístup při monitorování relace. Můžete také chtít omezit konkrétní aktivity relace pomocí podpory reverzního proxy serveru řízení podmíněného přístupu k aplikacím.

Můžete se například rozhodnout, že chcete uživatelům povolit přístup k aplikaci z nespravovaných zařízení nebo z relací pocházejících z konkrétních umístění. Chcete ale omezit stahování citlivých souborů nebo vyžadovat, aby byly při stahování chráněné konkrétní dokumenty.

Zásady relací umožňují nastavit řízení uživatelských relací, konfigurovat přístup a provádět další možnosti:

- Monitorování všech aktivit

- Blokovat všechna stahování

- Blokování konkrétních aktivit

- Vyžadování podrobného ověřování (kontext ověřování)

- Ochrana souborů při stahování

- Ochrana nahrávání citlivých souborů

- Blokování malwaru při nahrávání

- Informování uživatelů o ochraně citlivých souborů

Poznámka:

- Počet zásad, které je možné použít, není nijak omezený.

- Mezi zásadami, které vytvoříte pro hostitelskou aplikaci a souvisejícími aplikacemi prostředků, neexistuje žádné propojení. Například zásady relace, které vytvoříte pro Teams, Exchange nebo Gmail, nejsou připojené k SharePointu, OneDrivu nebo Disku Google. Pokud kromě hostitelské aplikace potřebujete zásadu pro aplikaci prostředků, vytvořte samostatnou zásadu.

Požadavky na používání zásad relací

Než začnete, ujistěte se, že máte následující požadavky:

Licence Defenderu pro Cloud Apps (samostatná nebo část jiné licence)

Licence pro Microsoft Entra ID P1 (jako samostatná licence nebo jako licence E5) nebo licenci vyžadovanou vaším poskytovatelem identity (IdP)

Příslušné aplikace by se měly nasadit pomocí řízení podmíněného přístupu k aplikacím.

Ujistěte se, že jste nakonfigurovali řešení zprostředkovatele identity tak, aby fungovalo s Defenderem pro Cloud Apps, a to následujícím způsobem:

- Informace o podmíněném přístupu Microsoft Entra naleznete v tématu Konfigurace integrace s ID Microsoft Entra

- Další řešení zprostředkovatele identity najdete v tématu Konfigurace integrace s jinými řešeními zprostředkovatele identity.

Vytvoření zásady relace Defenderu pro Cloud Apps

Pomocí následujících kroků vytvořte novou zásadu relace:

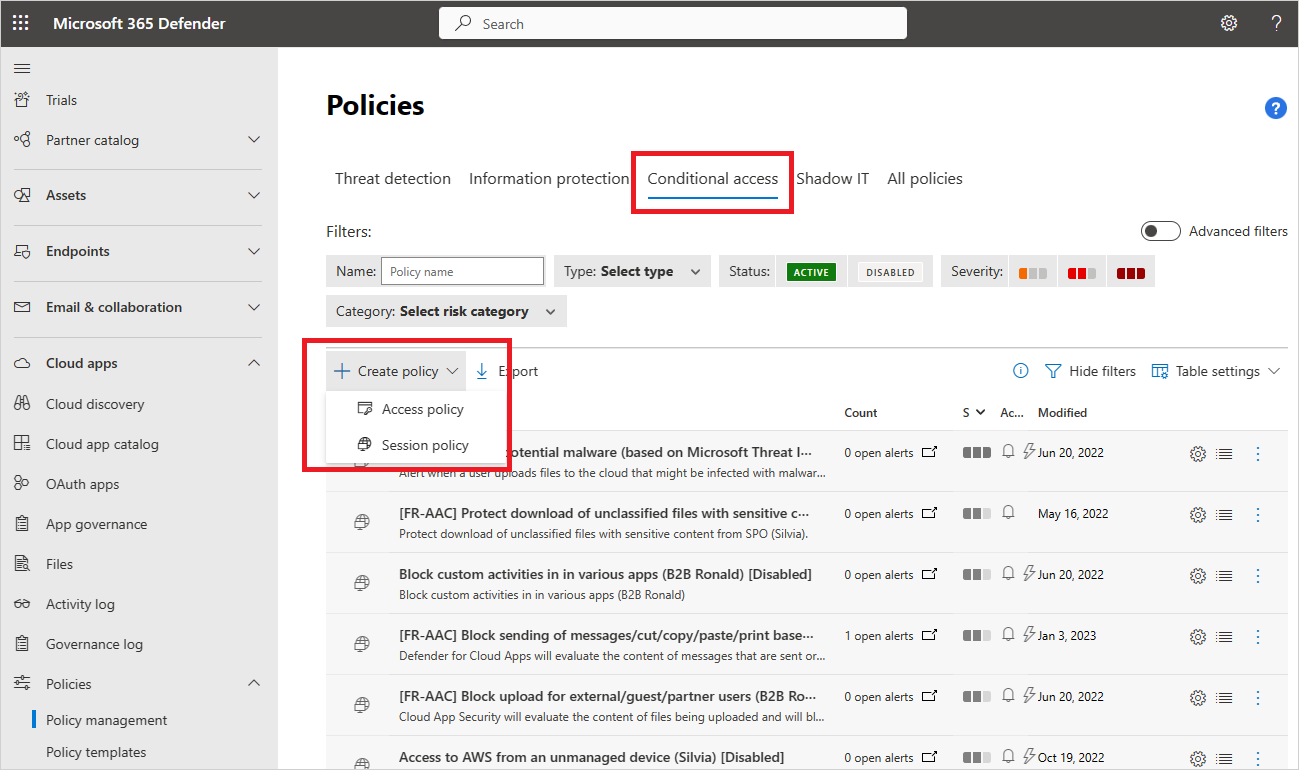

Na portálu Microsoft Defender v části Cloud Apps přejděte do části Zásady –> Správa zásad. Pak vyberte kartu Podmíněný přístup .

Vyberte Vytvořit zásadu a vyberte Zásady relace. Příklad:

V okně Zásady relace přiřaďte název zásady, například Blokovat stahování citlivých dokumentů v boxu pro uživatele marketingu.

V poli Typ ovládacího prvku Relace vyberte:

Možnost Monitorování vyberte pouze v případě, že chcete monitorovat jenom aktivity podle uživatelů. Tento výběr vytvoří zásadu pouze pro aplikace, které jste vybrali, a to pro všechny přihlášení.

Pokud chcete monitorovat aktivity uživatelů, vyberte možnost Řízení stahování souborů (s kontrolou ). Můžete provádět další akce, jako je blokování nebo ochrana stahování pro uživatele.

Výběrem možnosti Blokovat aktivity můžete blokovat konkrétní aktivity , které můžete vybrat pomocí filtru typ aktivity. Všechny aktivity z vybraných aplikací se monitorují (a hlásí se v protokolu aktivit). Pokud vyberete akci Blokovat , zablokují se konkrétní aktivity, které vyberete. Pokud vyberete akci Audit a máte zapnutá upozornění, vyberte konkrétní aktivity, které vyberete.

V části Zdroj aktivity v části Aktivity odpovídající všem v následující části vyberte další filtry aktivit, které se mají použít na zásadu. Mezi tyto filtry patří následující možnosti:

Značky zařízení: Pomocí tohoto filtru identifikujte nespravovaná zařízení.

Umístění: Pomocí tohoto filtru identifikujte neznámá (a proto riziková) umístění.

IP adresa: Pomocí tohoto filtru můžete filtrovat podle IP adres nebo použít dříve přiřazené značky IP adres.

Značka uživatelského agenta: Pomocí tohoto filtru můžete heuristicky identifikovat mobilní a desktopové aplikace. Tento filtr je možné nastavit na rovná se nebo se nerovná nativnímu klientovi. Tento filtr by se měl testovat na mobilních a desktopových aplikacích pro každou cloudovou aplikaci.

Typ aktivity: Pomocí tohoto filtru vyberte konkrétní aktivity, které se mají řídit, například:

Tisk

Akce schránky: Kopírování, vyjmutí a vložení

Odesílání položek v aplikacích, jako jsou Teams, Slack a Salesforce

Sdílení a zrušení sdílení položek v různých aplikacích

Úprava položek v různých aplikacích

Pomocí aktivity odesílání položek ve vašich podmínkách můžete například zachytit uživatele, který se pokouší odeslat informace v chatu nebo kanálu Slack v Teams, a zablokovat zprávu, pokud obsahuje citlivé informace, jako je heslo nebo jiné přihlašovací údaje.

Poznámka:

Zásady relací nepodporují mobilní a desktopové aplikace. Mobilní aplikace a desktopové aplikace je také možné zablokovat nebo povolit vytvořením zásad přístupu.

Pokud jste vybrali možnost Řídit stahování souborů (s kontrolou):

V části Zdroj aktivity v části Soubory odpovídající všem v následující části vyberte další filtry souborů, které se mají na zásadu použít. Mezi tyto filtry patří následující možnosti:

Popisek citlivosti – Tento filtr použijte, pokud vaše organizace používá Microsoft Purview Information Protection a vaše data byla chráněna popisky citlivosti. Soubory můžete filtrovat na základě popisku citlivosti, který jste na ně použili. Další informace o integraci se službou Microsoft Purview Information Protection naleznete v tématu Integrace služby Microsoft Purview Information Protection.

Název souboru – Pomocí tohoto filtru použijte zásadu na konkrétní soubory.

Typ souboru – Tento filtr slouží k použití zásad pro konkrétní typy souborů, například blokování stahování pro všechny soubory .xls.

V části Kontrola obsahu nastavte, jestli chcete modulu ochrany před únikem informací povolit skenování dokumentů a obsahu souborů.

V části Akce vyberte jednu z následujících položek:

- Audit (Monitorování všech aktivit):: Nastavte tuto akci tak, aby explicitně umožňovala stahování podle nastavených filtrů zásad.

- Blokovat (blokovat stahování souborů a monitorovat všechny aktivity):: Nastavte tuto akci tak, aby explicitně blokovala stahování podle nastavených filtrů zásad. Další informace naleznete v tématu Jak funguje stahování bloků.

- Ochrana (použití popisku citlivosti ke stažení a monitorování všech aktivit):Tato možnost je dostupná jenom v případě, že jste v zásadách relace vybrali možnost Stažení řídicího souboru (s kontrolou). Pokud vaše organizace používá Microsoft Purview Information Protection, můžete nastavit akci , která u souboru použije popisek citlivosti nastavený v Microsoft Purview Information Protection. Další informace naleznete v tématu Jak chránit stahování funguje.

Pokud chcete výstrahu odeslat jako e-mail, vyberte Vytvořit upozornění pro každou odpovídající událost se závažností zásady a nastavte limit upozornění.

Upozornit uživatele: Při vytváření zásad relace se každá relace uživatele, která odpovídá zásadám, přesměruje na řízení relace místo přímo do aplikace.

Uživateli se zobrazí oznámení o monitorování, které mu umožní zjistit, že se monitorují jejich relace. Pokud nechcete uživatele informovat, že je monitorovaný, můžete oznámení zakázat.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

Potom v části Řízení podmíněného přístupu vyberte Monitorování uživatelů a zrušte zaškrtnutí políčka Upozornit uživatele .

Protokoly monitorování: Pokud chcete, aby uživatel zůstal v rámci relace, nahradí řízení podmíněného přístupu všechny relevantní adresy URL, skripty Java a soubory cookie v rámci relace aplikace pomocí adres URL Microsoft Defenderu for Cloud Apps. Pokud například aplikace vrátí stránku s odkazy, jejichž domény končí myapp.com, nahradí řízení podmíněného přístupu odkazy doménami končícími na něco jako

myapp.com.mcas.ms. Defender for Cloud Apps tímto způsobem monitoruje celou relaci.

Export protokolů Cloud Discovery

Řízení podmíněného přístupu aplikace zaznamenává protokoly provozu každé uživatelské relace, která je přes ni směrována. Mezi protokoly provozu patří čas, IP adresa, uživatelský agent, navštívené adresy URL a počet nahraných a stažených bajtů. Tyto protokoly se analyzují a průběžně sestava Defender for Cloud Apps – Řízení podmíněného přístupu k aplikacím – se přidá do seznamu sestav Cloud Discovery na řídicím panelu Cloud Discovery.

Export protokolů Cloud Discovery z řídicího panelu Cloud Discovery:

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojení ed apps (Aplikace) vyberte Podmíněné řízení přístupu k aplikacím.

Nad tabulkou vyberte tlačítko exportu. Příklad:

Vyberte oblast sestavy a vyberte Exportovat. Tento proces může chvíli trvat.

Pokud chcete po dokončení sestavy stáhnout exportovaný protokol, přejděte na portálu Microsoft Defenderu do sestav ->Cloud Apps a pak exportovaných sestav.

V tabulce vyberte příslušnou sestavu ze seznamu protokolů provozu řízení podmíněného přístupu aplikací a vyberte Stáhnout. Příklad:

Monitorování všech

Monitorování pouze aktivit monitoruje pouzeaktivitu přihlášení a neposílají se žádná upozornění.

Pokud chcete monitorovat další aktivity, vyberte akci Audit , v takovém případě se výstrahy odesílají v souladu s vaší zásadou. Aktivity v akci Audit se monitorují a protokolují bez ohledu na to, jestli zásady odpovídají nebo ne.

Poznámka:

Pokud chcete monitorovat další aktivity kromě stahování a nahrávání, musí v zásadách monitorování existovat alespoň jeden blok na jednu zásadu aktivity.

Blokovat všechna stahování

Pokud je blok nastavený jako akce, kterou chcete provést v zásadách relace Defenderu for Cloud Apps, zabrání řízení podmíněného přístupu uživateli stahovat soubor podle filtrů souborů zásad. Defender for Cloud Apps rozpozná událost stahování pro každou aplikaci, když uživatel spustí stahování. Řízení podmíněného přístupu k aplikacím v reálném čase zasahuje, aby se zabránilo jeho spuštění. Když se přijme signál, že uživatel zahájil stahování, vrátí řízení podmíněného přístupu aplikaci zprávu s omezeným přístupem ke stažení uživateli a nahradí stažený soubor textovým souborem. Zprávu textového souboru pro uživatele je možné nakonfigurovat a přizpůsobit ze zásad relace.

Vyžadování podrobného ověřování (kontext ověřování)

Pokud je typ řízení relace nastaven na Blokovat aktivity, řízení stahování souborů (s kontrolou), řízení nahrávání souborů (s kontrolou) můžete vybrat akciVyžadovat ověření krok nahoru. Když vyberete tuto akci, Program Defender for Cloud Apps přesměruje relaci na podmíněný přístup Microsoft Entra pro opětovné hodnocení zásad, kdykoli dojde k vybrané aktivitě. Na základě nakonfigurovaného kontextu ověřování v MICROSOFT Entra ID je možné během relace kontrolovat deklarace identity, jako je vícefaktorové ověřování a dodržování předpisů zařízením.

Blokování konkrétních aktivit

Pokud je blokované aktivity nastavené jako typ aktivity, můžete vybrat konkrétní aktivity, které se mají blokovat v konkrétních aplikacích. Všechny aktivity z vybraných aplikací se monitorují a hlásí v protokolu aktivit. Pokud vyberete akci Blokovat , zablokují se konkrétní aktivity, které vyberete. Konkrétní aktivity, které jste vybrali, vyvolávají výstrahy, pokud vyberete akci Audit a máte zapnutá upozornění.

Mezi blokované aktivity patří:

- Odeslání zprávy Teams: Slouží k blokování zpráv odesílaných z Microsoft Teams nebo blokování zpráv Teams obsahujících určitý obsah.

- Tisk: Použití k blokování akcí tisku

- Kopírování: Slouží k blokování akcí kopírování do schránky nebo blokování kopírování jenom pro určitý obsah.

Zablokujte konkrétní aktivity a použijte je u konkrétních skupin, abyste pro vaši organizaci vytvořili komplexní režim jen pro čtení.

Ochrana souborů při stahování

Výběrem možnosti Blokovat aktivity můžete blokovat konkrétní aktivity , které můžete najít pomocí filtru typu aktivity. Všechny aktivity z vybraných aplikací se monitorují (a hlásí se v protokolu aktivit). Pokud vyberete akci Blokovat , zablokují se konkrétní aktivity, které vyberete. Konkrétní aktivity, které jste vybrali, vyvolávají výstrahy, pokud vyberete akci Audit a máte zapnutá upozornění.

Pokud je ochrana nastavená jako akce, která se má provést v zásadách relace Defenderu pro Cloud Apps, vynutí řízení podmíněného přístupu k aplikacím popisky a následnou ochranu souboru podle filtrů souborů zásad. Popisky se konfigurují v Portál dodržování předpisů Microsoft Purview a popisek musí být nakonfigurovaný tak, aby se pro něj použil šifrování, aby se v zásadách Defenderu pro Cloud Apps zobrazoval jako možnost.

Když vyberete konkrétní popisek a uživatel stáhne soubor, který splňuje kritéria zásad, popisek a všechna odpovídající ochrana a oprávnění se na soubor použijí.

Původní soubor zůstane v cloudové aplikaci tak, jak je, zatímco stažený soubor je teď chráněný. Uživatelé, kteří se pokusí získat přístup k souboru, musí splňovat požadavky na oprávnění určené použitou ochranou.

Defender for Cloud Apps aktuálně podporuje použití popisků citlivosti z Microsoft Purview Information Protection pro následující typy souborů:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Poznámka:

- Pro PDF musíte použít sjednocené popisky.

- Soubory, které už mají existující popisek, není možné přepsat pomocí možnosti Chránit v zásadách relace.

Ochrana nahrávání citlivých souborů

Pokud je v programu Defender for Cloud Apps nastavený typ řízení relace (s kontrolou) řídicí soubor (s kontrolou), zabrání řízení podmíněného přístupu uživateli v nahrávání souboru podle filtrů souborů zásad. Když se rozpozná událost nahrávání, řízení podmíněného přístupu k aplikacím zasáhne v reálném čase a určí, jestli je soubor citlivý a potřebuje ochranu. Pokud soubor obsahuje citlivá data a nemá správný popisek, nahrávání souboru se zablokuje.

Můžete například vytvořit zásadu, která prohledá obsah souboru a určí, jestli obsahuje shodu citlivého obsahu, například číslo sociálního pojištění. Pokud obsahuje citlivý obsah a není označený důvěrným popiskem Microsoft Purview Information Protection, nahrávání souboru se zablokuje. Když je soubor zablokovaný, můžete uživateli zobrazit vlastní zprávu s pokyny, jak soubor označovat, aby ho mohl nahrát. Tím zajistíte, že soubory uložené v cloudových aplikacích vyhovují vašim zásadám.

Blokování malwaru při nahrávání

Pokud je nahrávání řídicích souborů (s kontrolou) nastaveno jako typ řízení relace a detekce malwaru je nastavená jako metoda kontroly v zásadách relace Defenderu pro Cloud Apps, zabrání řízení podmíněného přístupu uživateli v nahrávání souboru v reálném čase, pokud se zjistí malware. Soubory se naskenují pomocí modulu Microsoft Threat Intelligence.

Soubory označené příznakem jako potenciální malware můžete zobrazit pomocí filtru Potenciálně zjištěný malware v protokolu aktivit.

Můžete také nakonfigurovat zásady relací tak, aby blokovaly malware při stahování.

Informování uživatelů o ochraně citlivých souborů

Je důležité informovat uživatele, když jsou v rozporu se zásadami, aby se dozvěděli, jak dodržovat zásady vaší organizace.

Vzhledem k tomu, že každý podnik má jedinečné potřeby a zásady, defender for Cloud Apps umožňuje přizpůsobit filtry zásad a zprávu zobrazenou uživateli při zjištění porušení.

Uživatelům můžete poskytnout konkrétní pokyny, například poskytnout pokyny, jak správně označovat soubor nebo jak zaregistrovat nespravované zařízení, aby se soubory úspěšně nahrály.

Pokud například uživatel nahraje soubor bez popisku citlivosti, zobrazí se zpráva s vysvětlením, že soubor obsahuje citlivý obsah, který vyžaduje odpovídající popisek. Podobně platí, že pokud se uživatel pokusí nahrát dokument z nespravovaného zařízení, může se zobrazit zpráva s pokyny k registraci tohoto zařízení nebo zařízení s dalším vysvětlením, proč se zařízení musí zaregistrovat.

Konflikty mezi zásadami

Pokud dojde ke konfliktu mezi dvěma zásadami, vyhraje více omezující zásada. Příklad:

Pokud je relace uživatele vymezená na zásady stahování bloku a na popisek při stahování zásad, akce stažení souboru se zablokuje.

Pokud je relace uživatele vymezená na zásady stahování bloku a na zásady stahování auditování, akce stahování souboru se zablokuje.

Další kroky

Další informace naleznete v tématu:

- Webinář o řízení podmíněného přístupu k aplikacím (video).

- Řešení potíží s řízením přístupu a relací

- Blokování stahování na nespravovaných zařízeních pomocí Řízení podmíněného přístupu k aplikacím Microsoft Entra

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.