Pilotní nasazení a Defender pro Office 365

Platí pro:

- Microsoft Defender XDR

Tento článek obsahuje pracovní postup pro pilotní nasazení a nasazení Microsoft Defender pro Office 365 ve vaší organizaci. Tato doporučení můžete využít k nasazení Microsoft Defender pro Office 365 jako individuálního nástroje kybernetické bezpečnosti nebo jako součást komplexního řešení s Microsoft Defender XDR.

Tento článek předpokládá, že máte produkčního tenanta Microsoftu 365 a v tomto prostředí nasazujete a nasazujete Microsoft Defender pro Office 365. Tento postup zachová všechna nastavení a přizpůsobení, která nakonfigurujete během pilotního nasazení pro úplné nasazení.

Defender pro Office 365 přispívá k nulová důvěra (Zero Trust) architektuře tím, že pomáhá předcházet obchodním škodám způsobeným porušením zabezpečení nebo je omezit. Další informace najdete v tématu Prevence nebo omezení obchodních škod způsobených porušením zabezpečení v rámci přechodu microsoftu nulová důvěra (Zero Trust).

Kompletní nasazení pro Microsoft Defender XDR

Toto je článek 3 ze 6 série, který vám pomůže nasadit komponenty Microsoft Defender XDR, včetně vyšetřování incidentů a reakce na ně.

Články v této řadě odpovídají následujícím fázím kompletního nasazení:

| Fáze | Propojit |

|---|---|

| A. Spuštění pilotního nasazení | Spuštění pilotního nasazení |

| B. Pilotní nasazení a nasazení komponent Microsoft Defender XDR |

-

Pilotní nasazení a nasazení Defenderu for Identity - Pilotní nasazení a nasazení Defender pro Office 365 (tento článek) - Pilotní nasazení a nasazení Defenderu for Endpoint - Pilotní nasazení a Microsoft Defender for Cloud Apps |

| C. Prošetřování hrozeb a reakce na ně | Procvičte si šetření incidentů a reakce na ně |

Pilotní a nasazení pracovního postupu pro Defender pro Office 365

Následující diagram znázorňuje běžný proces nasazení produktu nebo služby v IT prostředí.

Začnete vyhodnocením produktu nebo služby a toho, jak budou fungovat ve vaší organizaci. Potom produkt nebo službu pilotujete s vhodně malou podmnožinou produkční infrastruktury pro testování, učení a přizpůsobení. Pak postupně navyšujte rozsah nasazení, dokud nebude pokryta celá vaše infrastruktura nebo organizace.

Tady je pracovní postup pro pilotní nasazení a nasazení Defender pro Office 365 v produkčním prostředí.

Postupujte takto:

- Audit a ověření veřejného záznamu MX

- Auditovat akceptované domény

- Audit příchozích konektorů

- Aktivace vyhodnocení

- Vytvoření pilotních skupin

- Konfigurace ochrany

- Vyzkoušení funkcí

Tady jsou doporučené kroky pro každou fázi nasazení.

| Fáze nasazení | Popis |

|---|---|

| Hodnotit | Proveďte vyhodnocení produktu pro Defender pro Office 365. |

| Pilot | Proveďte kroky 1 až 7 pro pilotní skupiny. |

| Úplné nasazení | Nakonfigurujte pilotní skupiny uživatelů v kroku 5 nebo přidejte skupiny uživatelů, aby se rozšířily nad rámec pilotního nasazení a nakonec zahrnovaly všechny uživatelské účty. |

Defender pro Office 365 architektura a požadavky

Následující diagram znázorňuje základní architekturu pro Microsoft Defender pro Office 365, která může zahrnovat bránu SMTP třetí strany nebo místní integraci. Scénáře hybridní koexistence (to znamená, že produkční poštovní schránky jsou místní i online) vyžadují složitější konfiguraci a tento článek ani pokyny k vyhodnocení se na ně nevztahují.

Následující tabulka popisuje tento obrázek.

| Bublinový popisek | Popis |

|---|---|

| 1 | Hostitelský server pro externího odesílatele obvykle provádí veřejné vyhledávání DNS pro záznam MX, které poskytuje cílovému serveru předávání zprávy. Tento referenční seznam může být buď přímo Exchange Online (EXO), nebo bránu SMTP nakonfigurovanou tak, aby předávala s EXO. |

| 2 | Exchange Online Protection vyjednává a ověřuje příchozí připojení a kontroluje záhlaví a obsah zpráv, aby určila, jaké další zásady, označování nebo zpracování se vyžadují. |

| 3 | Exchange Online se integruje s Microsoft Defender pro Office 365 a nabízí pokročilejší ochranu před hrozbami, jejich zmírnění a nápravu. |

| 4 | Zpráva, která není škodlivá, zablokovaná nebo umístěná do karantény, se zpracuje a doručí příjemci v EXO, kde se vyhodnotí a aktivují předvolby uživatelů související s nevyžádanou poštou, pravidly poštovní schránky nebo jinými nastaveními. |

| 5 | Integraci s místní Active Directory je možné povolit pomocí nástroje Microsoft Entra Connect a synchronizovat a zřizovat poštovní objekty a účty pro Microsoft Entra ID a nakonec Exchange Online. |

| 6 | Při integraci místního prostředí je nejlepší použít server Exchange pro podporovanou správu a správu atributů, nastavení a konfigurací souvisejících s poštou. |

| 7 | Microsoft Defender pro Office 365 sdílí signály pro Microsoft Defender XDR pro rozšířenou detekci a odezvu (XDR). |

Místní integrace je běžná, ale volitelná. Pokud je vaše prostředí výhradně cloudové, budou vám tyto pokyny také vyhovovat.

Úspěšné Defender pro Office 365 vyhodnocení nebo pilotní nasazení v produkčním prostředí vyžaduje následující požadavky:

- Všechny vaše poštovní schránky příjemců jsou momentálně ve Exchange Online.

- Váš veřejný záznam MX se překládá přímo na EOP nebo bránu SMTP (Simple Mail Transfer Protocol) třetí strany, která pak předává příchozí externí e-maily přímo do EOP.

- Vaše primární e-mailová doména je v Exchange Online nakonfigurovaná jako autoritativní.

- Úspěšně jste nasadili a podle potřeby nakonfigurovali blokování hraničních zařízení (DBEB). Další informace najdete v tématu Použití blokování Directory-Based Edge k odmítnutí zpráv odeslaných neplatným příjemcům.

Důležité

Pokud tyto požadavky neplatí nebo se stále nacházíte ve scénáři hybridní koexistence, může vyhodnocení Microsoft Defender pro Office 365 vyžadovat složitější nebo pokročilejší konfigurace, které nejsou v těchto doprovodných materiálech plně popsané.

Krok 1: Audit a ověření veřejného záznamu MX

Aby bylo možné efektivně vyhodnocovat Microsoft Defender pro Office 365, je důležité, aby se příchozí externí e-mail předával prostřednictvím instance Exchange Online Protection (EOP) přidružené k vašemu tenantovi.

- Na portálu Správa M365 na adrese https://admin.microsoft.comrozbalte ... V případě potřeby zobrazte vše, rozbalte Nastavení a pak vyberte Domény. Pokud chcete přejít přímo na stránku Domény , použijte https://admin.microsoft.com/Adminportal/Home#/Domains.

- Na stránce Domains (Domény) vyberte ověřenou e-mailovou doménu kliknutím na jinou položku než zaškrtávací políčko.

- V informačním rámečku s podrobnostmi domény, který se otevře, vyberte kartu Záznamy DNS . Poznamenejte si záznam MX, který se vygeneruje a přiřadí vašemu tenantovi EOP.

- Přejděte k externí (veřejné) zóně DNS a zkontrolujte primární záznam MX přidružený k vaší e-mailové doméně:

- Pokud váš veřejný záznam MX aktuálně odpovídá přiřazené adrese EOP (například contoso-com.mail.protection.outlook.com), neměly by se vyžadovat žádné další změny směrování.

- Pokud se váš veřejný záznam MX aktuálně překládá na bránu SMTP třetí strany nebo místní bránu, může být potřeba provést další konfigurace směrování.

- Pokud se váš veřejný záznam MX aktuálně překládá na místní Exchange, můžete být stále v hybridním modelu, kdy některé poštovní schránky příjemců ještě nebyly migrovány do EXO.

Krok 2: Audit akceptovaných domén

- V Centru pro správu Exchange (EAC) na adrese https://admin.exchange.microsoft.comrozbalte tok pošty a klikněte na Akceptované domény. Nebo pokud chcete přejít přímo na stránku Akceptované domény, použijte .https://admin.exchange.microsoft.com/#/accepteddomains

- Na stránce Akceptované domény si poznamenejte hodnotu Typ domény pro vaši primární e-mailovou doménu.

- Pokud je typ domény nastavený na Autoritativní, předpokládá se, že všechny poštovní schránky příjemců ve vaší organizaci se aktuálně nacházejí v Exchange Online.

- Pokud je typ domény nastavený na InternalRelay, můžete stále používat hybridní model, ve kterém se některé poštovní schránky příjemců pořád nacházejí místně.

Krok 3: Audit příchozích konektorů

- V Centru pro správu Exchange (EAC) na adrese https://admin.exchange.microsoft.comrozbalte tok pošty a potom klikněte na Konektory. Pokud chcete přejít přímo na stránku Konektory, použijte .https://admin.exchange.microsoft.com/#/connectors

- Na stránce Konektory si poznamenejte všechny konektory s následujícím nastavením:

- Hodnota Od je organizace partnera , která může korelovat s bránou SMTP třetí strany.

- Hodnota Od je Vaše organizace , která může znamenat, že se stále nacházíte v hybridním scénáři.

Krok 4: Aktivace vyhodnocení

K aktivaci vyhodnocení Microsoft Defender pro Office 365 z portálu Microsoft Defender použijte tyto pokyny.

Podrobné informace najdete v tématu Vyzkoušení Microsoft Defender pro Office 365.

Na portálu Microsoft Defender na adrese https://security.microsoft.comrozbalte Email & spolupráce> vyberte Zásady & pravidla> vyberte Zásady> hrozeb, posuňte se dolů do části Ostatní a pak vyberte Režim vyhodnocení. Pokud chcete přejít přímo na stránku Režim vyhodnocení , použijte https://security.microsoft.com/atpEvaluation.

Na stránce Režim vyhodnocení klikněte na Spustit vyhodnocení.

V dialogovém okně Zapnout ochranu vyberte Ne, chci jenom vytváření sestav a potom klikněte na Pokračovat.

V dialogovém okně Vyberte uživatele, které chcete zahrnout vyberte Všichni uživatelé a potom klikněte na Pokračovat.

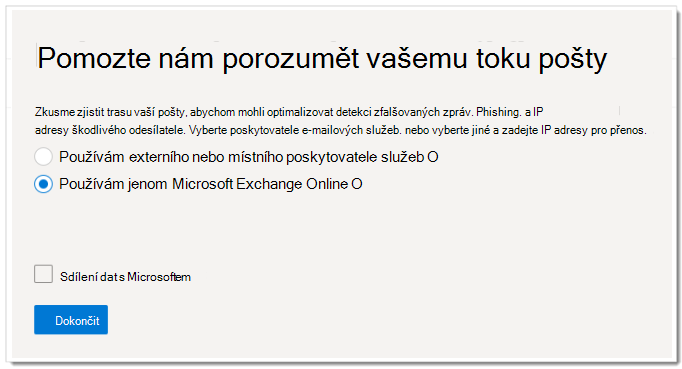

V dialogovém okně Pomozte nám porozumět vašemu toku pošty se automaticky vybere jedna z následujících možností na základě detekce záznamu MX pro vaši doménu:

Používám jenom Microsoft Exchange Online: Záznamy MX pro vaši doménu ukazují na Microsoft 365. Už není co konfigurovat, takže klikněte na Dokončit.

Používám poskytovatele služeb třetí strany nebo místního poskytovatele služeb: Na nadcházejících obrazovkách vyberte název dodavatele spolu s příchozím konektorem, který přijímá poštu z tohoto řešení. Rozhodnete se také, jestli potřebujete pravidlo Exchange Online toku pošty (označované také jako pravidlo přenosu), které přeskočí filtrování spamu pro příchozí zprávy z ochranné služby nebo zařízení třetí strany. Až budete hotovi, klikněte na Dokončit.

Krok 5: Vytvoření pilotních skupin

Při pilotním nasazení Microsoft Defender pro Office 365 můžete před povolením a vynucováním zásad pro celou organizaci zvolit pilotní nasazení konkrétních uživatelů. Vytváření distribučních skupin může pomoct spravovat procesy nasazení. Můžete například vytvořit skupiny, jako jsou uživatelé Defender pro Office 365 – Standardní ochrana, uživatelé Defender pro Office 365 – striktní ochrana, uživatelé Defender pro Office 365 – vlastní ochrana nebo Defender pro Office 365 Users – výjimky.

Nemusí být zřejmé, proč se pro tyto skupiny používají termíny Standard a Strict, ale to se dozvíte, když se podrobněji seznámíte s předvolbami zabezpečení Defender pro Office 365. Názvy skupin "vlastní" a "výjimky" mluví samy za sebe, a i když by většina uživatelů měla spadat pod standardní a striktní skupiny, vlastní skupiny a skupiny výjimek pro vás budou shromažďovat cenná data týkající se řízení rizik.

Distribuční skupiny je možné vytvářet a definovat přímo v Exchange Online nebo synchronizovat z místní Active Directory.

Přihlaste se k Exchangi Správa Center (EAC) na adrese https://admin.exchange.microsoft.com pomocí účtu, kterému byla udělena role správce příjemce nebo delegovaná oprávnění ke správě skupiny.

Přejděte na Příjemci>Skupiny.

Na stránce Skupiny vyberte

Přidejte skupinu.

Přidejte skupinu.Jako typ skupiny vyberte Distribuce a potom klikněte na Další.

Dejte skupině Název a nepovinný Popis a potom klikněte na Další.

Na zbývajících stránkách přiřaďte vlastníka, přidejte do skupiny členy, nastavte e-mailovou adresu, omezení připojení a odchod a další nastavení.

Krok 6: Konfigurace ochrany

Některé funkce v Defender pro Office 365 jsou ve výchozím nastavení nakonfigurované a zapnuté, ale operace zabezpečení můžou chtít zvýšit úroveň ochrany z výchozího nastavení.

Některé funkce ještě nejsou nakonfigurované. Pro konfiguraci ochrany máte k dispozici následující možnosti (které se dají později snadno změnit):

Přiřazení uživatelů k přednastaveným zásadám zabezpečení: Přednastavené zásady zabezpečení jsou doporučenou metodou rychlého přiřazení jednotné úrovně ochrany napříč všemi funkcemi. Můžete si vybrat ze standardní nebo striktní ochrany. Nastavení standardních a striktních je popsáno v tabulkách tady. Rozdíly mezi standardem a striktním jsou shrnuty v této tabulce.

Výhodou přednastavených zásad zabezpečení je, že chráníte skupiny uživatelů co nejrychleji pomocí nastavení doporučených Microsoftem na základě pozorování v datacentrech. S tím, jak se přidávají nové možnosti ochrany a mění se prostředí zabezpečení, se nastavení v přednastavených zásadách zabezpečení automaticky aktualizují na naše doporučená nastavení.

Nevýhodou přednastavených zásad zabezpečení je, že nemůžete přizpůsobit prakticky žádné nastavení zabezpečení v přednastavených zásadách zabezpečení (například nemůžete změnit akci z doručení na nevyžádanou poštu do karantény nebo naopak). Výjimkou jsou položky a volitelné výjimky pro ochranu před zosobněním uživatele a zosobnění domény, které musíte nakonfigurovat ručně.

Mějte také na paměti, že před vlastními zásadami se vždy použijí přednastavené zásady zabezpečení. Pokud tedy chcete vytvořit a používat jakékoli vlastní zásady, budete muset uživatele v těchto vlastních zásadách vyloučit z přednastavených zásad zabezpečení.

Konfigurace vlastních zásad ochrany: Pokud chcete prostředí nakonfigurovat sami, porovnejte výchozí nastavení, standardní a striktní nastavení v části Doporučené nastavení pro EOP a Microsoft Defender pro Office 365 zabezpečení. Udržujte si tabulku s tím, kde se vaše vlastní sestavení odchyluje.

Pomocí analyzátoru konfigurace můžete také porovnat nastavení ve vlastních zásadách s hodnotami Standard a Strict.

Podrobné informace o volbě přednastavených zásad zabezpečení a vlastních zásad najdete v tématu Určení strategie zásad ochrany.

Přiřazení přednastavených zásad zabezpečení

Doporučujeme začít s přednastavenými zásadami zabezpečení v EOP a Defender pro Office 365 rychle tím, že je v rámci vyhodnocení přiřadíte konkrétním pilotním uživatelům nebo definovaným skupinám. Přednastavené zásady nabízejí standardní šablonu ochrany úrovně Standard nebo agresivnější šablonu striktní ochrany, kterou je možné přiřadit nezávisle.

Například podmínka EOP pro pilotní vyhodnocení by mohla být použita, pokud jsou příjemci členy definované skupiny standardní ochrany EOP a pak se spravují přidáním účtů do skupiny nebo odebráním účtu ze skupiny.

Stejně tak Defender pro Office 365 podmínku pro pilotní vyhodnocení lze použít, pokud jsou příjemci členy definované skupiny Defender pro Office 365 Standard Protection a pak je spravují přidáním nebo odebráním účtů prostřednictvím skupiny.

Úplné pokyny najdete v tématu Použití portálu Microsoft Defender k přiřazení standardních a striktních přednastavených zásad zabezpečení uživatelům.

Konfigurace vlastních zásad ochrany

Předdefinované šablony zásad Standard nebo Strict Defender pro Office 365 poskytují pilotním uživatelům doporučenou základní ochranu. V rámci vyhodnocení ale můžete také sestavovat a přiřazovat vlastní zásady ochrany.

Je důležité si uvědomit, jakou prioritu mají tyto zásady ochrany při použití a vynucení, jak je vysvětleno v tématu Pořadí priorit pro přednastavené zásady zabezpečení a další zásady.

Vysvětlení a tabulka v tématu Konfigurace zásad ochrany poskytuje užitečné informace o tom, co je potřeba nakonfigurovat.

Krok 7: Vyzkoušení funkcí

Teď, když je váš pilotní projekt nastavený a nakonfigurovaný, je užitečné se seznámit s nástroji pro vytváření sestav, monitorování a simulaci útoků, které jsou jedinečné pro Microsoft Defender pro Microsoft 365.

| Schopnost | Popis | Další informace |

|---|---|---|

| Průzkumník hrozeb | Threat Explorer je výkonný nástroj téměř v reálném čase, který pomáhá týmům operací zabezpečení vyšetřovat hrozby a reagovat na ně a zobrazuje informace o zjištěném malwaru a phishingu v e-mailech a souborech v Office 365 a také o dalších bezpečnostních hrozbách a rizicích pro vaši organizaci. | Informace o Průzkumníku hrozeb |

| Trénování simulace útoku | Simulační nácvik útoku na portálu Microsoft Defender můžete použít ke spouštění realistických scénářů útoku ve vaší organizaci, které vám pomůžou identifikovat a najít zranitelné uživatele předtím, než skutečný útok ovlivní vaše prostředí. | Začínáme s používáním trénování simulace útoku |

| Řídicí panel Sestavy | V levé navigační nabídce klikněte na Sestavy a rozbalte nadpis Email & spolupráce. Sestavy Email & spolupráce se týkají sledování trendů zabezpečení, z nichž některé vám umožní provést akci (prostřednictvím tlačítek jako Přejít na odeslání) a jiné, které budou zobrazovat trendy. Tyto metriky se generují automaticky. |

Zobrazení sestav zabezpečení e-mailu na portálu Microsoft Defender Zobrazení Defender pro Office 365 sestav na portálu Microsoft Defender |

Integrace SIEM

Defender pro Office 365 můžete integrovat s Microsoft Sentinel nebo obecnou službou pro správu událostí a informací o zabezpečení (SIEM) a umožnit tak centralizované monitorování výstrah a aktivit z připojených aplikací. S Microsoft Sentinel můžete komplexněji analyzovat události zabezpečení ve vaší organizaci a vytvářet playbooky pro efektivní a okamžitou reakci.

Microsoft Sentinel obsahuje konektor Defender pro Office 365. Další informace najdete v tématu Připojení výstrah z Microsoft Defender pro Office 365.

Microsoft Defender pro Office 365 lze také integrovat do jiných řešení SIEM pomocí rozhraní API pro správu aktivit Office 365. Informace o integraci s obecnými systémy SIEM najdete v tématu Obecná integrace SIEM.

Další krok

Začleňte informace v průvodci Microsoft Defender pro Office 365 operacemi zabezpečení do procesů SecOps.

Další krok pro kompletní nasazení Microsoft Defender XDR

Pokračujte v kompletním nasazení Microsoft Defender XDR pomocí pilotního nasazení a nasazení Defenderu for Endpoint.

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.