Případová studie reakce na incidenty Microsoftu

Ransomwar provozovaný lidmi nadále udržuje svou pozici jako jeden z nejvýraznějších kyberútokových trendů po celém světě a je významnou hrozbou, se kterou se v posledních letech setkalo mnoho organizací. Tyto útoky využívají chybnou konfiguraci sítě a úspěšně se využívají slabého vnitřního zabezpečení organizace. I když tyto útoky představují jasné a přítomné nebezpečí organizacím a jejich IT infrastruktuře a datům, představují předcházet katastrofě.

Tým Microsoftu pro reakce na incidenty (dříve DART/CRSP) reaguje na ohrožení zabezpečení, které zákazníkům pomůžou stát se kyberneticky odolnými. Reakce na incidenty Microsoftu poskytuje reakce na reaktivní incidenty na místě a vzdálené proaktivní vyšetřování. Reakce na incidenty Microsoftu využívá strategické partnerství Microsoftu s bezpečnostními organizacemi po celém světě a interními produktovými skupinami Microsoftu k zajištění nejúplnějšího a důkladného vyšetřování.

Tento článek popisuje, jak reakce na incidenty Microsoftu prozkoumala nedávný incident ransomwaru s podrobnostmi o taktikách útoku a mechanismech detekce.

Další informace najdete v části 1 a 2 příručky reakce na incidenty Společnosti Microsoft v boji proti ransomwaru provozovanému člověkem.

Útok

Reakce na incidenty Microsoftu využívá nástroje a taktiky reakce na incidenty k identifikaci chování herců hrozeb pro lidské provozované ransomware. Veřejné informace týkající se událostí ransomwaru se zaměřují na konečný dopad, ale zřídka zvýrazňují podrobnosti o operaci a o tom, jak dokázali aktéři hrozeb eskalovat jejich přístup k nezjištěným zjištěním, monetizaci a extortizaci.

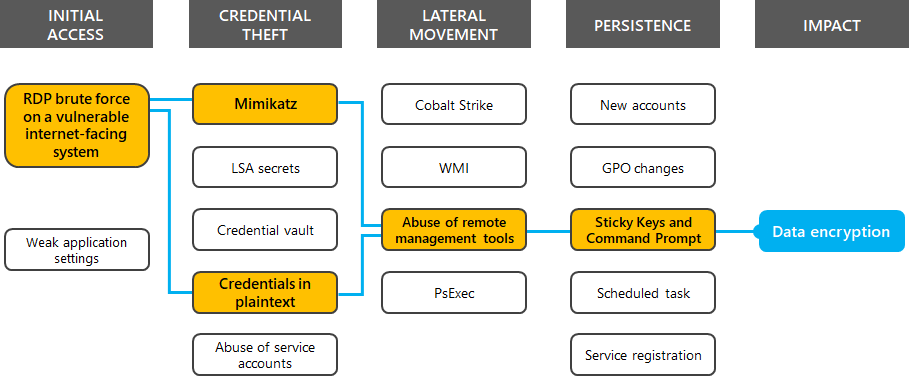

Tady je několik běžných technik, které útočníci používají pro útoky ransomwarem na základě taktiky MITRE ATT&CK.

Reakce na incidenty Microsoftu používala Microsoft Defender for Endpoint ke sledování útočníka prostřednictvím prostředí, vytvoření scénáře znázorňujícího incident a následnému vymýcení hrozby a nápravy. Po nasazení začal Defender for Endpoint zjišťovat úspěšná přihlášení z útoku hrubou silou. Po zjištění tohoto problému reakce na incidenty microsoftu zkontrolovala data zabezpečení a našla několik ohrožených internetových zařízení pomocí protokolu RDP (Remote Desktop Protocol).

Po získání počátečního přístupu objekt actor hrozby použil nástroj pro získávání přihlašovacích údajů Mimikatz k výpisu hodnot hash hesel, naskenoval přihlašovací údaje uložené v prostém textu, vytvořil zadní vrátka s manipulací s Sticky Key a přesunul se později v síti pomocí relací vzdálené plochy.

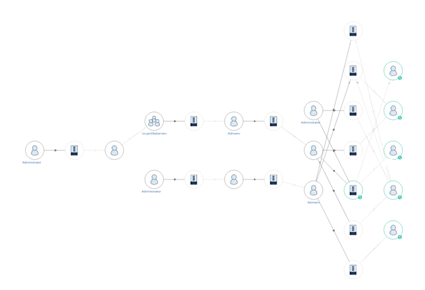

V této případové studii je zvýrazněná cesta, kterou útočník vzal.

Následující části popisují další podrobnosti na základě taktiky MITRE ATT&CK a obsahují příklady toho, jak byly aktivity objektu actor hrozeb zjištěny pomocí portálu Microsoft Defender.

Počáteční přístup

Ransomwarové kampaně používají pro svůj počáteční vstup dobře známá ohrožení zabezpečení, obvykle používají phishingové e-maily nebo slabá místa v hraniční ochraně, jako jsou zařízení s povolenou službou Vzdálená plocha vystavená na internetu.

V případě tohoto incidentu se microsoft Incident Response podařilo najít zařízení s portem TCP 3389 pro protokol RDP vystavené na internetu. Tím umožnili aktéři hrozeb provést útok hrubou silou a získat počáteční zápatí.

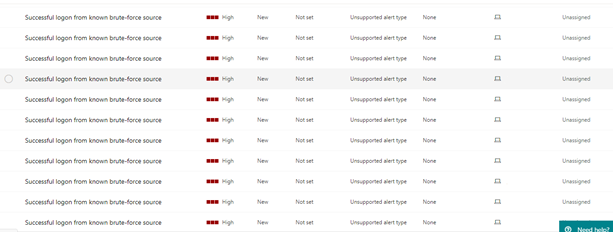

Defender for Endpoint používal inteligentní informace o hrozbách k určení, že na portálu Microsoft Defenderu došlo k mnoha přihlášením ze známých zdrojů hrubou silou a zobrazili je. Následuje příklad.

Průzkum

Po úspěšném počátečním přístupu začal výčet prostředí a zjišťování zařízení. Tyto aktivity umožňují subjektům hrozeb identifikovat informace o interní síti organizace a cílových důležitých systémech, jako jsou řadiče domény, záložní servery, databáze a cloudové prostředky. Po výčtu a zjišťování zařízení provedli aktéři hrozeb podobné aktivity k identifikaci ohrožených uživatelských účtů, skupin, oprávnění a softwaru.

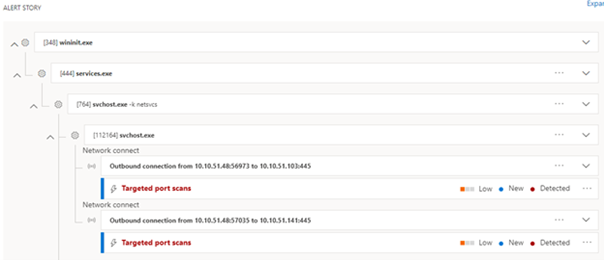

Objekt actor hrozby využil advanced IP Scanner, nástroj pro kontrolu IP adres, k vytvoření výčtu IP adres použitých v prostředí a provedení následné kontroly portů. Když hledá otevřené porty, aktér hrozeb zjistil zařízení, která byla přístupná z původně ohroženého zařízení.

Tato aktivita se zjistila v defenderu for Endpoint a použila se jako indikátor ohrožení (IoC) k dalšímu šetření. Následuje příklad.

Krádež přihlašovacích údajů

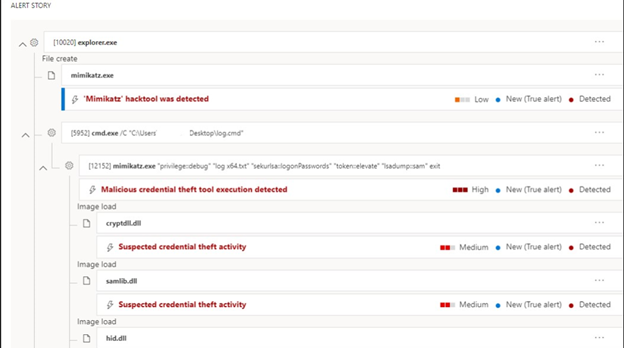

Po získání počátečního přístupu aktéři hrozeb provedli získávání přihlašovacích údajů pomocí nástroje pro načítání hesla Mimikatz a vyhledáváním souborů obsahujících "heslo" na původně ohrožených systémech. Tyto akce aktivují aktéři hrozeb přístup k dalším systémům s legitimními přihlašovacími údaji. V mnoha situacích používají aktéři hrozeb tyto účty k vytvoření dalších účtů pro zachování trvalosti po zjištění a nápravě počátečních ohrožených účtů.

Tady je příklad zjištěného použití Mimikatz na portálu Microsoft Defender.

Laterální pohyb

Přesun mezi koncovými body se může mezi různými organizacemi lišit, ale aktéři hrozeb běžně používají různé druhy softwaru pro vzdálenou správu, který už na zařízení existuje. Pomocí metod vzdáleného přístupu, které IT oddělení běžně používá ve svých každodenních aktivitách, můžou aktéři hrozeb letět pod radarem po delší dobu.

Pomocí programu Microsoft Defender for Identity dokázala reakce na incidenty Microsoftu namapovat cestu, kterou objekt actor hrozby vzal mezi zařízeními, a zobrazil účty, které se použily a ke kterým se získal přístup. Následuje příklad.

Obrana před únikem

Aby se zabránilo detekci, aktéři hrozeb použili techniky úniku obrany, aby se vyhnuli identifikaci a dosažení svých cílů v průběhu cyklu útoku. Mezi tyto techniky patří zakázání nebo manipulace s antivirovými produkty, odinstalace nebo zakázání bezpečnostních produktů nebo funkcí, úprava pravidel brány firewall a použití obfuskací technik ke skrytí artefaktů vniknutí z bezpečnostních produktů a služeb.

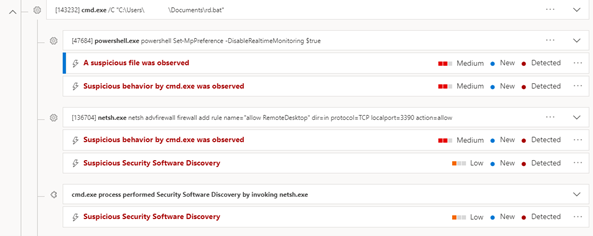

Objekt actor hrozby pro tento incident pomocí PowerShellu zakázal ochranu v reálném čase v programu Microsoft Defender na zařízeních s Windows 11 a Windows 10 a místních síťových nástrojích pro otevření portu TCP 3389 a povolení připojení RDP. Tyto změny snížily pravděpodobnost detekce v prostředí, protože upravily systémové služby, které detekují škodlivou aktivitu a upozorňují na je.

Defender pro koncový bod však nelze zakázat z místního zařízení a podařilo se mu zjistit tuto aktivitu. Následuje příklad.

Uchování

Techniky trvalosti zahrnují akce, které aktéři hrozeb za účelem zachování konzistentního přístupu k systémům po provedení úsilí bezpečnostních pracovníků znovu získali kontrolu nad ohroženými systémy.

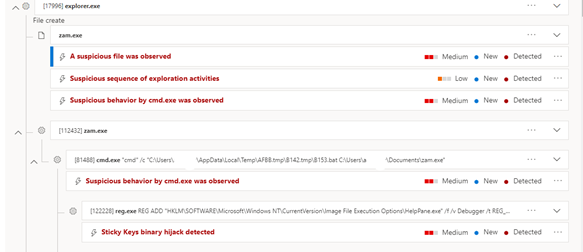

Aktéři hrozeb pro tento incident použili hack Sticky Keys, protože umožňuje vzdálené spuštění binárního souboru v operačním systému Windows bez ověřování. Potom tuto funkci použili ke spuštění příkazového řádku a dalším útokům.

Tady je příklad detekce hacku Sticky Keys na portálu Microsoft Defender.

Dopad

Aktéři hrozeb obvykle šifrují soubory pomocí aplikací nebo funkcí, které už v prostředí existují. Použití psExec, zásad skupiny a správy konfigurace koncového bodu Microsoftu jsou metody nasazení, které objektu actor umožňují rychle se dostat ke koncovým bodům a systémům bez narušení normálních operací.

Objekt actor hrozby pro tento incident využil Nástroj PsExec ke vzdálenému spuštění interaktivního skriptu PowerShellu z různých vzdálených sdílených složek. Tato metoda útoku randomizuje distribuční body a ztěžuje nápravu během poslední fáze útoku ransomwarem.

Spuštění ransomwaru

Spuštění ransomwaru je jednou z primárních metod, kterou aktér hrozeb používá ke zpeněžení útoku. Bez ohledu na metodu provádění mají různé architektury ransomwaru po nasazení společný vzor chování:

- Obfuscate threat actor actions

- Vytvoření trvalosti

- Zakázání obnovení chyb systému Windows a automatická oprava

- Zastavení seznamu služeb

- Ukončení seznamu procesů

- Odstranění stínových kopií a záloh

- Šifrování souborů, potenciálně určení vlastních vyloučení

- Vytvoření poznámky k ransomwaru

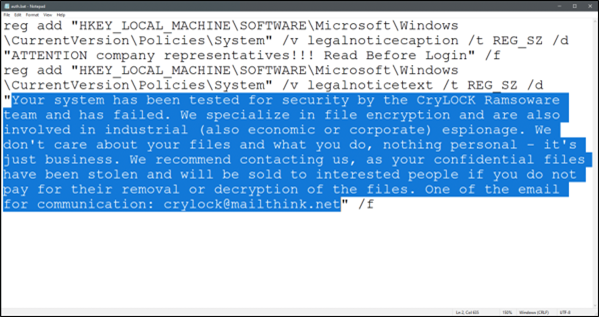

Tady je příklad poznámky ransomwaru.

Další zdroje informací o ransomwaru

Klíčové informace od Microsoftu:

- Rostoucí hrozba ransomware, Microsoft On the Issues blogový příspěvek 20. července 2021

- Ransomwar provozovaný člověkem

- Rychlá ochrana před ransomwarem a vydíráním

- 2021 Microsoft Digital Defense Report (viz stránky 10–19)

- Ransomwaru: Sestava analýzy hrozeb pro trvalou a průběžnou hrozbu na portálu Microsoft Defender

- Přístup a osvědčené postupy pro reakce na incidenty Od Microsoftu

Microsoft 365:

- Nasazení ochrany ransomwaru pro vašeho tenanta Microsoftu 365

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Zotavení z útoku ransomwarem

- Ochrana proti malwaru a ransomwaru

- Ochrana počítače s Windows 10 před ransomwarem

- Zpracování ransomwaru v SharePointu Online

- Sestavy analýzy hrozeb pro ransomware na portálu Microsoft Defenderu

XDR v programu Microsoft Defender:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Plán zálohování a obnovení pro ochranu před ransomwarem

- Pomoc s ochranou před ransomwarem pomocí služby Microsoft Azure Backup (26minutové video)

- Zotavení z ohrožení systémové identity

- Pokročilá detekce útoků s více fázemi ve službě Microsoft Sentinel

- Fúzní detekce ransomwaru v Microsoft Sentinelu

Blogové příspěvky týmu zabezpečení Microsoftu:

Průvodce bojem proti ransomwaru provozovanému člověkem: část 1 (září 2021)

Klíčové kroky týkající se toho, jak reakce na incidenty Microsoftu provádí vyšetřování incidentů ransomwaru.

Průvodce bojem proti ransomwaru provozovanému člověkem: část 2 (září 2021)

Doporučení a osvědčené postupy

-

Viz část Ransomware.

Útoky ransomwaru provozované lidmi: Prevence havárie (březen 2020)

Zahrnuje analýzy skutečných útoků z řetězu útoků.

Norsk Hydro reaguje na útok ransomwaru s transparentností (prosinec 2019)