Plánování nasazení podmíněného přístupu

Plánování nasazení podmíněného přístupu je důležité pro dosažení strategie přístupu vaší organizace pro aplikace a prostředky. Zásady podmíněného přístupu poskytují skvělou flexibilitu konfigurace. Tato flexibilita ale také znamená, že byste měli pečlivě naplánovat, abyste se vyhnuli nežádoucím výsledkům.

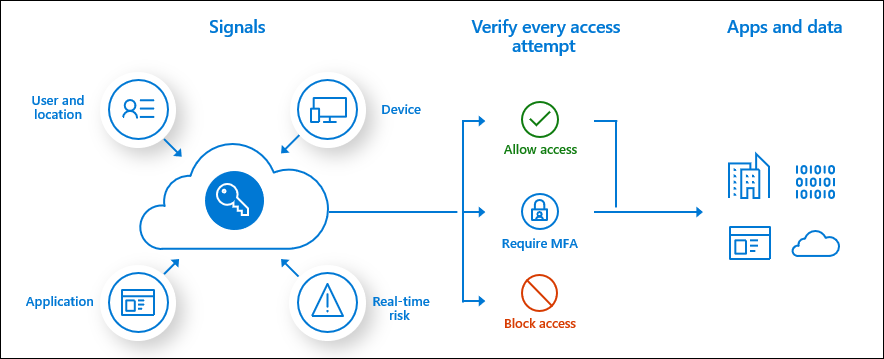

Podmíněný přístup Microsoft Entra kombinuje signály, jako je uživatel, zařízení a umístění, a automatizuje rozhodnutí a vynucuje zásady přístupu organizace pro prostředky. Tyto zásady podmíněného přístupu pomáhají vyvažovat zabezpečení a produktivitu, vynucovat kontrolní mechanismy zabezpečení v případě potřeby a zůstat mimo cestu uživatele, pokud ne.

Podmíněný přístup je základem modulu zásad zabezpečení společnosti Microsoft nulová důvěra (Zero Trust).

Microsoft poskytuje výchozí hodnoty zabezpečení, které zajišťují základní úroveň zabezpečení povolenou v tenantech, kteří nemají Microsoft Entra ID P1 nebo P2. Pomocí podmíněného přístupu můžete vytvořit zásady, které poskytují stejnou ochranu jako výchozí nastavení zabezpečení, ale s členitostí. Výchozí nastavení podmíněného přístupu a zabezpečení se nedají kombinovat, protože vytváření zásad podmíněného přístupu vám brání v povolení výchozích hodnot zabezpečení.

Požadavky

- Funkční tenant Microsoft Entra s povolenou licencí Microsoft Entra ID P1, P2 nebo zkušební verzí. V případě potřeby si ho vytvořte zdarma.

- Microsoft Entra ID P2 vyžaduje zahrnutí rizika ochrany Microsoft Entra ID Protection do zásad podmíněného přístupu.

- Správci, kteří pracují s podmíněným přístupem, musí mít v závislosti na úlohách, které provádějí, jedno z následujících přiřazení rolí. Pokud chcete postupovat podle nulová důvěra (Zero Trust) principu nejnižšího oprávnění, zvažte použití pim (Privileged Identity Management) k aktivaci přiřazení privilegovaných rolí za běhu.

- Čtení zásad a konfigurací podmíněného přístupu

- Vytvoření nebo úprava zásad podmíněného přístupu

- Testovací uživatel (ne správce), který umožňuje ověřit, jestli zásady fungují podle očekávání, než je nasadíte skutečným uživatelům. Pokud potřebujete vytvořit uživatele, přečtěte si článek Rychlý start: Přidání nových uživatelů do Microsoft Entra ID.

- Skupina, ve které je testovací uživatel členem. Pokud potřebujete vytvořit skupinu, přečtěte si téma Vytvoření skupiny a přidání členů v Microsoft Entra ID.

Komunikace se změnou

Komunikace je důležitá pro úspěch všech nových funkcí. Měli byste proaktivně komunikovat se svými uživateli, jak se jejich změny mění, kdy se mění, a jak získat podporu, pokud dojde k problémům.

Komponenty zásad podmíněného přístupu

Zásady podmíněného přístupu odpovídají na otázky ohledně toho, kdo má přístup k vašim prostředkům, k jakým prostředkům má přístup a za jakých podmínek. Zásady je možné navrhnout tak, aby udělovaly přístup, omezovaly přístup pomocí ovládacích prvků relace nebo blokovaly přístup. Zásady podmíněného přístupu vytvoříte definováním příkazů if-then, jako jsou:

| Pokud je splněné zadání | Použití řízení přístupu |

|---|---|

| Pokud jste uživatel v aplikaci Finance, který přistupuje k aplikaci Mzdy | Vyžadování vícefaktorového ověřování a vyhovujícího zařízení |

| Pokud nejste členem aplikace Finance, která přistupuje k aplikaci Mzdy | Blokování přístupu |

| Pokud je riziko uživatele vysoké | Vyžadovat vícefaktorové ověřování a zabezpečenou změnu hesla |

Vyloučení uživatelů

Zásady podmíněného přístupu jsou výkonné nástroje, doporučujeme z vašich zásad vyloučit následující účty:

- Nouzový přístup nebo prolomení účtů, které brání uzamčení kvůli chybné konfiguraci zásad. V nepravděpodobném scénáři jsou všichni správci uzamčeni, váš účet pro správu tísňového volání se dá použít k přihlášení a provedení kroků pro obnovení přístupu.

- Další informace najdete v článku Správa účtů pro nouzový přístup v Microsoft Entra ID.

- Účty služeb a instanční objekty, jako je účet synchronizace Microsoft Entra Connect. Účty služby jsou neinteraktivní účty, které nejsou vázané na konkrétního uživatele. Obvykle je používají back-endové služby, které umožňují programový přístup k aplikacím, ale používají se také k přihlášení do systémů pro účely správy. Volání instančních objektů nebudou blokovaná zásadami podmíněného přístupu vymezenými pro uživatele. Pomocí podmíněného přístupu pro identity úloh definujte zásady, které cílí na instanční objekty.

- Pokud má vaše organizace tyto účty používané ve skriptech nebo kódu, zvažte jejich nahrazení spravovanými identitami.

Pokládání správných otázek

Tady jsou některé běžné otázky týkající se přiřazení a řízení přístupu. Před vytvořením zdokumentujte odpovědi na otázky týkající se jednotlivých zásad.

Uživatelé nebo identity úloh

- Kteří uživatelé, skupiny, role adresáře nebo identity úloh jsou zahrnuti nebo vyloučeni ze zásad?

- Jaké účty nebo skupiny pro nouzový přístup by se měly vyloučit ze zásad?

Cloudové aplikace nebo akce

Budou se tyto zásady vztahovat na jakoukoli aplikaci, akci uživatele nebo kontext ověřování? Pokud ano:

- Na jaké aplikace nebo služby se zásady použijí?

- Na jaké akce uživatele se vztahují tyto zásady?

- Na jaké kontexty ověřování se tato zásada použije?

Filtrování pro aplikace

Použití filtru pro zahrnutí nebo vyloučení aplikací místo jejich individuálního zadání pomáhá organizacím:

- Snadné škálování a cílení na libovolný počet aplikací

- Snadno spravovat aplikace s podobnými požadavky zásad.

- Snižte počet jednotlivých zásad.

- Omezte chyby při úpravách zásad: Není nutné přidávat nebo odebírat aplikace ručně ze zásad. Stačí spravovat atributy.

- Překonat omezení velikosti zásad.

Podmínky

- Které platformy zařízení jsou součástí zásad nebo jsou z ní vyloučeny?

- Jaká jsou známá síťová umístění organizace?

- Která umístění jsou zahrnutá nebo vyloučená ze zásad?

- Jaké typy klientských aplikací jsou zahrnuté nebo vyloučené ze zásad?

- Potřebujete cílit na konkrétní atributy zařízení?

- Pokud používáte Microsoft Entra ID Protection, chcete začlenit riziko přihlášení nebo uživatele?

Blokování nebo udělení ovládacích prvků

Chcete udělit přístup k prostředkům tím, že požadujete jednu nebo více následujících akcí?

- Vícefaktorové ověřování

- Zařízení označené jako způsobilé

- Použití zařízení připojeného k hybridní službě Microsoft Entra

- Použití schválené klientské aplikace

- Ochrana aplikací použité zásady

- Změna hesla

- Podmínky použití byly přijaty.

Blokování přístupu je výkonný ovládací prvek, který byste měli používat s příslušnými znalostmi. Zásady s příkazy blokování můžou mít nežádoucí vedlejší účinky. Před povolením ovládacího prvku ve velkém měřítku jsou nezbytné správné testování a ověřování. Správci by měli při provádění změn používat nástroje, jako je režim pouze podmíněný přístup, a nástroj Citlivostní analýzy v podmíněném přístupu .

Řízení relací

Chcete v cloudových aplikacích vynutit některé z následujících řízení přístupu?

- Použití omezení vynucených aplikací

- Použití řízení podmíněného přístupu k aplikacím

- Vynucení frekvence přihlašování

- Použití trvalých relací prohlížeče

- Přizpůsobení nepřetržitého vyhodnocování přístupu

Kombinování zásad

Při vytváření a přiřazování zásad je potřeba vzít v úvahu, jak přístupové tokeny fungují. Přístupové tokeny udělují nebo zamítnou přístup na základě toho, jestli uživatelé provádějící žádost autorizovali a ověřili. Pokud žadatel může prokázat, že je jeho vlastníkem, může získat přístup k chráněným prostředkům nebo funkcím.

Přístupové tokeny se ve výchozím nastavení vydávají, pokud podmínka zásad podmíněného přístupu neaktivuje řízení přístupu.

Tato zásada nebrání tomu, aby aplikace měla vlastní schopnost blokovat přístup.

Představte si například zjednodušený příklad zásad, kde:

Uživatelé: FINANCE GROUP

Přístup: PAYROLL APP

Řízení přístupu: Vícefaktorové ověřování

- Uživatel A je ve skupině FINANCE, musí pro přístup k APLIKACI PAYROLL provádět vícefaktorové ověřování.

- Uživatel B není ve skupině FINANCE, je vystaven přístupový token a má povolený přístup k APLIKACI PAYROLL bez provedení vícefaktorového ověřování.

Aby uživatelé mimo finanční skupinu nemohli získat přístup k aplikaci mzdy, můžete vytvořit samostatnou zásadu, která zablokuje všechny ostatní uživatele, například následující zjednodušenou zásadu:

Uživatelé: Zahrnout všechny uživatele / Vyloučit FINANCE GROUP

Přístup: PAYROLL APP

Řízení přístupu: Blokování přístupu

Když se uživatel B pokusí o přístup k aplikaci PAYROLL, je zablokovaný.

Doporučení

S ohledem na naše poznatky při používání podmíněného přístupu a podpoře jiných zákazníků zde najdete několik doporučení založených na našich učeních.

Použití zásad podmíněného přístupu pro každou aplikaci

Zajistěte, aby každá aplikace používala aspoň jednu zásadu podmíněného přístupu. Z hlediska zabezpečení je lepší vytvořit zásadu, která zahrnuje všechny prostředky (dříve Všechny cloudové aplikace) a vyloučit aplikace, na které nechcete, aby se zásady použily. Tento postup zajišťuje, že nemusíte aktualizovat zásady podmíněného přístupu pokaždé, když nasadíte novou aplikaci.

Tip

Buďte velmi opatrní při používání bloků a všech aplikací v jedné zásadě. To může zamknout správce a vyloučení se nedají nakonfigurovat pro důležité koncové body, jako je Microsoft Graph.

Minimalizace počtu zásad podmíněného přístupu

Vytvoření zásady pro každou aplikaci není efektivní a vede k obtížné správě. Podmíněný přístup má limit 195 zásad na tenanta. Tento limit zásad 195 zahrnuje zásady podmíněného přístupu v jakémkoli stavu, včetně režimu jen pro sestavy, zapnutého nebo vypnutého.

Doporučujeme analyzovat aplikace a seskupit je do aplikací, které mají stejné požadavky na prostředky pro stejné uživatele. Pokud mají například všechny aplikace Microsoftu 365 nebo všechny aplikace personálního oddělení stejné požadavky pro stejné uživatele, vytvořte jednu zásadu a zahrňte všechny aplikace, na které se vztahují.

Zásady podmíněného přístupu jsou obsaženy v souboru JSON a tento soubor je vázán na limit velikosti, který neočekáváme, že se jedna zásada rozšíří nad rámec. Pokud v zásadách používáte dlouhý seznam identifikátorů GUID, můžete tento limit omezit. Pokud narazíte na tato omezení, doporučujeme alternativy jako:

- Skupiny nebo role můžete použít k zahrnutí nebo vyloučení uživatelů místo individuálního výpisu jednotlivých uživatelů.

- Použijte filtr pro aplikace k zahrnutí nebo vyloučení aplikací místo jejich individuálního zadání.

Konfigurace režimu pouze sestav

Ve výchozím nastavení se každá zásada vytvořená ze šablony vytvoří v režimu jen pro sestavy. Doporučujeme organizacím otestovat a monitorovat využití, aby před zapnutím jednotlivých zásad zajistily zamýšlený výsledek.

Povolte zásady v režimu jen pro sestavy. Když zásadu uložíte v režimu jen pro sestavy, uvidíte v protokolech přihlášení vliv na přihlášení v reálném čase. V protokolech přihlášení vyberte událost a přejděte na kartu Jen sestava, abyste viděli výsledek jednotlivých zásad jen pro sestavy.

Agregační vliv na zásady podmíněného přístupu můžete zobrazit v sešitu Přehledy a vytváření sestav. Pokud chcete získat přístup k sešitu, potřebujete předplatné služby Azure Monitor a potřebujete streamovat přihlašovací protokoly do pracovního prostoru služby Log Analytics.

Plánování přerušení

Pokud chcete snížit riziko uzamčení během nepředvídatelných přerušení, naplánujte strategie odolnosti pro vaši organizaci.

Povolení chráněných akcí

Povolení chráněných akcí přináší další vrstvu zabezpečení při pokusech o vytvoření, úpravu nebo odstranění zásad podmíněného přístupu. Organizace můžou před úpravou zásad vyžadovat nové vícefaktorové ověřování nebo jiné řízení udělení.

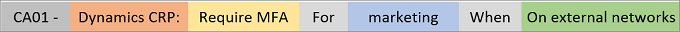

Nastavení standardů pojmenování pro vaše zásady

Standard pojmenování vám pomůže najít zásady a porozumět jejich účelu, aniž byste je otevřeli na portálu pro správu Azure. Doporučujeme pojmenovat zásady, které se mají zobrazit:

- Pořadové číslo

- Cloudové aplikace, na které se vztahuje

- Odpověď

- Na koho se vztahuje

- Kdy se použije

Příklad: Zásada, která vyžaduje vícefaktorové ověřování pro marketingové uživatele přistupující k aplikaci Dynamics CRP z externích sítí, může být:

Popisný název vám pomůže udržet přehled implementace podmíněného přístupu. Pořadové číslo je užitečné, pokud potřebujete odkazovat na zásady v konverzaci. Když například mluvíte s správcem na telefonu, můžete požádat ho, aby otevřel zásadu CA01, aby vyřešil problém.

Standardy pojmenování pro řízení tísňového přístupu

Kroměaktivních Mezi vaše standardy vytváření názvů pro zásady nepředvídaných událostí by měly patřit:

- POVOLENÍ IN EMERGENCY na začátku, aby název vynikl mezi dalšími zásadami.

- Název přerušení by měl platit pro.

- Pořadové číslo objednávky, které správci pomůžou zjistit, ve kterých zásadách pořadí by se měly povolit.

Příklad: Následující název označuje, že tato zásada je první ze čtyř zásad, která se povolí, pokud dojde k přerušení vícefaktorového ověřování:

- EM01 – POVOLIT V NOUZOVÉM VOLÁNÍ: Přerušení vícefaktorového ověřování [1/4] – Exchange SharePoint: Vyžaduje hybridní připojení Microsoft Entra pro uživatele VIRTUÁLNÍ IP adresy.

Blokování zemí nebo oblastí, ze kterých nikdy neočekáváte přihlášení

Id Microsoft Entra umožňuje vytvářet pojmenovaná umístění. Vytvořte seznam zemí/oblastí, které jsou povolené, a pak vytvořte zásadu blokování sítě s těmito povolenými zeměmi nebo oblastmi jako vyloučení. Tato možnost vytváří menší režii pro zákazníky, kteří jsou založeni v menších geografických umístěních. Nezapomeňte z této zásady vyloučit vaše účty pro nouzový přístup.

Nasazení zásad podmíněného přístupu

Až budete připraveni, nasaďte zásady podmíněného přístupu ve fázích.

Vytvoření zásad podmíněného přístupu

Hlavní informace najdete v šablonách zásad podmíněného přístupu a běžných zásadách zabezpečení pro organizace Microsoftu 365. Tyto šablony představují pohodlný způsob, jak nasadit doporučení Microsoftu. Ujistěte se, že vyloučíte účty pro nouzový přístup.

Vyhodnocení dopadu zásad

Doporučujeme použít následující nástroje k vyhodnocení účinku zásad před provedením změn i po provedení změn. Simulované spuštění vám poskytne dobrou představu o tom, jaký vliv má zásada podmíněného přístupu, nenahrazuje skutečné testovací spuštění v správně nakonfigurovaném vývojovém prostředí.

- Režim pouze sestav a přehledy podmíněného přístupu a sešit sestav.

- Nástroj Citlivostní kontrola

Testování zásad

Ujistěte se, že testujete kritéria vyloučení zásady. Můžete například vyloučit uživatele nebo skupinu ze zásad, které vyžadují vícefaktorové ověřování. Otestujte, jestli jsou vyloučení uživatelé vyzváni k vícefaktorovém ověřování, protože kombinace dalších zásad může pro tyto uživatele vyžadovat vícefaktorové ověřování.

Proveďte každý test v testovacím plánu s testovacími uživateli. Testovací plán je důležitý pro porovnání očekávaných výsledků a skutečných výsledků. Následující tabulka popisuje některé ukázkové testovací případy. Upravte scénáře a očekávané výsledky na základě konfigurace vašich zásad podmíněného přístupu.

| Zásady | Scénář | Očekávaný výsledek |

|---|---|---|

| Riziková přihlášení | Uživatel se přihlásí k aplikaci pomocí neschváleného prohlížeče. | Vypočítá rizikové skóre na základě pravděpodobnosti, že přihlášení neprováděl uživatel. Vyžaduje, aby uživatel sám opravil vícefaktorové ověřování. |

| Správa zařízení | Autorizovaný uživatel se pokusí přihlásit z autorizovaného zařízení. | Přístup udělen |

| Správa zařízení | Autorizovaný uživatel se pokusí přihlásit z neoprávněného zařízení | Přístup je zablokovaný |

| Změna hesla pro rizikové uživatele | Autorizovaný uživatel se pokusí přihlásit pomocí ohrožených přihlašovacích údajů (přihlášení s vysokým rizikem) | Uživateli se zobrazí výzva ke změně hesla nebo zablokování přístupu na základě vašich zásad. |

Nasazení v produkčním prostředí

Jakmile potvrdíte dopad pomocí režimu jen pro sestavy, může správce přesunout přepínač Povolit zásadu pouze ze sestavy na Zapnuto.

Vrácení zásad zpět

V případě, že potřebujete vrátit zpět nově implementované zásady, použijte jednu nebo několik z následujících možností:

Zakažte zásadu. Zakázání zásady zajistí, že se nepoužije, když se uživatel pokusí přihlásit. Kdykoli se můžete vrátit a povolit zásadu, když ji chcete použít.

Vylučte uživatele nebo skupinu ze zásad. Pokud uživatel nemá přístup k aplikaci, můžete se rozhodnout vyloučit uživatele ze zásad.

Upozornění

Vyloučení by se měla používat střídmě, pouze v situacích, kdy je uživatel důvěryhodný. Uživatelé by měli být co nejdříve přidáni do zásad nebo skupiny.

Pokud je zásada zakázaná a už ji nepotřebujete, odstraňte ji.

Řešení potíží se zásadami podmíněného přístupu

Pokud má uživatel problém se zásadami podmíněného přístupu, shromážděte následující informace, abyste usnadnili řešení potíží.

- Hlavní název uživatele (UPN)

- Zobrazované jméno uživatele

- Název operačního systému

- Časové razítko (přibližné je v pořádku)

- Cílová aplikace

- Typ klientské aplikace (prohlížeč vs. klient)

- ID korelace (toto ID je jedinečné pro přihlášení)

Pokud uživatel obdržel zprávu s odkazem na další podrobnosti, mohl by většinu těchto informací shromáždit za vás.

Jakmile tyto informace shromáždíte, projděte si následující zdroje informací:

- Problémy s přihlášením pomocí podmíněného přístupu – Vysvětlení neočekávaných výsledků přihlašování souvisejících s podmíněným přístupem pomocí chybových zpráv a přihlášení k Microsoft Entra

- Použití nástroje Citlivostní analýza – Zjistěte, proč byla nebo nebyla zásada použita pro uživatele v určitých okolnostech nebo jestli by se zásada použila ve známém stavu.