Kurz: Konfigurace snadného tlačítka F5 BIG-IP pro jednotné přihlašování k Oracle JDE

V tomto kurzu se naučíte zabezpečit Oracle JD Edwards (JDE) pomocí Microsoft Entra ID s F5 BIG-IP Easy Button Guided Configuration.

Integrace BIG-IP s Microsoft Entra ID pro řadu výhod:

- Vylepšené zásady správného řízení nulová důvěra (Zero Trust) prostřednictvím předběžného ověření Microsoft Entra a podmíněného přístupu

- Viz architektura nulová důvěra (Zero Trust) pro povolení práce na dálku

- Podívejte se, co je podmíněný přístup?

- Jednotné přihlašování (SSO) mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Správa identit a přístupu z Centra pro správu Microsoft Entra

Další informace:

Popis scénáře

Tento kurz používá aplikaci Oracle JDE pomocí autorizačních hlaviček HTTP ke správě přístupu k chráněnému obsahu.

Starší verze aplikací nemají moderní protokoly pro podporu integrace Microsoft Entra. Modernizace je nákladná, vyžaduje plánování a představuje potenciální riziko výpadků. Místo toho použijte F5 BIG-IP Application Delivery Controller (ADC) k přemostit mezeru mezi staršími aplikacemi a moderním řízením ID s přechodem protokolu.

Před aplikací překryjete službu předběžným ověřováním Microsoft Entra a jednotným přihlašováním založeným na hlavičce. Tato akce zlepšuje stav zabezpečení aplikace.

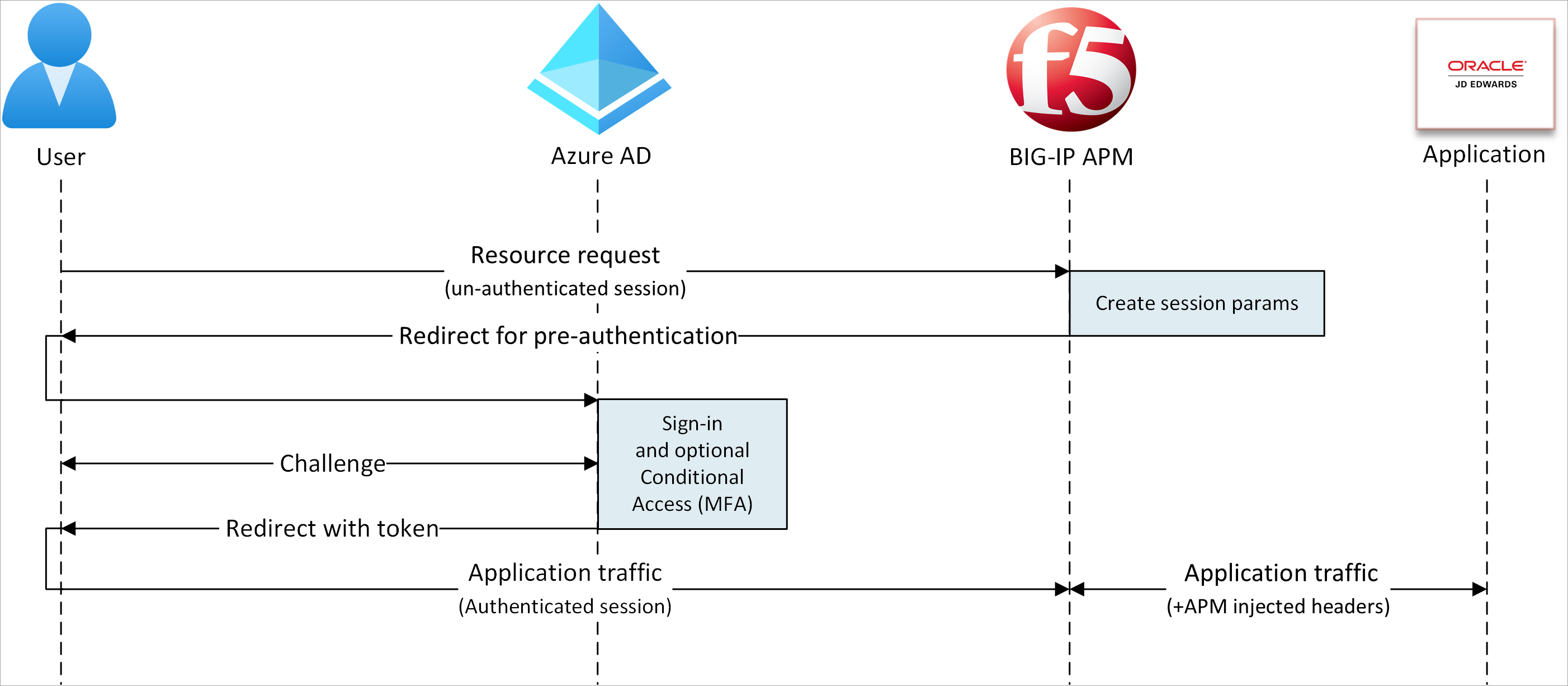

Architektura scénáře

Řešení SHA pro tento scénář se skládá z několika komponent:

- Aplikace Oracle JDE – Publikovaná služba BIG-IP zabezpečená microsoftem Entra SHA

- Microsoft Entra ID – Zprostředkovatel identity SAML (Security Assertion Markup Language), který ověřuje přihlašovací údaje uživatele, podmíněný přístup a jednotné přihlašování založené na SAM na BIG-IP

- S jednotným přihlašováním poskytuje Microsoft Entra ID atributy relace pro BIG-IP

- BIG-IP – reverzní proxy server a poskytovatel služeb SAML (SP) do aplikace

- Big-IP deleguje ověřování na zprostředkovatele identity SAML a pak provádí jednotné přihlašování založené na hlavičce ke službě Oracle.

V tomto kurzu SHA podporuje toky iniciované sadou SP a IdP. Následující diagram znázorňuje tok iniciovaný aktualizací SP.

- Uživatel se připojí ke koncovému bodu aplikace (BIG-IP).

- Zásady přístupu APM BIG-IP přesměrují uživatele na ID Microsoft Entra (SAML IdP).

- Microsoft Entra předvyvěřuje uživatele a použije zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP). K jednotnému přihlašování dochází pomocí vydaného tokenu SAML.

- BIG-IP vloží atributy Microsoft Entra jako hlavičky v požadavku aplikace.

- Aplikace autorizuje požadavek a vrací datovou část.

Požadavky

- Bezplatný účet Microsoft Entra ID nebo vyšší

- Pokud ho nemáte, získejte bezplatný účet Azure.

- VELKÁ IP adresa nebo virtuální edice BIG-IP (VE) v Azure

- Viz nasazení virtuálního počítače F5 BIG-IP v Azure

- Některé z následujících licencí F5 BIG-IP:

- Identity uživatelů synchronizované z místního adresáře do Microsoft Entra ID nebo vytvořené v Microsoft Entra ID a tok zpět do místního adresáře

- Jedna z následujících rolí: cloudová aplikace Správa istrator nebo aplikační Správa istrator

- Webový certifikát SSL pro publikování služeb přes PROTOKOL HTTPS nebo použití výchozích certifikátů BIG-IP pro testování

- Viz nasazení virtuálního počítače F5 BIG-IP v Azure

- Prostředí Oracle JDE

Konfigurace BIG-IP

Tento kurz používá konfiguraci s asistencí 16.1 se šablonou Snadné tlačítko. Díky snadnému tlačítku správci nejdou mezi Microsoft Entra ID a BIG-IP povolit služby pro SHA. Průvodce konfigurací s asistencí APM a Microsoft Graph zpracovává nasazení a správu zásad. Integrace zajišťuje, že aplikace podporují federaci identit, jednotné přihlašování a podmíněný přístup.

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty v tomto kurzu hodnotami ve vašem prostředí.

Register the Easy Button

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Než klient nebo služba přistupuje k Microsoft Graphu, musí mu platforma Microsoft Identity Platform důvěřovat.

Další informace: Rychlý start: Registrace aplikace na platformě Microsoft Identity Platform

Následující pokyny vám pomůžou vytvořit registraci aplikace tenanta pro autorizaci přístupu k Graphu pomocí tlačítka Easy Button. S těmito oprávněními služba BIG-IP odešle konfigurace, které vytvoří vztah důvěryhodnosti mezi instancí SAML SP pro publikovanou aplikaci, a Microsoft Entra ID jako zprostředkovatele IDENTITY SAML.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte do aplikace> identit>Registrace aplikací> Nová registrace.

Zadejte název aplikace.

Pro účty v tomto organizačním adresáři zadejte, kdo aplikaci používá.

Vyberte Zaregistrovat.

Přejděte na oprávnění rozhraní API.

Autorizovat následující oprávnění aplikace Microsoft Graph:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udělte správci souhlas vaší organizace.

Přejděte na Certifikáty a tajné kódy.

Vygenerujte nový tajný klíč klienta a poznamenejte si ho.

Přejděte na Přehled a poznamenejte si ID klienta a ID tenanta.

Konfigurovat tlačítko Snadné

Zahajte konfiguraci APM s asistencí.

Spusťte šablonu Snadné tlačítko.

Přejděte do konfigurace s asistencí pro Access>.

Vyberte Integraci Microsoftu.

Vyberte aplikaci Microsoft Entra.

Zkontrolujte pořadí konfigurace.

Vyberte Další.

Postupujte podle pořadí konfigurace.

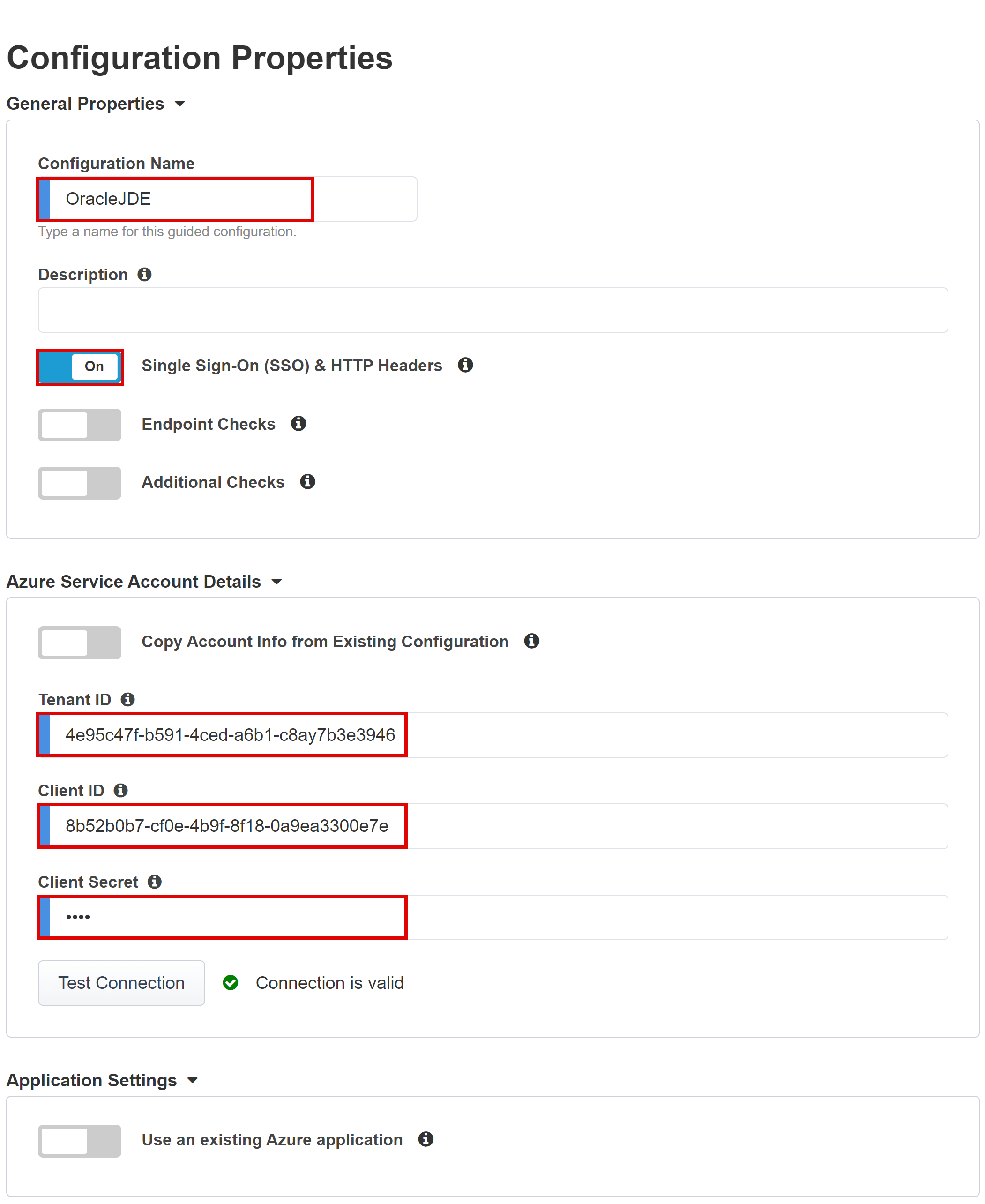

Vlastnosti konfigurace

Pomocí karty Vlastnosti konfigurace můžete vytvořit nové konfigurace aplikací a objekty jednotného přihlašování. Část Podrobnosti účtu služby Azure představuje klienta, který jste zaregistrovali v tenantovi Microsoft Entra jako aplikaci. Pomocí nastavení pro klienta BIG-IP OAuth zaregistrujte v tenantovi službu SAML SP s vlastnostmi jednotného přihlašování. Snadné tlačítko provede tuto akci u publikovaných a povolených služeb BIG-IP pro SHA.

Poznámka:

Některá z následujících nastavení jsou globální. Můžete je znovu použít k publikování dalších aplikací.

V části Hlavičky jednotného přihlašování a HTTP vyberte Zapnuto.

Zadejte ID tenanta , ID klienta a tajný klíč klienta, které jste si poznamenali.

Potvrďte připojení BIG-IP k tenantovi.

Vyberte Další.

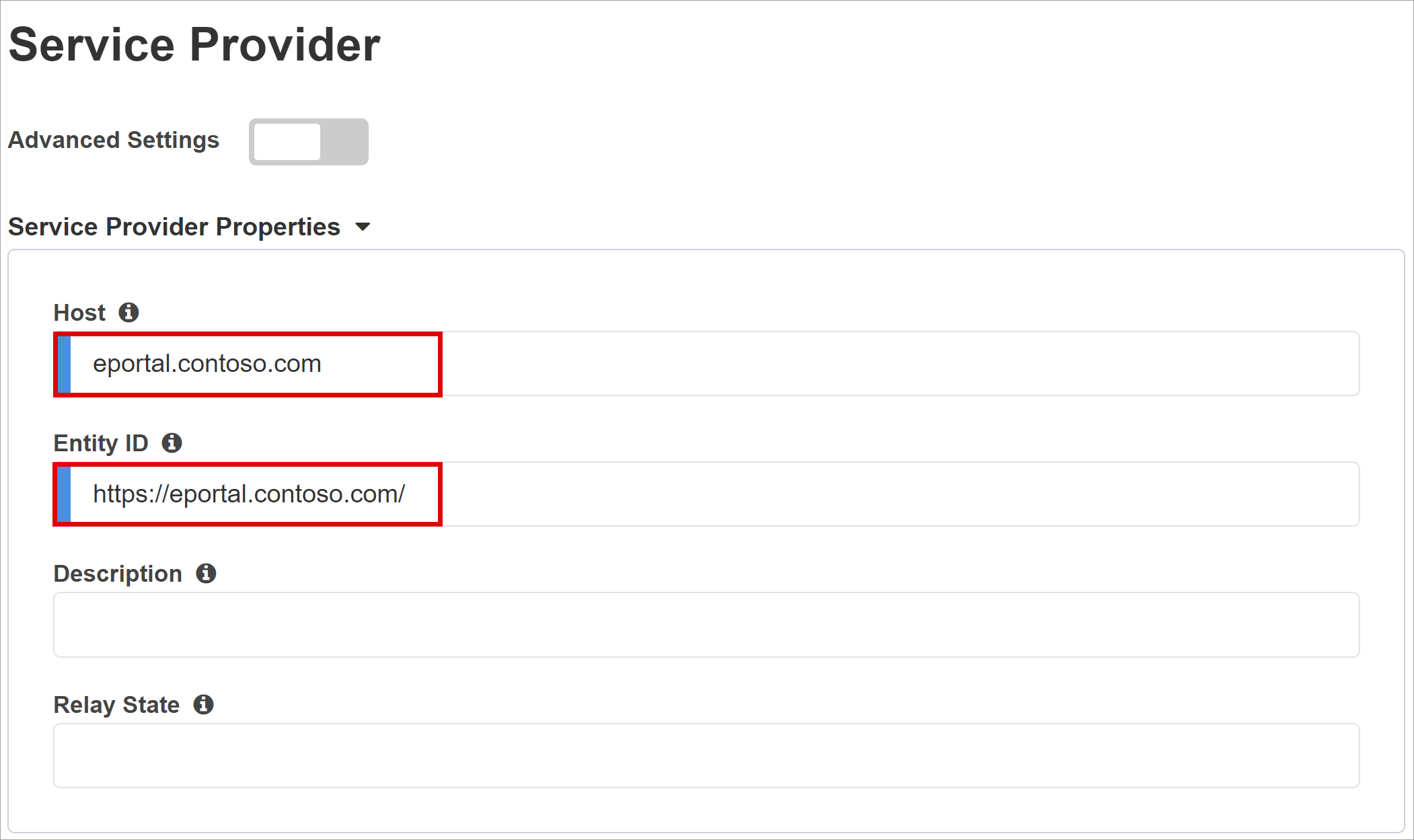

Poskytovatel služeb

Nastavení zprostředkovatele služeb definuje vlastnosti instance SAML SP aplikace chráněné pomocí SHA.

Jako hostitel zadejte veřejný plně kvalifikovaný název domény zabezpečené aplikace.

Jako ID entity zadejte identifikátor Microsoft Entra ID, který používá k identifikaci SAML SP žádajícího o token.

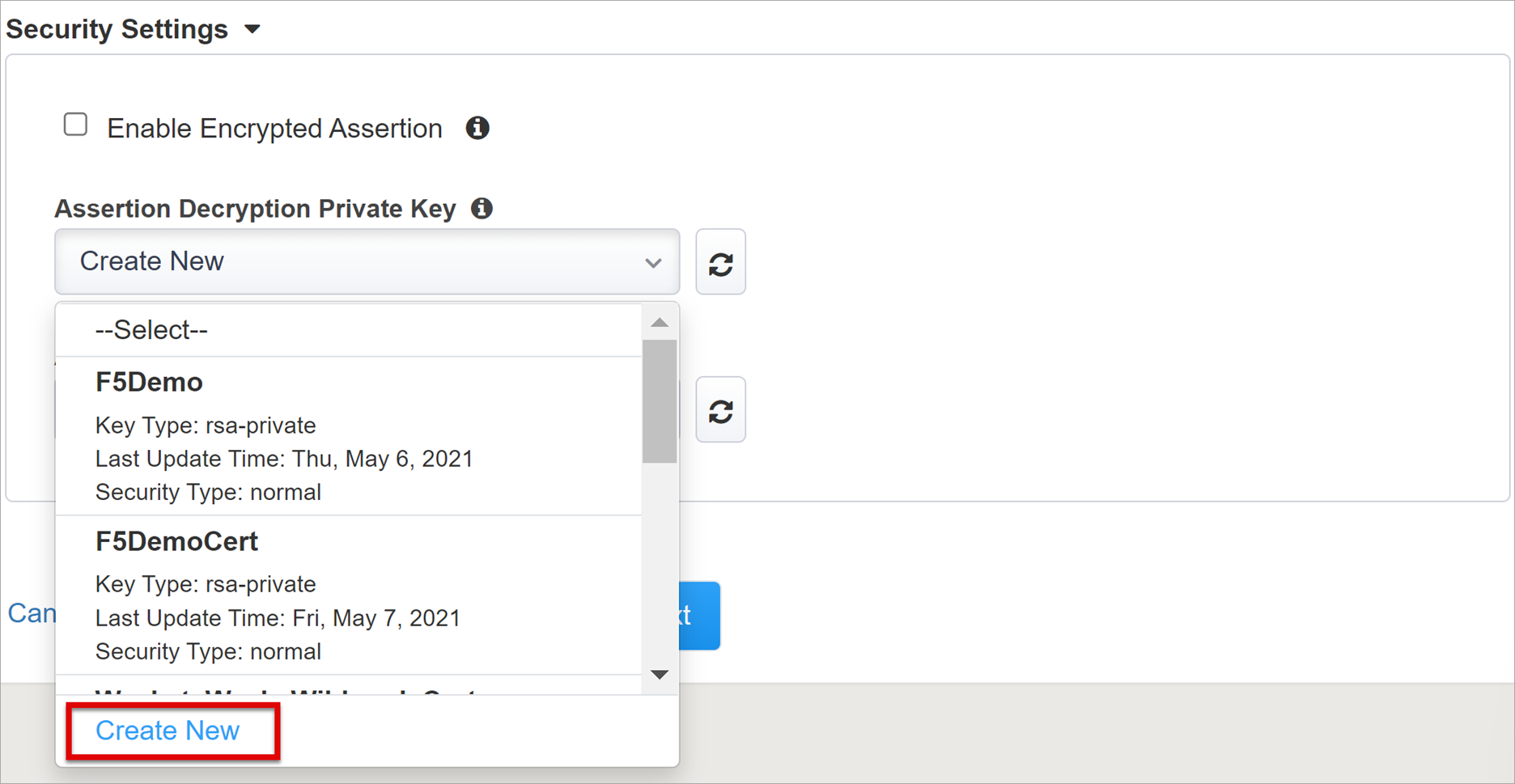

(Volitelné) V případě Nastavení zabezpečení indikujte, že ID Microsoft Entra šifruje vydané kontrolní výrazy SAML. Tato možnost zvyšuje záruku, že tokeny obsahu nejsou zachyceny ani ohroženy daty.

V seznamu privátních klíčů kontrolního dešifrování vyberte Vytvořit nový.

Vyberte OK.

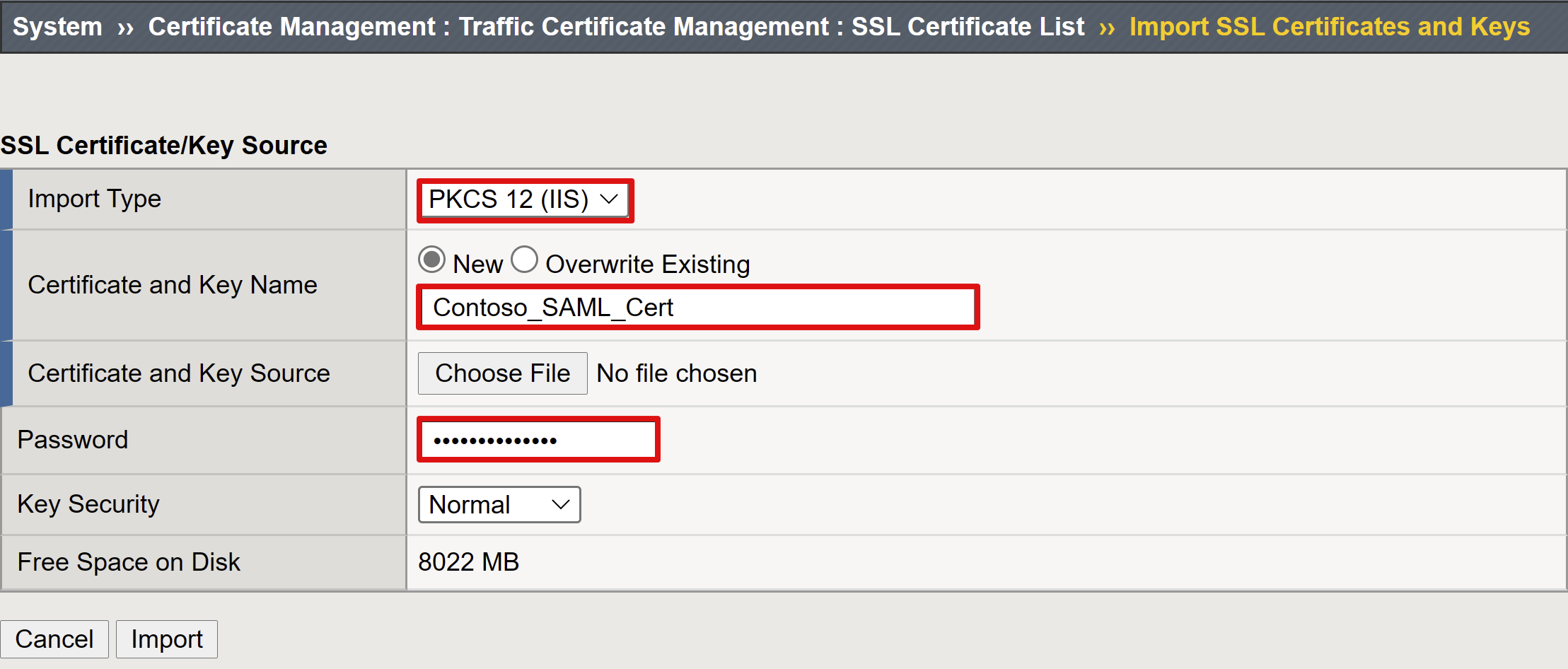

Dialogové okno Importovat certifikát SSL a klíče se zobrazí na nové kartě.

Jako typ importu vyberte PKCS 12 (IIS). Tato možnost importuje certifikát a privátní klíč.

Zavřete kartu prohlížeče a vraťte se na hlavní kartu.

Pro povolení šifrovaného kontrolního výrazu zaškrtněte políčko.

Pokud jste povolili šifrování, vyberte v seznamu privátních klíčů dešifrování kontrolního výrazu certifikát. Tento privátní klíč je určený pro certifikát, který big-IP APM používá k dešifrování kontrolních výrazů Microsoft Entra.

Pokud jste povolili šifrování, vyberte v seznamu certifikátu dešifrování kontrolního výrazu certifikát. BIG-IP nahraje tento certifikát do MICROSOFT Entra ID za účelem šifrování vydaných kontrolních výrazů SAML.

Microsoft Entra ID

Tlačítko Easy Button obsahuje šablony pro Oracle Lidé Soft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP a obecnou šablonu SHA.

- Vyberte JD Edwards Protected by F5 BIG-IP.

- Vyberte Přidat.

Konfigurace Azure

Zadejte zobrazovaný název aplikace BIG-IP, která se vytvoří v tenantovi. Název se zobrazí na ikoně v Moje aplikace.

(Volitelné) Jako přihlašovací adresu URL zadejte veřejný plně kvalifikovaný název domény aplikace Lidé Soft.

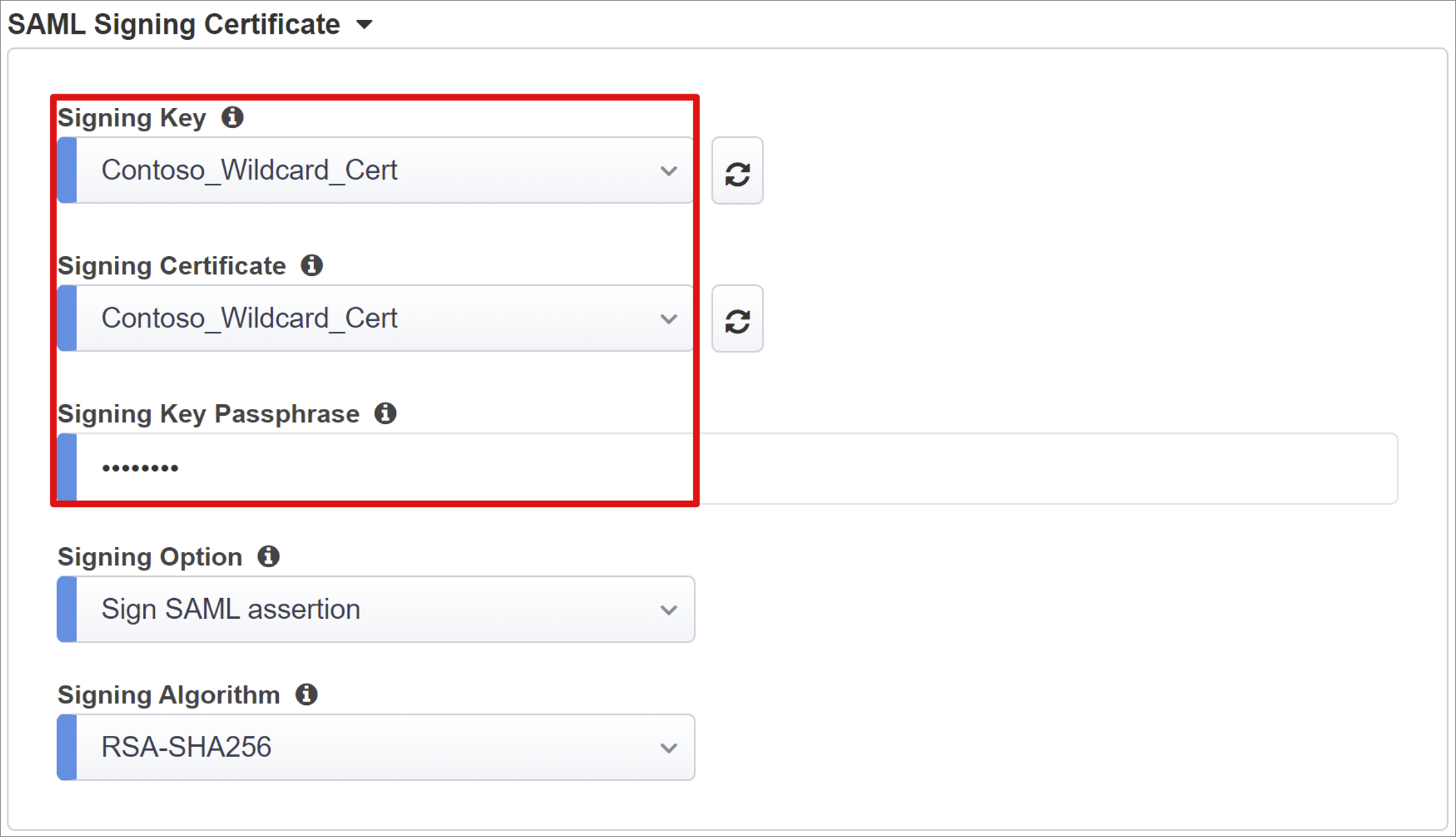

Vedle podpisového klíče a podpisového certifikátu vyberte aktualizovat. Tato akce vyhledá importovaný certifikát.

Pro heslo podpisového klíče zadejte heslo certifikátu.

(Volitelné) U možnosti podepisování vyberte požadovanou možnost. Tento výběr zajišťuje, že BIG-IP přijímá tokeny a deklarace identity podepsané id Microsoft Entra.

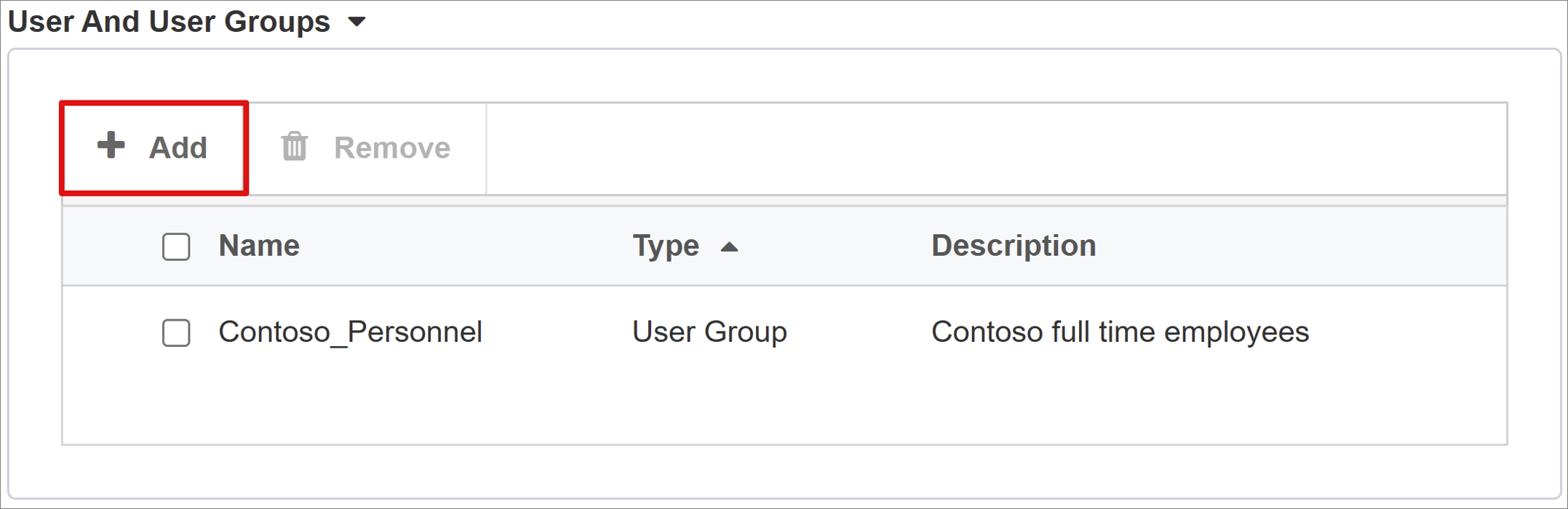

Skupiny uživatelů a uživatelů se dynamicky dotazují z tenanta Microsoft Entra.

Přidejte uživatele nebo skupinu pro testování, jinak se přístup odepře.

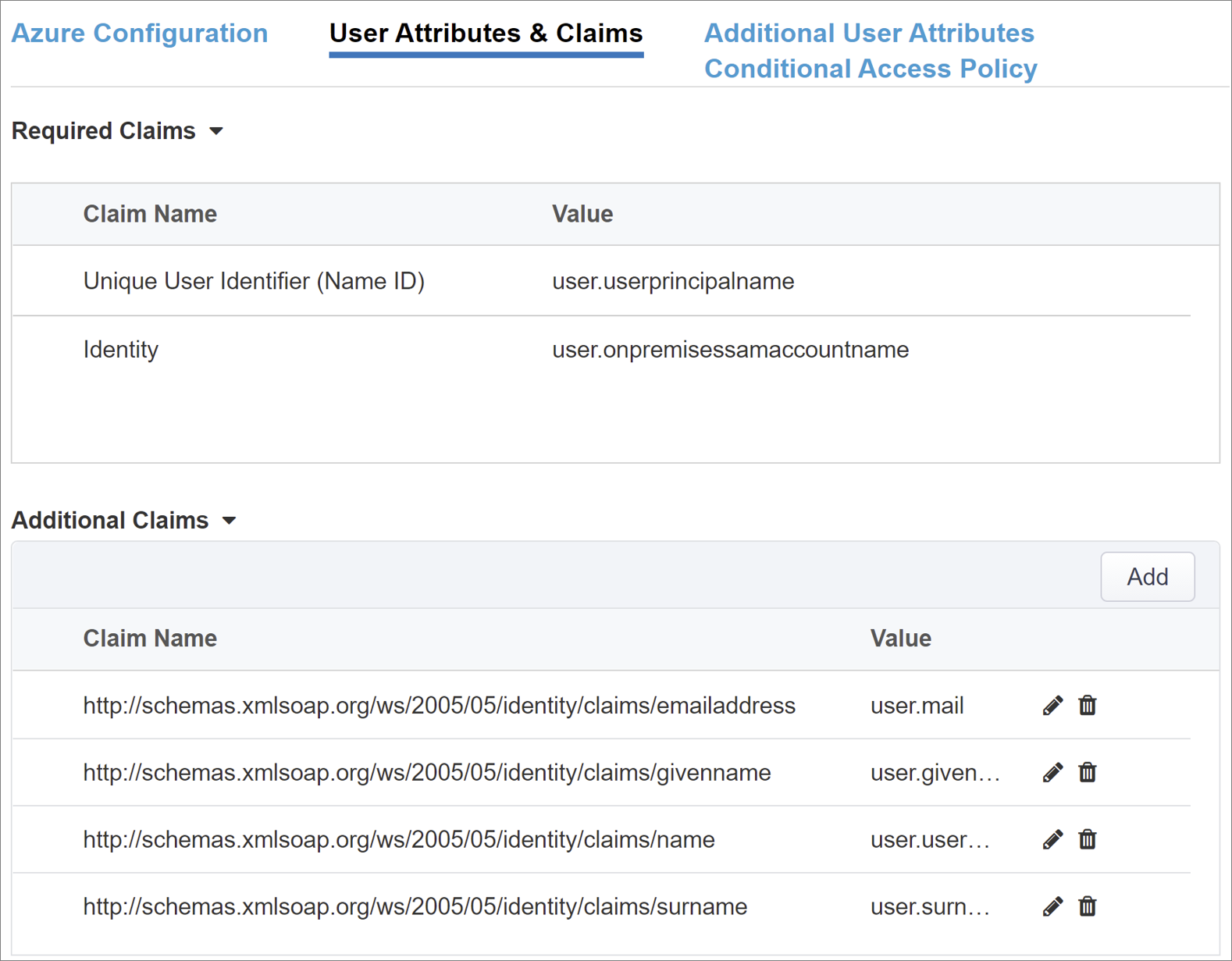

Atributy a deklarace identity uživatelů

Když se uživatel ověří, Microsoft Entra ID vydá token SAML s výchozími deklaracemi identity a atributy identifikující uživatele. Karta Atributy a deklarace identity uživatelů obsahuje výchozí deklarace identity , které se mají v nové aplikaci vydávat. Slouží ke konfiguraci dalších deklarací identity.

V případě potřeby zahrňte další atributy Microsoft Entra. Scénář Oracle JDE vyžaduje výchozí atributy.

Další atributy uživatele

Karta Další atributy uživatele podporuje distribuované systémy, které vyžadují atributy, jsou uloženy v jiných adresářích pro rozšíření relace. Atributy ze zdroje LDAP se vloží jako další hlavičky jednotného přihlašování pro řízení přístupu na základě rolí, ID partnerů atd.

Poznámka:

Tato funkce nemá žádnou korelaci s ID Microsoft Entra; je to jiný zdroj atributů.

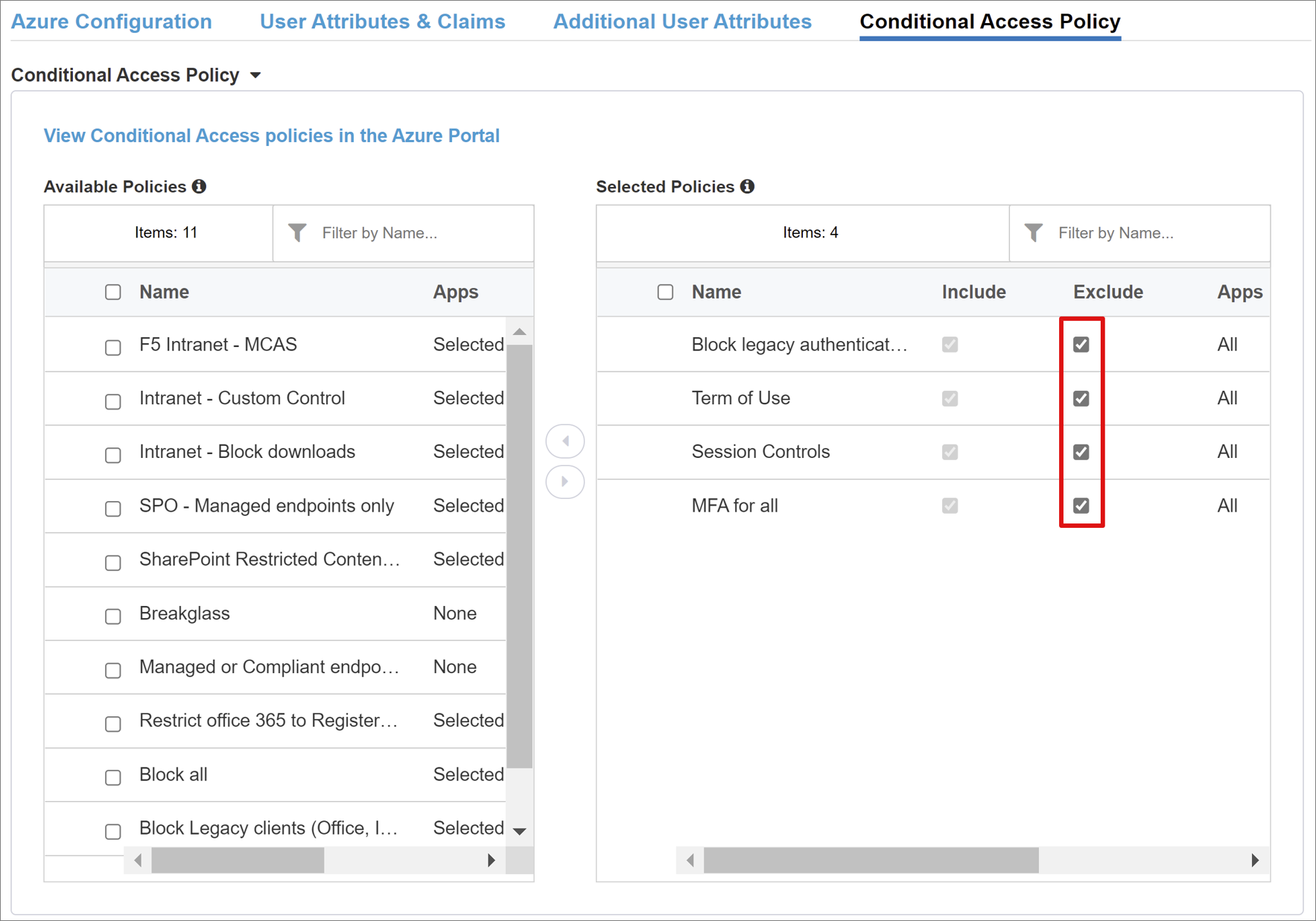

Zásady podmíněného přístupu

Zásady podmíněného přístupu se vynucují po předběžném ověření Microsoft Entra pro řízení přístupu na základě zařízení, aplikací, umístění a rizikových signálů. Zobrazení Dostupné zásady má zásady podmíněného přístupu bez uživatelských akcí. Zobrazení Vybrané zásady obsahuje zásady zaměřené na cloudové aplikace. Tyto zásady nemůžete zrušit nebo přesunout do seznamu Dostupných zásad, protože se vynucují na úrovni tenanta.

Vyberte zásadu pro aplikaci.

- V seznamu Dostupné zásady vyberte zásadu.

- Vyberte šipku doprava a přesuňte zásadu do vybraných zásad.

Vybrané zásady mají zaškrtnutou možnost Zahrnout nebo Vyloučit . Pokud jsou zaškrtnuté obě možnosti, zásada se nevynutí.

Poznámka:

Seznam zásad se zobrazí jednou, když vyberete kartu. K dotazování tenanta použijte Průvodce aktualizací . Tato možnost se zobrazí po nasazení aplikace.

Vlastnosti virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou. Server naslouchá klientským požadavkům aplikace. Přijatý provoz se zpracovává a vyhodnocuje vůči profilu APM virtuálního serveru. Provoz se pak směruje podle zásad.

Jako cílovou adresu zadejte IPv4 nebo IPv6 adresu BIG-IP, která přijímá klientský provoz. V DNS se zobrazí odpovídající záznam, který klientům umožňuje přeložit externí adresu URL publikované aplikace na IP adresu. K testování použijte DNS místního hostitele testovacího počítače.

Jako port služby zadejte 443 a vyberte HTTPS.

U možnosti Povolit port přesměrování zaškrtněte políčko.

V případě přesměrování portu zadejte 80 a vyberte HTTP. Tato možnost přesměruje příchozí provoz klienta HTTP na HTTPS.

V případě profilu protokolu SSL klienta vyberte Použít existující.

V části Společné vyberte možnost, kterou jste vytvořili. Pokud testujete, ponechte výchozí hodnotu. Profil SSL klienta povolí virtuální server pro protokol HTTPS, takže připojení klientů jsou šifrovaná přes protokol TLS.

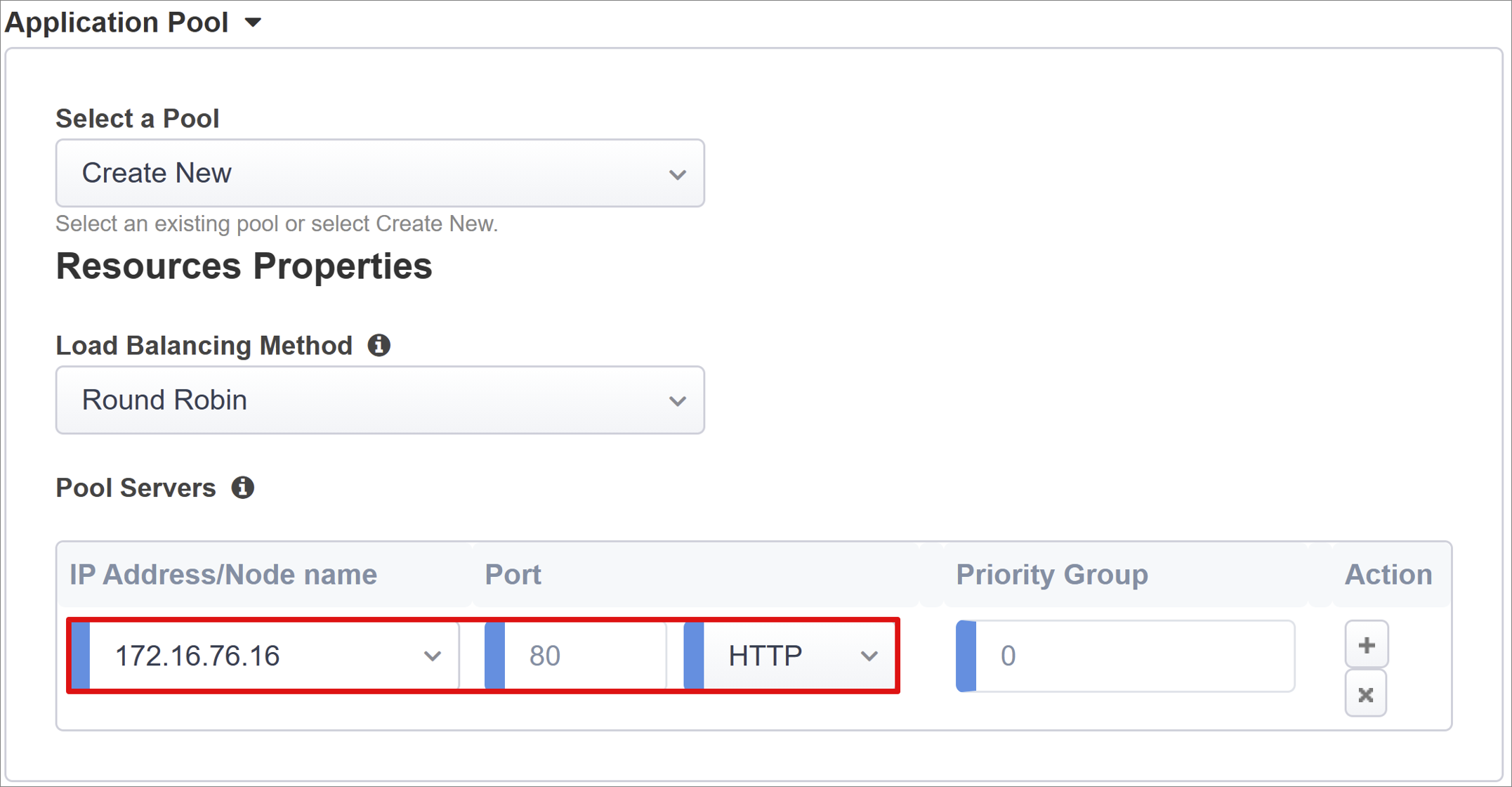

Vlastnosti fondu

Karta Fond aplikací má služby za BIG-IP, které jsou reprezentované jako fond s aplikačními servery.

Vyberte fond, vyberte Vytvořit nový nebo ho vyberte.

V případě metody vyrovnávání zatížení vyberte Kruhové dotazování.

U serverů fondů vyberte v části Název IP adresy nebo uzlu uzel nebo zadejte IP adresu a port pro servery, které jsou hostitelem aplikace Oracle JDE.

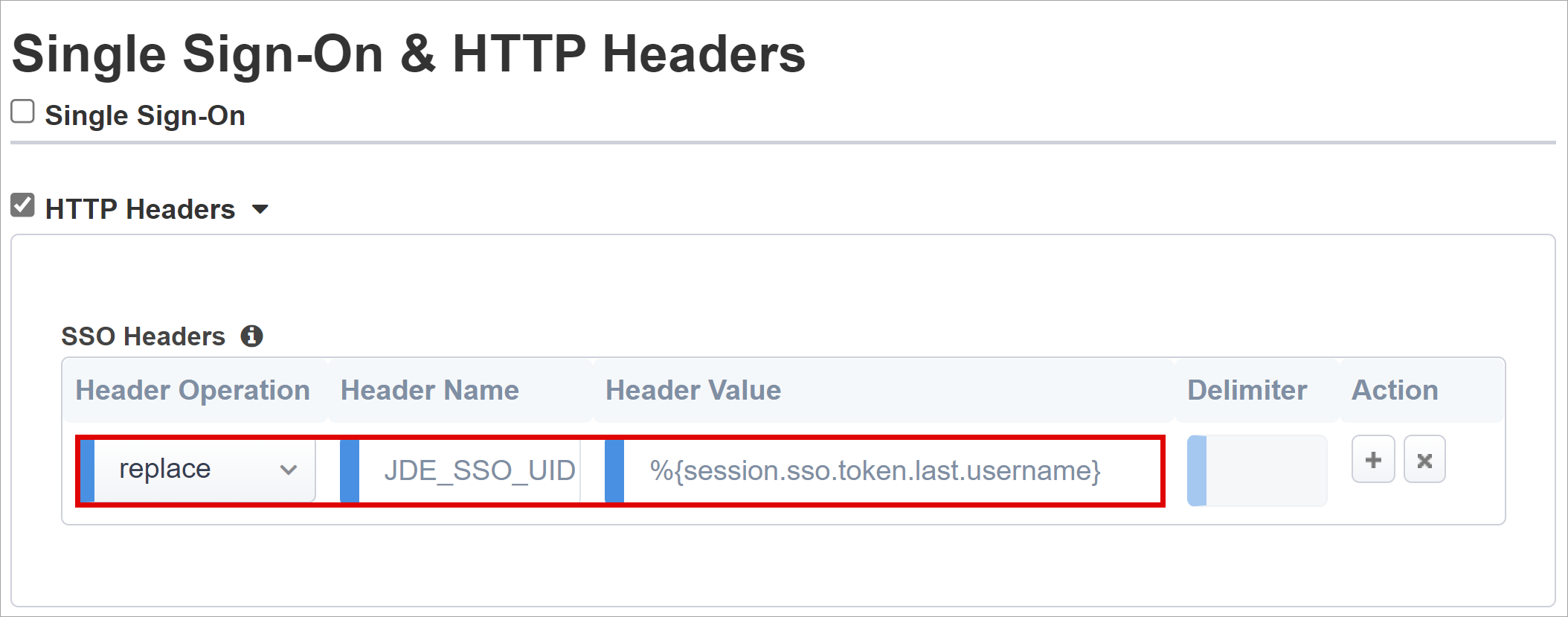

Hlavičky jednotného přihlašování a HTTP

Průvodce snadného tlačítka podporuje autorizační hlavičky Kerberos, OAuth Bearer a HTTP pro jednotné přihlašování k publikovaným aplikacím. Aplikace Lidé Soft očekává hlavičky.

U hlaviček HTTP zaškrtněte políčko.

V části Operace záhlaví vyberte nahradit.

Jako název záhlaví zadejte JDE_SSO_UID.

Jako hodnotu hlavičky zadejte %{session.sso.token.last.username}.

Poznámka:

Proměnné relace APM ve složených závorkách rozlišují malá a velká písmena. Pokud například zadáte OrclGUID a název atributu je orclguid, mapování atributů selže.

Správa relací

Nastavení správy relací BIG-IP použijte k definování podmínek pro ukončení uživatelských relací nebo pokračování. Nastavte limity pro uživatele a IP adresy a odpovídající informace o uživatelích.

Další informace najdete v tématu support.f5.com pro K18390492: Zabezpečení | Průvodce provozem APM pro BIG-IP

V provozní příručce se nevztahuje jedna funkce odhlášení (SLO), která zajišťuje ukončení relací zprostředkovatele identity, BIG-IP a uživatelských agentů, když se uživatelé odhlásí. Když snadné tlačítko vytvoří instanci aplikace SAML v tenantovi Microsoft Entra, naplní adresu URL odhlášení koncovým bodem SLO APM. Odhlášení iniciované adresou IDP z Moje aplikace ukončí relace BIG-IP a klienta.

Publikovaná data federace SAML aplikace se importují z tenanta. Tato akce poskytuje koncovému bodu pro odhlášení SAML pro ID Microsoft Entra, který zajišťuje ukončení klienta a relací Microsoft Entra iniciované aktualizací SP. APM musí vědět, kdy se uživatel odhlásí.

Když webový portál BIG-IP přistupuje k publikovaným aplikacím, APM zpracuje odhlášení, aby volal koncový bod odhlášení Microsoft Entra. Pokud se nepoužívá portál webtopu BIG-IP, uživatel nemůže instruovat, aby se APM odhlasil. Pokud se uživatel z aplikace odhlásí, je big-IP adresa zastaralá. Odhlašování iniciované aktualizací SP vyžaduje ukončení zabezpečené relace. Přidejte do tlačítka Odhlásit se z aplikace funkci SLO, která přesměruje klienta do koncového bodu microsoft Entra SAML nebo BIG-IP. Adresa URL koncového bodu SAML odhlaste pro vašeho tenanta v koncových bodech >registrace aplikací.

Pokud nemůžete aplikaci změnit, zvažte možnost naslouchat voláním protokolu BIG-IP pro odhlašování aplikace a pak aktivovat SLO.

Další informace: Kurz: Konfigurace snadného tlačítka F5 BIG-IP pro jednotné přihlašování k Oracle Lidé Soft, Lidé Soft single logout

Další informace najdete v support.f5.com pro:

- K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- K12056: Přehled možnosti Zahrnout identifikátor URI odhlášení

Nasazení

- Vyberte Nasadit.

- Ověřte, že je aplikace v seznamu tenantů podnikových aplikací.

Potvrzení konfigurace

Pomocí prohlížeče se připojte k externí adrese URL aplikace Oracle JDE nebo vyberte ikonu aplikace v Moje aplikace.

Ověřte se v Microsoft Entra ID.

Budete přesměrováni na virtuální server BIG-IP pro aplikaci a přihlásíte se pomocí jednotného přihlašování.

Poznámka:

Můžete zablokovat přímý přístup k aplikaci, čímž vynucujete cestu prostřednictvím big-IP adresy.

Pokročilé nasazení

Někdy šablony konfigurace s asistencí nemají flexibilitu.

Další informace: Kurz: Konfigurace Správce zásad přístupu F5 BIG-IP pro jednotné přihlašování založené na hlavičce

Případně v big-IP zakažte režim striktní správy konfigurace s asistencí. Konfigurace můžete změnit ručně, i když většina konfigurací je automatizovaná pomocí šablon průvodce.

Přejděte do konfigurace s asistencí pro Access>.

Na konci řádku vyberte zámek.

Změny uživatelského rozhraní průvodce nejsou možné, ale objekty BIG-IP přidružené k publikované instanci aplikace jsou odemknuté pro správu.

Poznámka:

Když znovu spustíte striktní režim a nasadíte konfiguraci, přepíšou se nastavení provedená mimo konfiguraci s asistencí. Pro produkční služby doporučujeme pokročilou konfiguraci.

Řešení problému

Pomocí protokolování BIG-IP můžete izolovat problémy s připojením, jednotným přihlašováním, porušeními zásad nebo chybně nakonfigurovanými mapováními proměnných.

Úroveň podrobností protokolu

- Přejděte na Přehled zásad > přístupu.

- Vyberte protokoly událostí.

- Vyberte Nastavení.

- Vyberte řádek publikované aplikace.

- VyberteUpravit.

- Výběr přístupových systémových protokolů

- V seznamu jednotného přihlašování vyberte Ladit.

- Vyberte OK.

- Reprodukujte příslušný problém.

- Zkontrolujte protokoly.

Až budete hotovi, vraťte se k této funkci, protože podrobný režim generuje velké množství dat.

Chybová zpráva BIG-IP

Pokud se po předběžném ověření Microsoft Entra zobrazí chyba BIG-IP, je možné, že problém souvisí s MICROSOFT Entra ID s jednotným přihlašováním BIG-IP.

- Přejděte na Přehled aplikace Access>.

- Vyberte sestavy Accessu.

- Spusťte sestavu za poslední hodinu.

- Projděte si protokoly, kde najdete nápovědu.

Pomocí odkazu zobrazit relaci relace potvrďte, že APM obdrží očekávané deklarace identity Microsoft Entra.

Žádná chybová zpráva BIG-IP

Pokud se nezobrazí žádná chybová zpráva BIG-IP, problém může souviset s back-endovým požadavkem nebo big-IP sso aplikace.

- Přejděte na Přehled zásad > přístupu.

- Vyberte aktivní relace.

- Vyberte odkaz aktivní relace.

Pomocí odkazu Zobrazit proměnné určete problémy s jednotným přihlašováním, zejména pokud APM BIG-IP získá nesprávné atributy z proměnných relace.

Další informace:

- Přechod na devcentral.f5.com pro přiřazení příkladů proměnných APM

- Přechod na techdocs.f5.com pro proměnné relace