Integrace F5 BIG-IP s Microsoft Entra ID

S nárůstem hrozby a používáním více mobilních zařízení organizace přemýšlí přístup k prostředkům a zásady správného řízení. Součástí modernizačních programů je posouzení připravenosti napříč identitami, zařízeními, aplikacemi, infrastrukturou, sítí a daty. O nulová důvěra (Zero Trust) frameworku se dozvíte, jak povolit práci na dálku a nástroj nulová důvěra (Zero Trust) Assessment.

V Microsoftu a F5 si uvědomujeme, že vaše digitální transformace je dlouhodobá cesta, potenciálně kritické prostředky se zveřejňují až do modernizace. Cílem F5 BIG-IP a Zabezpečeného hybridního přístupu (SHA) microsoft Entra ID je zlepšit vzdálený přístup k místním aplikacím a posílit stav zabezpečení ohrožených starších služeb.

Výzkum odhaduje, že 60 –80 % místních aplikací je starší verze nebo nemožnost integrace s Microsoft Entra ID. Stejná studie udává velký podíl podobných systémů spuštěných v předchozích verzích SYSTÉMŮ SAP, Oracle, SAGE a dalších dobře známých úloh pro důležité služby.

Sha umožňuje organizacím pokračovat v používání investic do sítě F5 a doručování aplikací. S Microsoft Entra ID SHA přemístí mezeru s rovinou řízení identit.

Zaměstnanecké výhody

Když Microsoft Entra ID předem ověří přístup k publikovaným službám BIG-IP, existuje mnoho výhod:

- Ověřování bez hesla pomocí:

Mezi další výhody patří:

- Jedna řídicí rovina pro řízení identity a přístupu

- Centrum pro správu Microsoft Entra

- Preemptivní podmíněný přístup

- Vícefaktorové ověřování Microsoft Entra

- Adaptivní ochrana prostřednictvím profilace rizik uživatelů a relací

- Detekce nevracených přihlašovacích údajů

- Samoobslužné resetování hesla (SSPR)

- Správa nároků pro řízený přístup hostů

- Zjišťování a řízení aplikací

- Monitorování a analýzy hrozeb s využitím Microsoft Sentinelu

Popis scénáře

Jako ADC (Application Delivery Controller) a virtuální privátní síť SSL-VPN (Secure Socket Layer) poskytuje systém BIG-IP místní a vzdálený přístup ke službám, včetně:

- Moderní a starší webové aplikace

- Jiné než webové aplikace

- Služby ROZHRANÍ API (Representational State Transfer) a SOAP (Simple Object Access Protocol) webové aplikace (API)

Místní Traffic Manager BIG-IP (LTM) slouží k publikování zabezpečených služeb, zatímco Správce zásad přístupu (APM) rozšiřuje funkce BIG-IP, které umožňují federaci identit a jednotné přihlašování (SSO).

S integrací dosáhnete přechodu protokolu na zabezpečené starší nebo jiné integrované služby než Azure AD s ovládacími prvky, jako jsou:

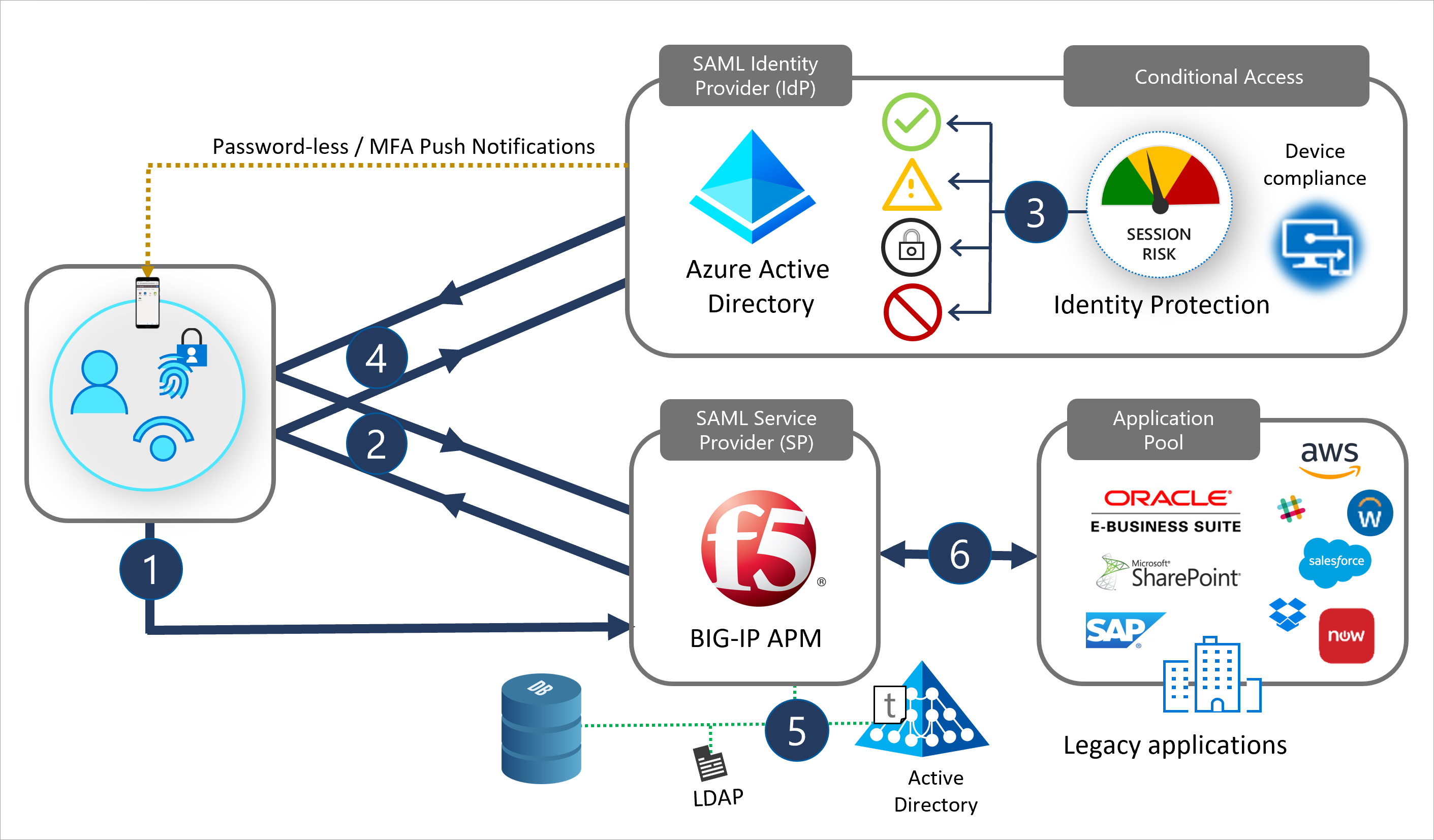

Ve scénáři je BIG-IP reverzní proxy server, který předává předběžné ověřování a autorizaci služby Microsoft Entra ID. Integrace je založená na standardním vztahu důvěryhodnosti federace mezi APM a ID Microsoft Entra. Tento scénář je společný s SHA. Další informace: Konfigurace F5 BIG-IP SSL-VPN pro jednotné přihlašování Microsoft Entra. Pomocí SHA můžete zabezpečit prostředky SAML (Security Assertion Markup Language), Open Authorization (OAuth) a OpenID Připojení (OIDC).

Poznámka:

Pokud se používá pro místní a vzdálený přístup, může být big-IP bod pro nulová důvěra (Zero Trust) přístup ke službám, včetně aplikací SaaS (software jako služba).

Následující diagram znázorňuje front-endovou výměnu předběžného ověřování mezi uživatelem, VELKOU IP adresou a ID Microsoft Entra v toku iniciovaného poskytovatelem služeb (SP). Pak se zobrazí další rozšiřování relace APM a jednotné přihlašování k jednotlivým back-endovým službám.

- Na portálu uživatel vybere ikonu aplikace a přeloží adresu URL na SAML SP (BIG-IP).

- BIG-IP přesměruje uživatele na zprostředkovatele identity SAML (IDP), Microsoft Entra ID pro předběžné ověření.

- Microsoft Entra ID zpracovává zásady podmíněného přístupu a řízení relací pro autorizaci.

- Uživatel se vrátí k BIG-IP adrese a zobrazí deklarace identity SAML vydané microsoftem Entra ID.

- Informace o relaci požadavků BIG-IP pro jednotné přihlašování a řízení přístupu na základě role (RBAC) do publikované služby

- BIG-IP předává požadavek klienta back-endové službě.

Uživatelské prostředí

Bez ohledu na to, jestli je zaměstnanec, přidružený nebo spotřebitel, se většina uživatelů seznámí s přihlašovacím prostředím Office 365. Přístup ke službám BIG-IP je podobný.

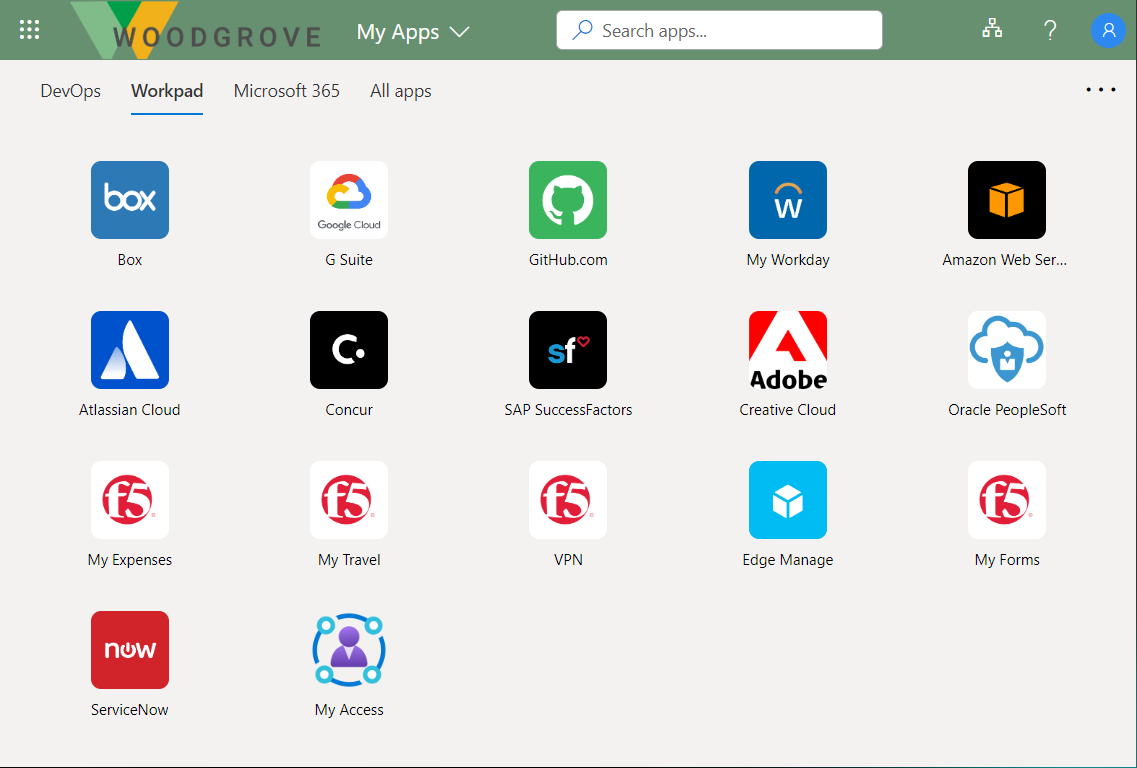

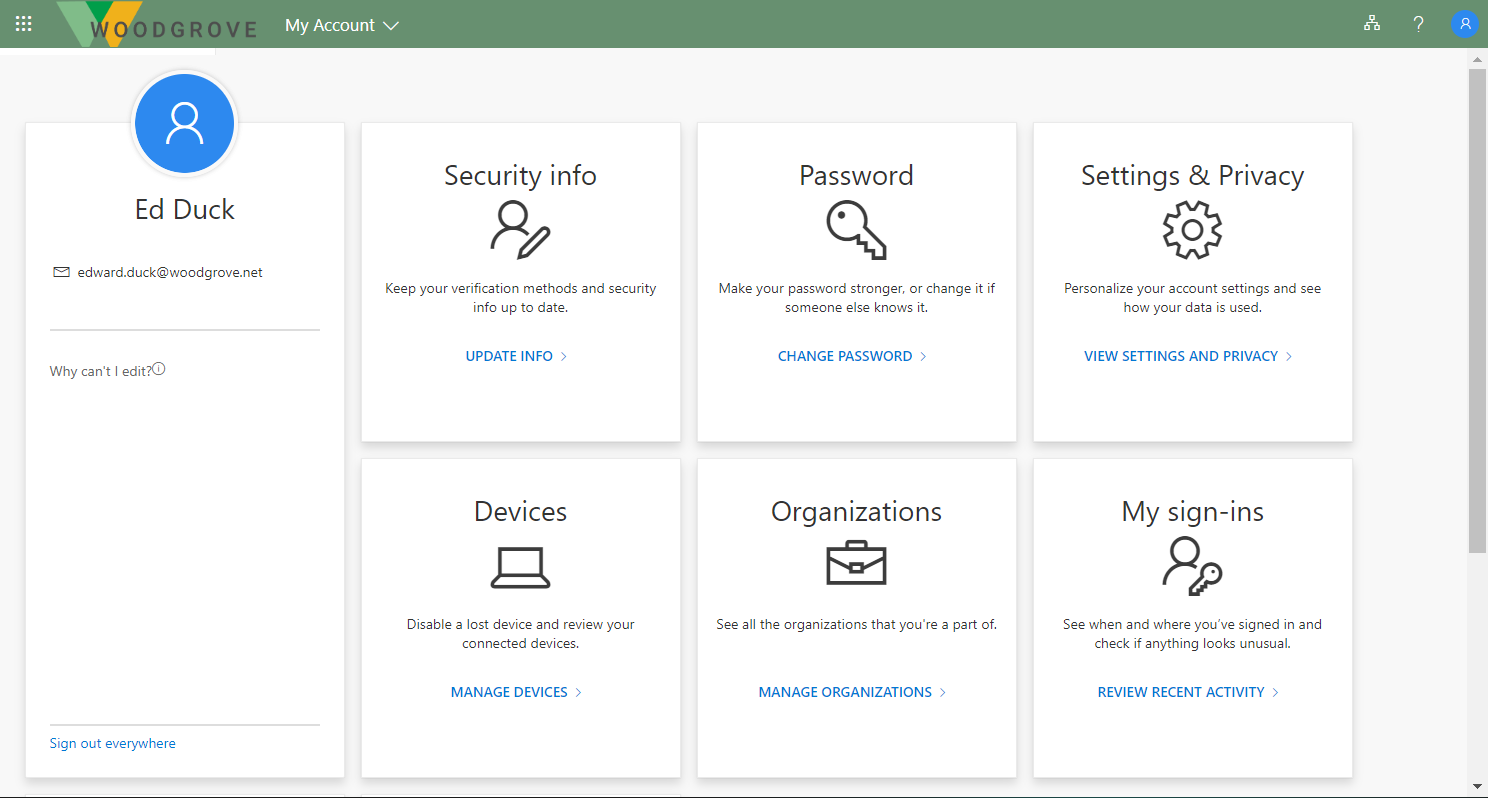

Uživatelé můžou najít své publikované služby BIG-IP na portálu Moje aplikace nebospouštěči aplikací Microsoft 365 s samoobslužnými funkcemi bez ohledu na zařízení nebo umístění. Uživatelé můžou dál přistupovat k publikovaným službám pomocí portálu Webtop BIG-IP. Když se uživatelé odhlásí, SHA zajišťuje ukončení relace pro BIG-IP a Microsoft Entra ID, což pomáhá službám zůstat chráněny před neoprávněným přístupem.

Uživatelé přistupují k portálu Moje aplikace za účelem vyhledání publikovaných služeb BIG-IP a správy vlastností účtu. Na následující grafické stránce se podívejte na galerii a samoobslužnou stránku.

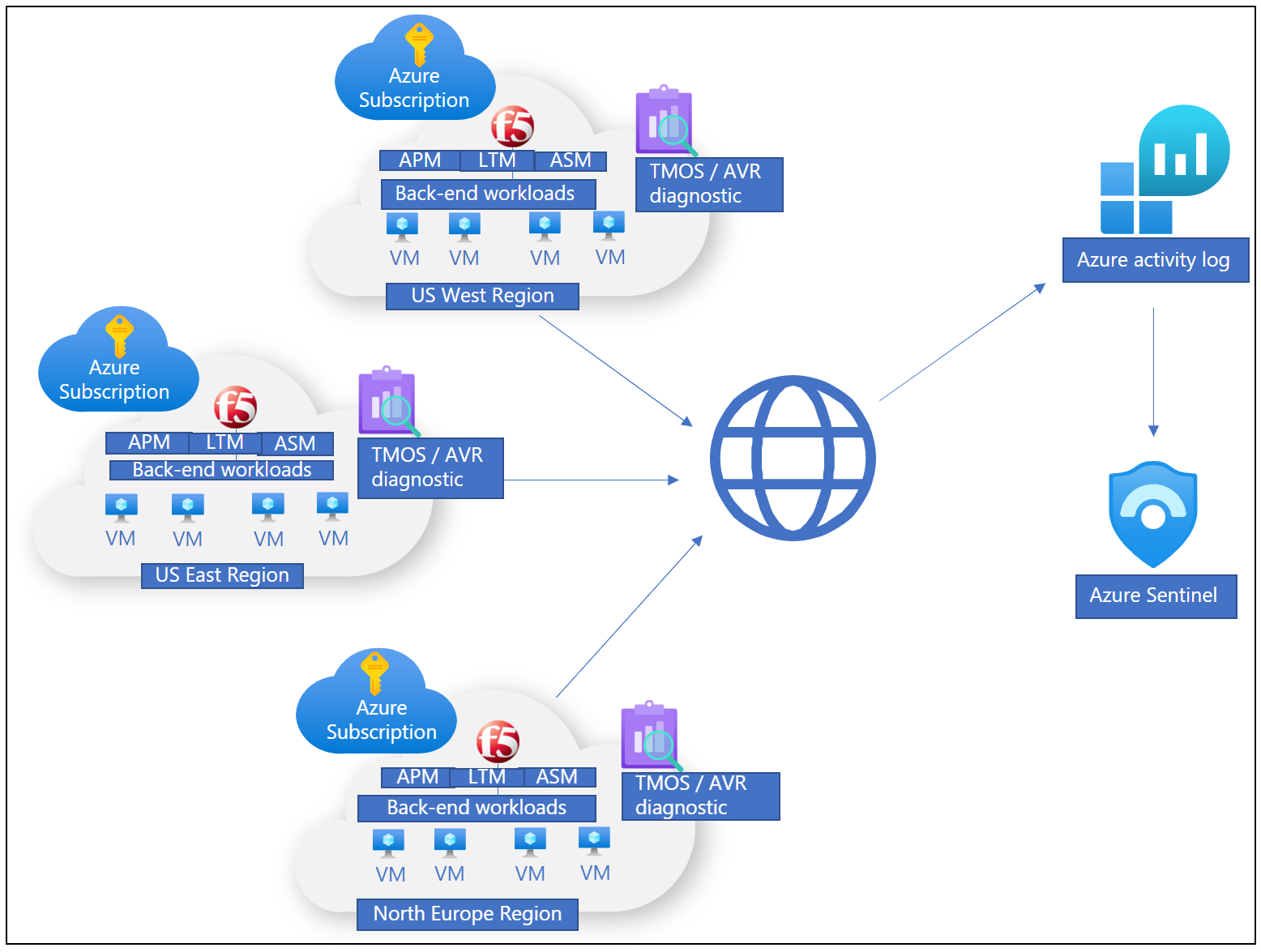

Přehledy a analýzy

Nasazené instance BIG-IP můžete monitorovat, abyste zajistili vysokou dostupnost publikovaných služeb na úrovni SHA a provozně.

Události se místně nebo vzdáleně dají protokolovat prostřednictvím řešení SIEM (Security Information and Event Management), které umožňuje zpracování úložiště a telemetrie. Pokud chcete monitorovat aktivity ID Microsoft Entra a SHA, můžete společně používat Azure Monitor a Microsoft Sentinel:

Přehled vaší organizace, potenciálně napříč několika cloudy a místními umístěními, včetně infrastruktury BIG-IP

Jedna řídicí rovina s ohledem na signály, vyhnout se závislostem na složitých a různorodých nástrojích

Požadavky na integraci

K implementaci SHA není potřeba žádné předchozí zkušenosti ani znalosti F5 BIG-IP, ale doporučujeme vám seznámit se s terminologií F5 BIG-IP. Viz glosář služby F5.

Integrace F5 BIG-IP s Microsoft Entra ID for SHA má následující požadavky:

- Instance F5 BIG-IP spuštěná na:

- Fyzické zařízení

- Hypervisor Virtual Edition, jako je Microsoft Hyper-V, VMware ESXi, Linux KVM a Citrix Hypervisor

- Cloud Virtual Edition, jako je Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack a Google Cloud

Poznámka:

Umístění instance BIG-IP může být místní nebo podporovaná cloudová platforma včetně Azure. Instance má připojení k internetu, publikované prostředky a všechny služby, jako je Active Directory.

- Aktivní licence F5 BIG-IP APM:

- F5 BIG-IP® Best bundle

- Samostatná licence F5 BIG-IP Access Policy Manager™

- Doplněk F5 BIG-IP Access Policy Manager™ (APM) pro stávající místní Traffic Manager™ BIG-IP F5 BIG-IP® (LTM)

- Zkušební licence APM (Big-IP Access Policy Manager™) 90 dnů

- Licencování Microsoft Entra ID:

- Bezplatný účet Azure má minimální základní požadavky na SHA s ověřováním bez hesla.

- Předplatné Premium má podmíněný přístup, vícefaktorové ověřování a službu Identity Protection.

Scénáře konfigurace

Big-IP pro SHA můžete nakonfigurovat pomocí možností založených na šablonách nebo ruční konfigurace. Následující kurzy obsahují pokyny k implementaci big-IP adres a zabezpečeného hybridního přístupu Microsoft Entra ID.

Rozšířená konfigurace

Pokročilý přístup je flexibilní způsob implementace SHA. Ručně vytvoříte všechny objekty konfigurace BIG-IP. Tento přístup použijte pro scénáře, které nejsou v šablonách konfigurace s asistencí.

Pokročilé kurzy konfigurace:

Rozšíření Azure AD B2C za účelem ochrany aplikací pomocí F5 BIG-IP

F5 BIG-IP APM a Microsoft Entra SSO k aplikacím založeným na hlavičce

F5 BIG-IP APM a Microsoft Entra SSO k aplikacím založeným na formulářích

Šablony tlačítek s asistencí a konfigurace s asistencí

Průvodce konfigurací s asistencí BIG-IP verze 13.1 minimalizuje čas a úsilí při implementaci běžných scénářů publikování BIG-IP adres. Jeho architektura pracovního postupu poskytuje intuitivní prostředí nasazení pro konkrétní topologie přístupu.

Konfigurace s asistencí verze 16.x má funkci Snadné tlačítko: Správci se už nebudou mezi Microsoft Entra ID a BIG-IP používat služby sha. Kompletní nasazení a správa zásad zajišťuje průvodce konfigurací s asistencí APM a Microsoft Graph. Tato integrace mezi BIG-IP APM a Microsoft Entra ID zajišťuje, aby aplikace podporovaly federaci identit, jednotné přihlašování a podmíněný přístup Microsoft Entra bez režijních nákladů na správu pro každou aplikaci.

Kurzy pro použití šablon Easy Button, F5 BIG-IP Easy Button pro jednotné přihlašování k:

Přístup hostů Microsoft Entra B2B

Přístup hostů Microsoft Entra B2B k aplikacím chráněným sha je možný, ale může vyžadovat kroky, které nejsou v kurzech. Jedním z příkladů je jednotné přihlašování kerberos, když big-IP provádí omezené delegování kerberos (KCD) k získání lístku služby z řadičů domény. Bez místního vyjádření místního uživatele typu host řadič domény nebude požadavek respektovat, protože neexistuje žádný uživatel. Pokud chcete tento scénář podporovat, ujistěte se, že se externí identity přetékají z vašeho tenanta Microsoft Entra do adresáře používaného aplikací.

Další informace: Udělení přístupu uživatelům B2B v Microsoft Entra ID k místním aplikacím

Další kroky

Testování konceptu SHA můžete provést pomocí infrastruktury BIG-IP nebo nasazením virtuálního počítače BIG-IP Virtual Edition (VE) do Azure. Nasazení virtuálního počítače v Azure trvá přibližně 30 minut, pak budete mít:

- Zabezpečená platforma pro modelování pilotního nasazení sha

- Předprodukční instance pro testování nových aktualizací systému BIG-IP a oprav hotfix

Identifikujte jednu nebo dvě aplikace, které se mají publikovat pomocí BIG-IP adresy a chráněné pomocí SHA.

Naším doporučením je začít s aplikací, která není publikovaná prostřednictvím BIG-IP adresy. Tato akce zabraňuje potenciálnímu přerušení produkčních služeb. Pokyny v tomto článku vám můžou pomoct zjistit, jak vytvořit objekty konfigurace BIG-IP a nastavit SHA. Publikované služby BIG-IP pak můžete převést na SHA s minimálním úsilím.

Následující interaktivní průvodce znázorňuje implementaci SHA pomocí šablony a prostředí koncového uživatele.