Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

App Service Environment je funkce Aplikace Azure Service, která poskytuje plně izolované a vyhrazené prostředí pro zabezpečené spouštění aplikací App Service ve velkém měřítku. Nastavení DNS pro výchozí příponu domény služby App Service Environment neomezí aplikace tak, aby byly přístupné jenom těmito názvy. Přípona vlastní domény je funkce interního nástroje pro vyrovnávání zatížení (ILB) prostředí aplikačních služeb, která umožňuje používat vlastní doménovou příponu pro přístup k aplikacím v prostředí App Service Environment.

Pokud nemáte službu App Service Environment, přečtěte si téma Vytvoření služby App Service Environment v3.

Přípona vlastní domény definuje kořenovou doménu používanou službou App Service Environment. Ve veřejné variantě služby Aplikace Azure Service je výchozí kořenová doména pro všechny webové aplikace azurewebsites.net. Ve prostředích ILB App Service je výchozí kořenová doména appserviceenvironment.net. Vzhledem k tomu, že prostředí aplikace ILB je interní vůči virtuální síti zákazníka, mohou zákazníci kromě výchozí domény používat také hlavní doménu, která dává smysl pro použití v rámci interní virtuální sítě společnosti. Hypotetická společnost Contoso může například použít výchozí kořenovou doménu internal.contoso.com pro aplikace, které mají být přeložitelné a přístupné jenom ve virtuální síti společnosti Contoso. Aplikace v této virtuální síti je přístupná přes APP-NAME.internal.contoso.com.

Přípona vlastní domény je určená pro službu App Service Environment. Tato funkce se liší od vlastní vazby domény ve službě App Service. Další informace o vazbách vlastní domény najdete v tématu Mapování existujícího vlastního názvu DNS na Azure App Service.

Pokud certifikát použitý pro příponu vlastní domény obsahuje položku alternativního názvu subjektu (SAN) pro *.scm. VLASTNÍ DOMÉNA, web SCM je také dostupný z APP-NAME.scm.CUSTOM-DOMAIN. Pomocí základního ověřování můžete získat přístup pouze k scm přes vlastní doménu. Jednotné přihlašování je možné jenom s výchozí kořenovou doménou.

Na rozdíl od předchozích verzí je možné dosáhnout koncových bodů FTPS pro službu App Services ve službě App Service Environment v3 pouze pomocí výchozí přípony domény.

Připojení ke koncovému bodu přípony vlastní domény musí pro připojení založená na protokolu TLS používat SNI (Server Name Indication).

Požadavky

- Varianta služby App Service Environment v3 s interním nástrojem pro vyrovnávání zatížení

- ** Platný certifikát SSL/TLS musí být uložený ve službě Azure Key Vault ve formátu .PFX. Další informace o používání certifikátů se službou App Service najdete v tématu Přidání certifikátu TLS/SSL ve službě Aplikace Azure Service.

- Certifikát musí být menší než 20 kB.

Spravovaná identita

Spravovaná identita se používá k ověření ve službě Azure Key Vault, ve které je uložený certifikát SSL/TLS. Pokud aktuálně nemáte přidruženou spravovanou identitu ke službě App Service Environment, musíte ji nakonfigurovat.

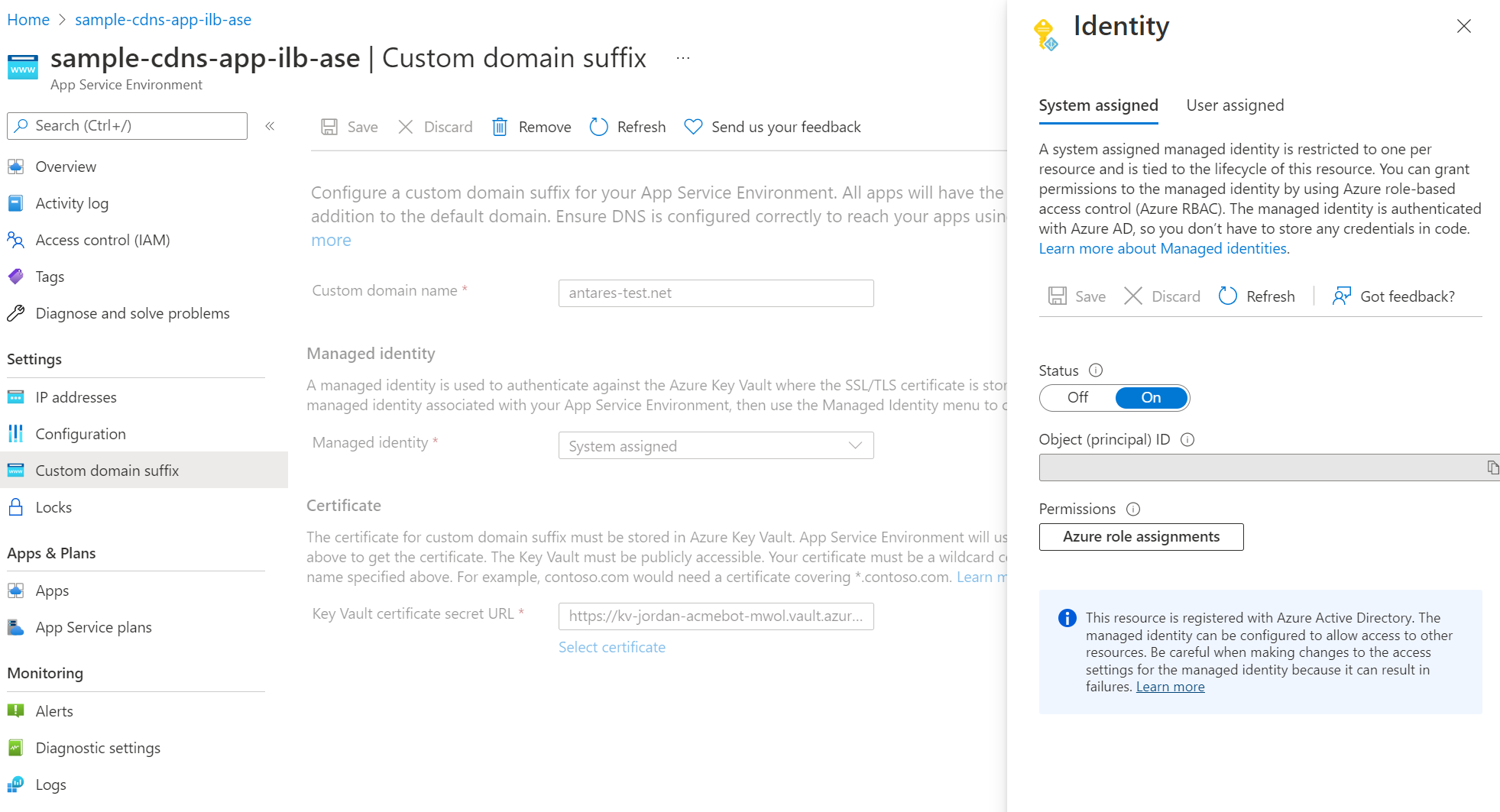

Můžete použít spravovanou identitu přiřazenou systémem nebo přiřazenou uživatelem. Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem, přečtěte si téma Správa spravovaných identit přiřazených uživatelem. Pokud chcete použít spravovanou identitu přiřazenou systémem a ještě ji nemáte přiřazenou ke službě App Service Environment, prostředí portálu s příponou vlastní domény vás provede procesem vytváření. Případně můžete přejít na stránku Identita pro službu App Service Environment a nakonfigurovat a přiřadit spravované identity tam.

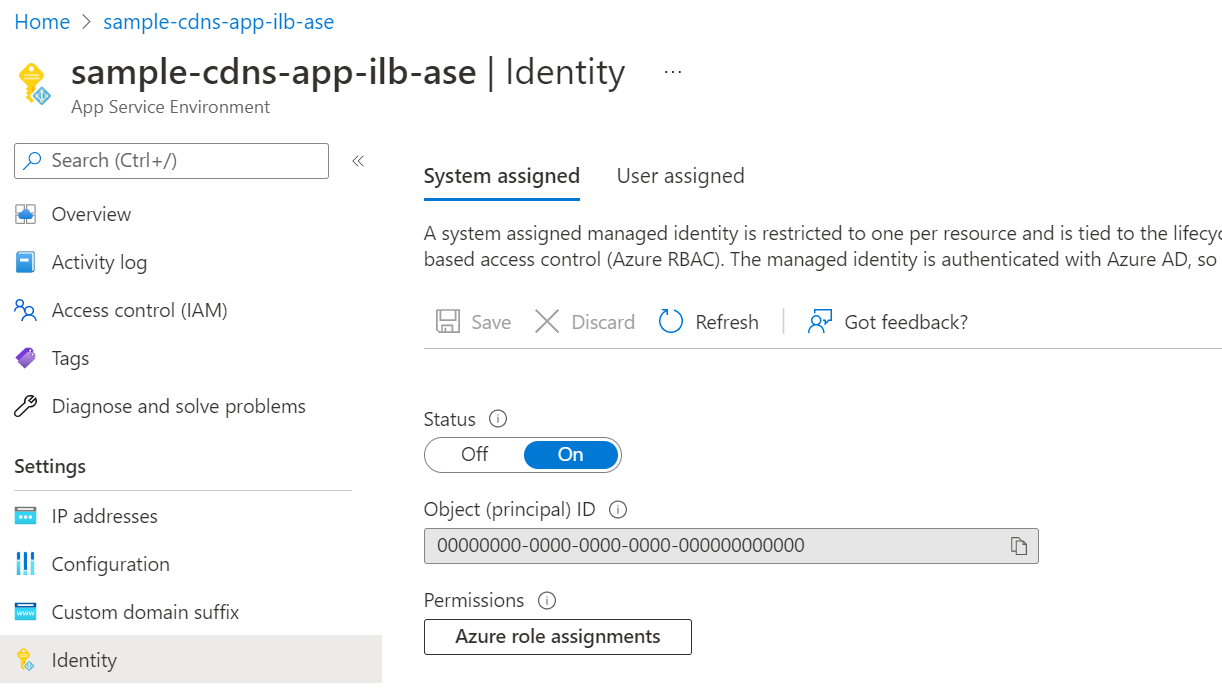

Pokud chcete povolit spravovanou identitu přiřazenou systémem, nastavte stav na Zapnuto.

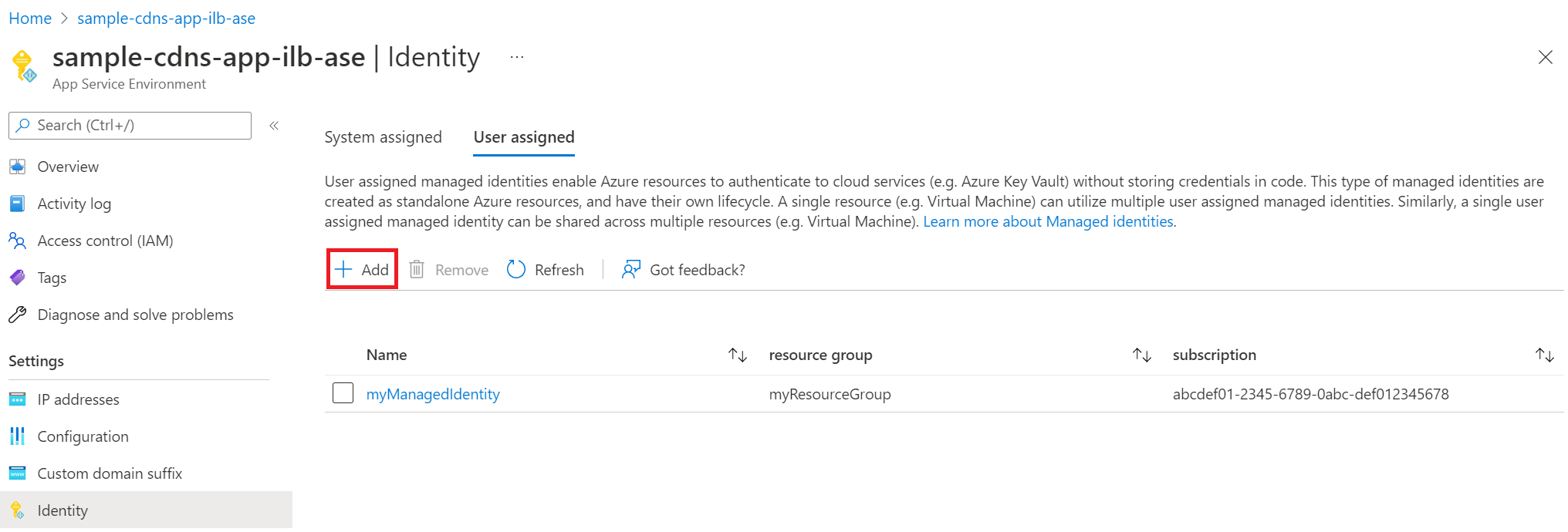

Pokud chcete přiřadit spravovanou identitu, která je uživatelsky přiřazená, vyberte možnost "Přidat" a vyhledejte spravovanou identitu, kterou chcete použít.

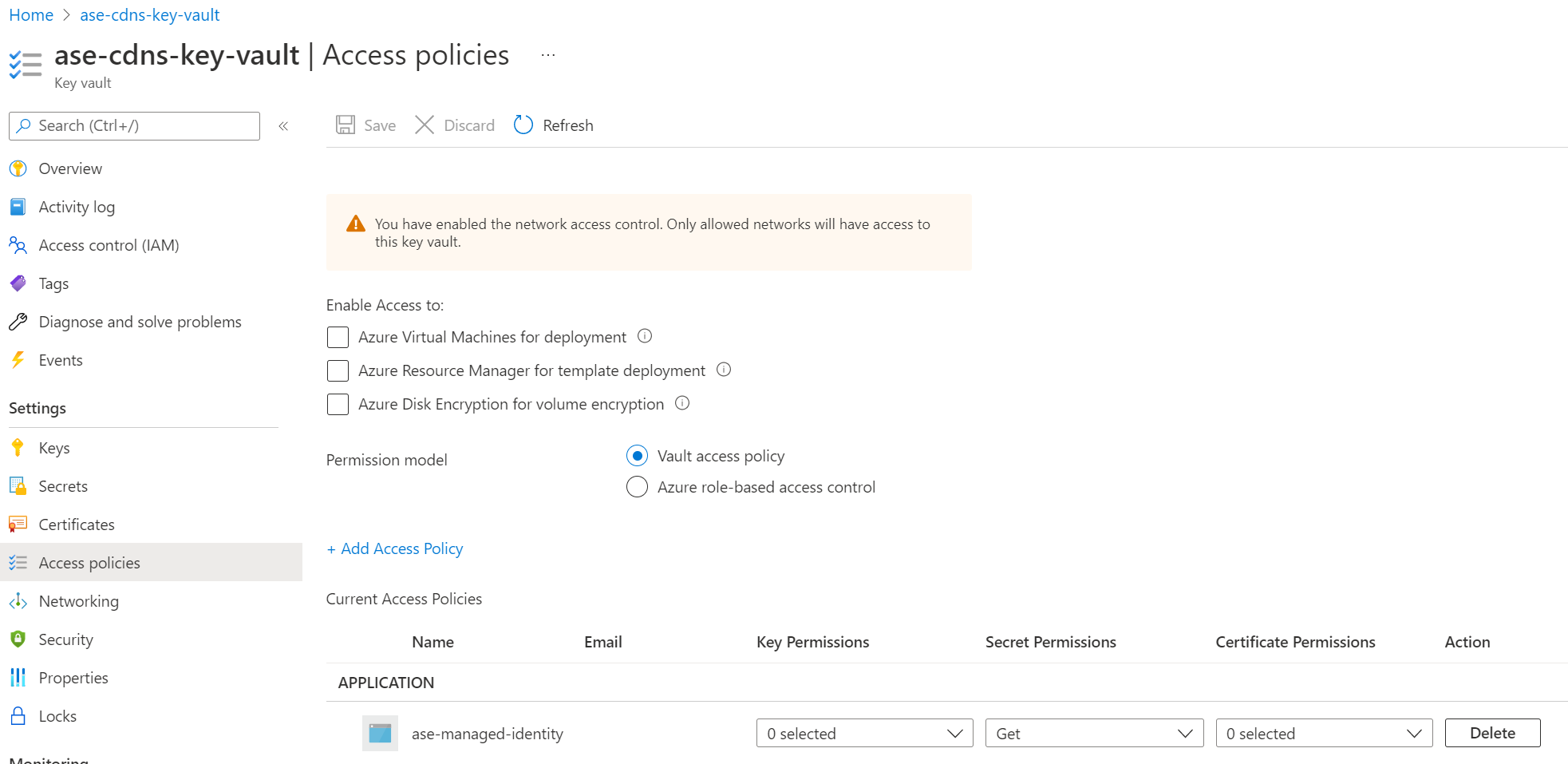

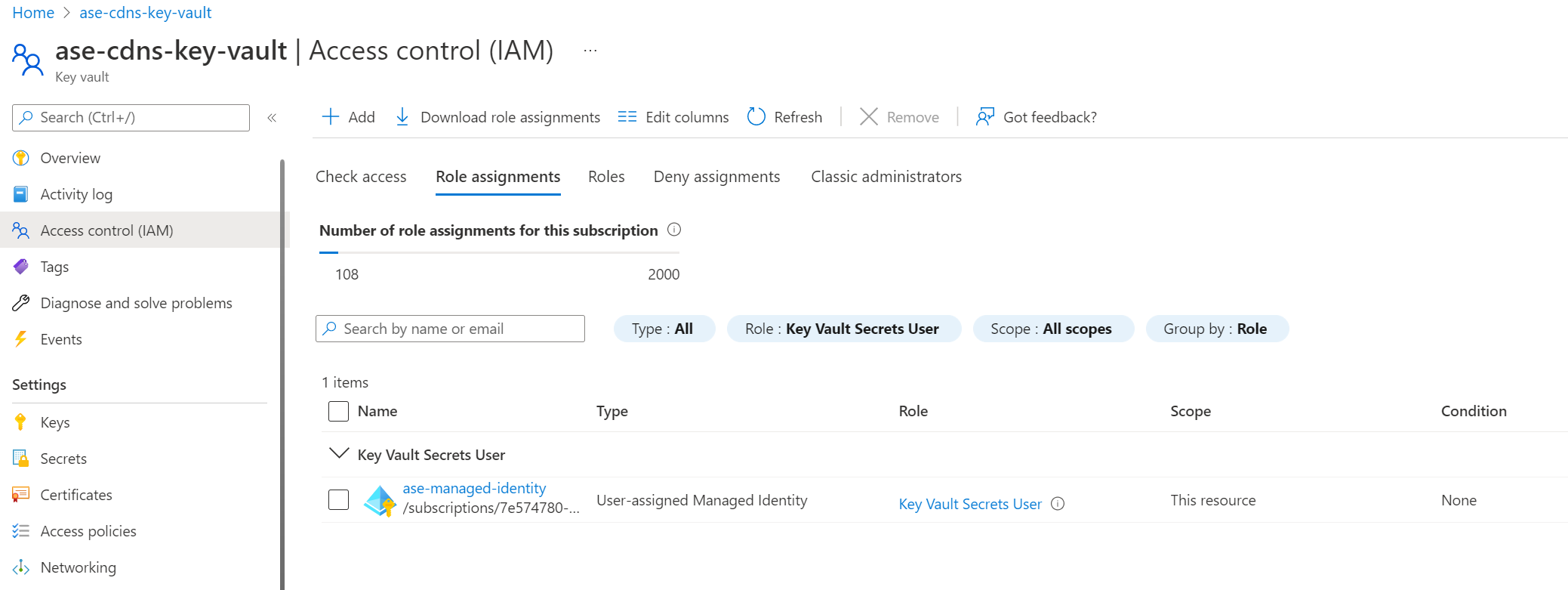

Jakmile přiřadíte spravovanou identitu ke službě App Service Environment, ujistěte se, že spravovaná identita má dostatečná oprávnění pro Azure Key Vault. Můžete použít zásady přístupu trezoru nebo řízení přístupu na základě role v Azure.

Pokud používáte zásady přístupu k trezoru, spravovaná identita potřebuje pro klíčový trezor minimálně oprávnění "získat tajemství".

Pokud se rozhodnete použít řízení přístupu na základě role Azure ke správě přístupu k trezoru klíčů, musíte spravované identitě udělit minimálně roli "Uživatel tajných kódů služby Key Vault".

Certifikát

Certifikát pro příponu vlastní domény musí být uložený ve službě Azure Key Vault. Certifikát musí být nahrán do souboru . Formát PFX je menší než 20 kB. Certifikáty ve formátu .PEM nejsou v tuto chvíli podporovány. App Service Environment používá spravovanou identitu, kterou jste vybrali k získání certifikátu.

Váš certifikát musí být certifikát se zástupným znakem pro vybraný vlastní název domény. Například internal.contoso.com by potřeboval certifikát pokrývající *.internal.contoso.com. Pokud certifikát používaný příponou vlastní domény obsahuje položku alternativního názvu subjektu (SAN) pro scm, například *.scm.internal.contoso.com, web scm je k dispozici také pomocí přípony vlastní domény.

Pokud certifikát ve službě Azure Key Vault otočíte, služba App Service Environment změnu převezme do 24 hodin.

Síťový přístup ke službě Key Vault

Trezor klíčů je přístupný veřejně nebo prostřednictvím privátního koncového bodu přístupného z podsítě, do které je služba App Service Environment nasazená. Informace o konfiguraci privátního koncového bodu najdete v tématu Integrace služby Key Vault se službou Azure Private Link. Pokud používáte veřejný přístup, můžete trezor klíčů zabezpečit tak, aby přijímal provoz jenom z odchozí IP adresy služby App Service Environment. App Service Environment používá při přístupu k trezoru klíčů odchozí IP adresu platformy jako zdrojovou adresu. IP adresu najdete na stránce IP adresy na webu Azure Portal.

Konfigurace přípony vlastní domény pomocí webu Azure Portal

- Na webu Azure Portal přejděte na stránku s příponou vlastní domény pro službu App Service Environment.

- Zadejte vlastní název domény.

- Vyberte spravovanou identitu, kterou definujete pro službu App Service Environment. Můžete použít spravovanou identitu přiřazenou systémem nebo přiřazenou uživatelem. Spravovanou identitu můžete nakonfigurovat, pokud jste tak dosud neučinili. Spravovanou identitu můžete nakonfigurovat přímo ze stránky přípony vlastní domény pomocí možnosti Přidat identitu v poli pro výběr spravované identity.

- Vyberte certifikát pro příponu vlastní domény.

- Pokud pro přístup k trezoru klíčů používáte privátní koncový bod, protože přístup k síti je omezený na privátní koncový bod, nemůžete k výběru certifikátu použít rozhraní portálu. Musíte zadat adresu URL certifikátu ručně.

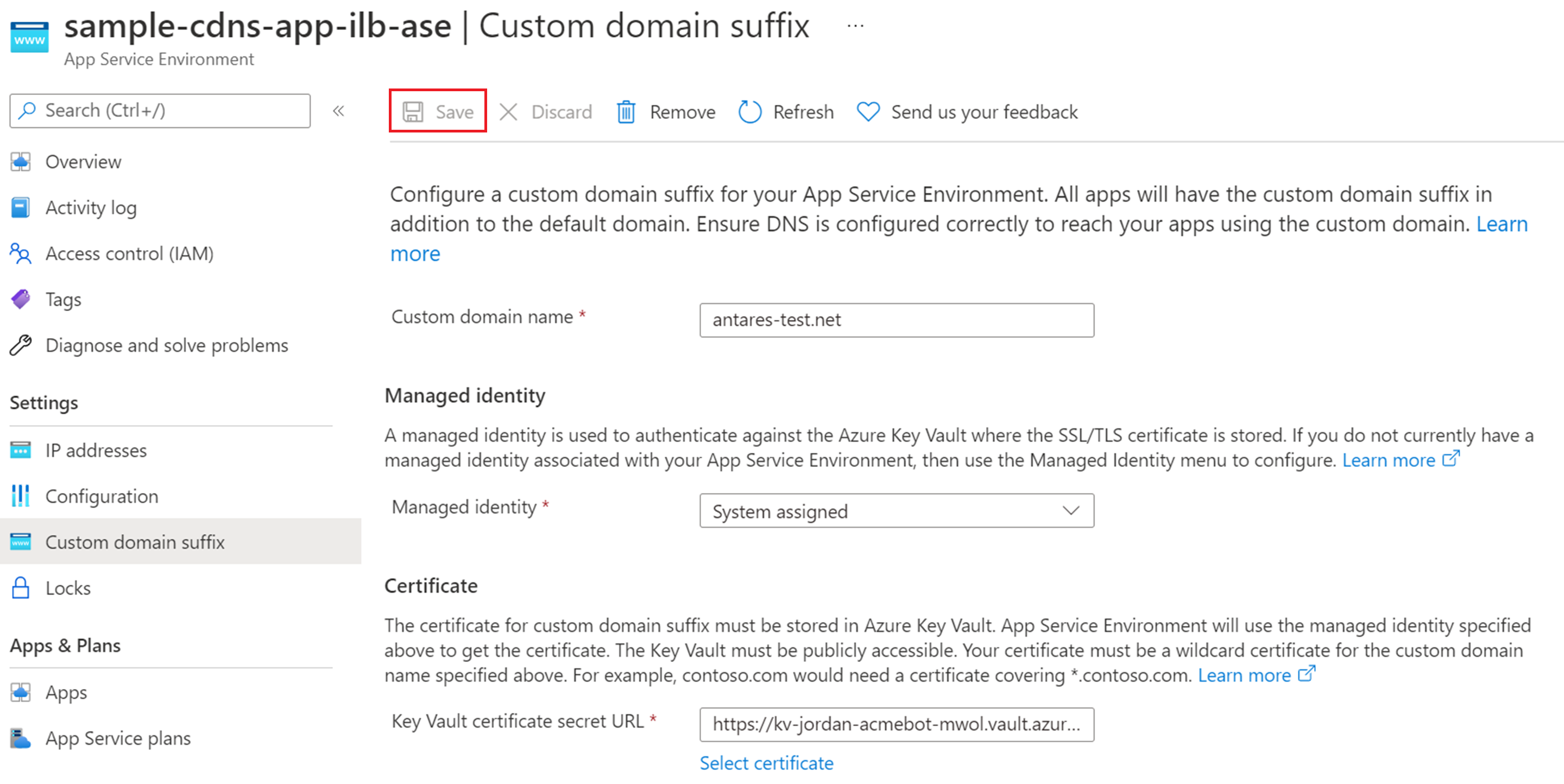

- V horní části stránky vyberte Uložit. Pokud chcete zobrazit nejnovější aktualizace konfigurace, aktualizujte stránku.

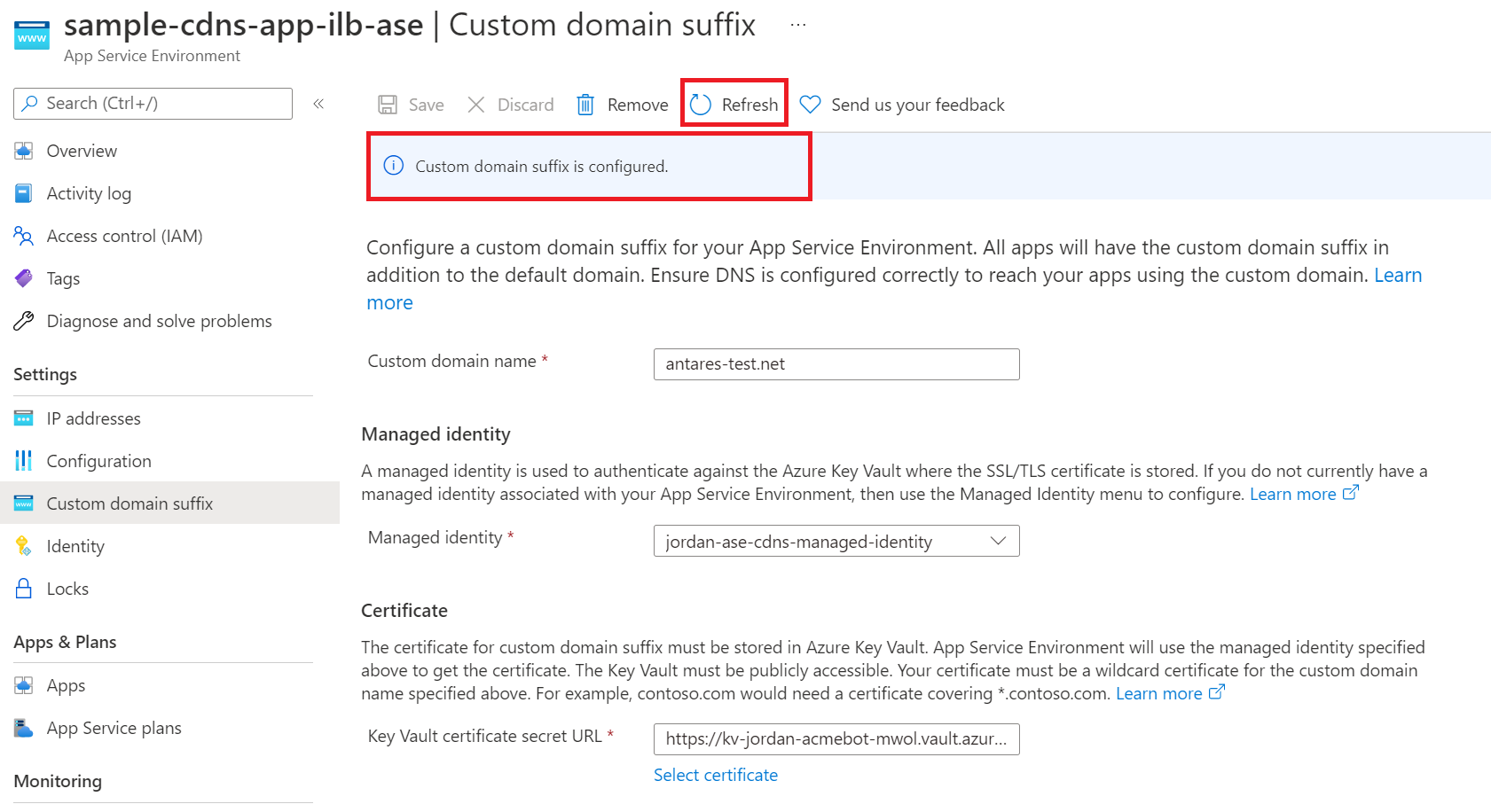

- Nastavení konfigurace přípony vlastní domény trvá několik minut. Stav zkontrolujte tak, že v horní části stránky vyberete Aktualizovat. Banner se aktualizuje s nejnovějším pokrokem. Po dokončení se v banneru zobrazí zpráva, že je nakonfigurovaná přípona vlastní domény.

Konfigurace přípony vlastní domény pomocí Azure Resource Manageru

Pokud chcete nakonfigurovat příponu vlastní domény pro službu App Service Environment pomocí šablony Azure Resource Manageru, musíte zahrnout následující vlastnosti. Ujistěte se, že splňujete požadavky a že vaše spravovaná identita a certifikát jsou přístupné a mají příslušná oprávnění pro Azure Key Vault.

Před přiřazením spravované identity v šabloně musíte nakonfigurovat spravovanou identitu a ujistit se, že existuje. Další informace o spravovaných identitách najdete v přehledu spravované identity.

Použití spravované identity přiřazené uživatelem

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Použijte systémem přiřazenou spravovanou identitu

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Konfigurace přípony vlastní domény pomocí Azure Resource Exploreru

Můžete také aktualizovat stávající ILB App Service Environment pomocí Azure Resource Exploreru.

- V Průzkumníku prostředků přejděte do uzlu App Service Environment (subscriptions>{vaše předplatné}>resourceGroups>{vaše skupina prostředků}>providers>Microsoft.Web>hostingEnvironments). Pak vyberte konkrétní službu App Service Environment, kterou chcete aktualizovat.

- Pokud chcete povolit interaktivní úpravy v Průzkumníku prostředků, vyberte na horním panelu nástrojů možnost Číst/Zapisovat .

- Výběrem tlačítka Upravit můžete šablonu Resource Manageru upravit.

- Posuňte se do dolní části pravého podokna. Atribut customDnsSuffixConfiguration je v dolní části.

- Zadejte hodnoty dnsSuffix, certificateUrl a keyVaultReferenceIdentity.

- Přejděte k atributu identity a zadejte podrobnosti přidružené ke spravované identitě, kterou používáte.

- Výběrem tlačítka PUT v horní části potvrďte změnu do služby App Service Environment.

- Stav zásobování v rámci konfigurace CustomDnsSuffix poskytuje zprávu o stavu aktualizace konfigurace.

Konfigurace DNS

Pokud chcete získat přístup k aplikacím ve službě App Service Environment pomocí vlastní přípony domény, musíte buď nakonfigurovat vlastní server DNS, nebo nakonfigurovat DNS v privátní zóně DNS Azure pro vaši vlastní doménu.

Pokud chcete použít vlastní server DNS, přidejte následující záznamy:

- Vytvořte zónu pro vlastní doménu.

- V této zóně vytvořte záznam A, který odkazuje * na příchozí IP adresu používanou vaší službou App Service Environment.

- V této zóně vytvořte záznam A, který odkazuje na příchozí IP adresu používanou vaší službou App Service Environment.

- Volitelně můžete vytvořit zónu pro subdoménu scm se záznamem * A, který odkazuje na příchozí IP adresu používanou vaší službou App Service Environment.

Konfigurace DNS v privátních zónách Azure DNS:

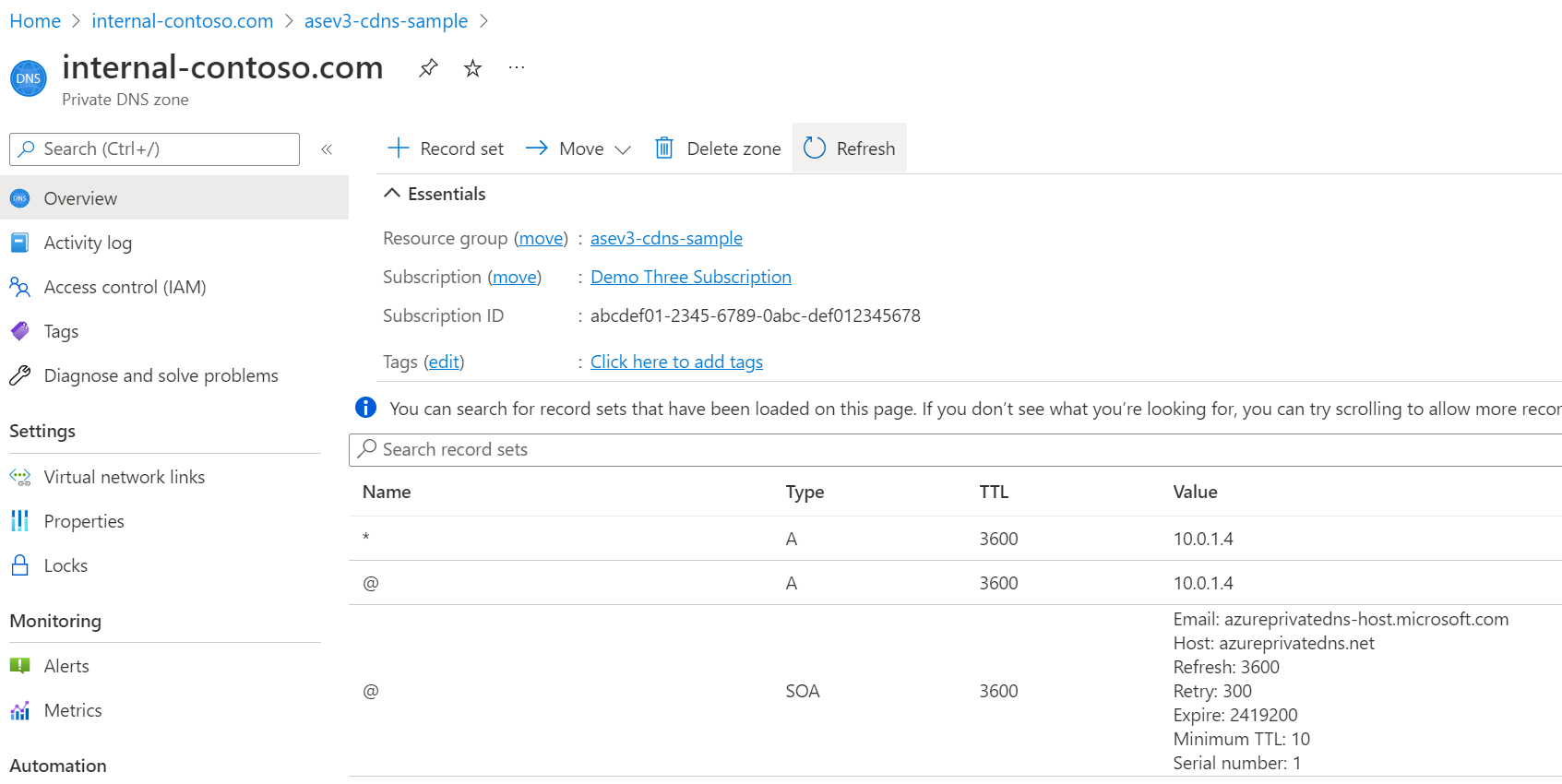

- Vytvořte privátní zónu Azure DNS s názvem pro vaši vlastní doménu. V následujícím příkladu je vlastní doména internal.contoso.com.

- V této zóně vytvořte záznam A, který odkazuje * na příchozí IP adresu používanou vaší službou App Service Environment.

- V této zóně vytvořte záznam A, který odkazuje na příchozí IP adresu používanou vaší službou App Service Environment.

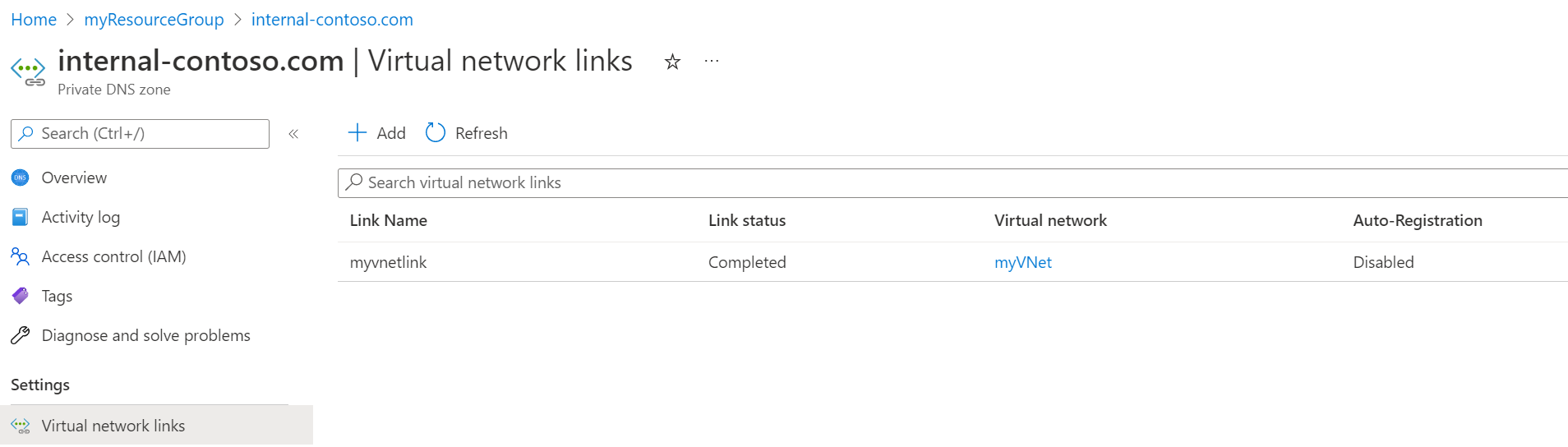

- Propojte privátní zónu Azure DNS s virtuální sítí služby App Service Environment.

- Volitelně vytvořte záznam A v této zóně, který odkazuje *.scm na příchozí IP adresu používanou vaší službou App Service Environment.

Další informace o konfiguraci DNS pro vaši doménu najdete v tématu Použití služby App Service Environment.

Poznámka:

Kromě konfigurace DNS pro příponu vlastní domény byste měli zvážit také konfiguraci DNS pro výchozí příponu domény, abyste zajistili, že všechny funkce služby App Service fungují podle očekávání.

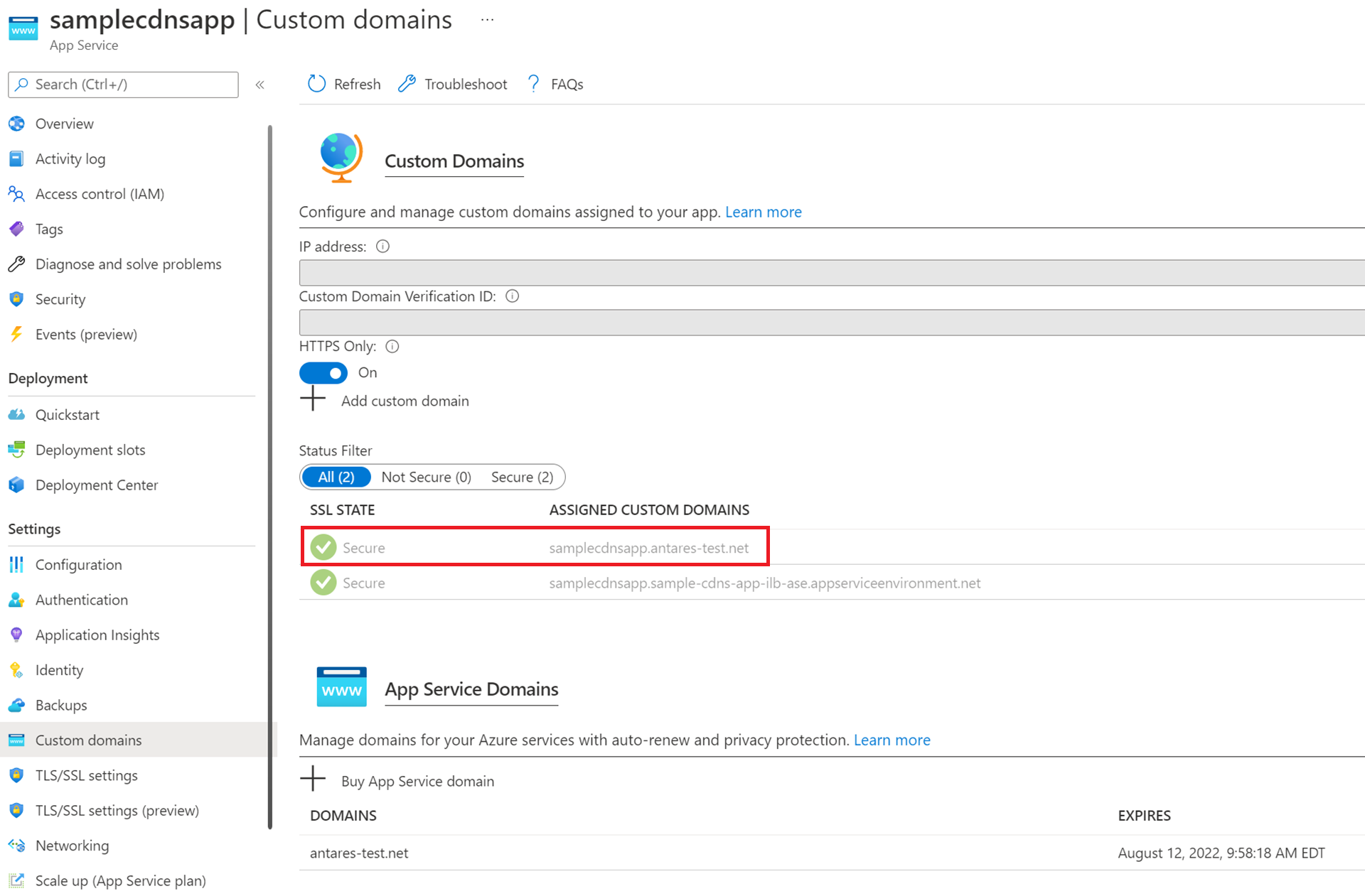

Přístup k aplikacím

Po nakonfigurování přípony vlastní domény a DNS pro službu App Service Environment můžete přejít na stránku Vlastních domén pro jednu z aplikací app Service ve službě App Service Environment a potvrdit přidání přiřazené vlastní domény pro aplikaci.

K aplikacím ve službě App Service Environment s prostředím pro vyrovnávání zatížení (ILB) lze bezpečně přistupovat přes protokol HTTPS tak, že přejdete buď do vlastní domény, kterou jste nakonfigurovali, nebo na výchozí doménu appserviceenvironment.net jako na předchozím obrázku. Možnost přístupu k aplikacím pomocí výchozí domény služby App Service Environment a vlastní domény je jedinečná funkce, která se podporuje jenom ve službě App Service Environment v3.

Stejně jako aplikace spuštěné ve veřejné víceklientské službě můžete také nakonfigurovat vlastní názvy hostitelů pro jednotlivé aplikace a pak nakonfigurovat jedinečné vazby certifikátů SNI TLS/SSL pro jednotlivé aplikace.

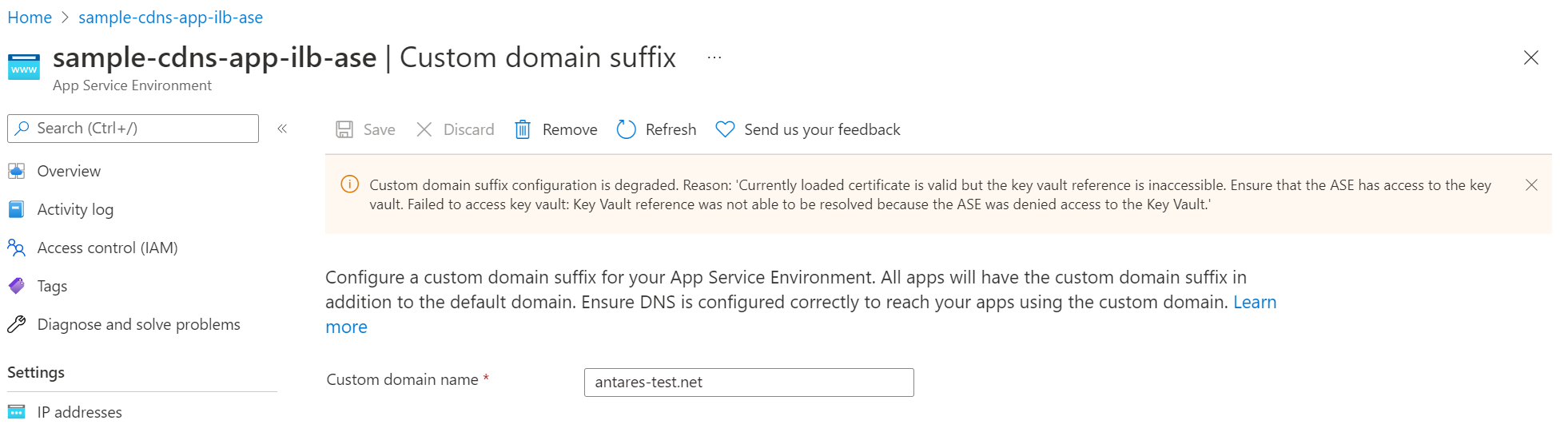

Řešení problému

Platforma App Service pravidelně kontroluje, jestli má vaše služba App Service Environment přístup k vašemu trezoru klíčů a jestli je váš certifikát platný. Pokud vaše oprávnění nebo nastavení sítě pro spravovanou identitu, trezor klíčů nebo službu App Service Environment nejsou správně nastavená nebo nedávno změněná, nemůžete nakonfigurovat vlastní příponu domény. Zobrazí se chyba podobná příkladu zobrazenému na snímku obrazovky. Projděte si požadavky a ujistěte se, že jste nakonfigurovali potřebná oprávnění. Podobná chybová zpráva se zobrazí také v případě, že platforma Služby App Service zjistí, že váš certifikát je snížený nebo vypršela jeho platnost.