Tato hvězdicová architektura poskytuje alternativní řešení pro referenční hvězdicovou síťovou topologii v Azure a implementuje zabezpečenou hybridní síť.

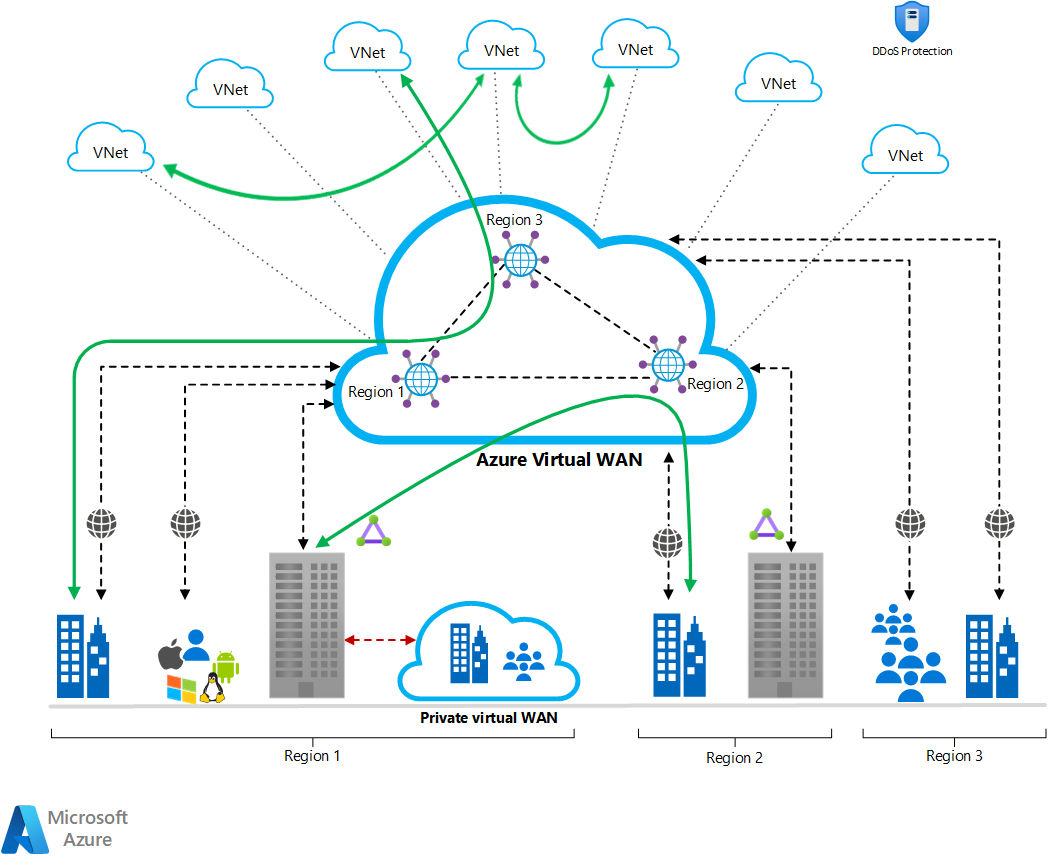

Centrum je virtuální síť v Azure, která funguje jako centrální bod připojení k vaší místní síti. Paprsky jsou virtuální sítě, které jsou v partnerském vztahu s centrem a dají se použít k izolaci úloh. Provoz prochází mezi místními datovými centry a centrem prostřednictvím připojení expressRoute nebo brány VPN. Hlavním rozdílem tohoto přístupu je použití virtuální sítě WAN (Azure Virtual WAN ) k nahrazení center jako spravované služby.

Tato architektura zahrnuje výhody standardní topologie hvězdicové sítě a přináší nové výhody:

Menší provozní režie nahrazením stávajících center plně spravovanou službou virtuální sítě WAN

Úspora nákladů pomocí spravované služby a odebrání nutnosti síťového virtuálního zařízení.

Vylepšené zabezpečení zavedením centrálně spravovaných center s využitím služby Azure Firewall a virtuální sítě WAN za účelem minimalizace bezpečnostních rizik souvisejících s chybnou konfigurací

Oddělení oblastí zájmu mezi centrálním IT (SecOps, InfraOps) a úlohami (DevOps)

Potenciální případy použití

Mezi typické způsoby použití této architektury patří případy, ve kterých:

Připojení ivity mezi úlohami vyžaduje centrální kontrolu a přístup ke sdíleným službám.

Podnik vyžaduje centrální kontrolu nad aspekty zabezpečení, jako je brána firewall, a vyžaduje oddělení správy pro úlohy v jednotlivých paprskech.

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

Architektura se skládá z:

Místní síť: Privátní místní síť (LAN) spuštěná v rámci organizace.

Zařízení VPN. Zařízení nebo služba poskytující externí připojení k místní síti.

Brány virtuální sítě VPN nebo brána ExpressRoute. Brána virtuální sítě umožňuje virtuální síti připojit se k zařízení VPN nebo okruhu ExpressRoute používanému pro připojení k místní síti.

Centrum Virtual WAN Virtual WAN se používá jako centrum v hvězdicové topologii. Centrum je centrálním bodem připojení k místní síti a místem pro hostování služeb, které můžou využívat různé úlohy hostované v paprskových virtuálních sítích.

Zabezpečené virtuální centrum. Centrum Virtual WAN s přidruženými zásadami zabezpečení a směrování nakonfigurovanými službou Azure Firewall Manager. Zabezpečené virtuální centrum se dodává s integrovaným směrováním, takže není potřeba konfigurovat trasy definované uživatelem.

Podsíť brány. Brány virtuální sítě se nacházejí ve stejné podsíti.

Paprskové virtuální sítě Jedna nebo více virtuálních sítí, které se používají jako paprsky v hvězdicové topologii. Paprsky se dají použít k izolaci úloh ve svých vlastních virtuálních sítích a spravují se odděleně od ostatních paprsků. Každá úloha může obsahovat několik vrstev s několika podsítěmi připojenými prostřednictvím nástrojů pro vyrovnávání zatížení Azure.

Partnerský vztah virtuálních sítí Dvě virtuální sítě je možné připojit pomocí připojení partnerského vztahu virtuálních sítí. Připojení peeringu nejsou přenosná a mají nízkou latenci mezi virtuálními sítěmi. Po navázání partnerského vztahu virtuální sítě vyměňují provoz pomocí páteřní sítě Azure bez nutnosti směrovače. V hvězdicové síťové topologii použijete peering virtuálních sítí k připojení centra ke každému paprsku. Azure Virtual WAN umožňuje průchodnost mezi rozbočovači, což není možné pouze pomocí partnerského vztahu.

Komponenty

Alternativy

Hvězdicovou architekturu lze dosáhnout dvěma způsoby: infrastrukturu centra spravovanou zákazníkem nebo infrastrukturu centra spravovanou Microsoftem. V obou případech jsou paprsky připojené k centru pomocí partnerského vztahu virtuálních sítí.

Výhody

Stáhněte si soubor aplikace Visio s touto architekturou.

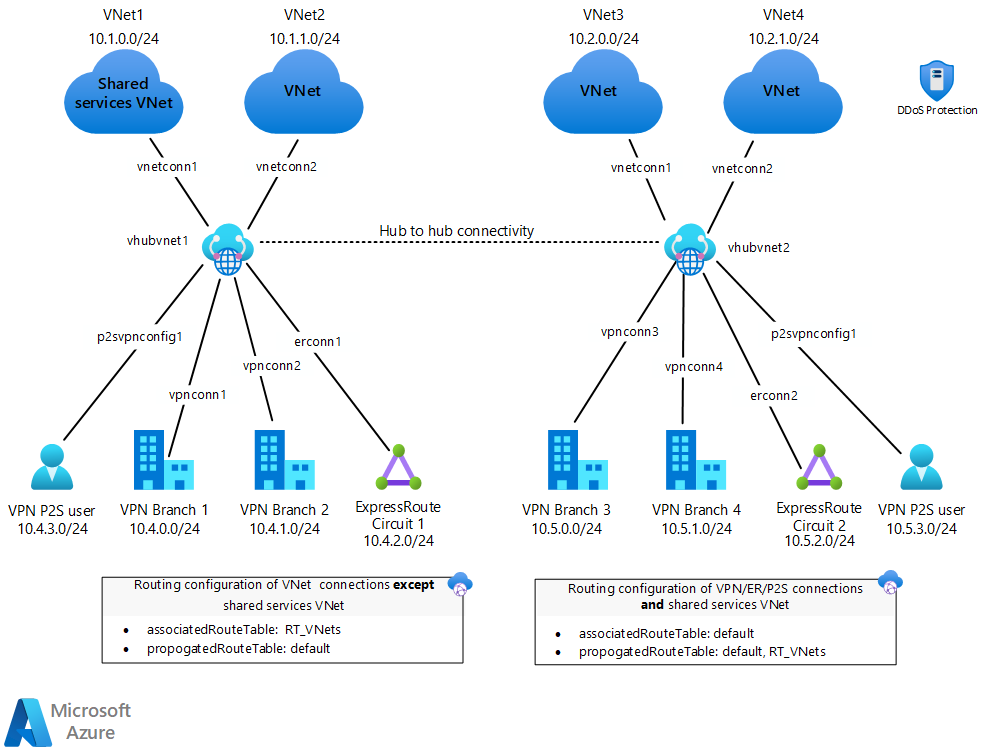

Tento diagram znázorňuje několik výhod, které tato architektura může poskytnout:

- Plně sítové centrum mezi virtuálními sítěmi Azure

- Připojení pobočky do Azure

- Připojení branch to Branch

- Smíšené použití sítě VPN a ExpressRoute

- Smíšené použití sítě VPN uživatele k lokalitě

- Připojení virtuální sítě k virtuální síti

Doporučení

Následující doporučení platí pro většinu scénářů. Postupujte podle nich, pokud nemáte konkrétní požadavek, který je přepíše.

Skupiny prostředků

Centrum a jednotlivé paprsky je možné implementovat v různých skupinách prostředků a ještě lépe v různých předplatných. Když vytvoříte partnerský vztah mezi virtuálními sítěmi v různých předplatných, můžou být obě předplatná přidružená ke stejnému nebo jinému tenantovi Microsoft Entra. To umožňuje decentralizovanou správu jednotlivých úloh při sdílení služeb udržovaných v centru.

Virtuální síť WAN

Pokud máte požadavek na některou z následujících možností, vytvořte službu Virtual WAN úrovně Standard:

Škálování pro vyšší propustnost

Privátní Připojení ivity (vyžaduje okruh Premium v umístění Global Reach)

Propojení VPN ExpressRoute

Integrované monitorování se službou Azure Monitor (metriky a resource Health)

Standardní virtuální sítě WAN jsou ve výchozím nastavení připojené v celé síti. Standard Virtual WAN podporuje připojení typu any-to-any (VPN typu Site-to-Site, VNet, ExpressRoute, koncové body point-to-site) v jednom centru i napříč rozbočovači. Základní virtual WAN podporuje pouze připojení VPN typu Site-to-Site, připojení typu branch-to-branch a připojení typu branch-to-VNet v jednom centru.

Centrum Virtual WAN

Virtuální centrum je virtuální síť spravovaná Microsoftem. Centrum obsahuje různé koncové body služby, které umožňují připojení. Rozbočovač je základem vaší sítě v oblasti. Pro každou oblast Azure může existovat více center. Další informace najdete v tématu Nejčastější dotazy ke službě Virtual WAN.

Když vytvoříte centrum pomocí webu Azure Portal, vytvoří virtuální síť virtuálního centra a bránu VPN virtuálního centra. Centrum Virtual WAN vyžaduje rozsah adres minimálně /24. Tento adresní prostor IP adres se použije k rezervaci podsítě pro bránu a další komponenty.

Zabezpečené virtuální centrum

Virtuální centrum je možné vytvořit jako zabezpečené virtuální centrum nebo je kdykoli po vytvoření převést na zabezpečené. Další informace najdete v tématu Zabezpečení virtuálního centra pomocí Azure Firewall Manageru.

GatewaySubnet

Další informace o nastavení brány najdete v následujících referenčních architekturách v závislosti na typu připojení:

Pro zajištění vyšší dostupnosti můžete pro převzetí služeb při selhání použít ExpressRoute a vpn. Informace najdete v článku o připojení místní sítě k Azure pomocí ExpressRoute s VPN pro převzetí služeb při selhání.

Hvězdicová topologie se nedá použít bez brány, i když nepotřebujete připojení k místní síti.

Peering virtuálních sítí

Partnerský vztah virtuálních sítí je netransiktivní vztah mezi dvěma virtuálními sítěmi. Azure Virtual WAN ale umožňuje vzájemné propojení paprsků, aniž by mezi nimi byl vyhrazený partnerský vztah.

Pokud ale máte několik paprsků, které se musí vzájemně propojit, dojde k velmi rychlému výpadku možných připojení peeringu kvůli omezení počtu partnerských vztahů virtuálních sítí na virtuální síť. (Další informace najdete v tématu Omezení sítí.) V tomto scénáři vyřeší azure VWAN tento problém s jeho předem vybavenou funkčností. Další informace najdete v tématu Architektura globální tranzitní sítě a Virtual WAN.

Paprsky můžete také nakonfigurovat tak, aby používaly bránu centra ke komunikaci se vzdálenými sítěmi. Aby přenosy z brány proudily z paprsku do centra a připojily se ke vzdáleným sítím, musíte:

Nakonfigurujte připojení peeringu v centru tak, aby umožňovalo průchod bránou.

Nakonfigurujte připojení peeringu v každém paprsku tak, aby používalo vzdálené brány.

Nakonfigurujte všechna připojení peeringu tak, aby umožňovala přesměrovaný provoz.

Další informace najdete v tématu Volba mezi partnerskými vztahy virtuálních sítí a bránami VPN.

Rozšíření centra

Pokud chcete podporovat sdílené síťové služby, jako jsou prostředky DNS, vlastní síťová virtuální zařízení, Azure Bastion a další, implementujte každou službu podle vzoru rozšíření virtuálního centra. Podle tohoto modelu můžete vytvářet a provozovat rozšíření s jednou odpovědností pro individuální zveřejnění těchto důležitých obchodních sdílených služeb, které jinak nemůžete nasadit přímo ve virtuálním centru.

Důležité informace

Operace

Azure VWAN je spravovaná služba poskytovaná Microsoftem. Z hlediska technologií se úplně neliší od infrastruktury centra spravovaného zákazníkem. Azure Virtual WAN zjednodušuje celkovou síťovou architekturu tím, že nabízí síťovou topologii sítě s přenositelným síťovým připojením mezi paprsky. Monitorování virtuální sítě WAN Azure je možné dosáhnout pomocí služby Azure Monitor. Konfiguraci site-to-site a připojení mezi místními sítěmi a Azure je možné plně automatizovat.

Spolehlivost

Azure Virtual WAN zpracovává směrování, což pomáhá optimalizovat latenci sítě mezi paprsky a zajistit předvídatelnost latence. Azure Virtual WAN také poskytuje spolehlivé připojení mezi různými oblastmi Azure pro úlohy, které pokrývají více oblastí. Díky tomuto nastavení se ucelený tok v Rámci Azure zviditelní.

Výkon

Pomocí služby Azure Virtual WAN je možné dosáhnout nižší latence mezi paprsky a oblastmi. Azure Virtual WAN umožňuje vertikálně navýšit kapacitu na 20 Gb/s agregované propustnosti.

Škálovatelnost

Azure Virtual WAN poskytuje úplné síťové připojení mezi paprsky tím, že zachovává schopnost omezit provoz na základě potřeb. S touto architekturou je možné mít velký výkon site-to-site. Kromě toho můžete vytvořit globální architekturu tranzitní sítě tím, že povolíte jakékoli připojení mezi globálně distribuovanými sadami cloudových úloh.

Zabezpečení

Rozbočovače ve virtuální síti WAN Azure je možné převést na zabezpečené služby HUB s využitím služby Azure Firewall. Trasy definované uživatelem (UDR) se stále dají využít stejným způsobem, jak dosáhnout izolace sítě. Síť WAN Azure umožňuje šifrování provozu mezi místními sítěmi a virtuálními sítěmi Azure přes ExpressRoute.

Azure DDoS Protection v kombinaci s osvědčenými postupy návrhu aplikací poskytuje vylepšené funkce pro zmírnění rizik DDoS, které poskytují větší ochranu před útoky DDoS. Službu Azure DDOS Protection byste měli povolit v jakékoli hraniční virtuální síti.

Paprskové připojení a sdílené služby

Připojení ivity mezi paprsky je již dosaženo pomocí služby Azure Virtual WAN. Použití trasy definované uživatelem v paprskovém provozu je však užitečné k izolaci virtuálních sítí. Všechny sdílené služby je také možné hostovat ve stejné službě Virtual WAN jako paprsk.

Partnerský vztah virtuálních sítí – Připojení centra

Partnerský vztah virtuálních sítí je netransiktivní vztah mezi dvěma virtuálními sítěmi. Při používání služby Azure Virtual WAN spravuje partnerský vztah virtuálních sítí Microsoft. Každé připojení přidané do centra také nakonfiguruje partnerský vztah virtuálních sítí. S pomocí virtual WAN budou mít všechny paprsky tranzitivní vztah.

Optimalizace nákladů

Infrastruktura centra spravovaná zákazníkem zavádí náklady na správu základních prostředků Azure. Pokud chcete dosáhnout tranzitivního připojení s předvídatelnou latencí, musíte mít v každém centru nasazené síťové virtuální zařízení nebo bránu Azure Firewall. Použití služby Azure Firewall s některou z možností sníží náklady oproti síťovému virtuálnímu zařízení. Náklady na Azure Firewall jsou stejné pro obě možnosti. Azure Virtual WAN má dodatečné náklady; je ale mnohem méně nákladná než správa vlastní infrastruktury centra.

Další informace najdete v tématu o cenách služby Virtual WAN.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Yunus Emre Alpozen | Architektura programu napříč úlohami

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

Další informace: