Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

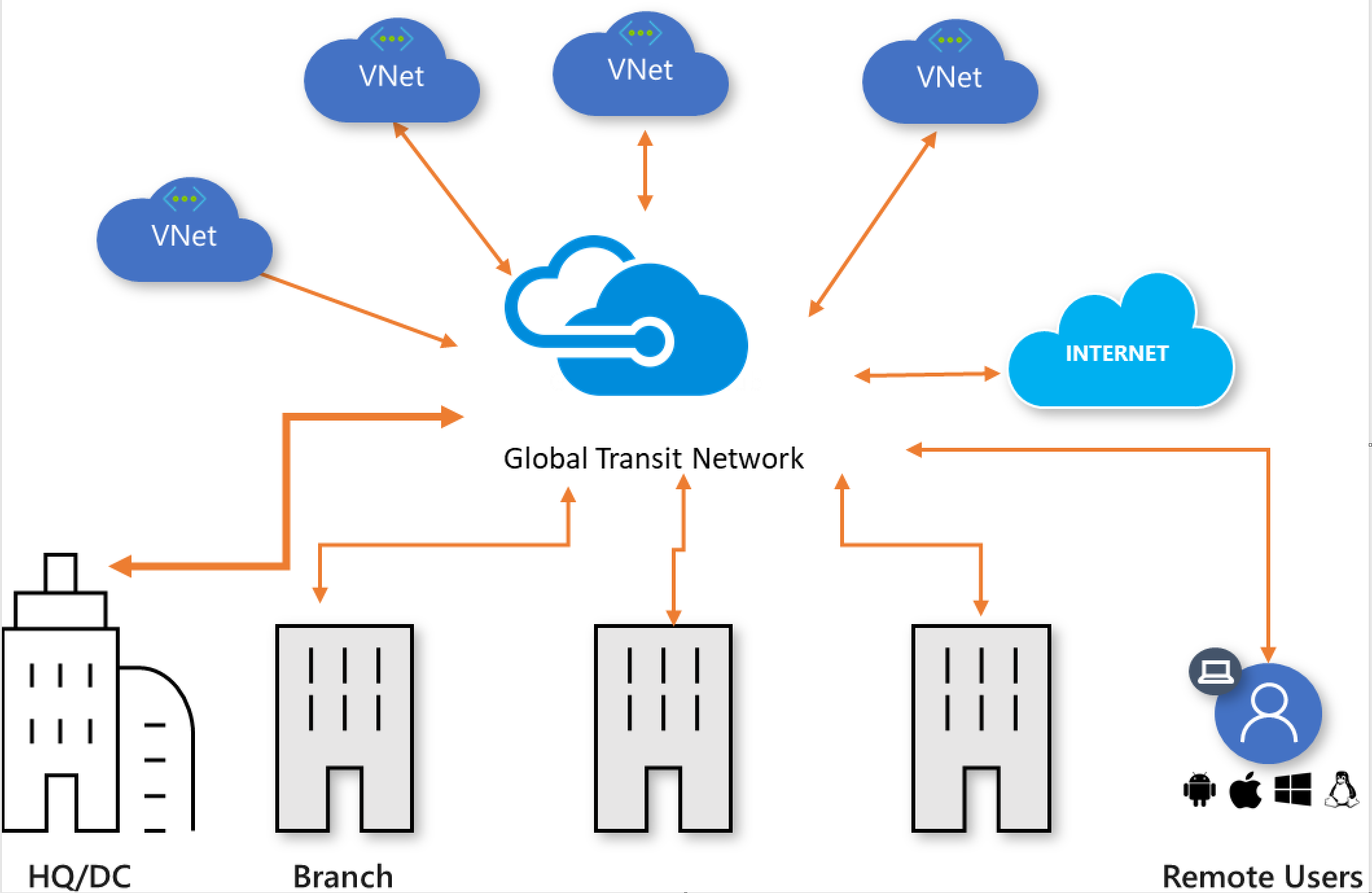

Moderní podniky vyžadují všudypřítomné připojení mezi hyperdistribuovanými aplikacemi, daty a uživateli v cloudu a místním prostředí. Podniky přejímají globální architekturu tranzitní sítě, aby konsolidovaly, propojily a řídily moderní, globální podnikové IT prostředí zaměřené na cloud.

Architektura globální tranzitní sítě je založená na klasickém modelu hvězdicového připojení, kde v cloudu hostovaná síťový uzel umožňuje tranzitivní propojení mezi koncovými body, které mohou být distribuovány mezi různé typy paprsků.

V tomto modelu může být paprsek:

- Virtuální síť (VNety)

- Fyzická lokalita pobočky

- Vzdálený uživatel

- Internet

Obrázek 1: Globální tranzitní rozbočovač a paprsková síť

Obrázek 1 znázorňuje logické zobrazení globální tranzitní sítě, ve které jsou geograficky distribuovaní uživatelé, fyzické lokality a virtuální sítě vzájemně propojené prostřednictvím síťového centra hostovaného v cloudu. Tato architektura umožňuje logické jednosměrné připojení mezi koncovými body sítě.

Globální tranzitní síť se službou Virtual WAN

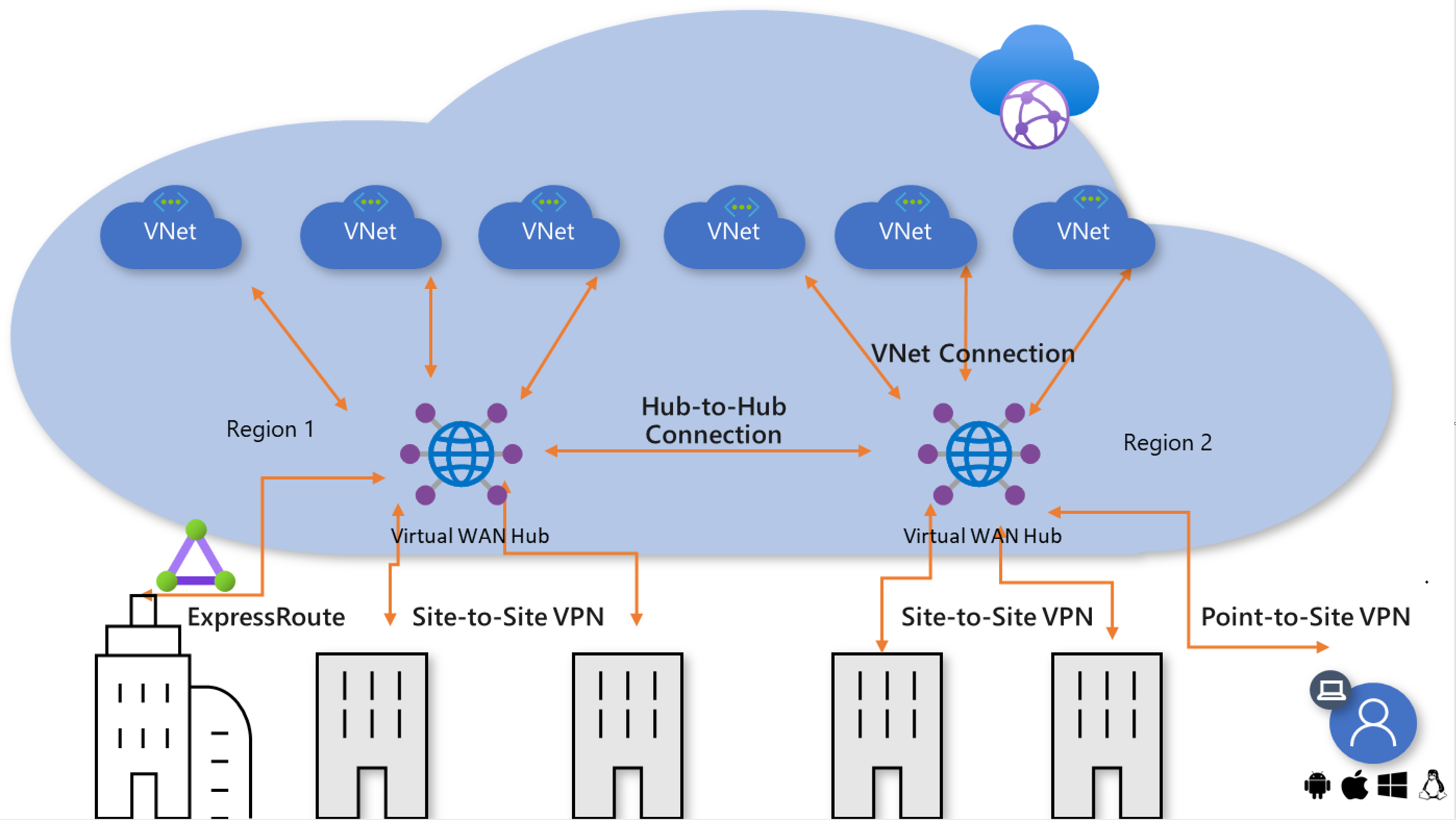

Azure Virtual WAN je cloudová síťová služba spravovaná Microsoftem. Všechny síťové komponenty, ze které se tato služba skládá, jsou hostované a spravované Microsoftem. Další informace o službě Virtual WAN najdete v článku Přehled služby Virtual WAN .

Azure Virtual WAN umožňuje globální architekturu tranzitní sítě tím, že umožňuje všudypřítomné a jakékoli připojení mezi globálně distribuovanými sadami cloudových úloh ve virtuálních sítích, pobočkách, aplikacích SaaS a PaaS a uživatelích.

Obrázek 2: Globální tranzitní síť a Virtual WAN

V architektuře služby Azure Virtual WAN se centra virtual WAN zřizují v oblastech Azure, ke kterým se můžete rozhodnout pro připojení větví, virtuálních sítí a vzdálených uživatelů. Lokality fyzických poboček jsou připojeny k rozbočovači pomocí Premium nebo Standard ExpressRoute nebo VPN typu site-to-site, virtuální sítě jsou připojeny k rozbočovači pomocí připojení VNet a vzdálení uživatelé se mohou k rozbočovači připojit přímo pomocí uživatelské VPN (VPN typu point-to-site). Virtual WAN také podporuje připojení virtuální sítě mezi oblastmi, kde je možné připojit virtuální síť v jedné oblasti k rozbočovači virtual WAN v jiné oblasti.

Virtuální síť WAN můžete vytvořit vytvořením jednoho centra virtuální sítě WAN v oblasti s největším počtem paprsků (větví, virtuálních sítí, uživatelů) a následným propojením paprsků, které jsou v jiných oblastech k centru. Jedná se o dobrou volbu, když je působnost podniku převážně v jedné oblasti s několika vzdálenými pobočkami.

Připojení rozbočovače k centru

Využití podnikového cloudu může zahrnovat několik cloudových oblastí a je optimální (z hlediska latence) pro přístup ke cloudu z oblasti, která je nejblíže jejich fyzickému umístění a uživatelům. Jedním z klíčových principů architektury globální tranzitní sítě je umožnit připojení mezi oblastmi mezi všemi koncovými body cloudu a místní sítě. To znamená, že provoz z větve, která je připojená ke cloudu v jedné oblasti, se může spojit s jinou větví nebo virtuální sítí v jiné oblasti pomocí připojení typu hub-to-hub, které povoluje globální síť Azure.

Obrázek 3: Připojení k virtuální síti WAN mezi oblastmi

Pokud je v jedné virtuální síti WAN povolené více rozbočovačů, jsou rozbočovače automaticky vzájemně propojené prostřednictvím propojení typu hub-to-hub, což umožňuje globální připojení mezi větvemi a virtuálními sítěmi distribuovanými napříč několika oblastmi.

Rozbočovače, které jsou všechny součástí stejné virtuální sítě WAN, je navíc možné přidružit k různým místním zásadám přístupu a zabezpečení. Další informace najdete v tématu Řízení zabezpečení a zásad dále v tomto článku.

Konektivita mezi libovolnými body

Architektura globální tranzitní sítě umožňuje libovolné libovolné připojení přes virtuální uzly sítě WAN. Tato architektura eliminuje nebo snižuje potřebu úplného nebo částečného propojení sítě mezi uzly, které je složitější sestavovat a udržovat. Kromě toho je řízení směrování v hvězdicových a paprskových sítích jednodušší konfigurovat a udržovat.

Připojení typu Any-to-any (v kontextu globální architektury) umožňuje podniku s globálně distribuovanými uživateli, větvemi, datovými centry, virtuálními sítěmi a aplikacemi se vzájemně připojovat prostřednictvím "tranzitních" center. Azure Virtual WAN funguje jako globální tranzitní systém.

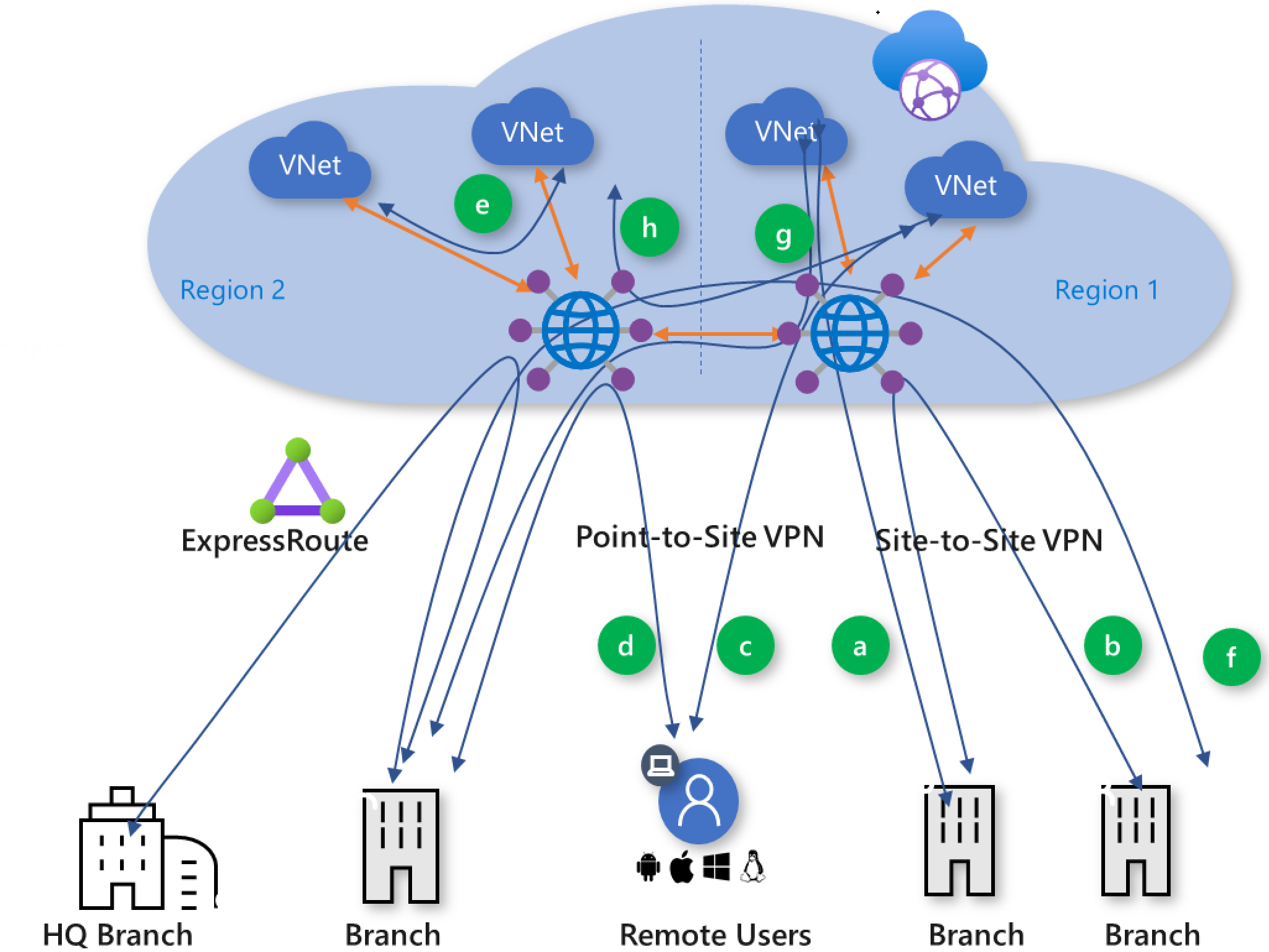

Obrázek 4: Cesty provozu služby Virtual WAN

Azure Virtual WAN podporuje následující cesty globálního tranzitního připojení. Písmena v závorkách odpovídají na Obrázek 4.

- Branch-to-VNet (a)

- Spojení mezi pobočkami (b)

- ExpressRoute Global Reach a Virtual WAN

- Vzdálené připojení uživatele k VNet (c)

- Uživatel vzdáleně do pobočky (d)

- VNet-to-VNet (e)

- Branch-to-hub-hub-to-Branch (f)

- Pobočka-do-hubu-hub-do-VNet (g)

- VNet-to-hub-hub-to-VNet (h)

Branch-to-VNet (a) a Branch-to-VNet mezi oblastmi (g)

Azure Virtual WAN podporuje Branch-to-VNet jako primární cestu. Tato cesta umožňuje připojit větve k podnikovým úlohám Azure IAAS nasazených ve virtuálních sítích Azure. Větve se dají připojit k virtuální síti WAN přes ExpressRoute nebo vpn typu site-to-site. Provoz prochází do virtuálních sítí, které jsou připojené k rozbočovačům virtuální sítě WAN prostřednictvím připojení virtuální sítě. Explicitní průchod bránou se pro Virtual WAN nevyžaduje, protože Virtual WAN automaticky umožňuje průchod bránou do pobočkové lokality. Další informace o připojení SD-WAN CPE k Virtual WAN naleznete v článku Partneři Virtual WAN.

ExpressRoute Global Reach a Virtual WAN

ExpressRoute je privátní a odolný způsob připojení místních sítí ke cloudu Microsoftu. Virtual WAN podporuje připojení okruhů ExpressRoute. Ke službě Virtual WAN je možné připojit následující skladové položky okruhu ExpressRoute: Místní, Standardní a Premium.

Existují dvě možnosti, jak povolit tranzitní připojení ExpressRoute k ExpressRoute při použití služby Azure Virtual WAN:

Můžete povolit propojení ExpressRoute s ExpressRoute tím, že na okruzích ExpressRoute povolíte funkci ExpressRoute Global Reach. Global Reach je doplňková funkce ExpressRoute, která umožňuje propojit okruhy ExpressRoute v různých peeringových umístěních a vytvořit tak privátní síť. Tranzitní spojení mezi okruhy ExpressRoute s doplňkem Global Reach nepřejde centrem Virtual WAN, protože Global Reach umožňuje optimálnější cestu přes globální páteřní síť.

Pomocí funkce Záměr směrování se zásadami směrování privátního provozu můžete povolit transitní připojení ExpressRoute přes bezpečnostní zařízení nasazené ve Virtual WAN Hub. Tato možnost nevyžaduje službu Global Reach. Další informace najdete v části ExpressRoute v dokumentaci ke záměru směrování.

Z pobočky na pobočku (b) a z pobočky na pobočku napříč regiony (f)

Pobočky je možné připojit k centru Azure Virtual WAN pomocí okruhů ExpressRoute a/nebo site-to-site VPN připojení. Větve můžete připojit k centru virtual WAN, které je v oblasti, která je nejblíže větvi.

Tato možnost umožňuje podnikům využít páteřní síť Azure k propojení větví. I když je tato funkce dostupná, měli byste zvážit výhody připojení větví přes Azure Virtual WAN a použití privátní sítě WAN.

Poznámka:

Zakázání připojení větev-větev ve službě Virtual WAN – Virtual WAN je možné nakonfigurovat tak, aby zakázala připojení větev-větev. Tato konfigurace bude blokovat šíření tras mezi sítěmi VPN (S2S a P2S) a připojenými lokalitami ExpressRoute. Tato konfigurace nebude mít vliv na šíření tras a připojení typu branch-to-VNet a VNet-to-VNet. Pokud chcete toto nastavení nakonfigurovat pomocí webu Azure Portal: V nabídce Konfigurace služby Virtual WAN zvolte nastavení: Branch-to-Branch – Disabled.

Vzdálené připojení uživatele k VNet (c)

Přímý a zabezpečený vzdálený přístup k Azure můžete povolit pomocí připojení typu point-to-site z klienta vzdáleného uživatele k virtuální síti WAN. Podnikoví uživatelé pracující na dálku už nemusí využívat zpětného směrování do cloudu pomocí podnikové sítě VPN.

Uživatel vzdáleně do pobočky (d)

Cesta Vzdálený uživatel-větev umožňuje vzdáleným uživatelům, kteří používají připojení typu point-to-site k Azure, přistupovat k místním úlohám a aplikacím průchodem přes cloud. Tato cesta poskytuje vzdáleným uživatelům flexibilitu pro přístup k úlohám, které jsou nasazené v Azure i v místním prostředí. Podniky můžou ve službě Azure Virtual WAN povolit centrální cloudovou zabezpečenou službu vzdáleného přístupu.

Průchod mezi virtuálními sítěmi (e) a VNet-to-VNet mezi oblastmi (h)

Propojení typu VNet-to-VNet umožňuje virtuálním sítím vzájemně se připojit, aby bylo možné propojit vícevrstvé aplikace, které jsou implementovány napříč několika virtuálními sítěmi. Volitelně můžete propojit virtuální sítě vzájemně pomocí VNet Peering, což může být vhodné pro některé scénáře, kdy není nutný průchod přes centrum VWAN.

Vynucené tunelování a výchozí trasa

Vynucené tunelování je možné povolit konfigurací výchozí trasy pro připojení VPN, ExpressRoute nebo virtuální sítě ve službě Virtual WAN.

Virtuální centrum rozšiřuje naučenou výchozí trasu do virtuální sítě nebo připojení VPN typu site-to-site/ExpressRoute, pokud je v připojení povolený výchozí příznak nastaven na 'Povoleno'.

Tento příznak se zobrazí, když uživatel upraví připojení k virtuální síti, připojení VPN nebo připojení ExpressRoute. Ve výchozím nastavení je tento příznak zakázán, když je lokalita nebo okruh ExpressRoute připojený k centru. Ve výchozím nastavení je povolená, když se přidá připojení k virtuální síti pro připojení virtuální sítě k virtuálnímu centru. Výchozí trasa nepochází z hubu virtuální sítě WAN; výchozí trasa je šířena, pokud už byla nastavena hubem virtuální sítě WAN jako výsledkem nasazení brány firewall v hubu, nebo pokud má jiná propojená lokalita povolené vynucené tunelování.

Řízení zabezpečení a zásad

Rozbočovače Azure Virtual WAN propojují všechny koncové body sítě v rámci hybridní sítě a potenciálně vidí veškerý provoz tranzitní sítě. Rozbočovače Virtual WAN je možné převést na zabezpečené virtuální rozbočovače nasazením bezpečnostního řešení typu bump-in-the-wire v rozbočovači. Azure Firewall můžete nasadit, vybrat síťová virtuální zařízení firewallu nové generace nebo bezpečnostní software jako služba (SaaS) v centrech virtuálních sítí WAN a tím povolit cloudové zabezpečení a řídit přístup a zásady. Službu Virtual WAN můžete nakonfigurovat tak, aby směrovala provoz do řešení zabezpečení v uzlu pomocí Záměru směrování Virtuálního centra.

Orchestraci bran Azure Firewall ve virtuálních centrech WAN může provádět Azure Firewall Manager. Azure Firewall Manager poskytuje možnosti pro správu a škálování zabezpečení globálních tranzitních sítí. Azure Firewall Manager poskytuje možnost centrálně spravovat směrování, globální správu zásad, pokročilé služby zabezpečení internetu prostřednictvím třetích stran společně se službou Azure Firewall.

Další informace o nasazení a orchestraci síťových virtuálních zařízení brány firewall nové generace v centru Virtual WAN najdete v tématu Integrovaná síťová virtuální zařízení ve virtuálním centru. Další informace o řešeních zabezpečení SaaS, která je možné nasadit v centru Virtual WAN, najdete v tématu software jako služba.

Obrázek 5: Zabezpečené virtuální centrum s využitím služby Azure Firewall

Virtual WAN podporuje následující zabezpečené cesty připojení pro globální přenos. Zatímco vzory diagramu a provozu v této části popisují případy použití služby Azure Firewall, stejné vzory provozu se podporují u síťových virtuálních zařízení a řešení zabezpečení SaaS nasazených v centru. Písmena v závorkách odkazují na obrázek 5.

- Zabezpečený průchod mezi pobočkou a virtuální sítí (c)

- Zabezpečený přenos mezi pobočkami a virtuální sítí napříč virtuálními rozbočovači (g), podporovaný Záměrem směrování

- Zabezpečený průchod typu VNet-to-VNet (e)

- Zabezpečený přenos mezi virtuálními uzly podporovaný záměrem směrování

- Bezpečný přenos mezi pobočkami (b), podporovaný směrovacím záměrem

- Zabezpečený přenos mezi pobočkami napříč virtuálními rozbočovači (f) podporovaný záměrem směrování

- Služba zabezpečení typu VNet-to-Internet nebo třetí strany (i)

- Služba zabezpečení mezi pobočkou a internetem (j)

Zabezpečený průchod typu VNet-to-VNet (e), zabezpečený průchod typu VNet-to-VNet napříč regiony (h)

Zabezpečený tranzit typu VNet-to-VNet umožňuje virtuálním sítím připojit se k sobě navzájem pomocí bezpečnostních zařízení (Azure Firewall, vybrané NVA a SaaS) nasazených do centra Virtual WAN.

Služba zabezpečení typu VNet-to-Internet nebo třetí strany (i)

VNet-to-Internet umožňuje virtuálním sítím připojit se k internetu přes bezpečnostní zařízení (Azure Firewall, vybrané síťové virtuální zařízení a SaaS) ve virtuálním uzlu WAN. Provoz do internetu prostřednictvím podporovaných bezpečnostních služeb třetích stran neprochází přes bezpečnostní zařízení a směruje se přímo do služby zabezpečení třetí strany. Cestu typu VNet-to-Internet můžete nakonfigurovat prostřednictvím podporované služby zabezpečení třetích stran pomocí Azure Firewall Manageru.

Služba zabezpečení mezi pobočkou a internetem (j)

Služba Branch-to-Internet umožňuje větvím připojit se k internetu přes bránu Azure Firewall v centru virtual WAN. Provoz do internetu prostřednictvím podporovaných bezpečnostních služeb třetích stran neprochází přes bezpečnostní zařízení a směruje se přímo do služby zabezpečení třetí strany. Pomocí Azure Firewall Manageru můžete nakonfigurovat cestu z větve na internet prostřednictvím podporované služby zabezpečení třetích stran.

Zabezpečená přeprava mezi pobočkami, zabezpečená přeprava mezi pobočkami napříč regiony (b), (f)

Lze připojit větve k zabezpečenému virtuálnímu centru s využitím služby Azure Firewall přes okruhy ExpressRoute nebo připojení VPN typu site-to-site. Větve můžete připojit k centru virtual WAN, které je v oblasti, která je nejblíže větvi. Konfigurace záměru směrování v centrech Virtual WAN umožňuje kontrolu mezi pobočkami ve stejném centru nebo mezi regiony pomocí bezpečnostních zařízení (Azure Firewall, vybraná NVA a SaaS) nasazených v centru Virtual WAN.

Tato možnost umožňuje podnikům využít páteřní síť Azure k propojení větví. I když je tato funkce dostupná, měli byste zvážit výhody připojení větví přes Azure Virtual WAN a použití privátní sítě WAN.

Pobočka k VNet zabezpečený průchod (c), Pobočka k VNet zabezpečený průchod mezi regiony (g)

Zabezpečený průchod branch-to-VNet umožňuje větvím komunikovat s virtuálními sítěmi ve stejné oblasti jako rozbočovač virtual WAN a také s jinou virtuální sítí připojenou k jinému virtuálnímu rozbočovači WAN v jiné oblasti (kontrola provozu mezi centry podporovaná pouze se záměrem směrování).

Jak povolím výchozí trasu (0.0.0.0/0) v zabezpečeném virtuálním centru

Bránu Azure Firewall nasazenou v centru Virtual WAN (zabezpečené virtuální centrum) lze nakonfigurovat jako výchozí směrovač k internetu nebo spolehlivého poskytovatele zabezpečení pro všechny pobočky (připojené přes VPN nebo ExpressRoute), paprskové virtuální sítě a uživatele (připojené přes síť VPN typu P2S). Tuto konfiguraci je potřeba provést pomocí Azure Firewall Manageru. Viz Směrování provozu do centra a nakonfigurujte veškerý provoz z větví (včetně uživatelů) i virtuálních sítí do internetu přes Azure Firewall.

Toto je dvoustupňová konfigurace:

Nakonfigurujte směrování internetového provozu pomocí nabídky Nastavení trasy zabezpečeného virtuálního centra. Nakonfigurujte virtuální sítě a větve, které můžou směrovat provoz k internetu přes bránu firewall.

Nakonfigurujte, která připojení (virtuální síť a větev) můžou směrovat provoz na internet (0.0.0.0/0) přes Azure FW v centru nebo důvěryhodném poskytovateli zabezpečení. Tento krok zajistí, že se výchozí trasa rozšíří do vybraných větví a VNets připojených ke centru Virtual WAN prostřednictvím Connections.

Vynucení tunelování provozu do místní brány firewall v zabezpečeném virtuálním centru

Pokud už se virtuální centrum naučí výchozí trasu z jedné z větví (lokalit VPN nebo ER) pomocí protokolu BGP, tato výchozí trasa je přepsána výchozí trasou nastavenou v Azure Firewall Manageru. V tomto případě se veškerý provoz, který vstupuje do centra z virtuálních sítí a větví určených pro internet, směruje do služby Azure Firewall nebo důvěryhodného poskytovatele zabezpečení.

Poznámka:

V současné době není možné zvolit bránu firewall na místě nebo Azure Firewall (a důvěryhodného poskytovatele zabezpečení) pro internetový provoz pocházející z virtuálních sítí, poboček nebo uživatelů. Výchozí trasa převzatá z Azure Firewall Manageru je vždy upřednostněna před výchozí trasou, která je přijímána z jedné z větví.

Další kroky

Vytvořte připojení pomocí služby Virtual WAN a nasaďte bránu Azure Firewall v centrech virtuálních sítí WAN.