Implementace vzoru pro zabezpečené příchozí přenosy dat sítě

Zabezpečení sítě zapouzdřuje několik vzorů návrhu, včetně vzorů globálního směrování, globálního snižování zátěže a monitorování koncových bodů stavu. Vzorovou implementaci v tomto článku můžete použít jako bránu pro jakoukoli úlohu HTTP nebo HTTPS, která vyžaduje vysokou dostupnost nebo spolehlivost tím, že poskytuje zabezpečené globální směrování do úloh v různých oblastech s převzetím služeb při selhání s nízkou latencí.

Video: Implementace zabezpečeného příchozího přenosu dat v síti

Požadavky na vzor

Tento článek popisuje tři požadavky, které implementace vzoru pro zabezpečení příchozího přenosu dat sítě se zaměřuje na globální směrování, převzetí služeb při selhání s nízkou latencí a zmírnění útoků na hraničních zařízeních.

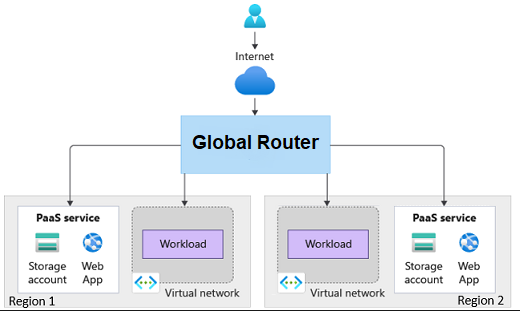

Globální směrování

Vzor zabezpečení příchozího přenosu dat sítě zapouzdřuje globální model směrování. Implementace může například směrovat požadavky na úlohy v různých oblastech.

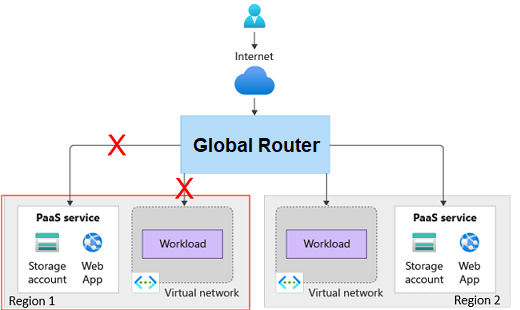

Převzetí služeb při selhání s nízkou latencí

Implementace musí být schopná identifikovat úlohy, které jsou v pořádku a nejsou v pořádku, a odpovídajícím způsobem upravit směrování způsobem citlivým na čas. Latence by měla být schopná podporovat úpravu směrování během několika minut.

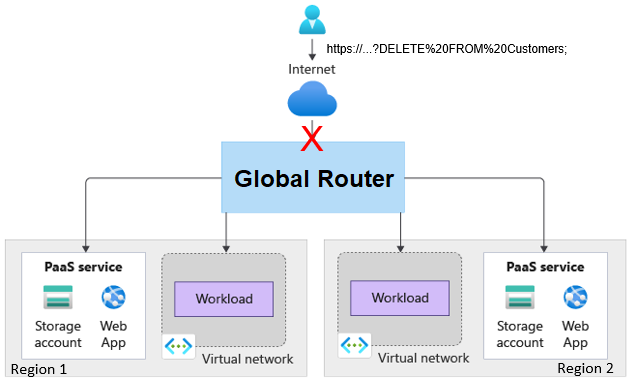

Zmírnění útoků na hraničních zařízeních

Zmírnění útoků na hraničních zařízeních vyžaduje "zabezpečenou síť" část implementace. Úlohy nebo služby PaaS (platforma jako služba) by neměly být přístupné přes internet. Internetový provoz by měl být schopný směrovat pouze přes bránu. Brána by měla mít možnost zmírnit zneužití.

Vzory

Toto řešení implementuje následující vzory návrhu:

- Model směrování brány: Směrujte požadavky na více služeb nebo instancí služeb, které se můžou nacházet v různých oblastech.

- Model snižování zátěže brány: Funkce snižování zátěže, jako je zmírnění útoků, na proxy bránu.

- Model monitorování koncových bodů stavu: Zveřejňuje koncové body, které ověřují stav úlohy.

Návrh

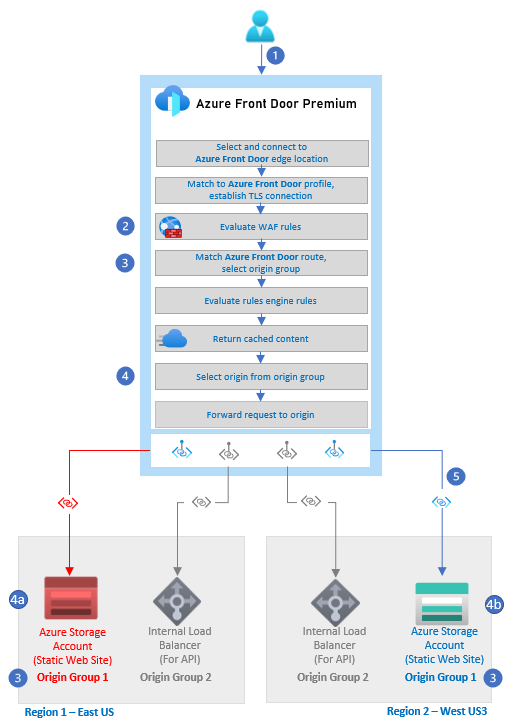

Diagram znázorňuje tok požadavku HTTPS do pole Azure Front Door Premium, ve kterém je brána firewall webových aplikací. To znázorňuje integraci mezi službou Azure Front Door Premium a firewallem webových aplikací Azure. Diagram pak znázorňuje požadavek procházející službou Private Link na dvě razítka v různých oblastech. Každé razítko má statický web a interní nástroj pro vyrovnávání zatížení. Požadavky procházejí přes Private Link na statické weby a nástroje pro vyrovnávání zatížení v obou kolcích.

Tato implementace obsahuje následující podrobnosti:

- Používá účty Azure Blob Storage k simulaci statických webových úloh spuštěných ve dvou oblastech. Tato implementace nezahrnuje žádné úlohy spuštěné za interním nástrojem pro vyrovnávání zatížení (ILB). Diagram znázorňuje interní nástroje pro vyrovnávání zatížení, který ilustruje, že tato implementace bude fungovat pro soukromé úlohy běžící za interním nástrojem pro vyrovnávání zatížení.

- Jako globální bránu používá úroveň Azure Front Door Premium.

- Instance Služby Azure Front Door má globální zásady firewallu webových aplikací (WAF) nakonfigurované se spravovanými pravidly, která pomáhají chránit před běžným zneužitím.

- Účty úložiště nejsou přístupné přes internet.

- Úroveň Azure Front Door Premium přistupuje k účtům úložiště přes Azure Private Link.

- Instance Služby Azure Front Door má následující základní konfiguraci:

- Koncový bod s jednou trasou, která odkazuje na jednu skupinu původu. Skupina původu je kolekce původů nebo back-endů.

- Skupina původu má zdroj nakonfigurovaný tak, aby odkazoval na každý účet úložiště.

- Každý zdroj vyžaduje přístup služby Private Link k účtu úložiště.

- Skupina původu má nakonfigurované sondy stavu pro přístup ke stránce HTML v účtech úložiště. Stránka HTML funguje jako koncový bod stavu pro statické úlohy. Pokud sondy můžou úspěšně získat přístup k počátku ve třech z posledních čtyř pokusů, považuje se původ za v pořádku.

Komponenty

Webový požadavek

- Firewall webových aplikací Azure: Úroveň Premium firewall webových aplikací podporuje pravidla spravovaná Microsoftem, která pomáhají chránit před běžným zneužitím.

- Azure Private Link: Privátní koncové body ve službě Azure Private Link zpřístupňují službu Azure PaaS na privátní IP adresu ve virtuální síti. Tato expozice umožňuje komunikaci protékat přes páteřní síť Microsoftu a ne přes veřejný internet.

- Úroveň Azure Front Door Premium: Azure Front Door poskytuje globální vyrovnávání zatížení vrstvy 7. Azure Front Door má integraci se službou Firewall webových aplikací. Úroveň Premium podporuje:

- Azure Private Link: Podpora služby Private Link umožňuje službě Azure Front Door komunikovat se službami PaaS nebo úlohami běžícími v privátní virtuální síti přes páteřní síť Microsoftu.

- Sady pravidel spravovaných Microsoftem: Úroveň Premium služby Azure Front Door podporuje úroveň Premium brány Firewall webových aplikací, která podporuje spravovanou sadu pravidel v WAF.

- Azure Storage: Tato implementace používá účty Blob Storage k reprezentaci statického webu nebo úlohy.

- Interní nástroj pro vyrovnávání zatížení: Tato implementace nepoužívá interní nástroj pro vyrovnávání zatížení. Je znázorněno, že představuje privátní úlohu běžící za tímto nástrojem pro vyrovnávání zatížení. Směrování do účtu úložiště je stejné jako u nástrojů pro vyrovnávání zatížení.

Operace

Zabezpečení prostředků z hlediska sítě pomáhá chránit před zneužitím, ale také izoluje prostředky od procesů nebo správců, kteří mohou potřebovat přístup k těmto prostředkům. Například agent sestavení v kanálu DevOps může potřebovat přístup k účtu úložiště, aby mohl nasadit aktualizaci do webové aplikace. Správce také může potřebovat přístup k prostředku pro účely řešení potíží.

Pro ilustraci poskytnutí přístupu k zabezpečenému přístupu k síti pro provozní účely tato implementace nasadí virtuální počítač ve virtuální síti, která má přístup k účtům úložiště private Link. Tato implementace nasadí Službu Azure Bastion, kterou může správce použít k připojení k virtuálnímu počítači. V případě scénáře nasazení je možné do virtuální sítě nasadit privátního agenta sestavení, podobně jako byl virtuální počítač.

Tady jsou podrobnosti o komponentách pro operace:

- Azure Virtual Network: Tato implementace používá virtuální síť k tomu, aby obsahovala komponenty potřebné pro správce k zabezpečené komunikaci s účtem úložiště přes privátní páteřní síť Microsoftu.

- Azure Virtual Machines: Tato implementace používá virtuální počítač jako jumpbox, ke kterému se můžou správci připojit. Virtuální počítač je nasazený v privátní virtuální síti.

- Azure Bastion: Azure Bastion umožňuje správci zabezpečené připojení k virtuálnímu počítači jumpbox přes Secure Shell (SSH), aniž by musel mít virtuální počítač veřejnou IP adresu.

- Koncový bod služby Private Link: Privátní koncový bod má přiřazenou privátní IP adresu z virtuální sítě a připojuje se ke službě PaaS účtu úložiště. Toto připojení umožňuje prostředkům v privátní virtuální síti komunikovat s účtem úložiště přes privátní IP adresu.

- Privátní zóna Azure DNS: Privátní zóna Azure DNS je služba DNS, která se používá k překladu názvu hostitele private linku účtu úložiště Azure na privátní IP adresu privátního koncového bodu.

Tok webových požadavků

Diagram znázorňuje uživatele, který provádí webový požadavek na Službu Azure Front Door. V poli Azure Front Door diagram znázorňuje jednotlivé kroky toku směrování služby Azure Front Door. Zvýrazněný v toku je krok, ve kterém se vyhodnocují pravidla WAF, kde se spáruje trasa služby Azure Front Door a vybere se skupina původu a kde je zdroj vybraný ze skupiny původu. Poslední zvýrazněná část je místo, kde se Azure Front Door připojuje k účtu služby Azure Blob Storage přes Private Link.

Uživatel vydá požadavek HTTP nebo HTTPS na koncový bod služby Azure Front Door.

Vyhodnocují se pravidla WAF. Pravidla, která odpovídají, se vždy protokolují. Pokud je režim zásad WAF služby Azure Front Door nastavený na prevenci a odpovídající pravidlo má nastavenou akci pro blokování anomálií, požadavek se zablokuje. V opačném případě požadavek pokračuje nebo je přesměrován nebo se vyhodnotí následná pravidla.

Trasa nakonfigurovaná ve službě Azure Front Door se shoduje a vybere se správná skupina původu. V tomto příkladu byla cesta ke statickému obsahu na webu.

Zdroj je vybrán ze skupiny původu.

a. V tomto příkladu se sondy stavu považují za web, které nejsou v pořádku, takže se eliminují z možných původů.

b. Tento web je vybraný.Požadavek se přes páteřní síť Microsoftu směruje do účtu úložiště Azure prostřednictvím služby Private Link.

Další informace o architektuře směrování služby Azure Front Door najdete v tématu Přehled architektury směrování.

Provozní tok

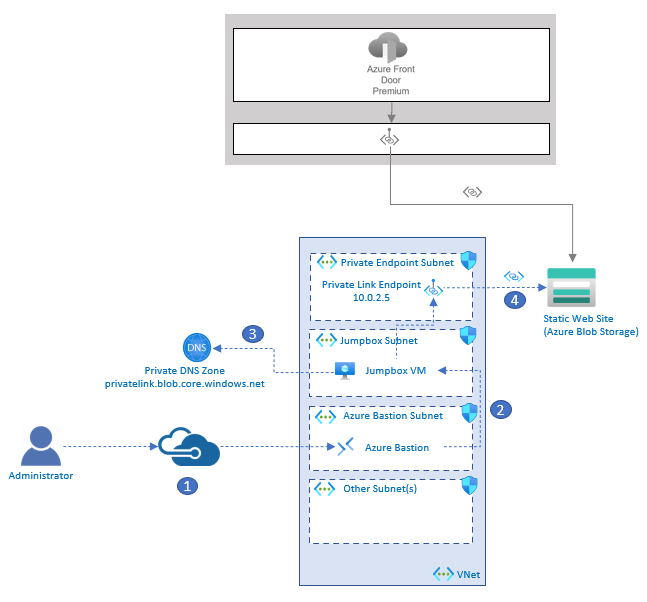

Diagram má tři části. První část ukazuje službu Azure Blob Storage, která funguje jako statický web. Azure Front Door se připojuje přes Private Link k účtu úložiště. Druhá část je pole, které představuje virtuální síť. Virtuální síť má podsítě a jejich obsah. Mezi tyto podsítě patří podsíť privátního koncového bodu, která obsahuje koncový bod služby Private Link s IP adresou 10.0.2.5, podsíť jumpboxu s virtuálním počítačem jumpboxu a podsíť Azure Bastion s v ní. Třetí částí je administrativní uživatel, který používá SSH pro přístup k virtuálnímu počítači jumpboxu ve virtuální síti přes Azure Bastion. Šipka přejde z virtuálního počítače do privátní zóny Azure DNS. Poslední šipka přejde z virtuálního počítače do koncového bodu privátního propojení a pak do účtu úložiště.

Správce se připojí k instanci služby Azure Bastion nasazené ve virtuální síti.

Azure Bastion poskytuje připojení SSH k virtuálnímu počítači jumpboxu.

Správce jumpboxu se pokusí získat přístup k účtu úložiště přes Azure CLI. Jumpbox se dotazuje DNS pro veřejný koncový bod účtu služby Azure Blob Storage:

storageaccountname.blob.core.windows.net.Privátní DNS se nakonec přeloží na

storageaccountname.privatelink.blob.core.windows.net. Vrátí privátní IP adresu koncového bodu Private Linku, což je v tomto příkladu 10.0.2.5.Privátní připojení k účtu úložiště se vytvoří prostřednictvím koncového bodu Private Link.

Důležité informace

Při použití tohoto řešení mějte na paměti následující body.

Spolehlivost

Spolehlivost zajišťuje, aby vaše aplikace splňovala závazky, které jste udělali pro své zákazníky. Další informace najdete v tématu Přehled pilíře spolehlivosti.

Tento scénář řeší následující klíčové body týkající se spolehlivosti:

- Globální směrování s nízkou latencí prostřednictvím použití sond stavu umožňuje spolehlivost izolováním aplikace proti oblastním výpadkům.

- Firewall webových aplikací ve službě Azure Front Door poskytuje centralizovanou ochranu požadavků HTTP a HTTPS.

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace najdete v tématu Přehled pilíře zabezpečení.

Tento scénář řeší následující klíčové body týkající se zabezpečení:

- Podpora služby Private Link ve službě Azure Front Door Premium eliminuje nutnost zveřejnit interní služby nebo služby PaaS přes internet. Private Link umožňuje službě Azure Front Door komunikovat s vašimi privátními službami nebo službami PaaS přes páteřní síť Microsoftu.

- Firewall webových aplikací ve službě Azure Front Door poskytuje centralizovanou ochranu požadavků HTTP a HTTPS.

- Spravovaná pravidla ve firewallu webových aplikací Premium jsou pravidla spravovaná microsoftem, která pomáhají chránit před běžnou sadou bezpečnostních hrozeb.

Optimalizace nákladů

Optimalizace nákladů se zabývá způsoby, jak snížit zbytečné výdaje a zlepšit efektivitu provozu. Další informace najdete v tématu Přehled pilíře optimalizace nákladů.

I když Azure Front Door Premium i Firewall webových aplikací Premium poskytují pokročilé funkce zabezpečení na úrovni Standard, jsou k dispozici další náklady na obojí. Další informace o cenách služby Azure Front Door a Firewall webových aplikací najdete v následujících zdrojích informací:

Provozní dokonalost

Efektivita provozu zahrnuje provozní procesy, které nasazují aplikaci a udržují ji spuštěnou v produkčním prostředí. Další informace najdete v tématu Přehled pilíře efektivity provozu.

Implementace hranic zabezpečení sítě zvyšuje složitost operací a nasazení. Mějte na paměti tyto body:

- Rozsahy IP adres pro agenty hostované Microsoftem se v průběhu času liší. Zvažte implementaci agentů v místním prostředí ve vaší virtuální síti.

- Implementujte Azure Bastion pro scénáře, ve kterých provozní týmy potřebují přístup k síťovým zabezpečeným prostředkům.

- Použití firewallu webových aplikací ve službě Azure Front Door k zajištění centralizované ochrany požadavků HTTP a HTTPS je příkladem vzoru přesměrování načítání brány. Odpovědnost za zkoumání žádostí o zneužití se přesměruje do firewallu webových aplikací ve službě Azure Front Door. Výhodou z hlediska efektivity provozu je, že potřebujete spravovat pravidla pouze na jednom místě.

Důležité

Ukázka zabezpečeného přenosu dat sítě umožňuje nasadit všechny prostředky potřebné pro připojení k jumpboxu přes Azure Bastion a připojit se k síťovému zabezpečenému virtuálnímu počítači.

Efektivita výkonu

Efektivita výkonu je schopnost vaší úlohy škálovat tak, aby splňovala požadavky, které na ni uživatelé umístí. Další informace najdete v tématu Přehled pilíře efektivity výkonu.

Globální směrování umožňuje horizontální škálování prostřednictvím nasazení více prostředků ve stejné oblasti nebo v různých oblastech.

Další kroky

- Tuto implementaci nasaďte podle kroků popsaných v ukázce příchozího přenosu dat zabezpečené sítě.