Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Řízení přístupu na základě role v Azure (Azure RBAC) umožňuje správu přístupu pro prostředky Azure. Pomocí Azure RBAC můžete oddělit povinnosti v rámci týmu a udělit jim přístup jenom uživatelům, skupinám a aplikacím, které potřebují k provádění svých úloh. Přístup na základě role můžete uživatelům udělit pomocí webu Azure Portal, nástrojů příkazového řádku Azure nebo rozhraní API pro správu Azure.

Role v účtech Automation

Ve službě Azure Automation se přístup uděluje přiřazením příslušné role Azure uživatelům, skupinám a aplikacím v rozsahu účtu Automation. Níže jsou uvedené vestavěné role, které účet Automation podporuje:

| Úloha | Popis |

|---|---|

| Vlastník | Role vlastníka umožňuje přístup ke všem prostředkům a akcím v rámci účtu Automation, včetně poskytnutí přístupu dalším uživatelům, skupinám a aplikacím za účelem správy účtu Automation. |

| Přispěvatel | Role přispěvatele umožňuje spravovat všechno kromě úpravy oprávnění jiných uživatelů k přístupu k účtu Automation. |

| Čtenář | Role čtenáře vám umožní zobrazit všechny prostředky na účtu Automation, ale neumožní vám provádět změny. |

| Přispěvatel automatizace | Role Přispěvatel ve službě Automation umožňuje spravovat všechny prostředky v účtu Automation, až na úpravy přístupových oprávnění jiných uživatelů k účtu Automation. |

| Operátor automatizace | Role Operátor ve službě Automation umožňuje zobrazit název a vlastnosti runbooku a vytvářet a spravovat úlohy pro všechny runbooky v účtu služby Automation. Tato role je užitečná, pokud chcete chránit prostředky na účtu Automation, například přihlašovací údaje a runbooky, aby je nikdo nemohl zobrazit nebo upravit, ale aby členové vaší organizace mohli tyto runbooky stále spouštět. |

| Operátor úloh automatizace | Role Operátor úloh v Automation vám umožňuje vytvářet a spravovat úlohy pro všechny runbooky v účtu Automation. |

| Operátor runbooků v Automation | Role Operátora runbooků pro Automatizaci vám umožňuje zobrazit název a vlastnosti runbooku. |

| Přispěvatel Log Analytics | Role Přispěvatel Log Analytics vám umožňuje číst všechna data monitorování a upravovat nastavení monitorování. Úprava nastavení monitorování zahrnuje přidání rozšíření virtuálního počítače do virtuálních počítačů, čtení klíčů účtu úložiště, aby bylo možné konfigurovat shromažďování protokolů z úložiště Azure, vytváření a konfiguraci účtů Automation, přidávání funkcí Azure Automation a konfiguraci diagnostiky Azure na všech prostředcích Azure. |

| Čtenář Log Analytics | Role Čtenář Log Analytics vám umožňuje zobrazit a prohledat všechna data monitorování a také zobrazit nastavení monitorování. To zahrnuje zobrazení konfigurace diagnostiky Azure ve všech prostředcích Azure. |

| Přispěvatel monitorování | Role Přispěvatel monitorování vám umožňuje číst všechna data monitorování a aktualizovat nastavení monitorování. |

| Monitorování čtenáře | Role Čtenář monitorování vám umožňuje číst všechna data monitorování. |

| Správce uživatelských přístupů | Role správce přístupu uživatelů umožňuje spravovat přístup uživatelů k účtům Azure Automation. |

Oprávnění role

Následující tabulky popisují konkrétní oprávnění udělená jednotlivým rolím. To může zahrnovat činnosti, které udělují oprávnění, a nečinnosti, které je omezují.

Vlastník

Vlastník může spravovat vše, včetně přístupu. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| Microsoft.Automation/automationAccounts/* | Vytvoření a správa všech typů prostředků. |

Přispěvatel

Přispěvatel může spravovat všechno kromě přístupu. V následující tabulce jsou uvedena oprávnění udělená a odepřená roli:

| Akce | Popis |

|---|---|

| Microsoft.Automation/automationAccounts/* | Vytvoření a správa všech typů prostředků |

| Nečinnosti | |

| Microsoft.Authorization/*/Delete | Odstraňte role a přiřazení rolí. |

| Microsoft.Authorization/*/Write | Vytvoření rolí a přiřazení rolí. |

| Microsoft.Authorization/elevateAccess/Action | Zamítne možnost vytvořit Správce uživatelských přístupů. |

Čtenář

Poznámka:

Nedávno jsme provedli změnu v oprávněních předdefinované role Čtenář pro účet Automation. Další informace

Čtenář si může zobrazit všechny prostředky na účtu Automation, ale nemůže provádět změny.

| Akce | Popis |

|---|---|

| Microsoft.Automation/automationAccounts/read | Zobrazí všechny prostředky v účtu Automation. |

Přispěvatel automatizace

Přispěvatel automatizace může spravovat všechny prostředky kromě přístupu v účtu Automation. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| Microsoft.Automation/automationAccounts/* | Vytvoření a správa všech typů prostředků. |

| Microsoft.Autorizace/*/číst | Číst role a přiřazení rolí. |

| Microsoft.Resources/deployments/* | Vytváření a správa nasazení skupin prostředků. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Čtěte nasazení skupiny prostředků. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

| Microsoft.Insights/ActionGroups/* | Čtení/zápis/odstranění skupin akcí. |

| Microsoft.Insights/ActivityLogAlerts/* | Čtení/zápis/odstranění upozornění protokolu aktivit. |

| Microsoft.Insights/diagnosticSettings/* | Číst/zapisovat/mazat nastavení diagnostiky. |

| Microsoft.Insights/MetricAlerts/* | Čtení/zápis/odstranění metrických upozornění téměř v reálném čase. |

| Microsoft.Insights/ScheduledQueryRules/* | Číst/psát/mazat upozornění protokolu v Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Seznam klíčů pro pracovní prostor Log Analytics |

Poznámka:

Roli Přispěvatel služby Automation je možné použít pro přístup k libovolnému prostředku pomocí spravované identity, pokud jsou pro cílový prostředek nastavená příslušná oprávnění, nebo pomocí účtu s funkcí 'Spustit jako'. Účty typu Spustit jako pro automatizaci jsou ve výchozím nastavení nakonfigurované s oprávněními přispěvatele k předplatnému. Řiďte se zásadou nejnižších oprávnění a pečlivě přidělujte pouze oprávnění potřebná ke spuštění runbooku. Pokud se například účet Automation vyžaduje jen ke spuštění nebo zastavení virtuálního počítače Azure, pak musí být oprávnění přiřazená k účtu Run As nebo přiřazené identitě pouze pro spuštění nebo zastavení tohoto virtuálního počítače. Podobně přiřaďte oprávnění jen pro čtení, pokud runbook čte ze služby Blob Storage.

Při přiřazování oprávnění doporučujeme použít řízení přístupu na základě role (RBAC) v Azure přiřazené spravované identitě. Projděte si naše doporučení pro nejlepší přístup k používání spravované identity přiřazené systémem nebo uživatelem, včetně správy a zásad správného řízení po celou dobu její životnosti.

Operátor automatizace

Operátor automatizace může vytvářet a spravovat úlohy a číst názvy a vlastnosti runbooků pro všechny runbooky v účtu automatizace.

Poznámka:

Pokud chcete řídit přístup operátora k jednotlivým runbookům, nenastavujte tuto roli. Místo toho zkombinujte role Operátor úlohy automatizace a Operátor runbooku automatizace.

V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| Microsoft.Autorizace/*/číst | Autorizace ke čtení. |

| Microsoft.Automation/Účty pro automatizaci/Skupiny pro hybridní pracovní knihy/čtení | Přečtěte si zdroje pro Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/jobs/read | Seznam úloh runbooku. |

| Microsoft.Automation/automationAccounts/jobs/obnovit/akce | Obnovení pozastavené úlohy. |

| Microsoft.Automation/automationAccounts/jobs/zastavit/akce | Zrušení probíhající úlohy. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Čtení pracovních proudů a výstupů. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Získejte výstup úlohy. |

| Microsoft.Automation/automatizacniUcty/prace/pozastavit/akce | Pozastavení probíhající úlohy. |

| Microsoft.Automation/automationAccounts/jobs/write | Vytvářet pracovní místa. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Získání plánu úloh Azure Automation. |

| Microsoft.Automation/automationAccounts/jobSchedules/zapisovať | Vytvoření plánu úloh Azure Automation. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Získejte pracovní prostor propojený s účtem Automation. |

| Microsoft.Automation/automationAccounts/read | Získání účtu Azure Automation. |

| Microsoft.Automation/automationAccounts/runbooky/read | Získejte runbook služby Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/read | Získejte objekt plánu Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/write | Vytvoření nebo aktualizace plánovaného prostředku Azure Automation. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Číst role a přiřazení rolí. |

| Microsoft.Resources/deployments/* | Vytváření a správa nasazení skupin prostředků. |

| Microsoft.Insights/alertRules/* | Vytváření a správa pravidel pro upozornění. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Získá stavy dostupnosti všech prostředků ve vymezeném rozsahu. |

Operátor úloh automatizace

Úloha operátora automatizace je přidělena v rámci účtu Automation. To umožňuje oprávnění operátora vytvářet a spravovat úlohy pro všechny runbooky v účtu. Pokud je roli Operátor úlohy uděleno oprávnění ke čtení ve skupině prostředků obsahující účet služby Automation, mohou členové této role spouštět runbooky. Ale nemohou je vytvářet, upravovat ani odstraňovat.

V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| Microsoft.Autorizace/*/číst | Autorizace ke čtení. |

| Microsoft.Automation/automationAccounts/jobs/read | Seznam úloh runbooku. |

| Microsoft.Automation/automationAccounts/jobs/obnovit/akce | Obnovení pozastavené úlohy. |

| Microsoft.Automation/automationAccounts/jobs/zastavit/akce | Zrušení probíhající úlohy. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Čtení pracovních proudů a výstupů. |

| Microsoft.Automation/automatizacniUcty/prace/pozastavit/akce | Pozastavení probíhající úlohy. |

| Microsoft.Automation/automationAccounts/jobs/write | Vytvářet pracovní místa. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Číst role a přiřazení rolí. |

| Microsoft.Resources/deployments/* | Vytváření a správa nasazení skupin prostředků. |

| Microsoft.Insights/alertRules/* | Vytváření a správa pravidel pro upozornění. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

| Microsoft.Automation/Účty pro automatizaci/Skupiny pro hybridní pracovní knihy/čtení | Čtení skupiny hybridního pracovního procesu runbooku. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Získá výstup úlohy. |

Operátor runbooků v Automation

Role Operátor Runbooku v Automation je udělena v rámci runbooku. Koordinátor runbooku v Automation si může zobrazit název a atributy runbooku. Tato role v kombinaci s rolí Operátor automatizace úloh umožňuje operátorovi taktéž vytvářet a spravovat úlohy runbooku. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| Microsoft.Automation/automationAccounts/runbooky/read | Zobrazí seznam runbooků. |

| Microsoft.Autorizace/*/číst | Autorizace ke čtení. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Číst role a přiřazení rolí. |

| Microsoft.Resources/deployments/* | Vytváření a správa nasazení skupin prostředků. |

| Microsoft.Insights/alertRules/* | Vytváření a správa pravidel pro upozornění. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

Přispěvatel Log Analytics

Přispěvatel Log Analytics může číst všechna data monitorování a upravovat nastavení monitorování. Úprava nastavení monitorování zahrnuje možnost přidat rozšíření virtuálního počítače do virtuálních počítačů, čtení klíčů účtu úložiště, aby bylo možné konfigurovat shromažďování protokolů z úložiště Azure, vytváření a konfiguraci účtů Automation, přidávání funkcí a konfiguraci diagnostiky Azure na všech prostředcích Azure. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| */číst | Čtení všech typů prostředků kromě tajných kódů. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Vytváření a správa rozšíření virtuálních počítačů. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Zobrazení seznamu klasických klíčů účtu úložiště. |

| Microsoft.Compute/virtualMachines/extensions/* | Vytváření a správa klasických rozšíření virtuálních počítačů. |

| Microsoft.Insights/alertRules/* | Čtení/zápis/odstranění pravidel upozornění. |

| Microsoft.Insights/diagnosticSettings/* | Číst/zapisovat/mazat nastavení diagnostiky. |

| Microsoft.OperationalInsights/* | Správa protokolů Azure Monitoru. |

| Microsoft.OperationsManagement/* | Správa funkcí Azure Automation v pracovních prostorech. |

| Microsoft.Resources/deployments/* | Vytváření a správa nasazení skupin prostředků. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Vytváření a správa nasazení skupin prostředků. |

| Microsoft.Storage/storageAccounts/listKeys/action | Zobrazení seznamu klíčů účtu úložiště. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

| Microsoft.HybridCompute/machines/extensions/write | Nainstaluje nebo aktualizuje rozšíření Azure Arc. |

Čtenář Log Analytics

Čtenář Log Analytics může zobrazit a také prohledávat všechna data monitorování a zobrazit nastavení monitorování, včetně zobrazení konfigurace diagnostiky Azure ve všech prostředcích Azure. V následující tabulce jsou uvedena oprávnění udělená nebo odepřená roli:

| Akce | Popis |

|---|---|

| */číst | Čtení všech typů prostředků kromě tajných kódů. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Správa dotazů v protokolech Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Prohledávání dat protokolu Azure Monitor. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

| Nečinnosti | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Nelze číst sdílené přístupové klíče. |

Přispěvatel monitorování

Přispěvatel monitorování může číst všechna data monitorování a aktualizovat nastavení monitorování. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| */číst | Čtení všech typů prostředků kromě tajných kódů. |

| Microsoft.AlertsManagement/alerts/* | Správa upozornění. |

| Microsoft.AlertsManagement/alertsSummary/* | Správa řídicího panelu upozornění. |

| Microsoft.Insights/AlertRules/* | Správa pravidel pro upozornění. |

| Microsoft.Insights/components/* | Správa komponentů Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Správa nastavení diagnostiky. |

| Microsoft.Insights/eventtypes/* | Seznam událostí protokolu aktivit (správní události) v odběru. Toto oprávnění se použije pro programový i pro portálový přístup k protokolu aktivit. |

| Microsoft.Insights/LogDefinitions/* | Toto oprávnění je nezbytné pro uživatele, kteří potřebují přístup k protokolům aktivit prostřednictvím portálu. Zobrazí seznam kategorií protokolů v protokolu aktivit. |

| Microsoft.Insights/MetricDefinitions/* | Přečtěte si definice metrik (seznam dostupných typů metrik pro prostředek). |

| Microsoft.Insights/Metrics/* | Čtěte metriky pro prostředek. |

| Microsoft.Insights/Register/Action | Registrace poskytovatele Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Správa webových testů pro Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Správa balíčků řešení pro protokoly Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Správa protokolů uložených hledání v Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Prohledávání pracovních prostorů Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Seznam klíčů pro pracovní prostor Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Správa konfigurací přehledů úložiště protokolů v Azure Monitor. |

| Microsoft.Support/* | Vytváření a správa lístků podpory. |

| Microsoft.WorkloadMonitor/workloads/* | Správa úloh. |

Monitorování čtenáře

Čtenář monitorování může číst všechna data monitorování. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| */číst | Čtení všech typů prostředků kromě tajných kódů. |

| Microsoft.OperationalInsights/workspaces/search/action | Prohledávání pracovních prostorů Log Analytics. |

| Microsoft.Support/* | Vytváření a správa lístků podpory |

Správce uživatelských přístupů

Správce uživatelských přístupů: Může spravovat uživatelský přístup k prostředkům Azure. V následující tabulce jsou uvedena oprávnění udělená pro roli:

| Akce | Popis |

|---|---|

| */číst | Čtení všech zdrojů |

| Microsoft.Authorization/* | Správa autorizace |

| Microsoft.Support/* | Vytváření a správa lístků podpory |

Oprávnění k přístupu pro roli čtenáře

Důležité

K posílení celkového stavu zabezpečení Azure Automation by integrovaná čtečka RBAC neměla přístup k klíčům účtu Automation prostřednictvím volání rozhraní API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

Předdefinovaná role čtenáře pro účet Automation nemůže použít API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION k načtení klíčů účtu Automation. Jedná se o operaci s vysokým oprávněním poskytující citlivé informace, které mohou představovat bezpečnostní riziko nežádoucího subjektu s nízkými oprávněními, který může získat přístup ke klíčům účtu Automation a může provádět akce se zvýšenou úrovní oprávnění.

Pokud chcete získat přístup k API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION, doporučujeme přepnout na předdefinované role, jako je vlastník, přispěvatel nebo přispěvatel Automation, a získat tak přístup ke klíčům účtu Automation. Ve výchozím nastavení budou mít tyto role oprávnění listKeys . Jako osvědčený postup doporučujeme vytvořit vlastní roli s omezenými oprávněními pro přístup ke klíčům účtu Automation. Pro vlastní roli musíte přidat Microsoft.Automation/automationAccounts/listKeys/action oprávnění k definici role.

Přečtěte si další informace o tom, jak vytvořit vlastní roli z webu Azure Portal.

Oprávnění k nastavení funkcí

Následující části popisují minimální požadovaná oprávnění potřebná k povolení funkcí Update Management a Sledování změn a inventář.

Oprávnění pro povolení správy aktualizací a sledování změn a inventáře z virtuálního počítače

| Akce | Oprávnění | Minimální rozsah |

|---|---|---|

| Napsat nové nasazení | Microsoft.Resources/deployments/* | Předplatné |

| Napište novou skupinu prostředků | Microsoft.Resources/subscriptions/resourceGroups/write | Předplatné |

| Vytvoření nového výchozího pracovního prostoru | Microsoft.OperationalInsights/workspaces/write | Skupina prostředků |

| Vytvořit nový účet | Microsoft.Automation/automationAccounts/zápis | Skupina prostředků |

| Propojení pracovního prostoru a účtu | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Pracovní prostor Účet automatizace |

| Vytvořte rozšíření MMA | Microsoft.Compute/virtualMachines/write (zapsat) | Virtuální počítač |

| Vytvoření uloženého hledání | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

| Vytvořte konfiguraci rozsahu | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

| Kontrola stavu onboardingu – Pracovní prostor pro čtení | Microsoft.OperationalInsights/workspaces/read | Pracovní prostor |

| Kontrola stavu onboardingu – Čtení vlastnosti propojeného pracovního prostoru účtu | Microsoft.Automation/automationAccounts/read | Automatizační účet |

| Kontrola stavu onboardingu – Přečíst řešení | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Řešení |

| Kontrola stavu onboardingu – Čtení virtuálního počítače | Microsoft.Compute/virtualMachines/read | Virtuální počítač |

| Kontrola stavu onboardingu – Čtení účtu | Microsoft.Automation/automationAccounts/read | Automatizační účet |

| Kontrola pracovního prostoru pro onboardování virtuálního počítače1 | Microsoft.OperationalInsights/workspaces/read | Předplatné |

| Registrace poskytovatele Log Analytics | Microsoft.Insights/register/action | Předplatné |

1 Toto oprávnění je potřeba k povolení funkcí prostřednictvím portálu virtuálního počítače.

Oprávnění pro povolení správy aktualizací a sledování změn a inventarizace z účtu Automation

| Akce | Oprávnění | Minimální rozsah |

|---|---|---|

| Vytvořit nové nasazení | Microsoft.Resources/deployments/* | Předplatné |

| Vytvoření nové skupiny prostředků | Microsoft.Resources/subscriptions/resourceGroups/write | Předplatné |

| Okno AutomationOnboarding – Vytvoření nového pracovního prostoru | Microsoft.OperationalInsights/workspaces/write | Skupina prostředků |

| Okno AutomationOnboarding – čtení propojeného pracovního prostoru | Microsoft.Automation/automationAccounts/read | Automatizační účet |

| Okno AutomationOnboarding – řešení pro čtení | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Řešení |

| Nástroj AutomationOnboarding – čtecí pracovní prostor | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Pracovní prostor |

| Vytvořit odkaz pro pracovní prostor a účet | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

| Záznam pro krabici od bot | Microsoft.Automation/automationAccounts/zápis | Účet |

| Vytvoření nebo úprava uloženého hledání | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

| Vytvořte nebo upravte konfiguraci oboru | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

| Registrace poskytovatele Log Analytics | Microsoft.Insights/register/action | Předplatné |

| Krok 2 – Povolení více virtuálních počítačů | ||

| Okno VMOnboarding – Vytvořit rozšíření MMA | Microsoft.Compute/virtualMachines/write (zapsat) | Virtuální počítač |

| Vytvoření nebo úprava uloženého hledání | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

| Vytvořit nebo upravit konfiguraci rozsahu | Microsoft.OperationalInsights/workspaces/write | Pracovní prostor |

Správa oprávnění rolí pro skupiny hybridních pracovníků a hybridní pracovníky

Ve službě Automation můžete vytvořit vlastní role Azure a udělit následující oprávnění skupinám Hybrid Worker a hybrid workerům:

Konfigurace Azure RBAC pro automatizační účet

V následující části se dozvíte, jak nakonfigurovat Azure RBAC na účtu Automation prostřednictvím webu Azure Portal a PowerShellu.

Konfigurace Azure RBAC pomocí webu Azure Portal

Přihlaste se k webu Azure Portal a otevřete svůj účet Automation na stránce Účty Automation.

Vyberte Řízení přístupu (IAM) a ze seznamu dostupných rolí vyberte roli. Můžete zvolit některou z dostupných předdefinovaných rolí, které účet Automation podporuje, nebo jakoukoli vlastní roli, kterou jste mohli definovat. Přiřaďte roli uživateli, kterému chcete udělit oprávnění.

Podrobný postup najdete v tématu Přiřazování rolí Azure s využitím webu Azure Portal.

Poznámka:

Řízení přístupu na základě role můžete nastavit pouze v oboru účtu Automation a ne u žádného prostředku pod účtem Automation.

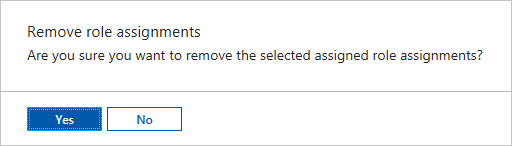

Odebrat přiřazení rolí uživateli

Oprávnění pro přístup můžete odebrat pro uživatele, který nespravuje účet Automation nebo kdo už pro organizaci nefunguje. Následující kroky ukazují, jak odebrat přiřazení rolí uživateli. Podrobný postup najdete v tématu Odebrání přiřazení rolí Azure:

Otevřete Řízení přístupu (IAM) v rozsahu, jako je správcovská skupina, předplatné, skupina prostředků nebo zdroj, kde chcete odebrat přístup.

Výběrem karty Přiřazení rolí zobrazte všechna přiřazení rolí v tomto rozsahu.

V seznamu přiřazení rolí přidejte značku zaškrtnutí vedle uživatele s přiřazením role, které chcete odebrat.

Vyberte Odstranit.

Konfigurace Azure RBAC pomocí PowerShellu

Pomocí následujících rutin Azure PowerShellu můžete také nakonfigurovat přístup na základě role k účtu Automation:

Get-AzRoleDefinition obsahuje seznam všech rolí Azure, které jsou k dispozici v MICROSOFT Entra ID. Tuto rutinu s parametrem Name můžete použít k výpisu všech akcí, které může konkrétní role provést.

Get-AzRoleDefinition -Name 'Automation Operator'

Následuje příklad výstupu:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment vypíše přiřazení rolí Azure v zadaném oboru. Bez parametrů vrátí tato rutina všechna přiřazení rolí provedená v rámci předplatného. Pomocí parametru ExpandPrincipalGroups můžete vypsat přiřazení přístupu pro zadaného uživatele a také skupiny, do nichž uživatel patří.

Příklad: Pomocí následující rutiny zobrazíte seznam všech uživatelů a jejich rolí v rámci účtu Automation.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Následuje příklad výstupu:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Pomocí rutiny New-AzRoleAssignment přiřaďte přístup uživatelům, skupinám a aplikacím ke konkrétnímu oboru.

Příklad: Pomocí následujícího příkazu přiřaďte roli Operátor automation pro uživatele v oboru účtu Automation.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Následuje příklad výstupu:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Pomocí remove-AzRoleAssignment odeberte přístup zadaného uživatele, skupiny nebo aplikace z konkrétního oboru.

Příklad: Pomocí následujícího příkazu odeberte uživatele z role operátora Automation v oboru účtu Automation.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

V předchozím příkladu nahraďte sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Namea Automation account name s podrobnostmi o účtu. Zvolte ano, když k tomu budete vyzváni, před pokračováním v odebírání přiřazení rolí uživatele.

Uživatelská zkušenost pro roli operátora automatizace – účet automatizace

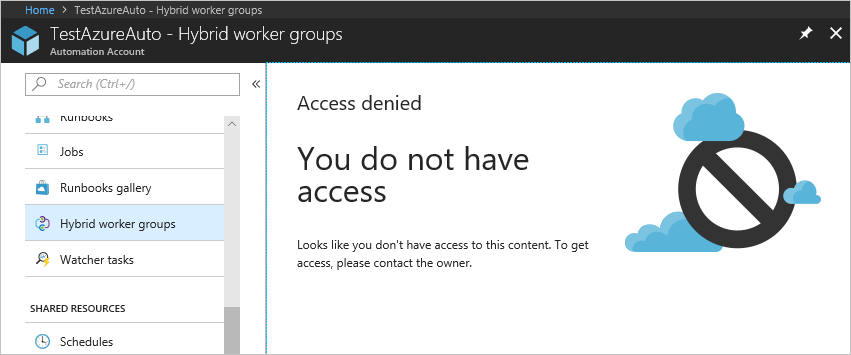

Když uživatel přiřazený k roli operátora Automation v oboru účtu Automation zobrazí účet Automation, ke kterému je přiřazený, může uživatel zobrazit pouze seznam runbooků, úloh runbooků a plánů vytvořených v účtu Automation. Tento uživatel nemůže zobrazit definice těchto položek. Uživatel může spustit, zastavit, pozastavit, obnovit nebo naplánovat úlohu runbooku. Uživatel ale nemá přístup k jiným prostředkům služby Automation, jako jsou konfigurace, skupiny Hybrid Runbook Worker nebo uzly DSC.

Konfigurace Azure RBAC pro skripty runbooků

Azure Automation umožňuje přiřadit role Azure konkrétním runbookům. Uděláte to tak, že spuštěním následujícího skriptu přidáte uživatele do konkrétního runbooku. Tento skript může spustit správce účtu Automation nebo správce tenanta.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

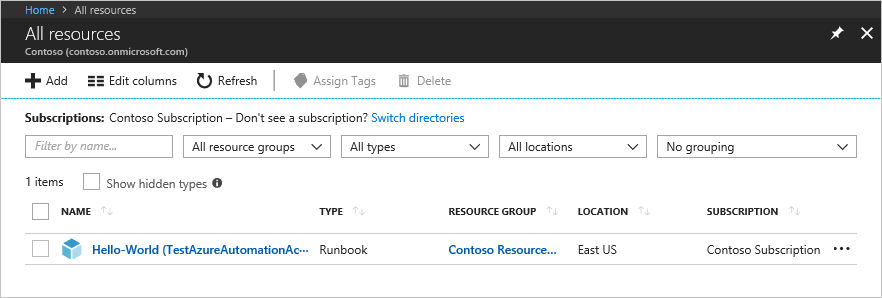

Po spuštění skriptu se přihlaste k webu Azure Portal a vyberte Všechny prostředky. V seznamu může uživatel vidět runbook, pro který byl přidán jako operátor automatizovaného runbooku.

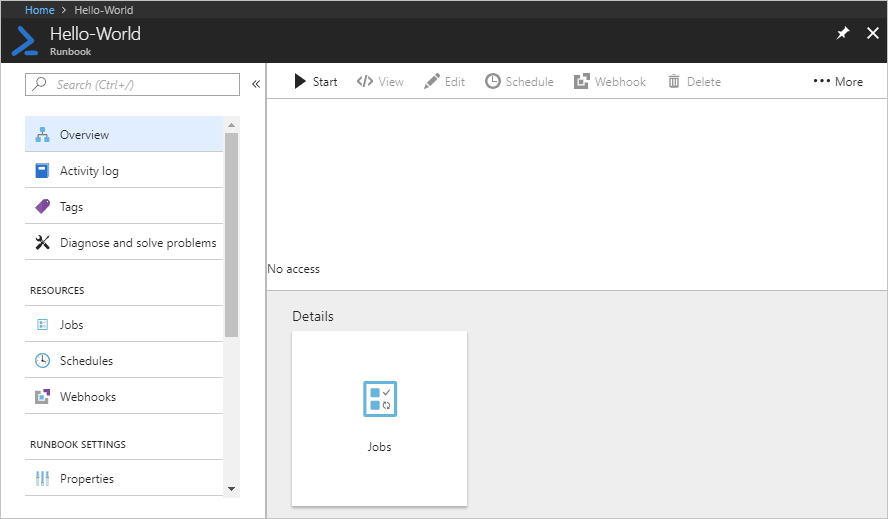

Uživatelské prostředí pro roli operátora automatizace – Runbook

Když uživatel přiřazený k roli Operátora automatizace v rámci rozsahu runbooku zobrazí přiřazený runbook, může pouze spustit runbook a zobrazit úlohy runbooku.

Další kroky

- Další informace o pokynech zabezpečení najdete v tématu Osvědčené postupy zabezpečení ve službě Azure Automation.

- Další informace o Azure RBAC pomocí PowerShellu najdete v tématu Přidání nebo odebrání přiřazení rolí Azure pomocí Azure PowerShellu.

- Podrobnosti o typech runbooků najdete v tématu Typy runbooků Azure Automation.

- Pokud chcete runbook spustit, přečtěte si téma Spuštění runbooku ve službě Azure Automation.