Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Když vytvoříte účet Azure Maps, automaticky se vytvoří ID klienta a sdílené klíče. Tyto hodnoty jsou vyžadovány pro ověřování při použití Microsoft Entra ID nebo sdíleného klíče ověřování.

Požadavky

Přihlaste se do Azure Portalu. Pokud nemáte předplatné Azure, vytvořte si bezplatný účet před zahájením.

- Seznámení se spravovanými identitami pro prostředky Azure Nezapomeňte pochopit dva typy spravovaných identit a jejich rozdíly.

- Účet Azure Maps.

- Seznámení s ověřováním Azure Maps

Zobrazení podrobností o ověřování

Důležité

Pokud k volání Služby Azure Maps používáte ověřování pomocí sdíleného klíče, doporučujeme jako klíč předplatného použít primární klíč. Nejlepší je použít sekundární klíč ve scénářích, jako je pravidelná obměna klíčů.

Chcete-li zobrazit podrobnosti o ověřování Azure Maps:

Přihlaste se do Azure Portalu.

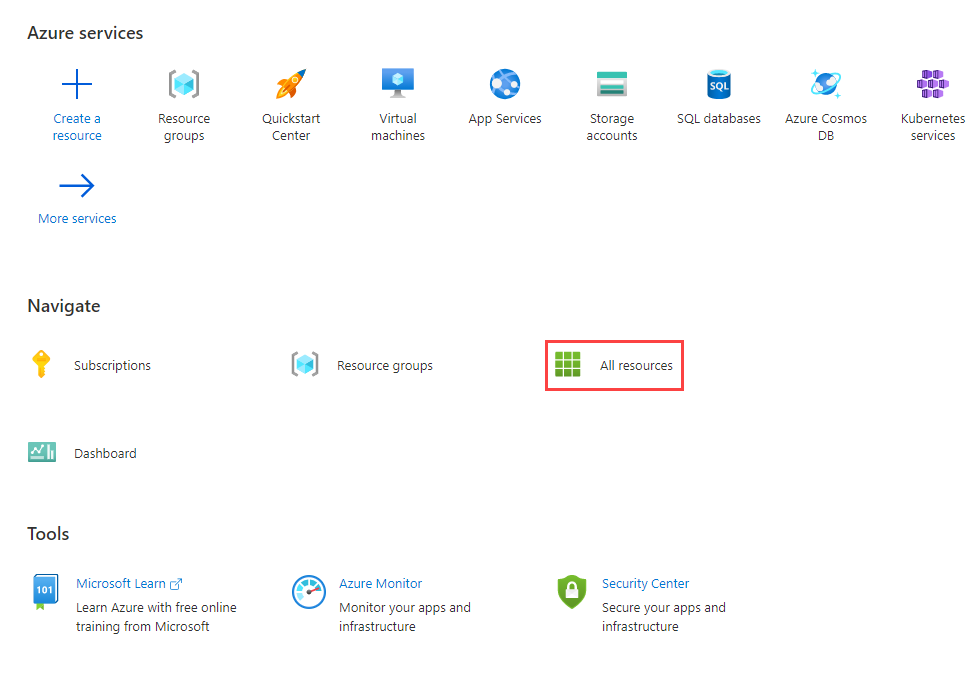

V části Služby Azure vyberte Všechny prostředky a pak vyberte svůj účet Azure Maps.

V části Nastavení v levém podokně vyberte Ověřování .

Volba kategorie ověřování

V závislosti na potřebách vaší aplikace existují konkrétní způsoby zabezpečení aplikací. Id Microsoft Entra definuje konkrétní kategorie ověřování, které podporují širokou škálu ověřovacích toků. Pokud chcete zvolit nejlepší kategorii pro vaši aplikaci, podívejte se na kategorie aplikací.

Poznámka:

Porozumění kategoriím a scénářům vám pomůže zabezpečit aplikaci Azure Maps bez ohledu na to, jestli používáte ID Microsoft Entra nebo ověřování pomocí sdíleného klíče.

Přidání a odebrání spravovaných identit

Pokud chcete povolit ověřování tokenu sdíleného přístupového podpisu (SAS) pomocí rozhraní REST API služby Azure Maps, musíte do svého účtu Azure Maps přidat spravovanou identitu přiřazenou uživatelem.

Vytvoření spravované identity

Spravovanou identitu přiřazenou uživatelem můžete vytvořit před vytvořením účtu mapy nebo po jeho vytvoření. Spravovanou identitu můžete přidat prostřednictvím portálu, pomocí sad SDK pro správu Azure nebo šablony Azure Resource Manager (ARM). Pokud chcete přidat spravovanou identitu přiřazenou uživatelem prostřednictvím šablony ARM, zadejte identifikátor prostředku spravované identity přiřazené uživatelem.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Odebrání spravované identity

Identitu přiřazenou systémem můžete odebrat zakázáním funkce prostřednictvím portálu nebo šablony Azure Resource Manageru stejným způsobem, jakým byla vytvořena. Identity přiřazené uživatelem je možné odebrat jednotlivě. Pokud chcete odebrat všechny identity, nastavte typ identity na "None".

Odebrání identity přiřazené systémem tímto způsobem ji také odstraní z Microsoft Entra ID. Identity přiřazené systémem se také automaticky odeberou z ID Microsoft Entra při odstranění účtu Azure Maps.

Pokud chcete odebrat všechny identity pomocí šablony Azure Resource Manageru, aktualizujte tuto část:

"identity": {

"type": "None"

}

Volba scénáře ověřování a autorizace

Tato tabulka popisuje běžné scénáře ověřování a autorizace ve službě Azure Maps. Každý scénář popisuje typ aplikace, který se dá použít pro přístup k rozhraní REST API služby Azure Maps. Pomocí odkazů se dozvíte podrobné informace o konfiguraci jednotlivých scénářů.

Důležité

Pro produkční aplikace doporučujeme implementovat ID Microsoft Entra s řízením přístupu na základě role v Azure (Azure RBAC).

| Scenario | Autentizace | Authorization | Úsilí o vývoj | Provozní úsilí |

|---|---|---|---|---|

| Důvěryhodná aplikace démona nebo neinteraktivní klientská aplikace | Sdílený klíč | N/A | Středně | High |

| Důvěryhodná služba nebo neinteraktivní klientská aplikace | Microsoft Entra ID | High | Low | Středně |

| Webová jednostránková aplikace s jednotným interaktivním přihlašováním | Microsoft Entra ID | High | Středně | Středně |

| Webová jednostránková aplikace s neinteraktivním přihlášením | Microsoft Entra ID | High | Středně | Středně |

| Webová aplikace, aplikace démona nebo neinteraktivní přihlášení | SAS Token | High | Středně | Low |

| Webová aplikace s interaktivním jednotným přihlašováním | Microsoft Entra ID | High | High | Středně |

| Zařízení IoT nebo vstupní omezená aplikace | Microsoft Entra ID | High | Středně | Středně |

Zobrazení předdefinovaných definic rolí Azure Maps

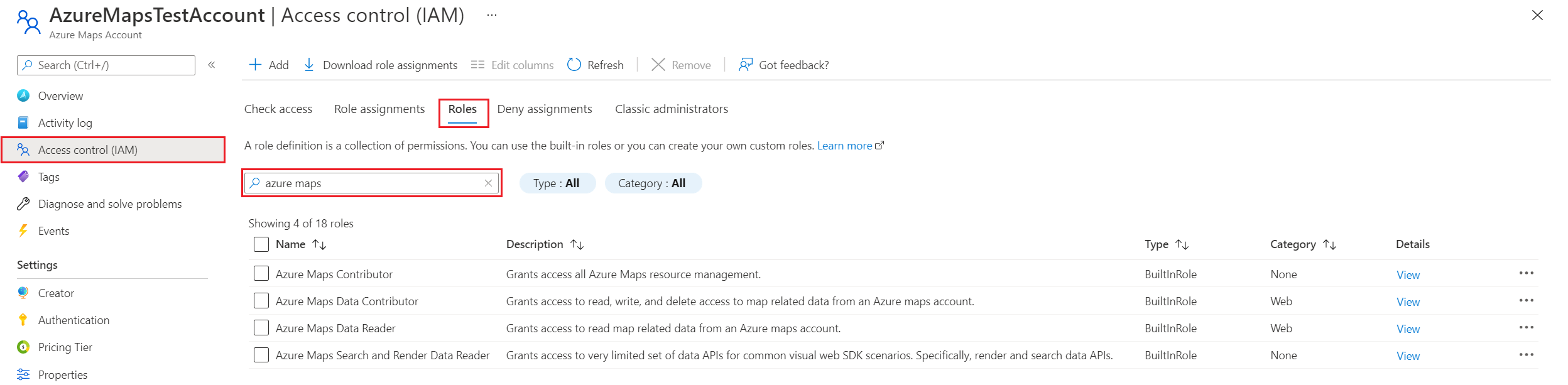

Chcete-li zobrazit vestavěnou definici role Azure Maps:

V levém podokně vyberte Řízení přístupu (IAM).

Vyberte kartu Role .

Do vyhledávacího pole zadejte Azure Maps.

Výsledky zobrazují dostupné předdefinované definice rolí pro Azure Maps.

Zobrazení přiřazení rolí

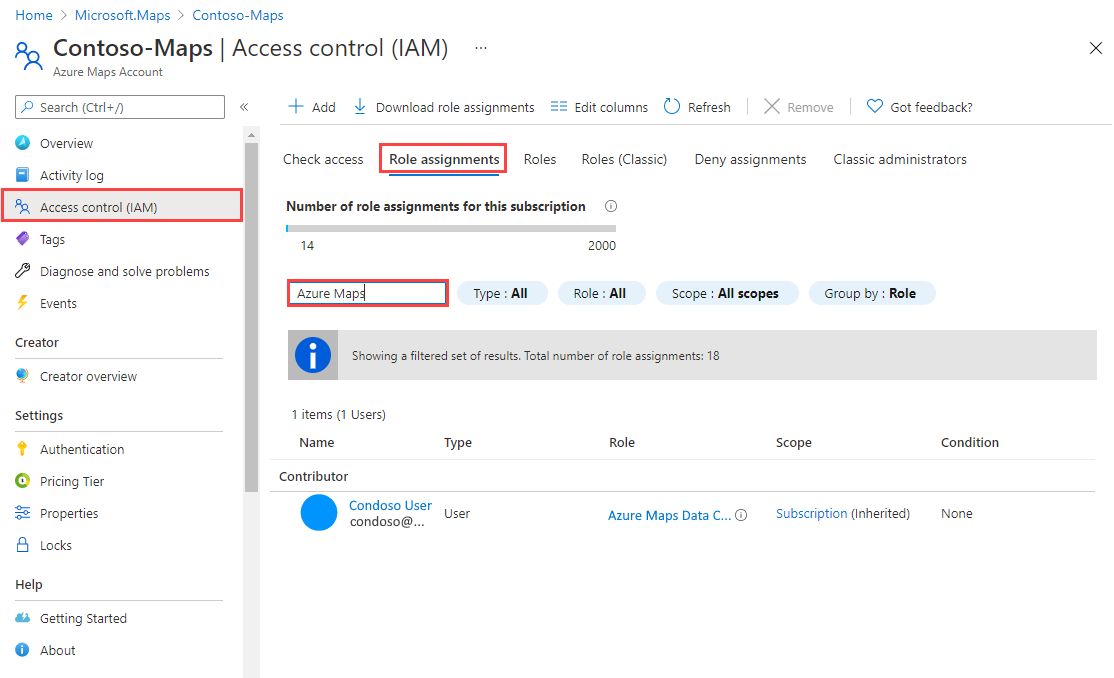

Pokud chcete zobrazit uživatele a aplikace, kterým byl udělen přístup pro Azure Maps, přejděte na Řízení přístupu (IAM). Tam vyberte Přiřazení rolí, a pak vyfiltrujte podle Azure Maps.

V levém podokně vyberte Řízení přístupu (IAM).

Vyberte kartu Přiřazení rolí .

Do vyhledávacího pole zadejte Azure Maps.

Výsledky zobrazují aktuální přiřazení rolí Azure Maps.

Vyžádání tokenů pro Azure Maps

Požádejte o token z koncového bodu tokenu Microsoft Entra. V žádosti o ID Microsoft Entra použijte následující podrobnosti:

| Prostředí Azure | Koncový bod tokenu Microsoft Entra | ID prostředku Azure |

|---|---|---|

| Veřejný cloud Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Cloud Azure Government | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Další informace o vyžádání přístupových tokenů z ID Microsoft Entra pro uživatele a instanční objekty naleznete v tématu Scénáře ověřování pro Microsoft Entra ID. Pokud chcete zobrazit konkrétní scénáře, podívejte se na tabulku scénářů.

Správa a obměna sdílených klíčů

Klíče předplatného Azure Maps se podobají kořenovému heslu pro váš účet Azure Maps. Vždy buďte opatrní při ochraně klíčů předplatného. Pomocí služby Azure Key Vault můžete klíče bezpečně spravovat a otáčet. Vyhněte se distribuci přístupových klíčů ostatním uživatelům, jejich pevnému kódování nebo jejich uložení kdekoli ve formátu prostého textu, který je přístupný ostatním uživatelům. Pokud se domníváte, že vaše klíče mohly být ohroženy, otočte je.

Poznámka:

Pokud je to možné, doporučujeme místo sdíleného klíče k autorizaci žádostí použít ID Microsoft Entra. Microsoft Entra ID má lepší zabezpečení než sdílený klíč a je snazší ho používat.

Ruční rotace klíčů předplatného

Pro zajištění zabezpečení účtu Azure Maps doporučujeme pravidelně obměnět klíče předplatného. Pokud je to možné, ke správě přístupových klíčů použijte Azure Key Vault. Pokud nepoužíváte Key Vault, musíte klíče ručně otočit.

Přiřadí se dva klíče předplatného, abyste mohli klíče otočit. Když máte dva klíče, zajistíte, aby vaše aplikace během celého procesu udržovala přístup ke službě Azure Maps.

Pro rotaci vašich klíčů předplatného Azure Maps v portálu Azure:

- Aktualizujte kód aplikace tak, aby odkazoval na sekundární klíč pro účet Azure Maps a nasadili ho.

- Na webu Azure Portal přejděte ke svému účtu Azure Maps.

- V části Nastavení vyberte Ověřování.

- Pokud chcete znovu vygenerovat primární klíč pro váš účet Azure Maps, vyberte tlačítko Znovu vygenerovat vedle primárního klíče.

- Aktualizujte kód aplikace tak, aby odkazoval na nový primární klíč, a nasadili ho.

- Znovu vygenerujte sekundární klíč stejným způsobem.

Výstraha

Doporučujeme použít stejný klíč ve všech vašich aplikacích. Pokud primární klíč používáte na některých místech a sekundární klíč v jiných, nebudete moct klíče otáčet, aniž by některé aplikace ztratily přístup.

Další kroky

Vyhledejte metriky využití rozhraní API pro váš účet Azure Maps:

Prozkoumejte ukázky, které ukazují, jak integrovat ID Microsoft Entra s Azure Maps: