Nejběžnější způsob, jak analyzovat a prezentovat data Prometheus, je řídicí panel Grafana. Tento článek vysvětluje, jak nakonfigurovat spravovanou službu Azure Monitor pro Prometheus jako zdroj dat pro různé verze Grafany, včetně Azure Managed Grafana, místně hostované Grafany běžící na virtuálním počítači Azure a instance Grafany spuštěné mimo Azure.

Důležité

Řídicí panely služby Azure Monitor s Grafana jsou teď ve verzi Public Preview. Tato verze Grafany je hostovaná v Azure a nevyžaduje žádnou konfiguraci pro připojení ke spravované službě Azure Monitor pro Prometheus. Tento článek popisuje, jak se připojit k pracovnímu prostoru služby Azure Monitor, aby zahrnoval metriky Prometheus v jiných verzích Grafany, které vyžadují konfiguraci.

Koncový bod dotazu pracovního prostoru služby Azure Monitor

Spravovaná služba Azure Monitor pro Prometheus ukládá data do pracovního prostoru služby Azure Monitor. Každá verze Grafany používá koncový bod dotazu pro přístup k tomuto pracovnímu prostoru. Pokud chcete najít koncový bod dotazu, otevřete stránku Přehled pracovního prostoru služby Azure Monitor na webu Azure Portal.

Instance služby Azure Managed Grafana je automaticky konfigurována se spravovanou identitou s rolí Čtenář monitorovacích dat, která umožňuje identitě číst veškerá monitorovací data pro předplatné. Identita se používá k ověření Grafany ve službě Azure Monitor.

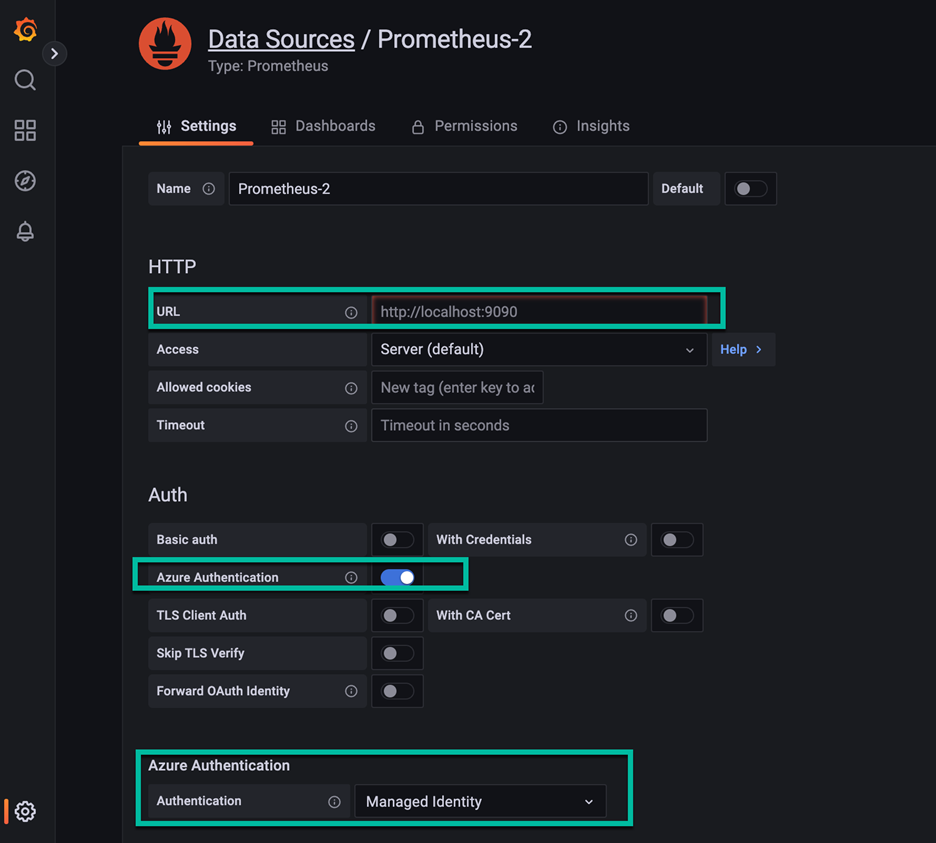

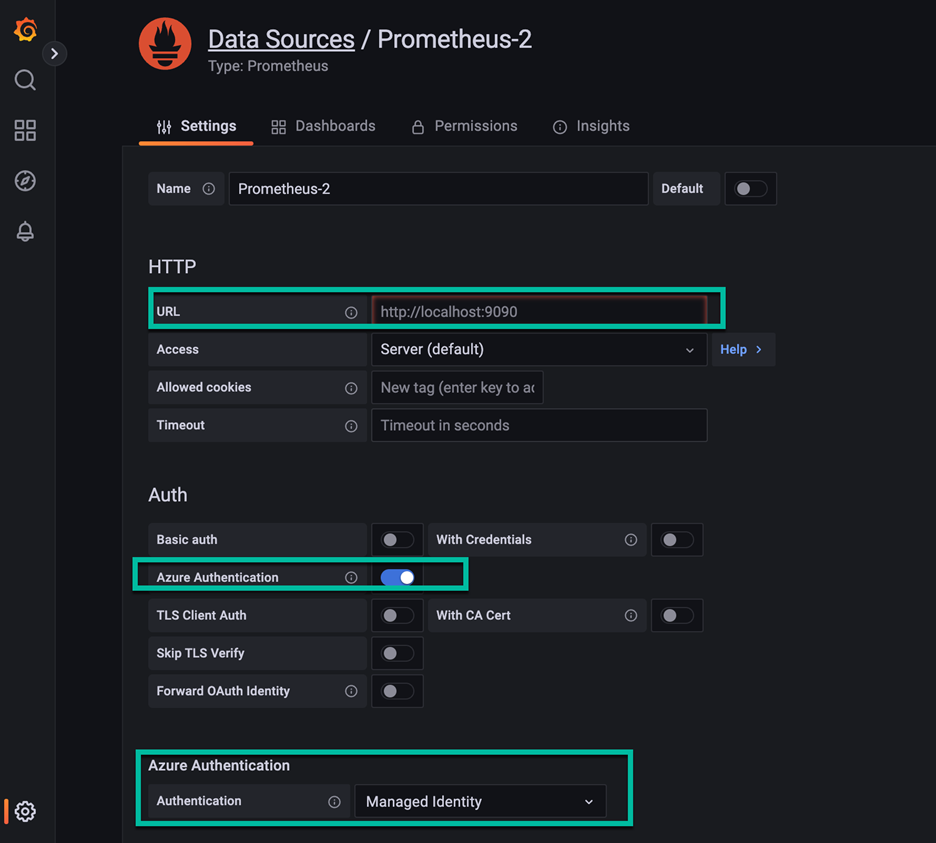

Vytvoření zdroje dat Prometheus v Grafana

Ke konfiguraci prometheus jako zdroje dat použijte následující postup:

Otevřete pracovní prostor Azure Managed Grafana na webu Azure Portal a výběrem koncového bodu zobrazte pracovní prostor Grafana.

Vyberte Připojení>Zdroje dat a pak Přidejte zdroj dat.

Vyhledejte a vyberte Prometheus.

Vložte koncový bod dotazu z pracovního prostoru služby Azure Monitor do pole ADRESY URL serveru Prometheus.

V části Ověřování vyberte Ověřování Azure.

V části Ověřování Azure vyberte v rozevíracím seznamu Ověřováníspravovanou identitu.

Posuňte se do dolní části stránky a vyberte Uložit a otestovat.

Pomocí následujících kroků nakonfigurujte samosprávnou Grafana na virtuálním počítači Azure tak, aby používala data Prometheus hostovaná v Azure. Pro tuto konfiguraci musíte pro virtuální počítač povolit spravovanou identitu přiřazenou systémem.

Otevřete stránku Identita pro virtuální počítač na webu Azure Portal a nastavte stav na Zapnuto.

Vyberte Uložit.

Výběrem přiřazení rolí Azure zkontrolujte stávající přístup ve vašem předplatném.

Pokud není úloha Čtenář monitorovacích dat uvedena pro vaše předplatné nebo skupinu prostředků, vyberte možnost + Přidat přiřazení role.

V rozevíracím seznamu Obor vyberte buď předplatné , nebo skupinu prostředků. Výběr předplatného umožňuje přístup ke všem pracovním prostorům služby Azure Monitor v předplatném. Výběr skupiny prostředků umožňuje přístup pouze k pracovním prostorům služby Azure Monitor ve vybrané skupině prostředků.

Vyberte konkrétní předplatné nebo skupinu prostředků, ve které se nachází váš pracovní prostor služby Azure Monitor.

V rozevíracím seznamu Role vyberte Čtenář dat monitorování a pak vyberte Uložit.

Verze 9.x a novější grafana podporují ověřování Azure, ale ve výchozím nastavení není povolené. Pokud chcete povolit ověřování Azure, aktualizujte konfiguraci Grafany a restartujte instanci Grafany. Pokud chcete najít svůj grafana.ini soubor, projděte si dokument Konfigurace Grafana v Grafana Labs.

Pomocí následujících kroků povolte ověřování Azure:

- Vyhledejte a otevřete

grafana.ini soubor na virtuálním počítači.

- V části konfiguračního souboru

[auth] změňte nastavení azure_auth_enabled na true.

- V části

[azure] konfiguračního souboru změňte nastavení managed_identity_enabled na true

- Restartujte instanci Grafana.

Vytvoření zdroje dat Prometheus v Grafana

Ke konfiguraci prometheus jako zdroje dat použijte následující postup:

Otevřete Grafana v prohlížeči a vyberteZdroje dat>.

Vyberte Přidat zdroj dat.

Vyhledejte a vyberte Prometheus.

Vložte koncový bod dotazu z pracovního prostoru služby Azure Monitor do pole ADRESY URL serveru Prometheus.

V části Ověřování vyberte Ověřování Azure.

V části Ověřování Azure vyberte v rozevíracím seznamu Ověřováníspravovanou identitu.

Posuňte se do dolní části stránky a vyberte Uložit a otestovat.

Pokud vaše instance Grafana není hostovaná v Azure, připojte se k pracovnímu prostoru služby Azure Monitor pomocí ID Microsoft Entra.

Pomocí následujících kroků nastavte ověřování MICROSOFT Entra ID:

Registrace aplikace pomocí Microsoft Entra ID

Na webu Azure Portal otevřete stránku Přehled služby Active Directory a vyberte Registrace aplikace.

Na stránce Zaregistrovat aplikaci zadejte název aplikace a vyberte Zaregistrovat.

Poznamenejte si hodnotu ID aplikace (klienta) a id adresáře (tenanta). Používají se v nastavení ověřování Grafana.

Na stránce s přehledem aplikace vyberte Certifikáty a tajné kódy.

Na kartě Tajné kódy klienta vyberte Nový tajný klíč klienta.

Zadejte popis.

V rozevíracím seznamu vyberte období vypršení platnosti a pak vyberte Přidat.

Poznámka:

Vytvořte proces pro prodloužení platnosti tajného kódu a aktualizujte nastavení zdroje dat Grafana před vypršením platnosti tajného kódu. Po vypršení platnosti tajemství Grafana ztratí schopnost dotazovat se na data z pracovního prostoru služby Azure Monitor.

Zkopírujte a uložte hodnotu tajného klíče klienta.

Poznámka:

Hodnoty tajných kódů klienta můžete zobrazit pouze okamžitě po vytvoření. Před opuštěním stránky uložte tajný kód.

Povolit aplikaci přístup k vašemu pracovnímu prostoru

Otevřete pracovní prostor Služby Azure Monitor na webu Azure Portal a vyberte Řízení přístupu (IAM).

Vyberte Přidat>Přiřadit roli.

Na stránce Přidat přiřazení role vyhledejte monitorování.

Vyberte Čtenář monitorovacích dat a poté vyberte kartu Člen.

Zvolte Vybrat členy. Vyhledejte aplikaci, kterou jste zaregistrovali v části Registrace aplikace v části Microsoft Entra ID , a vyberte ji.

Vyberte Review + assign.

Vytvořili jste registraci aplikace a přiřadili jste jí přístup k dotazování dat z pracovního prostoru služby Azure Monitor. Dalším krokem je nastavení zdroje dat Prometheus v Grafana.

Grafana teď podporuje připojení ke spravované službě Azure Monitor Prometheus pomocí zdroje dat Prometheus. V případě instancí Grafana v místním prostředí je potřeba změnit konfiguraci pro použití možnosti Ověřování Azure v Grafana. U instancí Grafana, které Azure nespravuje, proveďte následující změny.

Verze 9.x a novější grafana podporují ověřování Azure, ale ve výchozím nastavení není povolené. Pokud chcete povolit ověřování Azure, aktualizujte konfiguraci Grafany a restartujte instanci Grafany. Pokud chcete najít svůj grafana.ini soubor, projděte si dokument Konfigurace Grafana v Grafana Labs.

- Vyhledejte a otevřete

grafana.ini soubor na virtuálním počítači.

- Identifikujte svou verzi Grafany.

- Pro Grafana 9.0 v

[feature_toggles] části nastavte prometheus_azure_auth hodnotu true.

- Pro Grafana 9.1 a vyšší, v části

[auth] nastavte parametr azure_auth_enabled na true.

- Restartujte instanci Grafana.

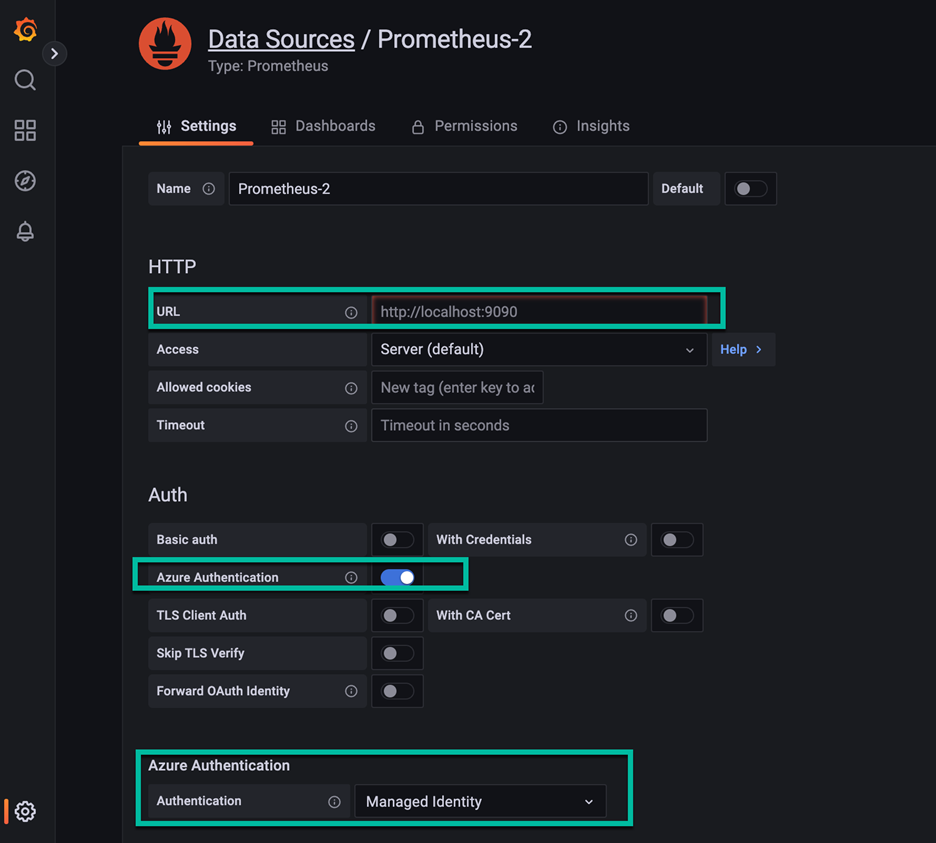

Vytvoření zdroje dat Prometheus v Grafana

Otevřete Grafana v prohlížeči.

VyberteZdroje dat> a pak vyberte Přidat zdroj dat.

Vyhledejte a vyberte Prometheus.

Vložte koncový bod dotazu z pracovního prostoru služby Azure Monitor do pole adresy URL .

V části Ověřování vyberte Ověřování Azure. V případě starších verzí Grafana v části Ověřování zapněte ověřování Azure.

V části Ověřování Azure vyberte v rozevíracím seznamu Ověřovánímožnost Registrace aplikace.

Zadejte hodnotu ID Direct (tenant), hodnotu ID aplikace (klienta) a hodnotu tajného klíče klienta , kterou jste vygenerovali při vytváření registrace aplikace.

Posuňte se do dolní části stránky a vyberte Uložit a otestovat.

Související obsah