Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Protokol Lightweight Directory Access Protocol (LDAP) přes TLS můžete použít k zabezpečení komunikace mezi svazkem Azure NetApp Files a serverem Active Directory LDAP. Protokol LDAP můžete povolit přes protokol TLS pro svazky NFS, SMB a duální protokoly služby Azure NetApp Files.

Úvahy

- Záznamy ukazatele DNS (PTR) musí existovat pro každý řadič domény služby AD DS přiřazený k názvu webu AD zadanému v připojení Active Directory služby Azure NetApp Files.

- Záznamy PTR musí existovat pro všechny řadiče domény v lokalitě pro službu AD DS LDAP přes protokol TLS, aby fungovaly správně.

- Prodlužte platnost certifikátu služby Active Directory před datem vypršení platnosti pro pokračování přístupu.

Generování a export kořenového certifikátu certifikační autority

Pokud nemáte kořenový certifikát certifikační autority, musíte ho vygenerovat a exportovat pro použití s protokolem LDAP přes ověřování TLS.

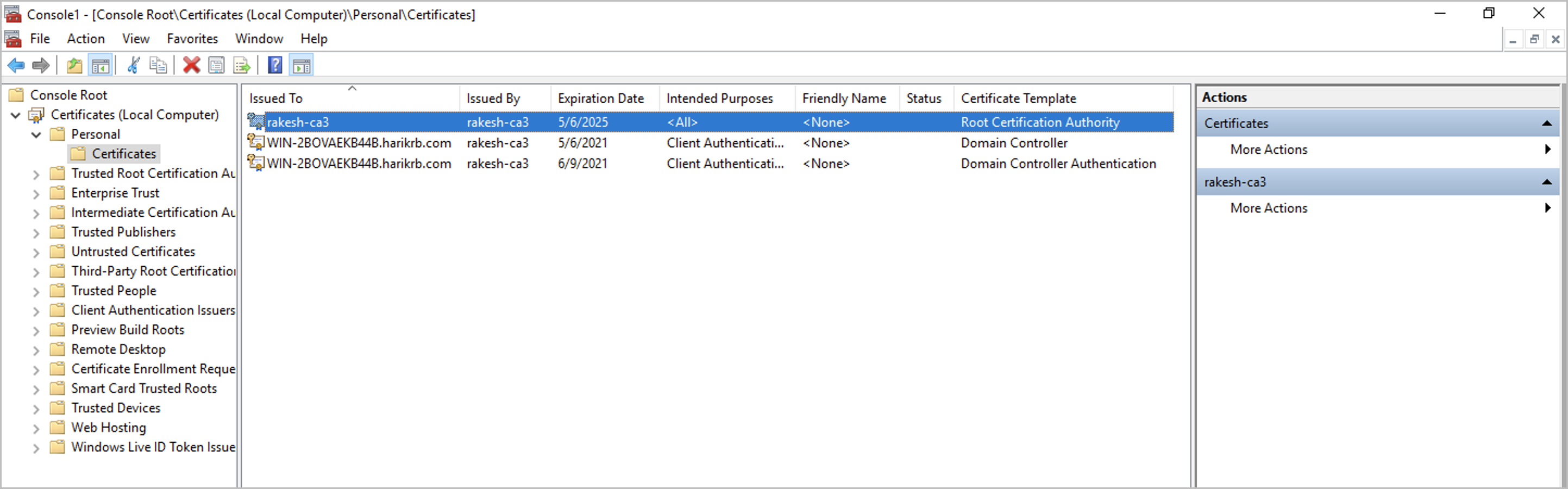

Zobrazte certifikáty pomocí modulu snap-in konzoly MMC (Microsoft Management Console). Pomocí modulu snap-in Správce certifikátů vyhledejte kořenový nebo vydávající certifikát pro místní zařízení. Příkazy pro snap-in modul Správa certifikátů spusťte z jednoho z následujících nastavení:

- Klient se systémem Windows, který se připojil k doméně a má nainstalovaný kořenový certifikát.

- Jiný počítač v doméně obsahující kořenový certifikát

Exportujte kořenový certifikát certifikační autority.

Certifikáty kořenové certifikační autority je možné exportovat z adresáře osobních nebo důvěryhodných kořenových certifikačních autorit. Následující obrázek ukazuje adresář osobní kořenové certifikační autority:

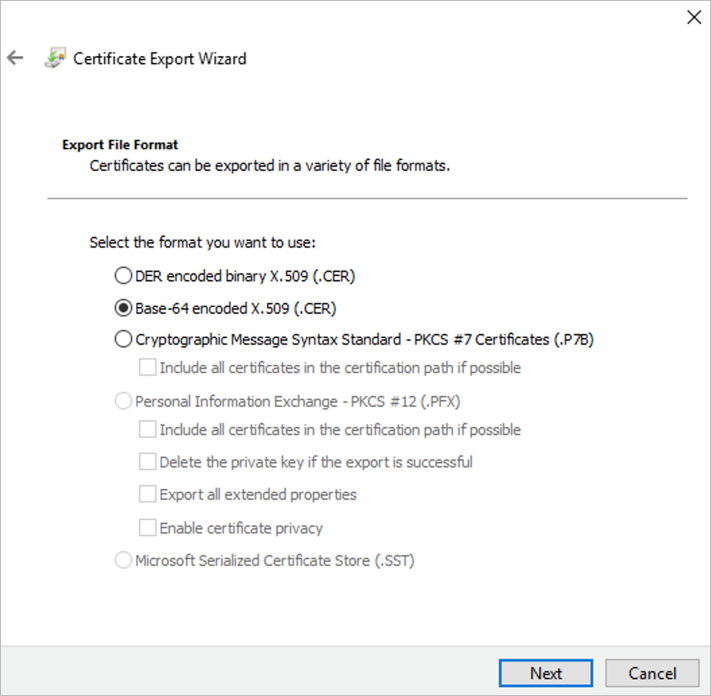

Ujistěte se, že je certifikát exportován ve formátu Base-64 kódovaném X.509 (.CER).

Povolení protokolu LDAP přes protokol TLS a nahrání kořenového certifikátu certifikační autority

Přejděte na účet NetApp, který se používá pro svazek, a pak vyberte připojení služby Active Directory.

Výběrem možnosti Připojit vytvořte nové připojení AD nebo upravte existující připojení AD.

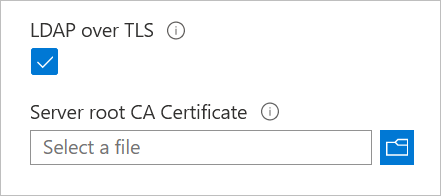

V okně Připojit ke službě Active Directory nebo Upravit službu Active Directory , které se zobrazí, zaškrtněte políčko LDAP přes PROTOKOL TLS a povolte pro svazek protokol LDAP přes PROTOKOL TLS. Pak vyberte Certifikát kořenové certifikační autority serveru a nahrajte vygenerovaný kořenový certifikát certifikační autority , který se má použít pro protokol LDAP přes PROTOKOL TLS.

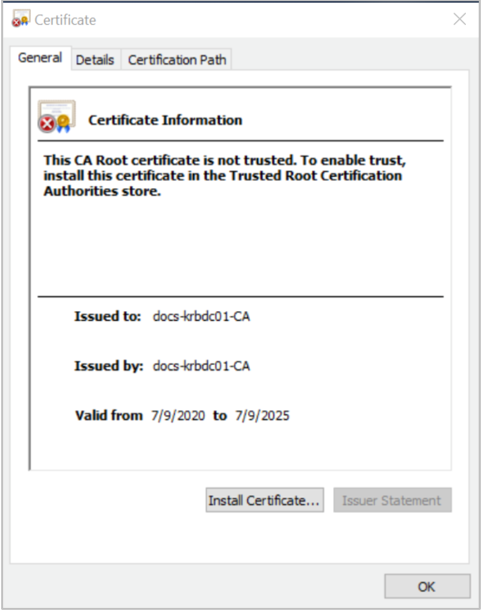

Ujistěte se, že dns dokáže přeložit název certifikační autority. Tento název je pole "Vydáno kým" nebo "Vydavatel" v certifikátu.

Pokud jste nahráli neplatný certifikát a máte existující konfigurace AD, svazky SMB nebo svazky Kerberos, dojde k chybě podobné následující:

Unable to validate the LDAP client configuration from LDAP server, please check connectivity or LDAP settings under AD connection.Pokud chcete tento chybový stav vyřešit, nahrajte do účtu NetApp platný kořenový certifikát certifikační autority, který vyžaduje server LDAP služby Windows Active Directory pro ověřování LDAP.

Zakázání protokolu LDAP přes protokol TLS

Zakázání protokolu LDAP přes protokol TLS zastaví šifrování dotazů LDAP na active Directory (server LDAP). Neexistují žádná další opatření ani vliv na stávající svazky Azure NetApp Files.

Přejděte na účet NetApp, který se používá pro svazek, a pak vyberte připojení služby Active Directory.

Chcete-li upravit existující připojení AD, vyberte Upravit .

V okně Upravit Active Directory, které se zobrazí, zrušte zaškrtnutí políčka LDAP přes TLS a potom vyberte Uložit, čímž zakážete LDAP přes TLS pro svazek.