Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (pouze vyhrazené fondy SQL)

Ověřování Microsoft Entra je funkce v Rámci Azure SQL , která umožňuje službě podporovat pouze ověřování Microsoft Entra a je podporována pro Azure SQL Database a Azure SQL Managed Instance.

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

Ověřování Microsoft Entra-only je také k dispozici pro vyhrazené fondy SQL (dříve SQL DW) na samostatných serverech. Ověřování Microsoft Entra-only je možné povolit pro pracovní prostor Azure Synapse. Další informace najdete v tématu Ověřování pouze Microsoft Entra s pracovními prostory Azure Synapse.

Ověřování SQL je zakázáno při povolování ověřování microsoft Entra-only v prostředí Azure SQL, včetně připojení od správců SQL Serveru, přihlášení a uživatelů. K připojení k serveru nebo databázi mají oprávnění pouze uživatelé používající ověřování Microsoft Entra.

Ověřování Microsoft Entra je možné povolit nebo zakázat pomocí webu Azure Portal, Azure CLI, PowerShellu nebo rozhraní REST API. Ověřování Microsoft Entra-only je také možné nakonfigurovat během vytváření serveru pomocí šablony Azure Resource Manageru (ARM).

Další informace o ověřování Azure SQL najdete v tématu Ověřování a autorizace.

Popis funkce

Při povolování ověřování microsoft Entra-only je ověřování SQL zakázáno na úrovni serveru nebo spravované instance a zabraňuje veškerému ověřování na základě přihlašovacích údajů ověřování SQL. Uživatelé autentizace SQL se nebudou moci připojit k logickému serveru pro Azure SQL Database ani ke spravované instanci, včetně všech jejich databází. I když je ověřování SQL zakázané, můžou nové přihlašovací údaje a uživatelé ověřování SQL vytvářet účty Microsoft Entra se správnými oprávněními. Nově vytvořené účty ověřování SQL se nebudou moct připojit k serveru. Povolení ověřování Microsoft Entra-only neodebere stávající přihlašovací údaje a uživatelské účty ověřování SQL. Tato funkce brání těmto účtům v připojení k serveru a jakékoli databázi vytvořené pro tento server.

Můžete také vynutit, aby se servery vytvořily s povoleným ověřováním Microsoft Entra pomocí služby Azure Policy. Další informace najdete v tématu Azure Policy pro ověřování pouze Microsoft Entra pomocí Azure SQL.

Oprávnění

Ověřování pouze prostřednictvím Microsoft Entra mohou povolit nebo zakázat uživatelé Microsoft Entra, kteří jsou členy velmi privilegovaných předdefinovaných rolí Microsoft Entra, jako jsou Vlastníci předplatného Azure a Přispěvatelé. Kromě toho může role SQL Security Manager také povolit nebo zakázat funkci ověřování pouze Microsoft Entra.

Role Přispěvatel SQL Serveru a Přispěvatel spravované instance SQL nemají oprávnění k povolení nebo zakázání funkce ověřování pouze Microsoft Entra. To je konzistentní s přístupem oddělení povinností , kdy uživatelé, kteří můžou vytvořit server Azure SQL nebo vytvořit správce Microsoft Entra, nemohou povolit nebo zakázat funkce zabezpečení.

Požadované akce

Do role Správce zabezpečení SQL se přidají následující akce, které umožňují správu funkce ověřování pouze Microsoft Entra.

- Microsoft.Sql/servers/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read – vyžaduje se jenom pro uživatele, kteří přistupují k nabídce Microsoft Entra ID webu Azure Portal.

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/read

Výše uvedené akce je také možné přidat do vlastní role pro správu ověřování Microsoft Entra-only. Další informace najdete v tématu Vytvoření a přiřazení vlastní role v Microsoft Entra ID.

Správa ověřování microsoft Entra-only pomocí rozhraní API

Důležité

Před povolením ověřování pouze Microsoft Entra musí být nastaven správce Microsoft Entra.

Musíte mít Azure CLI verze 2.14.2 nebo vyšší.

nameodpovídá předponě názvu serveru nebo instance (například) a myserver odpovídá prostředku, resource-groupdo který server patří (například myresource).

Azure SQL Database

Další informace najdete v tématu az sql server ad-only-auth.

Povolení nebo zakázání ve službě SQL Database

Povolit

az sql server ad-only-auth enable --resource-group myresource --name myserver

Zakázat

az sql server ad-only-auth disable --resource-group myresource --name myserver

Kontrola stavu ve službě SQL Database

az sql server ad-only-auth get --resource-group myresource --name myserver

Azure SQL Managed Instance

Další informace najdete v tématu az sql mi ad-only-auth.

Povolit

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Zakázat

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Kontrola stavu ve službě SQL Managed Instance

az sql mi ad-only-auth get --resource-group myresource --name myserver

Kontrola ověřování microsoft Entra-only pomocí T-SQL

ServerPROPERTY IsExternalAuthenticationOnly byl přidán, aby se zkontrolovalo, jestli je pro server nebo spravovanou instanci povolené ověřování Microsoft Entra-only.

1 označuje, že je funkce povolená a 0 představuje tuto funkci je zakázaná.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Poznámky

- Přispěvatel SQL Serveru může nastavit nebo odebrat správce Microsoft Entra, ale nemůže nastavit pouze ověřování Microsoft Entra. Správce zabezpečení SQL nemůže nastavit nebo odebrat správce Microsoft Entra, ale může nastavit pouze ověřování Microsoft Entra. Pouze účty s vyššími rolemi Azure RBAC nebo vlastními rolemi, které obsahují obě oprávnění, můžou nastavit nebo odebrat správce Microsoft Entra a nastavit pouze nastavení ověřování Microsoft Entra. Jednou z těchto rolí je role Přispěvatel .

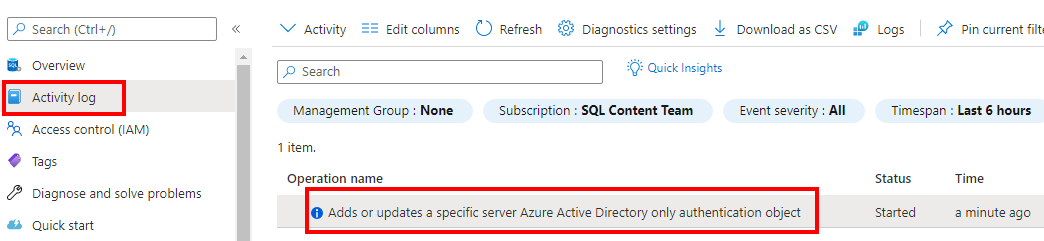

- Po povolení nebo zakázání ověřování Microsoft Entra pouze na webu Azure Portal se položka protokolu aktivit zobrazí v nabídce SERVERU SQL .

- Nastavení ověřování Microsoft Entra může povolit nebo zakázat pouze uživatelé se správnými oprávněními, pokud je zadaný správce Microsoft Entra. Pokud není nastavený správce Microsoft Entra, nastavení ověřování pouze Microsoft Entra zůstane neaktivní a nelze jej aktivovat ani deaktivovat. Pokud správce Microsoft Entra nenastavil nastavení správce Microsoft Entra, použití rozhraní API k povolení ověřování microsoft Entra selže.

- Změna správce Microsoft Entra, pokud je povoleno ověřování pouze Microsoft Entra, je podporováno pro uživatele s příslušnými oprávněními.

- Změna správce Microsoft Entra a povolení nebo zakázání ověřování Microsoft Entra je povolené na webu Azure Portal pro uživatele s příslušnými oprávněními. Obě operace je možné dokončit jedním uložením na webu Azure Portal. Aby bylo možné povolit ověřování pouze microsoftu, musí být nastaven správce Microsoft Entra.

- Odebrání správce Microsoft Entra, pokud je povolená funkce ověřování pouze Microsoft Entra, není podporována. Použití rozhraní API k odebrání správce Microsoft Entra selže, pokud je povoleno ověřování pouze Microsoft Entra.

- Pokud je povolené nastavení ověřování Microsoft Entra, je tlačítko Odebrat správce neaktivní na webu Azure Portal.

- Odebrání správce Microsoft Entra a zakázání nastavení pouze ověřování Microsoft Entra je povolené, ale vyžaduje správné uživatelské oprávnění k dokončení operací. Obě operace je možné dokončit jedním uložením na webu Azure Portal.

- Uživatelé Microsoft Entra se správnými oprávněními můžou zosobnit stávající uživatele SQL.

- Zosobnění pokračuje v práci mezi uživateli ověřování SQL i v případě, že je povolená funkce ověřování pouze Microsoft Entra.

Omezení ověřování microsoft Entra-only ve službě SQL Database

Pokud je pro službu SQL Database povolené ověřování microsoft Entra-only, nejsou podporované následující funkce:

- Role serveru Azure SQL Database pro správu oprávnění jsou podporovány pro objekty zabezpečení serveru Microsoft Entra, ale ne v případě, že přihlášení Microsoft Entra je skupina.

- Elastické úlohy v Azure SQL Database

- Synchronizace dat SQL

- Zachytávání změn dat (CDC) – Pokud vytvoříte databázi ve službě Azure SQL Database jako uživatel Microsoft Entra a povolíte na ní zachytávání změn dat, uživatel SQL nebude moct artefakty CDC zakázat ani provádět změny. Jiný uživatel Microsoft Entra však bude moct povolit nebo zakázat CDC ve stejné databázi. Podobně pokud vytvoříte azure SQL Database jako uživatel SQL, povolení nebo zakázání CDC jako uživatel Microsoft Entra nebude fungovat.

- Transakční replikace se službou Azure SQL Managed Instance – vzhledem k tomu, že se pro připojení mezi účastníky replikace vyžaduje ověřování SQL, pokud je povolené ověřování Microsoft Entra-only, transakční replikace se nepodporuje pro SQL Database pro scénáře, kdy se transakční replikace používá k odesílání změn provedených na spravované instanci Azure SQL, místním SQL Serveru nebo instanci SQL Serveru na virtuálním počítači Azure do databáze v Azure SQL Database.

- SQL Insights (Preview)

-

EXEC ASpříkaz pro účty členů skupiny Microsoft Entra

Omezení ověřování microsoft Entra-only ve službě Azure SQL Managed Instance

Pokud je pro službu SQL Managed Instance povolené ověřování pouze Microsoft Entra, nepodporují se následující funkce:

- Transakční replikace se službou Azure SQL Managed Instance

- Automatizace úloh správy pomocí úloh agenta SQL ve službě Azure SQL Managed Instance podporuje ověřování pouze Microsoft Entra. Uživatel Microsoft Entra, který je členem skupiny Microsoft Entra, která má přístup ke spravované instanci, nemůže vlastnit úlohy agenta SQL.

- SQL Insights (Preview)

-

EXEC ASpříkaz pro účty členů skupiny Microsoft Entra

Další omezení najdete v tématu Rozdíly mezi SQL Serverem a službou Azure SQL Managed Instance.