Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:Azure SQL Database

SQL databáze v prostředí Fabric

Tento článek představuje nastavení, která řídí připojení k serveru pro Azure SQL Database a databázi SQL v Microsoft Fabric.

- Další informace o různých komponentách, které směrují zásady síťového provozu a připojení, najdete v tématu Architektura připojení.

- Tento článek se nevztahuje na spravovanou instanci Azure SQL, místo toho si přečtěte téma Připojení aplikace ke službě Azure SQL Managed Instance.

- Tento článek se nevztahuje na Azure Synapse Analytics.

- Nastavení, která řídí připojení k vyhrazeným fondům SQL ve službě Azure Synapse Analytics, najdete v tématu Nastavení připojení služby Azure Synapse Analytics.

- Pro připojovací řetězce k fondům Azure Synapse Analytics viz Připojení k Synapse SQL.

- Pokyny ke konfiguraci pravidel brány firewall protokolu IP pro Azure Synapse Analytics pro Azure Synapse Analytics s pracovními prostory najdete v pravidlech brány firewall protokolu IP.

Sítě a možnosti připojení

Tato nastavení můžete změnit na logickém serveru.

Změna přístupu k veřejné síti

Přístup k veřejné síti pro službu Azure SQL Database je možné změnit prostřednictvím webu Azure Portal, Azure PowerShellu a Azure CLI.

Poznámka:

Tato nastavení se projeví hned po jejich použití. Vaši zákazníci můžou zaznamenat ztrátu připojení, pokud nesplňují požadavky na každé nastavení.

Povolení přístupu k veřejné síti pro logický server hostující vaše databáze:

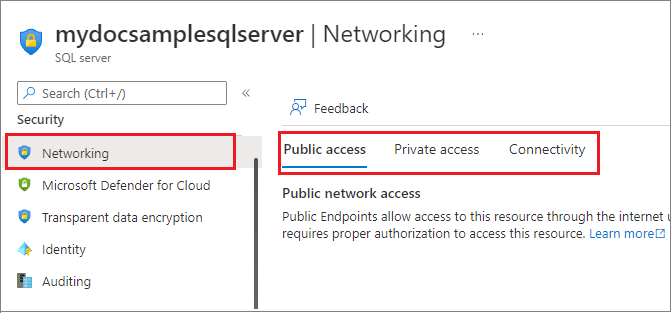

- Přejděte na web Azure Portal a přejděte na logický server v Azure.

- V části Zabezpečení vyberte stránku Sítě .

- Zvolte kartu Veřejný přístup a pak nastavte přístup k veřejné síti na Možnost Vybrat sítě.

Na této stránce můžete přidat pravidlo virtuální sítě a také nakonfigurovat pravidla brány firewall pro váš veřejný koncový bod.

Zvolte kartu Privátní přístup a nakonfigurujte privátní koncový bod.

Odepření přístupu k veřejné síti

Výchozí nastavení přístupu k veřejné síti je Zakázat. Zákazníci se můžou k databázi připojit buď pomocí veřejných koncových bodů (s pravidly brány firewall na úrovni protokolu IP nebo s pravidly brány firewall virtuální sítě), nebo privátními koncovými body (pomocí služby Azure Private Link), jak je uvedeno v přehledu přístupu k síti.

Pokud je přístup k veřejné síti nastavený na Zakázat, jsou povolená pouze připojení z privátních koncových bodů. Všechna připojení z veřejných koncových bodů budou odepřena s chybovou zprávou podobnou této:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Pokud je přístup k veřejné síti nastavený na Zakázat, všechny pokusy o přidání, odebrání nebo úpravu pravidel brány firewall budou odepřeny s chybovou zprávou podobnou této:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Ujistěte se, že je přístup k veřejné síti nastavený na vybrané sítě , aby bylo možné přidávat, odebírat nebo upravovat všechna pravidla brány firewall pro službu Azure SQL Database.

Minimální verze protokolu TLS

Nastavení minimální verze protokolu TLS (Transport Layer Security) umožňuje zákazníkům zvolit, kterou verzi protokolu TLS používá jejich databáze SQL. TLS je kryptografický protokol používaný k zabezpečení komunikace mezi klientem a serverem přes síť. Tím zajistíte, že citlivé informace, jako jsou přihlašovací údaje pro ověřování a databázové dotazy, budou v bezpečí před zachycením a manipulací. Minimální verzi protokolu TLS je možné změnit pomocí webu Azure Portal, Azure PowerShellu a Azure CLI.

Nastavení minimální verze protokolu TLS zajišťuje základní úroveň dodržování předpisů a zaručuje podporu novějších protokolů TLS. Volba protokolu TLS 1.2 například znamená, že se přijímají pouze připojení s protokolem TLS 1.2 nebo TLS 1.3, zatímco připojení používající protokol TLS 1.1 nebo nižší jsou odmítnuta.

V současné době je nejnižší minimální verze protokolu TLS podporovaná službou Azure SQL Database tls 1.2. Tato verze řeší chyby zabezpečení nalezené v dřívějších verzích. Po testování doporučujeme nastavit minimální verzi protokolu TLS na TLS 1.2, abyste ověřili, že jsou vaše aplikace kompatibilní.

Poznámka:

Protokoly TLS 1.0 a 1.1 jsou vyřazené a už nejsou dostupné.

Konfigurace minimální verze protokolu TLS

Minimální verzi protokolu TLS pro připojení klientů můžete nakonfigurovat pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI.

Upozornění

- Výchozí pro minimální verzi protokolu TLS je povolit všechny verze PROTOKOLU TLS 1.2 a vyšší. Jakmile povolíte vynucování verze protokolu TLS, není možné se vrátit k výchozímu nastavení.

- Vynucení minimálně protokolu TLS 1.3 může způsobit problémy s připojeními z klientů, kteří nepodporují protokol TLS 1.3, protože ne všechny ovladače a operační systémy podporují protokol TLS 1.3.

Zákazníkům s aplikacemi, které se spoléhají na starší verze protokolu TLS, doporučujeme nastavit minimální verzi protokolu TLS podle požadavků konkrétních aplikací. Pokud jsou požadavky na aplikace neznámé nebo úlohy spoléhají na starší ovladače, které už nejsou zachovány, doporučujeme nenastavovat minimální verzi protokolu TLS.

Další informace najdete v tématu Důležité informace o protokolu TLS pro připojení ke službě SQL Database.

Po nastavení minimální verze protokolu TLS se zákazníkům, kteří používají nižší verzi protokolu TLS, než je minimální verze protokolu TLS serveru, nepodaří ověřit s následující chybou:

Error 47072

Login failed with invalid TLS version

Poznámka:

Minimální verze protokolu TLS se vynucuje na aplikační vrstvě. Nástroje, které se pokusí určit podporu protokolu TLS ve vrstvě protokolu, můžou kromě minimální požadované verze při spuštění přímo na koncový bod služby SQL Database vracet i verze PROTOKOLU TLS.

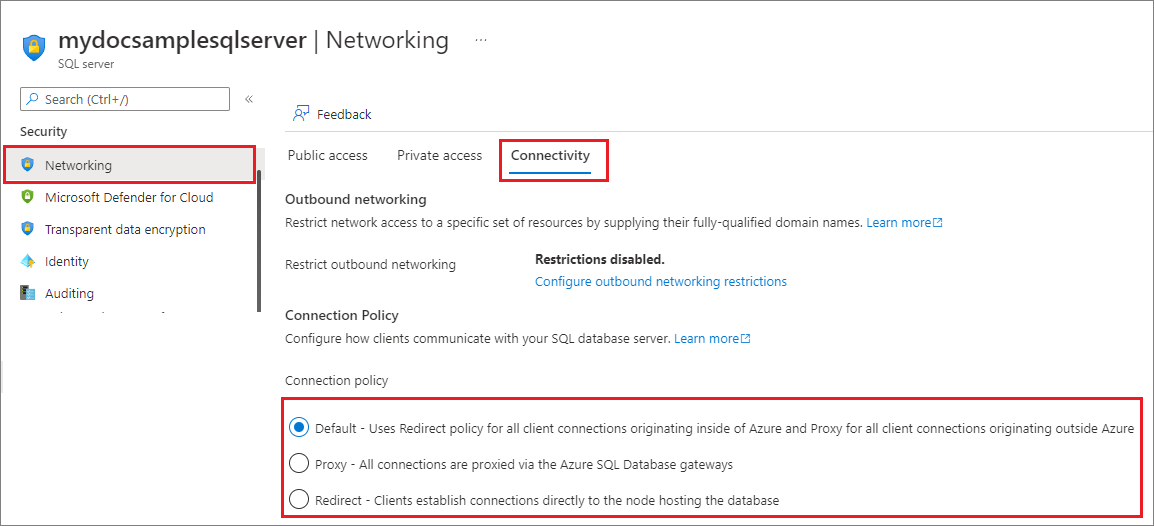

- Přejděte na web Azure Portal a přejděte na logický server v Azure.

- V části Zabezpečení vyberte stránku Sítě .

- Zvolte kartu Připojení. Vyberte minimální verzi protokolu TLS požadovanou pro všechny databáze přidružené k serveru a vyberte Uložit.

Identifikace připojení klientů

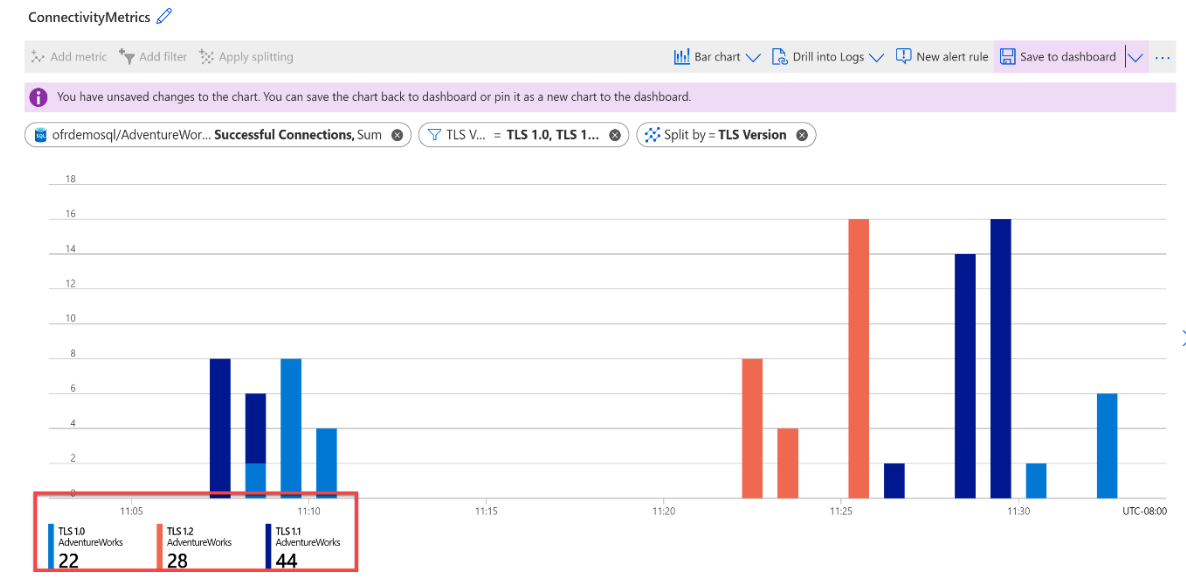

Pomocí webu Azure Portal a protokolů auditu SQL můžete identifikovat klienty, kteří se připojují pomocí protokolu TLS 1.0 a 1.0.

Na webu Azure Portal přejděte do části Metriky v části Monitorování vašeho databázového prostředku a pak vyfiltrujte úspěšná připojení a = PROTOKOLU TLS a:1.0

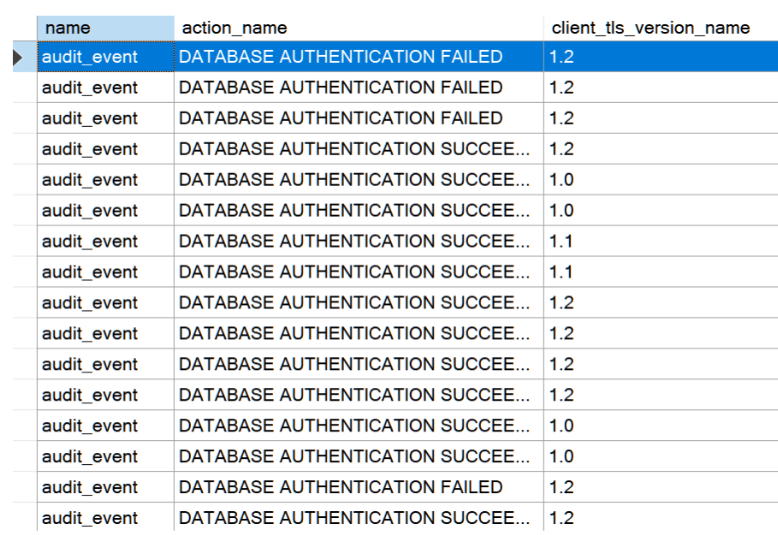

Můžete také dotazovat sys.fn_get_audit_file přímo v databázi, abyste zobrazili client_tls_version_name soubor auditu a hledali události s názvem audit_event.

Změna zásad připojení

Zásady připojení určují, jak se zákazníci připojují. Důrazně doporučujeme, aby Redirect zásady připojení přes Proxy zásady připojení byly nejnižší latence a nejvyšší propustnost.

Zásady připojení je možné změnit pomocí webu Azure Portal, Azure PowerShellu a Azure CLI.

Zásady připojení pro logický server je možné změnit pomocí webu Azure Portal.

- Přejděte na Azure Portal. Přejděte na logický server v Azure.

- V části Zabezpečení vyberte stránku Sítě .

- Zvolte kartu Připojení. Zvolte požadované zásady připojení a vyberte Uložit.

Nejčastější dotazy k nadcházejícím změnám ukončení protokolu TLS 1.0 a 1.1

Platforma Azure oznámila, že podpora starších verzí PROTOKOLU TLS (TLS 1.0 a 1.1) končí 31. srpna 2025. Další informace najdete v tématu Vyřazení protokolu TLS 1.0 a 1.1.

Od listopadu 2024 už nebudete moct nastavit minimální verzi protokolu TLS pro připojení klientů Azure SQL Database a azure SQL Managed Instance pod protokolem TLS 1.2.

Proč se vyřadí protokol TLS 1.0 a 1.1?

Verze TLS 1.0 a 1.1 jsou zastaralé a už nesplňují moderní standardy zabezpečení. Vyřadí se do:

- Snižte riziko ohrožení zabezpečení.

- Sladění s oborovými osvědčenými postupy a požadavky na dodržování předpisů

- Ujistěte se, že klienti používají silnější šifrovací protokoly, jako je TLS 1.2 nebo TLS 1.3.

Co se stane, když se po 31. srpnu 2025 použijí protokoly TLS 1.0 a 1.1?

Po 31. srpnu 2025 už nebudou podporovány protokoly TLS 1.0 a 1.1 a připojení používající protokol TLS 1.0 a 1.1 pravděpodobně selže. Před uplynutím konečného termínu je důležité přejít na minimálně protokol TLS 1.2 nebo vyšší.

Jak zjistím, jestli databáze SQL, spravovaná instance SQL, Cosmos DB nebo instance MySQL používají protokol TLS 1.0/1.1?

Pokud chcete identifikovat klienty, kteří se připojují ke službě Azure SQL Database pomocí protokolu TLS 1.0 a 1.1, musí být povolené protokoly auditu SQL . S povoleným auditem můžete zobrazit připojení klientů.

Pokud chcete identifikovat klienty, kteří se připojují k azure SQL Managed Instance pomocí protokolu TLS 1.0 a 1.1, musí být povolené auditování . S povoleným auditováním můžete využívat protokoly auditu se službou Azure Storage, Event Hubs nebo protokoly služby Azure Monitor k zobrazení připojení klientů.

Pokud chcete ověřit minimální verzi protokolu TLS služby Azure Cosmos DB, získejte aktuální hodnotu

minimalTlsVersionvlastnosti pomocí Azure CLI nebo Azure PowerShellu.Pokud chcete ověřit minimální verzi protokolu TLS nakonfigurovanou pro váš server Azure Database for MySQL, zkontrolujte hodnotu parametru

tls_versionserveru pomocí rozhraní příkazového řádku MySQL a zjistěte, jaké protokoly jsou nakonfigurované.

Proč byla moje služba označená příznakem, pokud jsem už nakonfiguroval protokol TLS 1.2?

Služby můžou být nesprávně označeny příznakem z následujících důvodů:

- Přerušované obnovení starších verzí protokolu TLS staršími klienty.

- Chybně nakonfigurované klientské knihovny nebo připojovací řetězce, které nevynucují protokol TLS 1.2.

- Prodleva telemetrie nebo falešně pozitivní výsledky v logice detekce

Co mám dělat, když se mi při chybovém oznámení o vyřazení zobrazilo oznámení o vyřazení?

Pokud je váš server nebo databáze již nakonfigurovaná s minimálním protokolem TLS 1.2 nebo nakonfigurovaným bez minimálního tls (výchozí nastavení ve službě SQL Database a spravované instanci minimalTLSVersion SQL, která se mapuje na 0) a připojení pomocí verze 1.2, nevyžaduje se žádná akce.

Co se stane, když moje aplikace nebo klientská knihovna nepodporuje protokol TLS 1.2?

Po zakázání protokolu TLS 1.0/1.1 se připojení nezdaří. Klientské knihovny, ovladače nebo architektury musíte upgradovat na verze, které podporují protokol TLS 1.2.

Co když je server nakonfigurovaný bez minimální verze protokolu TLS?

Servery nakonfigurované bez minimální verze protokolu TLS a připojení pomocí protokolu TLS 1.0/1.1 by se měly upgradovat na minimální verzi PROTOKOLU TLS 1.2. Pro servery nakonfigurované bez minimální verze protokolu TLS a připojení s verzí 1.2 se nevyžaduje žádná akce. Pro servery nakonfigurované bez minimální verze protokolu TLS a použití šifrovaných připojení není nutná žádná akce.

Jak získám oznámení o vyřazení protokolu TLS pro své prostředky?

E-mailová připomenutí budou pokračovat až do vyřazení protokolu TLS 1.0 a 1.1 v srpnu.

Koho můžu kontaktovat, pokud potřebuji pomoc s ověřováním nebo aktualizací nastavení protokolu TLS?

Pokud potřebujete pomoc s ověřováním nebo aktualizací nastavení protokolu TLS, obraťte se na Microsoft Q&A nebo otevřete lístek podpory pomocí webu Azure Portal, pokud máte plán podpory.