Klíče spravované zákazníkem napříč tenanty s transparentním šifrováním dat

Platí pro: Azure SQL Database

Azure Synapse Analytics (pouze vyhrazené fondy SQL)

Azure SQL teď nabízí podporu pro klíče spravované zákazníkem napříč tenanty (CMK) s transparentním šifrováním dat (TDE). CmK mezi tenanty rozšiřuje scénář Přineste si vlastní klíč (BYOK) pro využití transparentního šifrování dat bez nutnosti mít logický server v Azure ve stejném tenantovi Microsoft Entra jako Azure Key Vault, který ukládá klíč spravovaný zákazníkem, který slouží k ochraně serveru.

Transparentní šifrování dat můžete nakonfigurovat pomocí CMK pro Azure SQL Database pro klíče uložené v trezorech klíčů, které jsou nakonfigurované v různých tenantech Microsoft Entra. Microsoft Entra ID (dříve Azure Active Directory) zavádí funkci označovanou jako federace identit úloh a umožňuje prostředkům Azure z jednoho tenanta Microsoft Entra přistupovat k prostředkům v jiném tenantovi Microsoft Entra.

Dokumentaci k transparentnímu šifrování dat pro vyhrazené fondy SQL v pracovních prostorech Synapse najdete v tématu Šifrování Služby Synapse Analytics.

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

Běžný scénář použití

Možnosti CMK napříč tenanty umožňují poskytovatelům služeb nebo nezávislým dodavatelům softwaru (ISV) vytvářet služby nad Azure SQL, aby rozšířily transparentní šifrování dat Azure SQL o funkce CMK pro příslušné zákazníky. S povolenou podporou CMK mezi tenanty můžou zákazníci nezávislých výrobců softwaru vlastnit trezor klíčů a šifrovací klíče ve svém vlastním předplatném a tenantovi Microsoft Entra. Zákazník má úplnou kontrolu nad operacemi správy klíčů a zároveň přistupuje k prostředkům Azure SQL v tenantovi ISV.

Interakce mezi tenanty

Interakce mezi tenanty Azure SQL a trezorem klíčů v jiném tenantovi Microsoft Entra je povolená pomocí funkce Microsoft Entra, federace identit úloh.

Nezávislí výrobci softwaru, kteří nasazují služby Azure SQL, můžou vytvořit aplikaci s více tenanty v Microsoft Entra ID a pak nakonfigurovat přihlašovací údaje federované identity pro tuto aplikaci pomocí spravované identity přiřazené uživatelem. S odpovídajícím názvem aplikace a ID aplikace může klient nebo zákazník isV nainstalovat aplikaci vytvořenou ve svém vlastním tenantovi. Zákazník pak udělí instančnímu objektu přidruženému k oprávněním aplikace (potřebným pro Azure SQL) k trezoru klíčů ve svém tenantovi a sdílí jeho umístění klíče s poskytovatelem softwaru. Jakmile poskytovatel softwaru přiřadí spravovanou identitu a federovanou identitu klienta k prostředku Azure SQL, bude mít prostředek Azure SQL v tenantovi nezávislých výrobců softwaru přístup k trezoru klíčů zákazníka.

Další informace naleznete v tématu:

- Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro nový účet úložiště

- Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro existující účet úložiště

Nastavení klíče CMK napříč tenanty

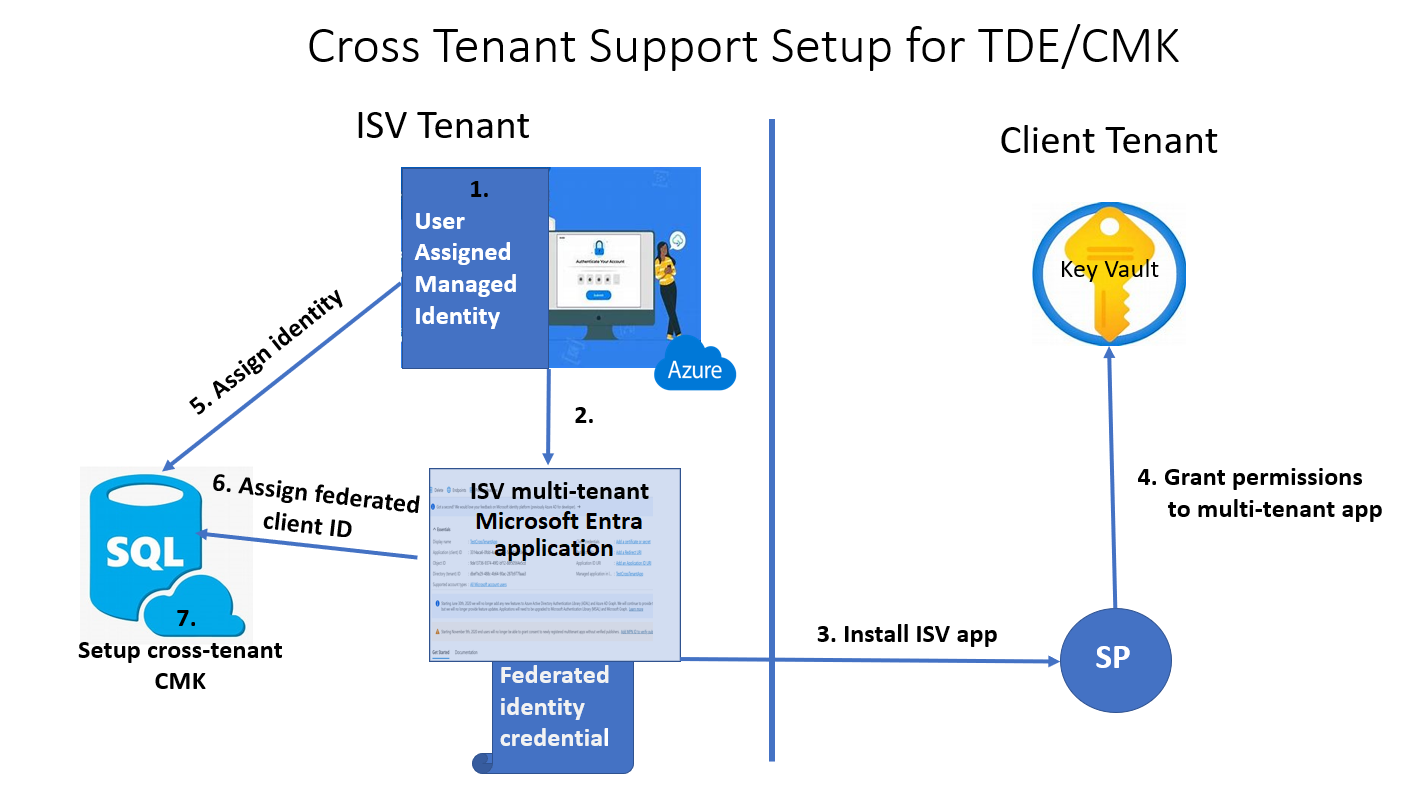

Následující diagram představuje kroky pro scénář, který využívá logický server Azure SQL, který používá transparentní šifrování dat k šifrování neaktivních uložených dat pomocí klíče cmk napříč tenanty se spravovanou identitou přiřazenou uživatelem.

Přehled nastavení

V tenantovi ISV

Vytvoření aplikace s více tenanty

V klientském tenantovi

Vytvoření nebo použití existujícího trezoru klíčů a udělení oprávnění ke klíči pro aplikaci s více tenanty

Vytvoření nového nebo použití existujícího klíče

Načtení klíče ze služby Key Vault a zaznamenání identifikátoru klíče

V tenantovi ISV

Přiřazení spravované identity přiřazené uživatelem vytvořené jako primární identity v nabídce Identita prostředku Azure SQL na webu Azure Portal

Přiřaďte identitu federovaného klienta ve stejné nabídce Identita a použijte název aplikace.

V nabídce transparentního šifrování dat prostředku Azure SQL přiřaďte identifikátor klíče pomocí identifikátoru klíče zákazníka získaného z tenanta klienta.

Poznámky

- Klíč cmk mezi tenanty s funkcí transparentního šifrování dat se podporuje jenom pro spravované identity přiřazené uživatelem. Spravovanou identitu přiřazenou systémem nemůžete použít pro klíč CMK napříč tenanty s transparentním šifrováním dat.

- Nastavení klíče CMK mezi tenanty s transparentním šifrováním dat se podporuje na úrovni serveru a na úrovni databáze pro Azure SQL Database. Další informace najdete v tématu Transparentní šifrování dat (TDE) s klíči spravovanými zákazníkem na úrovni databáze.

Další kroky

Viz také

- Vytvoření databáze Azure SQL s nakonfigurovanou spravovanou identitou přiřazenou uživatelem a transparentním šifrováním dat spravovaným zákazníkem

- Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro nový účet úložiště

- Konfigurace klíčů spravovaných zákazníkem napříč tenanty pro existující účet úložiště

- Transparentní šifrování dat (TDE) s klíči spravovanými zákazníkem na úrovni databáze

- Konfigurace geografické replikace a obnovení zálohy pro transparentní šifrování dat s využitím klíčů spravovaných zákazníkem na úrovni databáze

- Správa identit a klíčů pro transparentní šifrování dat s využitím klíčů spravovaných zákazníkem na úrovni databáze

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro