Vytvoření serveru nakonfigurovaného pomocí spravované identity přiřazené uživatelem a klíče CMK napříč tenanty pro transparentní šifrování dat

Platí pro: Azure SQL Database

V této příručce si projdeme postup vytvoření logického serveru Azure SQL s transparentním šifrováním dat (TDE) a klíči spravovanými zákazníkem (CMK), které využívají spravovanou identitu přiřazenou uživatelem pro přístup ke službě Azure Key Vault v jiném tenantovi Microsoft Entra než tenant logického serveru. Další informace najdete v tématu Klíče spravované zákazníkem napříč tenanty s transparentním šifrováním dat.

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

Požadavky

- Tato příručka předpokládá, že máte dva tenanty Microsoft Entra.

- První obsahuje prostředek služby Azure SQL Database, aplikaci Microsoft Entra s více tenanty a spravovanou identitu přiřazenou uživatelem.

- Druhý tenant je ve službě Azure Key Vault.

- Podrobné pokyny k nastavení klíče CMK mezi tenanty a oprávnění RBAC potřebných ke konfiguraci aplikací Microsoft Entra a služby Azure Key Vault najdete v jednom z následujících průvodců:

Požadované prostředky v prvním tenantovi

Pro účely tohoto kurzu předpokládáme, že první tenant patří nezávislému dodavateli softwaru (ISV) a druhý tenant pochází ze svého klienta. Další informace o tomto scénáři najdete v tématu Klíče spravované zákazníkem napříč tenanty s transparentním šifrováním dat.

Než budeme moct nakonfigurovat transparentní šifrování dat pro Azure SQL Database pomocí klíče CMK mezi tenanty, musíme mít víceklientskou aplikaci Microsoft Entra, která je nakonfigurovaná se spravovanou identitou přiřazenou uživatelem přiřazenou jako přihlašovací údaje federované identity pro aplikaci. Postupujte podle jednoho z průvodců v části Požadavky.

V prvním tenantovi, ve kterém chcete vytvořit azure SQL Database, vytvořte a nakonfigurujte aplikaci Microsoft Entra s více tenanty.

Konfigurace spravované identity přiřazené uživatelem jako přihlašovacích údajů federované identity pro aplikaci s více tenanty

Poznamenejte si název aplikace a ID aplikace. Najdete ji na webu Azure Portal>v podnikových aplikacích Microsoft Entra ID>a vyhledejte vytvořenou aplikaci.

Požadované prostředky ve druhém tenantovi

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Ve druhém tenantovi, ve kterém se nachází služba Azure Key Vault, vytvořte instanční objekt (aplikaci) pomocí ID aplikace z registrované aplikace z prvního tenanta. Tady je několik příkladů, jak zaregistrovat aplikaci s více tenanty. Nahraďte a nahraďte

<TenantID>ID klienta z Microsoft Entra ID a ID aplikace z aplikace s více tenanty<ApplicationID>, v uvedeném pořadí:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Azure CLI:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Přejděte na web Azure Portal>Microsoft Entra ID>Enterprise a vyhledejte právě vytvořenou aplikaci.

Vytvoření služby Azure Key Vault, pokud ho nemáte, a vytvoření klíče

Vytvořte nebo nastavte zásady přístupu.

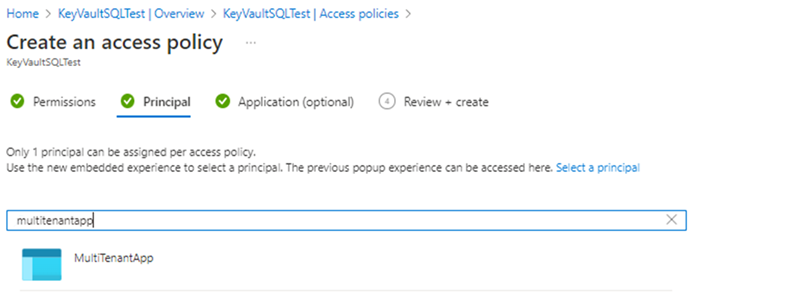

- Při vytváření zásad přístupu vyberte oprávnění Získat, Zalamovat klíč, Rozbalit klíč v části Oprávnění ke klíči.

- Při vytváření zásad přístupu vyberte aplikaci s více tenanty vytvořenou v prvním kroku v možnosti Objekt zabezpečení .

Po vytvoření zásady přístupu a klíče načtěte klíč ze služby Key Vault a poznamenejte si identifikátor klíče.

Vytvoření serveru nakonfigurovaného pomocí transparentního šifrování dat s využitím klíče spravovaného zákazníkem napříč tenanty (CMK)

Tato příručka vás provede procesem vytvoření logického serveru a databáze v Azure SQL se spravovanou identitou přiřazenou uživatelem a také nastavením klíče spravovaného zákazníkem napříč tenanty. Spravovaná identita přiřazená uživatelem je nutností nastavit klíč spravovaný zákazníkem pro transparentní šifrování dat během fáze vytváření serveru.

Důležité

Uživatel nebo aplikace využívající rozhraní API k vytvoření logických serverů SQL potřebuje role RBAC přispěvatele a operátora spravované identity SQL Serveru nebo vyšší v předplatném.

Na webu Azure Portal přejděte na stránku Vybrat nasazení SQL.

Pokud ještě nejste přihlášení k webu Azure Portal, přihlaste se po zobrazení výzvy.

V části Databáze SQL ponechte typ prostředku nastavený na Jednoúčelová databáze a vyberte Vytvořit.

Na kartě Základy ve formuláři Vytvořit databázi SQL v části Podrobnosti projektu vyberte požadované předplatné Azure.

V části Skupina prostředků vyberte Vytvořit nový, zadejte název skupiny prostředků a vyberte OK.

Jako název databáze zadejte název databáze. Například

ContosoHR.V části Server vyberte Vytvořit nový a vyplňte formulář Nový server následujícími hodnotami:

- Název serveru: Zadejte jedinečný název serveru. Názvy serverů musí být globálně jedinečné pro všechny servery v Azure, nejen jedinečné v rámci předplatného. Zadejte něco podobného

mysqlserver135a azure Portal vám dá vědět, jestli je dostupný, nebo ne. - Přihlášení správce serveru: Zadejte přihlašovací jméno správce, například:

azureuser. - Heslo: Zadejte heslo, které splňuje požadavky na heslo, a zadejte ho znovu do pole Potvrdit heslo .

- Umístění: Vyberte umístění z rozevíracího seznamu.

- Název serveru: Zadejte jedinečný název serveru. Názvy serverů musí být globálně jedinečné pro všechny servery v Azure, nejen jedinečné v rámci předplatného. Zadejte něco podobného

Vyberte Další: Sítě v dolní části stránky.

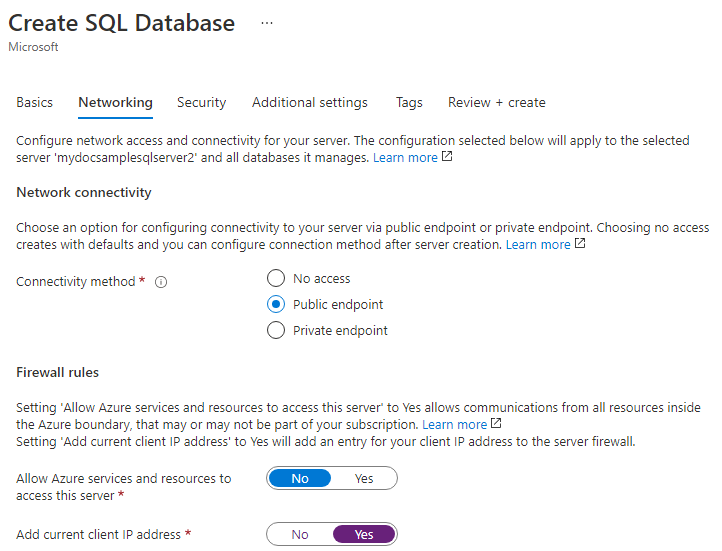

Na kartě Sítě vyberte pro metodu připojení veřejný koncový bod.

U pravidel brány firewall nastavte možnost Přidat aktuální IP adresu klienta na hodnotu Ano. Ponechte možnost Povolit službám a prostředkům Azure přístup k tomuto serveru na hodnotu Ne. Zbývající výběry na této stránce mohou být ponechány jako výchozí.

Vyberte Další: Zabezpečení v dolní části stránky.

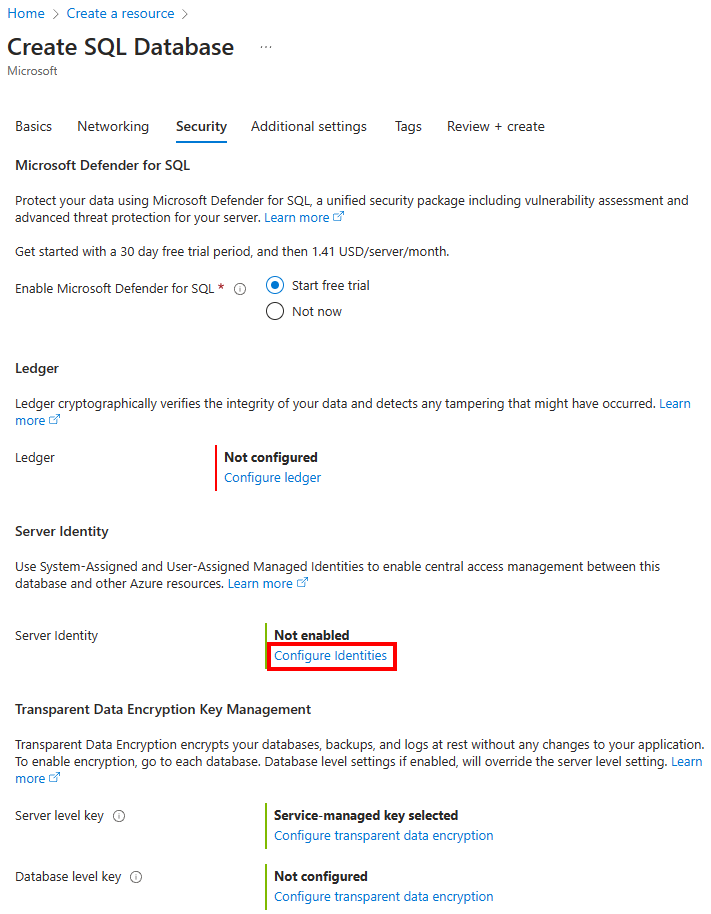

Na kartě Zabezpečení v části Identita vyberte Konfigurovat identity.

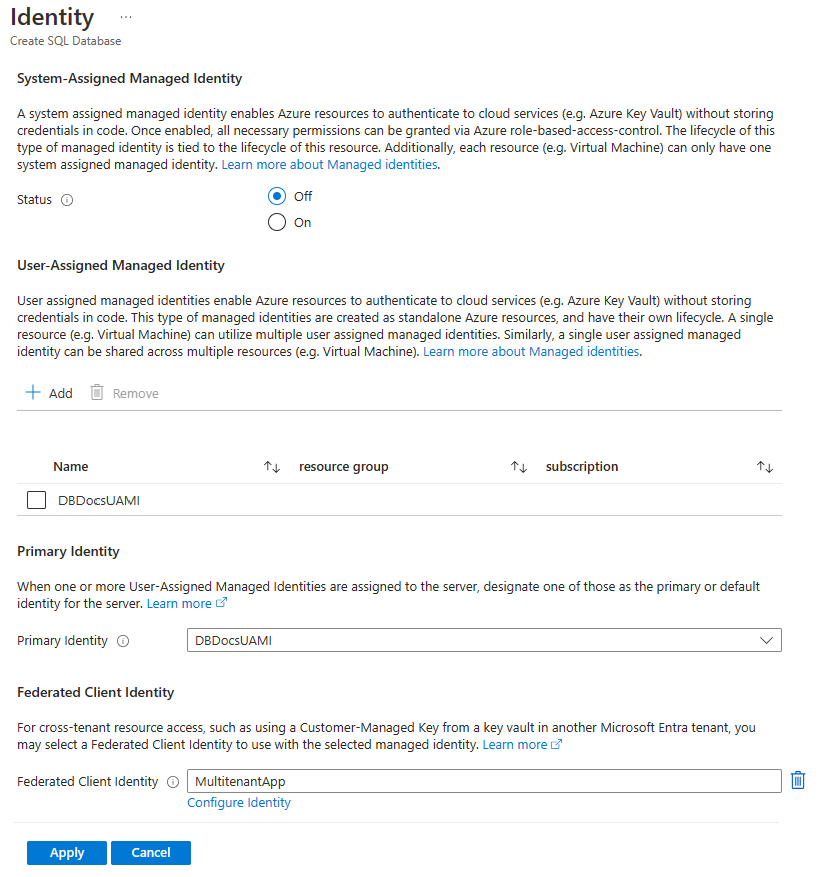

V nabídce Identita vyberte Vypnuto pro spravovanou identitu přiřazenou systémem a pak vyberte Přidat v části Spravovaná identita přiřazená uživatelem. Vyberte požadované předplatné a pak v části Spravované identity přiřazené uživatelem vyberte požadovanou spravovanou identitu přiřazenou uživatelem z vybraného předplatného. Pak vyberte tlačítko Přidat .

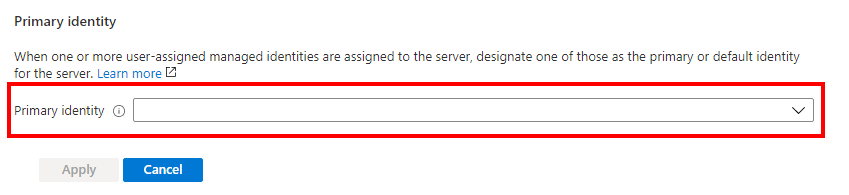

V části Primární identita vyberte stejnou spravovanou identitu přiřazenou uživatelem vybranou v předchozím kroku.

Pro identitu federovaného klienta vyberte možnost Změnit identitu a vyhledejte aplikaci s více tenanty, kterou jste vytvořili v části Požadavky.

Poznámka:

Pokud se aplikace s více tenanty nepřidá do zásad přístupu trezoru klíčů s požadovanými oprávněními (Get, Wrap Key, Unwrap Key), při použití této aplikace pro federaci identit na webu Azure Portal se zobrazí chyba. Před konfigurací federované identity klienta se ujistěte, že jsou oprávnění správně nakonfigurovaná.

Výběr možnosti Použít

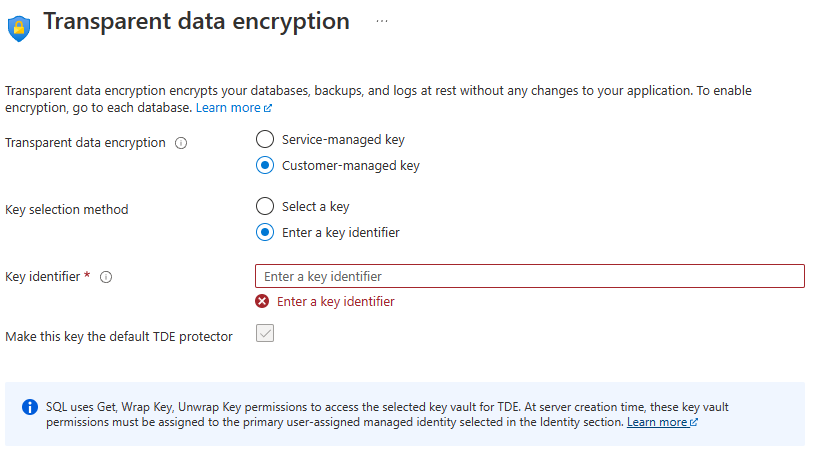

Na kartě Zabezpečení v části Transparentní šifrování dat vyberte Konfigurovat transparentní šifrování dat. Vyberte klíč spravovaný zákazníkem a zobrazí se možnost Zadat identifikátor klíče. Přidejte identifikátor klíče získaný z klíče v druhém tenantovi.

Výběr možnosti Použít

V dolní části stránky vyberte Zkontrolovat a vytvořit .

Na stránce Zkontrolovat a vytvořit vyberte po kontrole možnost Vytvořit.

Další kroky

- Začínáme s integrací služby Azure Key Vault a podporou funkce Přineste si vlastní klíč pro transparentní šifrování dat: Zapnutí transparentního šifrování dat pomocí vlastního klíče ze služby Key Vault

- Klíče spravované zákazníkem napříč tenanty s transparentním šifrováním dat

Viz také

- Transparentní šifrování dat (TDE) s klíči spravovanými zákazníkem na úrovni databáze

- Konfigurace geografické replikace a obnovení zálohy pro transparentní šifrování dat s využitím klíčů spravovaných zákazníkem na úrovni databáze

- Správa identit a klíčů pro transparentní šifrování dat s využitím klíčů spravovaných zákazníkem na úrovni databáze

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro