Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento kurz popisuje, jak zálohovat databázi SAP Adaptive Server Enterprise (ASE) (Sybase), která běží na virtuálním počítači Azure pomocí odolnosti.

Přečtěte si o podporovaných konfiguracích a scénářích zálohování databází SAP ASE na virtuálních počítačích Azure.

Požadavky

Než nastavíte databázi SAP ASE pro zálohování, projděte si následující požadavky:

Identifikujte nebo vytvořte trezor Recovery Services ve stejné oblasti a předplatném jako virtuální počítač SAP ASE.

Povolte připojení z virtuálního počítače k internetu, aby se mohl připojit k Azure.

Celková délka názvu virtuálního počítače serveru SAP ASE a název skupiny prostředků musí mít <pro virtuální počítače Azure Resource Manageru (ARM) 84 znaků (a 77 znaků pro klasické virtuální počítače), protože služba si vyhrazuje několik znaků.

Virtuální počítač musí mít python >= 3.6.15 (doporučeno – Python3.10) s nainstalovaným modulem požadavků. Výchozí sudo python3 musí spouštět python 3.6.15 nebo vyšší. Ověřte spuštěním python3 a sudo python3 ve vašem systému a zkontrolujte verzi Pythonu. Pokud chcete změnit výchozí verzi, propojte python3 s pythonem 3.6.15 nebo novějším.

Na virtuálním počítači, který je hostitelem databáze SAP ASE, spusťte konfigurační skript zálohování SAP ASE (předregistrační skript). Tento skript připraví systém ASE k zálohování.

Přiřaďte k operaci zálohování následující oprávnění a nastavení:

Oprávnění / Nastavení Popis Role operátora Povolte tuto roli databáze ASE pro uživatele databáze, aby vytvořil vlastního uživatele databáze pro operace zálohování a obnovení a použil ho ve skriptu předběžné registrace. Mapování oprávnění externího souboru Povolením této role povolíte přístup k souborům databáze. Vlastní jakékoli oprávnění databáze Umožňuje rozdílové zálohy. Přírůstkové zálohy pro databázi by měly být nastaveny na true. Zkrácené přihlášení k oprávněním chkpt Zakažte toto oprávnění pro všechny databáze, které chcete chránit pomocí služby ASE Backup. Umožňuje zálohovat protokol databáze do trezoru služby Recovery Services. Další informace o nástroji SAP note - 2921874 - "trunc log on chkpt" in databases with HADR - SAP ASE - SAP for Me.Poznámka:

Zálohování protokolů není podporováno pro databázi Master. V případě jiných systémových databází je možné zálohování protokolů podporovat pouze v případě, že jsou soubory protokolu databáze uložené odděleně od svých datových souborů. Ve výchozím nastavení se systémové databáze vytvářejí s daty i soubory protokolů ve stejném databázovém zařízení, což brání zálohování protokolů. Aby bylo možné povolit zálohování protokolů, musí správce databáze změnit umístění souborů protokolu na samostatné zařízení.

Pomocí předdefinovaných rolí Azure můžete nakonfigurovat přiřazování rolí a rozsahu zálohování k prostředkům. Následující role přispěvatele umožňuje spustit operaci Konfigurace ochrany na databázovém virtuálním počítači:

Prostředek (řízení přístupu) Role Uživatel, skupina nebo zástupce služby Zdrojový virtuální počítač Azure s databází ASE Přispěvatel virtuálního počítače Umožňuje nakonfigurovat operaci zálohování.

Vytvoření vlastní role pro Azure Backup

Pokud chcete vytvořit vlastní roli pro Azure Backup, spusťte následující příkazy Bash:

Poznámka:

Po každém z těchto příkazů se ujistěte, že příkaz spustíte go , aby se příkaz spustil.

Přihlaste se k databázi pomocí uživatele role jednotného přihlašování (SSO).

isql -U sapsso -P <password> -S <sid> -XVytvořte roli.

create role azurebackup_roleUdělte nové roli roli operátora.

grant role oper_role to azurebackup_rolePovolte podrobná oprávnění.

sp_configure 'enable granular permissions', 1Přihlaste se k databázi pomocí

SAuživatele role.isql -U sapsa -P <password> -S <sid> -XPřepněte do hlavní databáze.

use masterUdělte nové roli oprávnění mapovat externí soubor.

grant map external file to azurebackup_roleZnovu se přihlaste pomocí uživatele role jednotného přihlašování.

isql -U sapsso -P <password> -S <sid> -XVytvořte uživatele.

sp_addlogin backupuser, <password>Udělte uživateli vlastní roli.

grant role azurebackup_role to backupuserNastavte vlastní roli jako výchozí pro uživatele.

sp_modifylogin backupuser, "add default role", azurebackup_roleUdělit oprávnění pro vlastnictví libovolné databáze vlastní roli jako uživatel SA.

grant own any database to azurebackup_roleZnovu se přihlaste k databázi jako uživatel SA .

isql -U sapsa -P <password> -S <sid> -XPovolte přístup k souborům.

sp_configure "enable file access", 1Povolte rozdílové zálohování databáze.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goZakažte trunc log on chkpt v databázi.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Navázání připojení k síti

Pro všechny operace vyžaduje databáze SAP ASE spuštěná na virtuálním počítači Azure připojení ke službě Azure Backup, Službě Azure Storage a ID Microsoft Entra. Toto připojení můžete dosáhnout pomocí privátních koncových bodů nebo povolením přístupu k požadovaným veřejným IP adresám nebo plně kvalifikovaným názvům domén. Pokud nepovolíte správné připojení k požadovaným službám Azure, může to vést k selhání operací, jako je zjišťování databáze, konfigurace zálohování, provádění záloh a obnovení dat.

Následující tabulka uvádí různé alternativy, které můžete použít k navázání připojení:

| Možnost | Výhody | Nevýhody |

|---|---|---|

| Privátní koncové body | Povolí zálohování přes privátní IP adresy ve virtuální síti. Poskytujte jemné řízení na straně sítě a datového úložiště. |

Účtují se standardní náklady na privátní koncový bod. |

| Značky služeb skupiny zabezpečení sítě (NSG) | Jednodušší správa, protože změny rozsahu se automaticky sloučí. Žádné další náklady. |

Používá se jenom se skupinami zabezpečení sítě (NSG). Poskytuje přístup k celé službě. |

| Značky FQDN služby Azure Firewall | Jednodušší správa, protože požadované plně kvalifikované názvy domén se spravují automaticky. | Používá se jenom se službou Azure Firewall. |

| Povolit přístup k FQDN/IP adresám služby | Žádné další náklady. Funguje se všemi síťovými bezpečnostními zařízeními a firewally. Můžete také použít koncové body služby pro úložiště. Pro Azure Backup a Microsoft Entra ID však musíte přiřadit přístup k odpovídajícím IP adresám nebo plně kvalifikovaným názvům domén. |

Pro přístup může být vyžadována široká sada IP adres nebo plně kvalifikovaných názvů domén. |

| Koncový bod služby virtuální sítě | Používá se pro Azure Storage. Poskytuje významnou výhodu při optimalizaci výkonu datového provozu. |

Nejde použít pro Microsoft Entra ID, službu Azure Backup. |

| Síťové virtuální zařízení | Používá se pro Azure Storage, Microsoft Entra ID, služba Azure Backup. Datová rovina – Azure Storage: *.blob.core.windows.net, *.queue.core.windows.net*.blob.storage.azure.net Rovina správy - Microsoft Entra ID: Povolit přístup k plně kvalifikovaným názvům domén uvedeným v částech 56 a 59 Microsoft 365 Common a Office Online. – Služba Azure Backup: .backup.windowsazure.com Přečtěte si další informace o značkách služeb Azure Firewall. |

Zvyšuje režii provozu roviny dat a snižuje propustnost a výkon. |

V následujících částech najdete podrobnosti o využití možností připojení.

Privátní koncové body

Privátní koncové body umožňují zabezpečené připojení ze serverů ve virtuální síti k trezoru služby Recovery Services. Privátní koncový bod používá IP adresu z adresního prostoru virtuální sítě pro váš trezor. Síťový provoz mezi vašimi prostředky ve virtuální síti a úložištěm probíhá přes vaši virtuální síť a privátní propojení na páteřní síti Microsoftu. Tato operace eliminuje vystavení z veřejného internetu. Další informace o privátních koncových bodech pro Azure Backup

Poznámka:

- Privátní koncové body jsou podporované pro Azure Backup a Úložiště Azure. ID Microsoft Entra má podporu pro privátní koncové body. Dokud nebudou obecně dostupné, azure backup podporuje nastavení proxy serveru pro ID Microsoft Entra tak, aby pro virtuální počítače ASE nebylo potřeba žádné odchozí připojení. Další informace najdete v části podpory proxy serveru.

- Operace stahování pro skript předběžné registrace SAP ASE (skripty úloh ASE) vyžaduje přístup k internetu. Na virtuálních počítačích s povoleným privátním koncovým bodem (PE) ale skript předběžné registrace nemůže tyto skripty úloh stáhnout přímo. Proto je nutné stáhnout skript na místním virtuálním počítači nebo jiném virtuálním počítači s přístupem k internetu a pak ho pomocí SCP nebo jiné metody přenosu přesunout do virtuálního počítače s povoleným prostředím PE.

Značky skupiny zabezpečení sítě

Pokud používáte skupiny zabezpečení sítě (NSG), použijte značku služby AzureBackup k povolení odchozího přístupu ke službě Azure Backup. Kromě značky Azure Backup musíte povolit připojení pro ověřování a přenos dat vytvořením podobných pravidel NSG pro Microsoft Entra ID a Azure Storage (Storage).

Pokud chcete vytvořit pravidlo pro značku Azure Backup, postupujte takto:

- Na webu Azure Portal přejděte do skupin zabezpečení sítě a vyberte skupinu zabezpečení sítě.

- V podokně Nastavení vyberte Odchozí pravidla zabezpečení.

- Vyberte Přidat.

- Zadejte všechny požadované podrobnosti pro vytvoření nového pravidla. Ujistěte se, že cíl je nastaven na Service Tag a Service Tag cílové služby je nastaven na

AzureBackup. - Vyberte Přidat a uložte nově vytvořené odchozí pravidlo zabezpečení.

Podobně můžete vytvořit odchozí pravidla zabezpečení NSG pro Azure Storage a Microsoft Entra ID. Přečtěte si další informace o značkách služeb.

Značky služby Azure Firewall

Pokud používáte Azure Firewall, vytvořte pravidlo aplikace pomocí značky plně kvalifikovaného názvu domény (FQDN) AzureBackup v Azure Firewall. Toto pravidlo umožňuje veškerý odchozí přístup ke službě Azure Backup.

Poznámka:

Azure Backup v současné době nepodporuje pravidlo aplikace s povolenou kontrolou protokolu TLS ve službě Azure Firewall.

Povolení přístupu k rozsahům IP adres služby

Pokud se rozhodnete povolit přístup k IP adresám služeb, podívejte se na rozsahy IP adres v souboru JSON. Potřebujete povolit přístup k IP adresám, které odpovídají ID Služby Azure Backup, Azure Storage a Microsoft Entra.

Povolit přístup ke službě FQDN

K povolení přístupu k požadovaným službám ze serverů můžete použít také následující plně kvalifikované názvy domén:

| Služba | Názvy domén, ke které se má přistupovat | Přístavy |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Povolte přístup k plně kvalifikovaným názvům domén podle tohoto článku v částech 56 a 59. |

443 Podle potřeby. |

Použití proxy serveru HTTP ke směrování přenosů

Poznámka:

V současné době je proxy server HTTP pro provoz Microsoft Entra ID podporován pouze pro databázi SAP ASE. Pokud potřebujete odebrat požadavky na odchozí připojení (pro provoz služby Azure Backup a Azure Storage) pro zálohování databází prostřednictvím služby Azure Backup ve virtuálních počítačích ASE, použijte jiné možnosti, jako jsou privátní koncové body.

Použití proxy serveru HTTP pro provoz Microsoft Entra ID

Pokud chcete ke směrování provozu pro ID Microsoft Entra použít proxy server HTTP, postupujte takto:

V databázi přejděte do

opt/msawb/binsložky.Vytvořte nový soubor JSON s názvem

ExtensionSettingsOverrides.json.Do souboru JSON přidejte pár klíč-hodnota následujícím způsobem:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Změňte oprávnění a vlastnictví souboru následujícím způsobem:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Poznámka:

Nevyžaduje se žádné restartování žádné služby. Služba Azure Backup se pokusí směrovat provoz ID Microsoft Entra přes proxy server uvedený v souboru JSON.

Použijte odchozí pravidla

Pokud nastavení Firewall nebo NSG blokuje management.azure.com doménu virtuálního počítače Azure, zálohování snímků selže.

Vytvořte následující odchozí pravidlo a povolte, aby název domény zálohoval databázi. Naučte se vytvářet odchozí pravidla.

Zdroj: IP adresa virtuálního počítače.

Cíl: Značka služby.

Značka cílové služby:

AzureResourceManager

Vytvoření úložiště pro služby obnovení

Úložiště služby Recovery Services je správní jednotka, která ukládá body obnovení vytvořené postupem času. Poskytuje rozhraní pro provádění operací souvisejících se zálohováním. Mezi tyto operace patří převzetí záloh na vyžádání, provádění obnovení a vytváření zásad zálohování.

Chcete-li vytvořit Recovery Services vault:

Přihlaste se do Azure Portalu.

Vyhledejte odolnost a přejděte na řídicí panel Odolnosti .

Na panelu Vault vyberte + Vault.

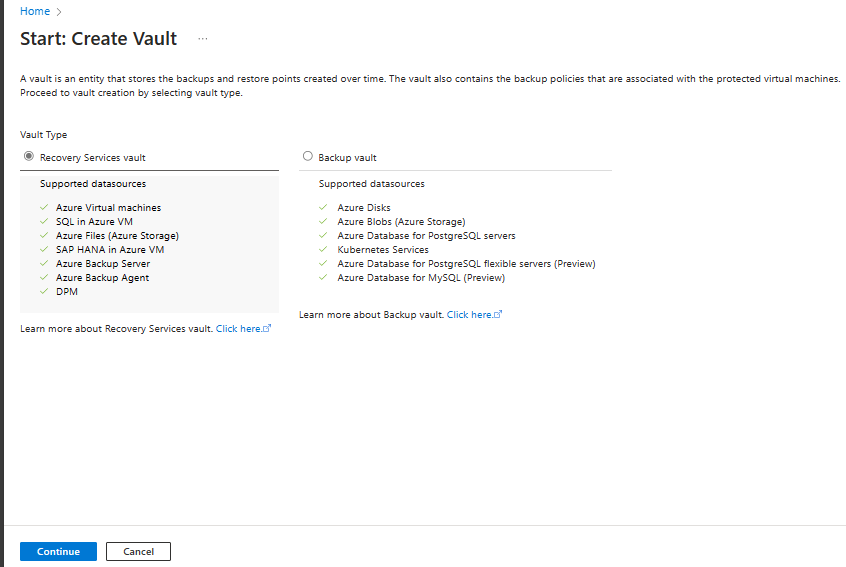

Vyberte Recovery Services vault>Pokračovat.

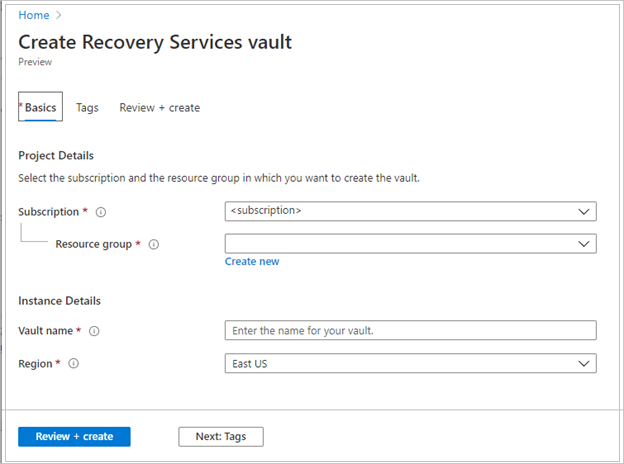

V podokně trezoru služby Recovery Services zadejte následující hodnoty:

Předplatné: Vyberte předplatné, které chcete použít. Pokud jste členem jenom jednoho předplatného, uvidíte toto jméno. Pokud si nejste jistí, které předplatné použít, použijte výchozí předplatné. Více možností se zobrazí jenom v případě, že je váš pracovní nebo školní účet přidružený k více než jednomu předplatnému Azure.

Skupina prostředků: Použijte existující skupinu prostředků nebo vytvořte novou. Pokud chcete zobrazit seznam dostupných skupin prostředků ve vašem předplatném, vyberte Použít existující. Potom v rozevíracím seznamu vyberte prostředek. Pokud chcete vytvořit novou skupinu prostředků, vyberte Vytvořit novou a zadejte název. Další informace o skupinách prostředků najdete v tématu Přehled Azure Resource Manageru.

Název trezoru: Zadejte popisný název pro identifikaci trezoru. Název musí být v rámci předplatného Azure jedinečný. Zadejte název, který má délku aspoň 2 znaky, ale ne víc než 50 znaků. Název musí začínat písmenem a může obsahovat pouze písmena, číslice a pomlčky.

Oblast: Vyberte geografickou oblast pro umístění trezoru. Abyste mohli vytvořit trezor, který pomáhá chránit jakýkoli zdroj dat, musí být trezor ve stejné oblasti jako zdroj dat.

Důležité

Pokud si nejste jistí umístěním zdroje dat, zavřete okno. V portálu přejděte na seznam vašich prostředků. Pokud máte zdroje dat v několika oblastech, vytvořte trezor služby Recovery Services pro každou z nich. Vytvořte trezor v prvním umístění před vytvořením trezoru v jiném umístění. Abyste mohli zálohovaná data ukládat, nemusíte zadávat účty úložiště. Úložiště služby Recovery Services a Azure Backup zpracovávají tento krok automaticky.

Po zadání hodnot vyberte Zkontrolovat a vytvořit.

Chcete-li dokončit vytváření trezoru služby Recovery Services, vyberte Vytvořit.

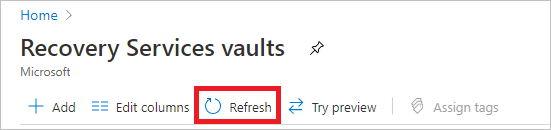

Vytvoření úložiště Recovery Services může chvíli trvat. Monitorujte oznámení o stavu v oblasti Oznámení v pravém horním rohu. Po vytvoření trezoru se zobrazí v seznamu trezorů služby Recovery Services. Pokud se trezor nezobrazí, vyberte Obnovit.

Azure Backup nyní podporuje neměnné trezory, které zajistí, že po vytvoření bodů obnovení je nelze odstranit před vypršením jejich platnosti, jak je stanoveno v zásadách zálohování. Neměnnost může být nevratná pro maximální ochranu, která chrání zálohovaná data před různými hrozbami, včetně útoků ransomwaru a škodlivých herců. Přečtěte si další informace o neměnných trezorech služby Azure Backup.

Povolit obnovení mezi oblastmi

V trezoru služby Recovery Services můžete povolit obnovení mezi oblastmi , které umožňuje obnovit databázi do sekundární oblasti. Naučte se , jak zapnout obnovení mezi oblastmi.

Zjišťování databází SAP ASE

Pokud chcete zjistit databáze SAP ASE, postupujte takto:

Přejděte na Odolnost a pak vyberte + Konfigurovat ochranu.

V podokně Konfigurace ochrany vyberte prostředek spravovaný jako Azure, typ zdroje dat jako SAP ASE (Sybase) na virtuálním počítači Azure a řešení jako Azure Backup.

Zvolte Pokračovat.

V podokně Start: Konfigurace zálohování v části Trezor klikněte na vybrat trezor.

V podokně Vybrat trezor zadejte v části Filtrovat podle názvu název trezoru, který je hostitelem databáze SAP ASE.

Vyberte trezor ze seznamu a potom klikněte na Vybrat.

Na podokně Start: Konfigurovat Zálohování vyberte Pokračovat.

V podokně Cíl zálohování vyberte Spustit zjišťování a zahajte zjišťování nechráněných virtuálních počítačů s Linuxem v oblasti trezoru.

Poznámka:

- Po zjištění se na portálu zobrazí nechráněné virtuální počítače uvedené podle názvu a skupiny prostředků.

- Pokud virtuální počítač není uvedený podle očekávání, zkontrolujte, jestli už je zálohovaný v trezoru.

- Více virtuálních počítačů může mít stejný název, pokud patří do různých skupin prostředků.

V podokně Vybrat virtuální počítače stáhněte předzálohovací skript, který poskytuje oprávnění pro službu Azure Backup pro přístup k virtuálním počítačům SAP ASE pro zjišťování databáze.

Spusťte skript na každém virtuálním počítači, který hostuje databáze SAP ASE, které chcete zálohovat.

Po spuštění skriptu na virtuálních počítačích vyberte v podokně Vybrat virtuální počítačevirtuální počítače a pak vyberte Zjistit databáze.

Azure Backup zjistí na virtuálním počítači všechny databáze SAP ASE. Během zjišťování Azure Backup zaregistruje virtuální počítač v trezoru a nainstaluje na virtuální počítač rozšíření. V databázi není nainstalovaný žádný agent.

Konfigurace zálohování databáze SAP ASE (Sybase)

Po dokončení procesu zjišťování databáze se Azure Backup přesměruje do podokna Cíl zálohování a umožní vám nakonfigurovat nastavení zálohování pro vybraný virtuální počítač, který je hostitelem databáze SAP ASE.

Pokud chcete nakonfigurovat operaci zálohování pro databázi SAP ASE, postupujte takto:

V podokně Cíl zálohování v části Krok 2 vyberte Konfigurovat zálohování.

V podokně Konfigurovat zálohování na kartě Zásady zálohování v části Zásady zálohování vyberte Vytvořit novou zásadu pro databáze.

Zásady zálohování definují, kdy se zálohy zachovají a jak dlouho se uchovávají.

- Zásady se vytvářejí na úrovni trezoru.

- Stejné zásady zálohování může používat více trezorů, ale je potřeba je pro každý trezor použít zvlášť.

V podokně Vytvořit zásadu v části Název zásady zadejte název nové zásady.

V části Úplné zálohování vyberte Upravit.

V podokně Zásady úplného zálohování vyberte frekvenci zálohování a podle potřeby vyberte Denně nebo Týdně .

Denně: Vyberte hodinu a časové pásmo , ve kterém úloha zálohování začíná.

Poznámka:

- Musíte spustit úplnou zálohu. Tuto možnost nemůžete vypnout.

- Pokud chcete zobrazit nastavení zásad, přejděte na zásady úplného zálohování.

- Pro denní úplné zálohování nemůžete vytvořit rozdílové zálohování.

Týdně: Vyberte den v týdnu, hodinu a časové pásmo, ve kterém se úloha zálohování spouští.

Následující snímek obrazovky ukazuje plán zálohování pro úplné zálohování.

V části Rozsah uchovávání definujte dobu uchování pro úplnou zálohu.

Poznámka:

- Ve výchozím nastavení jsou vybrané všechny možnosti. Vymažte všechny limity rozsahu uchovávání informací, které nechcete používat, a nastavte požadované hodnoty.

- Minimální doba uchovávání pro jakýkoli typ zálohování (úplné zálohování, rozdílové zálohování nebo protokol) je sedm dnů.

- Body obnovy jsou označovány pro uchovávání na základě jejich doby uchování. Například pokud vyberete denní úplné zálohování, každý den se aktivuje pouze jedno úplné zálohování.

- Záloha pro konkrétní den je označená a zachována na základě týdenního rozsahu retence a nastavení.

- Měsíční a roční rozsahy uchovávání se chovají podobným způsobem.

Výběrem OK uložte konfiguraci zásad.

V podokně Vytvořit zásadu v části Rozdílové zálohování vyberte Upravit a přidejte rozdílovou zásadu.

V podokně Zásady rozdílového zálohování vyberte Povolit , pokud chcete otevřít ovládací prvky četnosti a uchovávání informací.

Poznámka:

- Maximálně můžete spustit jednu diferenciální zálohu denně.

- Rozdílové zálohy je možné uchovávat maximálně po dobu 180 dnů. Pokud potřebujete delší dobu uchovávání, musíte použít úplné zálohování.

Výběrem OK uložte konfiguraci zásad.

V podokně Zásady zálohování v části Zálohování protokolů vyberte Upravit a přidejte zásadu zálohování transakčního protokolu.

V podokně zásad zálohování protokolů vyberte Povolit , pokud chcete nastavit ovládací prvky četnosti a uchovávání informací.

Poznámka:

- Zálohování protokolů se spustí až po úspěšném dokončení úplného zálohování.

- Každá záloha protokolu je zřetězená s předchozí úplnou zálohou a vytvoří řetězec obnovy. Tato úplná záloha se uchovává, dokud nevypršela platnost uchovávání poslední zálohy protokolu. To může znamenat, že úplné zálohování se uchovává po dobu navíc, aby se zajistilo, že se dají obnovit všechny protokoly. Předpokládejme, že uživatel má týdenní úplnou zálohu, denní diferenciální zálohu a protokoly každé 2 hodiny. Všechny jsou zachovány po dobu 30 dnů. Týdenní úplné zálohování se ale dá vyčistit nebo odstranit až poté, co je k dispozici další úplná záloha, tj. po 30 + sedmi dnech. Pokud se například provádí týdenní úplné zálohování 16. listopadu, zůstane uložené až do 16. prosince v souladu se zásadami uchovávání informací. Poslední záloha protokolu pro tuto úplnou zálohu probíhá 22. listopadu před dalším naplánovaným úplným zálohováním. Vzhledem k tomu, že tato záloha protokolu zůstane přístupná až do 22. prosince, nelze do tohoto data odstranit 16. listopadu úplné zálohování. V důsledku toho se 16. listopadu zachová úplné zálohování až do 22. prosince.

Výběrem možnosti OK uložte konfiguraci zásad zálohování protokolů.

V podokně Vytvořit zásadu vyberte OK a dokončete vytváření zásad zálohování.

V podokně Konfigurovat zálohování na kartě Zásady zálohování v části Zásady zálohování vyberte v rozevíracím seznamu novou zásadu a pak vyberte Přidat.

Vyberte Konfigurovat zálohování.

V podokně Vybrat položky, které chcete zálohovat , vyberte databáze pro ochranu a pak vyberte Další.

V podokně Konfigurovat zálohování na kartě Revize zkontrolujte konfiguraci zálohování.

Výběrem možnosti Povolit zálohování spusťte operaci zálohování.

Spuštění zálohy na vyžádání pro databázi SAP ASE

Pokud chcete spouštět zálohy na vyžádání pro databázi SAP ASE, postupujte takto:

Přejděte na Odolnost a pak vyberte Trezory.

V podokně Trezory vyberte trezor služby Recovery Services ze seznamu, který se používá ke konfiguraci zálohování.

Ve vybraném trezoru služby Recovery Services vyberte Zálohované položky.

V podokně Zálohovat položku vyberte typ správy zálohování jako SAP ASE (Sybase) na virtuálním počítači Azure.

Vyberte zobrazit podrobnosti databáze pro zálohování na vyžádání.

Vyberte Zálohovat nyní pro vytvoření zálohy na vyžádání.

V podokně Zálohovat nyní zvolte typ zálohy, kterou chcete provést, a pak vyberte OK. Typ zálohy na vyžádání, kterou zvolíte, určuje dobu uchovávání této zálohy.

- Úplné zálohy na vyžádání se uchovávají minimálně po dobu 45 dnů a maximálně 99 let.

- Diferenciální zálohy na vyžádání se uchovávají dle nastavení uchovávání protokolů v politice.